Beruflich Dokumente

Kultur Dokumente

Informatica Forense

Hochgeladen von

Andres DuarteOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Informatica Forense

Hochgeladen von

Andres DuarteCopyright:

Verfügbare Formate

SERVICIO NACIONAL DE APRENDIZAJE SENA

iNiN

Informtica Forense

Introduccin El constante reporte de vulnerabilidades en sistemas de informacin, el aprovechamiento de fallas bien sea humanas, procedimentales o tecnolgicas sobre infraestructuras de computacin en el mundo, ofrecen un escenario perfecto para que se cultiven tendencias relacionadas con intrusos informticos. Estos intrusos poseen diferentes motivaciones, alcances y estrategias que desconciertan a analistas, consultores y cuerpos de especiales de investigaciones, pues sus modalidades de ataque y penetracin de sistemas varan de un caso a otro. A pesar del escenario anterior, la criminalstica nos ofrece un espacio de anlisis y estudio hacia una reflexin profunda sobre los hechos y las evidencias que se identifican en el lugar donde se llevaron a cabo las acciones catalogadas como criminales. En este momento, es preciso establecer un nuevo conjunto de herramientas, estrategias y acciones para descubrir en los medios informticos, la evidencia digital que sustente y verifique las afirmaciones que sobre los hechos delictivos se han materializado en el caso bajo estudio. La informtica forense hace entonces su aparicin como una disciplina auxiliar de la justicia moderna, para enfrentar los desafos y tcnicas de los intrusos informticos, as como garante de la verdad alrededor de la evidencia digital que se pudiese aportar en un proceso.

Qu es y cmo funciona? El propsito de las tcnicas informticas forenses, es buscar, preservar y analizar informacin en sistemas de ordenadores para buscar evidencias potenciales de un delito. Muchos de las tcnicas usadas por detectives en escenarios de crimen, tiene su contrapartida digital en la informtica forense, aunque hay algunos aspectos nicos en la investigacin basada en ordenadores. Por ejemplo, simplemente abrir un archivo, cambia ese archivo el ordenador recuerda la hora y fecha en el que fue accedido. Si un detective coge un ordenador y comienza a abrir archivos y ficheros, no habr manera de poder decir si cambiaron algo. Si un caso de piratera informtica llegara a juicio, no tendra validez como prueba al haber alterado y modificado el estado del sistema informtico. Algunas personas creen que usar informacin digital como una evidencia, es un mala idea. Si es tan fcil cambiar datos en un ordenador, Cmo puede usarse como una prueba fiable? Muchos pases permiten pruebas informticas en juicio y procesos, pero esto podra cambiar si se demuestra en futuros casos que no son de confianza. Los ordenadores cada vez son ms potentes, por lo que los campos dentro de la informtica forense tienen que evolucionar constantemente.

Centro de Teleinformtica y Produccin Industrial Sena Regional Cauca

SERVICIO NACIONAL DE APRENDIZAJE SENA Material de Curso En los tempranos das de la informtica, era posible para un solo detective, navegar a travs de los ficheros de un equipo ya que la capacidad de almacenamiento era mucho ms baja. Hoy en da, los discos duros de un ordenador pueden contener gigabytes o incluso terabytes de informacin, por lo que la tarea de investigacin puede ser compleja. Los expertos en informtica forense deben encontrar nuevas maneras de buscar evidencias, sin tener que dedicar demasiados recursos en el proceso. Metodologa Bsica de Anlisis Forense A continuacin se describir de forma prctica, como utilizar una Metodologa de Anlisis forense para responder a un incidente.

Identificacin:

En esta fase, realizamos una evaluacin de los recursos, alcance y objetivos necesarios para realizar la investigacin interna. Obtener por escrito la autorizacin para iniciar la Investigacin Forense (Investigacin de equipos). Acuerdos de confidencialidad.

SERVICIO NACIONAL DE APRENDIZAJE SENA Material de Curso Documentarse de todas las acciones y antecedentes que preceden la investigacin. Los acontecimientos y decisiones que se adoptaron durante el incidente y su respuesta al incidente. La cual determinara el curso de accin a seguir en la Investigacin. Organizar y definir el Team de Investigacin, estableciendo Lmites, funciones y responsabilidades. Realice una Investigacin preliminar (documntela) que le permita describir la situacin actual, hechos, las partes afectadas, posibles sospechosos, gravedad y criticidad de la situacin, infraestructura afectada, para lograr una compresin total de la situacin actual del incidente y definir un curso de accin acorde a la situacin. Identificar el Impacto y la sensibilidad de la informacin de clientes, financieros, comerciales, de Investigacin y Desarrollo, etc) Analizar el Impacto de los negocios a travs de la investigacin del Incidente. Como, tiempos de inactividad, costos de equipos afectados o daados, perdida en ingresos, costos de recuperacin, perdida de informacin confidencial, prdida de credibilidad e imagen, etc. Identificar la topologa de red y tipologa de red, equipos afectados ( servidores, appleanse, UMT, estaciones, Sistemas Operativos, Router, Switches, IDSs, etc) Identificar los dispositivos de almacenamiento o elementos informticos (Discos Duros, Pen drive, memorias, tarjetas flash, Tapes, Zip Disk, pticos, Disquettes, Cds, Dvd, etc) que se consideren comprometidos y sean determinados como evidencia, su marca, modelo, caractersticas, seriales, etc. Para nuestro caso, obviaremos los procedimientos a ejecutar sobre sistemas Vivos, por la continuidad en produccin de los equipos en produccin y su uso en las nuevas instalaciones, se han perdido los datos voltiles. Identifique los posibles implicados o funcionarios que tengan relacin con la investigacin y efectu entrevistas, con usuarios o administradores responsables de los sistemas, documente todo y trate de lograr un conocimiento total de la situacin. Realiza una recuperacin de los logs de los equipos de comunicacin y dispositivos de red, involucrados en la topologa de la red. El producto final de esta fase, debe entregar un documento detallado con la informacin que permita definir un punto de inicio para la adquisicin de datos y para la elaboracin del documento final. Iniciamos la cadena de Custodia, llenando el formato correspondiente, iniciando una bitcora de los procesos que se llevan a cabo y el embalaje de la Evidencia. En esta Parte se debe Determinar: Quien?, Que?, Donde?, Por que? mantener una copia con la evidencia, Como?, Cuando? Quien es el primero en tener la evidencia? Donde, cuando y quien es el primero que tiene la evidencia Donde, cuando y quien examino la evidencia Quien va a tener custodia de la evidencia y por cunto tiempo la tendr Quien y como se embalo y almaceno la evidencia Cuando se realiza el cambio de custodia y como se realiza la transferencia

SERVICIO NACIONAL DE APRENDIZAJE SENA Material de Curso Adquisicin: En esta segunda fase, procedemos a ejecutar los 3 pasos que visualizamos en el grfico anterior para adquirir la evidencia sin alterarla o daarla, se autentica que la informacin de la evidencia sea igual a la original.

Se debe definir los equipos y herramientas determinadas para llevar a cabo la investigacin. Lograr un entorno de trabajo adecuado para el anlisis y la investigacin. Iniciar una Bitcora, que nos permita documentar de manera precisa identificar y autenticar los datos que se recogen, tipo: Quin realiza la accin y por qu lo hicieron. Qu estaban tratando de lograr? Cmo se realiza la accin, incluidas las herramientas que utilizaban y los procedimientos que siguieron. Cuando se realiz la accin (fecha y hora) y los resultados. De igual forma, se toman otras fuentes de informacin de los sistemas vivos, los datos voltiles como: Cache del Sistema Archivos temporales Registros de sucesos. Registros de internos y externos que los dispositivos de red, tales como firewalls, routers, servidores proxy,etc. Logs del sistema, Aplicaciones. Tablas de enrutamiento (arp, cache de Netbios, lista de procesos, informacin de la memoria y el kernel) Registros remotos e informacin de monitoreo relevante Realizar copia imagen de los dispositivos (bit a bit), con una herramienta apropiada (ver anexo de herramientas), Y firmar su contenido con un hash de MD5 o SHA1, generando as el segundo original, a partir de este se generaran las copias para el Anlisis de datos, cada copia debe ser comprobada con firmas digitales nuevamente de MD5 o SHA1. Documente la evidencia con el documento del embalaje (y cadena de custodia) que puedan garantizar que se incluye informacin acerca de sus configuraciones. Por ejemplo, anote el fabricante y modelo, configuracin de los puentes, y el tamao del dispositivo. Adems, tenga en cuenta el tipo de interfaz y de la condicin de la unidad. Importante considerar las buenas prcticas para conservar la informacin y la evidencia.

SERVICIO NACIONAL DE APRENDIZAJE SENA Material de Curso Asegurar de manera fsica un lugar para almacenar los datos, evitando su manipulacin. No olvide documentarlo. Proteger los equipos de almacenamiento de los campos magnticos (esttica). Realice mnimo el segundo original y una copia del segundo original para el anlisis y almacene el segundo original en un sitio seguro Asegurar que la evidencia est protegido digital y fsicamente (por ejemplo, en una caja fuerte, asignar una contrasea a los medios de almacenamiento). Nuevamente, no olvide actualizar el documento de Cadena de custodia (incluye informacin como el nombre de la persona que examina la evidencia, la fecha exacta y el tiempo que echa un vistazo a las pruebas, y la fecha exacta y hora en que lo devuelva). Se pretende que esta informacin sea: o Autentica o Correcta o Completa o Convincente Para que en caso de un proceso sea legal, sea admisible.

ANALISIS DE DATOS:

Seguiremos los tres pasos de la anterior figura: Anlisis de Datos de la Red: Para nuestra investigacin nos centraremos en identificar los dispositivos de comunicacin y de defensa perimetral (Servidores Web, Firewall, IDSs, IPSs, Proxys, Filtros de Contenido, Analizadores de Red, Servidores de Logs,etc) que estn en la Red, con la finalidad de recuperar los logs que se han tomado como parte de la gestin de red. Anlisis de los Datos del Host: Generalmente se logra con la informacin obtenida de los sistemas vivos, de la lectura de las Aplicaciones y los Sistemas Operativos. Para nuestro caso, debemos de limitarnos a tratar de recuperar estos archivos de la evidencia en procesos de Data Carving o Recuperacin de Datos, y definir criterios adecuados de bsqueda, debido a que lo ms probable es que encontremos una gran cantidad de informacin que nos puede complicar o facilitar el anlisis de datos, dependiendo de nuestros objetivos de bsqueda Posteriormente definiremos a que archivos le realizaremos la bsqueda

SERVICIO NACIONAL DE APRENDIZAJE SENA Material de Curso

Anlisis de los Medios de Almacenamiento: Igual que el punto anterior debemos definir criterios de bsqueda con objetivos claros, debido a la gran cantidad de informacin disponible, que nos puede desviar la atencin o sencillamente complicar el proceso de anlisis de la informacin Tengamos en cuenta las siguientes buenas prcticas: 1. No olvidemos, que se debe utilizar la copia del segundo original, a su vez el segundo original preservarlo manteniendo un buen uso de la cadena de custodia. 2. Determinar si los archivos no tienen algn tipo de cifrado (varias claves del registro no lo pueden determinar). 3. Preferiblemente descomprimir los archivos con sistemas de compresin 4. Crear una estructura de Directorios y Archivos recuperados. 5. Identificar y recuperar los archivos objetivo (determinados por algunos criterios, ejemplo aquellos que han sido afectados por el incidente). Y se puede comparar su hash (archivos del sistema operativo y aplicaciones) con los hash de archivos que nos facilita la http://www.nsrl.nist.gov/, O sitios como: http://www.fileformat.info/resolucin/web/filespecs/index.htm http://www.wotsit.org/ http://www.processlibrary.com/ 1. Analizar archivos de Booteo y configuracin del sistema, el registro del sistema 2. Informacin de Login / Logout del sistema, nombres de usuario e informacin del AD (Directorio Activo) 3. Software instalado, Actualizaciones y parches. 4. Buscar archivos con NTFS ADS (Alterna Data Stream) 5. Estudio de las Metadata (en especial identificar las marcas de tiempo, creacin, actualizacin, acceso, modificacin, etc). 6. La evidencia debe ser cargada de solo lectura, para evitar daos o alteraciones sobre las copias del segundo original.

SERVICIO NACIONAL DE APRENDIZAJE SENA Material de Curso PREPARACIN DEL INFORME

Es la fase final y la ms delicada e importante la cual ser el documento que sustentara una prueba en un proceso legal, bsicamente tener en cuenta estos dos pasos: Organizacin de la Informacin: 1. Retomemos toda la documentacin generada en las fases de la metodologa e igual cualquier informacin anexa como notas, antecedentes o informe policial. 2. Identifiquemos lo ms importante y pertinente de la investigacin 3. Realizar conclusiones (tenga en cuenta los hechos) y crear una lista de las pruebas para presentar en el informe. Escribir el Informe Final: Debe ser claro, conciso y escrito en un lenguaje entendible para gente comn (no tan tcnico). Debe contener como mnimo: Propsito del Informe. Explicar claramente el objetivo del informe, el pblico objetivo, y por qu se prepar el informe. Autor del informe. Todos los autores y co-autores del informe, incluyendo sus posiciones, las responsabilidades durante la investigacin, y datos de Contacto. Resumen de Incidentes. Introducir el incidente y explicar su impacto. El resumen deber estar escrito de manera que una persona no tcnica, como un juez o jurado sera capaz de entender lo que ocurri y cmo ocurri. Pruebas. Proporcionar una descripcin de las pruebas de que fue adquirido durante la investigacin. Cuando el estado de la evidencia que describen la forma en que fue adquirida, cundo y quin lo adquiri. Detalles . Proporcionar una descripcin detallada de lo que la evidencia se analiz y los mtodos de anlisis que se utilizaron. Explicar los resultados del anlisis. Lista de los procedimientos que se siguieron durante la investigacin y de las tcnicas de anlisis que se utilizaron. Incluir una prueba de sus resultados, tales como los informes de servicios pblicos y las entradas de registro. Justificar cada conclusin que se extrae del anlisis. Sello documentos de apoyo, el nmero de cada pgina, y se refieren a ellos por el nombre de la etiqueta cuando se examinan en el anlisis. Por ejemplo, registro de Firewall de servidor, documento de apoyo D. Adems, proporcionan informacin sobre aquellos individuos que realizaron o participaron en la investigacin. Si procede, proporcione una lista de testigos. Conclusin. Resumir los resultados de la investigacin. La conclusin debe ser especfico de los resultados de la investigacin. Citar pruebas concretas para demostrar la conclusin, pero no dan excesivos detalles acerca de cmo se obtuvieron las pruebas (tal informacin debe estar en la seccin Detalles). Incluir una justificacin

SERVICIO NACIONAL DE APRENDIZAJE SENA Material de Curso para su conclusin, junto con las pruebas y la documentacin. La conclusin debe ser lo ms clara y sin ambigedades como sea posible. En muchos casos, se declar cerca del comienzo del informe, porque representa la informacin procesable. Los documentos justificativos. Incluya cualquier informacin de antecedentes a que se refiere en todo el informe, tales como diagramas de red, los documentos que describen los procedimientos de investigacin de equipos usados, y un panorama general de las tecnologas que intervienen en la investigacin. Es importante que los documentos justificativos proporcionar informacin suficiente para que el lector del informe para comprender el incidente tan completamente como sea posible. Como se mencion anteriormente, la etiqueta de cada documento de apoyo con las letras y el nmero de cada pgina del documento. Proporcionar una lista completa de los documentos justificativos. Si es probable que el informe ser presentado a un pblico variado, considerar la creacin de un glosario de trminos utilizados en el informe. Un glosario es especialmente valiosa si el organismo de aplicacin de la ley no est bien informado sobre cuestiones tcnicas o cuando un juez o jurado debe revisar los documentos.

Das könnte Ihnen auch gefallen

- Contextos de aprendizaje en el aula universitariaDokument18 SeitenContextos de aprendizaje en el aula universitariaJonatan RoqueNoch keine Bewertungen

- 2 Quincena2 Junio2018 AlmeriaDokument4 Seiten2 Quincena2 Junio2018 AlmeriaAndres DuarteNoch keine Bewertungen

- Instalacion GlpiDokument13 SeitenInstalacion GlpiAndres DuarteNoch keine Bewertungen

- 4 Quincena2 Julio2018 AlmeriaDokument4 Seiten4 Quincena2 Julio2018 AlmeriaAndres DuarteNoch keine Bewertungen

- 2 Quincena2 Junio2018 AlmeriaDokument4 Seiten2 Quincena2 Junio2018 AlmeriaAndres DuarteNoch keine Bewertungen

- Formación profesional: Etapa productiva SENADokument9 SeitenFormación profesional: Etapa productiva SENAJohn Fredy MedinaNoch keine Bewertungen

- Word Unidad1 Tema4 PDFDokument6 SeitenWord Unidad1 Tema4 PDFodymar pardoNoch keine Bewertungen

- Quincena1 Julio2018 AlmeriaDokument3 SeitenQuincena1 Julio2018 AlmeriaAndres DuarteNoch keine Bewertungen

- 7 Quincena2 Septiembre2018 AlmeriaDokument4 Seiten7 Quincena2 Septiembre2018 AlmeriaAndres DuarteNoch keine Bewertungen

- Quincena1 Julio2018 AlmeriaDokument3 SeitenQuincena1 Julio2018 AlmeriaAndres DuarteNoch keine Bewertungen

- Formato y estilos en WordDokument9 SeitenFormato y estilos en Wordodymar pardoNoch keine Bewertungen

- Quincena2 Junio2018 AlmeriaDokument3 SeitenQuincena2 Junio2018 AlmeriaAndres DuarteNoch keine Bewertungen

- Present CompuestoDokument18 SeitenPresent CompuestoAndres DuarteNoch keine Bewertungen

- Quincena1 Julio2018 AlmeriaDokument3 SeitenQuincena1 Julio2018 AlmeriaAndres DuarteNoch keine Bewertungen

- Word Unidad1 Tema3 PDFDokument11 SeitenWord Unidad1 Tema3 PDFodymar pardoNoch keine Bewertungen

- Word Unidad1 Tema5 PDFDokument4 SeitenWord Unidad1 Tema5 PDFodymar pardoNoch keine Bewertungen

- Norma IcontecDokument3 SeitenNorma IconteccontroljotaNoch keine Bewertungen

- 1.actividades de Reflexión InicialDokument3 Seiten1.actividades de Reflexión InicialAndres DuarteNoch keine Bewertungen

- Carta PresentacionDokument1 SeiteCarta PresentaciongreisonparracadenaNoch keine Bewertungen

- Guia de Herramientas InformaticasDokument10 SeitenGuia de Herramientas InformaticasAndres DuarteNoch keine Bewertungen

- Ingles Basico 2Dokument1 SeiteIngles Basico 2Andres DuarteNoch keine Bewertungen

- Actividad de Aprendizaje 2Dokument2 SeitenActividad de Aprendizaje 2Andres DuarteNoch keine Bewertungen

- Acta Formacion Especial-Sistemas Morales Agosto 2022Dokument8 SeitenActa Formacion Especial-Sistemas Morales Agosto 2022Andres DuarteNoch keine Bewertungen

- Actividad 4Dokument1 SeiteActividad 4Andres DuarteNoch keine Bewertungen

- Flash 2dDokument1 SeiteFlash 2dAndres DuarteNoch keine Bewertungen

- Hace Constar: Cerlfficado No SCLER339C61Dokument9 SeitenHace Constar: Cerlfficado No SCLER339C61Andres DuarteNoch keine Bewertungen

- Linux SistemaDokument1 SeiteLinux SistemaAndres DuarteNoch keine Bewertungen

- Informe FinalDokument3 SeitenInforme FinalAndres DuarteNoch keine Bewertungen

- GFPI-F-023 Formato Planeacion Seguimiento y Evaluacion Etapa ProductivaDokument4 SeitenGFPI-F-023 Formato Planeacion Seguimiento y Evaluacion Etapa ProductivaTomás Nieto EstradaNoch keine Bewertungen

- Informe FinalDokument3 SeitenInforme FinalAndres DuarteNoch keine Bewertungen

- GFPI-F-023 Formato Planeacion Seguimiento y Evaluacion Etapa ProductivaDokument3 SeitenGFPI-F-023 Formato Planeacion Seguimiento y Evaluacion Etapa Productivanathalia santamariaNoch keine Bewertungen

- Balbi, Muriel. Los Cuatro Métodos de La Ciencia para Enriquecer La MenteDokument6 SeitenBalbi, Muriel. Los Cuatro Métodos de La Ciencia para Enriquecer La MenteezejualNoch keine Bewertungen

- La Vida Del MaestroDokument18 SeitenLa Vida Del Maestrojose arenasNoch keine Bewertungen

- El Trabajo Infantil Como Factor Perjudicial en El Desempeño Escolar y Desarrollo Integral de Los Niños Peruanos Durante Los Últimos Cinco AñosDokument14 SeitenEl Trabajo Infantil Como Factor Perjudicial en El Desempeño Escolar y Desarrollo Integral de Los Niños Peruanos Durante Los Últimos Cinco AñosDaiana RamírezNoch keine Bewertungen

- Documentos VinculaciónDokument24 SeitenDocumentos VinculaciónAndrés SosaNoch keine Bewertungen

- Laboratorio Palabra Argumentacion ExposicionDokument22 SeitenLaboratorio Palabra Argumentacion ExposicionMiss EvelynNoch keine Bewertungen

- La Lectura Como Medio para Desarrollar El Pensamiento CríticoDokument8 SeitenLa Lectura Como Medio para Desarrollar El Pensamiento CríticoCARLOS HUMBERTO MOTTA MORALESNoch keine Bewertungen

- Menciones honor Institución Educativa DoradaDokument6 SeitenMenciones honor Institución Educativa DoradaClaudia ObandoNoch keine Bewertungen

- ESI para Secundaria IIDokument157 SeitenESI para Secundaria IIGuadalupe TorresNoch keine Bewertungen

- TA 1 Employee Experience y Cultura OrganizacionalDokument2 SeitenTA 1 Employee Experience y Cultura OrganizacionalLuz Lisbeth Mamani CentenoNoch keine Bewertungen

- 04-16-2019 000331 Am CLASE 03 INTRODUCCION REHABILITACION-1Dokument34 Seiten04-16-2019 000331 Am CLASE 03 INTRODUCCION REHABILITACION-1Leenk Kaits Tumbalobos CarlierNoch keine Bewertungen

- Infografia 10 Claves FinalDokument1 SeiteInfografia 10 Claves FinalYeimy LeonNoch keine Bewertungen

- Palabras mágicasDokument15 SeitenPalabras mágicasEvylin Marisol Reyes Reyes100% (1)

- Guia Matematica Noveno AnoDokument72 SeitenGuia Matematica Noveno AnoBerny Zu60% (30)

- Tarea 2.1Dokument4 SeitenTarea 2.1Karina Custodio Cristoviene Ya100% (3)

- SilabusDokument3 SeitenSilabusLorena Olazabal ValeraNoch keine Bewertungen

- Actividad 5 Condicionamiento Operante...Dokument6 SeitenActividad 5 Condicionamiento Operante...CARLOS ANDRES RAMIREZ CASTILLONoch keine Bewertungen

- Evaluación Lenguaje Consonante G y RDokument3 SeitenEvaluación Lenguaje Consonante G y RAna OrtizNoch keine Bewertungen

- Objetivos y Componentes Del Currículo 1Dokument10 SeitenObjetivos y Componentes Del Currículo 1Indhira CollazosNoch keine Bewertungen

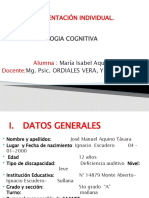

- Plan de Orientación IndividualDokument17 SeitenPlan de Orientación Individualisabel aquinoNoch keine Bewertungen

- Semana 2 EVDokument24 SeitenSemana 2 EVLuisMaldonadoNoch keine Bewertungen

- Cultura y RealidadDokument45 SeitenCultura y RealidaddeNoch keine Bewertungen

- Marisol GutierrezFormato TG-TIDokument4 SeitenMarisol GutierrezFormato TG-TIJoyas SolNoch keine Bewertungen

- BrunnerDokument3 SeitenBrunnerlandrade_47Noch keine Bewertungen

- Tarea-Conductismo-Mariela Recalde BenítezDokument4 SeitenTarea-Conductismo-Mariela Recalde BenítezMariela RecaldeNoch keine Bewertungen

- Ficha de ValoraciónDokument1 SeiteFicha de ValoraciónMarìa Elena Villafuerte CastroNoch keine Bewertungen

- El futuro está en tus manosDokument44 SeitenEl futuro está en tus manospatricia barbosaNoch keine Bewertungen

- Plan Tutorial de TOEDokument12 SeitenPlan Tutorial de TOEcesarmanuel0710100% (1)

- Experiencia de pasantía en contabilidadDokument18 SeitenExperiencia de pasantía en contabilidadLeidy Elisa AcostaNoch keine Bewertungen

- (U) 21 de Abril Inicial Editorial DionicioDokument11 Seiten(U) 21 de Abril Inicial Editorial DionicioPalomaNoch keine Bewertungen