Beruflich Dokumente

Kultur Dokumente

RESEAUX Ednum PDF

Hochgeladen von

adresserOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

RESEAUX Ednum PDF

Hochgeladen von

adresserCopyright:

Verfügbare Formate

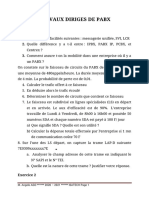

RESEAUX

Formation Tlcom Rseaux

Plneuf

V 1.1 Septembre 2011

Edition Numrique

Tables des matires

c

SECTION 1 Concepts Rseaux

1. Modles Rseaux 1

1.1 Cartographies 1

1.2 Normalisation 2

1.3 Classification gnrale des Rseaux 6

1.4 Commutation 10

1.5 Topologies 14

1.6. Architecture des Rseaux 17

2. Les Supports Physiques 25

2.1 Introduction 25

2.2 La paire torsade 25

2.3 Le cble coaxial 27

2.4 La fibre optique 28

2.5 Les ondes radios 29

2.6 Dbits 30

2.7 Comparatifs 32

SECTION 2 Pile X.25

3. Liaison ETTD-ETCD 33

3.1 Dfinition, Fonction, Objectif 33

3.2 Jonction ETTD-ETCD 34

3.3 Jonction V-24 ou RS 232 37

3.4 Transmissions synchrone & asynchrone 41

4. HDLC 43

4.1 Le protocole HDLC : 43

4.2 Mise en uvre de HDLC 44

4.3 Echange HDLC 48

4.4 Conclusion sur HDLC: 49

4.5 Frame Relay 50

5. X 25 53

5.1 Norme X 25 53

5.2 Protocole X 25 55

5.3 Routage 57

5.4 Interaction niveau 2 et 3 dans X25 60

SECTION 3 Pile IEEE 802

6. Les normes IEEE 802 63

6.1 Rsum des diffrentes normes IEEE 802 63

6.2 Architecture 66

6.3 LLC (802.2) 67

6.4 Sous-Couche MAC 68

6.5 CDP 71

7. Ethernet 73

7.1 Description du CSMA/CD : 73

7.2 Fast Ethernet 76

7.3 Gigabit Ethernet 79

7.4 Auto-Ngociation 80

Tables des matires

d

7.5 Wi-Fi 82

7.6 Wimax 85

8. Commutations 89

8.1 VLAN 89

8.2 Spanning Tree 92

SECTION 4 Pile TCP/IP

9. Protocoles niveau 2 dans Internet 97

9.1 SLIP 97

9.2 PPP 98

9.3 PPPoE 100

9.4 Procdures multilink 101

10. IP 103

10.0 Historique 103

10.1 Datagramme et protocole 104

10.2 Les adresses IP 107

10.4 Routage 114

10.5 Protocoles de contrle 119

10.6 IP v6 123

10.7 6to4 127

10.8 Scurit des rseaux IP 129

11. Protocoles de routages 135

11.1 Gnralits 135

11.2 Protocoles de routages : RIP 136

11.3 OSPF 139

11.4 EIGRP 141

11.5 BGP 142

11.6 MPLS 144

11.7 Protocoles de routages : comparatif 146

12. TCP 147

12.1 Description niveau OSI 4 147

12.2 Qualits de Service 149

12.3 Le niveau 4 de TCP/IP 151

12.4 Le modle de service TCP 152

12.5 Mise en uvre TCP 152

12.6 Modle de service UDP 162

12.7 Dveloppement Client-Serveur 163

SECTION 5 Services

13. DNS 167

13.1 Nom de domaine 167

13.2 Service DNS 169

13.3 Le Protocole DNS 170

13.4 NetBios 174

14. Mail 177

14.1 Adresse Mail 177

14.2 Transfert de Mail 178

14.3 SMTP 180

Tables des matires

e

14.4 POP3 181

14.5 Reprsentation des Donnes 182

14.6 Types MIME 185

14.7 Messagerie instantane 186

15. HTTP 189

15.1 Html 189

15.2 Protocole Http 191

15.3 URI 192

15.4 Navigateur 194

16. VoIP 197

16.1 La Voix 197

16.2 VoIP / ToIP 198

16.3 H.323 200

16.4 SIP 201

16.5 MGCP 203

16.6 Les protocoles de transport 204

17. Administration 209

17.1 Emulation de terminal 209

17.2 Transfert de Fichiers 210

17.3 Gestion des services 211

SECTION 6 Rseaux Tlcoms

18. Rseaux Tlphoniques 213

18.1 Le RTC 213

18.2 RNIS 217

18.3 ADSL 221

19. Rseaux Hauts-dbits 227

19.1 Synthse des besoins 227

19.2 Hirarchies numriques 228

19.3 PDH 230

19.4 SDH 232

19.5 Architectures des rseaux interconnects 236

20. ATM 237

20.1 Principe 237

20.2 Modle ATM 238

20.3 Mcanismes ATM 241

20.4 La commutation 245

20.5 Intgration IP/ATM/SDH 247

21. Systmes Mobiles 253

21.1 Normes et services 253

21.2 Systme GSM 254

21.3 Concepts Cellulaires 256

21.4 Identification 257

21.5 Traitements numriques GSM 257

21.6 Systmes 3G 259

Tables des matires

f

SECTION 7 Systmes Informatiques

22. Architecture dun Systme Informatique 261

22.1 Prsentation Gnrale 261

22.2 Structure 262

22.3 USB 265

22.4 Technologie des mmoires 267

22.5 Les Types de Mmoires 270

22.6 Architecture dun processeur 273

22.7 Fonctionnement 278

22.8 Evolution des architectures 282

23. OS : Operating System 285

23.1 Introduction aux OS 285

23.2 Le noyau 288

23.3 Systmes de fichiers 290

23.4 Systmes de stockage 298

23.4 Les processus. 299

23.5 Gestion de la mmoire 302

23.6 Excution 308

23.7 Boot Amorage 310

SECTION 8 Scurit

24. Cryptologie 313

24.1 Vocabulaire 313

24.2 Techniques fondamentales 316

24.3 Cryptanalyse 319

24.4 Nombres premiers 321

24.5 Mathmatiques 324

24.6 Stganographie 326

24.7 Empreintes 329

25. Systmes Cryptographiques 333

25.1 Historique 333

25.2 Cryptographie cl secrte 336

25.3 Cryptographie cl publique 340

25.4 Gnration dalatoire 343

25.5 Cryptographie Quantique 346

25.6 Authentification 348

25.7 Cryptographie Applique 350

Annexe A : Tableau ASCII 353

Annexe B : Tableau ANSI- ISO 8859-15 354

Annexe C : OS: Command Line Utilities 355

Annexe D : Masques CIDR 357

Annexe E : Pile OSI 358

Annexe F : En-tte Classiques 359

Annexe G : Services Internet 360

Bibliographie 361

Index 363

g

Avant-Propos

Avec ce troisime volume s'achve la trilogie des Tlcommunications modernes, au seuil de

l'aventure de l'Information. Constitus en rseaux htrognes s'interconnectant et cooprant selon des

variantes illimites, les systmes tlcoms nous offrent des moyens aboutis d'oublier le chemin que

nous avons d parcourir pour en arriver l.

Car si ce parcours a commenc avec la beaut simple des mathmatiques et de la sinusode parfaite,

c'est dans les tracas du quotidien que prendra fin le voyage : envoyer des messages, rencontrer des

amis, publier ses photos de vacances, protger ses donnes banquaires... Autant de soucis que

l'humanit partage depuis plus de 2000 ans.

La mise en place de rseaux oprationnels ne peut s'envisager sans une architecture en couche,

oriente vers les services. Nous tudierons diffrents modles rseaux, avant de s'intresser aux

multiples applications. Les choix faits ici sont guids par l'exprience quotidienne du technicien

clair : il trouvera donc des tableaux de synthse, comparatifs, listes de commandes ou de paramtres

utiles ou pratiques. Les grandes envoles lyriques sur le modle OSI, l'aventure de l'informatique

contemporaine ou les mystres de la cryptologie n'ont pas t oublies pour autant.

Quelques aspects sur la scurit en particulier, ou les rseaux tlphoniques mobiles, demanderont

tre complts dans les prochaines ditions.

Si une suite devait tre envisage, c'est indniablement dans l'tude des techniques de traitement de

l'information massive qui s'accumule chaque jour dans les systmes. Ces rseaux tendent l'architecture

de cyber-espaces o se dveloppe l'information tel un organisme vivant. L'information est un

processus itratif et rcursif qui se dploie et qui reste comprendre et assimiler. Gageons que

certains ont dj commenc.

Allons moussaillons! L'heure est venue d'hisser les voiles et de prendre la mer. L'horizon nous dfie.

Cap au large!

Je remercie tout particulirement lensemble de mes tudiants qui ont

au fil des annes contribu llaboration de cet ouvrage

MF

h

Section 1 Concepts Rseaux

1

1. Modles Rseaux

1.1 Cartographies

1.1.1 Du rle des cartes

Avant dentreprendre un voyage dans un pays inconnu, on a lhabitude de se munir dune carte afin

davoir une vision densemble des lieux que lon va frquenter. Cette carte donne un aperu

gographique, mais elle permet daccder des informations dun niveau plus fin, comme la nature du

rseau routier ou ferroviaire, les villes, les services pour se restaurer, dormir, les sites culturels

Reprsenter une carte cest avant tout faire une reprsentation un instant donn, la ralit volue et il

faut galement ne pas tre surpris des carts entre les informations fournies par un guide et ce qui sera

dcouvert sur le terrain.

Internet (avec une majuscule) est en soit un monde, virtuel mais nanmoins prsent dans notre

quotidien. Les rseaux sont anciens (Chappe) mais lInternet contemporain nat au tout dbut des

annes 1970 aux tats unis. Il voluera de manire quasi exponentiel jusqu aujourdhui. Cette

rapidit fait dInternet une entit trs difficile reprsenter. Il sest dot de structures de

gouvernement, de rgulation mais aussi de zones plus ou moins contrles.

En outre, la question se pose de la nature de ce que lon doit reprsenter : les lieux de localisations des

terminaux, des serveurs, les endroits les plus frquents, les plus intressants, les artres de

communication

Le paragraphe suivant propose une approche croissante, depuis le plus concret, les quipements,

jusqu'au plus dmatrialis, les services.

Section 1 Concepts Rseaux

2

1.1.2 Quelques cartes

Cbles Sous-marins Fibre Optique Source Alcatel

Concentration des serveur WEB dans le monde (2005) : [Noir >1000000 ; blanc <100]

Rpartitions des services en fonction du nombre daccs (2007-www.nowhereincoming.net)

Section 1 Concepts Rseaux

3

1.1.3 Histoire

En 1970, linformatique est ses balbutiements : systmes dexploitation, microprocesseur,

calculateurs Le volume des quipements de calculs imposent de disposer de terminaux lgers que

lon va relier des ordinateurs puissants, et donc impose le dveloppement de moyens de mise en

rseaux.

Rapidement, linformatique puis la mini-informatique fait place la micro-informatique et au PC

domestique dans les annes 1980 : le micro-ordinateur investit le champ de la bureautique. A

nouveau, le partage des ressources, lchange de donnes vont contribuer la mise en place de

nouveaux rseaux de transmissions de donnes (RNIS, X25, Rseaux locaux)

Au cours des annes 1990, ces rseaux sont devenus dun usage courant dans notre socit,

Linvention du Web, la dmocratisation du mail, la baisse des cots matriels et laccroissement de

leurs performances ont contribu a la popularit grandissante dInternet.

Les annes 2000 ont vu depuis la gnralisation des rseaux, leur interconnexions, lmergence de

nouveaux produits et les premiers bouleversements dans les comportements du grand public. Les

concepts de convergence, de mobilit, de positionnement, renversent les hirarchies tablies et

ouvrent des perspectives indites.

1.1.4 Gographie

On appelle topologie la disposition gomtrique de ces nuds et des supports qui les relient.

Gnralement, les nuds correspondent des stations de travail, mais ils peuvent galement

reprsenter dautres quipements tels quune imprimante. Ces diffrents nuds peuvent tre relis de

diverses manires, le plus souvent par des cbles lectriques (paires torsades ou cbles coaxiaux),

mais aussi maintenant au moyen de fibres optiques, ou encore, plus rarement, grce des faisceaux

hertziens.

Le terme architecture ne fait pas rfrence la disposition gographique des stations mais la

structure logique de leurs protocoles de communication, ou piles de protocoles. Cest un terme qui fait

rfrence des termes logiques, alors que topologie est dordre physique.

Un rseau se dcrit donc la fois en terme de structure physique (topologie) et de structure logique

(architecture).

1.1.5 Langues

Une fois relis physiquement (topologie), les quipement doivent schanger des informations aux

diffrents niveaux de leur architecture : signal lectrique, horloge, dbit, adressage, format des

message et des donnes Ces lments sont qualifis de protocoles, et sont donc organis sous forme

dune pile allant des lments matriels aux plus informels.

Ils sont comme une langue commune qui doit permettre la compatibilit et la prennit du rseau

dchange. Ces protocoles doivent donc rpondre des accords de normalisation, ou au moins des

consensus partags pour que la notion dInternet soit pleinement cohrente.

Section 1 Concepts Rseaux

4

1.2 Normalisation

1.2.1 Ncessit dune normalisation

La diversit des lments actuels du march en informatique et plus encore dans celui des rseaux fait

quil est ncessaire davoir recours la normalisation. Le march ne peut ignorer les normes, ni les

normes ignorer le march.

Supports de transmissions (du filaire la radio)

Equipements particuliers ( modems, concentrateurs, commutateurs, routeurs )

Terminaux ( Micro ordinateurs, minitel, VT 320, terminaux mobiles )

Logiciels et langages de programmation (C, java, html)

Systmes dexploitations ( DOS,Windows 3.1,Windows 95-98 , NT, XP, 7, Unix(s), Linux,

MacOs, Androd )

Topologies diverses

Partages de formats dadresses

La communication devient complexe, do la ncessit de dfinir une architecture rseau normalise.

Les rles de la norme sont donc de :

Permettre des changes sur des machines de constructeurs diffrents.

Assurer lindpendance des applications vis vis des contraintes de transmission

Garantir lvolution future sans remettre en cause larchitecture logicielle et matrielle

La normalisation des rseaux concerne autant le matriel informatique ( PC, modem, routeur) que

les supports de transmission. Au final les normes prsentent une double scurit :

pour les industriels, auxquels elle garantit compatibilit avec les matriels concurrents

pour les clients, auxquels elle assure linter-fonctionnement entre ses diffrents acquis.

1.2.2 Les organismes nationaux de normalisation

Seuls les organisations ISO, CEI et UIT-T sont officiellement charges de normaliser en matire de

rseaux. Elles sigent toutes Genve et sont indirectement rattaches lorganisation des nations

unies.

Les principaux organismes nationaux :

AFNOR Association Franaise de NORmalisation, divise en

commissions ( industriels, administrations, utilisateurs)

France

ANSI American National Standard Institute USA

DIN Deutsches Institut Fr Normung Allemagne

BSI British Standart Institute Grande Bretagne

1.2.3 Les organismes internationaux

Citons quatre organisme souvent cit dans le domaine des rseaux :

ISO International Standardization Organization, regroupe environ 90 pays

CEI Commission Electrotechnique Internationale affilie lISO

UIT Union Internationale des Tlcommunications Ex-CCITT

IEEE Institute of Electronics and Electrics Engineers

IETF Internet Engineering Task Force Interne lInternet Society

LUIT (ex CCITT, Comit Consultatif, Internationales des Tlphones et Tlgraphes) et LISO

constituent les deux organismes les plus importants.

Section 1 Concepts Rseaux

5

LUIT-T publie des recommandations. Celles-ci sont tudies tous les 4 ans sous forme de recueil.

Les domaines dapplication sont identifis par une lettre (cf Partie 2.3).

LISO reprend en principe les normes de lUIT et de lIEEE en leur donnant un nom propre de faon

unifier les normes internationales.

1.2.4 Les principaux groupements de constructeurs

Les groupements de constructeurs regroupent les principales industries prives :

ECMA European Computer Manufactures Assocation, lorigine constitue

uniquement de constructeurs europens

(Bull, Philips, Siemens) aujourdhui il

comprend DEC, IBM, Unisys

EIA Electronic Industries Association connue essentiellement pour les

recommandations RS232C

POSI Promotion confrence for OSI in Japon association des six principaux

constructeurs japonais

COS Committee On Standardization USA

SPAG Standard Promotion and Application Group Europe

NTT Nippon Telephon and Telegraph Corporation

1.2.5 Principes dlaboration dune norme ( ISO )

La rdaction dune norme est une succession de publications, la dure entre le projet et la publication

dfinitive peut tre longue. Un projet de normalisation est formalis dans un document brouillon qui

expose les formes stables, chaque pays met son avis ( vote ). Puis une forme quasi dfinitive est

publie, elle constitue une base pour les constructeurs. La norme dfinitive est ensuite publie.

Plus la norme initiale est solide et bien tudie, meilleur sera son succs grce une fiabilit

importante qui autorise son adoption par un large ensemble dindustriels. En revanche, une norme

prsentant des lacunes, voluant trop rapidement, avec des risques dincompatibilit tant ascendante

entre les versions successives quentre produits senss rpondre la mme norme, ne sera pas adopt

massivement et ne restera probablement quun tas de papier (souvent pais).

1.2.6 La norme OSI

LISO a prconis un modle de rfrence pour les architectures de rseau OSI ( Open System

Interconnexion ). La plupart des constructeurs respectent la norme OSI ou crent des passerelles entre

leurs propres modles darchitecture et la norme OSI.

Le modle OSI dfinit 7 couches chacune correspondant une ou des fonctions prcises. il se divise

en 2 blocs :

Les couches basses ( transport des messages travers le rseau)

Les couches hautes ( application / traitement des informations)

Ce modle est dune extrme importance thorique puisquil sert de rfrence descriptive lensemble

des architectures rseaux.

Nous allons approfondir le modle de rfrence OSI dans la partie N5 de cette section, Architecture

des rseaux.

Section 1 Concepts Rseaux

6

1.2.7 Sries des recommandations UIT-T

LUIT-T est la section de lUIT charg des recommandations pour les tlcommunications et

Rseaux. Chaque lettre de lalphabet correspond un domaine de normalisation propre appele srie ;

Dans chaque srie, un chiffre permet de fixer le cadre technique concern.

A Organisation du travail de lUIT

B Moyens dexpression Dfinitions, Symboles, Classification

C Statistiques gnrales des tlcommunications

D Principes gnraux de tlcommunication

E Exploitation gnrale du rseau, service tlphonique

F Services de tlcommunication non tlphonique

G Systmes et supports de transmission, systmes et rseaux numriques

H Systmes audiovisuels et multimdias

I Rseau numrique intgration de services - RNIS

J Transmission des signaux tlvisuels et autres signaux multimdia

K Protection contre les perturbations

L Construction, installation et protection des cbles et autres installations extrieures

M RGT et maintenance des rseaux : systmes de transmission, tlgraphie, tlcopie,

circuits tlphoniques, Circuits lous internationaux

N Maintenance : circuits internationaux de transmission radiophonique et tlvisuelle

O Spcifications des appareils de mesure

P Qualit de transmission tlphonique, installations tlphoniques et rseaux locaux

Q Commutation et signalisation

R transmission tlgraphique

S Equipements terminaux de tlgraphie

T Terminaux de services tlmatiques

U Commutation tlgraphique

V Communications de donnes sur le rseau tlphonique

X rseaux pour donnes et communication entre systmes ouverts

Y Infrastructure mondiale de linformation

Z Langages de programmation

1.3. Classification gnrale des Rseaux

1.3.1 Modes de diffusion de linformation

Les rseaux se diffrencient, aussi, selon les modes de diffusion de linformation.

On distingue ainsi plusieurs modes :

La diffusion : La source dinformation diffuse ses informations vers des stations rceptrices. La

relation est unidirectionnelle de 1 N rseaux de diffusion. Les rseaux de radiodiffusion

constituent un exemple de ce type de rseau.

Source

La Collecte : A linverse, un ensemble de stations peut envoyer leurs informations un seul

destinataire. La relation est ainsi unidirectionnelle de N 1 rseau de collecte (les rseaux de

tlmesure ).

Section 1 Concepts Rseaux

7

Stations Sources

La Commutation : Dune manire gnrale, labonn dun rseau dsire pouvoir atteindre tous

les autres abonns, ou une partie de ceux-ci. Le rseau doit tablir une relation 1 1 parmi N. Ces

rseaux de mise en relation, sont dits rseaux de commutation (le rseau tlphonique RTC ).

Commutation

La liaison point point : Il existe aussi le cas o deux abonns sont directement relis lun

lautre par un lien ( fibre, cble ), dans ce cas cest une liaison point point.

Point Point

Peer to Peer

unicast

La liaison Client Serveur : Cest une liaison fondamentalement asymtrique, comme la

diffusion, mais qui du point de vue du client sapparente de la liaison point point.

Client serveur

Serveur

Client

La diffusion multicast : Cest une variante du broadcast gnrale o une fraction des stations

destinataires est cible par les paquets.

Diffusion

Multicast

Le point point anycast : Il sagit dlire parmi un ensemble potentiel de cibles un seul

destinataire qui pourra tre relay par une nouvelle station en cas de dfaillance.

Section 1 Concepts Rseaux

8

point point

anycast

1.3.2 Rseaux PAN

Personal Area Network ou Rseau Local Personnel. Rseau qui concerne la proximit dun utilisateur

personnel unique, y compris les quipements standards de communication : tlphone, PDA, pager,

ordinateur portable, appareil photo Il couvre une distance nexcdant pas une pice (10 mtres) et

son essentiellement associ des technologies sans-fils (WPAN Wireless PAN).

Le concept de BAN (pour Body Area Network) voque la notion de dveloppement des applications

la priphrie voir l'intrieur du corps, en particulier pour les applications mdicales.

1.3.3 Rseaux LAN

Local Area Network ou Rseau Local dEntreprise (RLE). Rseau dont ltendue physique est limite

une salle ou un btiment. Il raccorde un nombre limit de machines, jusqu une ou quelques

centaines.

1.3.4 Rseaux MAN

Metropolitan Area Network. Rseau mtropolitain charg dinterconnecter entre eux des machines ou

des rseaux LAN disposs sur une distance de plusieurs kilomtres, par exemple sur un campus

universitaire, ou encore une ville, pour linterconnexion des administrations etc

Il peut compter quelques milliers de machines interconnectes.

1.3.5 Rseaux WAN

World Area Network, rseaux tendus lchelle dun pays, dun continent ou de la plante. Transpac

en France et Internet sont des exemples de WAN. Il peut galement sagir de linterconnexion de

LAN et de MAN, comme dans le cas dInternet.

Ici le nombre de machines nest pas limit.

Section 1 Concepts Rseaux

9

1.3.6 Frontires de rseaux

Les rseaux sont des entits avec un degr plus ou moins grand dautonomie en terme de services et

daccs. Leur interconnexion permet de fournir des portes de sortie afin dlargir cette offre de

services. Ces rseaux peuvent tre privs ou publics. Si une administration, une entreprise, un

oprateur est propritaire dun rseau physique, il sera de nature prive et daccs rserv. Si le rseau

appartient une organisation publique, il peut tre ouvert tout utilisateur.

La distinction INTRANET/INTERNET symbolise cette classification. Il faut en outre distinguer les

rseaux dits de donnes, des rseaux doprateurs tlcoms destins la tlphonie.

1.3.7 Rseaux daccs et rseaux curs

La distinction historique LAN/MAN/WAN conduit une approche contemporaine en terme de

rseaux priphriques, rseaux daccs et rseaux curs. Les points mis en relation travers un

rseaux (par exemple client et serveur) utilisent des moyens matriels de profondeurs variables.

Composant Tche Exemples

Client Accde un service Humain, logiciel, OS

Rseaux daccs Permet de raccorder un terminal un

rseau ouvert

Rseaux locaux dentreprise, WIFI, boucle

locale RTC, xDSL, rseaux de

tlphonies

Rseaux curs Aiguillage des connections (commutation),

cohabitation des diffrents flux,

identifications des terminaux

ATM, SDH

Serveur Fournit le service au client via les rseaux WEB, mail, phonie, video

Client

Rseau d'accs

Rseaux coeur

Serveur

Rseau d'accs

Rseaux coeur

Le schma qui suit rsume lensemble des paramtres dfinis dans cette partie.

Section 1 Concepts Rseaux

10

PAN

LAN

WAN

Rseaux d'accs

FAI

Rseaux coeurs

Oprateurs

Etendue

gographique

Dbit moyen Technologies

BAN

<10cm Body Area Network applications mdicales

PAN

<10m ~1Mbit/s Bluetooth, irDA, UWB, ZigBee

LAN

<100m 100Mbit/s 1Gbit/s Fast-Giga Ethernet WiFi

MAN <10 000m ~10Gbit/s Giga/10Giga Ethernet FDDI DQDB WiMax

WAN - ~100Gbit/s ATM MPLS SDH

1.3.8 Rseaux et Tlcoms

Deux mondes saffrontent pour des raisons historiques lies la nature fondamentale des types de

donnes transmettre sur les rseaux : la voix et les donnes.

La voix est trs contraignante en terme de dlais dacheminement, de garantis de bande passante, de

chemin de retour. Les rseaux tlcoms prennent en compte tous ces paramtres ce qui les rend

coteux dvelopper et entretenir. Il sagit dune approche circuit qui favorise le lien en point point.

Les donnes ont en revanche peu de ces contraintes. Les rseaux associs sont donc faciles mettre en

uvre avec une approche de commutations de paquets.

Pour rsumer lantagonisme de ces deux approches, le tableau qui suit donne quelques axes de

rflexion.

TELECOMS RESEAUX

Types de services principaux Voix Donnes

Commutation Circuit Paquet

Multiplexage TDM (Time Division) Alatoire

Qualit de services Eleve Faible

Cot Elev Faible

Origine Europe US

Ractivit des volutions Lente Elve

Protocoles ATM TCP/IP/MPLS

Technologie SDH Ethernet

1.4 Commutation

1.4.1 Introduction

La mise en communication de deux utilisateurs au travers dun rseau met en oeuvre des

commutateurs et des lignes ou circuits de tlcommunication.

Section 1 Concepts Rseaux

11

La connexion rseau ralise est selon le cas, ponctuelle ou permanente et correspond respectivement

lutilisation de services liaisons commutes ou liaisons spcialises. Cette connexion est obtenue par

la mise bout bout de liens et de commutateurs, utilisant une technique de commutation pouvant tre

du type circuit, message ou paquet.

La commutation de circuit et la commutation de paquets occupent la quasi-totalit du terrain. Ils sont

associs traditionnellement et respectivement au service tlphonique et aux services de donnes.

1.4.2 Commutation de circuits

Cette technique largement rpandue dans le monde des tlcommunications est notamment mise en

oeuvre sur les rseaux historiques RTC et NUMERIS\RNIS. Elle permet dtablir une liaison

physique temporaire entre deux utilisateurs du rseau. Le long de la route fixe entre deux utilisateurs

finals, chaque commutateur, choisit un circuit parmi n dans la direction vise.

A B C D

E

t

a

b

l

i

s

s

e

m

e

n

t

d

e

l

a

c

o

n

n

e

x

i

o

n

R

T

C

T

r

a

n

s

m

i

s

s

i

o

n

d

u

m

e

s

s

a

g

e

Chaque commutateur comporte 3 lignes de sortie. Lorsquun signal dappel transite dans le

commutateur, une connexion physique est tablie entre la ligne sur laquelle parvient lappel et lune

des lignes de sortie en direction du destinataire.

A

B C D

Ds que le signal de sortie est tabli, on peut y faire passer toutes sortes dinformations (paroles,

donnes, etc.) mais le rendement est assez mdiocre. En effet, la commutation de circuits possde une

proprit importante : lobligation dtablir un circuit de bout en bout avant que toute information soit

transmise.

Le temps coul entre lmission de lappel et la sonnerie chez le destinataire correspond au temps

dtablissement du circuit. Il peut atteindre facilement 10 secondes. Pendant tout ce temps, le systme

tlphonique cherche un chemin dans le rseau pour tablir un circuit entre les correspondants.

On peut donner les caractristiques suivantes :

trs mauvaise utilisation du rseau

50% du temps, la ligne ne sert rien (temps de silence)

change rapide dlai de transmission faibles

sadapte bien la voix service connect

Section 1 Concepts Rseaux

12

1.4.3 Commutation de messages

La commutation de messages est une alternative la communication de circuits, principalement dans

une premire approche pour lchange de donnes et non pour le tlphone.

Cette technique convient pour des applications dans lesquelles le temps de rponse nest pas le critre

prpondrant. Elle consiste en une succession de lignes et de nuds de stockage et commutation. Le

message fourni par lutilisateur au rseau est stock dans chacun des nuds de commutation travers

avant dtre relay avec dautres messages en attente de transfert, vers le nud suivant.

Cette mthode permet une bonne utilisation des circuits mais au prix dune lenteur inacceptable pour

des applications temps rel.

A B C D

T

r

a

n

s

m

i

s

s

i

o

n

d

u

m

e

s

s

a

g

e

change long

sadapte mieux aux donnes DATA

si il y a une erreur la rception, il faut renvoyer tout le message

1.4.4 Commutation de paquets

Combinant les avantages des deux techniques prcdentes, cette technique est gnralise en

particulier sur les rseaux X25 publics ou privs.

A B C D

T

r

a

n

s

m

i

s

s

i

o

n

d

u

m

e

s

s

a

g

e

Elle drive de la prcdente, la segmentation des messages en paquets de taille plus rduite (100 octets

au lieu de 1000), qui amliore les possibilits de reprise en cas derreurs. de mme, on substitue dans

les nuds de commutation, des mmoires lectroniques (RAM) aux mmoires magntiques (disques)

utilises en commutation de message. Enfin, partir dun nud de commutation, le multiplexage des

diffrents paquets utilisateurs sur la ligne de communication, permet en combinaison avec la rduction

du temps de stockage et de transmission, dobtenir des temps de transit performants.

Section 1 Concepts Rseaux

13

A

D B C

Ainsi lhistorique TRANSPAC, par exemple, garantit un temps de transit paquet infrieur dans 90%

du temps 150 ms quel que soit les accs et le nombre de nuds traverss.

paquet plus petit que le message donc plus rapide

se reconstitue plus vite en petits morceaux la fin, quun gros morceau

si il y a une erreur la rception, il faut renvoyer un seul paquet (ou 2...), mais pas tout le

message

Une cellule (terme utilis pour lATM) dsigne un paquet de petite taille (53 octets pour la cellule

ATM).

1.4.5 Le mode non connect

CNLS : Connectedless Oriented Network Service

Un exemple classique de la liaison en mode non connect est le mail : le courier est envoy sans

garantie sur le fait que son destinataire le lira.

Il ny a aucune garantie sur lacheminement des donnes. Les informations transitent dans le rseau

indpendamment les unes des autres. Le destinataire nest pas ncessairement lcoute, les

informations sont, dans ce cas, perdues. Dans un tel mode de fonctionnement les routes empruntes

par les diffrents blocs dinformation peuvent tre diffrentes, le squencement des informations ne

peut tre garanti.

Dans ce mode de mise en relation, aucune certitude de dlivrance nest donne (pas de mcanisme

daccus de rception). Les services de commutation de message et par paquets sont adapts au mode

non connect

1.4.6 Mode connect

CONS : Connected Oriented Network Service

Lexemple typique est celui de la communication tlphonique.

Il y a dialogue entre 2 entits communicantes. Une liaison physique (commutation de circuits) ou

virtuelle (commutation de paquets) est tablie pralablement toute change de donnes. Lors de la

phase dtablissement de la connexion, les diffrentes ressources ncessaires au transfert (buffers,

voies) sont rserves. Tous les messages empruntent la route prtablie, le squencement est assur

(mme chemin), la dlivrance est garantie (connexion pralable, mcanisme daccus de rception).

Lorsque lchange est termin, une phase de dconnexion libre les ressources.

Une liaison en mode connecte se droule en principe selon le mme schma :

Etablissement de connexion

Echange de donnes

Libration de la liaison

Une commutation de circuit est typique du mode connect

Une commutation de paquets peut utiliser ce mode car aprs la phase dtablissement du chemin, il

nest plus ncessaire que les diffrents paquets contiennent ladresse du destinataire, seul un adressage

simplifi identifiant la voie subsiste, ce qui allge le protocole et amliore les performances.

Section 1 Concepts Rseaux

14

1.5 Topologies

1.5.1 Introduction

Chaque quipement informatique est reli au support physique ( cble, fibre, ) par lintermdiaire

dun contrleur de communication ( carte dinterface ) et dune unit de raccordement ( MAU :

Mdium Acces Unit ) au support qui correspond linterface physique.

MAU

Contrleur de

communication

Equipement

Support physique

La topologie reprsente la manire dont les quipements sont relis entres eux par le support

physique. Lors de la conception, la topologie du rseau est fonction de plusieurs paramtres :

Des fonctions souhaites (application temps rel, bureautique, simple partage dimprimante)

De la fiabilit

Des cots (du cblage, des cartes rseaux, des ponts-commutateurs ,et des logiciels

dadministration)

1.5.2 Topologie en bus

Sur cbles coaxiaux, les connexions au niveau du cble commun sont assures par des connexions

lectriques intgrant un traitement de codage mais dont le rle est neutre dans le fonctionnement

global du rseaux.

Deux types de bus peuvent exister :

Bus bidirectionnel : les informations peuvent circuler dans les deux sens mais non simultanment

sur un cble unique. Lorsquune station met, le signal se propage dans les deux sens, de part et

dautre de la connexion, vers toutes les autres stations. Norme IEEE 802.3.

Bus unidirectionnel : les informations ne peuvent circuler que dans un sens et la transmission

toutes les stations est assure par lexistence de deux canaux spars (deux cbles distincts ou un

seul cble et deux canaux multiplexs en frquence). Norme IEEE 802.6. Les performances

dpendent essentiellement du nombre de nuds et du trafic.

Bus

Bus bidirectionnel

Cette topologie est conomique en cblage. Dans le cas dun support de type cble coaxial, elle

permet facilement lextension du rseau par ajout dquipements dans la limite de la capacit de

gestion du systme dexploitation. Cependant si le support est de type optique, cette opration savre

plus dlicate, car elle ncessite la coupure de la fibre optique lendroit de la connexion.

Section 1 Concepts Rseaux

15

En ce qui concerne la fiabilit, le dysfonctionnement d'une station ne met pas en cause le

fonctionnement du reste du rseau. Par contre, en cas de rupture du cble commun, la dsadaptation

dimpdance peut provoquer une panne complte du rseau. Cette rupture doit tre localise

physiquement ce qui nest pas toujours simple (Analyse par rflectomtrie).

Avantages :

la prsence ou l'absence des machines est transparente

Une station peut tomber en panne sans perturber le rseau

La connexion est moins coteuse en raison du caractre passif des stations

Inconvnients :

Le signal nest pas rgnr, donc si les longueurs de cble sont trop grandes , il faut prvoir

des rpteurs ce qui augmente le cot

Est associ une mthode daccs alatoire (CSMA/CD - Carrier Sense Multiple Access /

Collision Dtection ) peut adapte des trafics importants.

1.5.3 Topologie en toile

Tous les quipements sont relis directement un serveur (un concentrateur ou un routeur) qui

constitue le nud central par lequel transitent toutes les transmissions. Cette topologie permet

dajouter aisment des quipements (un cble par quipement) dans la limite de la capacit du serveur.

La gestion du rseau se trouve facilite par le fait que les quipements sont directement interrogeables

par le serveur et que toutes les transmissions y passent (centralisation du logiciel). Par ailleurs, une

dfaillance dun quipement terminal ne met pas en cause le fonctionnement du reste du rseau.

Avantages :

On peut utiliser un cblage prexistant qui se trouve souvent dans les entreprises sous la

forme du rseau tlphonique.

Une plus grande simplicit de la gestion centralise.

On peut utiliser un rseau en toile rpondant aux normes dune liaison bus

Inconvnients :

Si le nud central est dfectueux, tout le rseau est en panne. Ce qui implique de prvoir une

solution de secours mais qui augmente dautant le cot.

1.5.4 Topologies en anneau

Il existe trois types de topologie en anneau :

Unique anneau unidirectionnel

Double anneau unidirectionnel

Double anneau bidirectionnel

Section 1 Concepts Rseaux

16

Chaque lment est reli deux quipements voisins, de telle sorte que lensemble constitue une

boucle ferme. Dans cette topologie, les informations transitent dquipement en quipement jusqu

destination. Les MAU (Mdium Access Unit ) sont donc des lments actifs chargs de recevoir les

informations en provenance de la station prcdente et de les retransmettre vers la station suivante.

Rupture

Reconfiguration

Le double anneau unidirectionnel permet de limiter le blocage, le fonctionnement du rseau peut tre

assur. Cette topologie traduit les besoins de rendondance et de continuit de services inhrents aux

rseaux professionnels de forte capacits.

Les rseaux Token Rings et FDDI ( Fiber Distributed Data Interface ) utilisent respectivement les

topologies en anneau et double anneau.

Avantages :

Structure adapte aux communications de messages

Il permet de connecter un grand nombre de stations

Il permet des distances plus longues, chaque station tant un rpteur.

Il ncessite un protocole spcifique diffrent des accs bus.

Inconvnients :

Plus grande complexit de connexion des stations

Problmes de fiabilit la jonction ( MAU ) sur lanneau

La dfaillance dun nud a pour rsultat de mettre le rseau hors service sil nest pas en

double anneau.

1.5.5 Topologie en arbre (hirarchique)

Cest une topologie en toile dans laquelle une connexion donne naissance un nouveau bus

commun. Les rseaux arborescents sont constitus dun ensemble de rseaux toiles relis entre eux

par des concentrateurs.

Cette solution est souvent retenue pour une extension dun rseau. Elle ncessite de prendre en

compte les spcificits techniques pour ne pas accrotre la taille dans des proportions inacceptables

pour les types dquipements considrs.

Section 1 Concepts Rseaux

17

1.5.6 Topologie maille

Un rseau maill est un rseau dans lequel deux stations du rseau peuvent tre mises en relation par

diffrents chemins. La mise en relation est effectue par des commutateurs. Chaque commutateur

constitue un nud du rseau. Ce type de rseau, par la possibilit de multiple choix de chemins vers

une destination quil permet est trs rsistant la dfaillance dun nud et autorise une optimisation

de lemploi de ressources en rpartissant la charge entre les diffrents nuds.

Internet est un exemple de rseau maill.

1.6. Architecture des Rseaux

1.6.1 Introduction

On a vu dans la partie prcdente les possibilits de raccordement physique des stations. Nous allons

maintenant aborder laspect logique du dialogue entre les quipements.

En effet, il faut envisager de connecter divers quipements provenant de diffrents constructeurs afin

qu'ils s'changent des informations ; cela ncessite que ceux-ci utilisent des techniques de connexion

compatibles ( raccordement, niveau lectrique), mais aussi des protocoles d'change identiques et

une smantique de l'information comprhensible par les partenaires de la communication.

1.6.2 Le modle En couche

Afin daborder larchitecture de tous types de rseaux, il est utile de se familiariser avec le concept de

modle protocolaire en couches. Dtaillons brivement les principes pour llaboration dun tel

modle :

Dcoupage du systme en couches, chaque couche est ddie une tche spcifique accomplir

dans le processus d'change.

La mise en relation des entits communicantes s'effectue par mises en relation successives d'entits

de niveau infrieur ; une couche N pour entrer en relation avec la couche N distante demande la

couche N-1 de la mettre en relation ( connexion N-1 ), l'change de donnes de la couche N

s'effectue sur la connexion N-1.

Le service rendu par la couche N-1 est accessible par un point d'accs identifi (adresse - PA) qui

sert d'interface entre les deux services.

Un dialogue spcifique, rpondant des rgles prcises (protocole de couche), s'tablit entre

couches homologues distantes.

Section 1 Concepts Rseaux

18

Protocole N

Couche N+1

Couche N

Couche N-1

Interface N

Couche N+1

Couche N

Couche N-1

Service

Fourni

Service

Utilis

Le modle rpartit les fonctions diffrentes en couches, chaque couche remplit une tche dtermine

charge de rendre un service spcifique la couche suprieure. Par exemple la mise disponibilit du

service de niveau N l' a t par une demande du niveau suprieur et par une acceptation explicite de la

connexion N-1 par le niveau N de l'entit communicante distante. Concrtement l'change

d'information seffectue verticalement via des instructions formalisant les services ou primitives de

services. Virtuellement, les deux entits distantes N sont en relations via leur couche N-1

1.6.3 Dtermination des couches

La ncessit d'identifier des fonctions lmentaires distinctes, mais cooprantes au processus de

communication, a conduit tudier un modle structur en couches. La dfinition des diffrentes

couches descriptives du modle doit respecter les principes suivants :

Ne pas crer plus de couches que ncessaire, afin que le travail de description et d'intgration reste

simple, ce qui conduit regrouper les fonctions similaires dans une mme couche.

Crer une couche chaque fois qu'une fonction peut tre identifie par un traitement ou une

technologie particulire.

Crer une couche l o un besoin d'abstraction et de manipulation de donnes doivent tre

distingues.

1.6.4 Le modle OSI 7 couches

Le modle OSI dfinit par lISO est un modle abstrait qui dfinit une terminologie. Il sert de cadre

la description (spcification) des services et des protocoles utiliss pour rendre ces services. Le

modle OSI dcrit des fonctionnalits mettre en uvre dans les protocoles normaliss

Le modle se divise en 7 couches elles-mmes rparties en deux sous-ensembles distincts

Couches hautes (5 7): qui sont essentiellement charges d'assurer l'inter-fonctionnement des

processus applicatifs distants, ce sont les couches orientes application.

Couches basses (1 4): qui fournissent aux couches hautes un service de transport de donnes

fiable, dchargeant les couches hautes de la gestion de tous les mcanismes

de transfert d'information, ce sont les couches orientes transport.

Section 1 Concepts Rseaux

19

5- Session

4- Transport

3-Rseau

2-Liaison

1-Physique

Support

Signal

Orient Rseau Service

Orient Application Client

Protocoles

Interface

Entit A Entit B

couches Hautes

couches Basses

Multi - Point

Point--point

6- Prsentation

7-Application

5- Session

4- Transport

3-Rseau

2-Liaison

1-Physique

6- Prsentation

7-Application

1.6.5 Les Niveaux de connexions

Au niveau matriel, seules les couches basses sont en interaction. On dfinit ainsi plusieurs niveaux de

raccordement suivant la capacit et la nature de la prise en charge de lquipement dinterconnexion

rseau.

le schma ci-dessous donne les dfinitions des diffrents quipements de connexion et leur position

dans larchitecture, cest dire leur complexit logique et physique

5/6/7-Application

4- Transport

3-Rseau

2-Liaison

1-Physique

Support

Rpteur

Multi - Point

Point--point

Pont

Routeur

Passerelle

Amplification du signal

Changement de support

Changement de ligne

Changement de rseau

1.6.6 Description sommaire des couches

Couche n

o

l - Physique

Elle s'occupe de la transmission des bits de faon brute sur un canal de communication. (bit level)

Sa conception prend en compte les aspects de codage lectrique ou de modulation, en fonction des

spcificits du support, mais galement les modalits de raccordement mcanique via une connectique

dtermine et un ensemble de rgle protocolaire pour la synchronisation des changes, linitialisation

et la libration du canal.

Section 1 Concepts Rseaux

20

Couche n

o

2 - Liaison de donnes

Sa tche principale est de prendre un moyen de transmission brut entre deux points et de le

transformer en une liaison fiable pour la couche suprieure. Cest le niveau trame (frame level) ou les

bits sont traits par blocs dlimits. Cette couche va ainsi assurer trois tches primordiales :

La dlimitation des trames, afin de reprer leur dbut et leur fin ; On peut utiliser une mthode de

fanion dlimiteur ou de compteur de la longueur.

Le contrle de flux, afin de garantir une temporisation de la rception en cas de saturation des

tampons (buffers) et de permettre un dialogue cohrent de questions rponses entre les deux points

de la liaison.

Le traitement des erreurs ou des effacements de bits, en utilisant des techniques FEC (abords dans

le cours sur le codage) ou de calcul de redondance cyclique (CRC) afin de dtecter puis de corriger.

On peut par exemple dans une liaison bi directionnelle utiliss des techniques de numrotations de

trames et de retransmission.

Couche n

o

3 - Rseaux

Le niveau paquet (packet level) est associ une destination. Son rle devient incontournable ds que

plus de deux machines sont concernes dans les relations. Elle assure donc les fonctions dadressage

(attribution dadresses) et de routage (aiguillage des paquets de donnes).

Ladressage doit avoir un format commun pour tre reconnu lors de la traverse dun ensemble de

nuds qui doivent prendre une dcision sur les liens que doivent emprunter tel ou tel paquet. Des

rseaux htrognes doivent garantir des mcanismes de compatibilit ou de rsolution dadresses.

Le routage implique de la part du nud de prendre une dcision partir dun certain nombre de

rgle : Distance atteindre, encombrement des liens, connaissance de la route pour atteindre le

destinataire finale, rapidit daccs Il existe de nombreuses solutions que nous dtaillerons

ultrieurement.

Signalons simplement que dans les rseaux diffusion, ou inondation le problme du routage est

simple, si bien que la couche rseau est souvent mince, voire inexistante, puisquil suffit de

retransmettre le paquet tous les points connects au rseau.

Couche n

o

4 - Transport

Elle assure au niveau dun rseau ce que ralise la couche 2 au niveau dune liaison point point. La

couche transport est une couche de bout-en-bout, de l'metteur au destinataire. En dautres termes, un

programme de la machine source soutient une conversation avec un programme similaire sur la

machine destinataire.

Assure un traitement du message transmettre avec des mcanismes de comptage et de

numrotation propre pour faciliter son dcoupage avant sa traverse du rseau et sa reconstruction

la rception.

Gre les connexions indpendantes entre de multiples destinataires ou avec des services diffrents.

Elle permet le multiplexage des paquets sur le rseau.

Elle dtermine le niveau de fiabilit et la qualit de services garantir sur le lien de bout en bout. En

particulier il est possible de grer les flux et de dtecter les erreurs ou les pertes de paquets.

Section 1 Concepts Rseaux

21

Couche n

o

5 - Session

Elle permet des utilisateurs travaillant sur diffrentes machines d'tablir des sessions entre eux. Une

session permet le transport des donnes, comme la couche transport, mais elle offre galement des

services volus utiles certaines applications. Une session peut permettre un utilisateur d'accder

un systme temps partag distant ou de transfrer un fichier entre eux machines.

Le rle de la couche session est la gestion des dialogues et des changes multiples avec plusieurs

terminaux distants. Elle permet de grer des transferts de fichiers de grandes tailles, avec la possibilit

dinterrompre et de reprendre en cas de rupture de connexion.

Couche n

o

6 - Prsentation

Cette couche traite les problmes smantiques de codage et de reprsentation des donnes : ASCII,

unicode, base64 Il existe de nombreuses techniques permettant de distinguer les niveaux

dinformation, comme les langages balises ou la gestion par blocs, permettant dinsrer des mta-

donnes ou des structures de mise en forme.

Cest aussi ce niveau que se situent les problmes de chiffrement des informations de faon les

rendre confidentielles pour les couches infrieures.

Couche n

o

7 - Application

Il sagit dans lapproche OSI dune couche trs ouverte, comme tant le point daccs de lutilisateur

au service rseau pris dans sa globalit. Elles assurent la prise en charge des donnes et son traitement

pour lutilisateur.

1.6.7 Encapsulation

Le schma ci-dessous donne un exemple de la faon dont les donnes peuvent tre transmises en

utilisant le modle OSI. Le processus metteur doit mettre certaines donnes vers le processus

rcepteur. Il met ces donnes la couche N+1 qui leur accole un en-tte application PCI Protocol

Control Interface, et donne l'ensemble la couche N. Cet ensemble est appel PDU Protocole Data

Unit et va constituer la charge utile N-SDU Service Data Unit de la couche infrieure N.

(N+1)-PCI (N+1)-SDU

(N+1)-PDU

(N)-PCI

(N)-SDU

(N)-PDU

COUCHE N+1

COUCHE N

La couche N peut transformer cet ensemble de diffrentes faons, ventuellement rajouter un en-tte

et donner le rsultat la couche N-1. Il est important de comprendre que la couche N ne connat pas et

ne doit pas connatre lexistence ventuelle den-tte N+1 qui fait pour elle partie des donnes

utilisateur.

Section 1 Concepts Rseaux

22

1.6.8 Primitives de services

Les services fournis par la couche N la couche suprieure N+1 sont disponibles en utilisant des

instructions appeles primitives de services permettant N+1 de solliciter N. Nous prsentons ici

quatre primitives simples Pour la connexion.

N

N N+1

N+1

A B

CR

CI

CRe

CC

CR

Connect Request N+1-A demande N-A son service N

CI

Connect Indication N-A agit et contacte N-B qui Sollicite N+1-B

Cre

Connect response N+1-B envoie sa rponse N+1-A par lintermdiaire de N-B

CC

Connect Confirm N+1-A reoit de N-A la confirmation du service N

Signalons quil existe dautres primitives dans la pratique et selon le type de rseau, pour lchange

des informations, la clture de la connexion, linterruption et la reprise

1.6.9 N-SAP

On utilise linterface entre deux couches N et N+1 la notion dadresse pour faciliter le dialogue

entre les deux couches. Cette adresse ou N-SAP (N Service Access Point) nomme le service fournit

par la couche N la couche N+1

service N+1

service N

N+1

N

N-SAP

Interface

Cet adressage permet en particulier deux oprations couramment utilises par les services rseaux :

lclatement et le multiplexage :

Le multiplexage permet plusieurs services N+1 dutiliser le mme service N

Lclatement permet un service de niveau N+1 de sappuyer sur deux services N distincts.

Des illustrations de ces procds seront donnes dans la suite du cours.

Section 1 Concepts Rseaux

23

service N+1

service N

N+1

N

service N+1

Multiplexage

service N+1

service N

N+1

N

Eclatement

service N

Section 1 Concepts Rseaux

24

Section 1 Concepts Rseaux

25

2. Les Supports Physiques

2.1 Introduction

Le cblage est un lment cl dans un rseau, il dpend de lenvergure du rseau ( en nombre de

postes connects, de la longueur de cble entre chaque extrmit ) et de lutilisation cest dire sil est

destin un simple usage bureautique ou pour des applications temps rel nous parlons dans ce cas de

bande passante. De plus le cblage un cot, qui est non ngligeable lors de la conception dun

rseau ; cot du support, mais aussi cot des accessoires et dinstallation.

Il existe 4 grands types de support physique utiliss pour les rseaux :

La paire torsade

Le cble coaxial

La fibre optique

Les ondes radio

Ces technologies ont t tudies dans les 2 volumes prcdents. Nous rsumerons seulement certains

aspects fondamentaux dans la comprhension de la problmatique rseau.

2.2 La paire torsade

2.2.1 Les types de paires

Ce type de cblage filaire couramment appel RJ45 ( tort car cest le nom du connecteur de ce cble)

est constitu de deux conducteurs identiques torsads. Ces deux fils sont mis en spirales afin de

diminuer les perturbations lectriques ambiantes (rduction de leffet de couplage champ boucle).

Chaque fil de cuivre est entour dune gaine isolante en plastique

La paire torsade est sensible lenvironnement lectromagntique ( parasites industriels, proximit

de cbles courant forts), cest pourquoi des modles dit blinds ont t conus. Les liaisons en LAN

sont limites une centaine de mtres en gnral, quelques milliers dans le cas de l'ADSL, cela est li

la diaphonie due au couplage inductif des paires proches, la vulnrabilit au bruit et aux pertes

importantes.

Section 1 Concepts Rseaux

26

Il existe plusieurs types de paires torsades classes dans le tableau suivant :

UTP Unshielded Twisted pair Paire torsade non-blinde

FTP Foiled Twisted pair Paire torsade blinde par feuillard

(crante)

S/UTP Screened UTP Comme FTP

STP Shielded Twisted pair Paire torsade blinde

SFTP Shielded FoiledTwisted pair Paire torsade crante et blinde

F/FTP Foiled/FoiledTwisted pair Similaire au S/FTP. Utilis pour les

cbles rsidentiels (domestique)

UTP

STP

FTP

S/FTP

On notera que les blindages tresses sont les plus efficaces, et le sont dautant plus que la tresse est

paisse et serre, et que le cble est cher. Le feuillard mtallique est peu efficace contre les

perturbations lectriques mais assure rigidit mcanique et rsistance aux rongeurs !

2.2.2 Caractristiques

Les grandeurs caractristiques ont t tudies dans le cours sur les supports de transmission !

limpdance caractristique En principe 150 600

laffaiblissement ( < 11,5dB / 100m )

la paradiaphonie en dB ( perturbation dune paire sur une autre )

2.2.3 Catgories

Catgories 1 & 2

concernent le fil tlphonique

Catgorie 3 produits prvus pour une utilisation jusqu 16 Mhz ( rseaux Ethernet , Token

Ring 4Mbits/s et Local Talk ). Le cble peut tre utilis pour les transmissions 10

Mbits/ s

Catgorie 4 produits prvus pour une utilisation jusqu 20 Mhz ( rseaux Ethernet, Token Ring

4Mbits/s et 16 Mbits/s et Local Talk ). Le cble peut tre utilis pour les

transmissions 16 Mbits/s

Catgorie 5 produits pour une utilisation jusqu 100 Mhz ( rseaux Ethernet, Token Ring

4Mbits/s et 16 Mbits/s, Local Talk, ATM 155 Mbits/s et Fast Ethernet 100 Mbits/s ).

Catgories 6/6a

Pour les rseaux GigaBits Ethernet. 250MHz de bande passante 500MHz pour

le 6a

Catgories 7/7a

Pour les rseaux 10GigaBits Ethernet. Bande passante leve (600MHz pour le 7

1000MHz pour le7a) compatible avec les applications video HD.

Section 1 Concepts Rseaux

27

f [Hz] 10k 100k 1M

A [dB/km]

100

10

3

1

10M

cat 5

cat 4

cat 6

100M

cat 7

2.2.4 Le connecteur

Les connecteurs sur paires peuvent tre de nature trs variable selon les applications : audio, phonie,

alimentation, rseauLe connecteur rseau le plus utilis est appel un RJ 45 8 emplacements de

fils (8P/8C) ou modular plug , pour le ct mle (ct cble) et modular jack pour lembase femelle.

Ils peuvent tre mtaliss voire blinds. (cf 7.2.2 pour le cblage.)

2.3 Le cble coaxial

2.3.1 Description

Un cble coaxial est constitu de deux conducteurs concentriques maintenus distance constante par

un dilectrique. Le conducteur extrieur, tresse mtallique en cuivre appel blindage est mis la terre.

Lensemble est protg par une gaine isolante.

Gaine

Tresse ou conducteur

de masse

me

dilectrique

Le cble coaxial possde des caractristiques lectriques suprieures celle de la paire torsade, la

bande passante du cble coaxial est plus importante et la sensibilit aux perturbations

lectromagntiques plus faible. Cependant il est tout de mme plus cher que la paire torsade.

2.3.2 Caractristiques

une me de cuivre

un dilectrique isolant en polythylne

Section 1 Concepts Rseaux

28

un conducteur externe ou tresse de masse servant galement de blindage

une gaine isolante

Impdance caractristique: 50 Ohms

Affaiblissement: 45 dB/km 10 Mhz

Longueur maximale dun segment : <qques km.

2.3.3 Les principaux accessoires :

le T BNC : permet de raccorder en cascade les stations

le connecteur BNC baonnette , le prolongateur

le bouchon de charge 50 Ohms

Le raccordement de la station au support se fait En parallle sur le support appel galement bus

coaxial. Au bout du dernier T on place un bouchon 50 Ohms pour ladaptation.

bus coaxial

T

Embase

MAU

Connecteur cble

2.4 La fibre optique

2.4.1 Description

Cest un conducteur dondes lumineuses. Elle est constitue dun cur et dune gaine optique. Un

revtement primaire assure la tenue mcanique de la fibre et vite les fractures en cas de courbure. Le

principe disolation totale de la fibre optique permet une rflexion totale des ondes lumineuses entre

cur et gaine. La lumire se propage sans perdition au cur de la fibre. La fibre requiert ses

extrmits un metteur de lumire, une diode ou un laser dtecteur de lumire.

Gaine

Fibre optique

Coeur optique

Faisceau lumineux

2.4.2 Caractristiques

la bande passante leve

linsensibilit aux parasites lectriques et magntiques

le faible encombrement et poids

lattnuation trs faible

la vitesse de propagation leve ( en monomode)

scurit

lgret

Section 1 Concepts Rseaux

29

2.4.3 Catgories

les fibres multimodes , plusieurs rayons lumineux parcourent des trajets diffrents, il y a deux

types :

saut dindice

gradiant dindice

Elles sont rservs aux rseaux locaux : distance faible et dbits moyens.

Les fibres monomodes, un seul rayon lumineux est admis dans la fibre. Plus coteuses, de diamtre

plus rduits, elles sont utilises sur les rseaux curs, anneaux optiques, cbles sous-marins o les

distances et les dbits sont levs.

Fibre optique saut d'indice

Faisceau lumineux

Fibre optique gradiant d'indice Faisceau lumineux

Fibre optique Monomode

Faisceau lumineux

2.5 Les ondes radios

2.5.1 Description

Avec lamlioration des performances des composants lectroniques de trs hautes frquences (au

del du GHz) autorise depuis quelques annes la diffusion de dispositifs dinterconnexion utilisant les

principes des tlcommunications. Il est ici hors de question de dvelopper ce qui a t vu concernant

le traitement du signal ou les architectures systmes, rappelons que, du point de vue rseau, les

techniques radio ne sont utilises que pour couper le fil, et le remplacer.

Emetteur

Rcepteur

Emetteur

Rcepteur

2.5.2 Caractristiques

Bande passante moyenne

Sensibilit aux parasites lectriques et magntiques, loignement

trs faible encombrement et poids

Performances trs dpendantes des conditions de transmissions

scurit et fiabilit difficiles assurer

Section 1 Concepts Rseaux

30

2.5.3 Technologies

La technologie Wi-Fi (Wireless Fidelity) est aujourdhui la plus rpandue. De nombreuses variantes

de la norme IEEE 802.11 coexistent, avec des bonheurs plus ou moins heureux.

Les technologies HomeRF sont en principe plus robustes et plus fiables que le WiFi mais, moins

simples, elles sont nettement moins diffuses.

Les rseaux Hyperlan 1 et 2, normes europennes dveloppes par l ETSI, sont bloques dans leur

diffusion par des contraintes rglementaires, le dfaut dindustriels dveloppant du matriel et le

caractre essentiellement europen de la norme. Cette norme restera vraissemblablement dans les

cartons

Le Wi-Max, version MAN du WI-FI pour les accs radio sur des distances de plusieurs kilomtres.

On pourra ajouter le bluetooth qui assure simplement la connexion par radio de deux matriels

quips et une communication en mode paquet. Trs simple avec de courtes portes (10 mtres), il est

en outre bon march. Citons galement dans la mme catgorie des liaisons de proximit, le zigbee,

lUWB, USB sans fils

2.6 Dbits

2.6.1 Dbit rel et dbit utile

Les transmissions de donnes seffectuent en gnral en dcoupant les messages par paquets qui

contiennent certaines informations supplmentaires, notamment les coordonnes du destinataire :

lensemble diffus sur un support de transmission est appel trame.

En raison des techniques daccs utilises et de cet ajout dinformations, le dbit effectif ou utile (cest

dire disponible pour lutilisateur) de transmission des donnes sur le rseau peut tre sensiblement

infrieur au dbit nominal ou rel du support utilis. Ce dbit, exprim en bits par seconde, peut

atteindre plusieurs dizaines de millions. de bits par seconde ou mga bit par seconde Mbit/s.

2.6.2 Dbit et applications

Selon le service fourni et les dbits ncessaires, les caractristiques de la liaison sont trs diffrentes.

Le tableau qui suit rsume quelques points fondamentaux qui seront dfinis et dvelopps dans la

suite du cours.

Service Type Dlai de transmission

(Latence & gigue)

Dbits Volume FLUX

Donnes Diffusion

PaP

Quelconque

Court : <1s

Faible lev En rafale VBR/ABR

Phonie PaP Court : <200ms faible <10kbit/s Constant CBR/VBR

Vido Diffusion - lev 3Mbit/s Constant CBR/VBR

Visioconfrence PaP Court Moyen : 4

10*64kbits/s

Constant /

variable

CBR/VBR

2.6.3 Flux et multiplexage

La notion de dbit brut est associe celle de flux et de multiplexage : en pratique, il nexiste pas un

seul type de service actif sur le rseau, lensemble des flux sont grs par les applications (couches

hautes du modle OSI). Au niveau du systme client, lensemble des flux sont a priori non distincts au

Section 1 Concepts Rseaux

31

cours du temps. Cest le rle des diffrentes applications du systme de faire le tri en sappuyant sur

des tiquettes dindentification.

data voix video

Client

Rseaux

Flux

Sortant

Flux

Entrant

Rseaux

Client

Pour optimiser lutilisation du canal rseau, le multiplexage doit tenir compte de la nature du dbit

instantan requis pour chaque flux. Les flux dbit constant comme la voix (approche tlcom) sont

plus coteux que les transmissions de fichiers (approche rseaux de donnes)

CBR

VBR

ABR

UBR

Constant Bit Rate

Variable Bit Rate

Available Bit Rate

Unspecified Bit Rate

B

a

n

d

e

p

a

s

s

a

n

t

e

CBR Services tlcoms avec de forts besoins en bande passante et dlai

dacheminement constant - Voix

VBR Services de bandes passantes variables mais avec des minima et

maxima garantis Vido compresse en streaming

ABR Dbits variables sans garanties sur les maxima. Doit se satisfaire dune

bande minimale Services web

UBR Dbit et dlais non garantis. Transfert de donnes - Mail

CBR

VBR

ABR

UBR

Temps

Section 1 Concepts Rseaux

32

2.7 Comparatifs

Caractristiques Paires filaires Cbles Coaxiaux Fibres optiques Radio

Longueur donde

Kilomtrique/mtrique

Continu-100 MHz

Mtrique

100 kHz-10 GHz

Micromtrique

>THz

Millimtrique

1 GHz 10

GHz

Capacit maximum

(n Bit/s)

100 Mbit/s 100 Mbit/s 1000 Gbit/s

(monomode)

300 Mbit/s

Attnuation (dB /

Km)

10 dB/km 1 MHz

100 dB/km 10 MHz

5 dB/km 10 MHz

10 dB/km 40 MHz

1 dB/km

(Industriel)

40 80dB

Distance entre 2

rpteurs

20 m 500 m 1 2 km 1 100 km

(selon dbit)

100m 10 km

Sensibilit aux

interfrences

Trs sensible Sensible Nulle trs

Sensible

Isolement lectrique Moyen Moyen Total Nul

Encombrement

capacit gale

Important Important Trs faible lev

Proprits

mcaniques

souplesse Bonne rsistance

mcanique

Bonne rsistance

mcanique

-

Connectique

Facile et simple Simple Dlicat Systme

antennaire

dlicat

Flexibilit Bonne Faible Importante Trs lev

Rsistance aux fortes

tempratures (T >

1000)

Non Non Oui -

Mode de

fonctionnement

Analogique

Numrique Bande de

base ou transpose

Analogique possible

Numrique

Analogique

possible

numrique

Numrique

Cot par circuit

Faible Assez Important Faible Faible

Section 2 Pile X25

33

3. Liaison ETTD-ETCD

3.1 Dfinition, Fonction, Objectif

3.1.1 Couche OSI 1

La couche physique assure la transmission dun lment binaire (0 ou 1) sur un support matriel, on

parle aussi de niveau bit.

Elle sinterface par le bas avec la ligne de transmission, par le haut avec la couche liaison de donnes

avec qui elle change des trames dinformations. Elle sadapte aux caractristiques du support de

transmission du rseau. Cest ce niveau que lon choisit le type de transmission (synchrone ou

asynchrone), le dbit du canal de transmission, le mode de transmission (analogique ou numrique) et

le type de codage pour la transmission des donnes sur le mdia.

Couche Physique Couche Physique

Couche Liaison

Support

Conformment au modle OSI, la couche physique fournit le service physique utilis par la couche

liaison. Les fonctions principales du service physique concernent ltablissement de la connexion

physique, le transfert des donnes et la libration du circuit.

3.1.2 Adaptation au support

Une des tches essentielles de la couche physique est la transmission des bits, appels lments

binaires (eb) sur le support . Cette adaptation au support physique, qui porte le nom de modulation sur

frquence porteuse ou modulation en bande de base (transcodage). Toutes ces techniques ont t

largement abordes dans le cours sur les signaux et les tlcommunications.

Section 2 Pile X25

34

3.1.3 Protocole

Afin de communiquer ce niveau, la couche 1 utilise un protocole propre pour grer lchange des eb.

Les fonctions propres sont le rglage du dbit, identique des deux cts, de la reconnaissance des

signaux Tous ces lments permettent le rglage optimale dune liaison de manire automatique,

selon la qualit du canal. La suite de ce document dtaille quelques systmes de canaux physiques

couramment utiliss dans les transmissions de donnes.

3.2 Jonction ETTD-ETCD

3.2.1 ETTD et ETCD

Les principaux lments dune liaison de donnes sont :

Le circuit de donnes qui se caractrise par la transmission dinformations numriques (0 ou

1) entre les jonctions.

La ligne de transmission proprement dite qui assure le transport dans le monde physique

Le schma type dune liaison numrique est reprsent ci dessous :

ETTD

Support

ETCD

ETCD ETTD

Couche physique

Couche liaison

Circuit de donnes

J

O

N

C

T

I

O

N

3.2.2 Dfinition de lETTD

Lappellation ETTD (Equipement Terminal de Traitement de Donnes), plus souvent communment

appele terminal (en anglais, DTE : Data Terminal Equipment), recouvre tout type dquipement

susceptible de transmettre ou de recevoir des informations numriques, il peut dsigner tout aussi bien

une machine de traitement, par exemple un ordinateur, quune console dentre sortie.

En fait, la liaison sur la jonction est assure par un connecteur plac (ct systme informatique) sur

un dispositif matriel et logiciel appel coupleur ou contrleur de communications.

Sur les petits et moyens systmes, les dispositifs de communication sont incorpors, plus ou moins,

dans lquipement. Ils sont la plupart du temps raliss sous forme dadaptateurs, de cartes, relis par

cbles ou disposs dans les bus de la machine. Parfois, ils sont disposs prs de la machine sous forme

de coffrets et dans ce dernier cas, ils peuvent disposer d'une adresse propre. Les systmes

contemporains par leur niveau lev d'intgration masque de plus en plus leur prsence physique.

Section 2 Pile X25

35

3.2.3 Dfinition de lETCD

Le dispositif normalis dextrmit dune ligne est appel ETCD (Equipement Terminal de Circuits de

Donnes) plus communment appel modem (en anglais DCE : Data Circuit Equipment).

LETCD permet dadapter la ligne la jonction ; adaptation soit technologique, soit physique, soit de

codage ou autre ; ce qui permet dutiliser, thoriquement, tout type de ligne. Ladaptation au support

ncessite souvent la modulation et la dmodulation dune frquence porteuse (cas des modems

tlphoniques) ou un transcodage lectrique (LAN Ethernet, modem bande de base) ; puisque la

plupart des liaisons numriques sont bidirectionnelles, un ETCD comporte en gnral les deux

fonctions assurant lmission et la rception.

Le cas le plus rduit est celui o la ligne est constitue par de simples fils mtalliques reliant une

jonction une autre, lETCD est alors rduit un simple connecteur.

La plupart du temps, le cadencement denvoi (en fait, la vitesse de transmission en bits par seconde)

sera dlivr par lETCD lETTD, ceci en fonction des possibilits de la ligne. Ce cadencement est

appel horloge (clock en anglais).

Le partage des horloges entre les deux ETTD et les deux ETCD impliqus dans la liaison implique

une seule et unique rfrence pour lensemble : deux horloges imposes provoquent gnralement un

conflit dhorloges et rend la communication impossible. Cest une cause majeure de

dysfonctionnement.

3.2.4 Jonction

La jonction se fait entre les deux connecteurs ETTD et ETCD, elle est normalise. Le rle principal

dune jonction est dassurer la transparence du circuit de donnes vis--vis des utilisateurs, activer la

liaison physique, de la maintenir durant le transfert de donnes et de la dsactiver le transfert termin.

ETTD

Support

ETCD

J

O

N

C

T

I

O

N

Modem

Cette proprit permet aux utilisateurs des circuits de donnes de ne pas avoir connatre les

caractristiques des supports internes de transmission et dans une moindre mesure de celles des

ETCD.

Un utilisateur connaissant la procdure peut raliser une transmission de donnes sur un systme de

transport qui lui est totalement inconnu. Cette qualit sappelle la transparence.

Section 2 Pile X25

36

Il y existe trois niveaux de spcifications (interfaces) :

Niveau Rle

Mcanique Fixe la nature du connecteur physique

Electrique Dtermine les niveaux lectriques des signaux qui transitent par

la jonction

Fonctionnel Spcifie les fonctions remplies par telle ou telle broche :

Le transfert de donnes

Les signaux de commande

Les signaux de synchronisation

Les masses lectriques

Ces interfaces permettent la connexion physique des quipements dextrmit quels que soient la

nature, la fonction ou le constructeur de lquipement. Aux niveaux lectrique et mcanique, les

interfaces varient selon le dbit utilis.

Il ne faut pas confondre la jonction reliant ETCD et ETTD avec la liaison au niveau ETCD/ligne qui

concerne ladaptation lectrique et mcanique des signaux aux caractristiques de la ligne de

communication. Cette adaptation est intgre par dfaut dans lETCD agr et concerne une norme

propre.

Pour illustrer ces notions, dans une configuration classique, la norme reliant un MODEM un PC est

la norme V24, celle permettant deux modems de dialoguer entre eux est V34 (V90-92). (cf 1.2.5)

3.2.5 Normalisation des jonctions

LUIT normalise les jonctions dans la srie V consacre la communications de donnes sur le rseau

tlphonique, cest dire aux Modems (ETCD) et leur raccordement (Jonction)

les modems traditionnellement utiliss pour les connexions Internet et normaliss V34 ou V90 et

suivantes utilisent dans leur configuration externe une connexion au PC-ETTD respectant la norme

V24 dcrite dans la suite de cette partie.

Srie V UIT

V1 V9 Considrations gnrales

V10 V34 Interfaces et modems pour la bande vocale

V35 V39 Modems large bande

V40 V49 Contrle derreurs

V50 V59 Qualit de transmission et maintenance

V60 V99 Transmission simultane de donnes et dautres signaux

V100 V199 Interfonctionnement avec dautres rseaux

V200 V249 Spcification de la couche interface pour les communications de

donnes

V250 V299 Procdures de commandes

V300 V399 Modems sur circuits numriques

LEIA (Electronic Industry Association) amricaine a normalis de nombreux types de jonctions, en

particulier selon les dbits autoriss et nommes RSnnn.

EIA UIT Dbit Distance Liaison

RS232C V24 300 9600bit/s 20m 1 metteur/1 rcepteur

- V35 48 64 kbit/s

RS449 - 128kbit/s 2Mbit/s 60m

RS422 V11 128kbit/s 2Mbit/s 60m 1 metteur/10 rcepteurs

RS423 V10 128kbit/s 2Mbit/s 60m 1 metteur/10 rcepteurs

RS485 10Mbits 1200m Bus 32 metteurs/rcepteurs

- X21 64kbit/s

Section 2 Pile X25

37

On signale que la norme RS232C contient lensemble des spcifications lectriques, mcaniques et

fonctionnelles. La norme V24 ne dsigne que la norme fonctionnelle ; on se reportera au paragraphe

suivant.

Le tableau suivant rcapitule les principales interfaces physiques utilises :

INTERFACE PHYSIQUE

RESEAU

DEBIT

Bit/s

Mcanique Electrique Fonctionnelle

Appellation

courante

RTC ou LS

< 20 K

> 20 K

ISO 2110 [DB25]

ISO 2593

V 28

V 35

V 24

V 24

V 24 / RS232C

V 35

TRANSPAC

< 20 K

> 20 K

ISO 2110 [DB25]

ISO 4903

V 28

V 10/V 11

X 21 bis

X 21

X 21

V 10

RNIS

144k

2 M

I 430/I 431

S0

S2

3.3 Jonction V-24 ou RS 232

3.3.1 Description Norme lectrique V28

La norme RS 232 ou RS 232C (EIA : Electronic Industries Association norme US) est une norme