Beruflich Dokumente

Kultur Dokumente

Windows Events

Hochgeladen von

tacubo100Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Windows Events

Hochgeladen von

tacubo100Copyright:

Verfügbare Formate

680: Cuando la DC autentica correctamente al usuario a travs de NTLM (en lugar de Kerberos), la DC registra este evento.

Especifica la cuenta de usuario que ha iniciado sesin (nombre de cuenta), as como el nombre del equipo cliente desde el que el usuario ha realizado el inicio de sesin en el campo Estacin de trabajo. Este evento slo se registra en los servidores miembro y estaciones de trabajo para los intentos de inicio de sesin con cuentas locales de SAM. Cuenta utilizada para inicio de sesin identifica el paquete de autenticacin que proces la solicitud de autenticacin. En Windows Server 2003, Microsoft elimin evento ID 681 y en su lugar utiliza el evento ID 680 para los intentos de autenticacin tanto exitosas como fallidas NTLM.

674: Kerberos limita el tiempo que un ticket es vlido. Si un ticket caduca cuando el usuario ha iniciado sesin, Win2K contacta automticamente con el DC para renovar el ticket que desencadena este evento. 673: W3 utiliza este ID de evento para solicitudes de entradas tanto exitosas y fallidos de servicio. Considerando que el evento ID 672 permite realizar el seguimiento de los inicios de sesin inicial a travs de la concesin de TGT, esto le permite supervisar el otorgamiento de tickets de servicio. Los tickets de servicio se obtienen cada vez que un usuario o computadora accede a un servidor en la red. Por ejemplo, cuando un usuario asigna una unidad a un servidor de archivos, la solicitud de ticket de servicio resultante genera evento ID 673 en el DC. o Nombre de usuario y dominio de usuario identifican al usuario. o Nombre del servicio corresponde al nombre del equipo del servidor que el usuario accede. o Direccin del cliente especifica la direccin IP donde reside el usuario. o La razn de la falla en una solicitud de ticket de servicio no se especifica en el Cdigo de Falla. o Este suceso se registra slo en los controladores de dominio.

672: Este suceso se registra en los controladores de dominio slo en los casos de xito y fracaso de que este evento se ha autentificado. Al comienzo del da, cuando un usuario se sienta en su estacin de trabajo e introduce su nombre de usuario y contrasea del dominio, la estacin de trabajo contacta un DC local y solicita un TGT. Si el nombre de usuario y la contrasea son correctos y la cuenta de usuario pasa las comprobaciones de estado y la restriccin, El DC otorga el TGT y registra

el ID de suceso 672 (Vale de autenticacin concedida). El campo de usuario para este evento (y todos los otros eventos en la categora de eventos de Auditora de inicio de sesin) no ayuda a determinar que usuario era, el campo siempre lee SYSTEM. Ms bien se debe mirar el nombre de usuario y nombre de campo suministrados, que identifican al usuario que ha iniciado sesin y el sufijo DNS de la cuenta de usuario. El campo ID de usuario proporciona la misma informacin en el estilo NT. La direccin del cliente identifica la direccin IP de la estacin de trabajo desde la que el usuario ha iniciado sesin. W2k registra otras instancias de evento ID 672 cuando un equipo del dominio debe autenticarse en el DC normalmente cuando una estacin de trabajo arranca o se reinicia un servidor. En estos casos, se encontrar el nombre del equipo en el nombre de usuario y campos de ID de usuario. Los eventos Kerberos generados por el equipo son siempre identificables por los $ despus del nombre de la cuenta del equipo. Las fallas de autenticacin de W2k en las solicitudes de tickets generan el evento ID 676 W3 pero en este caso se utiliza tanto para el xito y error. La razn para el fallo de autenticacin se especifica en cdigo de resultado. 642: Indica un cambio en la cuenta especificada por el usuario, como un restablecimiento de contrasea o una cuenta deshabilitada que se vuelva a habilitar. Descripcin del evento especifica el tipo de cambio. 628: Este evento indica que el usuario "caller" restablece la contrasea del usuario "target". Para el restablecimiento de contraseas no se requiere el conocimiento de la contrasea actual. Este evento tambin ser acompaado por evento 642 que muestra que el campo Password se ha actualizado. 565: Le permite rastrear cambios en los objetos de Active Directory hasta el nivel de propiedad. Mientras Account Management proporciona una auditora ms til para los cambios a los usuarios, grupos y equipos, Los eventos de acceso al servicio de directorio son la nica manera de controlar los posibles efectos de largo alcance de los cambios en las unidades organizacionales, objetos de directiva de grupo, dominios y objetos relacionados con el sitio. El evento 565 es similar al suceso 560 pero se limita a registrar eventos de apertura en los objetos de Active Directory. El evento 565 por lo tanto slo se registra en los controladores de dominio. La auditora en el recipiente deseado y objetos debe estar habilitada para el evento de 565 se registre. Abrir el dilogo de propiedades de objeto, seleccione la ficha Seguridad, haga clic en

la ficha Opciones avanzadas y seleccione Auditora. El evento 565 le permite rastrear objetos nuevos creados en el ao, los cambios a objeto existente y o la eliminacion. Tipo de objeto especifica la clase de objeto como se especifica en el esquema. Los tipos ms comunes de objetos: usuario grupo gpContainer (objeto de directiva de grupo) DnsDomain (dominio) unidad organizacional Nombre del objeto: X500 nombre completo del objeto. Campos principales: siempre corresponde con el proceso de servicio de directorio y cuenta de controlador de dominio. Campos de cliente: identificar al usuario (por lo general un cierto nivel de un administrador) que accede el objeto. Accesos: Identificar los permisos solicitados por el usuario/programa al objeto. Estos accesos corresponden directamente con el nivel de permisos de objeto y nivel de propiedad que aparecen en la lista de control de acceso del objeto asociado en Active Directory. Los accesos a propiedad de escritura y lectura sern seguidos por las propiedades actuales de escritura y lectura. Los tipos de objeto y nombres de propiedad pueden ser crpticos. Utilice el complemento de administracin Active Directory Schema Management MMC para entender el significado. WRITE_DAC indica que el usuario/programa ha intentado cambiar los permisos en el objeto. Nombre de proceso: nombre del ejecutable que se accede al objeto. 540: Se registra cuando un usuario de otra parte de la red se conecta a un recurso (por ejemplo, la carpeta compartida) proporcionado por el servicio de servidor en este equipo. El Tipo de inicio de sesin siempre ser 3 o 8, ambos de los cuales indican un inicio de sesin de la red. Tipo de inicio de sesin 3 es lo que normalmente ves. Tipo de inicio de sesin 8 significa el inicio de sesin de red con autenticacin de texto no cifrado. El nico escenario en el que hemos observado tipo de inicio de sesin 8 es con inicios de sesin en IIS sitios web a travs de la autenticacin bsica. No hay que alarmarse de inmediato si ves un tipo de inicio de sesin 8, aunque es mas bsico est envuelto dentro de una sesin SSL a travs de https. El evento registra si la cuenta utilizada para iniciar la sesin es una cuenta local de SAM o una cuenta de dominio.

538: Se registra cuando un usuario cierra la sesin, ya sea desde una conexin de red, inicio de sesin interactivo, u otro tipo de inicio de sesin. Sin embargo, este evento no est conectado de forma fiable. En pocas palabras, no hay manera de hacer un seguimiento fiable eventos de usuario de cierre de sesin en el entorno Windows. Nota: A partir de Windows Server 2003, los cierres de sesin de inicio de sesin de tipo 2 se ha identificado con el evento 551. Para las conexiones de red (como un servidor de archivos), se ver que los usuarios inician sesin y se desconectan varias veces al da. Este fenmeno se debe a la forma en que el servidor finaliza las conexiones inactivas. Si un usuario apaga su equipo, Windows no tiene la oportunidad de iniciar el evento de cierre de sesin hasta que se reinicie el sistema. Por lo tanto, algunos eventos de cierre de sesin se registran mucho ms tarde que el momento en que ocurren realmente. A veces, Windows simplemente no registra el suceso 538.

Das könnte Ihnen auch gefallen

- Acta de Entrega CorreoDokument3 SeitenActa de Entrega CorreoAuxiliar Talento Humano100% (1)

- S6 Taller de Integración InformáticaDokument23 SeitenS6 Taller de Integración InformáticaMauricio González AdonisNoch keine Bewertungen

- Documento Formal de RequerimientosDokument13 SeitenDocumento Formal de RequerimientosDaniel Alvarez HernandezNoch keine Bewertungen

- Digitalización IIIDokument86 SeitenDigitalización IIITeo VillacortaNoch keine Bewertungen

- Hackear IG gratisDokument6 SeitenHackear IG gratisKhadijaNoch keine Bewertungen

- PruebaDokument1 SeitePruebatacubo100Noch keine Bewertungen

- PruebaDokument1 SeitePruebatacubo100Noch keine Bewertungen

- PruebaDokument1 SeitePruebatacubo100Noch keine Bewertungen

- PruebaDokument1 SeitePruebatacubo100Noch keine Bewertungen

- PruebaDokument1 SeitePruebatacubo100Noch keine Bewertungen

- PruebaDokument1 SeitePruebatacubo100Noch keine Bewertungen

- Tutorial Registro Elearning UPTxDokument7 SeitenTutorial Registro Elearning UPTxdavidNoch keine Bewertungen

- Actividad Final IvuDokument9 SeitenActividad Final IvuKatherine DelgadoNoch keine Bewertungen

- Ciudadanía Digital en Entornos VirtualesDokument6 SeitenCiudadanía Digital en Entornos VirtualesmardecorreoNoch keine Bewertungen

- Accede A Tu Router Claro GuatemalaDokument2 SeitenAccede A Tu Router Claro GuatemalaMynor De Leon100% (1)

- Manual Dk174g LGDokument27 SeitenManual Dk174g LGcarlos.sagastume745094Noch keine Bewertungen

- Informe de Seguridad InformáticaDokument7 SeitenInforme de Seguridad InformáticaKovok OrdazNoch keine Bewertungen

- Memoria TFG: Dr. ScratchDokument63 SeitenMemoria TFG: Dr. ScratchEva HuNoch keine Bewertungen

- Ignacio Miravalles Alperi - (Template) Actividades de RED TDA 2022-2023Dokument16 SeitenIgnacio Miravalles Alperi - (Template) Actividades de RED TDA 2022-2023ignmiraNoch keine Bewertungen

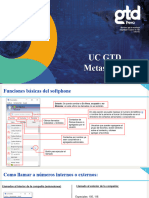

- UC - GTD - v1 - Manual de Uso Del SofphoneDokument8 SeitenUC - GTD - v1 - Manual de Uso Del SofphoneImplementador MTG Planta InternaNoch keine Bewertungen

- Akfsdkl Free SI06TareaDokument15 SeitenAkfsdkl Free SI06TareadasflaNoch keine Bewertungen

- Universidad Autónoma de Nuevo León Facultad de Ingeniería Mecánica EléctricaDokument24 SeitenUniversidad Autónoma de Nuevo León Facultad de Ingeniería Mecánica EléctricaViridiana HernandezNoch keine Bewertungen

- Tutorial Instalación de Un Servidor Web LAMP en Amazon Linux 2Dokument9 SeitenTutorial Instalación de Un Servidor Web LAMP en Amazon Linux 2juan averNoch keine Bewertungen

- Manual AutogestionDokument20 SeitenManual AutogestionAle MontielNoch keine Bewertungen

- Resetear RBDokument14 SeitenResetear RBAndres BustosNoch keine Bewertungen

- Usuarios y Grupos (2) IDokument5 SeitenUsuarios y Grupos (2) ICrow ShadowNoch keine Bewertungen

- Programacion en Español DT-GSMDokument17 SeitenProgramacion en Español DT-GSMHector Luis Herrera SequeraNoch keine Bewertungen

- Política de Gestión de TI - v2 0 - 26102016 - WF - 4Dokument16 SeitenPolítica de Gestión de TI - v2 0 - 26102016 - WF - 4Jose VisalotTrujilloNoch keine Bewertungen

- Carnet Electrónico Nominal de InmunizacionesDokument25 SeitenCarnet Electrónico Nominal de InmunizacionesYonatanBbhithoRomarioNoch keine Bewertungen

- 3 Manual Del Sistema de CapturaDokument22 Seiten3 Manual Del Sistema de CapturaCarlos Tapia MoralesNoch keine Bewertungen

- Preguntas Frecuentes Certificación Ok - 2Dokument7 SeitenPreguntas Frecuentes Certificación Ok - 2Juan A. LópezNoch keine Bewertungen

- Mu Si Pesar5.3Dokument41 SeitenMu Si Pesar5.3luis AlvarezNoch keine Bewertungen

- OrientaciónDokument25 SeitenOrientaciónDemiurgo JungianoNoch keine Bewertungen

- Relleno Credenciales PDFDokument6 SeitenRelleno Credenciales PDFJuanNoch keine Bewertungen

- Politica Tecnologia de InformacionDokument6 SeitenPolitica Tecnologia de InformacionElmer HomeroNoch keine Bewertungen

- GSI TIC Control de accesos y seguridad en redesDokument5 SeitenGSI TIC Control de accesos y seguridad en redespeqNoch keine Bewertungen