Beruflich Dokumente

Kultur Dokumente

Auditoria de Seguridad - R. Ruiz

Hochgeladen von

robertralexCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Auditoria de Seguridad - R. Ruiz

Hochgeladen von

robertralexCopyright:

Verfügbare Formate

UNIVERSIDAD CENTROCCIDENTAL LISANDRO ALVARADO DECANATO DE CIENCIAS Y TECNOLOGA COORDINACIN DE POSTGRADO

Auditora de Seguridad Informtica Anlisis Esquemtico

POR: ING. ROBERT RUIZ PROFESOR: MANUEL A. MUJICA R. SEGURIDAD DE REDES

BARQUISIMETO, MAYO DE 2013

Auditora de Seguridad

I. Generalidades Examen o revisin de carcter objetivo, crtico y sistemtico de la seguridad fsica, tcnica y administrativa. Evaluar el grado de proteccin que existe contra posibles amenazas y riesgos. Verificar si se estn aplicando las medidas de control ms apropiadas para asegurar la integridad, confidencialidad y disponibilidad de la informacin.

II. Auditora de Seguridad Fsica Revisin del hardware y los soportes de datos. Seguridad de los edificios e instalaciones que los albergan. Ejemplo: Control de acceso. Identificacin. Instalaciones. Datacenters. Servidores. Medios y procesos de almacenamiento.

III. Auditora de Seguridad Lgica o Tcnica Controles para el uso de software. Controles para la proteccin de los datos, procesos y programas. Acceso ordenado y autorizado de los usuarios a la informacin. Ejemplo: Arquitecturas. Servidores (Windows, Unix y Linux).

Reglas de filtrado del firewall. Configuracin de electrnica. Trfico LAN/WAN.

IV. Equipos y sistemas para la bsqueda de vulnerabilidades y brechas existentes: Enrutadores. Firewalls. Switches. Hubs. Servidores Web. FTP. Estaciones de Trabajo. Impresoras. Servicios con puertas traseras conocidas. Exploits en los protocolos TCP/IP. Entrada remota al registro de Windows. Servicios Remotos.

V. Pruebas de Penetracin Consisten en tratar de violar la seguridad y penetrar en una red o sistema, aprovechndose de los puntos dbiles encontrados. Pueden durar horas, das o semanas. Se pueden hacer desde el exterior o interior de la red. Pueden ser: Pruebas a Ciegas: Se utiliza solamente informacin sobre el blanco de carcter pblico disponible en internet. Pruebas con pleno conocimiento: Se utiliza toda la informacin disponible (Topologa de la red, Configuracin de los sistemas, otros).

VI. Tipo de herramientas para las pruebas de Penetracin Las que se consiguen libremente en Internet (como Nmap y Nessus). Las de tipo comercial (como ISS, Retina, SSS). Las desarrolladas por los propios especialistas en seguridad.

VII. Presentacin de Resultados Se reportan en un informe confidencial. Se detallan las vulnerabilidades, implicaciones y acciones correctivas recomendables. Debe contener: Anlisis Descriptivo. Aspectos Tcnicos. Problemas existentes. Posibles Soluciones.

VIII. Metodologa Una de las ms completas existente en la actualidad es OSSTMM ( Open Source Security Testing Methodology Manual). Ofrece un marco de referencia as como unos resultados claramente cuantificables. Define una serie de acciones a realizar en las pruebas de penetracin, hacking tico y verificacin de la seguridad de los activos de informacin. Ofrece un marco estandarizado para la evaluacin de la seguridad. El proceso de realizacin de pruebas descrito en la metodologa, incluye los siguientes mbitos: A. Anlisis de la red B. Anlisis de puertos C. Identificacin de sistemas D. Pruebas de debilidades en sistemas inalmbricos

E. Verificacin de servicios (Web, correo, servidor de nombres, documentos visibles, virus y troyanos) F. Determinacin de vulnerabilidades G. Identificacin de exploits H. Verificacin manual de vulnerabilidades I. Verificacin de aplicaciones J. Verificacin de cortafuegos y ACL K. Revisin de la poltica de seguridad L. Revisin de sistemas de deteccin de intrusos M. Revisin de sistemas de telefona N. Obtencin de informacin (servicios de noticias, notas de prensa, informaciones facilitadas por la propia empresa), ofertas de trabajo, newsgroups, xracks, nmeros de serie y underground, FTP, Web, P2P O. Ingeniera social P. Verificacin de sistemas confiables Q. Anlisis de fortaleza de contraseas R. Negacin de servicio S. Revisin de la poltica de privacidad. T. Anlisis de cookies y bugs en la Web U. Revisin de archivos de anotaciones cronolgicas (logs) V. Otra metodologa es la propuesta por Computer Security Resource Center, organismo que depende del NIST (National Institute of Standards and Technology) dividida en cuatro secciones que contemplan: Una introduccin a la metodologa. La descripcin de los mtodos de verificacin y el conjunto de seguridad. La definicin de los mtodos y objetivos de las pruebas de seguridad Elementos con para realizar verificaciones con recursos limitados.

IX. Determinacin de Vulnerabilidades. Aspectos Prcticos Fase 1: Recopilacin de informacin general (reconnaissance and footprinting) sobre el blanco (target). Recabar tanta informacin como sea posible sobre el blanco. Se utiliza slo el nombre de la organizacin. Identificacin del perfil de la organizacin: mbito de actividades. Sedes y sucursales. Proveedor de Internet (ISP). Personas claves. Servicios que se ofrecen.

Modalidades de bsqueda: Bsquedas en el Web Consulta Whois (ubicacin fsica, nombres y telfonos del contacto administrativo y tcnico, los servidores de nombre de dominio (DNS)) Consulta a hosts, mediante herramientas como: rusers, finger, showmount, rpcinfo, nslookup, host, traceroute, telnet, otros. Consulta de servicios (Sendmail (SMTP), ftp, www, proxy) las redes y sistemas

Fase 2: Recopilacin especfica sobre informticos.

Se trata de obtener informacin especfica detallada sobre la topologa de la red: Configuracin y caractersticas de cada equipo. Tipo de servidores. Sistemas operativos (versin, service pack, parches). Direcciones IP. Mapa de la red. Cobertura de la red y gama de direcciones IP. Puntos de acceso a la red

Redes privadas e intranets Equipos de red y marca: Routers, switches y hubs. Firewalls. Servidores Web. Servidores FTP. Servidores LDAP. Servidores para balanceo de carga.

Fase 3: Exploracin y barrido (scanning) de las redes y sistemas informticos, para encontrar eventuales vulnerabilidades. Consiste en averiguar qu mquinas estn activas y cules puertos estn abiertos. Reportar hallazgos de vulnerabilidades conocidas. Se hace un escaneo manual sobre cada direccin para as verificar y afinar los resultados del examen inicial. (con herramientas como Nmap). Se procede a efectuar una exploracin o escaneo de puertos TCP y UDP del blanco destino a fin de determinar qu servicios se estn ejecutando o si el puerto est en un estado LISTENING (de escucha). Luego se puede determinar el tipo de sistema operativo y aplicaciones en uso. Algunos ejemplos de herramientas para el escaneo de puertos, deteccin de vulnerabilidades y pruebas de penetracin son: LANguard. Shadow Security Scanner. Internet Security Scanner (ISS). Retina. Nmap. Linux.

Fase 4: Anlisis de las vulnerabilidades y brechas de seguridad encontradas.

Cmo se puede explotar todas las fallas y vulnerabilidades encontradas para un posible ataque o penetracin.

Fase 5: Ataques (pruebas de penetracin y negacin de servicio) para explotar las vulnerabilidades encontradas (exploit). Algunos Ataques: Denial_of_Service. WebCrack. NTexploits. SimpleTools

Otras tcnicas: Contraseas dbiles Errores de configuracin. Bugs de software. Buffer overflow. Explotacin de relacin de confianza

Pruebas desde Internet: HacketWatch. Shields UP! PC Flank. Security Check. WinNuke.

Fase 6: Elaboracin de informe, explicando los riesgos y las posibles consecuencias, con recomendaciones para remediar las vulnerabilidades. Se explica el tipo y el grado de vulnerabilidad encontrado, las consecuencias y la solucin recomendada. De acuerdo al grado de vulnerabilidad se tiene: Alto:

o Comprometen directamente el desempeo y/o funcionamiento del sistema que presta servicio o Susceptibles a ataques de negacin de servicio (DoS). o Posibilidad de penetracin en el sistema para sustraer informacin o para tener acceso a otros sistemas adyacentes. Medio: o Un atacante es capaz de obtener informacin de cierta relevancia del sistema debido a que archivos de configuracin y logs estn disponibles. o Puede revelar debilidades de tipo alto. Bajo: o Malas configuraciones. o Se puede obtener informacin acerca de los puertos que estn abiertos y que responden a las peticiones de conexin. o Si presentan puertos abiertos que no estn protegidos se puede pasar as a una vulnerabilidad de tipo medio o alto.

Das könnte Ihnen auch gefallen

- Keyko - KT-122000 Agm Gel-0Dokument2 SeitenKeyko - KT-122000 Agm Gel-0robertralexNoch keine Bewertungen

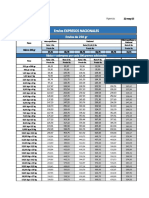

- Precios Envíos Nacionales 22-05-2023Dokument2 SeitenPrecios Envíos Nacionales 22-05-2023robertralexNoch keine Bewertungen

- Configuración Telefono IP SPA504GDokument7 SeitenConfiguración Telefono IP SPA504GrobertralexNoch keine Bewertungen

- Tríptico InundacionesDokument2 SeitenTríptico InundacionesrobertralexNoch keine Bewertungen

- Instructivo General de Acceso A La Plataforma Moodle - Facultad de Medicina de La UNAMDokument7 SeitenInstructivo General de Acceso A La Plataforma Moodle - Facultad de Medicina de La UNAMOscar David GutierrezNoch keine Bewertungen

- Educación A Distancia en México PDFDokument247 SeitenEducación A Distancia en México PDFCharlie P. CiemNoch keine Bewertungen

- ExtintoresDokument3 SeitenExtintoreswilmersimbaNoch keine Bewertungen

- Practica Calificada FullerDokument4 SeitenPractica Calificada FullerJOSE LUIS QUISPE GARAYNoch keine Bewertungen

- Directorio Telefónico Matriz DgacDokument11 SeitenDirectorio Telefónico Matriz DgacJuan Carlos PASQUEL G.Noch keine Bewertungen

- Analizar Espectro Utilizando Wifi AnalyzerDokument4 SeitenAnalizar Espectro Utilizando Wifi AnalyzerpepeNoch keine Bewertungen

- La Funcion Social de La Educacion, Investigacion y Desarrollo PDFDokument13 SeitenLa Funcion Social de La Educacion, Investigacion y Desarrollo PDFCamilo JaterNoch keine Bewertungen

- Antenas FractalesDokument18 SeitenAntenas FractalesDanny Arthur Coveñas ChiroqueNoch keine Bewertungen

- Problemas CDTDokument4 SeitenProblemas CDTSanti NúñezNoch keine Bewertungen

- Instalaci+ N Labsoft Local y en RedDokument32 SeitenInstalaci+ N Labsoft Local y en Reddaniel_u571Noch keine Bewertungen

- Examen Finales 2do Semestre 2023.Xlsx Finales - 1ra RecuperaciónDokument3 SeitenExamen Finales 2do Semestre 2023.Xlsx Finales - 1ra RecuperaciónAlexanderNoch keine Bewertungen

- Microsoft PowerPointDokument6 SeitenMicrosoft PowerPointMarisol OrdoñezNoch keine Bewertungen

- Modelo Semana 3Dokument20 SeitenModelo Semana 3Elvis Ramirez CalzadaNoch keine Bewertungen

- Cyber SociedadDokument10 SeitenCyber Sociedadkarena olavarrietaNoch keine Bewertungen

- Jaramillo Ejercicio IntegradorDokument4 SeitenJaramillo Ejercicio IntegradorMario David SuarezNoch keine Bewertungen

- 4.1. Informe Topografico OccoranDokument12 Seiten4.1. Informe Topografico OccoranwillwapNoch keine Bewertungen

- TH-F-17 Perfil Técnico Asistente PC-1Dokument2 SeitenTH-F-17 Perfil Técnico Asistente PC-1Andrey Perez NovaNoch keine Bewertungen

- 2 Modificado Examen ComputaciónDokument43 Seiten2 Modificado Examen ComputaciónVICTOR EDUARDO PEREZ GUTIERREZNoch keine Bewertungen

- Alarmas Ciberseguridad (OCR)Dokument61 SeitenAlarmas Ciberseguridad (OCR)junior trujillo mattosNoch keine Bewertungen

- Enumere Cinco Ventajas y Desventajas de La HidráulicaDokument2 SeitenEnumere Cinco Ventajas y Desventajas de La HidráulicaAlexander Esquivel ParedesNoch keine Bewertungen

- Tarea 3 Método Del Desarrollo TecnológicoDokument6 SeitenTarea 3 Método Del Desarrollo TecnológicoMaria de GpeNoch keine Bewertungen

- Binder de Contabilidad Ii-1Dokument11 SeitenBinder de Contabilidad Ii-1NALA LALANoch keine Bewertungen

- CA-po-40 Pto de MantenimientoDokument3 SeitenCA-po-40 Pto de MantenimientoLuis Rodolfo Plazas RamirezNoch keine Bewertungen

- Manual Buzon Del AguaDokument31 SeitenManual Buzon Del AguaVirginio Mariscal MarcosNoch keine Bewertungen

- Guia Del Informe Final de Tesis 25-08-2017Dokument24 SeitenGuia Del Informe Final de Tesis 25-08-2017Jenrry G. DCNoch keine Bewertungen

- Divertise Hasta Morir Neil Postman PDFDokument6 SeitenDivertise Hasta Morir Neil Postman PDFJA EONoch keine Bewertungen

- Proy Nom 012 SCT 2 2017Dokument23 SeitenProy Nom 012 SCT 2 2017reed3ck100% (1)

- Practica 1Dokument17 SeitenPractica 1Ramon Hernan Bacca PiconNoch keine Bewertungen

- Expert One Certification Program V 1Dokument25 SeitenExpert One Certification Program V 1Antoñito PadillaNoch keine Bewertungen