Beruflich Dokumente

Kultur Dokumente

Capitulo 1

Hochgeladen von

itsmansOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Capitulo 1

Hochgeladen von

itsmansCopyright:

Verfügbare Formate

Captulo 1.

Conceptos bsicos de

la seguridad

informtica

ndice figuras introduccin 1 2 3 4 5 A B C D referencias

"Las ideas fundamentales la ciencia son esencialmente sencillas y, por regla general pueden

ser expresadas en un lenguaje comprensible para todos."

Albert Einstein.

En este Captulo se presentan los conceptos bsicos de la seguridad informtica, la situacin

actual de la UDLA y el objetivo que se pretende alcanzar con este trabajo.

1.1 Gestin de seguridad y gestin de red

1.2 Objetivos de la seguridad

1.3 Compromisos especficos de seguridad

1.4 Servicios de seguridad

1.5 Amenazas deliberadas a la seguridad de la informacin

1.6 Mecanismos de seguridad

1.7 Situacin Actual UDLA

1.8 Propuesta: ASIS, un esquema integral

1.1 Gestin de seguridad y gestin de red

La gestin se define como el conjunto de actividades que controlan o vigilan el uso de los

recursos[AMS88][STA94]. Debe proporcionar la posibilidad de supervisar el estado, medir el

rendimiento, reconocer actividades anormales y recuperar el servicio. Las funciones de red se

suelen agrupar en dos categoras[STA94]:

Supervisin de red. Se considera una funcin de "lectura" y se encarga de observar y analizar

el estado y el comportamiento de la configuracin y componentes de la red.

Control de red. Se le considera como una funcin de "escritura" y se encarga de alterar los

parmetros de los distintos componentes de la configuracin de la red y hacer que lleven a

cabo las acciones que se determinen.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.1 1

1.1.1 Supervisin de red

Normalmente la supervisin de red se divide en tres reas de diseo[STA94]:

Acceso a informacin supervisada. Trata de cmo definir la informacin

supervisada y como trasladarla desde un recurso a un gestor.

A.

Diseo de los mecanismos de supervisin. Trata de determinar la mejor forma de

obtener la informacin de un recurso.

B.

Aplicaciones con la informacin supervisada. Cmo se usa la informacin en las

distintas reas funcionales de gestin.

C.

La supervisin de red se dirige hacia tres reas funcionales:

Supervisin del rendimiento. Es imposible una gestin de red sin medir el

rendimiento de la misma. Las medidas que se llevan a cabo son: disponibilidad,

tiempo de respuesta, eficiencia, rendimiento (Throughput) y utilizacin. Las tres

primeras estn orientadas a los servicios y las segundas a la eficiencia de la red.

A.

Supervisin de fallos. Pretende descubrir los fallos del sistema, identificar lo antes

posible su causa y llevar a cabo las acciones para poder remediarlos.

B.

Supervisin de cuentas . Lleva a cabo el control del uso de los distintos recursos de

la red por parte de los usuarios. Algunos recursos sujetos a supervisin, pueden ser:

facilidades de comunicacin, como LANs, WANs, lneas alquiladas, hardware, como

estaciones de trabajo y servidores.

C.

1.1.2 Control de red

Esta parte de la supervisin de red se encarga de la modificacin de parmetros, y hacer que

se lleven a cabo las acciones por parte del sistema final, del sistema intermedio y las subredes

que constituyen la configuracin que debe ser gestionada. El control de red se divide en reas

funcionales:

Configuracin. Trata de la inicializacin, mantenimiento, y apagado de los

componentes individuales y subsistemas lgicos del sistema. Algunas de las

funciones que se deben llevar a cabo en la gestin de la configuracin son las

siguientes: elaboracin de la informacin de la configuracin, establecer y modificar

los valores de configuracin, definir y cambiar las relaciones, iniciar y finalizar

operaciones de red, distribucin de software e informar del estado de la

configuracin.

A.

Control de seguridad . Se encarga de que se cumplan los siguientes requisitos:

Privacidad. A la informacin slo debe acceder quel que est autorizado.

Integridad. Las caractersticas del sistema slo deben poder modificarse por personas

autorizadas.

B.

Disponibilidad . Los recursos deben ser efectivos para uso de aquellos a los que se

les permita.

C.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.1 2

1.2 Objetivos de la seguridad

La labor principal en seguridad informtica es el aislamiento de los actos no deseables, y la

prevencin de aquellos que no se hayan considerado, de forma que si se producen hagan el

menor dao posible. Entre las distintas actividades que se deben llevar a cabo se destacan las

siguientes [AMO94] :

Identificacin de los usuarios. Existen varias tcnicas entre las que se encuentran las

contraseas ( passwords), o sistemas ms sofisticados como reconocimiento del habla

o a partir de huella dactilar o la retina del ojo.

Deteccin de intrusos en la red . Se debe detectar y actuar sobre cualquier acceso no

autorizado a un sistema. El objetivo es la deteccin de intrusos en tiempo real, antes

de que el sistema haya sido daado seriamente.

Anlisis de riesgo. Intenta cuantificar los beneficios obtenidos con la proteccin

contra amenazas de seguridad. El riesgo es funcin de la frecuencia con la que se

producen dichas amenazas, vulnerabilidad de la proteccin contra las mismas y las

prdidas potenciales que se produjesen en el caso de que se diese una.

Clasificacin apropiada de los datos. En la gestin de seguridad llegan gran

cantidad de datos provenientes de los distintos programas de control generados a

partir de las actuaciones que llevan a cabo los usuarios en el sistema. Es importante,

para una buena supervisin de la seguridad, el clasificar los datos convenientemente,

de tal forma que se ahorre tiempo en su anlisis.

Control de las nuevas aplicaciones . Cuando se instala una nueva aplicacin se debe

comprobar que no introduzca nuevas brechas de seguridad especialmente si se ejecuta

con permisos de root.

Anlisis de los accesos de los usuarios. Es necesario tener un control para poder

detectar intentos de acceso no autorizado.

1.3 Compromisos especficos de seguridad

Antes de comenzar a analizar los diferentes aspectos sobre seguridad es importante tener

claras una serie de ideas sobre lo que significa. Existen varias formas de abordar la seguridad

de un sistema[NAT94]. Un punto de vista es entenderla como una forma de prevenir futuras

prdidas, una manera de gestionar los riesgos relacionados con la tecnologa. Otros

consideran que es algo necesario para evitar que usuarios maliciosos entren en el sistema.

Aparte de las diferencias que puedan existir entre ambas concepciones, se presenta una

definicin para este concepto dentro de los sistemas de computadoras [NAT94]:

La seguridad en sistemas de computadoras es la proteccin de la integridad, disponibilidad, y

si es necesario la confidencialidad de la informacin y recursos que se usan, para la entrada,

almacenamiento, proceso y comunicacin de los mismos.

Existen una serie de compromisos bsicos sobre la seguridad de sistemas de computadoras

[NAT94]:

No dificultar las labores de los usuarios . El propsito de la seguridad es la

proteccin de recursos considerados importantes dentro de la organizacin donde el

sistema de seguridad est activo. En ocasiones lleva consigo ciertas imposiciones a

A.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.2 3

los usuarios de los recursos. Deben ser siempre aceptables y no ser una carga

excesivamente grande.

La seguri dad es responsabi l i dad de l a gesti n de ri esgos. Una de l as

responsabilidades en la gestin de un sistema de computadoras en una determinada

organizacin es el control del riesgo. De igual forma que a una determinada

organizacin controla el dinero y los empleados, es necesario un control de la

informacin. Tan crtico como los dems, puesto que se depende de ella para alcanzar

los objetivos marcados. Se debe conseguir que la informacin est disponible, sea

correcta y est completa. En algunos casos se debe restringir tambin el acceso a

determinados datos.

B.

Se deben especificar claramente las responsabilidades en seguridad. Para

asegurarse que los objetivos de la gestin de seguridad se lleven a cabo, es necesario

que se asignen responsabilidades de forma precisa. Los grupos a los que se le asignan

estas tareas suelen ser los gestores de seguridad, operadores del sistema, gestores de

las aplicaciones, el encargado de la seguridad fsica, la oficina de recuperacin de

desastres, los usuarios, y los encargados de los informes de supervisin.

C.

La seguridad requiere una estructuracin clara. La eficiencia de la seguridad

precisa que distintos grupos y reas dentro y fuera de la organizacin colaboren. La

arquitectura o programa de seguridad se suele dividir en bloques que se denominan

controles, agrupados en controles tcnicos, de operacin y de servicio. Para que la

gestin de seguridad sea la ptima hay que conocer esta estructuracin y la

interaccin entre cada uno de ellos.

D.

La proteccin del sistema debe tener un costo soportable. Los costos y los

beneficios de la seguridad del sistema deben ser examinados cuidadosamente, para

que el primero no sobrepase al segundo. Hay que tener en cuenta que una inversin

en seguridad puede suponer disminuir el nmero de prdidas debido a fallos del

sistema o por manipulacin fraudulenta de los recursos. Los beneficios de la

seguridad no son slo monetarios, evita hackers as como otros elementos hostiles a

nuestro sistema, ayudando a ofrecer una buena imagen hacia el pblico.

E.

1.4 Servicios de seguridad

Para hacer frente a las amenazas a la seguridad del sistema se definen una serie de servicios

para proteger los sistemas de proceso de datos y de transferencia de informacin de una

organizacin. Estos servicios hacen uso de uno o varios mecanismos de seguridad. Una

clasificacin til de los servicios de seguridad es la siguiente[AMO94]:

Confidencialidad: Requiere que la informacin sea accesible nicamente por las

entidades autorizadas. La confidencialidad de datos se aplica a todos los datos

intercambiados por las entidades autorizadas o tal vez a slo porciones o segmentos

seleccionados de los datos, por ejemplo mediante cifrado. La confidencialidad de

flujo de trfico protege la identidad del origen y destino(s) del mensaje, por ejemplo

enviando los datos confidenciales a muchos destinos adems del verdadero, as como

el volumen y el momento de trfico intercambiado, por ejemplo produciendo una

cantidad de trfico constante al aadir trfico espurio al significativo, de forma que

sean indistinguibles para un intruso. La desventaja de estos mtodos es que

incrementan drsticamente el volumen de trfico intercambiado, repercutiendo

negativamente en la disponibilidad del ancho de banda bajo demanda.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.4 4

Autenticacin: Requiere una identificacin correcta del origen del mensaje,

asegurando que la entidad no es falsa. Se distinguen dos tipos: de entidad, que

asegura la identidad de las entidades participantes en la comunicacin, mediante

biomtrica (huellas dactilares, identificacin de iris, etc.), tarjetas de banda

magntica, contraseas, o procedimientos similares; y de origen de informacin, que

asegura que una unidad de informacin proviene de cierta entidad, siendo la firma

digital el mecanismo ms extendido.

Integridad: Requiere que la informacin slo pueda ser modificada por las entidades

autorizadas. La modificacin incluye escritura, cambio, borrado, creacin y

reactuacin de los mensajes transmitidos. La integridad de datos asegura que los

datos recibidos no han sido modificados de ninguna manera, por ejemplo mediante un

hash criptogrfico con firma, mientras que la integridad de secuencia de datos

asegura que la secuencia de los bloques o unidades de datos recibidas no ha sido

alterada y que no hay unidades repetidas o perdidas, por ejemplo mediante

timestamps.

No repudio: Ofrece proteccin a un usuario frente a que otro usuario niegue

posteriormente que en realidad se realiz cierta comunicacin. Esta proteccin se

efecta por medio de una coleccin de evidencias irrefutables que permitirn la

resolucin de cualquier disputa. El no repudio de origen protege al receptor de que el

emisor niegue haber enviado el mensaje, mientras que el no repudio de recepcin

protege al emisor de que el receptor niegue haber recibido el mensaje. Las firmas

digitales constituyen el mecanismo ms empleado para este fin.

Control de acceso: Requiere que el acceso a los recursos (informacin, capacidad de

clculo, nodos de comunicaciones, entidades fsicas, etc.) sea controlado y limitado

por el sistema destino, mediante el uso de contraseas o llaves hardware, por ejemplo,

protegindolos frente a usos no autorizados o manipulacin.

Disponibilidad: Requiere que los recursos del sistema informtico estn disponibles

a las entidades autorizadas cuando los necesiten.

1.5 Amenazas deliberadas a la seguridad de la informacin

Se entiende por amenaza una condicin del entorno del sistema de informacin (persona,

mquina, suceso o idea) que, dada una oportunidad, podra dar lugar a que se produjese una

violacin de la seguridad (confidencialidad, integridad, disponibilidad o uso legtimo). La

poltica de seguridad y el anlisis de riesgos habrn identificado las amenazas que han de ser

contrarrestadas, dependiendo del diseador del sistema de seguridad especificar los servicios

y mecanismos de seguridad necesarios[NAT94].

Las amenazas a la seguridad en una red pueden caracterizarse modelando el sistema como un

flujo de informacin desde una fuente, como por ejemplo un archivo o una regin de la

memoria principal, a un destino, como por ejemplo otro archivo o un usuario. Un ataque no es

ms que la realizacin de una amenaza [AMO94] [SAN94].

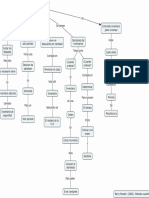

Las cuatro categoras generales de amenazas o ataques son las siguientes (v. Figura 1.1 ):

Interrupcin: un recurso del sistema es destruido o se vuelve no disponible. Este es

un ataque contra la disponibilidad. Ejemplos de este ataque son la destruccin de un

elemento hardware, como un disco duro, cortar una lnea de comunicacin o

deshabilitar el sistema de gestin de archivos.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.5 5

Intercepcin: una entidad no autorizada consigue acceso a un recurso. Este es un

ataque contra la confidencialidad. La entidad no autorizada podra ser una persona, un

programa o una computadora. Ejemplos de este ataque son tomar una lnea con datos

que circulen por la red y la copia ilcita de archivos o programas (intercepcin de

datos), o bien la lectura de las cabeceras de paquetes para desvelar la identidad de uno

o ms de los usuarios implicados en la comunicacin observada ilegalmente

(intercepcin de identidad).

Figura 1.1 Categoras generales de amenazas

.

Modificacin : una entidad no autorizada no slo consigue acceder a un recurso, sino

que es capaz de manipularlo. Este es un ataque contra la integridad. Ejemplos de este

ataque son el cambio de valores en un archivo de datos, alterar un programa para que

funcione de forma diferente y modificar el contenido de mensajes que estn siendo

transferidos por la red.

Fabricacin: una entidad no autorizada inserta objetos falsificados en el sistema.

Este es un ataque contra la autenticidad. Ejemplos de este ataque son la insercin de

mensajes espordicos en una red o aadir registros a un archivo.

Estos ataques se pueden as mismo clasificar de forma til en trminos de ataques pasivos y

ataques activos.

1.5.1 Ataques pasivos

En los ataques pasivos el atacante no altera la comunicacin, sino que nicamente la escucha

o monitorea, para obtener informacin que est siendo transmitida. Sus objetivos son la

intercepcin de datos y el anlisis de trfico, una tcnica ms sutil para obtener informacin

de la comunicacin, que puede consistir en:

Obtencin del origen y destinatario de la comunicacin, leyendo las cabeceras de los

paquetes monitoreados.

Control del volumen de trfico intercambiado entre las entidades monitoreadas,

obteniendo as informacin acerca de actividad o inactividad inusuales.

Control de las horas habituales de intercambio de datos entre las entidades de la

comunicacin, para extraer informacin acerca de los perodos de actividad.

Los ataques pasivos son muy difciles de detectar, ya que no provocan ninguna alteracin de

los datos. Sin embargo, es posible evitar su xito mediante el cifrado de la informacin y

otros mecanismos que se vern ms adelante.

1.5.2 Ataques activos

Captulo 1. Conceptos bsicos de la seguridad informtica

1.5 6

Estos ataques implican algn tipo de modificacin del flujo de datos transmitido o la creacin

de un falso flujo de datos, pudiendo subdividirse en cuatro categoras:

Suplantacin de identidad: el intruso se hace pasar por una entidad diferente.

Normalmente incluye alguna de las otras formas de ataque activo. Por ejemplo,

secuencias de autenticacin pueden ser capturadas y repetidas, permitiendo a una

entidad no autorizada acceder a una serie de recursos privilegiados suplantando a la

entidad que posee esos privilegios, como al robar la contrasea de acceso a una

cuenta.

Reactuacin: uno o varios mensajes legtimos son capturados y repetidos para

producir un efecto no deseado, como por ejemplo ingresar dinero repetidas veces en

una cuenta dada.

Modificacin de mensajes: una porcin del mensaje legtimo es alterada, o los

mensajes son retardados o reordenados, para producir un efecto no autorizado. Por

ejemplo, el mensaje "Ingresa un milln de pesos en la cuenta A" podra ser

modificado para decir "Ingresa un milln de pesos en la cuenta B".

Degradacin fraudulenta del servicio: impide o inhibe el uso normal o la gestin de

recursos informticos y de comunicaciones. Por ejemplo, el intruso podra suprimir

todos los mensajes dirigidos a una determinada entidad o se podra interrumpir el

servicio de una red inundndola con mensajes espordicos. Entre estos ataques se

encuentran los de denegacin de servicio, consistentes en paralizar temporalmente el

servicio de un servidor de correo, Web, FTP, etc.

1.6 Mecanismos de seguridad

No existe un nico mecanismo capaz de proveer todos los servicios anteriormente citados,

pero la mayora de ellos hacen uso de tcnicas criptogrficas basadas en el cifrado de la

informacin. Los ms importantes son los siguientes [AMO94] [NAT94].:

Intercambio de autenticacin: Corrobora que una entidad, ya sea origen o destino

de la informacin, es la deseada, por ejemplo, A enva un nmero aleatorio cifrado

con la clave pblica de B, B lo descifra con su clave privada y se lo reenva a A,

demostrando as que es quien pretende ser. Por supuesto, hay que ser cuidadoso a la

hora de disear estos protocolos, ya que existen ataques para desbaratarlos.

a.

Cifrado: Garantiza que la informacin no es legible para individuos, entidades o

procesos no autorizados (confidencialidad). Consiste en transformar un texto claro

mediante un proceso de cifrado en un texto cifrado, gracias a una informacin secreta

o clave de cifrado. Cuando se emplea la misma clave en las operaciones de cifrado y

descifrado, se dice que el criptosistema es simtrico. Estos sistemas son mucho ms

rpidos que los de clave pblica, resultando apropiados para funciones de cifrado de

grandes volmenes de datos. Se pueden dividir en dos categoras: cifradores de

bloque, que cifran los datos en bloques de tamao fijo (tpicamente bloques de 64

bits), y cifradores en flujo, que trabajan sobre flujos continuos de bits. Cuando se

utiliza una pareja de claves para separar los procesos de cifrado y descifrado, se dice

que el criptosistema es asimtrico o de clave pblica. Una clave, la privada, se

mantiene secreta, mientras que la segunda clave, la pblica, puede ser conocida por

todos. De forma general, las claves pblicas se utilizan para cifrar y las privadas, para

descifrar. El sistema tiene la propiedad de que a partir del conocimiento de la clave

pblica no es posible determinar la clave privada. Los criptosistemas de clave

b.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.6 7

pblica, aunque ms lentos que los simtricos, resultan adecuados para las funciones

de autenticacin, distribucin de claves y firmas digitales.

Integridad de datos: Este mecanismo implica el cifrado de una cadena comprimida

de datos a transmitir, llamada generalmente valor de comprobacin de integridad

(Integrity Check Value o ICV). Este mensaje se enva al receptor junto con los datos

ordinarios. El receptor repite la compresin y el cifrado posterior de los datos y

compara el resultado obtenido con el que le llega, para verificar que los datos no han

sido modificados.

c.

Firma digital: Este mecanismo implica el cifrado, por medio de la clave secreta del

emisor, de una cadena comprimida de datos que se va a transferir. La firma digital se

enva junto con los datos ordinarios. Este mensaje se procesa en el receptor, para

verificar su integridad. Juega un papel esencial en el servicio de no repudio.

d.

Control de acceso: Esfuerzo para que slo aquellos usuarios autorizados accedan a

los recursos del sistema o a la red, como por ejemplo mediante las contraseas de

acceso.

e.

Trfico de relleno: Consiste en enviar trfico espurio junto con los datos vlidos

para que el atacante no sepa si se est enviando informacin, ni qu cantidad de datos

tiles se est transmitiendo.

f.

Control de encaminamiento : Permite enviar determinada informacin por

determinadas zonas consideradas clasificadas. As mismo posibilita solicitar otras

rutas, en caso que se detecten persistentes violaciones de integridad en una ruta

determinada.

g.

Unicidad: Consiste en aadir a los datos un nmero de secuencia, la fecha y hora, un

nmero aleatorio, o alguna combinacin de los anteriores, que se incluyen en la firma

digital o integridad de datos. De esta forma se evitan amenazas como la reactuacin o

resecuenciacin de mensajes.

h.

Los mecanismos bsicos pueden agruparse de varias formas para proporcionar los servicios

previamente mencionados. Conviene resaltar que los mecanismos poseen tres componentes

principales:

Una informacin secreta, como claves y contraseas, conocidas por las entidades

autorizadas.

Un conjunto de algoritmos, para llevar a cabo el cifrado, descifrado, hash y

generacin de nmeros aleatorios.

Un conjunto de procedimientos, que definen cmo se usarn los algoritmos, quin

enva qu a quin y cundo.

As mismo es importante notar que los sistemas de seguridad requieren una gestin de

seguridad. La gestin comprende dos campos bien amplios:

Seguridad en la generacin, localizacin y distribucin de la informacin secreta, de

modo que slo pueda ser accesada por aquellas entidades autorizadas.

La poltica de los servicios y mecanismos de seguridad para detectar infracciones de

seguridad y emprender acciones correctivas.

1.7 Situacin Actual UDLA

En la actualidad se han implantado diversas herramientas para solucionar problemas

especficos de seguridad como es el caso de Kerberos (autenticacin de usuarios).

Desgraciadamente, la mayora de estas soluciones solicitan adecuar las mquinas (hardware)

Captulo 1. Conceptos bsicos de la seguridad informtica

1.7 8

al sistema (software), cuando lo idneo es hacerlo al revs. Por otro lado su elevado costo las

hace inaccesibles.

Actualmente el aceso remoto desde un nodo externo hacia el interior del campus se encuentra

cerrado. Los nicos servicios disponibles mundialmente son consulta Web , acceso a correo

electrnico a travs de IMAP o POP y experimentalmente conexin telnet a travs de un

ambiente restringido. El acceso desde el exterior hacia la UDLA est cerrado por no contar

con un esquema que integre servicios eficientes de seguridad.

Por otro lado, la intranet UDLA no se monitorea en el total de sus actividades para detectar

casos sospechosos debido a los pocos recursos econmicos y de personal capacitado. Mucho

menos se cuenta con procesos automticos que hagan dicha labor. Este seguimiento se hace

bajo demanda de algn usuario que ha sido perjudicado en el uso incorrecto de su cuenta.

Debido a que el acceso remoto desde fuera del campus hacia el interior est cerrado, el

sospechoso suele ser alguien cercano al afectado que de alguna forma consigui su password.

El esquema actual se resume en la siguiente figura:(Figura 1.1)

1.8 Propuesta: ASIS, un esquema integral

Si se contara con un esquema integral de seguridad informtica en la UDLA entonces se

tendran procedimientos consistentes de accin y prevencin ante un ataque, actividad

sospechosa o cumplimiento de polticas definidas por el administrador de la red de la

Universidad.

El objetivo general de este proyecto consiste en disear y aplicar un esquema integral de

seguridad informtica basado en un estudio de metodologas de seguridad para satisfacer los

requerimientos usuarioinfraestructuraadministrador de la red de la UDLA.

Figura 1.2 Esquema Actual de Seguridad Informtica en la UDLA

Alcances y limitaciones

El alcance principal ser renovar el esquema de seguridad existente en la UDLA

(InternetIntranet) mejorndolo en su documentacin, ofrecer servicios tpicamente internos

al exterior sin comprometer la seguridad y renovar las herramientas que ya tienen algunos

aos funcionando a sus versiones modernas.

Las tecnologas de seguridad ms importantes no pueden exportarse de EEUU a ningn otro

pas, lo cual limitar el nivel seguridad de este proyecto.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.8 9

ndice figuras introduccin 1 2 3 4 5 A B C D referencias

Murillo Cano, S. R. 2001. ASIS: Diseo y Aplicacin de un Sistema Integral de Seguridad

Informtica para la UDLA. Tesis Maestra. Ciencias con Especialidad en Ingeniera en

Sistemas Computacionales. Departamento de Ingeniera en Sistemas Computacionales, Escuela

de Ingeniera, Universidad de las AmricasPuebla. Mayo.

Derechos Reservados 2001, Universidad de las AmricasPuebla.

Captulo 1. Conceptos bsicos de la seguridad informtica

1.8 10

Das könnte Ihnen auch gefallen

- ArquicomDokument1 SeiteArquicomitsmansNoch keine Bewertungen

- Inventarios MapcDokument1 SeiteInventarios MapcitsmansNoch keine Bewertungen

- Incertidumbre ExpocisionDokument8 SeitenIncertidumbre ExpocisionitsmansNoch keine Bewertungen

- Guía de Datos AgrupadosDokument4 SeitenGuía de Datos AgrupadosHender Jose Arias Zambrano100% (1)

- Tarea Ejercicios TatianaDokument3 SeitenTarea Ejercicios TatianaitsmansNoch keine Bewertungen

- Propiedades de Los SumatoriosDokument9 SeitenPropiedades de Los SumatoriosCristofer TejedaNoch keine Bewertungen

- Probabilidad y EstadisticaDokument14 SeitenProbabilidad y EstadisticaitsmansNoch keine Bewertungen

- ErsoDokument140 SeitenErsoErad HernándezNoch keine Bewertungen

- Ejercicios Unidad2Dokument1 SeiteEjercicios Unidad2itsmansNoch keine Bewertungen

- Estadistica DalilaDokument3 SeitenEstadistica DalilaitsmansNoch keine Bewertungen

- EfemeridestecnologicasDokument4 SeitenEfemeridestecnologicasitsmansNoch keine Bewertungen

- Componentes de Una PCDokument24 SeitenComponentes de Una PCJota MedinaNoch keine Bewertungen

- Lenguajes de ProgramacionDokument1 SeiteLenguajes de ProgramacionitsmansNoch keine Bewertungen

- Programación Básica Desde CeroDokument7 SeitenProgramación Básica Desde CeroitsmansNoch keine Bewertungen

- Gratis Aprende Programacion1 C++-C#Dokument33 SeitenGratis Aprende Programacion1 C++-C#Daniel BautistaNoch keine Bewertungen

- Mapa ConceptualDokument8 SeitenMapa ConceptualitsmansNoch keine Bewertungen

- Arquitectura PCDokument1 SeiteArquitectura PCitsmansNoch keine Bewertungen

- Ejercicios Excel Nivel IDokument23 SeitenEjercicios Excel Nivel IAntonio RoblesNoch keine Bewertungen

- Motor A Pasos Uln2803Dokument23 SeitenMotor A Pasos Uln2803Cosme Donpuercone100% (1)

- Manual Del EstudianteDokument60 SeitenManual Del EstudianteitsmansNoch keine Bewertungen

- Apendice ADokument0 SeitenApendice AitsmansNoch keine Bewertungen

- Computación Básica PDFDokument32 SeitenComputación Básica PDFMiguel AngelNoch keine Bewertungen

- Uml JAVA PDFDokument26 SeitenUml JAVA PDFovniamcNoch keine Bewertungen

- Ruta Estatica y DefaultDokument10 SeitenRuta Estatica y DefaultMiguel Ángel PeñateNoch keine Bewertungen

- Conversiones Numericas BuenoooDokument15 SeitenConversiones Numericas BuenoooitsmansNoch keine Bewertungen

- Capitulo 5Dokument0 SeitenCapitulo 5itsmansNoch keine Bewertungen

- Capitulo 2Dokument44 SeitenCapitulo 2Wilmer Z Cotrina BarzolaNoch keine Bewertungen

- Capitulo 0Dokument0 SeitenCapitulo 0itsmansNoch keine Bewertungen

- Problemas de Sistemas Operativos (Carretero)Dokument244 SeitenProblemas de Sistemas Operativos (Carretero)itsmansNoch keine Bewertungen

- Producto Academico Anatomia Humana (Pa)Dokument40 SeitenProducto Academico Anatomia Humana (Pa)POL ENRIQUE TRIGOSO ECHAIZNoch keine Bewertungen

- 1ro Teoria de Las OrganizacionesDokument168 Seiten1ro Teoria de Las OrganizacionesFernanda ZamoraNoch keine Bewertungen

- Taxonomía de Los Instrumentos y de Los Objetivos de La Política EconómicaDokument8 SeitenTaxonomía de Los Instrumentos y de Los Objetivos de La Política Económicaestefi zamoraNoch keine Bewertungen

- Hemorragia Uterina Resumen PDFDokument7 SeitenHemorragia Uterina Resumen PDFmaferpensadoNoch keine Bewertungen

- La iglesia: Esposa y cuerpo de CristoDokument12 SeitenLa iglesia: Esposa y cuerpo de CristoJuan Carlos BezekaNoch keine Bewertungen

- Crisis financiera y labor del contadorDokument2 SeitenCrisis financiera y labor del contadorGrecia Macleine Bazalar JimenezNoch keine Bewertungen

- Etapas PresocraticosDokument1 SeiteEtapas PresocraticosManuel CPNoch keine Bewertungen

- Trabajo Biologia 2Dokument2 SeitenTrabajo Biologia 2Cristian GonzálezNoch keine Bewertungen

- Simulador Completo Examen SER BACHILLER Resuelto PDFDokument199 SeitenSimulador Completo Examen SER BACHILLER Resuelto PDFJefferson Andrés100% (4)

- LINEA DEONTOLOGÍA Edad MediaDokument2 SeitenLINEA DEONTOLOGÍA Edad MediaIsabel Barraza TapiaNoch keine Bewertungen

- Respuesta Comentarios SuperficialesDokument2 SeitenRespuesta Comentarios SuperficialesDoccccccccccNoch keine Bewertungen

- AJODokument9 SeitenAJOEligeEstarBienCuliacan50% (2)

- Fundamento de Procesamieto de Lenguaje Natural Con Pyhton y NLTKDokument52 SeitenFundamento de Procesamieto de Lenguaje Natural Con Pyhton y NLTKsanya eusebia lupaca lupacaNoch keine Bewertungen

- Ensayo Mobbing (Hostigamiento LaboralDokument19 SeitenEnsayo Mobbing (Hostigamiento Laboralgonzalesedgar100% (1)

- GUIADokument145 SeitenGUIAJesmary MayNoch keine Bewertungen

- Mi Proyecto ChallengDokument12 SeitenMi Proyecto ChallengjorgeNoch keine Bewertungen

- El Pensamiento Escatológico de PannenbergDokument13 SeitenEl Pensamiento Escatológico de PannenbergCristian MartinezNoch keine Bewertungen

- AplomosDokument46 SeitenAplomosJuan Carlos PinzonNoch keine Bewertungen

- 0 83997 17 PDFDokument8 Seiten0 83997 17 PDFAgus7in dos Santos0% (1)

- Dossier TEA PDFDokument190 SeitenDossier TEA PDFNayarettNoch keine Bewertungen

- Estrategias Financieras para MisionesDokument8 SeitenEstrategias Financieras para MisionesZenon FalconNoch keine Bewertungen

- Presupuesto General Del EstadoDokument7 SeitenPresupuesto General Del EstadoBetymelyor0% (1)

- Análisis de punto de equilibrio, utilidades y grados de apalancamiento de Carefully LtdaDokument8 SeitenAnálisis de punto de equilibrio, utilidades y grados de apalancamiento de Carefully Ltdacarolina urbinaNoch keine Bewertungen

- Ejemplo de Portafolio de Inversion ColombianoDokument12 SeitenEjemplo de Portafolio de Inversion ColombianoGladys J. Lizardo Montilla100% (1)

- Sindrome TopográficosDokument18 SeitenSindrome Topográficosbrunocs10Noch keine Bewertungen

- En Quidditch El Perú Es Una Potencia MundialDokument1 SeiteEn Quidditch El Perú Es Una Potencia MundialinesvictoriaNoch keine Bewertungen

- La Relación de Las Ciencias Sociales Con La ComunicaciónDokument6 SeitenLa Relación de Las Ciencias Sociales Con La ComunicaciónMaría FernandaNoch keine Bewertungen

- Brugger Ilse M de - Los Romanticos AlemanesDokument99 SeitenBrugger Ilse M de - Los Romanticos AlemanesClaudio Sanhueza100% (2)

- Artículo Giuliana Di Febo PDFDokument16 SeitenArtículo Giuliana Di Febo PDFGatoFelix1948Noch keine Bewertungen

- Aislamiento de microorganismosDokument5 SeitenAislamiento de microorganismosDiana MendezNoch keine Bewertungen

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaVon EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaBewertung: 4.5 von 5 Sternen4.5/5 (117)

- 7 tendencias digitales que cambiarán el mundoVon Everand7 tendencias digitales que cambiarán el mundoBewertung: 4.5 von 5 Sternen4.5/5 (87)

- Excel 2021 y 365 Paso a Paso: Paso a PasoVon EverandExcel 2021 y 365 Paso a Paso: Paso a PasoBewertung: 5 von 5 Sternen5/5 (12)

- Lógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosVon EverandLógica de programación: Solucionario en pseudocódigo – Ejercicios resueltosBewertung: 3.5 von 5 Sternen3.5/5 (7)

- Proyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadVon EverandProyectos Arduino con Tinkercad: Diseño y programación de proyectos electrónicos basados en Arduino con TinkercadBewertung: 5 von 5 Sternen5/5 (1)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másVon EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másBewertung: 2.5 von 5 Sternen2.5/5 (3)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasVon EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasBewertung: 4.5 von 5 Sternen4.5/5 (14)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteVon EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteBewertung: 1 von 5 Sternen1/5 (1)

- Machine Learning y Deep Learning: Usando Python, Scikit y KerasVon EverandMachine Learning y Deep Learning: Usando Python, Scikit y KerasNoch keine Bewertungen

- ¿Cómo piensan las máquinas?: Inteligencia artificial para humanosVon Everand¿Cómo piensan las máquinas?: Inteligencia artificial para humanosBewertung: 5 von 5 Sternen5/5 (1)

- Guía de cálculo y diseño de conductos para ventilación y climatizaciónVon EverandGuía de cálculo y diseño de conductos para ventilación y climatizaciónBewertung: 5 von 5 Sternen5/5 (1)

- La causa raiz de los accidentes: Historias de accidentes en la industriaVon EverandLa causa raiz de los accidentes: Historias de accidentes en la industriaBewertung: 5 von 5 Sternen5/5 (1)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialVon EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialBewertung: 4.5 von 5 Sternen4.5/5 (11)

- Perforación con tubería de revestimiento en la construcción del hoyo superficial en campos petrolerosVon EverandPerforación con tubería de revestimiento en la construcción del hoyo superficial en campos petrolerosBewertung: 5 von 5 Sternen5/5 (3)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Von EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Bewertung: 4 von 5 Sternen4/5 (51)

- El mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosVon EverandEl mito de la inteligencia artificial: Por qué las máquinas no pueden pensar como nosotros lo hacemosBewertung: 5 von 5 Sternen5/5 (2)

- Curso básico de Python: La guía para principiantes para una introducción en la programación con PythonVon EverandCurso básico de Python: La guía para principiantes para una introducción en la programación con PythonNoch keine Bewertungen

- Fundamentos de Programación: Diagramas de flujo, Diagramas N-S, Pseudocódigo y JavaVon EverandFundamentos de Programación: Diagramas de flujo, Diagramas N-S, Pseudocódigo y JavaNoch keine Bewertungen

- Manual técnico para la interpretación de análisis de suelos y fertilización de cultivosVon EverandManual técnico para la interpretación de análisis de suelos y fertilización de cultivosBewertung: 4 von 5 Sternen4/5 (1)

- Metodología básica de instrumentación industrial y electrónicaVon EverandMetodología básica de instrumentación industrial y electrónicaBewertung: 4 von 5 Sternen4/5 (12)