Beruflich Dokumente

Kultur Dokumente

No Podemos Fiarnos de TrueCrypt - Security by Default

Hochgeladen von

Enya Andrea Ribba HernandezOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

No Podemos Fiarnos de TrueCrypt - Security by Default

Hochgeladen von

Enya Andrea Ribba HernandezCopyright:

Verfügbare Formate

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

34 comentarios Deja un mensaje...

Antiguos A lex Comunidad

hace 6 meses

Compartir

Har una docena de aos le, creo recordar que en Cryptograma, las declaraciones de criptgrafos que explicaban como el gobierno de Estados Unidos les amenazaba para que no exportasen su software criptogrfico. Puesto que el software criptogrfico es considerada tecnologa militar en dicho pas, la acusacin poda llegar a ser de traicin a la patria y la condena de pena de muerte. (S, parece exagerado, pero os prometo que lo le as). El gobierno de Estados Unidos ofreci una salida a dicho criptgrafo, que era instalar puerta trasera y defectos secretos en su software que su empresa quera exportar. El criptgrafo declaraba que l no acept, pero de ah sac la conclusin que todas las compaas americanas que s estaban exportando software criptogrfico ya haban instalado en el software que exportaban las puertas traseras que su gobierno quera.

1

Responder

Compartir

Car

> Alex

hace 6 meses

Si eso que comentas fuera verdad (y no dudo de que lo hayas ledo por supuesto) el da que alguien descubra algo extrao dentro del cdigo de TrueCrypt habr movida y gorda.

Responder Compartir

A lejandro A mo

> Car

hace 6 meses

ya ha habido movidas gordas historicamente, con cosas que no debian estar en softwares de uso masivo para la proteccion de datos. pero esto no pinta bien, porque batiria records... quizas cometemos un sesgo de confirmacin con truecrypt y ha pasado a ser de confianza por pura repeticin, sin valorar lo esencial... ay dios...

Responder Y ago Jes us 3 Compartir

M o d e ra d o r

> Alejandro Amo

Compartir

hace 4 das

hace 6 meses

Remember NSAKEY :P

Responder

Mart in

> Yago Jesus

Responder

De windows 9x si no mal recuerdo

Compartir

1/9

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

c as .

hace 6 meses

Voy a dar mi opinin en cada una de las cosas (copio la estructura del artculo para que sea ms fcil). + El dominio truecrypt.org se registr con una direccin falsa, en concreto 'NAVAS Station, Antarctica'. Lo de la direccin falsa no es nada raro. + Nadie sabe quienes son los desarrolladores de TrueCrypt (su identidad, se desconoce). Tengo diversos puntos de vista en cuanto a este tema. En parte, es "comprensible" que no quieran revelar su identidad por el hecho de que cualquier gobierno o persona pueda obligarle a poner un backdoor o cualquier malware. Este software es algo muy usado desde pequeas y medianas empresas hasta cibercriminales. Sin embargo, el hecho de no revelar la identidad puede llevar a pensar a los usuarios que puede ser un honeypot (como bien dices al principio del post). + Los creadores de TrueCrypt trabajan gratis. Trabajan gratis, pero tienen un botn de donacin, as que eso no es tan extrao. + Compilar TrueCrypt es complicado. Esto si es algo que debe analizarse. Es decir, por qu lo hacen difcil? Y si el binario est infectado con algn malware indetectable? + El cdigo de TrueCrypt nunca ha sido auditado. Puede que alguien lo haya hecho y se haya retirado de Internet. No creo que nadie haya tenido inters en auditarlo en tantos aos. + Existe censura en los foros de TrueCrypt. Me parece bien, sinceramente. Si fuese un foro de un programa que yo hubiese creado, no me gustara que se hablara de la "competencia". Es como si vas a una casa de BMW y te pones a hablarle al dueo de los Mercedes tan bonitos que hay. En fin, no s que pensar en cuanto a este programa. Igualmente, el hecho de que est backdoored o no, no creo que nos afecte en nada a los usuarios normales. Si lo han hecho, supongo que es para pillar a cibercriminales o robar informacin de empresas.

Si no est backdoored, bienvenido sea.

Responder

Compartir

A lfons o

hace 6 meses

Nos hemos levantado un poco paranicos hoy?... Yago no te pegan este tipo de post :) Alfonso Muoz

Responder Compartir

Ignac io A gull S ous a 4

> Alfonso

hace 6 meses

Colega: la paranoia es nuestra profesin.

Responder

Compartir

alfons o

> Ignacio Agull Sousa

hace 6 meses

2/9

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

Nuestra profesin no es la paranoia... es la gestin de riesgos :) Alfonso Muoz

1

Responder

Compartir

alfons o

> alfonso

hace 6 meses

Venga entremos al trapo... A lo largo de la historia ha habido puertas traseras en productos criptogrficos. Hay casos muy conocidos por ejemplo la mtica puerta trasera en la criptografa de Lotus Notes (http://www.cypherspace.org/ada... o muchos otros. Para mi las justificaciones que comenta Yago no son suficientes, si bien es cierto no sobran las auditoras de su cdigo dado el impacto mundial de la herramienta. En otros casos, no es el caso de truecrypt que usa algoritmos estndar, analizar puertas traseras en algoritmos criptogrficos es tarea casi imposible. Un algoritmo "bien diseado", por ejemplo un PRNG, necesitara mucho tiempo y trabajo para demostrar que matemticamente existe una puerta trasera (https://www.schneier.com/blog/.... En resumen, si TC la tiene debe ser una mala implementacin y si esta existe entiendo se podra detectar al igual que hizo Luciano Bello en OpenSSL. Alfonso Muoz

Responder Compartir

Y ago Jes us

M o d e ra d o r

> alfonso

hace 6 meses

Si TC est troyanizado puede ser casi imposible saberlo, mira Theo que aun busca cdigo 'backdorizado' en OpenBSD ... Respecto al post: Me ha parecido interesante traer a colacin el tema dado que hay muchos usuarios de TC

Responder Compartir

alfons o

> Yago Jesus

hace 6 meses

Sin la intencin de convertir el hilo en eterno. A que llamas troyanizar TC?. Si el algoritmo es estndar analizando el cdigo se puede saber si est bien programado o no (hacer pruebas unitarias con test de NIST, etc.)... Desde el cario :) Alfonso Muoz

Responder Compartir

Y ago Jes us

M o d e ra d o r

> alfonso

hace 6 meses

Salte del 'negocio' y los riesgos y manchate las manos: cuantas auditoras de cdigo has realizado? Crees que las auditoras de cdigo son la panacea?

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html 3/9

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

Opinas que Microsoft y Oracle no realizan dichas auditoras y por ende, ah est la clave de los bugs? O acaso no tiene ms lgica pensar en que auditar cdigo es un proceso difcil y que en ningn caso garantiza localizar todos los 'puntos calientes' No seamos ingenuos, si existe una backdoor en el cdigo de TC (NO estoy hablando de los algoritmos ...) va a ser duro de encontrar, no imposible, pero altamente improbable.

Me vuelvo a remitir al caso OpenBSD

Responder Compartir

amunoz

> Yago Jesus

hace 6 meses

Buenas, precisamente esa es la clave que creo que puede llevar a equivocos. Diferenciemos algoritmos implementados en TC y el software TC en general (con muchas otras funciones que realice). Como he dicho los algoritmos criptogrficos basado en estndar se pueden aislar su implementacin, analizar y ver si funcionan correctamente, lleve ms o menos tiempo. Por otro lado, sera analizar si el software TC en general introduce algn mecanismo extrao del tipo deja una copia de una clave en un lugar que no debera, ficheros temporales, etc, etc. De ah mi pregunta de que entenderamos por troyano/backdoor en TC. Si entiendo que es lo segundo pues dependera logicamente de la complejidad del cdigo pero ese razonamiento es igual en TC que en cualquier software medianamente complejo (mejor o peor documentado), con lo que desde mi punto de vista el post que comentas que destaca partes oscuras de TC es un poco sensacionalista, sigue sin definir que es un troyano/backdoor en TC si este no aplica a los algoritmos criptogrficos. A mi no me parece comparable el caso de OpenBSD con TC (por complejidad del cdigo) pero bueno es opinable como todo.

Alfonso Muoz

Responder Compartir

Y ago Jes us

M o d e ra d o r

> amunoz

hace 6 meses

Lo explicar con un smil: La comida, una comida puede estar en buen o mal estado, puede tener o no tener bacterias, ser ms o menos fiable, eso afecta a TODA la comida. Entonces, que parmetros podemos aplicar para definir un riesgo a esa comida: su origen. No es lo mismo un plato de arroz comprado a un chino annimo en Gran Va que un jamn 5j comprado en el corte ingls.

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html 4/9

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

Evidentemente no existe nada al 100%, siempre hablamos de probabilidad. Y eso es lo que pasa con TC, a mi, un software / algoritmo, whatever firmado por bruce schneier oye, me da una confianza casi ciega (aunque se haya podido corromper por el poder del dolar) pero algo que lo firma un pseudo, pues que quieres que te diga, me da mucha menos confianza. Y creo que en cripto, la transparencia ha de ser total, eso es un axioma. Eso es lo que he tratado de decir en el post, si tu crees que eso es ser sensacionalista, celebro y admiro ese nivel de confianza general :)

Responder Compartir

A lfons o Muoz

> Yago Jesus

hace 6 meses

Si yo en realidad lo que quiero es bailar un gangnam style contigo, el resto son escusas :) Ya sabes lo que deca Juvenal:Confiar en todos es insensato; pero no confiar en nadie es neurtica torpeza. En este caso concreto la desconfianza/inseguridad en una herramienta hay que probarla con hechos el resto es perturbar el espacio-tiempo, aumentar la entropa a lo tonto :). Alfonso Muoz

Responder Compartir

Y ago Jes us

M o d e ra d o r

> Alfonso Muoz

hace 6 meses

Como te gusta trollear !! Al final todo menos darme la razn ! hay que confiar pero con criterio, al final decimos lo mismo.

Responder

A lejandro A mo

Compartir

> Alfonso

hace 6 meses

pero hombre, admtelo. nos han fockado mas de una vez por pecar de lo contrario. no se supone que tenemos que ser "sanamente paranoicos", o por lo menos dentro de un rango razonable de indicios?

2

Responder

Compartir

John Mellenc ap

> Alejandro Amo

hace 6 meses

Adems de todo lo dicho, Qu garanta tenemos de que los binarios que descargamos de TC han sido generados a partir del cdigo fuente que nos proporcionan? No obstante, con respecto al punto de "la dificultad de compilar uno mismo el cdigo fuente", que sea difcil no significa que sea imposible y en todo caso, si fuera imposible entonces s podra ser "sospechoso". An as, en mi opinin creo

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html 5/9

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

que la nica manera de tener respuesta clara a todo esto, es partiendo de los binarios y dejando de lado el cdigo fuente, que como digo podra no ser fiable. Por lo tanto, para m, la nica respuesta clara y fiable, sera mediante Ingeniera Inversa de los binarios. Y por supuesto, tambin est la posibilidad de que tanto los binarios como el cdigo fuente sean perfectamente revisables y no detectemos ninguna anomala y an as, el cifrado podra igualmente tener una BD! En fin, estoy de acuerdo que un poco de paranoia viene bien, sin ella no se descubriran muchas de las cosas que salen a la luz. Un saludo.

Responder Compartir

A lejandro A mo

> John Mellencap

hace 6 meses

Julio

por cierto, comentan claramente que sus binarios estan firmados con sus certificados digitales por lo que la compilacion del codigo fuente dar archivos diferentes. pero la cuestion es que el cdigo esta ahi, y genera ejecutables vlidos. por tanto, si hay un backdoor, como dices, John, solo la ingenieria inversa podra determinarlo.

Responder Compartir

hace 6 meses

En el post original hay un comentario argumentando porque los autores prefieren ser annimos, a mi me convence couldbe on 23 April, 2011 at 4:45 am said: I think the answer to most of your questions could be that the TC developers remain anonymous for a reason(s). That reason(s) is most likely that if the government or any BAD people (criminal organizations) need help to crack TC encryption, the actual developers/inventors cannot be found or located. There IS risk involved in releasing and developing encryption that even the all mighty US government cannot crack. It doesnt mean that the developers can crack it themselves, butif you were the government or bad people and you urgently needed to get into this filewhere is the first place you would go for help? Probably the people who invented the program.

3

Responder

Compartir

Y ago Jes us

M o d e ra d o r

> Julio

hace 6 meses

Hombre, si llevamos a la inversa ese argumento, Significa que RSA o blowfish (algoritmos de los que se conoce muy bien sus autores) han sido 'presionados' para ser

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html 6/9

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

inseguros?

1

Responder

Compartir

Mart in

> Yago Jesus

Responder

hace 4 das

Car

Lo que yo si creo es que, como desarrolladores, sean presionados para que codifiquen una backdoor de forma discreta o de dificil deteccion.

Compartir

hace 6 meses

De todo lo que he podido leer aqui y en otros sitios he de decir que hay basicamente 3 puntos que como minimo son sospechosos: 1- Porque no se conocen los desarrolladores de TrueCrypt? como bien comenta Yago en otros programas puede valer pero en uno como este que se supone que deberia proteger tus datos al 99,99%, umm un poco sospechoso si. 2- La dificultad aadida para poder compilar el cdigo tu mismo y por ende revisarlo. ..y 3- Y no menos importante De verdad nadie ha conseguido, podido, o querido auditar dicho cdigo?, Porque? y si alguien lo a hecho (que seguro que si) porque no hay estudios serios como comenta el autor del articulo original?...en fin a partir de aqu que cada uno saque sus propias conclusiones que seguro seran todas distintas dependiendo del nivel de paranoia de cada uno ;-)...saludos.

Responder

Compartir

A lejandro A mo

hace 6 meses

oh, dios... todos mis proyectos tienen una clusula importantsima, que muchos clientes han valorado muy positivamente con respecto a otras propuestas de la competencia y que me ha servido para robarle algun proyecto a otras consultoras mas grandes. esa clusula resume el cifrado de todos los datos de mis clientes usando truecrypt. a lo que voy, es que ese software forma parte de mi vida personal y profesional, y seria un duro golpe saber que es un honeypot. respecto a los indicios comentados, en desacuerdo total con la mayoria de ellos, especialmente que se trabaje gratis, o la licencia que usa, siendo fantico y colaborador de Debian soy el primero que reconoce que somos muy "nacis" con las licencias y rechazamos grandes utilidades solo por su modelo de licencia, no tanto como Stallman pero s somos muy taxativos con la apertura de cdigo, y en fedora imagino que mas o menos igual pasa. Sin embargo concuerdo en que la cuestin de la identidad del desarrollador supone una sospecha muy slida. respecto al cdigo fuente, mientras sea abierto y los binarios compilados en casa sean identicos

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html 7/9

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

a los precompilados de su web, no temeria, pero ciertamente parece que nadie ha hecho semejante auditoria o por lo menos no ha encontrado nada, porque si lo hubiera hecho ya seria mundialmente conocido. **GASP** hoy no duermo...

1

Responder

hace 6 meses

Compartir

Miguel

Y algun software como alternativa menos conspiranoica?

Responder

Compartir

S implic ius

hace 6 meses

Sacando conclusiones: "Respecto a introducir un backdoor en el software, es tcnicamente posible, y voy mas all: de estar ah, puede ser REALMENTE complicado encontrarlo. " podramos discutir sobre esto, pero la pregunta es, cambia algo si hablamos de otro software aunque en ese software se conozcan los desarrolladores?

Responder Y ago Jes us Compartir

M o d e ra d o r

> Simplicius

hace 6 meses

Cambia en el sentido de la confianza, un criptgrafo que se juega su reputacin con un algoritmo tiene mucho que perder si se descubre algo negativo

Responder Car Compartir

> Yago Jesus

hace 6 meses

Tek nologeek . c om

Touch amigo.

Responder Compartir

hace 6 meses

s pi

Me parece bastante interesante el 3er comentario (de Alex), es una teora muy plausible, yo tambin haba sospechado en algn momento de la fiabilidad de Truecrypt, sobre los bugs, tambien estoy de acuerdo, si pudieran checar el codigo fuente a detalle las grandes empresas no lanzaran concursos millonarios para que la gente les ayudara a encontrar bugs. si no fuera truecrypt que otro usarian ustedes?

Responder Compartir

hace 6 meses

podeis citar una alternativa 100 % fiable de truecrypt ?

Responder errepunt o Compartir

> spi

hace 6 meses

Yo ltimamente uso EncFS, que no se si ser tan potente y versatil, pero me resulta de gran utilidad para almacenar ficheros cifrados en dropbox y similares.

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html 8/9

15/09/13

Podemos fiarnos de TrueCrypt? ~ Security By Default

Siempre puedes echarle un vistazo a las sugerencias de Alternative To: http://alternativeto.net/softw... Por cierto, en el wiki de Arch Linux hay una tabla comparativa bastante interesante: https://wiki.archlinux.org/ind...

Carlos C.

Saludos.

Responder Compartir

hace 5 meses

Carlos

Es tontera lo de la anonimicidad. Si temes que 'gobiernos' y las 'organizaciones criminales' no te 'requieran', la fuerza del sistema no debe recaer en el cdigo. Si el cdigo es sencillo, no se requiere tu capacidad, para entenderlo. La fuerza debe recaer en el mtodo y en la clave, nunca en el cdigo.

Responder

Compartir

hace 5 das

Todo depende contra quien nos protejamos. Yo protejo mis archivos personales mas importantes y los de la empresa con este software. Pero la proteccin viene a protejer contra un robo fisico, ya sea un ladrn casual o alguien mal intensionado. Creo que TrueCrypt supera con creces lo necesario. Si viene la NSA a robar mi computadora personal, es como prepararse para luchar contra extraterrestres, algo demaciado improbable que suceda.

Recordemos que si nos atacan online, los discos montados ya estan desencriptados.

Responder Compartir

TAMBIN EN SECURITY BY DEFAULT

Qu es esto?

Crnica del CSI 2013 en Pereira Colombia - Da 1 #CSI2013

4 comentarios hace un mes

Modding 'Crypters': el arte de la evasin

7 comentarios hace un mes

HTTPS, SSH y OpenVPN en un mismo puerto, magia?

14 comentarios hace un mes

Crnica del CSI 2013 en Pereira Colombia - Da 2 #CSI2013

6 comentarios hace un mes

Fe e d d e co m e n ta ri o s

Su s cri b i rs e va co rre o

www.securitybydefault.com/2013/03/podemos-fiarnos-de-truecrypt.html

9/9

Das könnte Ihnen auch gefallen

- Elctronica II - Guia de Ejercicios 2 - AmDokument94 SeitenElctronica II - Guia de Ejercicios 2 - AmCarlos De La CruzNoch keine Bewertungen

- Caciques Indígenas Con Privilegios Democracia MulticulturalDokument1 SeiteCaciques Indígenas Con Privilegios Democracia MulticulturalEnya Andrea Ribba HernandezNoch keine Bewertungen

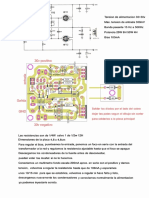

- Amplificador 50W Con Mosfet PDFDokument2 SeitenAmplificador 50W Con Mosfet PDFCesar GuerraNoch keine Bewertungen

- Desmontando A DisneyDokument129 SeitenDesmontando A DisneyMamiPanchita100% (1)

- Circuito Protector ProgramableDokument58 SeitenCircuito Protector ProgramableJose Negley Torres OcarizNoch keine Bewertungen

- Bitcoin Qué Es, Cómo Funciona y Por Qué Su Futuro Nos Puede Beneficiar A TodosDokument9 SeitenBitcoin Qué Es, Cómo Funciona y Por Qué Su Futuro Nos Puede Beneficiar A TodosEnya Andrea Ribba HernandezNoch keine Bewertungen

- Activar MacBook Pro Sin Botón de EncendidoDokument45 SeitenActivar MacBook Pro Sin Botón de EncendidoEnya Andrea Ribba Hernandez73% (15)

- Paisajismo El Arte de Diseñar Paisajes Al Alcance de TodosDokument32 SeitenPaisajismo El Arte de Diseñar Paisajes Al Alcance de TodosDiego Antonio Robles100% (5)

- Silvicultura Plantaciones Forestales Comerciales 2006Dokument217 SeitenSilvicultura Plantaciones Forestales Comerciales 2006susy_a_star100% (2)

- Curso de Mecanografia en 15 DiasDokument202 SeitenCurso de Mecanografia en 15 DiasMalak236100% (3)

- El Cultivo de La BuganvillaDokument12 SeitenEl Cultivo de La BuganvillaEnya Andrea Ribba HernandezNoch keine Bewertungen

- Actualice El Firmware de Hantek 2D72 2D42 2C72 2C42Dokument1 SeiteActualice El Firmware de Hantek 2D72 2D42 2C72 2C42Enya Andrea Ribba HernandezNoch keine Bewertungen

- Suculentas, Completa Recopilación de Artículos SobreDokument1 SeiteSuculentas, Completa Recopilación de Artículos SobreEnya Andrea Ribba HernandezNoch keine Bewertungen

- CerrojoDokument25 SeitenCerrojoJairo MartinezNoch keine Bewertungen

- Amplificador Con Transistores de Potencia 35 VoltiosDokument60 SeitenAmplificador Con Transistores de Potencia 35 VoltiosEnya Andrea Ribba HernandezNoch keine Bewertungen

- 01042022Dokument24 Seiten01042022Enya Andrea Ribba HernandezNoch keine Bewertungen

- El Misterio de Los Dinosaurios Por Fin ReveladoDokument9 SeitenEl Misterio de Los Dinosaurios Por Fin ReveladoEnya Andrea Ribba HernandezNoch keine Bewertungen

- Información de Cursos - INTECAP SQLDokument2 SeitenInformación de Cursos - INTECAP SQLEnya Andrea Ribba HernandezNoch keine Bewertungen

- Informacion de Cursos Redes CiscoDokument2 SeitenInformacion de Cursos Redes CiscoEnya Andrea Ribba HernandezNoch keine Bewertungen

- Informacion de Cursos Analista Técnico IT 2Dokument1 SeiteInformacion de Cursos Analista Técnico IT 2Enya Andrea Ribba HernandezNoch keine Bewertungen

- Como Automatizar Timbre EscolarDokument8 SeitenComo Automatizar Timbre EscolarEnya Andrea Ribba Hernandez0% (1)

- PCB para Amplificador Con STK402-120Dokument1 SeitePCB para Amplificador Con STK402-120Enya Andrea Ribba Hernandez100% (1)

- DVD Player Repair - En.esDokument49 SeitenDVD Player Repair - En.esManuel Linares100% (1)

- El Misterio de La Poseción de Los CuerposDokument10 SeitenEl Misterio de La Poseción de Los CuerposEnya Andrea Ribba HernandezNoch keine Bewertungen

- Extraccion de Datos Por Micro EMMCDokument7 SeitenExtraccion de Datos Por Micro EMMCEnya Andrea Ribba HernandezNoch keine Bewertungen

- Yasutaka Tsutsui - Hombres Salmonela en El Planeta PornoDokument92 SeitenYasutaka Tsutsui - Hombres Salmonela en El Planeta PornoEdward P. LemurNoch keine Bewertungen

- Las Brujas de SalemDokument170 SeitenLas Brujas de SalemAgustina Coelho100% (7)

- Obd PDFDokument122 SeitenObd PDFGustavo Garcia OliveraNoch keine Bewertungen

- Visual Basic y ArduinoDokument236 SeitenVisual Basic y ArduinoFrank DCNoch keine Bewertungen

- Circuito Amplificador de 50W FapesaDokument4 SeitenCircuito Amplificador de 50W FapesaEnya Andrea Ribba Hernandez100% (2)

- Entel Etapa PreparatoriaDokument5 SeitenEntel Etapa PreparatoriaoscarinNoch keine Bewertungen

- Reseña Historica Del ComercioDokument5 SeitenReseña Historica Del Comercioluzi_g19Noch keine Bewertungen

- Caso Te Hatsu Mezcla PromoDokument7 SeitenCaso Te Hatsu Mezcla Promomagdali.hernandezNoch keine Bewertungen

- Ley #30151 - Ley Que Modifica El Inciso 11 Del Artículo 20 Del Código PenalDokument1 SeiteLey #30151 - Ley Que Modifica El Inciso 11 Del Artículo 20 Del Código PenalLa Ley100% (1)

- EtimologiasDokument15 SeitenEtimologiasPaola MedinaNoch keine Bewertungen

- Anexo C-1 PDFDokument4 SeitenAnexo C-1 PDFkatan ricNoch keine Bewertungen

- Trivialidad Teórica de Antonio Cornejo Polar: Composición Tácita y Respaldo Reforzado de La Crítica LiterariaDokument15 SeitenTrivialidad Teórica de Antonio Cornejo Polar: Composición Tácita y Respaldo Reforzado de La Crítica LiterariaJesús Miguel Delgado Del AguilaNoch keine Bewertungen

- Hora Santa Su Tristeza Se Convertira en Gozo Semana No. 2 TIEMPO DE PASCUA CICLO BDokument6 SeitenHora Santa Su Tristeza Se Convertira en Gozo Semana No. 2 TIEMPO DE PASCUA CICLO Borellana858250% (2)

- Errores Frecuentes ParetoDokument4 SeitenErrores Frecuentes ParetoJOSSIE ESTEBAN URBANO PENANoch keine Bewertungen

- INFORME Visita - La TomillaDokument1 SeiteINFORME Visita - La TomillasoledadNoch keine Bewertungen

- Cambio de CuadranteDokument3 SeitenCambio de CuadrantesfpwebNoch keine Bewertungen

- WwwwwwwerDokument3 SeitenWwwwwwwerHeydi TaipeNoch keine Bewertungen

- Derecho Procesal Civil LLL - CompetenciasDokument27 SeitenDerecho Procesal Civil LLL - CompetenciasHENRY DAVID GARRIDO ANICONoch keine Bewertungen

- Revista Dialektika16Dokument187 SeitenRevista Dialektika16Luciano100% (1)

- Romanos EstudioDokument114 SeitenRomanos EstudioÄngelo C. NirrianNoch keine Bewertungen

- 2 de Reyes 4Dokument14 Seiten2 de Reyes 4Jess CasNoch keine Bewertungen

- Merlinsky La Espiral Del ConflictoDokument28 SeitenMerlinsky La Espiral Del Conflictoosvaldo360Noch keine Bewertungen

- Evaluacion Rimas 5 BasicoDokument2 SeitenEvaluacion Rimas 5 BasicoClaudia HernándezNoch keine Bewertungen

- Aun Votas Merluzo - PDFDokument108 SeitenAun Votas Merluzo - PDFBIBLIOTECA POLITICAMENTE INCORRECTANoch keine Bewertungen

- Manual Instrucciones Funcionamiento Matenimiento Camiones c500 w900 t800 t600 Kenworth PDFDokument370 SeitenManual Instrucciones Funcionamiento Matenimiento Camiones c500 w900 t800 t600 Kenworth PDFgonzaloNoch keine Bewertungen

- Planeamiento Estrategico UtpDokument18 SeitenPlaneamiento Estrategico UtpCuentas EstrategicasNoch keine Bewertungen

- Reglamento de Parques, Fuentes, Jardines y Areas Verdes Del Municipio de Othon P. BlancoDokument7 SeitenReglamento de Parques, Fuentes, Jardines y Areas Verdes Del Municipio de Othon P. BlancoOmar Parrao OrdazNoch keine Bewertungen

- La Importancia de Ser EmpresarioDokument2 SeitenLa Importancia de Ser EmpresarioLeonardo Fabrizio OntiverosNoch keine Bewertungen

- Geografia Humana de Colombia Eje 2Dokument6 SeitenGeografia Humana de Colombia Eje 2pedro barretoNoch keine Bewertungen

- Escuelas Penales o Corrientes de Pensamiento PenalDokument17 SeitenEscuelas Penales o Corrientes de Pensamiento PenalAbml Wsn100% (1)

- En Medio de La Crisis Alaba Al SeñorDokument16 SeitenEn Medio de La Crisis Alaba Al SeñorGilberth Monge Chinchilla100% (1)

- Tesis Pineda Villavicencio, KatherineDokument46 SeitenTesis Pineda Villavicencio, KatherineKathe LeyvaNoch keine Bewertungen

- Entrelobos. La Historia de Marcos Rodriguez PantojaDokument6 SeitenEntrelobos. La Historia de Marcos Rodriguez Pantojahector armandoNoch keine Bewertungen

- PARONIMOSDokument2 SeitenPARONIMOShandersonNoch keine Bewertungen

- Tomato & Pepper Work Plan Honduras Documento SEM.07Dokument28 SeitenTomato & Pepper Work Plan Honduras Documento SEM.07Silvia DiazNoch keine Bewertungen