Beruflich Dokumente

Kultur Dokumente

Segurança Da Informação - Apostila (ISO 17799, ISO 27000, BS 7799)

Hochgeladen von

melorosangelaOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Segurança Da Informação - Apostila (ISO 17799, ISO 27000, BS 7799)

Hochgeladen von

melorosangelaCopyright:

Verfügbare Formate

Auditoria em

Tecnologia da

Informao

Auditoria em

Tecnologia da

Informao

Este material foi produzido como apoio didtico para disciplinas de

graduao e ps-graduao relacionadas com segurana da informao.

O uso permitido a todo e qualquer docente ou discente das referidas

disciplinas, ou correlatas, desde que sejam respeitados os direitos

autorais, ou seja, que os crditos sejam mantidos.

Este material no pode ser vendido. Seu uso permitido sem qualquer

custo.

Auditoria em

Tecnologia da

Informao

Crdito das imagens

Diversas figuras foram obtidas a partir do acesso pblico permitido pelo site www.images.com.

Estas imagens foram utilizadas em seu estado original, com 72DPI, e nenhuma alterao foi

aplicada sobre elas.

Algumas imagens foram obtidas da obra Sistema de Segurana da Informao Controlando

Riscos.

Todas as imagens so utilizadas para fins exclusivamente acadmicos e no visam a obteno de

lucro.

Auditoria em

Tecnologia da

Informao

Bibliografia

Sistema de segurana da informao Controlando Riscos;

Campos, Andr; Editora Visual Books, 2005.

Official (ISC)2 Guide to the CISSP exam; Hansche, Susan / Berti,

John / Hare, Chris; Editora Auerbach, 2004.

Conceitos bsicos de SI

Ativo de informao

Ameaa

Vulnerabilidade

Incidente

Probabilidade

Impacto

Risco

Incidente

5

Conceitos bsicos de SI

Ativo de informao

A informao elemento essencial para todos os

processos de negcio da organizao, sendo,

portanto, um bem ou ativo de grande valor.

DADOS INFORMAO CONHECIMENTO

6

Conceitos bsicos de SI

Propriedades de segurana da informao

I

N

T

E

G

R

I

D

A

D

E

DISPONIBILIDADE

C

O

N

F

I

D

E

N

C

I

A

L

I

D

A

D

E

A segurana da

informao garantida

pela preservao de

trs aspectos

essenciais:

confidencialidade,

integridade, e

disponibilidade (CID).

7

Conceitos bsicos de SI

Confidencialidade

O princpio da

confidencialidade

respeitado quando

apenas as pessoas

explicitamente

autorizadas podem ter

acesso informao.

8

Conceitos bsicos de SI

Integridade

O princpio da

integridade

respeitado quando a

informao acessada

est completa, sem

alteraes e, portanto,

confivel.

9

Conceitos bsicos de SI

Disponibilidade

O princpio da

disponibilidade

respeitado quando a

informao est

acessvel, por pessoas

autorizadas, sempre

que necessrio.

10

Conceitos bsicos de SI

Vulnerabilidade

So as fraquezas

presentes nos ativos de

informao, que podem

causar, intencionalmente

ou no, a quebra de um

ou mais dos trs

princpios de segurana

da informao:

confidencialidade,

integridade, e

disponibilidade.

11

Conceitos bsicos de SI

Ameaa

A ameaa um agente

externo ao ativo de

informao, que

aproveitando-se das

vulnerabilidades deste

ativo, poder quebrar a

confidencialidade,

integridade ou

disponibilidade da

informao suportada ou

utilizada por este ativo.

12

Conceitos bsicos de SI

Probabilidade

A probabilidade a

chance de uma falha de

segurana ocorrer

levando-se em conta o

grau das

vulnerabilidades

presentes nos ativos que

sustentam o negcio e o

grau das ameaas que

possam explorar estas

vulnerabilidades.

13

Conceitos bsicos de SI

Impacto

O impacto de um

incidente so as

potenciais

conseqncias que este

incidente possa causar

ao negcio da

organizao.

14

Conceitos bsicos de SI

Risco

RISCO=IMPACTO*PROBABILIDADE

O risco a relao entre a probabilidade e o

impacto. a base para a identificao dos

pontos que demandam por investimentos em

segurana da informao.

15

Conceitos bsicos de SI

Incidente de Segurana da Informao

Quando uma ameaa

explora vulnerabilidades

de um ativo de

informao, violando

uma de suas

caractersticas de

segurana (CID), temos

o incidente de

segurana da

informao. Este

incidente tem uma

chance de acontecer, e

se acontecer gera um

determinado impacto ou

prejuzo.

Incidente de segurana

Negcio da organizao

Informao

Ativos de informao

Vulnerabilidades Ameaas

Confidencialidade

Integridade

Disponibilidade

Grau

vulnerabilidade

Grau ameaa

PROBABILIDADE IMPACTO

16

Como implementar um sistema de segurana

Conhecer os conceitos

sobre segurana da

informao no significa

necessariamente saber

garantir esta segurana.

Muitos tm experimentado

esta sensao quando

elaboram seus planos de

segurana e acabam no

atingindo os resultados

desejados.

17

Como implementar um sistema de segurana

Um gerente de segurana da

informao de verdade trabalha com

fatos, com resultados de anlise e

exames da organizao em questo.

A partir destes resultados ele

estabelece um conjunto de aes

coordenadas no sentido de garantir a

segurana da informao; um

conjunto de aes, um conjunto de

mecanismos integrados entre si, de

fato, um sistema de segurana da

informao.

18

Como implementar um sistema de segurana

A implantao de um

sistema de segurana da

informao no uma

tarefa trivial.

O modelo proposto pela

Qualidade (famlia ISO)

o caminho adequado

superar este desafio.

Este modelo baseado

no conceito de melhoria

contnua (PDCA).

Planejar

(PLAN)

Implementar

(DO)

Monitorar

(CHECK)

Melhorar

(ACT)

19

Como implementar um sistema de segurana

A primeira fase de planejamento (PLAN). Nesta fase,

definido o escopo e abrangncia esperada para o sistema

de segurana da informao, e realizada a anlise de risco,

e feito o planejamento para o tratamento do risco.

Defini o

do esc opo

Anlise

do risc o

Planejamento de

tratamento do risc o

20

Como implementar um sistema de segurana

Escopo

ORGANIZAO

Vendas

Recursos Humanos

Produo

Tecnologia da

Informao

Escopo inicial.

Escopo ampliado.

Escopo final.

Nem sempre fcil

implantar o sistema em

toda a organizao. Por

isso, definir escopos

sucessivamente

maiores talvez seja o

caminho para se chegar

ao objetivo final:

segurana da

informao em toda a

organizao.

21

Como implementar um sistema de segurana

Anlise de risco

Manter

servios de

rede

Firewall

Tecnologia da

informao

Servidor de

arquivos

Servidor de

correio

Invasor

interno

Variao

de

energia

Vrus

Invasor

externo

Bloqueio

portas TCP

Nobreak

Sistema

antivrus

Controle

de acesso

fsico

M

d

i

o

A

l

t

o

Mdio

Depois do escopo definido, a

hora de pensar que controles

implementar.

Para otimizar esta deciso

imprescindvel realizar a anlise

de risco. Ela apontar para as

prioridades dentro do escopo.

A anlise deve ser feita

considerando as seguintes

dimenses: processos,

tecnolgica, ambiental, e

pessoas.

22

Como implementar um sistema de segurana

23

Anlise de risco

Como implementar um sistema de segurana

Anlise de risco

Os processos,

tecnologias, ambientes e

pessoas so, de fato,

ativos de informao; ou

categorizaes destes

ativos.

As pessoas ocupam uma

posio central entre

estas categorias, pois

sua importncia maior

do que a das outras.

24

Como implementar um sistema de segurana

O que fazer com o risco?

Com o risco j identificado,

importante decidir o que fazer

com ele. possvel:

Evitar

Controlar

Transferir

Aceitar

Isto fica claro na declarao

de aplicabilidade.

25

Como implementar um sistema de segurana

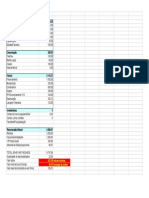

Declarao de aplicabilidade

26

Como implementar um sistema de segurana

Implementando o sistema

Aps a etapa de planejamento, o prximo passo executar

o planejado. Isto envolve o planejamento da fase de

implementao, a execuo e o controle da implementao,

e por fim, o encerramento da implementao.

Planejar a

implementao

Implementar

Encerrar a

implementao

Controlar a

implementao

27

Monitorando o sistema de segurana

28

Monitorar

controles

Reavaliar

sistema

Reavaliar

riscos

Realizar

auditorias

Realizar

registros

O monitoramento ou

controle do sistema

implica em avaliar

sistematicamente se os

controles implementados

esto atendendo as

expectativas originais.

Para tanto, os processos

ao lado precisam ser

executados com

regularidade.

Controles de segurana da informao

A implementao de um

sistema de segurana da

informao se d pela

instalao de controles

especficos nas mais

diversas reas da

organizao, sempre

pensando nas dimenses

de processos,

tecnologias, ambientes e

pessoas.

29

Controles de segurana da informao

Poltica (PSI)

Estrutura organizacional

Controle de acesso

Pessoas

Segurana fsica

Segurana lgica

Operao de sistemas

Desenvolvimento de

sistemas

Continuidade do negcio

Incidentes de segurana

Aspectos legais

30

Poltica de segurana

da informao

31

Controles de segurana da informao

Poltica

D

I

R

E

T

R

I

Z

E

S

N

O

R

M

A

S

P

R

O

C

E

D

I

M

E

N

T

O

S

D1

N2 N3 N1

P4 P5 P3 P2 P1 P6 P7

A poltica de

segurana da

informao (PSI)

deve estar alinhada

com os objetivos de

negcio da

organizao.

Ela estruturada em

diretrizes, normas e

procedimentos.

32

Controles de segurana da informao

Poltica

33

Estabelecer o

mtodo de

trabalho

Avaliar as

questes de

negcio, legais e

contratuais

Definir contexto

estratgico

e de risco

Construir a

poltica

Aprovar a

poltica

Divulgar a

poltica

Legislao

Regulamento interno

Contratos

Definies gerais

Objetivos e metas

Diretrizes

Responsabilidades

Definies de registro de incidente

Frequncia de reviso

Critrios de risco

Risco aceitvel

A elaborao e implantao

de uma poltica de segurana

sem si mesmo um projeto a

ser gerido.

Os passos essenciais so

demonstrados na figura ao

lado.

O governo federal est

obrigado por decreto a possuir

e respeitar uma poltica de

segurana, conforme Decreto

3.505 de 13 de junho de 2000.

Controles de segurana da informao

34

Ser

simples

Definir

responsabilidades

Definir

metas

Definir

penalidades

Ser

consistente

Ser

objetiva

ACESSVEL

CONHECIDA

APROVADA

DINMICA

EXEQUVEL

F

A

T

O

R

E

S

I

N

T

E

R

N

O

S

F

A

T

O

R

E

S

E

X

T

E

R

N

O

S

Poltica

A poltica possui

caractersticas, ou

fatores, internos e

externos, que

precisam ser

respeitados por

ocasio de sua

elaborao e

implantao.

Estrutura

organizacional

35

Estrutura organizacional

Escritrio de segurana

ESCRITRIO DE

SEGURANA DA

INFORMACO

COMIT

COORDENADOR

Security Officer

IMPLEMENTAO

AUDITORIA

INTERNA

Deve haver uma rea designada

na organizao para cuidar da

segurana da informao em

tempo integral.

O escritrio de segurana

gerencia o sistema de

segurana e faz a interlocuo

entre o frum de segurana e o

comit gestor de segurana.

36

Estrutura organizacional

Frum de segurana

D ire t o r d e R e c u rso s H u m a n o s

D ire t o r d e Te c n o lo g ia d a In f o rm a o

D ire t o r d e V e n d a s

D ire t o r d e P ro d u o

D ire t o r d e L o g st ic a

Re p re se n ta o e x e c u tiv a

O

R

G

A

N

I

Z

A

O

F RU M D E

SEG U RA N A D A

IN FO RM A O

O frum de segurana da informao quem decide, em ltima anlise,

sobre a implantao ou no dos controles de segurana da informao.

Este frum, em geral, a prpria diretoria da organizao, ou uma

comisso por ela indicada.

37

Estrutura organizacional

Comit gestor

O comit gestor de

segurana da informao

uma estrutura matricial

formada por representantes

das reas mais relevantes

da organizao.

Este grupo ajuda a detectar

necessidades e a implantar

os controles.

A coordenao do grupo,

em geral, do Gerente de

Segurana.

38

Classificao da

informao

39

Classificao da informao

As informaes possuem

valor e usos diferenciados, e

portanto, precisam de graus

diferenciados de proteo.

Cada tipo de proteo possui

seu prprio custo, e classificar

a informao um esforo

para evitar o desperdcio de

investimento ao se tentar

proteger toda a informao.

40

Classificao da informao

41

A informao deve ser classificada em nvel

corporativo, e no por aplicao ou

departamento. Os principais benefcios so:

CID fortalecido pelos controles

implementados em toda a organizao;

O investimento em proteo otimizado;

A qualidade das decises aumentada, j

que as informaes so mais confiveis;

A organizao controla melhor suas

informaes e pode fazer uma re-anlise

peridica de seus processos e informaes.

Classificao da informao

Para comear, algumas perguntas:

Existe um patrocinador para o projeto

de classificao?

O que voc est tentando proteger, e

do qu?

Existe algum requerimento regulatrio

a ser considerado? (Decreto 4.554/2003)

O negcio entende sua

responsabilidade sobre a informao?

Existem recursos disponveis para o

projeto?

42

Classificao da informao

A poltica de segurana da informao

deve contemplar as polticas de

classificao. Alguns critrios essenciais

precisam ser definidos nesta poltica:

As definies para cada uma das

classificaes;

Os critrios de segurana para cada

classificao, tanto em termos de dados

quanto em termos de software;

As responsabilidades e obrigaes de

cada grupo de indivduos responsvel pela

implementao da classificao e por seu

uso.

43

Classificao da informao

Ainda, a poltica precisa estabelecer as

seguintes regras:

A informao um bem e precisa ser

protegido;

Os gerentes so proprietrios da

informao;

A rea de TI custodiante da

informao;

Obrigaes e responsabilidades para os

proprietrios da informao;

Propor um conjunto mnimo de controles

que devem ser estabelecidos.

44

Gesto das pessoas

45

Gesto de pessoas

46

As pessoas so o elemento

central de um sistema de

segurana da informao.

Os incidentes de segurana da

informao sempre envolve

pessoas, quer no lado das

vulnerabilidades exploradas,

quer no lado das ameaas que

exploram estas

vulnerabilidades.

Pessoas so suscetveis

ataques de engenharia social.

Gesto de pessoas

A engenharia social a

forma de ataque mais

comum para este tipo de

ativo.

Engenharia social o

processo de mudar o

comportamento das

pessoas de modo que suas

aes sejam previsveis,

objetivando obter acesso a

informaes e sistemas no

autorizados.

47

Gesto de pessoas

Um ataque de engenharia

social realizado em trs

fases:

1 Levantamento de

informaes;

2 Seleo do alvo;

3 Execuo do ataque.

48

Gesto de pessoas

Devem ser criadas polticas

para aplicao antes do

contrato de pessoal.

Papis e

responsabilidades;

Seleo;

Termos e condies de

contratao.

49

Gesto de pessoas

Polticas para aplicao durante contrato de pessoal.

Responsabilidades da Direo;

Conscientizao e treinamento;

Processo disciplinar.

50

Gesto de pessoas

E polticas para aplicao no

encerramento do contrato de

pessoal.

Encerramento de

atividades;

Devoluo de ativos;

Retirada dos direitos de

acesso.

51

Segurana fsica

52

Segurana fsica

53

As polticas de segurana

fsica devem proteger os

ativos de informao que

sustentam os negcios da

organizao.

Atualmente a informao

est distribuda fisicamente

em equipamentos mveis,

tais como laptops, celulares,

PDAs, memory keys,

estaes de trabalho,

impressoras, telefones,

FAXs, entre outros.

Segurana fsica

54

A segurana fsica precisa garantir a

segurana da informao para todos

estes ativos.

Esta segurana deve ser aplicada

para as seguintes categorias de

ativos:

Sistemas estticos, que so

instalaes em estruturas fixadas no

espao;

Sistemas mveis, que so aqueles

instalados em veculos ou

mecanismos mveis;

Sistemas portteis, que so

aqueles que podem ser operados

em qualquer lugar.

Segurana fsica

55

Diversas ameaas que podem

explorar vulnerabilidades fsicas,

tais como:

Naturais Enchentes,

tempestades, erupes

vulcnicas, temperaturas

extremas, alta umidade...

Sistemas de apoio Comunicao

interrompida, falta de energia,

estouro em tubulaes...

Humanas Exploses, invases

fsicas, sabotagens, contaminao

qumica...

Eventos polticos Ataque

terrorista, espionagem, greves...

Segurana fsica

A segurana

fsica requer

que a rea

seja

protegida, e

uma forma

simples de

enxergar a

segurana

fsica

definindo

permetro de

segurana, ou

camadas de

acesso.

Sala dos computadores

servidores

Suporte operacional

Atendimento

ao cliente

Recepo

1 2

3

4

Porta, e

equipamento

para

digitao de

senha e

leitura de

impresso

digital

Porta, e

equipamento

para

digitao de

senha

Porta

Porta e

recepcionista

56

Segurana fsica

57

As seguintes polticas de segurana fsica

devem ser consideradas:

Controle de entrada fsica;

Segurana em escritrios, salas e

instalaes;

Proteo contra ameaas externas e

naturais;

Proteo das reas crticas;

Acesso de pessoas externas;

Instalao e proteo dos equipamentos;

Equipamentos fora da organizao;

Estrutura de rede;

Manuteno dos equipamentos;

Reutilizao e alienao de equipamentos;

Remoo de propriedade.

Gesto das operaes

de TI

58

Gesto das operaes de TI

59

As operaes de TI

envolve o controle sobre

o hardware, mdias,

gesto de privilgios,

rede, segurana Internet,

mtodos de transmisso

de informaes, entre

outros.

O objetivo garantir o

CID em todas estas

operaes.

Polticas devem ser

criadas para este fim.

Gesto das operaes de TI

As responsabilidades

operacionais devem ser

atribudas, e

procedimentos precisam

ser escritos, aprovados e

publicados.

60

Gesto das operaes de TI

Os servios operacionais

de tecnologia da

informao prestados

por terceiros precisam

ser regulados e

devidamente

gerenciados.

61

Gesto das operaes de TI

A necessidade de

sistemas precisa ser

planejada de acordo com

as necessidades

demonstradas nos

processos de negcio.

Estes sistemas devem

passar por avaliao e

homologao antes da

entrada definitiva em

operao.

62

Gesto das operaes de TI

Uma poltica de cpia de

segurana (backup) deve

ser estabelecida.

As operaes de backup

precisam ser

gerenciadas.

63

Gesto das operaes de TI

A segurana das

operaes em rede um

importante fator a ser

considerado na poltica

de segurana da

informao.

64

Gesto das operaes de TI

Uma poltica para

manuseio de mdias

deve ser elaborada.

Questes tais como o

gerenciamento, o

descarte, procedimentos

para tratamento da

informao, e a

segurana para os

documentos de sistema,

so importantes nesta

poltica.

65

Gesto das operaes de TI

A troca de informaes

deve ser considerada.

Questes importantes

so: estabelecer

procedimentos para

troca de informaes,

mdias em trnsito,

mensagens eletrnicas,

sistemas de informaes

do negcio, entre outros.

66

Gesto das operaes de TI

67

Por fim, importante considerar

o monitoramento de todas as

operaes em TI.

Para tanto, devem existir

registros de auditoria,

monitoramento do uso dos

sistemas, proteo das

informaes de registro (log),

registro de log tanto de operador

quanto de administrador, registro

em log das falhas, e mecanismo

de sincronizao dos relgios

das mquinas.

Controle de acesso

lgico

68

Controle de acesso lgico

69

preciso elaborar uma

poltica de controle de

acesso, que apontar

para os requisitos de

negcio e para as regras

de controle de acesso.

Na idade mdia j existia

o conceito de controle de

acesso, quando uma

senha ou frase secreta

era a chave para entrar

em um determinado

recinto.

Controle de acesso lgico

O conceito de controle

de acesso baseia-se em

dois princpios:

1 Separao de

responsabilidades;

2 Privilgios mnimos.

70

Controle de acesso lgico

O conceito de separao

de responsabilidades

implica na separao de

um determinado processo

de modo que cada parte

possa ser realizada por

uma pessoa diferente.

Isto obriga os

colaboradores a interagir

para concluir um

determinado processo,

diminuindo as chances de

fraudes.

71

Controle de acesso lgico

72

O conceito de privilgio

mnimo implica na concesso

apenas dos privilgios

mnimos necessrios para

que uma pessoa realize suas

atividades.

Isto evita o conhecimento de

outras possibilidades, que

eventualmente poderiam levar

a incidentes de segurana da

informao. H um termo em

ingls para este conceito:

need-to-know.

Controle de acesso lgico

73

A poltica de controle de acesso deve

abranger pelo menos os seguintes

temas:

1 Definio dos requisitos de negcio

para controle de acesso;

2 Gerenciamento dos acessos pelos

usurios;

3 Definio das responsabilidades

dos usurios;

4 Controle de acesso rede;

5 Controle de acesso ao sistema

operacional;

6 Controle de acesso aos sistemas

de informao;

7 Computao mvel e trabalho

remoto.

Desenvolvimento e

aquisio de sistemas

74

Aquisio, desenvolvimento e manuteno de sistemas

75

A segurana dos dados e

informaes em sistemas um

dos mais importantes objetivos de

um sistema de segurana da

informao.

Os procedimentos de

desenvolvimento destes sistemas

so uma questo vital para a

segurana, para a manuteno

do CID das informaes.

A poltica de desenvolvimento de

sistemas o mecanismos para

garantir estes resultados.

Aquisio, desenvolvimento e manuteno de sistemas

A aquisio de sistemas

possibilita o surgimento de

diversas vulnerabilidades.

A utilizao de cdigos abertos

disponibilizados por comunidades

um dos perigos muitas vezes

ignorados.

A poltica de sistemas precisa

garantir a diminuio destas

vulnerabilidades.

76

Aquisio, desenvolvimento e manuteno de sistemas

O desenvolvimento e manuteno

de sistemas tambm contm

diversas vulnerabilidades.

Se no houver uma poltica

explicita que oriente este

desenvolvimento,

vulnerabilidades podero ser

introduzidas no levantamento de

requisitos, na construo do

projeto, e na implantao do

sistema.

77

Aquisio, desenvolvimento e manuteno de sistemas

78

A poltica de sistemas de informao

deve se preocupar com os seguintes

assuntos:

1 - Definio dos requisitos de

segurana para sistemas;

2 Processamento correto nas

aplicaes;

3 Controles criptogrficos;

4 - Segurana dos arquivos de

sistema;

5 Segurana nos processos de

desenvolvimento e manuteno;

6 Gesto das vulnerabilidades

tcnicas.

Gesto de incidentes

de segurana

79

Gesto dos incidentes de segurana da informao

Apesar de todos os

controles

implementados,

eventualmente ocorrero

incidentes de segurana

da informao.

Estes incidentes podem

ser uma indicao de

que alguns dos controles

no esto sendo

eficazes, e este um

bom motivo para

reavaliar os mesmos.

80

Gesto dos incidentes de segurana da informao

A poltica de segurana

da informao deve se

preocupar com pelo

menos os seguintes

assuntos sobre gesto

de incidentes:

1 Notificao e registro

dos incidentes;

2 Tratamento dos

incidentes e melhoria

contnua.

81

Plano de continuidade

de negcio

82

Plano de continuidade do negcio (PCN)

O plano de continuidade de negcio

de fato uma poltica para que os

negcios da organizao no sejam

interrompidos por incidentes de

segurana da informao.

Isto significa que esta poltica deve

garantir a existncia de

procedimentos de preparao, teste,

e manuteno de aes especficas

para proteger os processos crticos

do negcio.

Um PCN constitudo de 5 fases.

83

Plano de continuidade do negcio (PCN)

1 - Iniciao e

gesto do

projeto.

Nesta fase so

estabelecidos o

gerente e a equipe

do projeto, que

elaboram o plano

deste projeto.

84

Plano de continuidade do negcio (PCN)

2 - Anlise de

impacto para o

negcio.

Nesta fase so

identificados os

tempos crticos dos

processos essenciais

da organizao, e

determinados os

tempos mximos de

tolerncia de parada

para estes processos

(downtime).

85

Plano de continuidade do negcio (PCN)

3 Estratgias de

recuperao.

Nesta fase so identificadas

e selecionadas as

alternativas adequadas de

recuperao para cada tipo

de incidente, respeitando os

tempos definidos na etapa

anterior (anlise de impacto

para o negcio).

86

Plano de continuidade do negcio (PCN)

4 Elaborao dos

planos.

Nesta fase so construdos

os documentos, os planos

de continuidade

propriamente ditos. Estes

documentos so resultados

da anlise de impacto para

o negcio, e estratgias de

recuperao.

87

Plano de continuidade do negcio (PCN)

5 Teste, manuteno e

treinamento.

Nesta fase so

estabelecidos os processos

para teste das estratgias

de recuperao,

manuteno do PCN, e

garantia de que os

envolvidos esto cientes de

suas responsabilidades e

devidamente treinados nas

estratgias de recuperao.

88

Conformidade com os

aspectos legais

89

Conformidade com os aspectos legais

90

Todo o sistema de

segurana da informao,

com todos os seus

controles, deve estar em

plena harmonia e

conformidade com as leis

internacionais, nacionais,

estaduais, municipais, e

com as eventuais

regulamentaes internas

da organizao, bem como

com as orientaes de

normatizao e

regulamentao do

mercado.

Conformidade com os aspectos legais

A poltica de segurana

precisa garantir que seja

avaliada a legislao

vigente, que existam

mecanismos para

determinar se um crime

envolvendo sistemas e

computadores foi

cometido, e que estes

procedimentos possibilitem

a preservao e coleta das

evidncias incriminatrias.

91

Conformidade com os aspectos legais

Os principais incidentes que

podem ter implicaes legais:

1 Viroses e cdigos

maliciosos;

2 Erro humano;

3 Ataques terroristas;

4 Acesso no autorizado;

5 Desastres naturais;

6 Mau funcionamento de

hardware e software;

7 Servios indisponveis.

92

Conformidade com os aspectos legais

93

Mas como os crimes podem

envolver computadores?

Crime apoiado por

computador. Fraudes,

pornografia infantil, etc.

Crime especfico de

computador. DOS, sniffers,

roubo de senhas, etc.

Crimes em que o computador

um mero elemento. Lista de

clientes de traficantes, etc.

Vejamos alguns incidentes histricos...

Conformidade com os aspectos legais

Equity Funding. Considerado

o primeiro crime grande

envolvendo computadores. A

organizao usou seus

computadores para criar

falsos registros e outros

instrumentos para aumentar o

valor da organizao no

mercado.

Os auditores, que checavam

todas as evidencias nos

computadores ao invs de

avaliar as transaes reais,

foram enganados por muito

tempo.

94

Conformidade com os aspectos legais

412 Gang. Em 1982 um

grupo auto-intitulado

412 Gang ganhou fama

nacional nos Estados

Unidos quando derrubou

o servidor de banco de

dados do Memorial

Sloan Kettering Cancer

Center, e depois invadiu

os computadores de uma

organizao militar

chamada Los Alamos,

no Novo Mxico.

95

Conformidade com os aspectos legais

Kevin Mitnick. Sem dvida,

trata-se do mais famoso e

reconhecido hacker de todos

os tempos. Foi o mestre na arte

da engenharia social, tcnica

que empregou extensivamente

para obter acesso a muitos

sistemas de computores.

Hoje ele presta servios de

segurana da informao, e

seu site o

www.kevinmitnick.com.

96

Conformidade com os aspectos legais

97

A poltica de segurana deve

garantir procedimentos para

identificao e adequao

legislao vigente.

Isto inclui os direitos de

propriedade intelectual, a

proteo aos registros

organizacionais, a proteo de

dados e privacidade de

informaes pessoais, a

preveno de mau uso dos

recursos de processamento da

informao, e a regulamentao

dos controles de criptografia.

Conformidade com os aspectos legais

Conformidade entre as

polticas de segurana

da informao e

tambm a

conformidade tcnica.

Isto significa que

devem ser

consideradas as

polticas e normas de

segurana, e a

avaliao tcnica

destas normas.

98

Conformidade com os aspectos legais

E finalmente as

questes referentes

auditoria.

A poltica deve garantir

que existam controles

de auditoria, e

proteo s

ferramentas de

auditoria, o que

garantir a

confiabilidade destas

ferramentas.

99

Auditoria em

Tecnologia da

Informao

Fim

Das könnte Ihnen auch gefallen

- Receitas Saudaveis Diabeticos 03Dokument51 SeitenReceitas Saudaveis Diabeticos 03kiwidaiquiri100% (2)

- Manual Basico Construcao CasasDokument30 SeitenManual Basico Construcao Casasapi-3709444100% (11)

- Técnicas de Construção Civil - AlvenariaDokument30 SeitenTécnicas de Construção Civil - Alvenariaomeuatelier97% (36)

- Revisão da tentativa de exame final sobre fundamentos em cibersegurançaDokument18 SeitenRevisão da tentativa de exame final sobre fundamentos em cibersegurançateste te thumbs100% (2)

- 1 5003522327292411908Dokument2 Seiten1 5003522327292411908Fernanda AhrndtNoch keine Bewertungen

- Teste do Capítulo 7Dokument10 SeitenTeste do Capítulo 7Jenniffer Dos Santos100% (1)

- Varredura Maltego PDFDokument11 SeitenVarredura Maltego PDFyohanNoch keine Bewertungen

- Tutorial Como Criar Ou Codar Config No Openbullet by @kastov69Dokument18 SeitenTutorial Como Criar Ou Codar Config No Openbullet by @kastov69marquinhoslemos046Noch keine Bewertungen

- Orientações Técnicas PAIF-Vol 2Dokument99 SeitenOrientações Técnicas PAIF-Vol 2Catarina ZSNoch keine Bewertungen

- Desafio do Módulo 3Dokument6 SeitenDesafio do Módulo 3ThiagoL.NegrãoNoch keine Bewertungen

- A história da refrigeração e seus usos desde a antiguidadeDokument134 SeitenA história da refrigeração e seus usos desde a antiguidadeLuís Fernando da Silva100% (2)

- Livro Pentest Capitulo9788575223901 PDFDokument29 SeitenLivro Pentest Capitulo9788575223901 PDFhumbertomonte100% (1)

- Testes de Invasão IntrusãoDokument10 SeitenTestes de Invasão IntrusãoDiogo BessonNoch keine Bewertungen

- Herbologia (Fraco)Dokument14 SeitenHerbologia (Fraco)felipe_dfreitasNoch keine Bewertungen

- Tabla Awg A mm2Dokument1 SeiteTabla Awg A mm2Francisco HernandezNoch keine Bewertungen

- CrumbleDokument3 SeitenCrumblemelorosangelaNoch keine Bewertungen

- Cálculo de CustosDokument2 SeitenCálculo de CustosmelorosangelaNoch keine Bewertungen

- Cuca de PeraDokument1 SeiteCuca de PeramelorosangelaNoch keine Bewertungen

- Requeijão Cremoso de MaizenaDokument3 SeitenRequeijão Cremoso de MaizenamelorosangelaNoch keine Bewertungen

- Sensores de Fluxo para líquidos Série FE18Dokument14 SeitenSensores de Fluxo para líquidos Série FE18melorosangelaNoch keine Bewertungen

- Receita de HamburguersDokument2 SeitenReceita de HamburguersmelorosangelaNoch keine Bewertungen

- Registro de Estabelecimento ArtesanalDokument6 SeitenRegistro de Estabelecimento ArtesanalmelorosangelaNoch keine Bewertungen

- As Usinas HidroDokument2 SeitenAs Usinas HidromelorosangelaNoch keine Bewertungen

- AutoCAD 2002 AvançadoDokument81 SeitenAutoCAD 2002 AvançadohoracioferrazNoch keine Bewertungen

- ShiitakeDokument5 SeitenShiitakemelorosangelaNoch keine Bewertungen

- Anti For EnseDokument26 SeitenAnti For EnsemelorosangelaNoch keine Bewertungen

- Arvores Gigantescas Caderno - 20Dokument25 SeitenArvores Gigantescas Caderno - 20melorosangelaNoch keine Bewertungen

- Artigo 08Dokument4 SeitenArtigo 08melorosangelaNoch keine Bewertungen

- Cuidados Na Escolha Do Filtro PredialDokument2 SeitenCuidados Na Escolha Do Filtro PredialmelorosangelaNoch keine Bewertungen

- Varias Receitas Copiadas Da Internet ADokument12 SeitenVarias Receitas Copiadas Da Internet AmelorosangelaNoch keine Bewertungen

- Filtros Biologicos de AguaDokument8 SeitenFiltros Biologicos de AguamelorosangelaNoch keine Bewertungen

- Agaricus Blazei JUNDokument5 SeitenAgaricus Blazei JUNmelorosangelaNoch keine Bewertungen

- Contaminações AgaricusDokument2 SeitenContaminações AgaricusmelorosangelaNoch keine Bewertungen

- Cogumelo GiganteDokument4 SeitenCogumelo GigantemelorosangelaNoch keine Bewertungen

- Agaricus BlazeiDokument3 SeitenAgaricus BlazeimelorosangelaNoch keine Bewertungen

- ChampionDokument8 SeitenChampionmelorosangelaNoch keine Bewertungen

- Extrato de TiriricaDokument1 SeiteExtrato de TiriricamelorosangelaNoch keine Bewertungen

- MinhoculturaDokument3 SeitenMinhoculturaaibeckerNoch keine Bewertungen

- Simulado 2 Seg AuditDokument3 SeitenSimulado 2 Seg Auditwilliam tatiane0% (1)

- Segurança da Informação: Ataques, Malwares e MecanismosDokument156 SeitenSegurança da Informação: Ataques, Malwares e MecanismosPerito CriminalNoch keine Bewertungen

- Noções Informática MPUDokument70 SeitenNoções Informática MPUAntonia Nunes100% (1)

- Arquitetura de rede segura para laboratórios remotosDokument15 SeitenArquitetura de rede segura para laboratórios remotosLeandro GalvãoNoch keine Bewertungen

- Ferramentas de resposta a incidentesDokument153 SeitenFerramentas de resposta a incidentesAnderson AlvesNoch keine Bewertungen

- OWASP Top 10-2017-Pt PTDokument26 SeitenOWASP Top 10-2017-Pt PTjamalNoch keine Bewertungen

- WEB Report Penetration Test Verifact Gray Box PublicacaoDokument7 SeitenWEB Report Penetration Test Verifact Gray Box Publicacaoosias fernandoNoch keine Bewertungen

- 3 - Mecanismos de SegurançaDokument10 Seiten3 - Mecanismos de Segurançaproj2me160Noch keine Bewertungen

- Segurança em Sistemas de Informação: Conceitos FundamentaisDokument118 SeitenSegurança em Sistemas de Informação: Conceitos FundamentaisKauã OliveiraNoch keine Bewertungen

- Segurança da Informação e MoodleDokument154 SeitenSegurança da Informação e MoodleMarcosBrunoSilvaNoch keine Bewertungen

- Cartilha VigilanciaDokument4 SeitenCartilha VigilanciaAline ManhãesNoch keine Bewertungen

- Segurança em Redes - Conceitos BásicosDokument130 SeitenSegurança em Redes - Conceitos BásicosJerônimoNoch keine Bewertungen

- Segurança Cibernetica - Resolução 4.893Dokument7 SeitenSegurança Cibernetica - Resolução 4.893ana queziaNoch keine Bewertungen

- Lista 4 - Larissa MoraesDokument5 SeitenLista 4 - Larissa MoraesLarissa Moraes MirandaNoch keine Bewertungen

- 164questões GestaoSegurançaInformaçãoDokument27 Seiten164questões GestaoSegurançaInformaçãoChristiano Cabreira100% (2)

- Exercicios 2Dokument7 SeitenExercicios 2Hélio Cardoso.Noch keine Bewertungen

- Proposta Tecnica ModeloDokument9 SeitenProposta Tecnica ModeloLucas FeiNoch keine Bewertungen

- Pentest Sistema ALVODokument10 SeitenPentest Sistema ALVOLuiz Henrique CustódioNoch keine Bewertungen

- Segurança em SOsDokument11 SeitenSegurança em SOsJose Augusto M LimaNoch keine Bewertungen

- Informática: Segurança Da InformaçãoDokument43 SeitenInformática: Segurança Da InformaçãoMarcia MachadoNoch keine Bewertungen

- 03 - SDD - Documento de Desenho Da SoluçãoDokument35 Seiten03 - SDD - Documento de Desenho Da SoluçãoScribdTranslationsNoch keine Bewertungen