Beruflich Dokumente

Kultur Dokumente

Seguridad física y lógica sistemas informáticos

Hochgeladen von

Santy Maia EchaizOriginalbeschreibung:

Originaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Seguridad física y lógica sistemas informáticos

Hochgeladen von

Santy Maia EchaizCopyright:

Verfügbare Formate

Seguridad Fsica La Seguridad Fsica consiste en la aplicacin de barreras fsicas y procedimientos de control, como medidas de prevencin y contramedidas ante

amenazas a los recursos e informacin confidencial. Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cmputo as como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos.

Tipos de Desastres Fsicos Este tipo de seguridad est enfocado a cubrir las amenazas ocasionadas tanto por el hombre como por la naturaleza del medio fsico en que se encuentra ubicado el sistema. Las principales amenazas que se prevn en la seguridad fsica son: Desastres naturales, incendios accidentales tormentas e inundaciones. Amenazas ocasionadas por el hombre. Disturbios, sabotajes internos y externos deliberados.

Algunos de los peligros ms importantes que se corren en un centro de procesamiento; con el objetivo de mantener una serie de acciones a seguir en forma eficaz y oportuna para la prevencin, reduccin, recuperacin y correccin de los diferentes tipos de riesgos, se encuentran a continuacin: Incendios: son causados por el uso inadecuado de combustibles, fallas de instalaciones elctricas defectuosas y el inadecuado almacenamiento y traslado de sustancias peligrosas. El fuego es una de las principales amenazas contra la seguridad. Es considerado el enemigo nmero uno de las computadoras ya que puede destruir fcilmente los archivos de informacin y programas. Desgraciadamente los sistemas anti fuego dejan mucho que desear, causando casi igual dao que el propio fuego, sobre todo a los elementos electrnicos. El dixido de carbono, actual alternativa del agua, resulta peligroso para los propios empleados si quedan atrapados en la sala de cmputos. Los diversos factores a contemplar para reducir los riesgos de incendio a los que se encuentra sometido un centro de cmputos son: El rea en la que se encuentran las computadoras debe estar en un local que no sea combustible o inflamable.

El local no debe situarse encima, debajo o adyacente a reas donde se procesen, fabriquen o almacenen materiales inflamables, explosivos, gases txicos o sustancias radioactivas. Las paredes deben hacerse de materiales incombustibles y extenderse desde el suelo al techo. Debe construirse un "falso piso" instalado sobre el piso real, con materiales incombustibles y resistentes al fuego. No debe estar permitido fumar en el rea de proceso. Deben emplearse muebles incombustibles, y cestos metlicos para papeles. Deben evitarse los materiales plsticos e inflamables. El piso y el techo en el recinto del centro de cmputo y de almacenamiento de los medios magnticos deben ser impermeables.

Inundaciones: se las define como la invasin de agua por exceso de escurrimientos superficiales o por acumulacin en terrenos planos, ocasionada por falta de drenaje ya sea natural o artificial. Esta es una de las causas de mayores desastres en centros de cmputos. Adems de las causas naturales de inundaciones, puede existir la posibilidad de una inundacin provocada por la necesidad de apagar un incendio en un piso superior. Para evitar este inconveniente se pueden tomar las siguientes medidas: construir un techo impermeable para evitar el paso de agua desde un nivel superior y acondicionar las puertas para contener el agua que bajase por las escaleras. Terremotos: estos fenmenos ssmicos pueden ser tan poco intensos que solamente instrumentos muy sensibles los detectan o tan intensos que causan la destruccin de edificios y hasta la prdida de vidas humanas. El problema es que en la actualidad, estos fenmenos estn ocurriendo en lugares donde no se los asociaba. Por fortuna los daos en las zonas improbables suelen ser ligeros. Seales de Radar: la influencia de las seales o rayos de radar sobre el funcionamiento de una computadora ha sido exhaustivamente estudiada desde hace varios aos. Los resultados de las investigaciones ms recientes son que las seales muy fuertes de radar pueden inferir en el procesamiento electrnico de la informacin, pero nicamente si la seal que alcanza el equipo es de 5 Volts/Metro, o mayor.

Ello podra ocurrir slo si la antena respectiva fuera visible desde una ventana del centro de procesamiento respectivo y, en algn momento, estuviera apuntando directamente hacia dicha ventana. Instalaciones elctricas: trabajar con computadoras implica trabajar con electricidad. Por lo tanto esta una de las principales reas a considerar en la seguridad fsica. Adems, es una problemtica que abarca desde el usuario hogareo hasta la gran empresa. En la medida que los sistemas se vuelven ms complicados se hace ms necesaria la presencia de un especialista para evaluar riesgos particulares y aplicar soluciones que estn de acuerdo con una norma de seguridad industrial, las subidas (picos) y cadas de tensin no son el nico problema elctrico. El ruido interfiere en los datos, adems de favorecer la escucha electrnica.

Acciones Hostiles. Robo: La informacin importante o confidencial puede ser fcilmente copiada sin dejar rastro. Fraude: Cada ao, millones de dlares son sustrados de empresas y, en muchas ocasiones, las computadoras han sido utilizadas como instrumento para dichos fines. Sabotaje: Empresas que han intentado implementar programas de seguridad de alto nivel, han encontrado que la proteccin contra el saboteador es uno de los retos ms duros. Este puede ser un empleado o un sujeto ajeno a la propia empresa. Fsicamente, los imanes son las herramientas a las que se recurre, ya que con una ligera pasada la informacin desaparece, aunque las cintas estn almacenadas en el interior de su funda de proteccin. Una habitacin llena de cintas puede ser destruida en pocos minutos y los centros de procesamiento de datos pueden ser destruidos sin entrar en ellos.

Evaluar y controlar permanentemente la seguridad fsica del sistema es la base para comenzar a integrar la seguridad como funcin primordial del mismo. Tener controlado el ambiente y acceso fsico permite disminuir siniestros y tener los medios para luchar contra accidentes.

Prevencin e Implementacin La prevencin en la seguridad fsica en la informtica no solo nos permitir limitar el acceso a las reas donde se encuentra el sistema o la informacin alojada evitando el acceso de tanto de personal no autorizado como de personas externas a la empresa u organizacin, sino tambin crear medidas de seguridad y planes de contingencia en cosa de desastres naturales. Recomendaciones ante un incendio El personal designado para usar extinguidores de fuego debe ser entrenado en su uso. Si se posee sistemas de deteccin de fuego que activan el sistema de extincin, todo el personal debe estar en conocimiento de su funcin. Es importante implementar paredes protectoras de fuego alrededor de las reas que se desea proteger del incendio; Se debe proteger el sistema contra daos causados por el humo ya que, puede ser muy daino y requiere una lenta y costosa operacin de limpieza. Suministrar informacin, del centro de cmputo, al departamento local de bomberos se debe Hacer que este departamento est consciente de las particularidades y vulnerabilidades del sistema, por excesivas cantidades de agua y la conveniencia de una salida para el humo, es importante. Recomendacin ante un ataque de inundacin y terremotos El administrador de sistema debe evaluar el espacio fsico, la cantidad de equipos que posee y la organizacin de los mismos, es de vital importancia que los equipos de cmputo estn sobre un Rack, en el caso de poseerlo, se debe considerar que los equipos reposen sobre un escritorio que los eleve de por lo menos un metro del nivel del piso; Se debe tener respaldo en medios extrables fuera del rea de los servidores y tener copias de seguridad en servidores de datos online. El informtico encargado de la administracin del sistema debe tener copias de seguridad y servidores de backup en sitio seguro y aislado del rea de trabajo, preferiblemente en otra ciudad u otro pas, que trabajen en segundo plano y se activen al momento de un ataque por inundacin, por terremoto, etc. Recomendaciones ante acciones hostiles 1. Utilizacin de Guardias: El Servicio de Vigilancia es el encargado del control de acceso de todas las personas al edificio. Este servicio es el encargado de colocar los guardias en lugares estratgicos para cumplir con sus objetivos y controlar el acceso del personal.

2. Utilizacin de Detectores de Metales: El detector de metales es un elemento sumamente prctico para la revisin de personas, ofreciendo grandes ventajas sobre el sistema de palpacin manual. La sensibilidad del detector es regulable, permitiendo de esta manera establecer un volumen metlico mnimo, a partir del cual se activar la alarma. La utilizacin de este tipo de detectores debe hacerse conocer a todo el personal. De este modo, actuar como elemento disuasivo. 3. Utilizacin de Sistemas Biomtricos: Pueden eliminar la necesidad de poseer una tarjeta para acceder. Huella Digital, Verificacin de Voz y Verificacin de Patrones Oculares. Seguridad Lgica La seguridad lgica se refiere a la seguridad en el uso de software y los sistemas, la proteccin de los datos, procesos y programas, as como la del acceso ordenado y autorizado de los usuarios a la informacin. La seguridad lgica involucra todas aquellas medidas establecidas para la administracin de usuarios y administradores de recursos de tecnologa de informacin para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnologa de informacin.

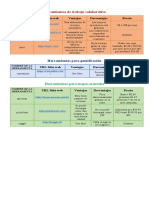

Tipos de Desastres Lgicos Ingeniera social: Es la manipulacin de las personas para convencerlas de que ejecuten acciones o actos que normalmente no realizan para que revele todo lo necesario para superar las barreras de seguridad. Si el atacante tiene la experiencia suficiente, puede engaar fcilmente a un usuario (que desconoce las mnimas medidas de seguridad) en beneficio propio. Esta tcnica es una de las ms usadas y efectivas a la hora de averiguar nombres de usuarios y passwords. Ingeniera social inversa: Consiste en la generacin, por parte de los intrusos, de una situacin inversa a la originada en Ingeniera Social. El intruso publicita de alguna manera que es capaz de brindar ayuda a los usuarios, y estos lo llaman ante algn imprevisto. Trashing: Generalmente, un usuario anota su login y password en un papelito y luego, cuando lo recuerda, lo arroja a la basura. Este procedimiento por ms inocente que parezca es el que puede aprovechar un atacante para hacerse de una llave para entrar el sistema.

Ataques de monitorizacin: Este tipo de ataque se realiza para observar a la vctima y su sistema, con el objetivo de obtener informacin, establecer sus vulnerabilidades y posibles formas de acceso futuro Ataques de autentificacin: Este tipo de ataque tiene como objetivo engaar al sistema de la vctima para ingresar al mismo. Generalmente este engao se realiza tomando las sesiones ya establecidas por la vctima u obteniendo su nombre de usuario y password. Ataques de Modificacin: Se refiere a la modificacin desautorizada de los datos o el software instalado en el sistema vctima (incluyendo borrado de archivos). Son particularmente serios cuando el que lo realiza ha obtenido derechos de Administrador o Supervisor, con la capacidad de disparar cualquier comando y por ende alterar o borrar cualquier informacin que puede incluso terminar en la baja total del sistema. Las consecuencias de los ataques lgicos se podran clasificar en: Data Corruption: la informacin que no contena defectos pasa a tenerlos. Denial of Service (DoS): servicios que deberan estar disponibles no lo estn. Leakage: los datos llegan a destinos a los que no deberan llegar.

Prevencin e Implementacin La prevencin en la seguridad lgica en la informtica tiene el objetivo de evitar fallas tanto en el sistema operativo, fallas en la base de datos, fallas en la aplicacin que dejen vulnerabilidades que podran ser utilizadas despus. Ademas permite el control de acceso a la aplicacin limitando los usuarios, roles y funciones dentro del sistema que podrn ejecutar. Todo esto constituye una importante ayuda para proteger al sistema operativo de la red, al sistema de aplicacin y dems software de la utilizacin o modificaciones no autorizadas; para mantener la integridad de la informacin (restringiendo la cantidad de usuarios y procesos con acceso permitido) y para resguardar la informacin confidencial de accesos no autorizados. Ya sabiendo cuales son los tipos de desastres posibles se deben implementar una serie de objetivos para prevenir dichos desastres, entre los objetivos tenemos:

Polticas de Seguridad: Puede ser considerado el objetivo principal a implementar en una empresa, ya que con este pretende concientizar a sus usuarios, y hacerles saber qu hacer y qu no hacer para resguardar la integridad y confidencialidad de la informacin que manejan.

1. Polticas administrativas Se establecen aquellos procedimientos de carcter administrativo en la organizacin como por ejemplo en el desarrollo de programas: modularidad en aplicaciones, revisin sistemtica, etc. Se establecen responsabilidades compartidas por todos los usuarios, cada uno en su nivel. Se procede a la etapa de concienciacin.

2. Polticas de control de flujo La informacin a la que se accede, se enva y recibe por: Canales claros o canales ocultos? Seguros o no? Qu es lo que hay que potenciar? La confidencialidad o la integridad? La disponibilidad? ... El no repudio? Segn cada organizacin y su entorno de trabajo y servicios ofrecidos, habr diferencias. En algunos sistemas primarn unos ms que otros, en funcin de lo secreta que sea la informacin que procesan. Las polticas de seguridad se pueden implementar para prevenir los desastres lgicos como son Ingeniera social, Ingeniera social inversa, Trashing, y Ataques de monitorizacin ya que los usuarios al tener conocimiento de las polticas de seguridad de la empresa a la cual trabajan sabrn que hacer o cmo actuar al momento que se le presente estos tipos de desastres Por consiguiente para la prevencin de los ataques tanto de autentificacin como de modificacin, se puede implementar: Identificacin y Autentificacin: Es la primera lnea de defensa para la mayora de los sistemas computarizados, permitiendo prevenir el ingreso de personas no autorizadas. Es la base para la mayor parte de los controles de acceso y para el seguimiento de las actividades de los usuarios. En este punto tambin se debe enfocar en que las contraseas sean seguras, haciendo que cumplan diferentes atributos, como por ejemplo: Que no sea corta, Combinacin de letras, nmeros y smbolos, utiliza todo tipo de teclas, etc Roles: El acceso a la informacin tambin puede controlarse a travs de la funcin o rol del usuario que requiere dicho acceso. Algunos ejemplos de roles seran los siguientes: programador, lder de proyecto, gerente de un rea usuaria, administrador del sistema, etc. En este caso los derechos de acceso pueden agruparse de acuerdo con el rol de los usuarios.

Transacciones: Tambin pueden implementarse controles a travs de las transacciones, por ejemplo solicitando una clave al requerir el procesamiento de una transaccin determinada.

Das könnte Ihnen auch gefallen

- Seguridad de Centro de ComputoDokument22 SeitenSeguridad de Centro de ComputoEinson SepulvedaNoch keine Bewertungen

- Análisis crítico Miss SloaneDokument8 SeitenAnálisis crítico Miss SloaneEmilyNoch keine Bewertungen

- Seguridad de Los Sistemas OperativosDokument23 SeitenSeguridad de Los Sistemas OperativosJon Morera AlfaroNoch keine Bewertungen

- Plan de Contingencia Informatico PyhDokument56 SeitenPlan de Contingencia Informatico PyhAngel TorresNoch keine Bewertungen

- Cuestionario Auditoria de Seuridad InformaticaDokument2 SeitenCuestionario Auditoria de Seuridad InformaticaArmando MartinezNoch keine Bewertungen

- Cuadernos Ejercicios 1 Seguridad InformaticaDokument2 SeitenCuadernos Ejercicios 1 Seguridad InformaticaJimmyNoch keine Bewertungen

- ABD Taller 3Dokument9 SeitenABD Taller 3Diana CabelloNoch keine Bewertungen

- Implementación de Un Centro de DatosDokument22 SeitenImplementación de Un Centro de DatosBryan Reinoso100% (1)

- Gestión y Administración de Redes Como Eje Temático de InvestigaciónDokument2 SeitenGestión y Administración de Redes Como Eje Temático de InvestigaciónAndrea Aurora TapiaNoch keine Bewertungen

- Preguntas generales sobre seguridad física y lógica de redDokument3 SeitenPreguntas generales sobre seguridad física y lógica de redAitor PruebasNoch keine Bewertungen

- Seguridad Información Universidad Tecnológica Noroeste GuerreroDokument7 SeitenSeguridad Información Universidad Tecnológica Noroeste GuerreroMaiz AgrioNoch keine Bewertungen

- Plan de Continuidad de Servicios de TI ITSA v1Dokument47 SeitenPlan de Continuidad de Servicios de TI ITSA v1wendy morenoNoch keine Bewertungen

- Plan de MantenimientoDokument6 SeitenPlan de MantenimientoElin Isel Jara RiosNoch keine Bewertungen

- Investigaciòn Del ProxyDokument8 SeitenInvestigaciòn Del Proxyluis clementeNoch keine Bewertungen

- Amenazas, Vulnerabilidad y RiesgosDokument21 SeitenAmenazas, Vulnerabilidad y RiesgosJoséLuisFarinangoNoch keine Bewertungen

- Introducción a la telemáticaDokument19 SeitenIntroducción a la telemáticaAndres Garcia Ruiz-DiazNoch keine Bewertungen

- Conceptos Fundamentales de CiberseguridadDokument7 SeitenConceptos Fundamentales de CiberseguridadRafael Guillermo Camelo KelcyNoch keine Bewertungen

- Unidad 3 Decisiones Bajo CertidumbreDokument15 SeitenUnidad 3 Decisiones Bajo CertidumbreJeikel JosueNoch keine Bewertungen

- Taller 2 ADBDokument7 SeitenTaller 2 ADBDiana CabelloNoch keine Bewertungen

- Proyecto Final de AuditoriaDokument31 SeitenProyecto Final de AuditoriaLuis Lopez ColomerNoch keine Bewertungen

- Capitulo 7. Protección Del ReinoDokument4 SeitenCapitulo 7. Protección Del ReinoSantiago Balaguer GarcíaNoch keine Bewertungen

- Tema 3. Arquitecturas de Seguridad en RedesDokument21 SeitenTema 3. Arquitecturas de Seguridad en RedesAndresjk GarciaNoch keine Bewertungen

- Definicion Del Plan de Respaldo y Restauracion de Datos para El ProyectoDokument15 SeitenDefinicion Del Plan de Respaldo y Restauracion de Datos para El ProyectoBRAIANNoch keine Bewertungen

- AUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos PrimerosDokument14 SeitenAUDITORIA INFORMATICA Tarea 1 Cuestios de Repaso 4 Capitulos PrimerosGustavo Diaz MorenoNoch keine Bewertungen

- Active DirectoryDokument5 SeitenActive DirectoryRuperto Juan Villaca CahuanaNoch keine Bewertungen

- Elementos de La Auditoria de SistemasDokument4 SeitenElementos de La Auditoria de SistemasOswaldo RayNoch keine Bewertungen

- Que Es El SocDokument17 SeitenQue Es El Socmanueltojin24Noch keine Bewertungen

- Gestion de AccesosDokument9 SeitenGestion de AccesosaespinozalopezNoch keine Bewertungen

- Reglamento para El Uso de Equipos de CómputoDokument4 SeitenReglamento para El Uso de Equipos de CómputoManuel MonteroNoch keine Bewertungen

- Crucigrama Act FisicaDokument2 SeitenCrucigrama Act FisicaJhariely PazNoch keine Bewertungen

- Actividad 1 Mecanismos en Los Sistemas OperativosDokument3 SeitenActividad 1 Mecanismos en Los Sistemas OperativosYAHIR ISAI SANCHEZ PATRONNoch keine Bewertungen

- Itil, Cobit y NagasDokument17 SeitenItil, Cobit y NagashernalopezNoch keine Bewertungen

- Informe Tecnico Control de AsitenciaDokument1 SeiteInforme Tecnico Control de AsitenciaJesus CardenasNoch keine Bewertungen

- Seg Inf OrgsDokument4 SeitenSeg Inf OrgsDiana LopezNoch keine Bewertungen

- Seguridad Informática en Nicaragua, Panorama ActualDokument47 SeitenSeguridad Informática en Nicaragua, Panorama ActualOscar TardencillaNoch keine Bewertungen

- Informe de AuditoriaDokument14 SeitenInforme de AuditoriaLawiet ElleNoch keine Bewertungen

- Instrucciones-computadorasDokument3 SeitenInstrucciones-computadorasDaniela A. MorilloNoch keine Bewertungen

- Plan de Recuperación Del Desastre y Respaldo de La InformaciónDokument3 SeitenPlan de Recuperación Del Desastre y Respaldo de La InformaciónJC ZapataNoch keine Bewertungen

- Plan de Contingencia InformaticaDokument9 SeitenPlan de Contingencia InformaticaJonathan VasquezNoch keine Bewertungen

- Investigacion de MySQL Community Server 5.7Dokument12 SeitenInvestigacion de MySQL Community Server 5.7TopsDementesNoch keine Bewertungen

- AUDITORÍA INFORMÁTICA Capitulo 8Dokument4 SeitenAUDITORÍA INFORMÁTICA Capitulo 8Oscar KcsNoch keine Bewertungen

- Caso Seguridad InformaticaDokument2 SeitenCaso Seguridad InformaticaGeraldine Gisell NIETO ALGARINNoch keine Bewertungen

- La Parte SOFF Del SOCDokument5 SeitenLa Parte SOFF Del SOCEliana DNoch keine Bewertungen

- Respaldo de DatosDokument11 SeitenRespaldo de DatosFranyi GarcíaNoch keine Bewertungen

- Actividad No 3-EticaDokument4 SeitenActividad No 3-EticaguadalagNoch keine Bewertungen

- Informe de Unidad 1 - Redes de Área LocalDokument43 SeitenInforme de Unidad 1 - Redes de Área LocalAlejandro VeleiroNoch keine Bewertungen

- Taller Amenazas y Vulnerabilidades - Diego Martinez y Jorge RinconesDokument11 SeitenTaller Amenazas y Vulnerabilidades - Diego Martinez y Jorge RinconesJorge Daniel RinconesNoch keine Bewertungen

- Diseño Jerárquico de Una RedDokument4 SeitenDiseño Jerárquico de Una RedJesus MuzoNoch keine Bewertungen

- Confiabilidad y SeguridadDokument7 SeitenConfiabilidad y SeguridadJavizJurlarNoch keine Bewertungen

- Tarea - Coso Sox Control-InternoDokument23 SeitenTarea - Coso Sox Control-InternoAlejandroNoch keine Bewertungen

- SEGURIDAD - Analisis de Riesgos (Ensayo)Dokument8 SeitenSEGURIDAD - Analisis de Riesgos (Ensayo)Angel GarciaNoch keine Bewertungen

- 3 PDFDokument32 Seiten3 PDFTania Trujillo C.Noch keine Bewertungen

- Plan de ContingenciaDokument11 SeitenPlan de ContingenciaJocelyn ReyesNoch keine Bewertungen

- Seguridad Física en El Área InformáticaDokument8 SeitenSeguridad Física en El Área Informáticajam20000Noch keine Bewertungen

- Gestión de activos, vulnerabilidades y amenazasDokument3 SeitenGestión de activos, vulnerabilidades y amenazasAlonsoNoch keine Bewertungen

- Clase 1Dokument24 SeitenClase 1Fera SiulNoch keine Bewertungen

- Auditoria Informatica de Desarrollo de Proyectos o AplicacionesDokument15 SeitenAuditoria Informatica de Desarrollo de Proyectos o Aplicacionesamm230793Noch keine Bewertungen

- Auditoria de Sistema SGMDokument43 SeitenAuditoria de Sistema SGMCARMENNoch keine Bewertungen

- Seguridad física centros datosDokument3 SeitenSeguridad física centros datosKaren Choi Sang JinNoch keine Bewertungen

- Android Guia de Desarrollo de - Sylvain Hebuterne & Sebastein - 1498Dokument37 SeitenAndroid Guia de Desarrollo de - Sylvain Hebuterne & Sebastein - 1498María José Villanueva OlveaNoch keine Bewertungen

- Qué Es La Computación en NubeDokument5 SeitenQué Es La Computación en NubeSanty Maia EchaizNoch keine Bewertungen

- ReqsSW-Definición y objetivosDokument5 SeitenReqsSW-Definición y objetivosSanty Maia EchaizNoch keine Bewertungen

- Ciencia FaviolaDokument3 SeitenCiencia FaviolaSanty Maia EchaizNoch keine Bewertungen

- ReqsSW-Definición y objetivosDokument5 SeitenReqsSW-Definición y objetivosSanty Maia EchaizNoch keine Bewertungen

- Definición de RedDokument2 SeitenDefinición de RedSanty Maia EchaizNoch keine Bewertungen

- Metodología estructurada para el desarrollo de sistemas de información (MEDSIDokument23 SeitenMetodología estructurada para el desarrollo de sistemas de información (MEDSIKerly Hernandez100% (1)

- Teoria de Bases de DatosDokument6 SeitenTeoria de Bases de DatosJOINJOINNoch keine Bewertungen

- SUNAFILDokument334 SeitenSUNAFILErikson Frans Kamehb SonccoNoch keine Bewertungen

- Programación Segura en PHP: Contramedidas Específicas OWASPDokument36 SeitenProgramación Segura en PHP: Contramedidas Específicas OWASPAythami Melián PerdomoNoch keine Bewertungen

- Diego Rolando Yumbato LopezDokument3 SeitenDiego Rolando Yumbato LopezRoger CruzNoch keine Bewertungen

- Manual Canon PIXMA MG3650 (Español - 2 Páginas)Dokument2 SeitenManual Canon PIXMA MG3650 (Español - 2 Páginas)TESTNoch keine Bewertungen

- Reconocer Topologías De Redes E Implementar SeguridadDokument3 SeitenReconocer Topologías De Redes E Implementar SeguridadJulian LeonNoch keine Bewertungen

- Diseño Interruptor Automático de Transferencia (ATSDokument110 SeitenDiseño Interruptor Automático de Transferencia (ATSeugeniaparlenkoNoch keine Bewertungen

- Tarea 13 Fundamentos de InformaticaDokument1 SeiteTarea 13 Fundamentos de Informaticaapi-530717096Noch keine Bewertungen

- Origin Guía BásicaDokument3 SeitenOrigin Guía BásicaaleinNoch keine Bewertungen

- Fundamentos de Redes y ConectividadDokument2 SeitenFundamentos de Redes y ConectividadGladys VegaNoch keine Bewertungen

- OmnicalidadDokument4 SeitenOmnicalidadAlvarø ZambranøNoch keine Bewertungen

- Informe Tecnico Sat (3) AlexDokument76 SeitenInforme Tecnico Sat (3) AlexedwinNoch keine Bewertungen

- A2 ContabilidadDokument5 SeitenA2 ContabilidadJudith CastilloNoch keine Bewertungen

- Contactos Mujeres Whatsapp Colombiana en MadridDokument2 SeitenContactos Mujeres Whatsapp Colombiana en MadridChicas de MadridNoch keine Bewertungen

- Reconocimiento de Imagen (Cuadrados)Dokument6 SeitenReconocimiento de Imagen (Cuadrados)Poncho PoncianoNoch keine Bewertungen

- Mercadeo de servicios y educación de clientesDokument3 SeitenMercadeo de servicios y educación de clientesPaula GonzalezNoch keine Bewertungen

- Correo - Dante Callo - OutlookDokument1 SeiteCorreo - Dante Callo - OutlookDANTE CALLO CCANQQUERINoch keine Bewertungen

- Calculo Numerico EV1 Corte 1 2-2021Dokument2 SeitenCalculo Numerico EV1 Corte 1 2-2021Ana naranjoNoch keine Bewertungen

- Aviso de Privacidad GECC PDFDokument3 SeitenAviso de Privacidad GECC PDFjuan sebastianNoch keine Bewertungen

- Proyecto Red Cableado Estructurado - Las CumbresDokument11 SeitenProyecto Red Cableado Estructurado - Las Cumbresavathaist100% (1)

- Obed Samir Actividad 2.3Dokument5 SeitenObed Samir Actividad 2.3Obed Samir Sanchez JimenezNoch keine Bewertungen

- Ti SCMDokument23 SeitenTi SCMDeyson Victor Diaz TiconaNoch keine Bewertungen

- Estudio Avanzado Sobre La Historia ClínicaDokument144 SeitenEstudio Avanzado Sobre La Historia ClínicaTeresa de la TorreNoch keine Bewertungen

- Mecanismos Seguridad-ControlDokument14 SeitenMecanismos Seguridad-ControlnoeNoch keine Bewertungen

- Prototipo de Proyecto - Programación EstructuradaDokument13 SeitenPrototipo de Proyecto - Programación EstructuradaLarissa RodriguezNoch keine Bewertungen

- Maestria Del Programador Michel RosalesDokument2 SeitenMaestria Del Programador Michel RosalesProgramador Michel RosalesNoch keine Bewertungen

- Actividad 2 Del Modulo 2 Unidad 3Dokument6 SeitenActividad 2 Del Modulo 2 Unidad 3dayanalisbet0125Noch keine Bewertungen

- Tarea 4. Comunicación y TecnologíaDokument3 SeitenTarea 4. Comunicación y TecnologíaAlejandro CalamNoch keine Bewertungen

- DQ CalificacionDokument11 SeitenDQ CalificacionSunshinejun100% (2)

- Cómo Vender Por Whatsapp BusinessDokument3 SeitenCómo Vender Por Whatsapp BusinessJohn Alexander Lemus ArdilaNoch keine Bewertungen

- Cronograma de Mantenimiento de Equipos Informatico 2021Dokument3 SeitenCronograma de Mantenimiento de Equipos Informatico 2021Edwin Oliva GuerreroNoch keine Bewertungen