Beruflich Dokumente

Kultur Dokumente

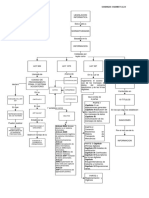

Virus Informaticos

Hochgeladen von

juanjovallenato23Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Virus Informaticos

Hochgeladen von

juanjovallenato23Copyright:

Verfügbare Formate

VIRUS INFORMATICOS Los Virus Informticos son programas maliciosos ( malware) diseados para infectar archivos.

Adems, algunos podran ocasionar efectos molestos, destructivos e incluso irreparables en los sistemas, Los virus no actan hasta ue no se e!ecuta el programa. "icha infecci#n consiste en incrustar su c#digo malicioso en el interior del archivo (normalmente un e!ecutable$ de forma ue a partir de ese momento dicho e!ecutable pasa a ser portador del virus % por tanto, una nueva fuente de infecci#n.

&n '()( el matemtico *ohn Von +eumann describi# programas ue se reproducan a s mismos % ue podran aseme!arse a los ue ho% conocemos como virus informticos. *#venes programadores desarrollaron un !uego llamado ,ore -ars, ue tena la capacidad de reproducirse cada ve. ue se e!ecutaba % poda llegar a saturar la memoria del e uipo de otro !ugador. Adems, los propios creadores del curioso !uego inventaron tambi/n el primer antivirus, una aplicaci#n llamada 0eeper, ue destrua las copias hechas por ,ore -ars. &n '(12 cuando uno de a uellos programadores dio a conocer la e3istencia de ,ore -ars, /se sera el punto de partida para los ue ho% podamos conocer los virus informticos. &n ese entonces, el sistema operativo ue comen.aba a imponerse en todo el mundo era un !ovencsimo 45 "65, con muchas posibilidades pero todava con muchas carencias, 7ero an as, en '(18, el nuevo sistema operativo %a cuenta con un virus9 :rain, un c#digo malicioso originario de 7a;istn ue infecta los sectores de arran ue de los discos de forma ue impide acceder a su contenido. &se mismo ao aparece tambi/n el primer tro%ano en forma de una aplicaci#n llamada 7,<-rite. 4u% pronto, los autores de virus se dan cuenta de ue infectar archivos puede causar an ms dao. &n '(1= aparece 5uriv<>?, un virus ue infectaba ficheros de e3tensi#n ,64 % ue dio origen al famoso virus *erusal/n o Viernes '2. &n '(11 hace su aparici#n el famoso @gusano de 4orrisA ue lleg# a infectar 8>>> ordenadores. A partir de ese ao % hasta '((B, se han ido desarrollando muchos tipos de c#digos maliciosos ue ho% en da conocemos, aparecen los primeros virus de macro, los virus polim#rfico. 5in embargo, ocurre algo ue cambia todo radicalmente el panorama de los virus a nivel mundial, fue el uso de Internet % el correo electr#nico. 7oco a poco, los programadores fueron adaptando los virus a la nueva situaci#n hasta la aparici#n, en '(((, de 4elissa, el primer c#digo malicioso ue provoc# una epidemia a nivel mundial, % ue inaugur# una nueva

era para los virus informticos. Algunos de los virus ms dainos de la historia son9 Carta de amor/ I LOVE YOU (2000): este es un gusano, llegaba como forma de correo electr#nico de un admirador ba!o el nombre de @I Love CouA, este tena la apariencia de una carta de amor. &ste virus 5e autocopiaba % esconda en diversos ficheros, aada registros, rempla.aba archivos, se autoenviaba va correo % copiaba contraseas a trav/s de una aplicaci#n autoinstalable Code Red (200 ): este virus fue diseado para atacar ordenadores ue tuvieran el servidor (II5$ 4icrosoft Internet Informaci#n 5erver. &ste virus Iniciali.a las variables de entorno en el sistema infectado. ,rea '>> procesos ligeros todos ellos conteniendo una copia del gusano. Los primeros (( procesos son utili.ados para infectar a otros servidores S!L Slammer (200"): su principal ob!etivo son servidores, el virus es un archivo de 2=8<b%te ue genera una direcci#n I7 de manera aleatoria % se enva asimismo a estas I7. 5i la I7 corra ba!o un 4icrosoft 5DL 5erver "es;top &ngine sin parchear poda enviarse de nuevo a otras I7 de manera aleatoria. &ste virus ataca servidores 5DL, es capa. de inutili.ar una gran parte de Internet en tan solo unas pocas horas.

F#$$er (200"): captura todo lo tecleado por el usuario % lo guarda en un archivo ue luego puede ser descargado por un intruso, obteniendo as datos ue comprometen la seguridad % privacidad del usuario infectado. este virus se propaga a trav/s de canales de I0, % va correo electr#nico, envindose a todos los contactos de la libreta de direcciones de -indoEs.

M% &oom (200'): &s transmitido va mail enviando un supuesto mensa!e de error aun ue tambi/n ataca carpetas compartidas de usuarios de la red.

&ste virus estaba programado para detenerse despu/s del '? de Febrero de ?>>) (o#)o*I+% (200,): este virus tro%ano controla la computadora ue ha infectado, le permite al creador del virus tener acceso completo a los e uipos ue ha infectado usando una especie de puerta trasera, al grado ue permite grabar % manipular informaci#n del e uipo.

-e.) (200/): &l tro%ano tiene como finalidad robar contraseas % datos bancarios del usuario afectado. &ste virus se instala de manera oculta en la computadora % permite el acceso remoto, se propaga a trav/s de la red social Fa0e1oo2 a3e*t41t$ (2005): virus ms daino en la historia de los computadores a nivel militar en &&.GG. este virus enviaba los datos a trav/s de las llamadas, "emor# cerca de ') meses en ser eliminado del sistema.

V#r.) Co*6#02er (2007): &l gusano tiene la capacidad de crear lo ue se conoce como red de @.ombiesA, computadoras conectadas a servidores remotos sin el conocimiento de sus dueos % en las ue los hac;er pueden operar a su anto!o.

St.8*et (2007920 0): &s un gusano creado a medias por los gobiernos estadounidense e israel para atacar plantas nucleares en Irn. La creaci#n se les fue de las manos e infect# ordenadores por todo el mundo. &l gusano infecta a computadoras con el sistema operativo -indoEs a trav/s de memorias G5: ue portan el c#digo.

So6tware l#1re 5oftEare libre es a uel ue se suministra con autori.aci#n para ue cual uiera pueda usarlo, copiarlo %Ho distribuirlo, %a sea con o sin modificaciones, gratuitamente o mediante pago, redistribuir el c#digo fuente infinidad de veces a la comunidad sin violar alguna le%.

Las estaciones de traba!o pueden ser e uipos reciclados de segunda mano. "ispone de muchos programas ue pueden ser usados legalmente sin pago alguno. 5u licenciamiento es claro, sencillo de cumplir, no re uiere supervisi#n, % est diseado para fomentar la difusi#n de las ideas. 5oftEare privarivo 5oftEare 7rivativo es a uel ue no puedes modificar ninguna linea del codigo ue fue programado, solo usarlo ba!o las condiciones en ue te lo da la empresa % su licencia de uso 5us beneficios9 4arcaron el inicio de ver al softEare como un la parte igual de importante como lo es el hardEare. Fue la principal causa del nacimiento del softEare libre 5us contras son9 La actuali.aci#n % soporte solo son dadas por el fabricante. &s mu% caro. &s mu% propenso a ser atacado por softEare malicioso debido a su popularidad.

Das könnte Ihnen auch gefallen

- Manual Operativo MT4 Capital FX PDFDokument36 SeitenManual Operativo MT4 Capital FX PDFsantiagovera20034127Noch keine Bewertungen

- Ambiente de Trabajo WordDokument7 SeitenAmbiente de Trabajo WordVicente Varguez100% (1)

- Manual Scout Pro SP 602Dokument31 SeitenManual Scout Pro SP 602Michel BohorquezNoch keine Bewertungen

- Ejercicio Algoritmo Recursividad JavaDokument15 SeitenEjercicio Algoritmo Recursividad JavaPineda CharlieNoch keine Bewertungen

- Unidad VDokument4 SeitenUnidad VClarissa OrtaNoch keine Bewertungen

- Fase 3 Trabajo FinalDokument21 SeitenFase 3 Trabajo FinalLuz Angela Gil HernandezNoch keine Bewertungen

- Rutas o Caminos de FabricacionDokument4 SeitenRutas o Caminos de FabricacionMilagro SierraNoch keine Bewertungen

- 1 Mate EjerciciosDokument3 Seiten1 Mate EjerciciosProf. Daniel HarpperNoch keine Bewertungen

- Cómo Crear Un USB Keylogger - Stealer PDFDokument18 SeitenCómo Crear Un USB Keylogger - Stealer PDFJose Manuel Iglesias ArreguiNoch keine Bewertungen

- Mapa Conceptual LeyesDokument1 SeiteMapa Conceptual LeyesdianavegaNoch keine Bewertungen

- Hipervinculos en Power PointDokument13 SeitenHipervinculos en Power Pointguillermo10ortegaNoch keine Bewertungen

- Diferencial Examen P2Dokument1 SeiteDiferencial Examen P2Steeven AlquingaNoch keine Bewertungen

- ESCLEROMETRODokument4 SeitenESCLEROMETROGabriela GallardoNoch keine Bewertungen

- CU00317A Pedir Datos Visual Basic Textbox Propiedades Multiline ScrollbarsDokument4 SeitenCU00317A Pedir Datos Visual Basic Textbox Propiedades Multiline ScrollbarsafaleduNoch keine Bewertungen

- Método de Jacobi y GaussDokument7 SeitenMétodo de Jacobi y GaussAnonymous L1MPMW9gBNoch keine Bewertungen

- Metodos de Resolucion de ColisionesDokument17 SeitenMetodos de Resolucion de ColisionesRodrigoViveros100% (1)

- Unidad I-Metodologia de ProgramacionDokument285 SeitenUnidad I-Metodologia de ProgramacionEdgardo Fuentes CaceresNoch keine Bewertungen

- Establecer o Cambiar Una Frase de Contraseña de Sincronización en ChromeDokument2 SeitenEstablecer o Cambiar Una Frase de Contraseña de Sincronización en ChromeperexwiNoch keine Bewertungen

- Vistas MaterializadasDokument2 SeitenVistas MaterializadasSantiago FreireNoch keine Bewertungen

- 6.1 Representacion de Los Dibujos de EnsambleDokument2 Seiten6.1 Representacion de Los Dibujos de EnsambleAlondra Lagunes57% (7)

- Lista Doblemente EnlazadaDokument3 SeitenLista Doblemente EnlazadaJOSENoch keine Bewertungen

- Ats Lab 3Dokument3 SeitenAts Lab 3John DiazNoch keine Bewertungen

- UNIDAD DIDÁCTICA 1 - Hardware y SoftwareDokument4 SeitenUNIDAD DIDÁCTICA 1 - Hardware y SoftwareMariagfzNoch keine Bewertungen

- Ejercicio Paso A Paso - Los FormulariosDokument4 SeitenEjercicio Paso A Paso - Los FormularioszemborizadoscribdNoch keine Bewertungen

- Jerarquía de Las Operaciones PDFDokument4 SeitenJerarquía de Las Operaciones PDFJimmy FloresNoch keine Bewertungen

- NP - Gopro Una Historia Corta Con Millones de Protagonistas - 1Dokument3 SeitenNP - Gopro Una Historia Corta Con Millones de Protagonistas - 1Tecnología 21Noch keine Bewertungen

- GtaDokument10 SeitenGtaJohan SoriaNoch keine Bewertungen

- APROXIMACION E INTERPOLACION FUNCIONALlDokument35 SeitenAPROXIMACION E INTERPOLACION FUNCIONALljuan perezNoch keine Bewertungen

- Constante de IntegraciónDokument5 SeitenConstante de IntegraciónJavier Bonilla Emo-RockNoch keine Bewertungen

- Vídeo VigilanciaDokument71 SeitenVídeo VigilanciaCarlos UrbinaNoch keine Bewertungen