Beruflich Dokumente

Kultur Dokumente

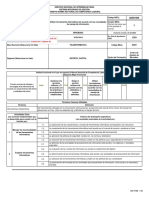

Servidor Linux

Hochgeladen von

Ankoku RyuCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Servidor Linux

Hochgeladen von

Ankoku RyuCopyright:

Verfügbare Formate

Servicios para la transferencia de archivos

FTP

FTP (protocolo de transferencia de archivos: File Transfer Protocol) permite tanto subir como

descargar archivos. En estos casos, se fuerza el acceso seguro con un identificador de usuario y una

contrasea; si ste es exitoso, el servidor FTP proporciona acceso de lectura y escritura al directorio

del usuario.

Otros servidores FTP son utilizados principalmente para distribuir archivos para descargar

pblicamente. Esto significa que no necesita autenticacin del cliente; como consecuencia, se

conoce este modo de operacin como FTP annimo. Para ser perfectamente correcto, los clientes

s se autentican con el nombre de usuario anonymous (annimo); la contrasea es generalmente,

por convencin, la direccin de correo del usuario, pero el servidor la ignora.

Hay muchos servidores FTP disponibles en Debian (ftpd, proftpd, wu-ftpd, etc.). Nosotros

seleccionamos vsftpd porque slo utilizaremos el servidor FTP para distribuir unos pocos archivos;

como no necesitamos funcionalidades avanzadas, elegimos enfocarnos en los aspectos de seguridad.

Como siempre, la instalacin es muy simple con apt-get o Aptitude. Como root ejecuta,

# apt-get install vsftpd

Instalar el paquete crea un usuario de sistema ftp. Siempre se utiliza esta cuenta para conexiones

FTP annimas, y el directorio /srv/ftp/ es la raz del rbol al que tienen acceso los usuarios que se

conecten a este servicio

La configuracin predeterminada (en /etc/vsftpd.conf) es muy restrictiva: nicamente permite

acceso annimo como slo lectura (ya que estn desactivadas las opciones write_enable y

anon_upload_enable), y los usuarios locales no se pueden conectar con su nombre de usuario y

contrasea usuales para acceder a sus propios archivos (opcin local_enable).

Como nuestro servidor est pensado para una red local, deshabilitaremos el acceso a los usuarios

annimos y permitiremos a los usuarios locales acceder a sus propios archivos.

Para deshabilitar usuarios annimos, cambia,

anonymous_enable = NO

Para habilitar la autorizacin de usuarios locales, descomenta,

local_enable=YES

Y les habilitamos permisos de escritura,

write_enable=YES

Cliente FTP

Ya sea desde una terminal (Unix),

# ftp direccin-ip-del-servidor o nombre-del-servidor

O desde un gestor de archivos (explorar de windows, dolphin, nautilus, etc.) o un navegador web

(chrome, firefox, etc.),

ftp://direccin-ip-del-servidor o nombre-del-servidor

Tftp

Trivial File Transfer Protocol (TFTP) es un protocolo de transferencia muy simple basado en UDP,

es generalmente utilizado para la transferencia automtica de archivos de configuracin o de inicio

entre las mquinas en un entorno local. TFTP es implementado por el programa cliente TFTPy el

programa servidor tftpd. En comparacin con FTP, TFTP es extremadamente limitado, no provee

autenticacin, y rara vez se utiliza de forma interactiva por un usuario.

Para instalar tftp,

# apt-get install tftpd

Despus de eso crea un directorio llamado tftpboot en root,

# mkdir /tftpboot

Cambia los permisos del directorio,

# chmod 777 tftpboot

Instalacin del cliente tftp

# apt-get install tftp

Y para acceder al servidor,

# tftp direccin-ip-del-servidor

Servicios Web (Http)

Se usara el programa Apache Web Server en su versin apache2-mpm-prefork que es la

recomendada para Debian por su Multi-Processing Module (MPM) ya que es considerablemente

ms rpido que el modelo tradicional.

Instalacin de Apache

Para realizar la instalacin de apache, accede como administrador a una terminal e introduce el

siguiente comando,

# apt-get install apache2 apache2-mpm-prefork

Scripts y Contenido Dinmico

Apache puede utilizar cualquier programa externo y lenguaje de scripting, a travs de Cgi o

FastCgi. Tambin puede incrustar por medio de mdulos en su motor algunos intrpretes de scripts

o conectarse a un servidor de aplicaciones para generar contenido dinmico.

Por ejemplo, si se quiere dar soporte para php instalamos lo siguiente,

# apt-get install libapache2-mod-php5

Al instalar libapache2-mod-php5 mediante apt-get, automticamente se configura para integrarse

perfectamente en apache, creando los archivos necesarios en la carpeta de mdulos disponibles de

apache (/etc/apache2/mods-available) y creando los enlaces necesarios para habilitarlos en la

carpeta de mdulos habilitados de apache (/etc/apache2/mods-enabled).

Si se quiere instalar alguno de los otros lenguajes basta con sustituir php5 por el nombre del

lenguaje a usar, por ejemplo perl o python.

Configuracin de Apache

La ruta por defecto para Apache es /var/www/. Si se desea se puede cambiar editando el archivo de

configuracin /etc/apache2/sites-available/default,

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www

<Directory />

Options FollowSymLinks

AllowOverride None

</Directory>

<Directory /var/www/>

Options Indexes FollowSymLinks MultiViews

AllowOverride None

Order allow,deny

allow from all

</Directory>

Servicios de Correo Electrnico (SMTP, IMAP, POP3 y MIME)

Para el servidor de Correo Electrnico se usaran Postfix y Dovecot.

Postfix es un agente de transferencia de correo de software libre, creado con la intencin de que sea

una alternativa ms rpida, fcil de administrar y segura

Dovecot es un servidor de IMAP/POP3 de cdigo abierto escrito pensado fundamentalmente en la

seguridad.

Instalacin y Configuracin de Postfix

Instala postfix,

# apt-get install postfix

Durante el transcurso de la instalacin el sistema nos preguntara determinados aspectos de nuestro

sistema SMTP. En tipo de configuracin de correo, seleccionamos Sitio de Internet. En el

siguiente cuadro de dialogo, se nos pregunta el nombre del sistema de correo. En nuestro caso

elegimos server1.inbox.mx.

Para reiniciar el servicio Postfix, desde la terminal, usamos el siguiente comando,

# /etc/init.d/postfix restart

Hay que tener en cuenta que cada vez que se realice una modificacin en los archivos de

configuracin se debe de reiniciar el servicio para que los cambios surtan efecto.

La configuracin por defecto que trae Postfix, es tal que, no es posible enviar correos a no ser que

sea desde el propio sistema. Para cambiar esto es necesario editar el archivo de configuracin de

postfix.

El archivo de configuracin /etc/postfix/main.cf es el siguiente,

# See /usr/share/postfix/main.cf.dist for a commented, more complete version

# Debian specific: Specifying a file name will cause the first

# line of that file to be used as the name. The Debian default

# is /etc/mailname.

#myorigin = /etc/mailname

smtpd_banner = $myhostname ESMTP $mail_name (Debian/GNU)

biff = no

# appending .domain is the MUA's job.

append_dot_mydomain = no

# Uncomment the next line to generate "delayed mail" warnings

#delay_warning_time = 4h

readme_directory = no

# TLS parameters

smtpd_tls_cert_file=/etc/ssl/certs/ssl-cert-snakeoil.pem

smtpd_tls_key_file=/etc/ssl/private/ssl-cert-snakeoil.key

smtpd_use_tls=yes

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

# See /usr/share/doc/postfix/TLS_README.gz in the postfix-doc package for

# information on enabling SSL in the smtp client.

myhostname = server1.edu.mx

alias_maps = hash:/etc/aliases

alias_database = hash:/etc/aliases

myorigin = /etc/mailname

mydestination = server1.inbox.mx, server1.edu.mx, localhost.edu.mx, localhost

relayhost =

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

mailbox_command = procmail -a "$EXTENSION"

mailbox_size_limit = 0

recipient_delimiter = +

inet_interfaces = all

La ltima seccin es lo que nos interesa en este momento, pues es ah donde se editar el parmetro

mynetworks. Se agregar nuestra red junto a su mscara de subred, esto activara el envo de

correos de todas las mquinas que estn en esa red.

Quedara algo como esto,

mynetworks = 192.168.1.0/24 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

Instalacin y Configuracin de Dovecot

Instala los paquetes de dovecot necesarios,

# apt-get install dovecot-pop3d dovecot-imapd

Antes de proceder, se deben de realizar algunos cambios en los ficheros de configuracin de

dovecot, /etc/dovecot/dovecot.conf y /etc/dovecot/conf.d/10-auth.conf. Hay que comprobar si lo

siguiente est correctamente introducido en los ficheros,

# nano /etc/dovecot/dovecot.conf

listen = *, :: # descomentamos esta lnea

# nano /etc/dovecot/conf.d/10-auth.conf

disable_plaintext_auth = no # descomentamos esta lnea

Reiniciamos servicio,

# /etc/inet.d/dovecot restart

Creacin de cuentas de usuario

Para crear los usuarios que usaran el servicio se debe hacer los siguiente,

# useradd -m nombre_del_usuario

# passwd nombre_del_usuario

Configuracin del cliente

Dependiendo del cliente de correo electrnico que se use los pasos para configurar una cuenta

varan pero todos piden los mismos datos claves. Los datos a tener en cuenta cada vez que se deba

configurar una cuentan son: La direccin de correo, contrasea y nombre de usuario, los cuales

siempre son provistos por el administrador del servidor.

Otro de los datos que el cliente pide es el tipo de cuenta (IMAP o POP3), esto depende totalmente

de la necesidad del usuario, una vez elegido el tipo de cuenta el cliente determina de forma

automtica el nombre del servidor. En nuestro ejemplo se usa la direccin IP del servidor, esto es

porque no hemos configurado el servidor DNS. El puerto se ajusta automticamente cuando el

usuario elije el tipo de seguridad (SSL), ya sea ninguno, STARTLS o SSL/TLS, esto igual depende

totalmente del usuario. Y por ltimo la identificacin, si es con contrasea normal o cifrada.

Servicios de acceso remoto

Es esencial para el administrador poder conectarse a un equipo de forma remota. Los servidores

aislados en su propia habitacin, rara vez estn equipados con monitores y teclados permanentes,

pero estn conectados a la red.

Inicio de sesin remoto: Telnet

El protocolo telnet, el servicio de sesiones remotas ms antiguo, es el peor en trminos de

seguridad. Se envan los datos y contraseas en texto plano, es decir, sin cifrar, dejndolos

vulnerables a cualquier escuchando en la red.

Para instalar telnet,

# apt-get install telnetd

/etc/inetd.conf es el archivo de configuracin, en caso de usar inetd. Si se usa xinetd se debe de

crear el archivo de configuracin /etc/xinetd.d/telnet, con la siguiente configuracin.

service telnet

{

disable = no

flags = REUSE

socket_type = stream

wait = no

user = root

server = /usr/sbin/in.telnetd

log_on_failure += USERID

no_access = 10.0.1.0/24

log_on_success += PID HOST EXIT

access_times = 09:45-16:15

}

Para poder iniciar telnet ejecuta,

# /etc/init.d/inetd restart

O si usas xinetd

# service telnet restart

Ahora te puedes conectar al servidor desde un sistema Windows o Linux. Ejecuta el siguiente

comando para conectarte al servidor telnet,

# telnet ip-del-servidor

Para clientes Windows es posible conectarse mediante el programa putty, se trata de un cliente

telnet/ssh que permite acceder en modo texto al sistema Linux.

Inicio seguro de sesin remota: SSH

El servidor SSH (interprete de rdenes seguro: Secure Shell), a diferencia de telnet fue diseado

pensando en la seguridad y la confiabilidad. Las conexiones que utiliza SSH son seguras, la otra

parte es autenticada y se cifran todos los datos intercambiados.

Para instalar SSH,

# apt-get install ssh

Para conectarnos al servidor ejecuta lo siguiente,

# ssh ip-del-servidor

SSH tambin ofrece dos servicios de transferencia de archivos. scp es una herramienta para la

terminal que puede utilizar como cp excepto que cualquiera ruta a otra equipo utilizar un prefijo

con el nombre de la mquina seguido de dos puntos.

# scp archivo equipo:/tmp/

sftp es un programa interactivo similar a ftp. En una sola sesin sftp puede transferir varios archivos

y es posible manipular archivos remotos con l (eliminar, renombrar, cambiar permisos, etc.)

Autenticacin basada en llaves

Cada vez que alguien inicia a travs de SSH, el servidor remoto pide una contrasea para autenticar

al usuario. Esto puede ser problemtico si desea automatizar la conexin o si utiliza una herramienta

que necesita conexiones frecuentes sobre SSH. Es por eso que SSH ofrece un sistema de

autenticacin basada en llaves.

El usuario genera un par de llaves en la mquina cliente con ssh-keygen -t rsa; la llave pblica se

almacena en ~/.ssh/id_rsa.pub mientras que la llave privada correspondiente estar almacenada en

~/.ssh/id_rsa. Luego, el usuario utiliza ssh-copy-id servidor para agregar su llave pblica al archivo

~/.ssh/authorized_keys en el servidor.

Servicios de capa de seguridad (SSL/TLS)

Cuando se est estableciendo una conexin TLS, la mquina que establece la conexin tiene que

validarse a s mismo. Esto es debido a que alguien podra interceptar la comunicacin y establecer

una conexin cifrada. La mquina remota posiblemente no se dara cuenta y pasara la informacin

con normalidad. Por ello, los certificados se usan para proporcionar informacin nica que prueba

que la mquina que est cifrando la comunicacin es realmente aquella con la cul nuestra mquina

quiere hablar. Sera correcto pensar que cualquier servidor malicioso podra emitir un certificado si

no fuera por el pequeo detalle que falta mencionar: cada certificado que es emitido proporciona

informacin sobre una autoridad que dar validez al certificado enviado al establecer una conexin

TLS.

En nuestro caso nosotros aplicaremos la capa de seguridad en nuestro servidor de correo que

previamente habamos instalado. Aadir cifrado al canal de transmisin es muy sencillo una vez

teniendo Postfix y dovecot configurados adecuadamente. El primer paso ser instalar openssl

# apt-get install openssl

Si se pretende ofrecer servicios de correo electrnico a terceros, es ms que recomendable usar un

certificado que est firmado por una autoridad certificadora (CA, del ingls Certificate Authority)

reconocida, como Verisign o Thawte. Pero si slo se va a usar en la red local de una empresa

pequea o mediana, o simplemente se quiere disfrutar de las comunicaciones cifradas a ttulo

personal, posiblemente sea suficiente crear una autoridad certificadora nosotros mismos y firmar

con ella el certificado. En cualquier caso, ambas soluciones son igual de seguras; es una cuestin de

formalidad ante el cliente o usuario. El proceso bsico a seguir se resume en los siguientes puntos:

# mkdir /etc/correo/ssl

# cd /etc/correo/ssl/

# openssl genrsa -des3 -rand /etc/hosts -out nombre.dominio.key 1024

# chmod 0600 nombre.dominio.key

# openssl req -new -key nombre.dominio.key -out nombre.dominio.mx.csr

# openssl x509 -req -days 3650 -in nombre.dominio.csr -signkey nombre.dominio.key -out

nombre.dominio.crt

# openssl rsa -in nombre.dominio.key -out nombre.dominio.key.unencrypted

# mv -f nombre.dominio.key.unencrypted nombre.dominio.key

# openssl req -new -x509 -extensions v3_ca -keyout cakey.pem -out cacert.pem -days 3650

Ahora realizamos los cambios en el fichero /etc/postfix/main.cf, editamos la seccin donde estn los

parmetros TLS, para que use los certificados que acabamos de crear. Debe de quedar de la

siguiente manera,

# TLS parameters

smtpd_tls_cert_file=/etc/correo/ssl/nombre.dominio.crt

smtpd_tls_key_file=/etc/correo/ssl/nombre.dominio.key

smtpd_use_tls=yes

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

Editamos el archivo /etc/postfix/master.cf, descomentamos solo las lneas que estn en negrita,

smtps inet n - - - - smtpd

# -o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

# -o smtpd_client_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATING

Reiniciamos servicio,

# /etc/init.d/postfix restart

Por ultimo editamos /etc/dovecot/conf.d/10-ssl.conf, nos aseguramos de que tenga las siguientes

lneas,

ssl = yes

ssl_cert = </etc/correo/ssl/nombre.dominio.cert

ssl_key = </etc/dovecot/ssl/nombre.dominio.pem

Y reiniciamos el servicio,

# /etc/init.d/dovecot restart

Servicios de Dominio y Nombre (DNS y NIS)

DNS

DNS (servicio de nombres de dominio) es un servicio distribuido y jrarquico que asocia nombres a

direcciones IP y viceversa. Especficamente puede transformar un nombre amigable para las

personas como www.server1.edu.mx en una direccin IP real, 192.168.1.108.

Los registros DNS se organizan en zonas; cada zona coincide con un dominio (o subdominio) o un

rango de direcciones IP (ya que generalmente se proveen direcciones IP en rangos consecutivos).

Un servidor primario es autoridad sobre los contenidos de una zona; los servidores secundarios,

generalmente en otras mquinas, proveen copias de la zona primaria actualizadas regularmente.

Cada zona puede contener registros de varios tipos (registros de recursos: Resource Records):

A: direccin IPv4.

CNAME: alias (nombre cannico: canonical name).

MX: intercambio de correo (mail exchange), un servidor de correo. Los otros servidores

de correo utilizan esta informacin para encontrar a dnde redirigir los emails enviados a

una direccin particular. Cada registro MX tiene una prioridad. Primero se intenta el

servidor con mayor prioridad, con el menor nmero; se contactan los dems servidores en

orden decreciente de prioridad si el primer no responde.

PTR: asociacin de una direccin IP con un nombre. Se almacenan estos registros en una

zona de DNS inverso cuyo nombre est basado en el rango de direcciones IP. Por

ejemplo, 1.168.192.in-addr.arpa es la zona que contiene las asociaciones inversas de todas

las direcciones en el rango 192.168.1.0/24.

AAAA: direccin IPv6.

NS: asocia un nombre con un servidor de nombres. Cada dominio debe tener al menos un

registro NS. Estos registros apuntan al servidor DNS que puede responder consultas sobre

este dominio; generalmente apuntan a los servidores primarios y secundarios del dominio.

Estos registros tambin permiten delegaciones de DNS; por ejemplo, la zona server1.mx

puede incluir un registro NS para internal.server1.mx, lo que significa que otro servidor

administra la zona internal.server1.mx. Por supuesto, este servidor debe declarar una zona

internal.server1.mx.

Instalacin y Configuracin del servicio

Instala el paquete bind9 (Berkeley Internet Name Domain),

# apt-get install bind9

Edita el archivo /etc/bind/named.conf.local y agrega lo siguiente al final del archivo,

# se declara el nombre del dominio completo o FQDN

zone "server1.edu.mx" {

# se declara el tipo de dominio, en este caso maestro

type master;

# se declara dnde estn los datos del dominio

file "/etc/bind/db.directa";

};

# se invierten los componentes de la direccin IP (red) seguidos del sufijo in-addr.arpa

zone "1.168.192.in-addr.arpa" {

# se declara el tipo

type master;

# se declara dnde estn contenidos los datos

file "/etc/bind/db.inversa";

};

Guardamos, y procedemos a crear los archivos db.directa y db.inversa, para esto se har uso de las

plantillas proporcionadas por bind,

# cp /etc/bind/db.local /etc/bind/db.directa

# cp /etc/bind/db.127 /etc/bind/db.inversa

Ahora editamos dichos archivos,

1. /etc/bind/db.directa

; Zona server1.edu.mx

; root.server1.inbox.mx. => contacto de la zona: root@server1.inbox.mx

$TTL 604800

@ IN SOA ns1.server1.edu.mx. root.server1.inbox.mx. (

2 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS ns1.server1.edu.mx.

ns1 IN A 192.168.1.108

www IN A 192.168.1.108

La cuarta linea es el registro SOA es el que proporciona informacin sobre el DNS primario, en

nuestro caso ns1.server1.edu.mx. vendra a ser nuestro DNS primario. Y root.server1.inbox.mx. el

correo del administrador del servidor. En la lnea 11 se especifica el registro NS, el cual define la

subdireccin que existe entre el nombre de dominio y los servidores, ah se debe de colocar el

nombre del servidor (ns1.server1.edu.mx.). A partir de la lnea 12 se crean los registros tipo A,

creamos 2, uno para el ns1 (DNS primario) y otro para el servidor web en ambos se debe de colocar

la direccin ip del servidor.

2. /etc/bind/db.inversa

; Zona inversa para 192.168.1.0/24

; root.server1.inbox.mx. => contacto de la zona: root@server1.inbox.mx

$TTL 604800

@ IN SOA ns1.server1.edu.mx. root.server1.inbox.mx. (

1 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS ns1.server1.edu.mx.

108 IN PTR ns1.server1.edu.mx.

108 IN PTR www.server1.edu.mx.

La lnea 4 y 10 se configura de igual manera que el archivo /etc/bind/db.directa. A partir de la lnea

10 se empieza a crear los registros inversos (PTR), creamos 2 registros, uno para el servidor ns1 y

otro para el servidor web. El 108 definido en las lneas 10 y 11 hacen referencia al ltimo octeto de

la direccin ip del servidor. Al final del registro del ns1 se debe de colocar los nombres de los

servidores, mientras que en el registro del servidor web se debe colocar la direccin de la pgina

web.

Verifica que el servidor DNS sea l mismo, esto se logra modificando el archivo /etc/resolv.conf,

domain server1.edu.mx # El nombre del dominio

search server1.edu.mx # El nombre del dominio

nameserver 192.168.1.108 # Direccin del servidor dns

Para finalizar se configura a los reenviadores, modifica el archivo /etc/bind/named.conf.options,

descomenta la linea forwarders y coloca la direccin del reenviador,

forwarders {

8.8.8.8 # Para nuestro ejemplo usaremos uno de google

}

Y reinicia el servicio,

# /etc/init.d/bind9 restart

NIS

NIS es el acrnimo de Network Information Service, que en espaol significa Sistema de

Informacin de Red, es el nombre de un protocolo de servicios de directorios cliente-servidor para

el envo de datos de configuracin en sistemas distribuidos tales como nombres de usuarios y hosts

entre computadoras sobre una red.

Una de las ventajas de NIS frente a otros sistemas de validacin de usuarios, es que utiliza la base

de usuarios /etc/passwd, estndar en estos sistemas. Puede ser visto entonces como una forma de

exponer los usuarios/clave de un host para que puedan validar en mquinas remotas. Esto es

mentira, seguro.

El sistema NIS por s solo no es suficiente para un uso en produccin, ya que gran parte de la

informacin de los usuarios se guarda en su respectivo HOME. Los HOME de los usuarios se

comparten en red, mediante algn sistema apto, como ser NFS o Samba.

Configura el archivo de hosts

Lo ideal es configurar todos los equipos que estarn validando contra NIS en el archivo /etc/hosts

para independizarse del DNS.

Es mandatario que todos los equipos resuelvan FQDN entre si

127.0.0.1 localhost server1.edu.mx server1

#ip del servidor

192.168.1.108 server1.edu.mx server1

Instalacin y configuracin de NIS

Instala lo siguiente los paquetes nis y portmap,

# apt-get install nis

Coloca el servicio NIS como master, editando el archivo /etc/default/nis,

NISSERRVER = master

Configura host con acceso al servidor en /etc/ypserv.securenets dejando estas lneas en el archivo,

# Always allow access for localhost

255.0.0.0 127.0.0.0

# This line gives access to everybody. PLEASE ADJUST!

#Mascara de subred red

255.255.255.0 192.168.1.0

Crea la base NIS,

# /usr/lib/yp/ypinit -m

At this point, we have to construct a list of the hosts which will run NIS

servers. saladr is in the list of NIS server hosts. Please continue to add

the names for the other hosts, one per line. When you are done with the

list, type a <control D>.

next host to add: ubuntu

next host to add:

The current list of NIS servers looks like this:

server1.edu.mx # Su hostname

Is this correct? [y/n: y]

Reinicia NIS con los siguientes comandos,

/etc/init.d/rpcbind restart

/etc/init.d/nis restart

Cliente

Instala los paquetes necesarios,

# apt-get install nis

Preguntar,

Dominio NIS: edu.mx

Configura estos archivos,

/etc/hosts

Agrega la linea,

ip-del-servidor FQDN hostname

192.168.1.108 server1.edu.mx server1

/etc/yp.conf

Agrega linea,

domain edu.mx server server1.edu.mx

/etc/nsswitch.conf

Deja estas 3 lineas as (agrega palabra nis)

passwd: nis compat

group: nis compat

shadow: nis compat

Reinicia la estacin de trabajo (cliente) y se podr iniciar sesin con un usuario centralizado.

Servicios de administracin de red

SNMP

Instala el paquete

# apt-get install snmp snmpd

Edita el archivo /etc/default/snmpd, ubica esta lnea y quita la direccin de loopback, con el fin del

que el servicio escuche en todas las interfaces.

SNMPDOPTS='-Lsd -Lf /dev/null -u snmp -g snmp -I -smux -p /var/run/snmpd.pid

Procedemos a editar el archivo principal del servicio snmp, /etc/snmp/snmpd.conf,

com2sec local localhost public

com2sec localnet 192.168.1.0/24 public

group MyRWGroup v1 local

group MyRWGroup v2c local

group MyRWGroup usm local

group MyRWGroup v1 localnet

group MyRWGroup v2c localnet

group MyRWGroup usm localnet

view all included .1 80

view system included .iso.org.dod.internet.mgmt.mib-2.system

access MyRWGroup "" any noauth exact all all none

En donde:

com2sec local localhost public

com2sec localnet 192.168.1.0/24 public

Se crea ACL, que servirn para definir quien tendr acceso hacia el servicio snmpd, estos

parmetros se configuran segn la necesidad que tenga el admin de red.

group MyRWGroup v1 local

group MyRWGroup v2c local

group MyRWGroup usm local

group MyRWGroup v1 localnet

group MyRWGroup v2c localnet

group MyRWGroup usm localnet

Se asocia el grupo a la ACL creada con anterioridad, de esta manera tanto la ACL localnet como

local se le asignan los permisos de Escritura y Lectura, estos parmetros se configuran segn la

necesidad que tenga el admin de red.

view all included .1 80

view system included .iso.org.dod.internet.mgmt.mib-2.system

Se especifican las ramas que se van a permitir ver a travs del servicio. (Si se lee la documentacin

acerca de este protocolo entender este paso).

access MyRWGroup "" any noauth exact all all none

Se especifica los permisos que tiene los grupos credos en este caso localnet y localhost.

Pruebas

Instala el programa SCLI

# apt-get install scli

Entonces ejecuta,

# scli ip-del-cliente-snmp

Aparecer la consola de scli, con este monitoreamos a travs de snmp

Servicios de control de acceso y directorio

OpenLDAP es una implementacin del protocolo LDAP; en otras palabras, es una base de datos de

propsito especial diseada para almacenar directorios. En el caso de uso ms comn, utilizar un

servidor LDAP permite centralizar la administracin de las cuentas de usuarios y permisos

relacionados. Lo que es ms, puede replicar fcilmente una base de datos LDAP, lo que permite

configurar varios servidores LDAP sincronizados. Cuando la red y cantidad de usuarios crecen

rpidamente, puede balancear la carga entre varios servidores.

Los datos LDAP son estructurados y jerrquicos. La estructura es definida por esquemas

(schemas) que describen el tipo de objetos que la base de datos puede almacenar junto con una

lista de todos sus atributos posibles. La sintaxis utilizada para hacer referencia a un objeto particular

en la base de datos est basada en esta estructura, lo que explica su complejidad.

Instalacin

El paquete slapd contiene el servidor OpenLDAP. El paquete ldap-utils incluye herramientas de

lnea de rdenes para interactuar con servidores LDAP.

La instalacin de slapd normalmente hace unas pocas preguntas debconf; puede forzar esta fase de

configuracin ejecutando dpkg-reconfigure slapd.

Evitar la configuracin del servidor OpenLDAP? No, por supuesto que deseamos

configurar este servicio.

Nombre de dominio DNS: ldap.mx.

Nombre de la organizacin: itc.

Debe ingresar la contrasea de administracin.

Base de datos a utilizar: HDB.

Desea eliminar la base de datos cuando se purge slapd? No. No tiene sentido arriesgarse a

perder la base de datos por error.

Mover una base de datos anterior? Esta pregunta slo es realizada cuando se intenta

configurarlo y ya existe una base de datos. Slo responda yes si realmente desea iniciar

nuevamente desde una base de datos limpia; por ejemplo, si ejecuta dpkg-reconfigure slapd

inmediatamente despus de instalarlo por primera vez.

Permitir el protocol LDAPv2? No, no tiene sentido. Todas las herramientas que

utilizaremos entienden el protocolo LDAPv3.

Teniendo instalado slapd, realiza una copia de seguridad del directorio, se usara ms adelante,

# slapcat > /root/backup.ldap

Deten el servicio de slapd,

# /etc/init.d/slapd stop

Borra el directorio de configuracin de slapd,

# rm -rf /etc/ldap/slapd.d

Copia el ejemplo del archivo slapd.conf que se encuentra en la documentacin de slapd en el

directorio /etc/ldap/,

# cp /usr/share/doc/slapd/examples/slapd.conf /etc/ldap/

Edita el archivo de configuracin /etc/default/slapd, busca la opcin SLAPD_CONF y se deja como

est a continuacin,

SLAPD_CONF = "/etc/ldap/slapd.conf"

Ahora copia el esquema de Samba ya que se va a necesitar para que los clientes Windows se puedan

autenticar en nuestro servidor.

Instala el paquete samba-doc

# apt-get install samba-doc

Luego copia el esquema de samba al directorio /etc/ldap/schema/

# zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema

Con esto se puede configurar OpenLDAP usando el archivo slapd.conf,

# nano /etc/ldap/slapd.conf

Busca la seccin Schema and ObjectClass definitions, aqu es donde se definen los esquemas que se

usaran en el directorio, el archivo ya trae los esquemas principales para trabajar con usuarios Unix.

Agrega el esquema de samba,

# Schema and objectClass definitions

include /etc/ldap/schema/core.schema

include /etc/ldap/schema/cosine.schema

include /etc/ldap/schema/nis.schema

include /etc/ldap/schema/inetorgperson.schema

include /etc/ldap/schema/samba.schema

Ahora busca y reemplaza lo siguiente,

@BACKEND@ - reemplzalo por hdb que es el motor de base de datos que se seleccion cuando

se reconfiguraba slapd.

@SUFFIX@ - reemplzalo por dc=ldap,dc=mx, este sera el DN del directorio.

@ADMIN@ - reemplzalo por cn=admin,dc=ldap,dc=mx, este sera el usuario administrador del

directorio.

Busca la lnea rootdn cn=admin,dc=ldap,mx,dc=mx y se descomenta.

Ahora se debe asignar una contrasea para el usuario admin, esa contrasea debe ir cifrada y nunca

en texto plano para eso se utilizara la herramienta slappasswd. Abre otra terminal y ejecuta,

# slappasswd

Esto lo que hace es pedir la contrasea del administrador del directorio y devolver la contrasea

cifrada con SSHA. Se agrega la contrasea en el archivo slapd.conf justo debajo de rootdn

cn=admin,dc=ldap,mx,dc=mx, quedando de la siguiente manera,

rootpw {SSHA}iLguGtEn9OOuKBUno7uhhEVet1EgDL6r

Ahora se van a agregar unos ndices. Los ndices son ayudas que se definen para que la base de

datos pueda encontrar los registros ms rpidamente buscando solamente el dato necesario si no se

asignan, el motor buscara por toda la base de datos un registro especifico causando que las

respuestas a las consultas sean muy lentas. Busca la seccin Indexing options for database,

comentan la lnea index objectClass eq y justo debajo agrega lo siguiente,

index objectClass eq,pres

index ou,cn,sn,mail,givenname eq,pres,sub

index uidNumber,gidNumber,memberUid eq,pres

index loginShell eq,pres

index uid pres,sub,eq

index displayName pres,sub,eq

index nisMapName,nisMapEntry eq,pres,sub

index sambaSID eq

index sambaPrimaryGroupSID eq

index sambaDomainName eq

index default sub

index uniqueMember eq

index sambaGroupType eq

index sambaSIDList eq

Ahora se van a definir los permisos que los usuarios van a tener en el directorio. Busca las

siguientes lineas:

access to attrs=userPassword,shadowLastChange

by dn="cn=admin,dc=eljardin,dc=co" write

by anonymous auth

by self write

by * none

y djalas as:

access to

attrs=userPassword,sambaNTPassword,sambaLMPassword,sambaPwdMustChange,sambaPwdLast

Set

by self write

by anonymous auth

by * none

Ahora busca la linea access to dn.base="by * read y comenta, justo debajo se agregan las

siguientes lineas:

access to attrs=shadowLastChange,shadowMax

by self write

by * read

Con esto se estn asignando los permisos a los usuarios para que puedan cambiar su propia

contrasea.

Por ultimo busca las lineas:

access to *

by dn="cn=admin,dc=example,dc=com" write

by * read

y djalas as:

access to *

by * read

Con esto se asigna los permisos para que cualquier usuario pueda leer y solo leer cualquier registro.

Con esto se termina de modificar el archivo slapd.conf, ahora hay que probar si existe algn error,

para eso se utilizara el comando slaptest,

# slaptest -v -u

Una vez comprobado que no hay ningn error en el archivo slapd.conf deten el servicio,

# /etc/init.d/slapd stop

Y borra nuevamente la base de datos de OpenLDAP para generarla nuevamente con los nuevos

ajustes,

# rm -rf /var/lib/ldap/*

Inicia el servicio,

# /etc/init.d/slapd start

y lo detienes nuevamente:

# /etc/init.d/slapd stop

Con esto ya se crea la base de datos con los nuevos ajustes. Restaura la copia de seguridad que se

sac antes:

# slapadd < /root/backup.ldap

E inicia de nuevo el servicio:

# /etc/init.d/slapd start

Por ultimo cambia el propietario de los archivos de la base de datos ya que se presenta un problema

con dos de los archivos cuyo propietario es el usuario root y da error al realizar operaciones en el

directorio,

# chown -R openldap.openldap /var/lib/ldap/*

Con esto ya se tiene funcionando el servidor OpenLDAP, ahora se va a instalar una interfaz web

para administrar a los usuarios, el que se ha escogido por su facilidad de uso es el LDAP Account

Manager o LAM,

# apt-get install ldap-account-manager

Abre un navegador web e introduce lo siguiente, http://direccion-ip-del-servidor/lam

Ingresa en la opcin LAM configuration en la esquina superior derecha, ahora en Edit server

profiles, ingresamos la contrasea que es lam

En la siguiente pgina se configura la conexin con OpenLDAP, en el apartado server settings se

modifica Tree suffix, se coloca el DN del servidor que es dc=ldap, dc=mx.

En el apartado Security Settings cambia la opcin List of valid users y pon el DN del usuario

administrador del directorio para que se pueda iniciar sesin con l, cn=admin,dc=ldap,dc=mx

Ahora en la pestaa Account types cambia todos los LDAP suffix de todos los apartados con el DN

de nuestro directorio, ou=*, dc=ldap, dc=mx. Donde ou es el nombre de la unidad organizativa.

Por ejemplo en Users una unidad organizativa podra ser People que es el que est por defecto.

El ltimo apartado, Samba domains, como an no se ha configurado se elimina, dando clic en el

botn Remove this account type.

En la pestaa Modules remueve todo lo que diga Samba 3. Con esto ya est configurado LAM,

guarda (el botn save que esta al en la esquina inferior izquierda) y ahora se podr iniciar sesin

usando su usuario administrador.

Al iniciar por primera vez la sesin se nos pedir nuestra confirmacin para crear los suffix que

definimos en Account types. Ahora se puede empezar a crear el primer usuario, pero antes hay que

crear el grupo al que se quiera que pertenezca el usuario,

En la pestaa Groups se da clic en new group, debe de aparecer lo siguiente,

Solo se rellenara el campo Group name con el nombre del grupo todo lo dems se puede dejar

vaco. Se da clic en save

Ahora en la pestaa Users da clic en el botn new user, debe aparecer lo siguiente,

Aqu va toda la informacin personal del usuario, no es necesario llenar todos los campos, por el

momento solo llenaremos el campo Firstname y Last name, este ltimo es un requisito.

En la pestaa Unix deben aparecer llenados los campos User Name, Common name, UID Number y

Home directory de forma automtica, solo nos limitamos a editar la opcin Primary Group, donde

se elegir el grupo al que pertenecer el usuario,

Ahora hay que asignar una contrasea al usuario, da clic en el botn set password y define una.

Con esto ya se tiene un servidor LDAP sencillo y listo para ser usado.

Configuracin del cliente LDAP

Los paquetes que se van a utilizar son: libnss-ldap, libpam-ldap, nscd

Instalamos los paquetes mencionados

# apt-get install libnss-ldap libpam-ldap nscd

Se realizaran algunas preguntas,

Configuracin de libnss-ldap,

URI del servidor LDAP: ldap://192.168.1.108

El DN de la base de bsquedas: dc=ldap, dc=mx

Versin de LDAP a utilizar: 3

Cuenta LDAP para root: cn=admin, dc=ldap, dc=mx

Contrasea para la cuenta LDAP de root

Configuracin de libpam-ldap,

Desea permitir que que la cuenta del administrador LDAP se comporte como el

administrador local? Si

Hace falta un usuario para acceder a la base de datos LDAP? No

Cuenta del administrador LDAP: cn=admin, dc=ldap, dc=mx

Contrasea del administrador de LDAP

Ahora vamos a modificar el archivo /etc/nsswitch.conf. Buscamos las siguientes lineas,

passwd: compat

group: compat

shadow: compat

y las dejamos as:

passwd: files ldap

group: files ldap

shadow: files ldap

Con esto se indica que las bases de datos de usuarios, contraseas y grupos sern buscadas primero

en los archivos locales (/etc/passwd, /etc/shadow, /etc/group) y si no encuentra la informacin all

entonces que busque en el directorio LDAP.

Ahora se va a modificar el archivo /etc/ldap/ldap.conf y se modifica de tal manera que quede,

#

# LDAP Defaults

#

# See ldap.conf(5) for details

# This file should be world readable but not world writable.

BASE dc=ldap,dc=mx

URI ldap://192.168.1.108 #ldap://ldap-master.example.com:666

#SIZELIMIT 12

#TIMELIMIT 15

#DEREF never

# TLS certificates (needed for GnuTLS)

TLS_CACERT /etc/ssl/certs/ca-certificates.crt

Modifica el archivo /etc/libnss-ldap.conf, busca la lnea que diga,

#bind_policity hard

y descomentala y modifcala de modo que quede

bind_policity soft

Ahora busca la lnea

pam_filter objectclass=account

Y modifcala de la siguiente manera

pam_filter objectclass=posixAccount

Busca las lineas pam_login_attribute uid y pam_password crypt y descomentalas.

Busca las lineas,

#nss_base_passwd ou=People,dc=padl,dc=com?one

#nss_base_shadow ou=People,dc=padl,dc=com?one

#nss_base_group ou=Group,dc=padl,dc=com?one

Descomentalas y modifcalas de la siguiente manera,

nss_base_passwd ou=People,dc=ldap,dc=mx?one

nss_base_shadow ou=People,dc=ldap,dc=mx?one

nss_base_group ou=Group,dc=ldap,dc=mx?one

Guardamos los cambios y copiamos el archivo que acabamos de modificar y le colocamos como

nombre /etc/pam_ldap.conf

# cp /etc/libnss-ldap.conf /etc/pam_ldap.conf

Reiniciamos el servicio nscd

# /etc/init.d/nscd restart

Listo, ahora el cliente debera ser capaz de obtener informacin de los usuarios creados en el

directorio, probemos con algn usuario que este en el servidor, para eso se usara el comando id,

# id UsuarioLDAP

Debera regresar algo como,

uid=10003(usuarioldap) gid=513(Domain Users) grupos=513(Domain Users)

Tambin se debe revisar que el usuario aparezca en la base de datos passwd,

# getent passwd | grep UsuarioLDAP

Y el resultado es,

usuarioldap:*:10003:513:UsuarioLDAP:/home/usuarioldap:/bin/bash

Ahora solo falta realizarse unas configuraciones ms, procedemos a editar el archivo

/etc/pam.d/common-password, buscamos la lnea,

password [success=2 default=ignore] pam_unix.so obscure sha512

Y la modificas de tal forma que quede

password [success=2 default=ignore] pam_unix.so obscure crypt

Abre el archivo /etc/pam.d/common-session y al final del archivo agrega,

session required pam_mkhomedir.so

Por ultimo abre el archivo /etc/pam.d/common-session-noninteractive y se agrega la misma linea

que se agreg en el archivo anterior.

Servicios de Archivos distribuidos

NFS

NFS (sistema de archivos de red: Network File System) es un protocolo que permite acceso

remoto a un sistema de archivos a travs de la red. Todos los sistemas Unix pueden trabajar con este

protocolo; cuando se involucran sistemas Windows, debe utilizar Samba en su lugar.

El servidor NFS es parte del ncleo Linux; en los ncleos que Debian provee est compilado como

un mdulo de ncleo. Si necesita ejecutar el servidor NFS automticamente al iniciar, debe instalar

el paquete nfs-kernel-server; contiene los scripts de inicio relevantes.

# apt-get install nfs-kernel-server

Para iniciar, detener o reiniciar el servicio,

# /etc/init.d/nfs-kernel-server {start, stop o restart}

El archivo de configuracin del servidor NFS, /etc/exports, enumera los directorios que estarn

disponibles en la red (exportados). Para cada espacio compartido NFS, slo tendrn acceso las

mquinas especificadas. Puede obtener un control ms detallado con unas pocas opciones. La

sintaxis para este archivo es bastante simple:

/directorio/a/compartir maquina1(opcion1, opcion2) maquina2(opcion1, opcion2)

Puede identificar cada mquina mediante su nombre DNS o su direccin IP. Tambin puede

especificar conjuntos completos de mquinas utilizando una sintaxis como *.server1.mx o un rango

de direcciones IP 192.168.1.0/255.255.255.0 o 192.168.1.0/24.

De forma predeterminada (o si utiliza la opcin ro), los directorios estn disponibles slo para

lectura. La opcin rw permite acceso de lectura y escritura. Los clientes NFS tpicamente se

conectan desde un puerto restringido slo a root (en otras palabras, menor a 1024); puede eliminar

esta restriccin con la opcin insecure (la opcin secure es implcita, pero puede hacerla explcita

para ms claridad).

De forma predeterminada, el servidor slo responder consultas NFS cuando se complete la

operacin actual de disco (la opcin sync); puede desactivar esto con la opcin async. Las escrituras

asncronas aumentarn un poco el rendimiento pero disminuirn la fiabilidad debido al riesgo de

prdida de datos en caso de un cierre inesperado del servidor entre que recibi el pedido de escritura

y los datos sean escritos realmente en el disco. Debido a que el valor predeterminado cambi

recientemente (comparado con el valor histrico de NFS), se recomienda configurarlo

explcitamente.

Para no proveerle acceso de root al sistema de archivos a ningn cliente NFS, el servidor

considerar todas las consultas que parezcan provenir de un usuario root como si provinieran del

usuario anonymous. Este comportamiento corresponde a la opcin root_squash y est activado de

forma predeterminada. La opcin no_root_squash, que desactiva este comportamiento, es riesgosa

y slo debe ser utilizada en entornos controlados. Las opciones anonuid=udi y anongid=gid

permiten especificar otro usuario falso que ser utilizado en lugar de anonymous.

Cliente NFS

Como con cualquier otro sistema de archivos, incorporar un espacio compartido NFS en la jerarqua

del sistema es necesario montarlo. Debido a que este sistema de archivos tiene sus peculiaridades

fueron necesarios unos pocos ajustes en la sintaxis de mount y en el archivo /etc/fstab.

Montaje manual con el comando mount,

# mount -t nfs -o rw,nosuid arrakis.interne.falcot.com:/srv/shared /shared

Elemento NFS en el archivo /etc/fstab,

arrakis.interne.falcot.com:/srv/shared /shared nfs rw,nosuid 0 0

El elemento descripto monta, al iniciar el sistema, el directorio NFS /srv/shared/ en el servidor

arrakis en el directorio local /shared/. Necesita acceso de lectura y escritura (de all el parmetro

rw). La opcin nosuid es una medida de proteccin que elimina cualquier bit setuid o setgid de los

programas almacenados en el espacio compartido. Si el espacio compartido NFS est destinado slo

a almacenar documentos, tambin se recomienda utilizar la opcin noexec que evita la ejecucin de

programas almacenados en el espacio compartido.

Samba

Samba es un conjunto de herramientas que administran el protocolo SMB (ahora llamado CIFS)

en Linux. Windows utiliza este protocolo para espacios compartidos de red e impresoras

compartidas.

Samba tambin puede actuar como un controlador de dominio NT. Esta es una herramienta

sobresaliente para asegurar una integracin perfecta entre servidores Linux y las mquinas de

escritorios en las oficinas que todava utilizan Windows.

El paquete samba contiene los dos servidores principales de Samba 3: smbd y nmbd.

# apt-get install samba

Para iniciar, detener o reiniciar el servicio,

# /etc/init.d/samba {start, stop, restart}

Para configurar samba editamos /etc/samba/smb.conf.

Aunque el archivo de configuracin de samba es bastante extenso, para empezar a disfrutar de

samba, tenemos que hacer muy pocos cambios. El archivo de configuracin se divide en secciones

identificadas por un nombre entre corchetes. Hay tres secciones especiales que son [global],

[homes] y [printers].

Los parmetros en la seccin global se aplican en el servidor como un todo, o son por defecto para

las secciones que no definen especficamente ciertos items.

Si se incluye la seccin homes en el archivo de configuracin, se compartirn las carpetas home

(carpeta donde se almacena el perfil y documentos) de cada usuario. Esta seccin es opcional. Si no

existe, no se compartirn las carpetas home de cada usuario. Se utiliza cuando se desean crear

perfiles mviles de forma que cuando se identifique el usuario en cualquiera de los PCs de la red, se

mapee de forma automtica su perfil.

En la seccin printers se configuran los parmetros para compartir las impresoras o colas de

impresin disponibles en el servidor.

El archivo smb.conf es extenso, se pueden configurar ms de 300 parmetros, dando lugar a miles

de configuraciones, por lo que nos limitaremos a mostrar solo los parmetros que modificamos,

[global]

## Exploracin/Identificacin ###

# Modifique esto al grupo de trabajo/nombre de dominio NT al que pertenecer su servidor Samba

workgroup = Mi_grupo_de_trabajo

# server string es el equivalente al campo de descripcin en NT

server string = %h server (Samba %v)

# Seccin sobre Windows Internet Name Serving Support:

# Compatibilidad WINS - Indicar al componente NMBD de Samba que active su servidor WINS

wins support = yes

1

[...]

####### Autenticacin #######

#security = user siempre es una buena idea. Esto requerir una cuenta

#Unix en este servidor para todo usuario que acceda al servidor. Revise

#/usr/share/doc/samba-doc/htmldocs/Samba3-HOWTO/ServerType.html

#en el paquete samba-doc para ms detalles.

security = user

2

# Puede desear cifrar contraseas. Revise la seccin encrypy passwords

# de la pgina de manual smb.conf(5) antes de activarlo.

encrypt passwords = true

# Si utiliza contraseas cifradas, Samba necesitar saber qu tipo de

# base de datos utiliza.

passdb backend = tdbsam guest

[...]

########## Impresin ##########

# Si desea cargar su lista de impresoras automticamente en lugar

# de configurarlas individualmente, necesitar esto

load printers = yes

3

# Impresin lpr(ng). Puede desear modificar la ubicacin del

# archivo printcap

; printing = bsd

; printcap name = /etc/printcap

##Impresin CUPS. Revise tambin en la pgina de manual cupsaddsmb(8)

#en el paquete cups-client.

printing = cups

4

printcap name = cups

[...]

######## Archivos compartidos ########

# Opciones de manipulacin de nombres

; preserve case = yes

; short preserve case = yes

unix charset=ISO8859-1

5

1

Indica que Samba debe funcionar como un servidor de nombres Netbios (WINS) para la red local

2

Este es el valor predeterminado para este parmetro; sin embargo, como es central a la

configuracin de Samba, se recomienda rellenarlo explcitamente. Cada usuario debe autenticarse

antes de acceder a cualquier espacio compartido.

3

Indica a Samba que comparta automticamente todas las impresoras locales que existen en la

configuracin de CUPS. Todava es posible restringir el acceso a estas impresoras agregando las

secciones apropiadas.

4

Especifica el sistema de impresin a utilizar; CUPS en nuestro caso.

5

Especifica el conjunto de caracteres y la codificacin utilizado para los nombres de archivos en

Linux. El valor predeterminado es UTF8 (Unicode).

Ahora solo falta crear el espacio compartido con su directorio asociado, para ello debemos crear una

seccin nueva. El nombre de la seccin, ser el nombre del recurso compartido. Ejemplo, si

queremos compartir la carpeta /srv/archivos-publicos y llamar al recurso compartido pblico, debe

crearse una seccin llamada [publico]

[publico]

# ruta de la carpte compartida

path = /srv/archivos-publico

# Explorable

browsable = yes

# acceso a usuarios sin contrasea

guest ok = yes

# solo lectura

read only = yes

Con esto ya tenemos un servidor Samba de lo ms sencillo para la comparticin de un directorio

pblico de archivos para cualquier usuario.

Los parmetros ms usados en la configuracin de un recurso compartido son los siguientes:

browseable = yes

Indica si el recurso compartido ser visible cuando se escanea la red, por ejemplo haciendo

clic en 'Mis sitios de red' en Windows

create mask = 0770

Establece la mscara de creacin de archivos, igual con directory mask para la creacin de

carpetas

guest ok = yes

Indica que cualquier usuario sin contrasea tiene permiso de acceso

valid users = user1, user2

Indica qu usuarios pueden acceder al recurso

Aadir usuarios

Cada usuario Samba necesita una cuenta en el servidor; primero debe crear las cuentas Unix, luego

necesita registrar el usuario en la base de datos de Samba. El paso de Unix se realiza de la forma

normal (por ejemplo, utilizando adduser).

Agregar un usuario existente a la base de datos de Samba slo es cuestin de ejecutar smbpasswd

-a usuario; esto pedir la contrasea de forma interactiva.

Puede eliminar un usuario ejecutando smbpasswd -x usuario. Tambin puede desactivar

temporalmente una cuenta Samba (con smbpasswd -d usuario) y reactivarla despus (con

smbpasswd -e usuario).

Das könnte Ihnen auch gefallen

- Kara No Kyoukai - The Garden of Sinners c02 Investigación de Un Asesinato (Parte 01) 3 de 7Dokument2 SeitenKara No Kyoukai - The Garden of Sinners c02 Investigación de Un Asesinato (Parte 01) 3 de 7Ankoku RyuNoch keine Bewertungen

- Servidor LinuxDokument33 SeitenServidor LinuxAnkoku Ryu100% (1)

- Kara No Kyoukai - The Garden of Sinners Vol.01 c02 Investigación de Un Asesinato (Parte 01) 2 de 7Dokument6 SeitenKara No Kyoukai - The Garden of Sinners Vol.01 c02 Investigación de Un Asesinato (Parte 01) 2 de 7Ankoku Ryu100% (5)

- Kara No Kyoukai Vol.01 c02 Investigación de Un Asesinato (Parte 01) 1 de 7Dokument5 SeitenKara No Kyoukai Vol.01 c02 Investigación de Un Asesinato (Parte 01) 1 de 7Ankoku Ryu100% (2)

- Fate Zero Vol.01 Prólogo 03 Hace 01 AñoDokument15 SeitenFate Zero Vol.01 Prólogo 03 Hace 01 AñoAnkoku Ryu100% (1)

- Fate Zero Vol.01 Prólogo 02 Hace 3 AñosDokument15 SeitenFate Zero Vol.01 Prólogo 02 Hace 3 AñosAnkoku Ryu100% (1)

- Kara No Kyoukai Vol.01 c01 Vista Desde Lo AltoDokument39 SeitenKara No Kyoukai Vol.01 c01 Vista Desde Lo AltoAnkoku Ryu100% (4)

- Fate Zero Vol.01 Prólogo 01 Hace 8 AñosDokument9 SeitenFate Zero Vol.01 Prólogo 01 Hace 8 AñosAnkoku RyuNoch keine Bewertungen

- Proyecto Final H&H Pets FinalDokument82 SeitenProyecto Final H&H Pets FinalPaolaNoch keine Bewertungen

- Cómo Produce La Creación de Nuevos Sistemas El Cambio OrganizacionalDokument2 SeitenCómo Produce La Creación de Nuevos Sistemas El Cambio OrganizacionalOscar SandovalNoch keine Bewertungen

- Configuracion Basica de Servidores 2Dokument5 SeitenConfiguracion Basica de Servidores 2Katty ApoloNoch keine Bewertungen

- Modelado de Sistemas IncrustadosDokument3 SeitenModelado de Sistemas IncrustadosDany Venegas LujanoNoch keine Bewertungen

- Apuntes de Mecanica de Fluidos - U. de Oviedo PDFDokument138 SeitenApuntes de Mecanica de Fluidos - U. de Oviedo PDFFabio Moncada MontoyaNoch keine Bewertungen

- Derecho InformaticoDokument14 SeitenDerecho InformaticoJHONATAN PAREDES EQUISENoch keine Bewertungen

- Presentacion Nadcom 2019Dokument7 SeitenPresentacion Nadcom 2019Ubaldo NadaliniNoch keine Bewertungen

- Villanueva Moreno Sayda JazumiDokument6 SeitenVillanueva Moreno Sayda JazumiSayda VillanuevaNoch keine Bewertungen

- Manuales Originales Centura Builder 4Dokument12 SeitenManuales Originales Centura Builder 4jolivaresparadaNoch keine Bewertungen

- Se Encuentra en Período de Transición y Dejará deDokument4 SeitenSe Encuentra en Período de Transición y Dejará dejohanna lopezNoch keine Bewertungen

- Herramientas CadDokument4 SeitenHerramientas Cadstanley nietoNoch keine Bewertungen

- PresupuestoDokument3 SeitenPresupuestovictorNoch keine Bewertungen

- Simulador de ProcesosDokument17 SeitenSimulador de ProcesosDiego MartinezNoch keine Bewertungen

- Tema - Configuración Inicial Firewall PIXDokument7 SeitenTema - Configuración Inicial Firewall PIXYonathan SerranoNoch keine Bewertungen

- Sena Cdath Manual Instructor Lms v6 Septiembre 22Dokument326 SeitenSena Cdath Manual Instructor Lms v6 Septiembre 22HECTOR LLANOSNoch keine Bewertungen

- Jans Jherson Borja Espinoza Articulo CientíficoDokument10 SeitenJans Jherson Borja Espinoza Articulo CientíficoFRANK ROSALESNoch keine Bewertungen

- Plan de Ejecucion BimDokument38 SeitenPlan de Ejecucion BimKarlo Manuel ReyesNoch keine Bewertungen

- Repaso GeneralDokument26 SeitenRepaso GeneralJuan Carlo Medina SanhuezaNoch keine Bewertungen

- Reniec SistemasDokument21 SeitenReniec SistemasRocio RojasNoch keine Bewertungen

- Guia de Laboratorio Semana 12Dokument6 SeitenGuia de Laboratorio Semana 12ginahuertascamachoNoch keine Bewertungen

- Unidad de Prueba SACE PR010T PDFDokument20 SeitenUnidad de Prueba SACE PR010T PDFJorge Gutierrez MejiaNoch keine Bewertungen

- 50 VirusDokument51 Seiten50 VirusVictor CartagenaNoch keine Bewertungen

- Diseño y Realización de PruebasDokument44 SeitenDiseño y Realización de PruebasnpostulacheNoch keine Bewertungen

- CURRICULUM VITAE (Abel André Vinocuna Ramos)Dokument3 SeitenCURRICULUM VITAE (Abel André Vinocuna Ramos)Abel André Vinocuna RamosNoch keine Bewertungen

- EG EXAMEN FINAL Simulación de Sistemas 2022 02Dokument4 SeitenEG EXAMEN FINAL Simulación de Sistemas 2022 02EduardoSolanoNoch keine Bewertungen

- Preparacion de Campañas y Redes GeodesicasDokument12 SeitenPreparacion de Campañas y Redes GeodesicasKevin Miguel GuzmanNoch keine Bewertungen

- MetacomandosDokument2 SeitenMetacomandosFabian DiazNoch keine Bewertungen

- Manual de Instalación de Un Servidor FTPDokument10 SeitenManual de Instalación de Un Servidor FTPhamzabeddouka100% (1)

- Ventajas y Desventajas de Stored ProcedureDokument2 SeitenVentajas y Desventajas de Stored ProcedureKevin BanegasNoch keine Bewertungen

- BD, Sugestion ZKBiosecurityDokument18 SeitenBD, Sugestion ZKBiosecurityjulianNoch keine Bewertungen