Beruflich Dokumente

Kultur Dokumente

Controle de Acesso

Hochgeladen von

willfds100%(1)100% fanden dieses Dokument nützlich (1 Abstimmung)

34 Ansichten79 SeitenCopyright

© © All Rights Reserved

Verfügbare Formate

PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

100%(1)100% fanden dieses Dokument nützlich (1 Abstimmung)

34 Ansichten79 SeitenControle de Acesso

Hochgeladen von

willfdsCopyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 79

1

Controle de Acesso Fsico

O controle do acesso fsico s instalaes um aspecto

particularmente importante da segurana fsica.

Os acessos de visitantes, clientes e outras pessoas no

diretamente envolvidas com a operao do sistema, devem ser

feitos com restries e o contato com o sistema deve ser o menor

possvel.

Um exemplo tpico de controle de acesso fsico o uso de chaves.

A chave foi uma das primeiras formas usadas para conseguir

acesso restrito uma vez que, pela combinao nica entre chave e

fechadura, o seu portador tem acesso ao ambiente que os outros

no tm; esta forma de autenticao caracterizada pelo que se

possui.

Os sistemas de controle so desenvolvidos visando automatizar o

processo de verificao de acesso fsico ou ajudar em outras

tarefas relativas proteo de patrimnios crticos.

Quando usados para autenticao, consistem de uma base de

dados contendo informaes sobre o nvel de acesso dos usurios

e um esquema para garantir a identificao dos mesmos

2

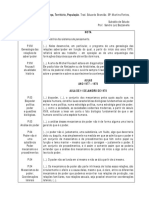

Podemos definir trs ambientes no que se refere segurana fsica:

Ambiente Global de Segurana:

rea sobre a qual a organizao mantm alguma forma de controle ou

influncia, tal como estacionamentos ou reas vizinhas ao local da rede de

computadores;

Ambiente Local de Segurana:

salas adjacentes ao local da rede de computadores. O controle de entrada e

sada deste ambiente deve ser feito de acordo com as medidas necessrias

previamente estabelecidas na poltica de segurana da organizao. Dentro

deste ambiente podem existir diferentes regies com controles de acesso

distintos;

Ambiente Eletrnico de Segurana:

sala onde se localiza efetivamente a instalao computacional e seus

equipamentos perifricos. Os recursos a serem protegidos e que se encontram

no ambiente eletrnico de segurana so servidores, impressoras, terminais,

roteadores, scanners, etc. O acesso aos ambientes pode ser feito por intermdio

de controles explcitos e de controles de regulamentao de acesso. Os

controles explcitos so representados por fechaduras mecnicas e eletrnicas,

cmeras de vdeo, alarmes e guardas de segurana. Os controles de

regulamentao ao acesso so constitudos por senhas, cartes magnticos ou

sistemas biomtricos.

3

Ambiente de segurana fsica

4

Controle de Acesso Lgico

Considerando que o controle de acesso

fsico no suficiente para garantir a

segurana das informaes de um

sistema computacional, sero necessrios

controles de acesso lgico, representados

por medidas de segurana baseadas em

hardware e software com a finalidade de

impedir acessos no autorizados ao

sistema.

5

Os controles de acesso lgico envolvem o

fornecimento da identificao do usurio e de

uma senha que serve de autenticao,

provando ao sistema que o indivduo

realmente quem diz ser.

O identificador deve ser nico, ou seja, cada

usurio deve ter sua identidade prpria.

O principal objetivo do controle de acesso lgico

que apenas usurios autorizados tenham

acesso aos recursos da rede realmente

necessrios execuo de suas tarefas.

Isto significa a existncia de dispositivos que

impeam os usurios de executar transaes

incompatveis com suas funes ou alm de

suas responsabilidades.

6

Para cumprir esse objetivo, os controles de acesso

lgico devem atender a procedimentos formais que

contemplem todo o ciclo de vida do acesso do usurio,

desde seu registro inicial, o gerenciamento dos

privilgios e senhas, at sua excluso.

Estes procedimentos devem estar em conformidade

com a poltica de disseminao da informao.

Como formas de autenticao para os sistemas de

controle de acesso lgico so usadas senhas, cartes

inteligentes (Smart Cards), dispositivos eletrnicos

(tokens), identificao por radiofreqncia (RFID),

caractersticas fsicas como impresso digital, face, voz,

retina, entre outras.

7

Controles de acesso fsico e lgico utilizando biometria

8

Biometria

Definindo

biometria pode ser formalmente definida como a cincia da

aplicao de mtodos de estatstica quantitativa a fatos

biolgicos, ou seja, o ramo da cincia que se ocupa da medida

dos seres vivos.

do grego

bio = vida

mtron = medida

Resumindo, a biometria reconhece um indivduo pelas suas

caractersticas biolgicas e comportamentais. Em outras

palavras, usa caractersticas humanas mensurveis (fsicas

ou comportamentais) para autenticar a identidade de um

indivduo.

9

Biometria fsica

Veias das mos

mesmo que tenha sido descoberta h pouco tempo, esta

caracterstica muito confivel para o reconhecimento de pessoas,

pois alm de ser imutvel a falsificao deste tipo de informao

quase impossvel. Alm disso, o custo para obteno de imagens

para identificao relativamente baixo;

10

Impresso digital

a forma mais comum de identificao. Alm de ser o mtodo mais

rpido tambm o que exige recursos de mais baixo custo.

Infelizmente a confiabilidade neste mtodo bem baixa;

11

Reconhecimento facial

um dos mtodos de identificao menos vantajosos. A baixa

confiabilidade em unio com o alto custo computacional para

leitura, reconhecimento e pesquisa faz deste recurso um dos

menos utilizados para sistemas em tempo real;

12

ris

embora exija equipamentos de alto custo para anlise, a ris

uma caracterstica muito confivel para identificar as pessoas.

imutvel com o passar dos anos e quase impossvel de ser

clonada;

A probabilidade de

uma ris ser

idntica a outra

aproximadamente

1 em 10

72

13

Retina

a identificao por meio da retina j muito utilizada em

sistemas de alta segurana. totalmente confivel e a retina

tambm imutvel. Os problemas ficam por conta do

incmodo na obteno de uma imagem da retina e no alto

custo financeiro exigido;

14

Geometria da mo

menos confivel do que a impresso digital, o

reconhecimento por meio da geometria palmar enfrenta

problema quanto ao correto posicionamento da mo na

superfcie do scanner, sem falar nos anis e acessrios que

muitas pessoas utilizam.

15

Biometria fsica

Veias das mos - mesmo que tenha sido descoberta h pouco tempo, esta

caracterstica muito confivel para o reconhecimento de pessoas, pois alm de ser

imutvel a falsificao deste tipo de informao quase impossvel. Alm disso, o

custo para obteno de images para identificao relativamente baixo;

Impresso digital - a forma mais comum de identificao. Alm de ser o mtodo

mais rpido tambm o que exige recursos de mais baixo custo. Infelizmente a

confiabilidade neste mtodo bem baixa;

Reconhecimento facial um dos mtodos de identificao menos vantajosos. A

baixa confiabilidade em unio com o alto custo computacional para leitura,

reconhecimento e pesquisa faz deste recurso um dos menos utilizados para

sistemas em tempo real;

ris embora exija equipamentos de alto custo para anlise, a ris uma

caracterstica muito confivel para identificar as pessoas. imutvel com o passar

dos anos e quase impossvel de ser clonada;

Retina a identificao por meio da retina j muito utilizada em sistemas de alta

segurana. totalmente confivel e a retina tambm imutvel. Os problemas ficam

por conta do incmodo na obteno de uma imagem da retina e no alto custo

financeiro exigido;

Geometria da mo menos confivel do que a impresso digital, o reconhecimento

por meio da geometria palmar enfrenta problema quanto ao correto posicionamento

da mo na superfcie do scanner, sem falar nos anis e acessrios que muitas

pessoas utilizam

16

Biometria comportamental

Cada pessoa reage de uma maneira diferente

em determinadas situaes. Alguns choram,

outros ficam agressivos, tudo depende das

caractersticas comportamentais de cada um.

Existem estudos complexos sobre as atitudes

tomadas pelas pessoas.

Os cientistas acreditam que, em um futuro

muito prximo, seja possvel destacar um

indivduo no meio de uma multido apenas

pelo seu jeito de andar, mexer as mos ou

identificando alguma mania dele. Este tipo de

anlise recebe o nome de biometria

comportamental.

17

No universo das redes de computadores, biometria

refere-se ao conjunto de mtodos automatizados que

permitem autenticar, identificar ou verificar

automaticamente a identidade de um indivduo

baseando-se em suas caractersticas fsicas ou

comportamentais.

Esses processos so realizados usando sistemas

computacionais de forma a comparar, em tempo real,

os padres tomados do indivduo, um modelo

biomtrico, com informaes previamente

armazenadas.

A biometria pode ser usada para incrementar a

segurana em redes de computadores, proteo de

transaes financeiras, controle de acesso a

instalaes de alta segurana, prevenir fraudes,

entre outras aplicaes.

18

Os sistemas biomtricos esto em constante processo de

desenvolvimento atualmente, sendo considerados como uma das

formas mais eficazes para comprovar a identidade de um indivduo.

Por exemplo, a identificao pela ris uma realidade na

Holanda, onde a polcia de imigrao implantou um projeto piloto

para identificar imigrantes ilegais no pas.

Outro exemplo de aplicao dos sistemas biomtricos, agora nas

redes de comunicao, est no seu emprego em combinao

com outros procedimentos, visando o aumento do grau de

segurana para o uso de dispositivos.

19

Resumo:

Do ponto de vista da segurana dos sistemas

computacionais, a biometria permite a verificao da

identidade de uma pessoa atravs de uma

caracterstica nica, inerente a ela.

Essa caracterstica pode ser fisiolgica, tambm

conhecida como caracterstica esttica,

representada por traos fisiolgicos, originrios da

carga gentica do indivduo, que essencialmente variam

pouco ao longo do tempo (impresso digital ou

caractersticas faciais, por exemplo) ou uma

caracterstica comportamental, tambm conhecida

como dinmica, aprendida ou desenvolvida ao longo da

utilizao constante, e que pode variar fortemente ao

longo do tempo. Alm disso, pode ser facilmente

alterada pela vontade ou estado do usurio (assinatura

manuscrita ou uma amostra de voz, por exemplo).

20

Sistemas Biomtricos

Sistema Biomtrico Tpico

Qualquer que seja a caracterstica biomtrica utilizada,

ela deve estar enquadrada em um sistema biomtrico.

Um sistema biomtrico pode ser encarado como o

conjunto de hardware e software para o

reconhecimento de padres de propsito especfico,

que opera atravs da aquisio automtica de uma

coleo de informaes biomtricas do indivduo,

extraindo um modelo a partir dessas informaes e

comparando esse modelo com um conjunto de outros

modelos armazenados em uma base de dados.

21

Sistema Biomtrico Tpico

Um modelo conceitual simples considera os dados e processos

bsicos comuns a qualquer sistema biomtrico, onde o usurio

previamente registrado (aquisio) e seu perfil biomtrico

(exemplar) fica armazenado.

Quando da utilizao posterior do sistema, o processo de

extrao obtm da caracterstica biomtrica apresentada os

atributos necessrios para anlise e o modelo biomtrico

extrado (perfil) comparado com os modelos armazenados na

base de dados.

O processo de comparao decide se os dados apresentados so

suficientemente similares (limiar) ao perfil registrado,

permitindo (ou no) a autenticao do usurio no sistema.

22

Aquisio e Exemplar

O processo de aquisio ou apresentao o

processo de obteno dos dados da

caracterstica biomtrica apresentada ao

sistema.

Os dispositivos de aquisio das caractersticas

biomtricas obtm os dados atravs de

sensores especiais e utilizam um software

(algoritmo) que converte cada informao em

um modelo digital que ser armazenado no

Banco de Dados (Database) do sistema para

posterior comparao.

Controle de Acesso

Prof. Fadir Salmen

23

Aquisio e Exemplar

Normalmente, a dificuldade deste processo

balancear adequadamente a qualidade da

amostra sem causar incmodo para o

indivduo.

Neste mdulo normalmente adicionado um

controle da qualidade da amostra adquirida

conhecido como pr-processamento.

O exemplar (ou amostra) o resultado do

processo de aquisio.

24

Atributos e Extrao de Caractersticas

O processo de extrao produz uma

representao digital do exemplar obtido,

chamado de atributo, caracterstica ou

template.

Um template associado com um

identificador do usurio.

Eles podem ser armazenados em cartes de

memria, cartes magnticos ou em uma base

de dados central.

O tipo de armazenamento dar-se- pela

aplicabilidade prtica a que se destina o

sistema e pelo tamanho dos templates

gerados

25

Atributos e Extrao de Caractersticas

A extrao de caractersticas a

reduo do conjunto de medidas

biomtricas tomadas do indivduo e

formado por um grande volume de dados

que contm uma pequena quantidade de

informao til, para um volume menor de

dados, mas praticamente com a mesma

quantidade de informao.

26

Registro e Perfil

O processo de registro ou cadastramento,

obtm previamente os dados biomtricos do

indivduo para cadastramento no sistema.

O perfil biomtrico obtido (template)

armazenado para uma comparao posterior.

O processo de registro, embora realizado uma

nica vez para cada indivduo, necessrio

para o estabelecimento do perfil e para

comparaes posteriores.

27

Comparao, Limiar e Deciso

O processo de comparao responsvel por verificar

qual o grau de similaridade entre as caractersticas

extradas da amostra do indivduo com o perfil

armazenado previamente.

Este processo fornece uma pontuao (escore)

representativa da similaridade entre os dois conjuntos

de dados.

Caso a similaridade seja superior a certo limite

previamente determinado, conhecido como limiar a

deciso aceitar o indivduo, ou seja, uma autenticao

vlida.

Caso a similaridade seja inferior ao limiar, a deciso

no aceitar o indivduo, ou seja, ele no autenticado

no sistema e o seu acesso, negado.

28

Requisitos do Sistema Biomtrico

Como os sistemas biomtricos se

baseiam em caractersticas intrnsecas do

ser humano, podem ser empregados

como mtodos de autenticao rpida e

com alto nvel de preciso.

Tm como uma de suas principais

vantagens o fato de serem

intransferveis, no podendo ser

perdidos e nem roubados.

29

Para que um sistema de identificao

biomtrico seja considerado seguro,

necessrio que atenda a trs requisitos

bsicos:

A caracterstica biomtrica deve conter

diferenas significativas entre indivduos

distintos;

As caractersticas devem ser estveis durante

o perodo de vida do indivduo;

O sistema deve ser robusto e oferecer

segurana contra tentativas de fraudes.

30

Em teoria, qualquer caracterstica humana, seja ela

fsica ou comportamental pode ser usada na

identificao biomtrica, desde que satisfaa os

seguintes requerimentos:

Universalidade todos os indivduos devem possuir a

caracterstica a ser utilizada como medida;

Singularidade indica que a medida da caracterstica utilizada

no deve ser igual em pessoas diferentes, ou no mnimo, que a

probabilidade de haver duas pessoas com a mesma medida

dessa caracterstica seja muito pequena;

Permanncia cada caracterstica no deve variar com o

tempo, por exemplo, alterar-se devido ao envelhecimento;

Mensurabilidade pode ser medida quantitativamente, tendo

por base um modelo da caracterstica selecionada;

31

Alm destas, h outras trs caractersticas importantes

no que se refere ao funcionamento de um sistema de

reconhecimento biomtrico, que so:

Preciso e Desempenho:

refere-se preciso com que se realiza a identificao, aos

recursos necessrios para atingir uma medio de preciso

aceitvel e ao trabalho ou fatores ambientais que afetam a preciso

na identificao.

Normalmente, maior preciso dos resultados implica em um menor

desempenho do sistema;

Aceitabilidade:

este caracterstica indica o nvel de aceitao do sistema de

reconhecimento biomtrico por parte de seus usurios;

Proteo:

consiste na facilidade ou dificuldade de usurios conseguirem

burlar o sistema, atravs da utilizao de tcnicas fraudulentas.

32

Deve-se observar que, antes que um sistema biomtrico possa

ser utilizado, todos os usurios devem ser registrados.

O registro envolve o indivduo, que fornece uma amostra de sua

caracterstica biomtrica que ser usada pelo sistema para gerar

um modelo biomtrico e o prprio sistema biomtrico.

O processo inicial compreende o reconhecimento do ambiente e

das caractersticas biomtricas selecionadas.

Para isto, a caracterstica selecionada obtida por sensores

especiais, usando um software de processamento de imagens ou

outra tecnologia para gerar um modelo biomtrico.

Geralmente os sistemas biomtricos obtm as informaes

atravs de equipamentos dotados de sensores pticos,

trmicos, indutivos, ultra-snicos ou acsticos, como o caso

dos equipamentos orientados para o reconhecimento de voz.

33

Rotina das informaes:

O modelo armazenado no sistema

biomtrico (um banco de dados, por

exemplo), para ser utilizado em um ciclo

de comparao posterior.

Quando o acesso da aplicao

requerido, a caracterstica biomtrica

novamente capturada e outro modelo

gerado e comparado com o modelo

biomtrico armazenado.

A aplicao ser desbloqueada se o

resultado da comparao for positivo.

34

Modelo Biomtrico Bsico - Algoritmo

Como mencionado, em um sistema biomtrico, uma caracterstica

individual precisa ser registrada e a sua gravao chamada de registro

(enrollment).

Este registro est baseado na criao de um modelo (template), que a

representao digital de uma caracterstica fsica.

O modelo normalmente um extenso conjunto de carateres alfanumricos

baseado em algum tipo de algoritmo biomtrico que descreve as

caractersticas fsicas de um indivduo.

Um algoritmo uma seqncia limitada de instrues ou passos que um

sistema computacional utiliza para resolver um problema especfico.

Na biometria so utilizados diferentes tipos de algoritmos, para

processamento de imagens, gerao de modelo, para comparao, entre

outros, com o objetivo de atender aos diferentes tipos de sistemas. Assim,

o algoritmo biomtrico pode ser visto como o tradutor da

caracterstica fsica em uma representao digital na forma de um

modelo

35

O algoritmo tambm permite comparar o modelo registrado em um Banco de Dados

Biomtrico com o modelo de um indivduo que deseja se autenticar no sistema,

chamado de "modelo vivo".

Quando os modelos so comparados, o sistema calcula a semelhana entre eles.

Se a comparao for positiva (dentro de certa tolerncia ou limiar), o indivduo ser

autenticado, caso contrrio, seu registro ser negado.

Podem-se distinguir trs macro-processos no sistema biomtrico bsico:

obteno do modelo biomtrico,

processamento e

comparao.

A captura do tipo biomtrico envolve a camada que interage com os dispositivos

fsicos de leitura (sensores), garantindo a qualidade da captura da caracterstica

biomtrica e convertendo essa caracterstica em dados digitais.

O processamento responsvel pela gerao do modelo biomtrico, a partir dos

dados digitais gerados na etapa de captura.

No processo de comparao temos os algoritmos que comparam os templates

obtidos nas etapas anteriores com outros, armazenados na base de dados do

sistema, para determinar o grau de semelhana entre eles.

36

Esses macro-processos so formados por

um subconjunto de rotinas, estruturas de

dados, objetos, etc., que so combinados

e interagem com os sistemas operacionais

e rotinas de baixo nvel para realizar

funes especficas, como a anlise

qualitativa das imagens, classificao

datiloscpica, gerao de modelos

biomtricos com auxlio de algoritmos,

criptografia de dados, entre outras.

37

Trata-se de uma API (Application Programming

Interface) de mltiplos nveis, que encapsula os

processos inerentes ao uso do sistema

biomtrico, englobando dois mtodos principais:

um mtodo que ocorre de modo automtico e atua na

camada de relao com o hardware de leitura e

funes bsicas do sistema operacional.

O outro mtodo consiste em eventos que, acionados

pelo aplicativo, iro atender os requisitos para o uso

adequado do sistema biomtrico correspondente.

38

Uma API encapsula as credenciais biomtricas no sistema

aplicativo

39

Projeto de Sistema Biomtrico

Definio de Metas

A primeira etapa no projeto de um sistema

biomtrico estabelecer e documentar as

metas.

Essas metas variam conforme a

organizao envolvida ou situao

particular dos usurios.

40

Entretanto, alguns requisitos bsicos tm presena garantida:

Escalabilidade O sistema deve ser capaz de crescer junto com a

organizao e o projeto inicial deve garantir este crescimento, ou

seja, o sistema pode ser redimensionado no futuro ainda que uma

expanso no seja considerada na atualidade;

Funcionalidade O sistema deve permitir aos usurios plena

satisfao de suas necessidades, proporcionando uma

disponibilidade de aplicao fim a fim em algum nvel especfico de

servio;

Adaptabilidade O sistema deve suportar as tecnologias atuais e

futuras e no teve possuir nenhum componente que possa limitar a

utilizao de novas tecnologias disponveis;

Gerenciamento O projeto deve permitir facilidade de

monitoramento e gerenciamento da rede para garantir a operao

contnua do sistema e disponibilidade de recursos;

Custos O retorno em benefcios proporcionado pelo sistema deve

ser quantificado, devendo pagar ou superar o investimento feito no

projeto. O custo de execuo deve ser compatvel com o oramento

estabelecido.

41

Aplicaes Biomtricas

Existem diferentes formas de aplicao dos

sistemas biomtricos em redes de

computadores.

Para implant-las so necessrios

equipamentos apropriados e software que

trate os dados capturados.

De forma generalizada, todos funcionam

sobre os mesmos princpios, mas, para cada

caso, o hardware e o software devem ser

adequados para o sistema biomtrico escolhido.

42

Aplicaes Biomtricas ***

Tradicionalmente, as aplicaes biomtricas so

divididas em trs categorias:

Aplicaes para acesso lgico a dados ou

informaes;

Aplicaes para acesso fsico a locais

controlados;

Aplicaes nas quais a biometria identifica ou

verifica a identidade individual em um banco de

dados, ou atravs de um dispositivo fsico

(token).

43

Segmentos de Aplicao da Biometria

Podemos classificar uma srie de provveis aplicaes para a

biometria:

Identificao Criminal

Refere-se ao uso de tecnologias biomtricas para identificar ou verificar a

identidade de uma vtima, um suspeito ou um indivduo qualquer em

uma aplicao da lei. Neste caso, o papel primrio da biometria

identificar um indivduo para dar andamento a um processo de investigao,

por exemplo;

Instituies Financeiras

Os sistemas biomtricos so utilizados em mquinas de auto-atendimento,

nas transaes bancrias via Internet, compra de bens e servios,

Pontos-De-Venda (PDV). A utilizao de sistemas biomtricos como Smart

Cards e Tokens, por exemplo, complementa ou pode substituir os

mecanismos de autenticao tradicionais como cartes de plstico,

assinatura de punho e at mesmo nmeros de identificao pessoais (PIN)

associados com senhas;

44

Segmentos de Aplicao da Biometria

Comrcio Eletrnico

Aplicaes de comrcio eletrnico envolvem a autenticao remota do

usurio e freqentemente requer verificao transacional. Alm disso,

necessitam que seja efetivado o registro da caracterstica para

processos de verificao. A biometria usada em comrcio

eletrnico (e-commerce) para identificar e verificar a identidade de

indivduos que realizam transaes remotas de bens ou servios.

O sistema biomtrico pode ser usado para complementar ou substituir

mecanismos de autenticao como senhas, PIN, e interao de

desafio-e-resposta;

Acesso aos Sistemas de Informao

Aplicao biomtrica intimamente relacionada ao controle de acesso.

Neste caso, a biometria pode ser usada no controle de acesso a

computadores individuais ou s redes de computadores.

Aplicaes desse tipo normalmente no necessitam de autenticao

para uma transao especfica, mas para acesso a um recurso ou

funcionalidade do sistema computacional;

45

Segmentos de Aplicao da Biometria

Edifcios Inteligentes

A biometria pode ser usada nos edifcios de alta tecnologia,

conhecidos como edifcios inteligentes para identificar ou

verificar a identidade de indivduos que entram ou saem do

prdio ou de uma rea especfica, tipicamente lojas, andares e

salas, em um determinado momento. O sistema biomtrico

usado para complementar ou substituir mecanismos de

autenticao como chaves e outros dispositivos fsicos;

Segurana Eletrnica

A biometria usada para identificar ou verificar a identidade dos

indivduos presentes em um determinado espao ou rea. O

sistema biomtrico usado para complementar ou substituir

mtodos de autenticao como monitorao convencional

atravs de cmeras;

46

Segmentos de Aplicao da Biometria

Sistema Penitencirio

O sistema penitencirio utiliza a biometria na captura

de criminosos, bem como o controle de acesso

(entrada / sada) e administrativo dos prisioneiros

(distribuio de comida, etc.);

Telecomunicaes

Com o rpido crescimento das comunicaes

globais, os servios de telecomunicaes esto

sendo vtimas de fraudes diversas. Sistemas

biomtricos de identificao pela voz tm sido bem

recebidos no estudo de segurana deste mercado;

47

Segmentos de Aplicao da Biometria

Sistemas Governamentais

Sistemas de benefcios (aposentadoria, assistncia mdica,

vale-refeio, vale-transporte, etc.) so particularmente

vulnerveis fraude. Os sistemas biomtricos podem ser

usados para identificar ou verificar a identidade de indivduos na

interao destes com rgos do governo com a finalidade de

emisso de documentos, voto, imigrao, servios sociais, ou

seguro desemprego, por exemplo;

Portos e Aeroportos

Os portos e aeroportos so regidos por legislaes especficas e

por leis internacionais que versam sobre a segurana da

navegao e aviao civil contra atos ilcitos. Os sistemas

biomtricos podem ser usados para identificar as pessoas

durante o embarque, a fim de garantir que sejam as mesmas

que realizaram o check-in;

48

Segmentos de Aplicao da Biometria

Instituies Mdico-Hospitalares

Controle do acesso s instalaes restritas

(UTI, salas de cirurgia), movimentao de

pacientes e tambm na identificao de

mdicos e demais funcionrios;

Condomnios e Lazer

Identificao de moradores/scios, controle

de estacionamento, identificao de

funcionrios e vigilncia em condomnios

fechados, clubes, etc.;

49

Segmentos de Aplicao da Biometria

Instituies de Ensino

Identificao de professores, estudantes, funcionrios, controle

de acesso em reas restritas, laboratrios, biblioteca, refeitrios,

etc.;

Aplicaes Militares

Identificao e controle de acesso em reas restritas, portos,

aeroportos e outras reas de Segurana Mxima;

Assinatura Digital

possvel a obteno de caractersticas fsicas dos usurios

atravs de um leitor biomtrico, que aps o processamento

adequado, transforma essa caracterstica em um modelo. Com a

incluso deste modelo na assinatura digital possvel atribuir

aos documentos eletrnicos uma marca pessoal do emissor,

criando a ligao fsica do signatrio com o documento

assinado.

50

O reconhecimento de voz pode ser

dificultada por um usurio com um

resfriado.

A gravidez pode alterar os padres do

retina.

Alguns sistemas biomtricos realmente

verificar a pulsao e / ou calor de uma

parte do corpo para se certificar de que

est viva

51

Senhas

A senha uma seqncia protegidas de

caracteres que usado para autenticar

um indivduo.

Como afirmado anteriormente, na

autenticao fatores so baseadas no

que uma pessoa sabe, tem, ou .

As senhas so um dos mecanismos de

autenticao mais utilizados empregados

hoje.

52

O sistema operacional por segurana pode

exigir que uma senha contenha:

um determinado nmero de caracteres,

sem relao com a identificao do

usurio,

incluir caracteres especiais,

incluir letras maisculas e minsculas,

e no ser de fcil adivinhao.

53

O sistema operacional pode

acompanhar as senhas geradas por um

usurio especfico, de modo a garantir

que no possa so reutilizadas.

54

Os usurios tambm devem ser forados

a alterar suas senhas periodicamente.

Todos estes fatores tornam mais difcil

para um atacante adivinhar ou obter

senhas dentro do ambiente operacional.

55

Algumas Tcnicas de Ataque

Monitorizao electrnica(sniffer):

Ouvir o trfego de rede para capturar

informaes, especialmente quando um

usurio envia a senha para um servidor de

autenticao.

A senha pode ser copiado e reutilizada

pelo atacante em outro momento, que

chamado um ataque de repetio.

56

Ataques de fora bruta:

realizado com ferramentas que percorrer

muitas possveis caracteres, nmero e

combinaes para descobrir uma senha.

Algumas Tcnicas de Ataque

57

Ataques de Dicionrio

Arquivos de milhares de palavras so

comparados com a senha de usurio at

que seja encontrada uma

correspondncia.

Algumas Tcnicas de Ataque

58

Engenharia Social

Um invasor falsamente convence uma

pessoa que ela tem a autorizao

necessria para acessar recursos

especficos.

Algumas Tcnicas de Ataque

59

Certas tcnicas podem ser implementadas

para fornecer outra camada de segurana

para senhas e sua utilizao:

60

Segurana de senha

Depois de cada sesso com xito, uma mensagem pode ser

apresentado a um usurio:

indicando a data e hora do ltimo logon bem sucedido,

a localizao de incio de sesso,

se houve qualquer tentativa de logon sem xito e se algum j

tentou fazer logon com suas credenciais, este alerta o utilizador

para qualquer atividades suspeitas, e um administrador pode definir

parmetros de funcionamento que permitem que um determinado

nmero de falhas tentativas de logon para ser aceito diante de um

usurio est bloqueado, o que um tipo de recorte de nvel.

O usurio pode ser bloqueada por cinco minutos ou um dia

completo aps o limite foi excedido. Depende de como o

administrador configura este mecanismo.

61

A vida de uma senha deve ser curta,

forando um usurio a alterar a senha

com uma maior freqente,

proporcionando maior garantia de que a

senha no ser descoberta por um intruso

Segurana de senha

62

Muitas vezes, os mesmos instrumentos

empregados por uma atacante para

quebrar as senhas so usados por um

administrador de rede para certificar-se

da senha suficientemente forte .

Segurana de senha

63

A maioria das ferramentas de segurana

tm esta dupla natureza. Eles so

usados por segurana profissionais e

pessoal de TI para testar vulnerabilidades

em seu ambiente de na esperana de

descobrir e corrigi-los antes de um

atacante encontra as vulnerabilidades

Segurana de senha

64

Hash

Hash seria, de certa forma, uma cadeia de dados simplificada (a partir de

uma sequncia maior) que serve para facilitar buscas e comparaes,

auxiliando a obteno de informaes dentro delas de forma mais rpida.

Isto, por exemplo, poderia servir para facilitar a identificao de um usurio

ou comparao de trechos em uma cadeia de DNA.

Hash, em termos mais tcnicos, uma sequncia de caracteres (letras ou

nmeros) gerada por um algoritmo de disperso que transforma uma

(possvel) grande quantidade de dados em uma pequena quantidade.

Normalmente, uma varivel que serve para identificar grandes cadeias de

dados.

Uma funo de hash gera uma cadeia de caracteres de tamanho fixo a

partir de uma sequncia de qualquer tamanho. As funes de Hash

normalmente so utilizadas para facilitar consultas em tabelas de bases de

dados, identificaes ou em comparaes

65

Meios de tornar as senhas

menos vulnerveis a ataques

Password Aging

Muitos sistemas permitem aos administradores

definir datas de vencimento para senhas,

forando os usurios a alter-los em intervalos

regulares.

O sistema pode tambm manter uma lista dos

ltimos cinco a dez senhas (histrico de

senha) e no deixar que os usurios voltem a

utilizar as senhas anteriores.

66

Tentativas Limit Logon

Um limiar pode ser configurado para permitir

que apenas um certo nmero de tentativas de

logon sem xito seja possvel.

Depois que o limite for atingido, a conta do

usurio pode ser bloqueada por um perodo

de tempo ou indefinidamente, o que exigir

um administrador para desbloquear

manualmente a conta.

Isso protege contra ataques de dicionrio e

outras tentativas que continuamente

apresentam as credenciais at a combinao

certa de usurio e senha serem descobertos.

67

Senhas cognitivas

so fatos ou opinio baseada em

informao utilizada para verificar a

identidade de um indivduo

a senha ser difcil para outras pessoas

se lembram

Porm, para seu criador, ser improvvel

esquecer o nome de solteira de sua me,

a cor favorita, o nome do co, ou a escola

que se graduou

68

One-Time Password

Tambm chamado de senha dinmica.

usado para finalidades de autenticao e s

ser til uma vez.

Depois que a senha usada, ela no mais

vlida, assim, se um hacker obteve esta senha,

ele no poder reutiliz-la novamente.

Este tipo de mecanismo de autenticao

utilizado em ambientes que exigem um maior

nvel de segurana, cuja senha no esttica.

So fornecidos por Tokens

69

Dispositivo Token

70

O dispositivo Token

O dispositivo token, ou gerador de senhas, geralmente um dispositivo de

mo que tenha um monitor LCD e, possivelmente, um teclado ou apenas

um boto de acesso.

Este hardware separado do computador que o usurio est tentando

acessar.

O dispositivo de token e o de servio de autenticao deve ser

sincronizado, de alguma maneira a ser capaz de autenticar um usurio.

O dispositivo token apresenta ao usurio uma lista de caracteres a ser

inserido, como uma senha, quando conectado a um computador.

Apenas o dispositivo token e o servio de autenticao conhecem o

significado dessa informao.

Assim que os sistemas forem sincronizadas, o dispositivo de token

apresentar a senha exatamente como servio de autenticao est

esperando.

Esta uma senha one-time, tambm chamado de token, e no mais

vlida aps o uso inicial

71

O dispositivo Token Synchronous

1. Um dispositivo token sncrono, sincroniza com o servio de

autenticao usando o tempo ou um contador como a pea

central do processo de autenticao. Se o sincronizao

baseado no tempo, o dispositivo de token e o servio de

autenticao deve possuir o mesmo valor de tempo dentro de seus

relgios internos.

2. O valor de tempo no dispositivo de token e uma chave secreta

so usados para criar uma senha nica, que exibida para o

usurio.

3. O usurio digita esse valor e uma identificao de usurio no

computador, que depois passa para o servidor que executa o

servio de autenticao.

4. O servio de autenticao decifra essa valor e compara com o valor

que ele esperava.

5. Se for o esperado, o usurio autenticado e a permisso para usar

o computador e recursos liberada.

72

O dispositivo Token Asynchronous

1. Um dispositivo token usando um mtodo de gerador

assncrono emprega um esquema desfio/resposta para

autenticar o usurio.

2. Nesta situao, o servidor de autenticao envia ao

utilizador um desafio, um valor aleatrio.

3. O usurio digitar esse valor aleatrio no dispositivo

token, que encripta e retorna com um valor que o

usurio utiliza como uma senha de uso.

4. O usurio envia esse valor, juntamente com um nome

de usurio para o servidor de autenticao.

5. Se o servidor de autenticao conseguir descriptografar

o valor referente ao mesmo desafio enviado

anteriormente, o usurio autenticado

73

Passphrase

A frase uma seqncia de caracteres que maior do

que uma senha (assim, uma "frase") e, em alguns

casos, toma o lugar de uma senha durante um processo

de autenticao.

O usurio digita esta frase em uma aplicao e a

aplicao transforma o valor em uma palavra virtual,

fazendo com que a frase-chave seja do tamanho e

formato que necessrio pela aplicao.

A frase mais segura que uma senha porque ela

maior e, portanto, mais difcil de obter por um invasor.

Em muitos casos, o usurio tem mais chances de se

lembrar uma frase do que de uma senha.

74

Cartes de memria (memory card)

75

Um carto de memria (Memory Card)

armazena informaes, mas no pode

processar a informao

Um carto de memria pode conter a

autenticao de um usurio de informao

para que o usurio s precisa digitar uma ID de

usurio ou senha e apresentar o carto de

memria,

e se os dados que o usurio digitou coincide

com os dados do carto de memria, o usurio

sucesso autenticado

76

Smart Card

77

Smart Card

Um carto inteligente possui a

capacidade de processamento de

informaes, porque tem um

microprocessador e circuitos integrados

incorporado no prprio carto

As informaes contidas na memria de

um carto inteligente no legvel at o

que o PIN correto seja introduzido

78

A principal diferena entre os cartes de

memria e cartes inteligentes :

a sua capacidade para processar

informao.

Um carto de memria armazena

informaes, mas no pode processar a

informao

79

A maioria dos servios de rede convencionais

usa esquemas de autenticao de senhas.

Autenticao do usurio:

Nome e senha

Vrios servios os dados no so criptografados

Ataque

analisador de pacotes 'packet sniffer:

interceptar nomes de usurios e senhas enviados

compromete as contas de usurios e a integridade de toda a

infraestrutura de segurana.

Das könnte Ihnen auch gefallen

- Fundamentação Teórica Dirigida A Gestão EscolarDokument6 SeitenFundamentação Teórica Dirigida A Gestão EscolarMarta Fonseca67% (3)

- Olá, Estudante! Somos Da Integrare Academy e Iremos Te Ajudar Nesse Projeto! Entre em Contato (48) 99211-9949Dokument8 SeitenOlá, Estudante! Somos Da Integrare Academy e Iremos Te Ajudar Nesse Projeto! Entre em Contato (48) 99211-9949Prime EducacionalNoch keine Bewertungen

- NORIA - Manual de Bolso (By Jayme)Dokument3 SeitenNORIA - Manual de Bolso (By Jayme)jaymedribeiroNoch keine Bewertungen

- Educador FisicoDokument6 SeitenEducador FisicoEverton PassosNoch keine Bewertungen

- Edital PrInt - Versão (23-08-19)Dokument14 SeitenEdital PrInt - Versão (23-08-19)luNoch keine Bewertungen

- Teste Diagnóstico de 11º AnoDokument6 SeitenTeste Diagnóstico de 11º AnoCláudia FerreiraNoch keine Bewertungen

- Aulas PedDokument33 SeitenAulas Pedmaynara nasarioNoch keine Bewertungen

- FL - FOUCAULT - Segurança, Território, PopulaçãoDokument84 SeitenFL - FOUCAULT - Segurança, Território, PopulaçãoTatiane Cimara dos Santos Medeiros100% (1)

- Os Problemas Causados Pelo Trânsito e Suas Devidas SoluçõesDokument7 SeitenOs Problemas Causados Pelo Trânsito e Suas Devidas SoluçõesUma IncónitaNoch keine Bewertungen

- Atividade Segundão Setembro CemsaDokument2 SeitenAtividade Segundão Setembro CemsaRosah GabryellyhNoch keine Bewertungen

- Artigo de Opinião Sobre Consumismo e o Meio AmbienteDokument3 SeitenArtigo de Opinião Sobre Consumismo e o Meio AmbienteAureliano Geraldo Dos Santos50% (2)

- Gedore Solutions2018 PDFDokument32 SeitenGedore Solutions2018 PDFValdemir Noronha CruzNoch keine Bewertungen

- 1 ANO BIOLOGIA 10 Metodo CientificoDokument3 Seiten1 ANO BIOLOGIA 10 Metodo CientificoLilian Meire LiberatoNoch keine Bewertungen

- Evolução Do Ensino de Fisica No BrasilDokument27 SeitenEvolução Do Ensino de Fisica No BrasilCarlosRosaNoch keine Bewertungen

- Bioestatística: Tatiana Marques Da Silva ParentiDokument9 SeitenBioestatística: Tatiana Marques Da Silva Parentichristian schwitzkiNoch keine Bewertungen

- Biologia - 3º Ano - Simulado - 4º BimestreDokument2 SeitenBiologia - 3º Ano - Simulado - 4º BimestreFernanda LopesNoch keine Bewertungen

- Desfazendo Mitos Sobre A PragmaticaDokument57 SeitenDesfazendo Mitos Sobre A PragmaticaClaudio CavalcantiNoch keine Bewertungen

- Aula 1 - Análise de Sinais e SistemasDokument14 SeitenAula 1 - Análise de Sinais e SistemasDalton InacioNoch keine Bewertungen

- VOLUMETRIA DE PRECIPITAÇÃO - MÉTODOS DE MOHR, FAJANS e VOLHARD.Dokument12 SeitenVOLUMETRIA DE PRECIPITAÇÃO - MÉTODOS DE MOHR, FAJANS e VOLHARD.VitoriaNoch keine Bewertungen

- Expressividade Na DançaDokument10 SeitenExpressividade Na DançamenesescarolineNoch keine Bewertungen

- SafariDokument6 SeitenSafariHenrique PauloNoch keine Bewertungen

- A Tomada de Nota - TextoDokument5 SeitenA Tomada de Nota - TextoCarlos Mutondo0% (1)

- Conversa Haraway Azeredo RevisadaDokument26 SeitenConversa Haraway Azeredo RevisadaDanielle MilioliNoch keine Bewertungen

- Trabalho de Historia Económica IDokument12 SeitenTrabalho de Historia Económica ISimão PaiaNoch keine Bewertungen

- Catálogo Top HidroDokument46 SeitenCatálogo Top HidroFilipe Dos Santos NunesNoch keine Bewertungen

- Relatório de Inspeção de PinturaDokument1 SeiteRelatório de Inspeção de PinturaScribdTranslationsNoch keine Bewertungen

- Sisbic Relatório Final Kaio WalameDokument7 SeitenSisbic Relatório Final Kaio WalameKaio SantanaNoch keine Bewertungen

- 21 - MD45007Dokument4 Seiten21 - MD45007Margareth Siva CostaNoch keine Bewertungen

- Atividade Bimestral - RevisãoDokument2 SeitenAtividade Bimestral - RevisãoannaNoch keine Bewertungen

- TURNER Victor Betwixt and Between Floresta de SimbolosDokument24 SeitenTURNER Victor Betwixt and Between Floresta de SimbolosBeatriz DiasNoch keine Bewertungen