Beruflich Dokumente

Kultur Dokumente

Seguridad Informatica

Hochgeladen von

Daniela Piñã0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

13 Ansichten3 SeitenCopyright

© © All Rights Reserved

Verfügbare Formate

PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

13 Ansichten3 SeitenSeguridad Informatica

Hochgeladen von

Daniela PiñãCopyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 3

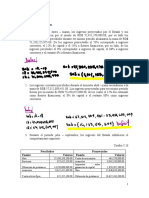

Las Amenazas

Una vez que la programacin y el funcionamiento de un dispositivo de almacenamiento (o

transmisin) de la informacin se consideran seguras, todava deben ser tenidos en cuenta las

circunstancias "no informticas" que pueden afectar a los datos, las cuales son a menudo

imprevisibles o inevitables, de modo que la nica proteccin posible es la redundancia (en el caso de

los datos) y la descentralizacin -por ejemplo mediante estructura de redes- (en el caso de las

comunicaciones).

Estos fenmenos pueden ser causados por:

El usuario: causa del mayor problema ligado a la seguridad de un sistema informtico (porque

no le importa, no se da cuenta o a propsito).

Programas maliciosos: programas destinados a perjudicar o a hacer un uso ilcito de los

recursos del sistema. Es instalado (por inatencin o maldad) en el ordenador abriendo una

puerta a intrusos o bien modificando los datos. Estos programas pueden ser un virus

informtico, un gusano informtico, un troyano, una bomba lgica o un programa espa o

Spyware.

Un intruso: persona que consigue acceder a los datos o programas de los cuales no tiene

acceso permitido (cracker, defacer, script kiddie o Script boy, viruxer, etc.).

Un siniestro (robo, incendio, inundacin): una mala manipulacin o una malintencin derivan

a la prdida del material o de los archivos.

El personal interno de Sistemas: Las pujas de poder que llevan a disociaciones entre los

sectores y soluciones incompatibles para la seguridad informtica.

Tipos de Amenazas

El hecho de conectar una red a un entorno externo nos da la posibilidad de que algn atacante pueda

entrar en ella, con esto, se puede hacer robo de informacin o alterar el funcionamiento de la red. Sin

embargo el hecho de que la red no sea conectada a un entorno externo no nos garantiza la seguridad

de la misma. De acuerdo con el Computer Security Institute (CSI) de San Francisco aproximadamente

entre 60 y 80 por ciento de los incidentes de red son causados desde adentro de la misma. Basado en

esto podemos decir que existen 2 tipos de amenazas:

Amenazas internas: Generalmente estas amenazas pueden ser ms serias que las externas por

varias razones como son:

-Los usuarios conocen la red y saben cmo es su funcionamiento.

-Tienen algn nivel de acceso a la red por las mismas necesidades de su trabajo.

-Los IPS y Firewalls son mecanismos no efectivos en amenazas internas.

Esta situacin se presenta gracias a los esquemas ineficientes de seguridad con los que cuentan la

mayora de las compaas a nivel mundial, y porque no existe conocimiento relacionado con la

planeacin de un esquema de seguridad eficiente que proteja los recursos informticos de las

actuales amenazas combinadas.

El resultado es la violacin de los sistemas, provocando la prdida o modificacin de los datos

sensibles de la organizacin, lo que puede representar un dao con valor de miles o millones de

dlares.

Amenazas externas: Son aquellas amenazas que se originan de afuera de la red. Al no tener

informacin certera de la red, un atacante tiene que realizar ciertos pasos para poder conocer

qu es lo que hay en ella y buscar la manera de atacarla. La ventaja que se tiene en este caso

es que el administrador de la red puede prevenir una buena parte de los ataques externos.

2. TIPOS DE AMENAZAS EN SEGURIDAD INFORMTICA: Para poder mencionar los tipos de amenazas

es necesario conocer primero que es una amenaza, una amenaza es un evento que pueden causar

alteraciones a la informacin de la organizacin, ocasionndole prdidas materiales, econmicas, de

la misma informacin y de prestigio. Estas son consideradas como ajenas a un sistema cualquiera,

debido a que nadie planea un sistema con amenazas, por el contrario, se establecen medidas para

protegerse de esas amenazas aunquees prcticamente imposible controlarlas y ms aun eliminarlas.

Los tipos de amenazas se dividen en 5:

1. Factor Humano Son la principal fuente de amenaza para un sistema, por lo que es donde ms

se invierte en recursos para controlar y contrarrestar sus efectos. Esta principalmente compuesto

por malintencionados o incumplimiento en las medidas de seguridad. Pueden subdividirse en:

Curiosos: Personas que entran a sistemas motivados por curiosidad o desafo personal.

Intrusos Remunerados: Atacante que penetra los sistemas a cambio de un pago, suele ser

gente experimentada en el mbito de penetrar sistemas.

Personal enterado: Personas que tienen acceso y conocen el sistema u organizacin.

Terroristas: Gente con objetivos de causar daos o con fines proselitistas o religiosos.

Robo: Extraer la informacin por medio de dispositivos electrnicos sin consentimiento de la

organizacin.

Sabotaje: Daar o reducir la funcionalidad del sistema de manera deliberada.

Fraude: Aprovecharse de la confianza brindada para beneficiarse con la informacin de la

empresa.

Ingeniera Social: Obtener informacin confidencial a travs de la manipulacin de usuarios

legtimos

2. Hardware Amenaza por fallas fsicas dentro de los dispositivos de hardware que conforman el

equipo de cmputo de una organizacin, pueden ser por defecto de fabricacin o por un mal uso y

descuido en el mantenimiento. Se subdivide en:

Mal diseo: Los componentes de hardware no son apropiados y no cumplen con los

requerimientos necesarios para proporcionar seguridad.

Errores de fabricacin: Cuando las piezas de hardware son adquiridas con desperfectos de

fabricacin

Suministro de Energa: Daos en los dispositivos causados por variaciones en el voltaje.

Desgaste: el uso constante produce el desgate, aunque es normal se debe tomar en cuenta

antes de que sea tarde.

Descuido y mal uso: Los componente deben ser usados dentro de los parmetros

establecidos por los fabricantes, constantes revisiones y mantenimiento, adems de llevar a

cabo un apropiado almacenamiento del dispositivo.

3. Red de Datos Se presenta cuando la red de comunicacin no est disponible para su uso, esto

puede ser provocado por un ataque deliberado por parte de un intruso o un error fsico o lgico del

sistema mismo. Las dos principales amenazas que se presentan en una red de datos son, la no

disponibilidad de la red, y la extraccin lgica de informacin a travs de sta. Depende

principalmente de la topologa seleccionada, el sistema operativo, adems de un mal cumplimiento

de las normas en la instalacin de la red.

4. Software Este tipo de amenazas incluyen posibles fallas dentro del software de un sistema

operativo, puede provocar una amenaza directa contra un sistema. Tipos de amenazas:

Software de desarrollo: software creado con el fin de atacar a un sistema

Software de aplicacin: No es creado para realzar ataques, pero suele ser usado en contra de

la organizacin de forma maliciosa.

Cdigo Malicioso: Software que entra en un sistema de computo para afectarlo, incluye

troyanos, bombas lgicas, virus, gusanos informticos, etc.

Errores de programacin y diseo: es software creado para cumplir alguna funcin dentro de

la organizacin que con errores de diseo puede causar prdida o modificacin de la

informacin.

5. Desastres Naturales Eventos que tienen su origen en las fuerzas de la naturaleza. Estos desastres no

solo afectan a la informacin contenida en los sistemas, sino tambin representan una amenaza a la

integridad del sistema completo (infraestructura, instalacin, componentes, equipos, etc.). Entre los

tipos de desastres se encuentran inundaciones, terremotos, incendios, huracanes, tormentas

elctricas, etc

Das könnte Ihnen auch gefallen

- Analisis EscritoDokument2 SeitenAnalisis Escritocesar yepezNoch keine Bewertungen

- Guerra de 2da GeneracionDokument6 SeitenGuerra de 2da GeneracionFélix RadillaNoch keine Bewertungen

- Biografia de Jacob Robert KantorDokument2 SeitenBiografia de Jacob Robert KantorJose Luis Llamoza Romero100% (1)

- CV Josue GómezDokument3 SeitenCV Josue GómezJean KingsNoch keine Bewertungen

- Administración de Maquinaria Agrícola y de ObrasDokument5 SeitenAdministración de Maquinaria Agrícola y de ObrasArmenio Flaubert Galíndez OréNoch keine Bewertungen

- Historia Económica TEMA 5 2019Dokument33 SeitenHistoria Económica TEMA 5 2019TODAS MISFOTOSNoch keine Bewertungen

- Iglesia Del ColcaDokument119 SeitenIglesia Del ColcaPatricia Jacquelin100% (3)

- 04 5736 PDFDokument100 Seiten04 5736 PDFAlejandro GomezNoch keine Bewertungen

- Actas Referentes Al Proceso de PostulacionesDokument8 SeitenActas Referentes Al Proceso de PostulacionesFrank Carrillo AlbornozNoch keine Bewertungen

- Erasmo NormalDokument3 SeitenErasmo NormalIsabella SaenzNoch keine Bewertungen

- 1Dokument33 Seiten1Alexandra MartinezNoch keine Bewertungen

- Ejercicios Sobre El PresupuestoDokument2 SeitenEjercicios Sobre El PresupuestoRossemary RivasNoch keine Bewertungen

- Libro de Baldor Geometría CompletoDokument3 SeitenLibro de Baldor Geometría CompletoMarco SamuelNoch keine Bewertungen

- Entregable 1Dokument5 SeitenEntregable 1Pamela BautistaNoch keine Bewertungen

- El Perverso Efecto de La Responsabilidad Objetiva. Caso de Los Directores de Sociedades en Bolsa - F. EscobarDokument18 SeitenEl Perverso Efecto de La Responsabilidad Objetiva. Caso de Los Directores de Sociedades en Bolsa - F. EscobarIVÁN PINTO VELASQUEZNoch keine Bewertungen

- Actividad Evaluativa Eje 1 Auditoria de La Calidad IDokument7 SeitenActividad Evaluativa Eje 1 Auditoria de La Calidad IKaterine GraffeNoch keine Bewertungen

- IACR Institucional Temas7 - 8Dokument54 SeitenIACR Institucional Temas7 - 8Froylan Alarcon ChavarriaNoch keine Bewertungen

- AP Spanish Summer AssignmentDokument2 SeitenAP Spanish Summer AssignmentAshley HernandezNoch keine Bewertungen

- Propuesta de Servicios Sso PDFDokument4 SeitenPropuesta de Servicios Sso PDFMarcillo RichardNoch keine Bewertungen

- Comunicación efectiva para emprendedoresDokument3 SeitenComunicación efectiva para emprendedoresDaniel BayonaNoch keine Bewertungen

- TRABAJO GRUPAL MATEMATICA FINANCIERA OkDokument10 SeitenTRABAJO GRUPAL MATEMATICA FINANCIERA OkSteven GuatibonzaNoch keine Bewertungen

- Novena Sangre de CristoDokument18 SeitenNovena Sangre de CristoJuan MeléndezNoch keine Bewertungen

- Coloma & Agüero Los Abogados y Las PalabrasDokument36 SeitenColoma & Agüero Los Abogados y Las PalabrasFrancisco EstradaNoch keine Bewertungen

- 6 Grandes CelebresDokument24 Seiten6 Grandes CelebresCarlos A. NathNoch keine Bewertungen

- Investigación urbanaDokument11 SeitenInvestigación urbanaRaul Alex HF MachacaNoch keine Bewertungen

- Tema 4. Gestión Del Marketing y de Los Recursos HumanosDokument16 SeitenTema 4. Gestión Del Marketing y de Los Recursos HumanosIVAN ESCANCIANONoch keine Bewertungen

- PROYECTODokument18 SeitenPROYECTOAracely TovarNoch keine Bewertungen

- Primer, Segundo y Tercer MundoDokument2 SeitenPrimer, Segundo y Tercer MundoFernanda GonzalezNoch keine Bewertungen

- HISTORIA DEL ARTE Y LA CULTURA II - LucdocxDokument5 SeitenHISTORIA DEL ARTE Y LA CULTURA II - LucdocxNoelia CaubetNoch keine Bewertungen

- Normas Legales: Artículo 1º.-FinalidadDokument3 SeitenNormas Legales: Artículo 1º.-FinalidadMercedes luz Pari JalanocaNoch keine Bewertungen