Beruflich Dokumente

Kultur Dokumente

Tarea 2 - Tipos de Amenazas - Cei Liceo Guatema - Sabado

Hochgeladen von

Carlos Sánchez0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

94 Ansichten11 SeitenOriginaltitel

TAREA 2 - TIPOS DE AMENAZAS - CEI LICEO GUATEMA - SABADO.docx

Copyright

© © All Rights Reserved

Verfügbare Formate

DOCX, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

94 Ansichten11 SeitenTarea 2 - Tipos de Amenazas - Cei Liceo Guatema - Sabado

Hochgeladen von

Carlos SánchezCopyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 11

UNIVERSIDAD GALILEO - FISSIC IDEA

CEI: Liceo Guatemala

Nombre de la Carrera: LITAT

Curso: Seguridad Informtica

Horario: 10:00 a 10:59

Tutor: Aarn Moiss Salazar Lechuga

NOMBRE DE LA TAREA

Tipos de Amenazas

Apellidos, Nombres del Alumno:

Snchez Mendoza, Carlos Augusto

Carn: IDE 1111534

Fecha de entrega: 19 de Julio de 2014

Semana a la que corresponde: Semana 3

ndice

Contenido

Introduccin .................................................................................................................................. 3

Tipos de Amenazas ........................................................................................................................ 4

Incremento del Riesgo .................................................................................................................. 4

Considerando los Riesgos .............................................................................................................. 5

Virus .......................................................................................................................................... 6

Gusanos (Worms) ...................................................................................................................... 7

Trampas (Trap Doors) ................................................................................................................ 8

Bombas Lgicas (Logic Bombs) ................................................................................................. 8

Caballo de Troya (Troyan Horse) ............................................................................................... 8

Conclusin ................................................................................................................................... 10

E-grafa ........................................................................................................................................ 11

Introduccin

La seguridad de un sistema depende de la gente que tiene la posibilidad de accesarlo. Puede

estar totalmente desprotegido, de forma tal que la buena operacin continua sea importante

para la gente que lo accesa, asumiendo que todos ellos son responsables, y los respaldos

regulares son realizados slo para casos de problemas de hardware.

Tipos de Amenazas

Afortunadamente, los actos de vandalismo computacional significan una mucha menor

amenaza a los planes de seguridad computacional, que una pobre poltica de respaldos o un

deficiente plan de contingencia. Pero una persona activamente esforzndose en un acto de

vandalismo computacional puede causar enormes desastres. El propsito de este captulo es

llevar a cabo una revisin minuciosa de los mtodos empleados por estos vndalos para

penetrar e interrumpir los sistemas de cmputo. No se pretende legitimar a ninguno de ellos,

tan slo lograr una diferenciacin objetiva y til para su identificacin y poder protegerse de

ellos.

En la actualidad, debido a la gran afluencia de las redes a Internet se pueden presentar

diversos problemas como son:

El Internet expone las computadoras conectadas a muchos programas destructivos.

Las prdidas de corporaciones debido a ataques computacionales se han

incrementado.

Existen muchos riesgos en cada red de computadoras, pero es porque estn expuestas

a un nmero mucho mayor de hackers potenciales, es decir, las computadoras

conectadas a internet tienen ms riesgos que las que estn conectadas internamente o

privadamente.

Incremento del Riesgo

El vandalismo computacional se manifiesta en muchas formas. Las diferentes categoras de

este vandalismo se basan en cmo stas se extienden y se activan. Los programas Caballos de

Troya, por ejemplo, son programas disfrazados como algo inofensivo pero activados por la

propia vctima. Los programas de virus modifican otros programas (siempre causando

resultados desastrosos), mientas se duplican a s mismos y buscan formas para extenderse a

otros sistemas.

Los programas bacteria crean copias de s mismos en forma geomtrica, siendo su modo

primario de daar por medio de consumir recursos computacionales hasta que el sistema llega

a una paralizacin.

Los gusanos son programas nicos que migran de computadora a computadora sobre la red,

mientas van daando al sistema o divulgando informacin crtica del sistema a sus creadores,

con el fin de preparar el camino a ataques ms directos.

Las puertas traseras son aspectos no documentados construidos dentro de programas y que

pueden proveer a usuarios con conocimientos, un acceso no autorizado a los recursos

computacionales.

En la actualidad, debido a la gran afluencia de las redes a Internet se pueden presentar

diversos problemas como son:

El Internet expone las computadoras conectadas a muchos programas destructivos.

Las prdidas de corporaciones debido a ataques computacionales se han

incrementado.

Existen muchos riesgos en cada red de computadoras, pero es porque est expuestas a

un nmero mucho mayor de hackers potenciales, es decir, las computadoras

conectadas a internet tienen ms riesgos que las que estn conectadas internamente o

privadamente.

Las trampas son tambin aspectos no documentados construidos dentro de los programas,

activados por usuarios involuntarios, que trastornan la computadora. Colectivamente estas

amenazas son conocidas como amenazas programadas.

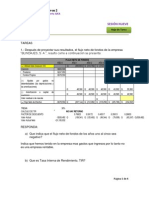

La figura anterior muestra una grfica del total de prdidas de acuerdo con la naturaleza de los

ataques.

Considerando los Riesgos

En Internet existen muchas personas que se dedican a robar y destruir todo tipo de

informacin. Estos pueden ser gente de la misma compaa o empresa que tienen fcil acceso

a la red y tambin existen personas externas que logran violar la seguridad de la red. Estas

personas son muy peligrosas ya que pueden robar cualquier cosa que este en las

computadoras y los usuarios o administradores pueden darse cuenta del ataque despus de

varias semanas e incluso meses.

En ocasiones una empresa no se da cuenta del robo de su informacin hasta que se presentan

las prdidas de clientes e ingresos por que la competencia tiene informacin vital para llevar la

delantera.

En el mundo real se tienen ciertas medidas de seguridad como es el cerrar con llave el

automvil cuando lo estacionamos, en el mundo virtual se debe asegurar la red cuando nos

unimos a Internet. La red mundial est plagada de personas que, ya sea por dinero o por puro

gusto, destruir la seguridad de los equipos, bajara informacin confidencial y robar o

destruir la informacin. A estas personas se les conoce comnmente como hackers. Estos son

personas que se dedican a irrumpir los equipos por placer o por algn beneficio econmico por

parte quien los contrata.

Dentro de los peligros que podemos encontrar tenemos los siguientes que son considerados

los ms importantes ya que son los ms usados y conocidos:

Virus

Un virus es un programa destructivo que modifica otros programas insertando copias de s

mismo, en un esfuerzo por ocultar su existencia y propagarse a s mismo en la red. Esta es una

forma molesta de ataque en el sistema por que se comporta como un parsito. Cuando el

programa infectado es ejecutado, tambin se ejecuta el cdigo viral. Aunque, dependiendo de

la naturaleza de los virus, el cdigo original puede o no puede ser ejecutado.

Los virus no pueden ejecutarse como un programa independiente; ellos necesitan un

programa anfitrin (host program) que los inicialice. Una vez que el virus se ha establecido y

atacado a otros programas en el sistema, es difcil eliminarlo.

Un virus computacional comparte muchos de los atributos de los biolgicos convencionales.

Consiste de tres subsistemas: mecanismo de infeccin, activador (trigger) y misin. No todos

los virus son perjudiciales para un sistema, un virus benfico por ejemplo, podra comprimir

todos los programas en un sistema para conservar espacio en disco y descomprimirlos cuando

son ejecutados, permitiendo al programa, llegar a ser ejecutable otra vez.

Las siguientes recomendaciones ayudan a proteger los sistemas de virus computacionales:

Centralizar la responsabilidad de mover cualquier archivo entre sistemas, con el fin de

proveer un estricto control e inspeccin minuciosos.

Implantar una poltica de respaldos con respaldos completos del sistema almacenados

por largo tiempo (as que el software ms estable del sistema operativo y el software

de terceros pueda ser recuperado de medios sin infeccin como parte de la

reconstruccin del sistema).

Mantener los archivos temporales fuera de los directorios del sistema operativo y de

los que soportan productos de software de terceros. Esto no necesariamente protege

al sistema y archivos de terceros de una infeccin externa, sin embargo hace ms

ordenada la recuperacin, as como reduce la oportunidad de que el virus sea

reintroducido en el sistema.

Mantener actualizado con la literatura de UNIX para estar atento de epidemias de

virus en la comunidad de UNIX.

Establecer mscaras de usuarios (umasks) para que los programas escritos por

usuarios no puedan ser invadidos por virus que tengan permisos insuficientes.

Proteger directorios de forma tal que estos no sean fcilmente contaminados por

virus.

Desarrollar polticas para el uso de grupos de usuarios en sistemas UNIX, as que un

virus proveniente de group ID pblico no sea capaz de infectar programas compartidos

con otros grupos de usuarios.

Gusanos (Worms)

Los worms (gusanos) son programas auto replicables y auto inicializables, diseminables por

ellos mismos de mquina en mquina a travs de arrastrarse por la red.

Aprovechan los security holes (huecos de seguridad) conocidos. Un worm no altera o daa

otros programas, pero podra ser un vehculo para otros programas como los virus. Un worm

no necesariamente verifica la mquina atacada para ver si ya est contaminada. Puede causar

un rechazo de los servicios por estar usando todo el espacio en disco. Algunas veces estos

programas son diseados para enviar simplemente de regreso al desarrollador informacin

acerca de los sistemas, la cual puede ser usada ms tarde para atacar al sistema directamente,

y otras veces ellos pueden hacer dao en su trayecto (posiblemente dejando una bacteria o

virus en su camino).

Generalmente estas entidades de red gastan mucho de su tiempo recogiendo y procesando

archivos de seguridad y de red, intentando encontrar rutas en la misma hacia otros sistemas e

intentando adivinar passwords.

Puertas Traseras (Back Doors)

Las back doors (puertas traseras) son conocidas tambin como trap doors (trampas), aunque

entre ellos existen diferencias importantes que se describen en este captulo. Son programas o

partes de programa que permiten el acceso no autorizado a un sistema.

Algunas veces son insertados maliciosamente en los sistemas, aunque otras los programadores

y desarrolladores los escriben usualmente en aplicaciones que requerirn amplios

procedimientos de autentificacin. Los back doors permiten al usuario entrar a los programas

rpidamente para propsitos de evaluacin, depuracin, mantenimiento y monitoreo en el

proceso de desarrollo de sistemas. Muchas veces los back doors son olvidados y dejados en el

cdigo cuando ste es liberado. Potencialmente destructivos los back doors pueden existir en

programas por muchos aos antes de ser descubiertos.

Los back doors pueden presentar problemas cuando son descubiertos por hackers sin

escrpulos. Es por eso que se consideran una amenaza real a la seguridad del sistema.

Uno de los aspectos ms significativos de esta amenaza es que se encuentran disponibles para

muchos usuarios. Ms que requerir un grado particular de conocimientos tcnicos y destreza,

para estas amenazas se necesita conocer el back door y puede ser fcilmente pasado de boca

en boca o enviado por correo electrnico en bulletin boards.

La mejor defensa contra un ataque a travs de una puerta trasera es obteniendo el

conocimiento de sta, antes de que llegue a ser ampliamente difundida. Por lo cual, una de las

mejores protecciones es la comunicacin entre administradores de sistemas.

Trampas (Trap Doors)

Las trampas son actualmente consideradas como un caso especial de bomba lgica, aunque se

parecen a las puertas traseras, dado que son aspectos no documentados o modos de

operacin de programas que de otra forma son confiables. Sin embargo, mientras que las back

doors son deliberadamente explotadas por usuarios conocedores, las trap doors son

disparadas por algn conjunto de condiciones de habilitacin causando que estas realicen sus

acciones destructivas. Estas condiciones podran ser la hora del sistema o la identificacin del

usuario al momento de ejecutar un programa.

Bombas Lgicas (Logic Bombs)

Las bombas lgicas son caractersticas ocultas construidas en un programa ejecutadas cuando

se cumplen ciertas condiciones, tales como, un cierto conjunto de claves, o cierta fecha

alcanzada, modificando dramticamente su comportamiento. Las bombas lgicas ejecutan una

funcin, o un conjunto de funciones, que no fueron caractersticas intencionales del programa

original, siendo las ms comunes la destruccin de aplicaciones o datos. Son frecuentemente

colocadas por programadores encargados de mantenimiento de sistemas. El famoso virus

Miguel Angel, fue disparado por una bomba lgica.

Existen muchos usos legtimos de bombas lgicas. Los time-out son ampliamente usados por

los vendedores de software, permiten administrar las provisiones contractuales o reforzar

agendas de pago. La ejecucin de una bomba lgica no necesariamente es disparada por el

reloj.

Las bombas lgicas son frecuentemente perpetradas no por personas ajenas al sistema

quienes han ganado acceso no autorizado (ya que ellos prefieren hacer el dao tanpronto

como sea posible), sino por usuarios quienes estn autorizados para tener acceso al sistema.

Un caso documentado es la bomba lgica de Michael J. Lauffenburger insertada en un

programa llamado Cleanup el 20 de Marzo de 1991, la cual esta dispuesta para activarse el 24

de Mayo a las 6:00 PM., siendo sus funciones eliminar el programa de seguimiento (PTP),

borrar la base de datos (SAS.DB) y autodestrurse sin dejar una huella. Un compaero de

trabajo la descubri accidentalmente el 10 de Abril. Finalmente, Michael fue arrestado el 31 de

Abril. La mejor proteccin contra los desastres de las bombas lgicas es tener bien definidos

procesos de administracin y mantenimiento de cuentas de usuario. Tales procedimientos

sern enfocados para detectar bombas lgicas antes de que stas tengan laoportunidad de

hacer daos.

Caballo de Troya (Troyan Horse)

Los Caballos de Troya son probablemente las amenazas programadas ms comunes y fciles de

implantar, son programas que imitan a un programa que el usuario quiere ejecutar, pero son

realmente diferentes.

Aparentan ser inofensivos, pero permiten violar la seguridad de un sistema, pues se pueden

ver como una herramienta estndar de UNIX, aunque hayan sido programados para realizar

ciertos actos destructivos cuando se ejecutan por un usuario del sistema conprivilegios

apropiados.

Desafortunadamente el usuario no est siempre consciente de que un Caballo de Troya ha sido

ejecutado hasta que el dao se ha realizado. Un Caballo de Troya puede ser usado para

capturar passwords, cambiar permisos a archivos o crear programas set-UID. Un ataque de

Caballo de Troya engaa al usuario en la ejecucin de un programa daando al sistema por

tomar ventaja de los permisos de acceso del usuario. Otro modo comn de ataque es a travs

del uso de shar (compartir) los archivos respaldados en cinta archive. Estos archivos son

grandes shell scripts que al ejecutarse realizan autoextracciones de archivos, los cuales fueron

previamente respaldados en cinta como parte del script en si mismo.

Conclusin

En todo momento es vital para las empresas evaluar sus prcticas de seguridad hacia los

sistemas de informacin que estas dependen, con el fin de estar preparados y pensar en

planes de accin para mitigar las amenazas que puedan surgir en cualquier momento.

Cada da las amenazas de seguridad son cada vez ms graves, sofisticadas y difciles de

detectar, he aqu la importancia para las empresas de comprender y entender cules son las

posibles amenazas que toda organizacin est hoy en da expuesta.

E-grafa

http://goo.gl/oAbBhz

http://goo.gl/jJ7l7K

http://goo.gl/Y5Y9ar

http://goo.gl/ZgX8m5

http://goo.gl/B0za61

http://goo.gl/Zfh6QW

Das könnte Ihnen auch gefallen

- Tarea 1Dokument10 SeitenTarea 1guillermo terronNoch keine Bewertungen

- Tarea 2 Tecnica de Administracion de ProgramasDokument22 SeitenTarea 2 Tecnica de Administracion de Programaseswin osbaldo gomez rosalesNoch keine Bewertungen

- Modelos de Proceso Del HardwareDokument5 SeitenModelos de Proceso Del HardwareLuis MoralesNoch keine Bewertungen

- Tarea 5 Administracion Web Angel Morgan IDE09143145Dokument4 SeitenTarea 5 Administracion Web Angel Morgan IDE09143145Angel MorganNoch keine Bewertungen

- Tarea 3 - Redes Informaticas - DDokument6 SeitenTarea 3 - Redes Informaticas - DWilmar Salvatierra100% (2)

- Modelos Del Proceso Del HardwareDokument7 SeitenModelos Del Proceso Del HardwareMilton LopezNoch keine Bewertungen

- Tipos de Protección InformaticaDokument7 SeitenTipos de Protección InformaticaDiego TotNoch keine Bewertungen

- Telecomunicaciones 2 Tarea 2Dokument14 SeitenTelecomunicaciones 2 Tarea 2Enzo GTNoch keine Bewertungen

- Protocolo de Señalización IpDokument2 SeitenProtocolo de Señalización IpSelvin HernándezNoch keine Bewertungen

- Administracion Web Semana 4Dokument3 SeitenAdministracion Web Semana 4Luigi ArmandNoch keine Bewertungen

- Tarea 3 Tele 3Dokument12 SeitenTarea 3 Tele 3jose antonioNoch keine Bewertungen

- Tecnicas de Administración de Hardware Semana 2Dokument12 SeitenTecnicas de Administración de Hardware Semana 2Edson RodasNoch keine Bewertungen

- Tarea 4Dokument6 SeitenTarea 4andibautistaNoch keine Bewertungen

- Tarea 2 Tipos de AmenazasDokument11 SeitenTarea 2 Tipos de AmenazasAngel MorganNoch keine Bewertungen

- Administración de programas y tareas en WindowsDokument5 SeitenAdministración de programas y tareas en WindowsPedro Morales100% (1)

- Tarea Pagina 24 y 31Dokument8 SeitenTarea Pagina 24 y 31Sergio Francisco Noriega Flores100% (1)

- Tarea 2 Redes InformáticasDokument4 SeitenTarea 2 Redes InformáticasediazgtNoch keine Bewertungen

- Quagga en UbuntuDokument11 SeitenQuagga en UbuntuClaudia Biviana QuinteroNoch keine Bewertungen

- t2 Admin WebDokument4 Seitent2 Admin WebOmar ZambranoNoch keine Bewertungen

- Guia QuaggaDokument28 SeitenGuia QuaggaDiego Cortés RodriguezNoch keine Bewertungen

- Tarea 2 TelecomunicacionesDokument8 SeitenTarea 2 Telecomunicacioneseswin osbaldo gomez rosalesNoch keine Bewertungen

- Tarea 2 Telecomunicaciones 3Dokument5 SeitenTarea 2 Telecomunicaciones 3PanZón Con ZNoch keine Bewertungen

- Seguridad lógica en redesDokument8 SeitenSeguridad lógica en redesDiego TotNoch keine Bewertungen

- Modelos Del Proceso HardwareDokument5 SeitenModelos Del Proceso HardwareMarvin Silva0% (1)

- Seguridad Lógica en Redes 2Dokument4 SeitenSeguridad Lógica en Redes 2contareaNoch keine Bewertungen

- TAREA Técnicas de Administración de ProgramasDokument6 SeitenTAREA Técnicas de Administración de ProgramasJohn RodriguezNoch keine Bewertungen

- Instalando y configurando Quagga en Ubuntu para crear routers y redes con RIPDokument8 SeitenInstalando y configurando Quagga en Ubuntu para crear routers y redes con RIPMauricio SalazarNoch keine Bewertungen

- Preguntas Administración WebDokument10 SeitenPreguntas Administración WebByron CchNoch keine Bewertungen

- VoIp Semana 3 GalileoDokument18 SeitenVoIp Semana 3 GalileoJc MeridaNoch keine Bewertungen

- Tarea 1 Administracion de Redes Ide09143145Dokument10 SeitenTarea 1 Administracion de Redes Ide09143145Angel MorganNoch keine Bewertungen

- Tarea 1 VOIP Telecomunicaciones 3Dokument7 SeitenTarea 1 VOIP Telecomunicaciones 3Ludwig Giovanni del Cid GarciaNoch keine Bewertungen

- Proyecto ProtocolosDokument44 SeitenProyecto ProtocolosEddyM0579Noch keine Bewertungen

- Redes Telecomunicaciones Universidad GalileoDokument8 SeitenRedes Telecomunicaciones Universidad GalileoRodrigo Vidal Estrada100% (1)

- Enrutamiento Quagga en UbuntuDokument9 SeitenEnrutamiento Quagga en UbuntuJason Allen XDNoch keine Bewertungen

- Protocolos de SeñalizaciónDokument5 SeitenProtocolos de SeñalizaciónHzapata8Noch keine Bewertungen

- Tarea 3 Administracion Web Angel Morgan IDE 09143145Dokument4 SeitenTarea 3 Administracion Web Angel Morgan IDE 09143145Angel MorganNoch keine Bewertungen

- Tarea 3 Unidad II - Investigación Seguridad Física e Informática Relacionada Con Las Tics.Dokument3 SeitenTarea 3 Unidad II - Investigación Seguridad Física e Informática Relacionada Con Las Tics.Odaly Abad VillalobosNoch keine Bewertungen

- Tecnicas de Admon de Programas Admon de RedesDokument7 SeitenTecnicas de Admon de Programas Admon de RedesEdson RodasNoch keine Bewertungen

- Tarea 1 Tecnica de Administracion de HardwareDokument12 SeitenTarea 1 Tecnica de Administracion de Hardwareeswin osbaldo gomez rosalesNoch keine Bewertungen

- Tarea 2 Sistemas de Informacion GerencialDokument9 SeitenTarea 2 Sistemas de Informacion GerencialLudwig Giovanni del Cid Garcia100% (1)

- Tarea 1 Delitos InformaticosDokument8 SeitenTarea 1 Delitos InformaticosLudwig Giovanni del Cid GarciaNoch keine Bewertungen

- Tecnicas de DiscadoDokument10 SeitenTecnicas de DiscadoMilton JerezNoch keine Bewertungen

- Tarea 1 Diter TOrres 15002190 PDFDokument3 SeitenTarea 1 Diter TOrres 15002190 PDFditerNoch keine Bewertungen

- ExamenParcialTele3 - 2020 - Caso - Preguntas Eddy Mendez 10170095Dokument3 SeitenExamenParcialTele3 - 2020 - Caso - Preguntas Eddy Mendez 10170095EddyM0579Noch keine Bewertungen

- Trabajo 4 EL MODELO TCPIP Angel Morgan 09143145Dokument8 SeitenTrabajo 4 EL MODELO TCPIP Angel Morgan 09143145Bernabe Morgan0% (1)

- Señalización SS7 mensajesDokument1 SeiteSeñalización SS7 mensajesGeovanni HernandezNoch keine Bewertungen

- Configurar Los Clientes de Una Red LocalDokument3 SeitenConfigurar Los Clientes de Una Red LocalWilmar SalvatierraNoch keine Bewertungen

- Tarea Pagina 45Dokument4 SeitenTarea Pagina 45Sergio Francisco Noriega FloresNoch keine Bewertungen

- Proyecto Administracion WebDokument25 SeitenProyecto Administracion WebELBEMBITASNoch keine Bewertungen

- Tarea 2 - MultimetroDokument7 SeitenTarea 2 - MultimetroPavelSaavedraNoch keine Bewertungen

- Técnicas de Administración de HardwareDokument7 SeitenTécnicas de Administración de HardwareEddyM05790% (1)

- Tarea 3 - Estándares de Codificación de VozDokument10 SeitenTarea 3 - Estándares de Codificación de VozPavelSaavedraNoch keine Bewertungen

- Tarea 1 Administracion WebDokument4 SeitenTarea 1 Administracion WebPauloNoch keine Bewertungen

- Telefonía entre coloniasDokument14 SeitenTelefonía entre coloniasKevin Camey100% (2)

- Tarea 1 Telecomunicaciones 2-DDokument2 SeitenTarea 1 Telecomunicaciones 2-DWilmar Salvatierra0% (1)

- Tarea 3 Pagina 20Dokument4 SeitenTarea 3 Pagina 20Sergio Francisco Noriega FloresNoch keine Bewertungen

- Cuestionario Arquitectura de Software y HardwareDokument20 SeitenCuestionario Arquitectura de Software y HardwareAbner Trujillo BNoch keine Bewertungen

- Tarea No. 2 - SistemaInfoGerencialDokument7 SeitenTarea No. 2 - SistemaInfoGerencialDavid FernándezNoch keine Bewertungen

- Configuración de Firewall Pfsense en la Universidad GalileoDokument24 SeitenConfiguración de Firewall Pfsense en la Universidad Galileojabson9950Noch keine Bewertungen

- Estudio de Caso Informatica EmpresarialDokument16 SeitenEstudio de Caso Informatica EmpresarialLisvania Miranda AMARISNoch keine Bewertungen

- E1 - Cap 3y4 New Book 4 - 2014Dokument17 SeitenE1 - Cap 3y4 New Book 4 - 2014Carlos SánchezNoch keine Bewertungen

- Prensa DP Ganadores Serie A PDFDokument1 SeitePrensa DP Ganadores Serie A PDFCarlos SánchezNoch keine Bewertungen

- Semana 2 - Ligas Del ConsumidorDokument9 SeitenSemana 2 - Ligas Del ConsumidorCarlos SánchezNoch keine Bewertungen

- Red Telefonica LocalDokument22 SeitenRed Telefonica LocalMarco RosasNoch keine Bewertungen

- Administrador de ServidoresDokument356 SeitenAdministrador de Servidoresedwino0050% (2)

- Semana 2 - Historia Del Telefono PDFDokument9 SeitenSemana 2 - Historia Del Telefono PDFCarlos SánchezNoch keine Bewertungen

- Desencriptando Redes Con... Epa - (A) NTRAX - (L) ABS PDFDokument7 SeitenDesencriptando Redes Con... Epa - (A) NTRAX - (L) ABS PDFCarlos SánchezNoch keine Bewertungen

- Modificaciones de Apace 2014 - A Partir Del 4 Trimestre PDFDokument10 SeitenModificaciones de Apace 2014 - A Partir Del 4 Trimestre PDFCarlos SánchezNoch keine Bewertungen

- Tarea 1 - Delitos Informaticos - Cei Liceo Guatema - Sabado PDFDokument9 SeitenTarea 1 - Delitos Informaticos - Cei Liceo Guatema - Sabado PDFCarlos SánchezNoch keine Bewertungen

- ASA QoSDokument4 SeitenASA QoSCarlos SánchezNoch keine Bewertungen

- Sesion 02 Capitulo 11Dokument18 SeitenSesion 02 Capitulo 11Carlos SánchezNoch keine Bewertungen

- Ejercicios Fiancieros ROI-F E-PTO EQUIDokument5 SeitenEjercicios Fiancieros ROI-F E-PTO EQUICarlos SánchezNoch keine Bewertungen

- Repaso Administración Moderna I y IiDokument20 SeitenRepaso Administración Moderna I y IiCarlos SánchezNoch keine Bewertungen

- INSTRUCCIONES Link para Ver Como Crear Pagina WEB en NVU y KompozerDokument1 SeiteINSTRUCCIONES Link para Ver Como Crear Pagina WEB en NVU y KompozerCarlos SánchezNoch keine Bewertungen

- Rhs 01Dokument11 SeitenRhs 01Carlos SánchezNoch keine Bewertungen

- Rhs 02Dokument13 SeitenRhs 02Carlos SánchezNoch keine Bewertungen

- Complemento Administracion de Recursos HumanosDokument83 SeitenComplemento Administracion de Recursos HumanosdeleocaNoch keine Bewertungen

- Repaso ParcialDokument4 SeitenRepaso ParcialArmando EscotoNoch keine Bewertungen

- Etapas Empresa 1Dokument1 SeiteEtapas Empresa 1Carlos SánchezNoch keine Bewertungen

- Tarea S9Dokument4 SeitenTarea S9Carlos SánchezNoch keine Bewertungen

- Espinosa Luis Act3Dokument11 SeitenEspinosa Luis Act3Anonymous 6mqqa5TC60% (5)

- Narez Lizbeth Act3Dokument16 SeitenNarez Lizbeth Act3juan antonio ortizNoch keine Bewertungen

- Almacén de DatosDokument8 SeitenAlmacén de DatosAbrahan Suero HermozaNoch keine Bewertungen

- Factores de Ingeniería Económica: 6. Continuación Unidad IDokument15 SeitenFactores de Ingeniería Económica: 6. Continuación Unidad IYackelinRositaMestanzaDeza0% (1)

- Guía de Aplicación de La Norma UNE-IsOIEC 27001 Sobre SeguridaDokument214 SeitenGuía de Aplicación de La Norma UNE-IsOIEC 27001 Sobre SeguridaSandra RuizNoch keine Bewertungen

- Dane 2017Dokument118 SeitenDane 2017Laura SanchezNoch keine Bewertungen

- Manual Corel x3 Basico 1Dokument32 SeitenManual Corel x3 Basico 1JUAN MANZANARESNoch keine Bewertungen

- AtrerteDokument2 SeitenAtrerteFranz SmgNoch keine Bewertungen

- Práctica de SubneteoDokument5 SeitenPráctica de SubneteoJose Antonio Arce FloresNoch keine Bewertungen

- Álgebra - Control 1 - 2002Dokument1 SeiteÁlgebra - Control 1 - 2002Matias Montenegro MancillaNoch keine Bewertungen

- MRP 1y MRP2Dokument20 SeitenMRP 1y MRP2Sergio AgudeloNoch keine Bewertungen

- Informe GabrielaDokument20 SeitenInforme Gabrielagabitasotito09Noch keine Bewertungen

- 07 Modelos VARDokument19 Seiten07 Modelos VAREmilia MillonNoch keine Bewertungen

- Introduccion 3306Dokument1 SeiteIntroduccion 3306jaidervaccaNoch keine Bewertungen

- El Factor de PotenciaDokument3 SeitenEl Factor de PotenciaFrancisco J. AlvarezNoch keine Bewertungen

- Experiencia en DigitalizacionDokument10 SeitenExperiencia en DigitalizacionEstr MaurNoch keine Bewertungen

- Investigación de MercadosDokument7 SeitenInvestigación de MercadosorlandoNoch keine Bewertungen

- Programa Del Curso de Diseno y Fabricacion de Circuitos Electronicos en orDokument3 SeitenPrograma Del Curso de Diseno y Fabricacion de Circuitos Electronicos en orGeuner Giovanny PaezNoch keine Bewertungen

- Instalando Solaris 10 1/13Dokument11 SeitenInstalando Solaris 10 1/13Osamu KTNoch keine Bewertungen

- Partes de Documento SRS para Ejercicio FameliqueDokument3 SeitenPartes de Documento SRS para Ejercicio FameliqueJimeMignacoNoch keine Bewertungen

- COTIZACION 2020-14 IngecostDokument1 SeiteCOTIZACION 2020-14 Ingecostronald ruizNoch keine Bewertungen

- 2.1.1 Pca . - Elaboracion y Presentacion de Documentos y ArchivosDokument8 Seiten2.1.1 Pca . - Elaboracion y Presentacion de Documentos y ArchivosCristina Arias DuránNoch keine Bewertungen

- Contenido Programatico de Informática de 1 - 5 (Autoguardado)Dokument12 SeitenContenido Programatico de Informática de 1 - 5 (Autoguardado)Jhon VillegasNoch keine Bewertungen

- Conexión de un relevo electrónico de estado sólido para monederoDokument9 SeitenConexión de un relevo electrónico de estado sólido para monederocarlosNoch keine Bewertungen

- Trabajo de Horas Extra (Campos) - ProjectDokument2 SeitenTrabajo de Horas Extra (Campos) - ProjectAngie RamosNoch keine Bewertungen

- Ficha Descriptiva Armado AndamiosDokument2 SeitenFicha Descriptiva Armado AndamiosRoberto Daniel Jimenez EspejoNoch keine Bewertungen

- Diagrama de ParetoDokument5 SeitenDiagrama de ParetoRoberto Merino OrósticaNoch keine Bewertungen

- Comunicarse con ActiveComport y Visual CDokument10 SeitenComunicarse con ActiveComport y Visual CAlex Julian Dorado RodriguezNoch keine Bewertungen

- Code WarriorDokument26 SeitenCode WarriorEdgar SilvaNoch keine Bewertungen

- Comunicado Encuesta S Alimentaria CentrosDokument4 SeitenComunicado Encuesta S Alimentaria CentrosJoselyn AlvarezNoch keine Bewertungen