Beruflich Dokumente

Kultur Dokumente

Delitos Informatcios

Hochgeladen von

Carmen ReyesOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Delitos Informatcios

Hochgeladen von

Carmen ReyesCopyright:

Verfügbare Formate

DIVERSOS DELITOS INFORMATCIOS

1. Fraudes cometidos mediante manipulacin de computadoras

MANIPULACIN DE LOS DATOS DE ENTRADA

Este tipo de fraude informtico, conocido tambin como sustraccin de datos, representa

el delito informtico ms comn ya que es fcil de cometer y difcil de descubrir.

Este delito no requiere de conocimientos tcnicos de informtica y puede realizarlo

cualquier persona que tenga acceso a las funciones normales de procesamiento de datos

en la fase de adquisicin de los mismos.

MANIPULACIN DE PROGRAMAS

Es muy difcil de descubrir y a menudo pasa inadvertida debido a que el delincuente debe

tener conocimientos tcnicos concretos de informtica. Este delito consiste en modificar

los programas existentes en el sistema de computadoras o en insertar nuevos programas

o nuevas rutinas. Un mtodo comn utilizado por las personas que tienen conocimientos

especializados en programacin informtica es el denominado Caballo de Troya, que

consiste en insertar instrucciones de computadora de forma encubierta en un programa

informtico para que pueda realizar una funcin no autorizada al mismo tiempo que su

funcin normal.

MANIPULACIN DE LOS DATOS DE SALIDA

Se efecta fijando un objetivo al funcionamiento del sistema informtico. El ejemplo ms

comn es el fraude de que se hace objeto a los cajeros automticos mediante la

falsificacin de instrucciones para la computadora en la fase de adquisicin de datos.

Tradicionalmente esos fraudes se hacan a base de tarjetas bancarias robadas; sin

embargo, en la actualidad se usan ampliamente equipo y programas de computadora

especializados para codificar informacin electrnica falsificada en las bandas magnticas

de las tarjetas bancarias y de las tarjetas de crdito.

MANIPULACIN INFORMTICA APROVECHANDO REPETICIONES AUTOMTICAS

DE LOS PROCESOS DE CMPUTO

Es una tcnica especializada que se denomina "tcnica del salchichn" en la que "rodajas

muy finas" apenas perceptibles, de transacciones financieras, se van sacando

repetidamente de una cuenta y se transfieren a otra.

2. Falsificaciones informticas

COMO OBJETO

Cuando se alteran datos de los documentos almacenados en forma computarizada.

COMO INSTRUMENTOS

Las computadoras pueden utilizarse tambin para efectuar falsificaciones de documentos

de uso comercial. Cuando empez a disponerse de fotocopiadoras computarizadas en

color a base de rayos lser surgi una nueva generacin de falsificaciones o alteraciones

fraudulentas. Estas fotocopiadoras pueden hacer copias de alta resolucin, pueden

modificar documentos e incluso pueden crear documentos falsos sin tener que recurrir a

un original, y los documentos que producen son de tal calidad que slo un experto puede

diferenciarlos de los documentos autnticos.

3. Daos o modificaciones de programas o datos computarizados

SABOTAJE INFORMTICO

Es el acto de borrar, suprimir o modificar sin autorizacin funciones o datos de

computadora con intencin de obstaculizar el funcionamiento normal del sistema. Las

tcnicas que permiten cometer sabotajes informticos son:

VIRUS

Es una serie de claves programticas que pueden adherirse a los programas legtimos y

propagarse a otros programas informticos. Un virus puede ingresar en un sistema por

conducto de una pieza legtima de soporte lgico que ha quedado infectada, as como

utilizando el mtodo del Caballo de Troya.

GUSANOS

Se fabrica de forma anloga al virus con miras a infiltrarlo en programas legtimos de

procesamiento de datos o para modificar o destruir los datos, pero es diferente del virus

porque no puede regenerarse.

En trminos mdicos podra decirse que un gusano es un tumor benigno, mientras que el

virus es un tumor maligno. Ahora bien, las consecuencias del ataque de un gusano

pueden ser tan graves como las del ataque de un virus: por ejemplo, un programa gusano

que subsiguientemente se destruir puede dar instrucciones a un sistema informtico de

un banco para que transfiera continuamente dinero a una cuenta ilcita.

BOMBA LGICA O CRONOLGICA

Exige conocimientos especializados ya que requiere la programacin de la destruccin o

modificacin de datos en un momento dado del futuro. Ahora bien, al revs de los virus o

los gusanos, las bombas lgicas son difciles de detectar antes de que exploten; por eso,

de todos los dispositivos informticos criminales, las bombas lgicas son las que poseen

el mximo potencial de dao. Su detonacin puede programarse para que cause el

mximo de dao y para que tenga lugar mucho tiempo despus de que se haya marchado

el delincuente. La bomba lgica puede utilizarse tambin como instrumento de extorsin y

se puede pedir un rescate a cambio de dar a conocer el lugar en donde se halla la bomba.

4. Acceso no autorizado a servicios y sistemas informticos

Por motivos diversos: desde la simple curiosidad, como en el caso de muchos piratas

informticos (hackers) hasta el sabotaje o espionaje informtico.

PIRATAS INFORMTICOS O HACKERS

El acceso se efecta a menudo desde un lugar exterior, situado en la red de

telecomunicaciones, recurriendo a uno de los diversos medios que se mencionan a

continuacin. El delincuente puede aprovechar la falta de rigor de las medidas de

seguridad para obtener acceso o puede descubrir deficiencias en las medidas vigentes de

seguridad o en los procedimientos del sistema. A menudo, los piratas informticos se

hacen pasar por usuarios legtimos del sistema; esto suele suceder con frecuencia en los

sistemas en los que los usuarios pueden emplear contraseas comunes o contraseas de

mantenimiento que estn en el propio sistema.

Delitos contra la confidencialidad, la integridad y la disponibilidad de los

datos y sistemas informticos:

o Acceso ilcito a sistemas informticos.

o Interceptacin ilcita de datos informticos.

o Interferencia en el funcionamiento de un sistema informtico.

o Abuso de dispositivos que faciliten la comisin de delitos.

Algunos ejemplos de este grupo de delitos son: el robo de identidades, la

conexin a redes no autorizadas y la utilizacin de spyware y de keylogger.

Delitos informticos:

o

Falsificacin informtica mediante la introduccin, borrado o supresin

de datos informticos.

Fraude informtico mediante la introduccin, alteracin o borrado de

datos informticos, o la interferencia en sistemas informticos.

El borrado fraudulento de datos o la corrupcin de ficheros algunos ejemplos de

delitos de este tipo.

Delitos relacionados con el contenido:

o

Produccin, oferta, difusin, adquisicin de contenidos de pornografa

infantil, por medio de un sistema informtico o posesin de dichos

contenidos en un sistema informtico o medio de almacenamiento de

datos.

Delitos relacionados con infracciones de la propiedad intelectual y derechos

afines:

o

Un ejemplo de este grupo de delitos es la copia y distribucin de

programas informticos, o piratera informtica.

Con el fin de criminalizar los actos de racismo y xenofobia cometidos mediante sistemas

informticos, en Enero de 2008 se promulg el Protocolo Adicional al Convenio de

Ciberdelincuencia del Consejo de Europa que incluye, entre otros aspectos, las medidas

que se deben tomar en casos de:

Difusin de material xenfobo o racista.

Insultos o amenazas con motivacin racista o xenfoba.

Negociacin, minimizacin burda, aprobacin o justificacin del genocidio o de

crmenes contra la humanidad.

Ataques que se producen contra el derecho a la intimidad:

Delito de descubrimiento y revelacin de secretos mediante el apoderamiento y

difusin de datos reservados registrados en ficheros o soportes informticos.

(Artculos del 197 al 201 del Cdigo Penal)

Infracciones a la Propiedad Intelectual a travs de la proteccin de los

derechos de autor:

Especialmente la copia y distribucin no autorizada de programas de ordenador

y tenencia de medios para suprimir los dispositivos utilizados para proteger

dichos programas. (Artculos 270 y otros del Cdigo Penal)

Falsedades:

Concepto de documento como todo soporte material que exprese o incorpore

datos. Extensin de la falsificacin de moneda a las tarjetas de dbito y crdito.

Fabricacin o tenencia de programas de ordenador para la comisin de delitos

de falsedad. (Artculos 386 y ss. del Cdigo Penal)

Sabotajes informticos:

Delito de daos mediante la destruccin o alteracin de datos, programas o

documentos electrnicos contenidos en redes o sistemas informticos. (Artculo

263 y otros del Cdigo Penal)

Fraudes informticos:

Delitos de estafa a travs de la manipulacin de datos o programas para la

obtencin de un lucro ilcito. (Artculos 248 y ss. del Cdigo Penal)

Amenazas:

Realizadas por cualquier medio de comunicacin. (Artculos 169 y ss. del Cdigo

Penal)

Calumnias e injurias:

Cuando se propaguen por cualquier medio de eficacia semejante a la imprenta o

la radiodifusin. (Artculos 205 y ss. del Cdigo Penal)

Pornografa infantil:

Entre los delitos relativos a la prostitucin al utilizar a menores o incapaces con

fines exhibicionistas o pornogrficos.

La induccin, promocin, favorecimiento o facilitamiento de la prostitucin de una

persona menor de edad o incapaz.

La produccin, venta, distribucin, exhibicin, por cualquier medio, de material

pornogrfico en cuya elaboracin hayan sido utilizados menores de edad o

incapaces, aunque el material tuviere su origen en el extranjero o fuere

desconocido.

El facilitamiento de las conductas anteriores (El que facilitare la produccin,

venta, distribucin, exhibicin

La posesin de dicho material para la realizacin de dichas conductas

Das könnte Ihnen auch gefallen

- Instrumento CTQ-SFDokument4 SeitenInstrumento CTQ-SFhenderly100% (1)

- Transcripción de NORMA ISO 25000Dokument2 SeitenTranscripción de NORMA ISO 25000Carmen ReyesNoch keine Bewertungen

- Implementación de Endian FirewallDokument13 SeitenImplementación de Endian FirewallCarmen ReyesNoch keine Bewertungen

- ¿Acoso EscolarDokument22 Seiten¿Acoso EscolarKiara Valeria Navarro LópezNoch keine Bewertungen

- Entrega Final Comunicación y EstéticaDokument2 SeitenEntrega Final Comunicación y EstéticaFlores de Colores Terapias para niños.Noch keine Bewertungen

- El Camino Del Samurai - Mushashi 1-Yoshikawa EijiDokument357 SeitenEl Camino Del Samurai - Mushashi 1-Yoshikawa EijiCherwin Joseph Guerrero MeloNoch keine Bewertungen

- Colombia Entre 1830 y 1886Dokument20 SeitenColombia Entre 1830 y 1886Katty Lucia A E100% (3)

- ImcocDokument2 SeitenImcocMonica MartinezNoch keine Bewertungen

- Yogurt de GuayabaDokument1 SeiteYogurt de GuayabaCarmen ReyesNoch keine Bewertungen

- Geometria Operaciones Con SegmentosDokument6 SeitenGeometria Operaciones Con SegmentosCarmen ReyesNoch keine Bewertungen

- Triptico TemperaDokument2 SeitenTriptico TemperaCarmen ReyesNoch keine Bewertungen

- Asia ResumenDokument2 SeitenAsia ResumenCarmen ReyesNoch keine Bewertungen

- Mermelada de Guayaba - Ficha TecnicaDokument2 SeitenMermelada de Guayaba - Ficha Tecnicarichardagroin100% (1)

- Adjetivos IcpnaDokument1 SeiteAdjetivos IcpnaCarmen ReyesNoch keine Bewertungen

- Campaña RestauradoraDokument1 SeiteCampaña RestauradoraCarmen ReyesNoch keine Bewertungen

- Leche de AlpisteDokument5 SeitenLeche de AlpisteCarmen ReyesNoch keine Bewertungen

- Ingreso Per CapitaDokument1 SeiteIngreso Per CapitaCarmen ReyesNoch keine Bewertungen

- Capitulo 4Dokument6 SeitenCapitulo 4Carmen ReyesNoch keine Bewertungen

- Ingreso Per CapitaDokument1 SeiteIngreso Per CapitaCarmen ReyesNoch keine Bewertungen

- Los AlimentosDokument2 SeitenLos AlimentosCarmen ReyesNoch keine Bewertungen

- Mi Lonchera NutritivaDokument1 SeiteMi Lonchera NutritivaCarmen ReyesNoch keine Bewertungen

- La Confederación Peruano BolivianaDokument7 SeitenLa Confederación Peruano BolivianaCarmen ReyesNoch keine Bewertungen

- Un Litro de LuzDokument3 SeitenUn Litro de LuzCarmen Reyes0% (1)

- Ubicación y ExtensiónDokument3 SeitenUbicación y ExtensiónCarmen ReyesNoch keine Bewertungen

- Alimentación SaludableDokument6 SeitenAlimentación SaludableCarmen ReyesNoch keine Bewertungen

- Eres TúDokument1 SeiteEres TúCarmen ReyesNoch keine Bewertungen

- A Biography Is Simply The Story of A LifeDokument3 SeitenA Biography Is Simply The Story of A LifeCarmen ReyesNoch keine Bewertungen

- Mi Lonchera NutritivaDokument1 SeiteMi Lonchera NutritivaCarmen ReyesNoch keine Bewertungen

- 01 - Precisiones Primera EntregaDokument7 Seiten01 - Precisiones Primera EntregaCarmen ReyesNoch keine Bewertungen

- Plan de Marketing PersonalDokument3 SeitenPlan de Marketing PersonalCarmen ReyesNoch keine Bewertungen

- A Biography Is Simply The Story of A LifeDokument3 SeitenA Biography Is Simply The Story of A LifeCarmen ReyesNoch keine Bewertungen

- Plan de Marketing PersonalDokument3 SeitenPlan de Marketing PersonalCarmen ReyesNoch keine Bewertungen

- Tarea MetodologiaDokument1 SeiteTarea MetodologiaCarmen ReyesNoch keine Bewertungen

- Ingreso Per CapitaDokument1 SeiteIngreso Per CapitaCarmen ReyesNoch keine Bewertungen

- Practicas Profesionales IIDokument2 SeitenPracticas Profesionales IICarmen ReyesNoch keine Bewertungen

- Plan de Marketing PersonalDokument3 SeitenPlan de Marketing PersonalCarmen ReyesNoch keine Bewertungen

- Accidente de TrayectoDokument2 SeitenAccidente de TrayectoXimena Fuentes SánchezNoch keine Bewertungen

- Procedimiento de Verificación Tributos IncesDokument21 SeitenProcedimiento de Verificación Tributos Incesyy8aqhNoch keine Bewertungen

- Lecciones de La Vida de EzequiasDokument2 SeitenLecciones de La Vida de EzequiasLuz Irene Tello RamírezNoch keine Bewertungen

- Caso PsicodinamicoDokument9 SeitenCaso PsicodinamicoMonica Alejandra HERRERA CARRILLONoch keine Bewertungen

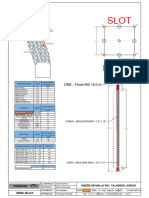

- Slot IslayDokument1 SeiteSlot Islayjoshep arroyo quiñonesNoch keine Bewertungen

- Javier Pradera. Editor Del Fondo de Cultura Económica de Alianza Editorial. Editor y PeriodistaDokument3 SeitenJavier Pradera. Editor Del Fondo de Cultura Económica de Alianza Editorial. Editor y PeriodistaMaëlaNoch keine Bewertungen

- Historia de Los Incas - Luchas D - Luis Guzman Palomino PDFDokument65 SeitenHistoria de Los Incas - Luchas D - Luis Guzman Palomino PDFDiana Patricia Usuga MedinaNoch keine Bewertungen

- Historia Ley 20087Dokument947 SeitenHistoria Ley 20087jebus666100% (1)

- Nicolás Sandoval Sarabia - Practico #1 Interés SimpleDokument3 SeitenNicolás Sandoval Sarabia - Practico #1 Interés SimpleVladimir SalazarNoch keine Bewertungen

- Qué Es Una Víctima en El Ámbito VictimológicoDokument6 SeitenQué Es Una Víctima en El Ámbito VictimológicoYazmin Meneses Flores UDNoch keine Bewertungen

- Cantidades y Porcentajes de Alumnos BDokument4 SeitenCantidades y Porcentajes de Alumnos BAnzhiie ManriiqeeNoch keine Bewertungen

- TP 2 IntegradorDokument5 SeitenTP 2 Integradormelisa radetzkiNoch keine Bewertungen

- Jesús de La Humillación A La Exaltación (Final)Dokument12 SeitenJesús de La Humillación A La Exaltación (Final)andersoncc84Noch keine Bewertungen

- Acuerdo 05-2008 Creación Juzgados 9-16 de TrabajoDokument3 SeitenAcuerdo 05-2008 Creación Juzgados 9-16 de Trabajoquiroaluis2571Noch keine Bewertungen

- Contrato de Carta de CreditoDokument11 SeitenContrato de Carta de CreditoJaneth Camacho100% (1)

- Informe Recoleccion de Datos Cuestionario en Linea IVONNE VALENTINA LORENADokument37 SeitenInforme Recoleccion de Datos Cuestionario en Linea IVONNE VALENTINA LORENAJhin Moreno SaboyaNoch keine Bewertungen

- 1MC KDokument3 Seiten1MC KKevin ArnoldNoch keine Bewertungen

- PROYECTO DE INVESTIGACION 2023 - EstadisticaDokument33 SeitenPROYECTO DE INVESTIGACION 2023 - EstadisticaLady Veronica Pezo ccantoNoch keine Bewertungen

- Así Mataron Al Presidente ChilenoDokument3 SeitenAsí Mataron Al Presidente ChilenocousherNoch keine Bewertungen

- 2021 00224 Auto Declara Falta de CompetenciaDokument4 Seiten2021 00224 Auto Declara Falta de CompetenciaYalena zequeiraNoch keine Bewertungen

- Apuntes Elogio de La CreolidadDokument3 SeitenApuntes Elogio de La CreolidadGenesis Natalia Tobon BecerraNoch keine Bewertungen

- Modelo de Escritos de Descargos de Un Trabajador PadDokument31 SeitenModelo de Escritos de Descargos de Un Trabajador PadCarlos SuarezNoch keine Bewertungen

- Acciones para Prevenir La Violencia Escolar Libro Seminario SofiaDokument13 SeitenAcciones para Prevenir La Violencia Escolar Libro Seminario SofiaJorge VasquezNoch keine Bewertungen

- Factores Que No Dejan CrecerDokument6 SeitenFactores Que No Dejan CrecerSandy ArevaloNoch keine Bewertungen