Beruflich Dokumente

Kultur Dokumente

Papanorama Cibernetico PDF

Hochgeladen von

jhonatan9822Originaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Papanorama Cibernetico PDF

Hochgeladen von

jhonatan9822Copyright:

Verfügbare Formate

Informe

Informe sobre riesgos

cibernticos 2015

Resumen ejecutivo

Informe | Informe sobre riesgos cibernticos 2015

El panorama ciberntico

La edicin 2015 del Informe sobre riesgos cibernticos de la investigacin de seguridad anual de

HP detalla un panorama de amenazas en el que todava persiste una gran cantidad de problemas

antiguos y cuestiones conocidas, aun cuando el ritmo del mundo de la seguridad se acelera.

Enel entorno, ataques muy conocidos y errores de configuracin coexisten con malware mvil

ydispositivos conectados (Internet de los objetos [IoT]) que, en gran medida, siguen sin ser seguros.

A medida que la economa mundial contina recuperndose, las empresas han seguido encontrando

acceso rentable a capital. Desafortunadamente, los atacantes de redes tambin lo han hecho, y

algunos de ellos lanzaron ataques increblemente determinados y formidables a lo largo de los aos.

El Informe sobre riesgos cibernticos 2015, que se basa en trabajo innovador de Investigacin

sobre Seguridad de HP (HPSR), abarca muchas reas de inters. Examina la naturaleza de

vulnerabilidades predominantes de la actualidad que dejan a las organizaciones expuestas

ariesgos y la manera en que los adversarios aprovechan esas vulnerabilidades. Este informe

desafa al lector a replantearse cmo y dnde su organizacin puede ser atacada, porque ya no

se trata de una cuestin de si y cundo. Esta informacin se puede usar para asignar mejor

losfondos destinados a seguridad y los recursos de personal a fin de contrarrestar las amenazas.

Estas son algunas de las conclusiones clave del informe 2015:

Ataques muy conocidos an son comunes: los atacantes continan aprovechando

tcnicas muy conocidas para comprometer con xito sistemas y redes. Gran cantidad de

vulnerabilidades explotadas en 2014 aprovecharon cdigo escrito hace muchos aos; algunos

tienen incluso dcadas de antigedad (ilustracin 1). Los adversarios siguen aprovechando

estas rutas clsicas para atacar.

Ilustracin 1. Los cuatro ataques principales descubiertos por HPSR en 2014

Los cuatro ataques principales observados en 2014

33%

CVE-2010-2568

Microsoft Windows

11%

CVE-2010-0188

Adobe Reader y Acrobat

CVE-2013-0422

Oracle Java

CVE-2012-1723

Oracle Java

9%

7%

La explotacin de vulnerabilidades de aplicaciones de los lados cliente y servidor ampliamente

implementadas todava es comn. Estos ataques tienen ms prevalencia en aplicaciones

de middleware con una codificacin deficiente, por ejemplo, software como servicio (SaaS).

Sibien las vulnerabilidades ms nuevas pueden haber obtenido ms atencin de la prensa, los

ataques de antao an representan una amenaza considerable para la seguridad empresarial.

Los defensores de la red deben emplear una estrategia integral de aplicacin de revisiones

afin degarantizar que los sistemas estn actualizados con las protecciones de seguridad ms

recientes para reducir la posibilidad de que estos ataques se produzcan.

Los errores de configuracin siguen siendo un problema: el Informe sobre riesgos

cibernticos 2013 (publicado en 2014) document que un gran porcentaje de vulnerabilidades

informadas se relacionaban con errores de configuracin del servidor. La tendencia continu

en 2014. En este ao, los errores de configuracin fueron el problema nmero uno en todas

lasaplicaciones analizadas. Nuestros resultados muestran que el acceso innecesario a archivos

y directorios domina la lista de problemas relacionados con los errores de configuracin.

La informacin que se divulga a atacantes mediante estos errores de configuracin brinda

rutasde ataque adicionales y permiten que los atacantes cuenten con el conocimiento

necesario para garantizar que sus otros mtodos de ataque tengan xito. La prueba de

penetracin y la verificacin de la configuracin regulares por parte de entidades internas

yexternas pueden identificar errores antes de que los atacantes los aprovechen.

2

Informe | Informe sobre riesgos cibernticos 2015

Nuevas tecnologas introducen nuevas rutas de ataque: a medida que se introducen

tecnologas nuevas en el ecosistema informtico, estas traen aparejadas nuevas superficies

de ataque y desafos de seguridad. El ao pasado, vimos un incremento en niveles de malware

mvil que ya era predominante. Aunque el primer malware para dispositivos mviles se

descubri una dcada atrs, el malware mvil dej de considerarse tan solo como una novedad

en el ao 2014 (ilustracin 2). La conexin de tecnologas existentes a Internet tambin

presenta un nuevo conjunto de vulnerabilidades. Los sistemas de punto de venta (PoS) eran

un objetivo principal de mltiples ataques de malware en 2014. A medida que los dispositivos

fsicos se conectan mediante la Internet de los objetos (IoT) un paradigma que acerca ms una

informtica omnipresente y las implicaciones de seguridad al usuario promedio, la naturaleza

diversa de estas tecnologas genera inquietudes sobre seguridad y privacidad. Con el fin de

ayudar a proteger contra nuevas rutas de ataque, las empresas deben comprender y conocer

cmo mitigar el riesgo que se introduce en una red antes de la adopcin de tecnologas nuevas.

Ilustracin 2. Diez aos de malware mvil; a medida que cambia la participacin en el marcado, tambin lo hacen los objetivos del malware

Diez aos de malware mvil

Participacin relativa en el mercado

Symbian

Windows

iOS

Android

Xrove

WinCE

2006

Meiti

WinCE

2008

Ikee

iOS

2009

Fondos de

pantalla

Android

2010

KongFu

Android

2012

DroidDream

Android

2011

Cabir

Symbian

2004

2004

Drever

Symbian

2005

Clave

maestra

Android

2013

Koler

Android

2014

FlexiSpy

Symbian

2007

2014

Los adversarios decididos se estn propagando: los atacantes utilizan vulnerabilidades antiguas

y nuevas para penetrar en todos los niveles tradicionales de defensa. Mantienen el acceso a los

sistemas vctima eligiendo atacar herramientas que no se mostrarn en el radar de software

antimalware y otras tecnologas de defensa. En algunos casos, estos ataques son llevados a cabo

por actores que representan Estados nacin o en apoyo a Estados nacin. Adems de los Estados

nacin tradicionalmente asociados con este tipo de actividad, se han identificado actores ms

nuevos, como Turqua, en 2014. Los defensores de la red deben comprender la manera en que los

eventos que suceden en la escena internacional afectan el riesgo para los sistemas y las redes.

Legislacin sobre la seguridad ciberntica en el horizonte: actividad en tribunales

europeos ydeEE. UU. vincul la seguridad de la informacin y la privacidad de los datos ms

estrechamente que nunca. Mientras organismos legislativos y normativos consideran cmo

aumentar el nivel general de seguridad en las esferas pblica y privada, se inform sobre una

avalancha de infracciones que involucr a minoristas en 2014. Este incitamiento aument la

preocupacin sobre cmo se ven afectadas las personas y las corporaciones una vez que los

datos privados se exfiltran y utilizan incorrectamente. La explotacin de vulnerabilidades de

Target y Sony que tuvo gran repercusin meditica puso punto final a esas conversaciones

durante el transcurso de este informe. Las empresas deben saber que legislacin y normas

nuevas afectarn la manera en que supervisan susactivos e informan sobre posibles accidentes.

3

Informe | Informe sobre riesgos cibernticos 2015

La codificacin segura sigue planteando desafos: las causas principales de las

vulnerabilidades de software usualmente explotadas son, de manera sistemtica, defectos,

errores y fallas lgicas. Los profesionales de la investigacin de la seguridad ciberntica han

descubierto que la mayora de las vulnerabilidades surgen de una cantidad relativamente

reducida de errores comunes de programacin del software. Se ha escrito mucho para orientar

a los desarrolladores de software sobre cmo integrar mejores prcticas de codificacin

segura en su trabajo de desarrollo diario. A pesar de este conocimiento, seguimos viendo

vulnerabilidades antiguas y nuevas en el software, que, a su vez, son explotadas por los

atacantes. Puede ser desafiante, pero ha pasado mucho tiempo desde la poca en que el

desarrollo de software era sinnimo de desarrollo de software seguro. Si bien es posible que

no se puedan eliminar nunca todos los defectos del cdigo, un proceso de desarrollo seguro

correctamente implementado puede disminuir el impacto y la frecuencia de estos errores.

Tecnologas de proteccin complementarias completan la cobertura: en mayo de 2014,

un ejecutivo snior de un proveedor de software antimalware declar que el antivirus estaba

muerto. El sector respondi con un rotundo: no, no lo est. Ambos tienen razn. Estudios

muestran que el software antimalware solo detecta la mitad de los ataques cibernticos,

un ndice realmente abismal. En nuestro anlisis del panorama de amenazas de 2014,

encontramos que las empresas que han tenido ms xito en la proteccin de su entorno

emplean tecnologas de proteccin complementarias. Estas tecnologas funcionan mejor

cuando se tiene una mentalidad que supone que se producir una infraccin, en vez de una que

solo busca prevenir las intrusiones y la explotacin de las vulnerabilidades. Mediante el uso de

todas las herramientas disponibles y sin basarse en un nico producto o servicio, los defensores

se encuentran en una mejor posicin para prevenir y detectar ataques, y recuperarse de ellos.

Acciones y reacciones

Ante amenazas crecientes, los proveedores de software continan dificultando el trabajo

de los atacantes con la implementacin de atenuantes de riesgos de la seguridad.

Sinembargo, estos atenuantes no son suficientes cuando se basan en un cdigo heredado

inherentemente vulnerable.

En mltiples ocasiones en 2014, se descubrieron vulnerabilidades de gran repercusin meditica

que dejaron a las empresas en un esfuerzo desesperado por implementar revisiones y limpiar

las mquinas comprometidas. Ver al sector responder ante la vulnerabilidad Heartbleed puso

de manifiesto cuan poco preparados estamos para este tipo de evento. Debido a la gravedad

y la explotacin activa de la vulnerabilidad, las corporaciones fueron forzadas a responder

rpidamente y a implementar revisiones en servidores en los que no se aplicaban revisiones

demanera rutinaria. El problema exista en una biblioteca de aplicaciones que no tena una ruta de

actualizacin clara, lo que complic ms los esfuerzos; las empresas no tenan una comprensin

clara de qu aplicaciones usaban esta biblioteca y dnde se encontraba ubicada en las redes.

El descubrimiento de vulnerabilidades de divulgacin de informacin, como Heartbleed,

ilustranel motivo por el que este tipo de vulnerabilidades son tan valoradas por la comunidad

de explotacin. Heartbleed fue una demostracin clara de una vulnerabilidad dedivulgacin

deinformacin altamente controlable, debido a una sobrelectura del bfer. Lasvulnerabilidades

detectadas en cdigo heredado tambin fueron un factor importante en 2014. Mientras la

calidad de los ataques sigue mejorando, revelan una comprensin profunda de la naturaleza

dela vulnerabilidad y el funcionamiento interno de las aplicaciones objetivo.

La investigacin que realizamos durante el ao 2014 (que se abord en varios boletines

informativos de seguridad a lo largo del ao y se resumi en el Informe sobre riesgos) indic

que la propiedad intelectual sigue siendo objetivo de intereses chinos, especialmente. Otras

naciones tambin plantean graves amenazas en nuestro mundo conectado globalmente.

Corea del Norte contina su tradicin de guerra asimtrica en la era de Internet, y tiene un

compromiso notable con el desarrollo de capacidades para una guerra ciberntica, incluso

cuando lidia con infraestructura anticuada. Irn sigue desarrollando sus capacidades

cibernticas y ve a los grupos de hackers como un multiplicador de fuerza para usar contra

entidades occidentales, especialmente corporaciones y entidades gubernamentales. El mundo

clandestino de los hackers turcos, entre otros de la regin, sigue creciendo. Suponemos que

lasituacin continuar agravndose en esta rea.

Informe | Informe sobre riesgos cibernticos 2015

El ao 2014 tambin fue significativo para el malware mvil, sobre todo porque finalmente pas a

considerarse como una amenaza real en la conciencia general. Si bien la mayor parte del malware

de Android descubierto en 2014 era externo a la tienda GoogleTM Play, hubo instancias en las

que el malware fue colocado all por cuentas de desarrollador creadas malintencionadamente.

Elransomware tambin fue un tema clave el ao pasado, ya que los atacantes siguieron

explotando un modelo de negocio en el que malware secuestra datos de usuarios a los que

se pide un rescate, por lo general, usando algoritmos asimtricos de cifrado. Posiblemente,

elransomware ms importante del ao fue CryptoLocker, que apareci a fines del ao 2013

y gener grandes daos antes de que el FBI lo detuviera. A pesar de esta accin, el modelo

denegocio de secuestrar con malware y mediante cifrado los datos de los usuarios a cambio de

un rescate ha dado origen a varios imitadores, de los cuales CryptoWall es el ms predominante.

La amenaza que presenta el malware sigue creciendo, como se puede deducir de los ataques

contra Target y Home Depot que pusieron de manifiesto el riesgo de los dispositivos de los

puntos de venta. Nuestras investigaciones revelaron un desarrollo continuo, sofisticacin

en aumento y una base de cdigo divergente en malware de puntos de venta actual.

Significativamente, estos programas malintencionados fueron desarrollados por personas

conconocimiento especfico de los entornos objetivo. Esto resalta la naturaleza planificada

de estos ataques y nos recuerda que, cada vez ms, los atacantes buscan objetivos a largo

plazo. Las empresas deben poder supervisar sus redes y sistemas de una manera que les

permita detectar recopilacin de inteligencia y actividades de reconocimiento malintencionadas

quepueden anunciar un ataque venidero.

Ilustracin 3. Desarrollar para la Internet de los objetos (de la encuesta de Evans Data a ms

de 1400 desarrolladores, 2014)

Desarrollar para la Internet de los objetos

17%

Desarrolladores en el mundo que estn trabajando en

aplicaciones cuyo objetivo son dispositivos conectados

23%

Desarrolladores que estn planificando trabajo en

dispositivos conectados dentro de los prximos seis meses

Pareciera que el conocimiento de los consumidores sobre cuestiones de privacidad en el

nivel de dispositivos conectados (IoT) est aumentando, ya sea una inquietud sobre los

riesgos deseguridad y privacidad que presentan dispositivos conectados bsicos o algo ms

amplio. LaIoT es mucho ms que una palabra de moda: es un paradigma que acerca ms una

informtica omnipresente y las implicaciones de seguridad al usuario promedio (ilustracin 3).

Los atacantes suelen involucrar varias capas de la infraestructura del dispositivo. Esto podra

incluir aplicaciones que se ejecutan en telfonos inteligentes o tabletas y servicios en la nube,

al igual que el firmware y las capas de aplicacin que residen en el procesador host. Tambin se

pueden usar varios vectores de propagacin, incluidos archivos de actualizacin comprometidos,

red explotada y vulnerabilidades de capas de comunicacin del procesador host, adems

deposibles vulnerabilidades en infraestructuras y aplicaciones de dispositivos inteligentes.

Si bien la amenaza que presenta Internet en s existe a una escala global, una red mundial

deinvestigadores de seguridad est preparada para ayudar al sector del software a proteger

su cdigo. Zero Day Initiative (ZDI) de HPSR es el programa de recompensa por identificacin

yexposicin de errores independiente del proveedor ms grande del mundo, con casi diez aos

de experiencia en la coordinacin de divulgacin de vulnerabilidades. A fines de 2014, se haba

convertido en una red de ms de 3000 investigadores independientes dedicados a exponer y

solucionar debilidades en el software y las plataformas ms populares del mundo. En los dos

ltimos aos, se unieron investigadores que representaban a varias regiones nuevas (como

Alemania, Corea del Sur, China y la Federacin Rusa), quienes entregaron anlisis tcnicos

de gran calidad (ilustracin 4). Los investigadores en estos pases no solo se centran en el

descubrimiento de vulnerabilidades, sino tambin en las tcnicas de explotacin innovadoras.

Informe | Informe sobre riesgos cibernticos 2015

Ilustracin 4. Investigadores externos de ZDI informan desde todos los hemisferios

Mapa de cobertura de investigadores

Conclusin

En un mundo donde cada vez ms personas y dispositivos se conectan a Internet, se debe

prestar ms atencin a la seguridad y la privacidad. El ao pasado se manifestaron varias

vulnerabilidades que obtuvieron una inmensa atencin meditica. Los defensores de la red

deben usar la informacin del Informe sobre riesgos cibernticos 2015 para comprender

mejor el panorama de amenazas y para implementar de la mejor manera los recursos a fin

deminimizar el riesgo de la seguridad.

De cara al futuro, la tecnologa contina ampliando nuestro mundo de numerosas maneras,

ycon esos beneficios surge el desafo de mantener la seguridad y la privacidad en nuestras

vidas digitales. Sin embargo, con mayor colaboracin y una comprensin profunda de las

amenazas inminentes, podemos seguir incrementando los costos fsicos e intelectuales

enlosque debe incurrir un atacante para explotar con xito un sistema.

Para obtener ms informacin sobre cmo HP puede ayudar a su organizacin a implementar

unprograma de seguridad exitoso, solucionar las brechas en el entorno o ayudarlo a recuperarse

de una infraccin, visitehp.com/go/hpsr.

Obtenga ms informacin en

hp.com/go/hpsr

Inscribirse para recibir

actualizaciones

hp.com/go/getupdated

Compartir con colegas

Calificar este documento

Copyright 20142015 Hewlett-Packard Development Company, L.P. La informacin de este documento est sujeta a cambio sin aviso. Las nicas garantas

para los productos y servicios de HP se establecen en las declaraciones de garantas expresas que acompaan a dichos productos y servicios. Nada de lo aqu

expresado se debe interpretar como una garanta adicional. HP no ser responsable por errores tcnicos o editoriales ni omisiones del presente contenido.

Adobe y Acrobat son marcas comerciales de Adobe Systems Incorporated. Microsoft y Windows son marcas comerciales del grupo de empresas de Microsoft.

Oracle y Java son marcas registradas de Oracle o sus filiales. Google es una marca registrada de Google Inc.

4AA5-0920ENW, febrero de 2015, rev. 1

Das könnte Ihnen auch gefallen

- Carolina HerreraDokument2 SeitenCarolina HerreraFrAnklin Alfredo Gutierrez CuroNoch keine Bewertungen

- Micrositing Parte 1Dokument18 SeitenMicrositing Parte 1Juanes CevallosNoch keine Bewertungen

- Venezuela Medio Siglo de Historia Educativa 1951-2001. Descripción y Análisis Del Sistema Escolar Venezolano y Sus ModalidadesDokument826 SeitenVenezuela Medio Siglo de Historia Educativa 1951-2001. Descripción y Análisis Del Sistema Escolar Venezolano y Sus ModalidadesMercedes Durán Viloria67% (3)

- CCA - ft.PT-011 - Conserva de Hígado de Pollo Con Vegetales 2Dokument2 SeitenCCA - ft.PT-011 - Conserva de Hígado de Pollo Con Vegetales 2GinaMedinaReNoch keine Bewertungen

- Sesiòn Patrimonio Cultural 31.08.2022Dokument6 SeitenSesiòn Patrimonio Cultural 31.08.2022Daniela luhana Fernández Azcarate100% (2)

- Teorema de Maxwell BettiDokument4 SeitenTeorema de Maxwell BettiAna Laura Rios CayojaNoch keine Bewertungen

- LOS ADIOSES y La CriticaDokument11 SeitenLOS ADIOSES y La CriticaRomina RiciuttiNoch keine Bewertungen

- Examen de ÉticaDokument3 SeitenExamen de ÉticaqjrejgpehwiopjygpejrNoch keine Bewertungen

- Demencia Cortical y Subcortical. ¿Dónde Está La Diferencia?Dokument2 SeitenDemencia Cortical y Subcortical. ¿Dónde Está La Diferencia?MaryBichiNoch keine Bewertungen

- Una Gran ContribuciónDokument3 SeitenUna Gran Contribucióndavidfer12Noch keine Bewertungen

- Participacion EstudiantilDokument9 SeitenParticipacion EstudiantilChristopher Antonio E100% (1)

- Determinación de La Gravedad Específica y Porcentaje de Absorción Del Agregado FinoDokument10 SeitenDeterminación de La Gravedad Específica y Porcentaje de Absorción Del Agregado FinoGiovanna JDNoch keine Bewertungen

- Cómo CitarDokument9 SeitenCómo CitarFatima ZambranoNoch keine Bewertungen

- Practica Laboratorio ElectronicaDokument3 SeitenPractica Laboratorio ElectronicaSamuel Arcila MúneraNoch keine Bewertungen

- Descubrimiento en La Matemática XXI. El Número Hipertrascendente o El Número de La Dinámica Evolutiva.Dokument15 SeitenDescubrimiento en La Matemática XXI. El Número Hipertrascendente o El Número de La Dinámica Evolutiva.Magallanesouth100% (1)

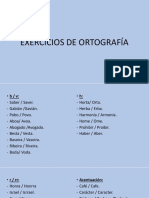

- Exercicios de OrtografíaDokument17 SeitenExercicios de OrtografíaGabriel Torres MadureiraNoch keine Bewertungen

- Taller ProduccionDokument12 SeitenTaller ProduccionStiven ParadaNoch keine Bewertungen

- Tipos de Datos AbstractosDokument11 SeitenTipos de Datos AbstractosOmar Fernando Arellano PerezNoch keine Bewertungen

- Análisis de La Ley 29783Dokument12 SeitenAnálisis de La Ley 29783Zule López DelgadoNoch keine Bewertungen

- Lectura Sesión 15 La Industria Moderna y La Política de Masas, 1870-1914Dokument38 SeitenLectura Sesión 15 La Industria Moderna y La Política de Masas, 1870-1914Dayana Chanduví100% (1)

- Sesion 6 de Junio Resolvemos Problemas de Multip de FraccionesDokument7 SeitenSesion 6 de Junio Resolvemos Problemas de Multip de FraccionesRIGOBERTO ALONSO ROSAS RAYMUNDONoch keine Bewertungen

- Uni-It-Co-09 Calibracion Del Recipiente Cilindrico para DeteDokument10 SeitenUni-It-Co-09 Calibracion Del Recipiente Cilindrico para DeteCathyta chNoch keine Bewertungen

- Web, CRM, CSMDokument2 SeitenWeb, CRM, CSMDeiian FəlconNoch keine Bewertungen

- Desarrollo de Habilidades Matemáticas para La Comprensión Del Proceso de Factorización PDFDokument116 SeitenDesarrollo de Habilidades Matemáticas para La Comprensión Del Proceso de Factorización PDF149162536Noch keine Bewertungen

- 23 Evidencia 3 Informe Indicadores de Gestión Del Talento HumanoDokument4 Seiten23 Evidencia 3 Informe Indicadores de Gestión Del Talento Humanojohantan castañedaNoch keine Bewertungen

- Cuestionario Capitulo 5 Apa 3Dokument15 SeitenCuestionario Capitulo 5 Apa 3cmarroquin73Noch keine Bewertungen

- Introducción Al Estudio Del DerechoDokument4 SeitenIntroducción Al Estudio Del DerechoJose GarciaNoch keine Bewertungen

- S6 FuncionesDokument27 SeitenS6 FuncionesJessica JanetNoch keine Bewertungen

- Valoracion Economia Metodo de Cambios en La ProductividadDokument25 SeitenValoracion Economia Metodo de Cambios en La ProductividadJesús Schaeffer VillegasNoch keine Bewertungen

- Probabilidad y Estadistica IINDokument3 SeitenProbabilidad y Estadistica IINVictor Manuel Alvarez HernándezNoch keine Bewertungen