Beruflich Dokumente

Kultur Dokumente

Seguridad de Información

Hochgeladen von

rberrospiCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Seguridad de Información

Hochgeladen von

rberrospiCopyright:

Verfügbare Formate

Seguridad de la Informacin: Conceptos Fundamentales

Conceptos fundamentales:

La informacin es un activo importante con el que

cuentan las organizaciones para satisfacer sus

objetivos y es crtica para su desempeo y

subsistencia.

Por este motivo, es fundamental tener presente que existen amenazas que pueden

afectarla. Es por ello que deben tomarse recaudos e implementar controles para

protegerla.

Para abordar la complejidad del proceso de seguridad de la informacin, deben

tenerse presente ciertos conceptos que explican cmo puede originarse un riesgo y

qu efectos puede provocar.

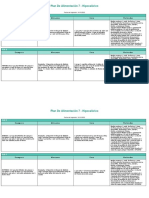

El siguiente esquema muestra las nociones centrales que se relacionan con la

temtica de la seguridad de la informacin y sern desarrolladas a continuacin:

Amenaza

Vulnerabilidad

Riesgo

Incidente

Seguridad de la Informacin

Confidencialidad

Integridad

Disponibilidad

Cuando en el mbito de la seguridad informtica mencionamos el concepto de

incidentes nos referimos a aquellos eventos adversos en un entorno informtico,

que pueden comprometer o comprometen la confidencialidad, integridad y/o

disponibilidad de la informacin as como tambin las amenazas inminentes de

violacin o las violaciones concretas de una poltica de seguridad de la informacin,

de polticas de uso aceptable o de mejores prcticas de seguridad.

Principios de seguridad: confidencialidad, integridad y disponibilidad

Qu podra ocurrir si en la dependencia donde trabajamos alguien accediera a la

informacin personal que se tiene de los ciudadanos o de los empleados del

organismo (por ejemplo, datos personales de agentes, ingresos anuales, domicilio o

legajos etc.), sin la debida autorizacin?

Podemos imaginar una serie de riesgos que afectan a las instituciones y cmo

podran impactar negativamente en la vida cotidiana de las personas.

En estos casos, se entiende que debe protegerse no solo la informacin en su

totalidad, sino tambin las piezas individuales que pueden ser utilizadas para inferir

otros elementos de informacin confidencial.

Propiedad por la cul se autoriza el acceso a la informacin, a solo aquellas

personas autorizadas Confidencialidad.

Qu ocurrira si se alteraran los datos contenidos en nuestras PC o se cambiara su

configuracin, sin la debida directiva o autorizacin?

Seguramente en muchos casos, esto tendra graves consecuencias para nosotros,

para el organismo y/o para terceros.

Es necesario proteger la informacin contra la modificacin sin el permiso del

dueo. La informacin a ser protegida incluye no slo la que est almacenada

directamente en los sistemas de cmputo sino que tambin se deben considerar

otros elementos como respaldos, documentacin, registros de contabilidad del

sistema, trnsito en una red, etc.

Propiedad por la que se garantiza la proteccin contra modificaciones no

autorizadas para evitar su modificacin. Integridad.

Supongamos ahora que un organismo publica informacin importante en su sitio

web, como por ejemplo vencimientos de pagos, instrucciones para realizar un

trmite complicado como la presentacin en lnea de declaraciones juradas, y

alguien impide que se pueda acceder a dicho sitio.

De nada sirve la informacin si se encuentra intacta en el sistema pero los usuarios

no pueden acceder a ella.

Proteger la informacin tambin significa que la misma est disponible en tiempo y

forma para todas aquellas personas autorizadas a su uso. Disponibilidad.

Pr

Riesgos para la seguridad de la informacin

Las buenas prcticas en seguridad de la informacin protegen a este activo contra

una amplia gama de amenazas, tanto de orden fortuito destruccin parcial o total

por incendio inundaciones, eventos elctricos, etc. - como de orden deliberado

fraude, espionaje, sabotaje, vandalismo, etc.

Las amenazas a la seguridad de la informacin son sucesos que atentan contra la

confidencialidad, integridad y/o disponibilidad de la informacin. Existen diferentes

tipos de amenazas y distintas formas de clasificarlas. El esquema que sigue

presenta una posible clasificacin:

Externas

Internas

Impericias

Maliciosas

No Maliciosas

Naturales

Humanas

Las amenazas naturales son fortuitas, y su origen se asocia a catstrofes naturales:

huracanes, terremotos, tormentas de nieve, erupciones volcnicas, inundaciones,

etc.

Las amenazas humanas pueden ser tanto fortuitas o accidentales como

intencionales. En el primer caso se consideran amenazas no maliciosas. Estos

eventos accidentales pueden deberse a explosiones, incendios, cortes de energa u

otros suministros, rotura de tuberas, desastres nucleares, choques de vehculos.

Estos eventos se explican ms por la impericia que por la intencin de causar

daos.

Las amenazas maliciosas, en cambio, se vinculan con eventos intencionales,

deliberados, como las posibilidades de robo de equipamiento, sabotaje,

suplantacin de identidad, interrupcin deliberada de servicios, etc. y pueden

provenir de integrantes de la organizacin o de personas externas a ella.

Una amenaza implica una violacin potencial a la seguridad. Luego la amenaza

puede o no materializarse, explotando una vulnerabilidad.

Una vulnerabilidad es una debilidad en un control, o la inexistencia de este. Por

ejemplo, si una oficina no cuenta con los extintores de incendios reglamentarios,

entonces decimos que presenta una vulnerabilidad, ya que no existe el control

necesario para tratar posibles incendios.

El riesgo resulta de la combinacin de la probabilidad de que una amenaza explote

una vulnerabilidad y del impacto resultante en la organizacin. En el mbito de la

seguridad informtica, nos referimos a impacto en trminos de los posibles efectos

negativos sobre la seguridad de la informacin.

Un incidente de seguridad ocurre en el preciso momento en que una amenaza

explota una vulnerabilidad existente.

Un incidente puede afectar a recursos fsicos (ej.: impresoras, servidores de

archivos), recursos lgicos (ej.: bases de datos) y servicios (ej.: correo electrnico,

pgina Web).

Existen cuatro tipos de incidentes en el modelo de relacin productor consumidor

de informacin.

1. El primer tipo de incidente que muestra el esquema es la interrupcin. En

este caso resulta afectada la disponibilidad de la informacin. Esta alteracin

se observa por ejemplo cuando alguien da de baja el servidor y se ve

afectado el servicio de correo electrnico, lo que impide enviar correos. En

otros casos la interrupcin puede deberse a la falta de energa elctrica que

impide encender la impresora y por lo tanto, imprimir un documento y

tenerlo disponible en formato papel.

2. El segundo tipo de incidente se denomina intercepcin y pone en riesgo la

confidencialidad de la informacin que un productor transmite a un consumidor. Por

ejemplo, con el objetivo de leer informacin, una persona no autorizada a hacerlo,

puede implantar un programa que duplique los correos electrnicos de una

direccin y enve la copia de cada correo a otra direccin.

3. Un tercer caso de incidentes se conoce como modificacin y afecta

directamente la integridad de los datos que le llegan al consumidor. Por ejemplo, si

alguien logra ingresar al servidor Web como webmaster (ADMINISTRADOR) y

cambia los contenidos, los datos que mostrar la Web (Pgina) no sern los reales.

Otra modificacin puede darse sobre la base de datos de pagos en cuentas

corrientes de un banco, al implantarse un programa que redondea en menos los

pagos y carga los redondeos a una cuenta corriente predeterminada.

4. El cuarto y ltimo tipo de incidentes es el de la produccin impropia de

informacin.

En este caso la informacin que recibe el consumidor es directamente falaz y por lo

tanto se afecta a la integridad. Esta situacin puede darse si alguien se apropia de

la contrasea del webmaster, ingresa al servidor y modifica el direccionamiento de

manera que se cargue, en lugar de la pgina original de la organizacin, otra

pgina Web.

Das könnte Ihnen auch gefallen

- Marco de Implementación de Un Servicio de TelemedicinaDokument82 SeitenMarco de Implementación de Un Servicio de TelemedicinarberrospiNoch keine Bewertungen

- Problema 6.38Dokument9 SeitenProblema 6.38Luis QuinterosNoch keine Bewertungen

- Fondo de Seguro de DepositosDokument14 SeitenFondo de Seguro de Depositosrberrospi0% (1)

- Desbloquear Todos Los Modelos de Netbooks Del Gobierno - Netbook Del GobiernoDokument14 SeitenDesbloquear Todos Los Modelos de Netbooks Del Gobierno - Netbook Del GobiernoYamilTaler100% (1)

- Fenomeno Del Niño CosteroDokument4 SeitenFenomeno Del Niño CosteroCinthya TCNoch keine Bewertungen

- Formulacion de Estrategia - SaludDokument22 SeitenFormulacion de Estrategia - SaludrberrospiNoch keine Bewertungen

- Catalogo Habemus Vino Peru - Flor3Dokument6 SeitenCatalogo Habemus Vino Peru - Flor3rberrospiNoch keine Bewertungen

- Descripción Del Servicio IBM Aspera On CloudDokument6 SeitenDescripción Del Servicio IBM Aspera On CloudrberrospiNoch keine Bewertungen

- ++informe N 00056 - 2021 - Gti-PriDokument7 Seiten++informe N 00056 - 2021 - Gti-PrirberrospiNoch keine Bewertungen

- Telemedicina TesisDokument87 SeitenTelemedicina Tesisrberrospi100% (1)

- Tesis de TelemedicinaDokument184 SeitenTesis de TelemedicinarberrospiNoch keine Bewertungen

- Riesgo de La InversionDokument15 SeitenRiesgo de La InversionDanielChaucaNoch keine Bewertungen

- Ritchie D-Lima-Planificación Estratégica de Los Servicios de Salud-pae-pps15-1,1-FormateadoDokument14 SeitenRitchie D-Lima-Planificación Estratégica de Los Servicios de Salud-pae-pps15-1,1-Formateadorberrospi0% (1)

- Yammer For Executives Pitch Deck2Dokument26 SeitenYammer For Executives Pitch Deck2rberrospiNoch keine Bewertungen

- Sistema Privado Pensiones y Sistema Seguros PeruDokument37 SeitenSistema Privado Pensiones y Sistema Seguros PeruDavid Choque ArceNoch keine Bewertungen

- Interbank Informe de Clasificacion 01Dokument13 SeitenInterbank Informe de Clasificacion 01rberrospiNoch keine Bewertungen

- MSDS 784-32 CatalizadorDokument5 SeitenMSDS 784-32 CatalizadorStrikererNoch keine Bewertungen

- Guia Operativa: Cliente: Z160 Atlantis Operadora de Servicios de SaludDokument15 SeitenGuia Operativa: Cliente: Z160 Atlantis Operadora de Servicios de SaludCabrera SolutionsNoch keine Bewertungen

- Olympus 7-14mm F4.0Dokument26 SeitenOlympus 7-14mm F4.0raul velozoNoch keine Bewertungen

- Curso ADM 428 - Taller de Gestión SecretarialDokument2 SeitenCurso ADM 428 - Taller de Gestión SecretarialProcaseNoch keine Bewertungen

- Elementos Basicos de Las ComprasDokument3 SeitenElementos Basicos de Las ComprasmariaNoch keine Bewertungen

- Ccna Icnd2: Guía Oficial para El Examen de CertificaciónDokument738 SeitenCcna Icnd2: Guía Oficial para El Examen de CertificaciónJulio Anibal Ochoa Marroquin100% (1)

- Evaluacion Iso 9001Dokument6 SeitenEvaluacion Iso 9001Leidy Carolina Ibarra BastidasNoch keine Bewertungen

- Cuestionario de InecuacionesDokument8 SeitenCuestionario de Inecuacionesmishell mendozaNoch keine Bewertungen

- Informe N°5Dokument19 SeitenInforme N°5Yhenson VegaNoch keine Bewertungen

- Tarea 2.1 - Creatividad e InnovaciónDokument3 SeitenTarea 2.1 - Creatividad e InnovaciónStalin DiosesNoch keine Bewertungen

- EKAHAU - Starting Guide - Ed02Dokument22 SeitenEKAHAU - Starting Guide - Ed02ferneyNoch keine Bewertungen

- Evaluación de La Calidad de La TecnologíaDokument16 SeitenEvaluación de La Calidad de La TecnologíaMónica Marcela Cano LópezNoch keine Bewertungen

- Eje 1 Auditoría AdministrativaDokument16 SeitenEje 1 Auditoría AdministrativaAngie Gonzalez EspitiaNoch keine Bewertungen

- Equipo 1. Guía de Proyecto Final Emprendedores 2022Dokument22 SeitenEquipo 1. Guía de Proyecto Final Emprendedores 2022Gustavo Fuentes QNoch keine Bewertungen

- Consigna y Rúbrica de Trabajo Monográfico y Exposición (Grupo)Dokument2 SeitenConsigna y Rúbrica de Trabajo Monográfico y Exposición (Grupo)Cesar ChuctayaNoch keine Bewertungen

- Evaluacion Quimica 10 Periodo IIIDokument3 SeitenEvaluacion Quimica 10 Periodo IIIHeidy RölleNoch keine Bewertungen

- Configuración Paso A Paso Buzón de Voz en ElastixDokument3 SeitenConfiguración Paso A Paso Buzón de Voz en ElastixGabriel FuentesNoch keine Bewertungen

- Cotizacion Examenes Medicos Agosto AydapackDokument4 SeitenCotizacion Examenes Medicos Agosto AydapackRUBY HNoch keine Bewertungen

- PLANIFICACION DE EdA - 2022Dokument44 SeitenPLANIFICACION DE EdA - 2022David Mendoza GonzalesNoch keine Bewertungen

- Plan Maestro Ibagué 1Dokument138 SeitenPlan Maestro Ibagué 1Karolina GalindoNoch keine Bewertungen

- ProcedimientoServicioApoyo-6278170 YAMILE LEALDokument3 SeitenProcedimientoServicioApoyo-6278170 YAMILE LEALMEGASERV POINT SASNoch keine Bewertungen

- La Ortografía, Pandemia Escolar Sin SoluciónDokument19 SeitenLa Ortografía, Pandemia Escolar Sin SoluciónMaríaAbrigoNoch keine Bewertungen

- Examen FinalDokument3 SeitenExamen Finalluis angel leon usurinNoch keine Bewertungen

- Manual de Carreteras - GeneralidadesDokument18 SeitenManual de Carreteras - GeneralidadesanjuganoNoch keine Bewertungen

- Proyecto Anual de Didáctica de La Lengua y La Literatura 2020Dokument5 SeitenProyecto Anual de Didáctica de La Lengua y La Literatura 2020Ivana AvalosNoch keine Bewertungen

- Linea de Tiempo-Blanca AguirreDokument1 SeiteLinea de Tiempo-Blanca AguirreBlanca Aguirre RetoNoch keine Bewertungen

- 7 Plan HipocaloricoDokument5 Seiten7 Plan HipocaloricoErick Raphael Vizcarra InfantesNoch keine Bewertungen