Beruflich Dokumente

Kultur Dokumente

Laissus 01 Cours Introduction TCP Ip

Hochgeladen von

YespapaSavsabienOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Laissus 01 Cours Introduction TCP Ip

Hochgeladen von

YespapaSavsabienCopyright:

Verfügbare Formate

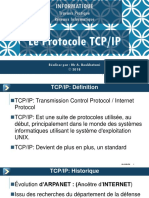

Cours d'introduction TCP/IP

Par Franois Laissus

Date de publication : 25 fvrier 2009

Ce cours n'est pas un cours gnral sur les rseaux, mais une prsentation minimale de

cette technologie pour pouvoir aborder le cours de concepts et programmation TCP/IP sous

UNIX. TCP/IP est le protocole le plus rpandu dans le monde grce l'Internet. En 1980,

il ne comptait que quelques dizaines d'htes, en juin 1996 ce nombre tait de 12 millions

de machines, rparties en prs de 500 000 rseaux (par comparaison, en fvrier 1995, les

mmes chiffres taient 4 850 000 machines pour plus de 71 000 rseaux locaux).

N'hsitez pas commenter ce document !

Cours d'introduction TCP/IP par Franois Laissus

1 - Avant-propos.......................................................................................................................................................... 9

1.1 - Historique des principaux changements....................................................................................................... 9

1.2 - Prface.........................................................................................................................................................10

2 - Rseaux locaux....................................................................................................................................................10

2.1 - Prambule....................................................................................................................................................10

2.2 - Gnralits - LAN........................................................................................................................................ 11

2.2.1 - Gnralits.......................................................................................................................................... 11

2.2.2 - Modle de communication OSI...........................................................................................................11

2.3 - Rseaux locaux........................................................................................................................................... 13

2.3.1 - Qu'est-ce qu'un LAN ?........................................................................................................................ 14

2.3.2 - WAN - MAN.........................................................................................................................................14

2.3.3 - Communications interrseaux............................................................................................................. 15

2.4 - Couche 2 - Liaison (Data Link)................................................................................................................... 15

2.4.1 - Caractristiques d'Ethernet................................................................................................................. 16

2.4.1.1 - Quelques principes fondamentaux............................................................................................. 16

2.4.1.2 - Format d'une Frame Ethernet ...............................................................................................16

2.4.1.3 - Adresses IEEE 802.3 ou Ethernet..............................................................................................17

2.4.1.4 - Unicast, multicast et broadcast...................................................................................................18

2.4.2 - Diffrences Ethernet - 802.2/802.3..................................................................................................... 19

2.5 - Interconnexion - Technologie lmentaire...................................................................................................20

2.5.1 - Raccordement..................................................................................................................................... 20

2.5.1.1 - 10Base5...................................................................................................................................... 20

2.5.1.2 - 10Base2...................................................................................................................................... 21

2.5.1.3 - 10BaseT...................................................................................................................................... 21

2.5.1.4 - Fibre optique............................................................................................................................... 21

2.5.1.5 - Conclusion...................................................................................................................................22

2.5.2 - Rpteur.............................................................................................................................................. 22

2.5.3 - Concentrateur...................................................................................................................................... 23

2.5.4 - Ponts....................................................................................................................................................24

2.5.5 - Commutateurs..................................................................................................................................... 25

2.5.6 - Passerelles - Routeurs........................................................................................................................26

2.6 - Bibliographie................................................................................................................................................ 27

3 - Introduction IP...................................................................................................................................................27

3.1 - TCP/IP et l'Internet - Un peu d'histoire....................................................................................................... 27

3.2 - Caractristiques de TCP/IP......................................................................................................................... 29

3.3 - Comparaison TCP/IP - ISO......................................................................................................................... 29

3.3.1 - Couche Application Layer ............................................................................................................. 31

3.3.2 - Couche Transport Layer ................................................................................................................31

3.3.3 - Couche Internet Layer ...................................................................................................................31

3.3.4 - Couche Network Access ............................................................................................................... 31

3.4 - Encapsulation d'IP....................................................................................................................................... 32

3.5 - Bibliographie................................................................................................................................................ 32

4 - Anatomie d'une adresse IP..................................................................................................................................33

4.1 - Adressage IP............................................................................................................................................... 33

4.1.1 - Unicit de l'adresse.............................................................................................................................33

4.1.2 - Dlivrance des adresses IPv4............................................................................................................ 33

4.2 - Anatomie d'une adresse IP......................................................................................................................... 34

4.2.1 - Dcomposition en classes.................................................................................................................. 35

4.2.2 - Adresses particulires......................................................................................................................... 36

4.2.3 - Sous-rseaux.......................................................................................................................................36

4.2.4 - CIDR.................................................................................................................................................... 38

4.2.5 - Prcisions sur le broadcast.................................................................................................................39

4.3 - Adressage multicast.................................................................................................................................... 39

4.3.1 - Adresse de groupe multicast.............................................................................................................. 40

4.3.2 - Adresse multicast et adresse MAC.....................................................................................................40

4.4 - Conclusion et bibliographie......................................................................................................................... 41

5 - Protocole IP..........................................................................................................................................................43

5.1 - Datagramme IP............................................................................................................................................43

-2-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

5.1.1 - Structure de l'entte............................................................................................................................ 43

5.1.2 - Network Byte Order.............................................................................................................................44

5.1.3 - Description de l'entte.........................................................................................................................45

5.1.4 - Fragmentation IP - MTU..................................................................................................................... 47

5.1.4.1 - Fragmentation............................................................................................................................. 48

5.1.4.2 - Rassemblage............................................................................................................................ 49

5.2 - Protocole ARP............................................................................................................................................. 50

5.2.1 - Fonctionnement................................................................................................................................... 51

5.2.2 - Format du datagramme.......................................................................................................................52

5.2.3 - Proxy ARP...........................................................................................................................................53

5.3 - Protocole RARP...........................................................................................................................................53

5.4 - Protocole ICMP............................................................................................................................................53

5.4.1 - Le systme de messages d'erreur......................................................................................................54

5.4.2 - Format des messages ICMP.............................................................................................................. 54

5.4.3 - Quelques types de messages ICMP.................................................................................................. 55

5.5 - Protocole IGMP........................................................................................................................................... 57

5.5.1 - Description de l'entte.........................................................................................................................57

5.5.2 - Fonctionnement du protocole..............................................................................................................57

5.5.3 - Fonctionnement du Mbone................................................................................................................. 58

5.6 - Routage IP...................................................................................................................................................59

5.6.1 - Table de routage................................................................................................................................. 60

5.6.2 - Routage statique................................................................................................................................. 61

5.6.2.1 - Algorithme de routage................................................................................................................ 62

5.6.3 - Routage dynamique............................................................................................................................ 63

5.6.3.1 - RIP - Routing Information Protocol .......................................................................................64

5.6.3.2 - OSPF - Open Shortest Path First .........................................................................................65

5.6.4 - Dcouverte de routeur et propagation de routes................................................................................65

5.6.5 - Message ICMP redirect .................................................................................................................66

5.6.6 - Interface de loopback ....................................................................................................................67

5.7 - Finalement, comment a marche ?............................................................................................................. 68

5.8 - Conclusion sur IP........................................................................................................................................ 70

5.9 - Bibliographie................................................................................................................................................ 70

6 - Protocole UDP..................................................................................................................................................... 71

6.1 - UDP - User Datagram Protocol...................................................................................................................71

6.1.1 - Identification de la destination.............................................................................................................71

6.1.2 - Description de l'entte.........................................................................................................................72

6.1.3 - Ports rservs - ports disponibles...................................................................................................... 74

6.1.3.1 - Attribution des ports ancienne mthode ............................................................................... 76

6.1.3.2 - Attribution des ports nouvelle mthode ................................................................................ 76

6.2 - Bibliographie................................................................................................................................................ 76

7 - Protocole TCP......................................................................................................................................................77

7.1 - TCP - Transmission Control Protocol..........................................................................................................77

7.1.1 - Caractristiques de TCP..................................................................................................................... 77

7.1.2 - Description de l'entte.........................................................................................................................78

7.2 - Dbut et clture d'une connexion................................................................................................................80

7.2.1 - tablissement d'une connexion...........................................................................................................80

7.2.2 - Clture d'une connexion..................................................................................................................... 81

7.2.2.1 - Clture canonique....................................................................................................................... 81

7.2.2.2 - Clture abrupte........................................................................................................................... 82

7.3 - Contrle du transport...................................................................................................................................82

7.3.1 - Mcanisme de l'acquittement..............................................................................................................83

7.3.2 - Fentres glissantes............................................................................................................................. 83

7.4 - Complments sur le fonctionnement de TCP............................................................................................. 85

7.4.1 - Algorithme de Nagle............................................................................................................................86

7.4.2 - Dpart lent...........................................................................................................................................86

7.4.3 - vitement de congestion.....................................................................................................................86

7.5 - Paquets capturs, comments.................................................................................................................... 87

7.6 - Conclusion sur TCP.................................................................................................................................... 89

-3-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

7.7 - Bibliographie................................................................................................................................................ 89

8 - Routage dynamique d'IP......................................................................................................................................90

8.1 - Introduction et rappels................................................................................................................................. 90

8.1.1 - IGP, EGP, Systme autonome............................................................................................................ 90

8.1.2 - Vecteur de distances vs tat de liens................................................................................................ 91

8.2 - Routage avec RIP....................................................................................................................................... 92

8.2.1 - En fonctionnement.............................................................................................................................. 93

8.2.1.1 - Horizon partag ou Split horizon................................................................................................ 94

8.2.1.2 - Mises jour dclenches ou Triggered updates........................................................................95

8.2.2 - Le protocole RIPv1 vs RIPv2..............................................................................................................95

8.2.3 - Algorithme Bellman-Ford.....................................................................................................................97

8.2.3.1 - Mtrique...................................................................................................................................... 97

8.2.4 - Conclusion........................................................................................................................................... 97

8.2.4.1 - Points forts.................................................................................................................................. 97

8.2.4.2 - Points faibles...............................................................................................................................97

8.3 - Routage avec OSPF....................................................................................................................................97

8.3.1 - Grandes lignes de fonctionnement..................................................................................................... 98

8.3.2 - RIP vs OSPF.......................................................................................................................................98

8.3.3 - Principe de propagation des tats...................................................................................................... 99

8.3.3.1 - Valeur des tats de liens.......................................................................................................... 102

8.3.4 - Calcul du plus court chemin............................................................................................................. 102

8.3.5 - Hirarchie de routeurs.......................................................................................................................102

8.3.6 - Fonctionnement l'intrieur d'une zone........................................................................................... 103

8.3.6.1 - Voisinage et adjacence.............................................................................................................104

8.3.7 - Protocole HELLO.............................................................................................................................. 105

8.3.7.1 - Cinq types de paquets..............................................................................................................105

8.3.7.2 - Entte standard des paquets OSPF.........................................................................................106

8.3.7.3 - Entte des paquets HELLO......................................................................................................107

8.4 - Bibliographie.............................................................................................................................................. 107

9 - lments de rseaux......................................................................................................................................... 108

9.1 - Htes ou services virtuels......................................................................................................................... 108

9.2 - Tunnel IP....................................................................................................................................................109

9.2.1 - Tunnel IP avec l'interface gif.............................................................................................................110

9.2.2 - IPsec et VPN.....................................................................................................................................112

9.2.2.1 - IPsec dans quel but ?............................................................................................................... 112

9.2.2.2 - IPsec en rsum.......................................................................................................................113

9.2.2.3 - Comment utiliser IPsec ?..........................................................................................................114

9.2.2.4 - Implmentation d'IPsec.............................................................................................................116

9.3 - Proxy.......................................................................................................................................................... 117

9.4 - Translation d'adresses............................................................................................................................... 117

9.4.1 - NAPT sur un routeur de type PC avec natd.....................................................................................118

9.4.1.1 - Interactions entre natd et le noyau...........................................................................................119

9.4.2 - Translation d'adresses vers le rseau priv..................................................................................... 120

9.4.3 - NAPT sur un routeur CISCO............................................................................................................ 122

9.5 - Filtrage IP.................................................................................................................................................. 122

9.5.1 - Filtrage IP sur un routeur CISCO..................................................................................................... 122

9.5.2 - Le cas d'ipfw de FreeBSD................................................................................................................ 122

9.6 - Exemple complet....................................................................................................................................... 124

9.7 - Bibliographie.............................................................................................................................................. 126

10 - Serveur de noms - DNS.................................................................................................................................. 127

10.1 - Gnralits sur le serveur de noms........................................................................................................ 127

10.1.1 - Bref historique................................................................................................................................. 127

10.1.2 - Systme hirarchis de nommage................................................................................................. 128

10.1.2.1 - Domaine & zone..................................................................................................................... 129

10.1.2.2 - Hirarchie des domaines........................................................................................................ 129

10.2 - Fonctionnement du DNS......................................................................................................................... 130

10.2.1 - Convention de nommage................................................................................................................ 130

10.2.1.1 - Completion ........................................................................................................................ 131

-4-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

10.2.2 - Le Resolver ............................................................................................................................... 132

10.2.3 - Stratgie de fonctionnement........................................................................................................... 132

10.2.3.1 - Interrogation locale..................................................................................................................133

10.2.3.2 - Interrogation distante.............................................................................................................. 134

10.2.3.3 - Interrogation par procuration .............................................................................................135

10.2.4 - Hirarchie de serveurs.................................................................................................................... 135

10.2.5 - Conversion d'adresses IP en noms................................................................................................ 135

10.2.6 - Conclusion....................................................................................................................................... 136

10.3 - Mise jour dynamique............................................................................................................................ 137

10.4 - Scurisation des changes..................................................................................................................... 137

10.4.1 - TSIG/TKEY pour scuriser les transferts........................................................................................137

10.4.1.1 - TSIG........................................................................................................................................ 138

10.4.1.2 - TKEY....................................................................................................................................... 138

10.4.2 - DNSSEC pour scuriser les interrogations.....................................................................................138

10.5 - Attaque DNS par amplification................................................................................................................ 138

10.6 - Format des Resource Record ........................................................................................................... 140

10.6.1 - RR de type SOA............................................................................................................................. 141

10.6.2 - RR de type NS................................................................................................................................141

10.6.3 - RR de type A.................................................................................................................................. 142

10.6.4 - RR de type PTR..............................................................................................................................142

10.6.5 - RR de type MX............................................................................................................................... 142

10.6.6 - RR de type CNAME........................................................................................................................142

10.6.7 - Autres RR........................................................................................................................................143

10.7 - BIND de l'ISC.......................................................................................................................................... 143

10.7.1 - Architecture du daemon named ................................................................................................ 143

10.8 - Bibliographie............................................................................................................................................ 144

11 - Courrier lectronique........................................................................................................................................ 145

11.1 - Gnralits sur le courrier lectronique...................................................................................................145

11.1.1 - Mtaphore du courrier postal - L'enveloppe....................................................................................145

11.1.2 - Adresse lectronique....................................................................................................................... 146

11.2 - Format d'un E-mail - RFC 822.......................................................................................................... 147

11.2.1 - Quelques champs couramment rencontrs dans les enttes......................................................... 148

11.3 - Protocole SMTP - RFC 821.................................................................................................................... 149

11.3.1 - Protocole SMTP...............................................................................................................................149

11.3.2 - Principales commandes de SMTP.................................................................................................. 151

11.3.2.1 - Commande HELO................................................................................................................... 151

11.3.2.2 - Commande MAIL.................................................................................................................... 151

11.3.2.3 - Commande RCPT................................................................................................................... 152

11.3.2.4 - Commande DATA....................................................................................................................152

11.3.2.5 - Commande QUIT.................................................................................................................... 152

11.3.3 - Propagation du courrier lectronique.............................................................................................. 152

11.3.4 - Courriers indsirables - Le spam.................................................................................................... 155

11.3.4.1 - Caractriser le spam............................................................................................................... 155

11.3.4.2 - viter le spam......................................................................................................................... 155

11.4 - Exemple de MTA - Sendmail et son environnement......................................................................... 157

11.4.1 - Relations avec le DNS.................................................................................................................... 157

11.4.2 - Relations avec le systme d'exploitation.........................................................................................158

11.4.3 - Le cas de POP................................................................................................................................161

11.4.4 - Le cas de IMAP...............................................................................................................................162

11.5 - Configuration du Sendmail...................................................................................................................... 162

11.5.1 - Configuration l'aide de M4........................................................................................................... 163

11.5.2 - Configuration manuelle....................................................................................................................164

11.5.2.1 - Rgles de rcriture................................................................................................................164

11.5.2.2 - Exemple de sortie de debug...................................................................................................166

11.6 - Bibliographie.............................................................................................................................................167

12 - Instrumentalisation de rseaux avec SNMP....................................................................................................167

12.1 - Ncessit d'un outil................................................................................................................................. 167

12.1.1 - Problmatique de l'ISO................................................................................................................... 168

-5-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

12.1.2 - Systme de gestion de rseau....................................................................................................... 168

12.1.3 - SNMP - Simple Network Management Protocol............................................................................. 169

12.1.4 - Historique du protocole SNMP........................................................................................................170

12.1.5 - Vocabulaire et architecture..............................................................................................................170

12.1.6 - Diffrentes versions.........................................................................................................................171

12.1.6.1 - Trois composantes pour SNMP..............................................................................................172

12.1.6.2 - Conclusion...............................................................................................................................172

12.2 - SMI - Structure of Management Information........................................................................................... 172

12.3 - MIB - Management Information Base..................................................................................................... 173

12.3.1 - OID - Objet Identifier.......................................................................................................................174

12.3.2 - Types de donnes lmentaires..................................................................................................... 175

12.4 - La MIB-2.................................................................................................................................................. 175

12.5 - Protocole SNMP...................................................................................................................................... 177

12.5.1 - Communaut................................................................................................................................... 178

12.5.2 - PDU................................................................................................................................................. 178

12.5.3 - SNMPv3...........................................................................................................................................179

12.6 - L'outil NET-SNMP....................................................................................................................................179

12.6.1 - s nmptranslate.................................................................................................................................180

12.6.2 - s nmpget..........................................................................................................................................182

12.6.3 - s nmpgetnext...................................................................................................................................182

12.6.4 - s nmpwalk....................................................................................................................................... 182

12.6.5 - s nmptable.......................................................................................................................................183

12.6.6 - s nmpset..........................................................................................................................................183

12.6.7 - Approche graphique........................................................................................................................ 183

12.7 - Glossaire des acronymes SNMP............................................................................................................ 187

12.8 - Liens & bibliographie............................................................................................................................... 187

13 - Gnralits sur les sockets de Berkeley......................................................................................................... 188

13.1 - Gnralits...............................................................................................................................................188

13.2 - Prsentation des sockets........................................................................................................................ 189

13.3 - tude des primitives................................................................................................................................ 190

13.3.1 - Cration d'une socket..................................................................................................................... 190

13.3.1.1 - Valeur retourne par socket................................................................................................... 191

13.3.2 - Spcification d'une adresse............................................................................................................ 192

13.3.2.1 - Spcification d'un numro de port.......................................................................................... 192

13.3.2.2 - Spcification d'une adresse IP............................................................................................... 192

13.3.2.3 - La primitive bind......................................................................................................................192

13.3.2.4 - Les structures d'adresses....................................................................................................... 193

13.3.2.5 - Valeur retourne par bind....................................................................................................... 194

13.3.3 - Connexion une adresse distante................................................................................................. 194

13.3.3.1 - Mode connect....................................................................................................................... 194

13.3.3.2 - Mode datagramme.................................................................................................................. 195

13.3.3.3 - Valeur retourne par connect :............................................................................................... 195

13.3.4 - Envoyer des donnes..................................................................................................................... 195

13.3.4.1 - Envoi en mode connect........................................................................................................ 195

13.3.4.2 - Envoi en mode datagramme.................................................................................................. 196

13.3.5 - Recevoir des donnes.................................................................................................................... 196

13.3.5.1 - Reception en mode connect.................................................................................................196

13.3.5.2 - Recevoir en mode datagramme............................................................................................. 197

13.3.6 - Spcifier une file d'attente...............................................................................................................197

13.3.7 - Accepter une connexion..................................................................................................................197

13.3.8 - Terminer une connexion..................................................................................................................198

13.4 - Schma gnral d'une session client-serveur.........................................................................................198

13.5 - Exemples de code client ................................................................................................................... 200

13.5.1 - Client TCP DTCPcli ...................................................................................................................200

13.5.2 - Client UDP DUDPcli...................................................................................................................203

13.6 - Conclusion et Bibliographie..................................................................................................................... 205

14 - Complments sur les sockets Berkeley...........................................................................................................205

14.1 - Rservation des ports..............................................................................................................................205

-6-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

14.1.1 - Rservation de port - Ancienne mthode....................................................................................... 206

14.1.2 - Rservation de port - Nouvelle mthode........................................................................................ 206

14.2 - Ordre des octets sur le rseau............................................................................................................... 206

14.3 - Oprations sur les octets........................................................................................................................ 208

14.4 - Conversion d'adresses............................................................................................................................ 208

14.4.1 - Conversion d'adresse - IPv4 seul................................................................................................... 208

14.4.2 - Conversion d'adresse - Compatible IPv4 et IPv6........................................................................... 209

14.5 - Conversion hte - adresse IPv4..............................................................................................................209

14.5.1 - Une adresse IP partir d'un nom d'hte........................................................................................210

14.5.2 - Un nom d'hte partir d'une adresse IP........................................................................................211

14.6 - Conversion N de port – service.................................................................................................. 211

14.6.1 - Le numro partir du nom............................................................................................................. 211

14.6.2 - Le nom partir du numro............................................................................................................. 212

14.7 - Getaddrinfo, pour IPv4 et IPv6................................................................................................................213

14.7.1 - La fonction getaddrinfo....................................................................................................................213

14.7.1.1 - Prototype de getaddrinfo........................................................................................................ 213

14.7.1.2 - Description des arguments..................................................................................................... 214

14.7.1.3 - La structure addrinfo...............................................................................................................214

14.7.1.4 - En rsum...............................................................................................................................215

14.7.1.5 - Exemple d'usage la place de gethostbyname..................................................................... 215

14.7.1.6 - Exemple d'usage la place de getservbyname..................................................................... 216

14.7.1.7 - En rsum...............................................................................................................................217

14.8 - Conversion nom de protocole - N de protocole.....................................................................................217

14.9 - Diagnostic................................................................................................................................................ 218

14.10 - Exemples de mise en application..........................................................................................................219

14.10.1 - Ancienne mthode (usage de gethostbyname)............................................................................ 219

14.10.2 - Nouvelle mthode (usage de getaddrinfo)....................................................................................223

14.11 - Conclusion et bibliographie....................................................................................................................225

15 - lments de serveurs...................................................................................................................................... 226

15.1 - Type de serveurs..................................................................................................................................... 226

15.1.1 - Serveurs itratif et concourant........................................................................................................ 226

15.1.2 - Le choix d'un protocole................................................................................................................... 226

15.1.2.1 - Mode connect....................................................................................................................... 227

15.1.2.2 - Mode datagramme.................................................................................................................. 227

15.1.3 - Quatre modles de serveurs...........................................................................................................227

15.2 - Technologie lmentaire.......................................................................................................................... 229

15.2.1 - Gestion des tches esclaves .................................................................................................... 230

15.2.2 - fork, vfork et rfork............................................................................................................................230

15.2.3 - Processus lgers, les threads ................................................................................................... 231

15.2.4 - Programmation asynchrone............................................................................................................ 232

15.2.5 - La primitive select........................................................................................................................... 233

15.2.6 - La primitive poll............................................................................................................................... 234

15.3 - Fonctionnement des daemons................................................................................................................ 235

15.3.1 - Programmation d'un daemon.......................................................................................................... 235

15.3.2 - Daemon syslogd..............................................................................................................................236

15.3.3 - Fichier syslog.conf...........................................................................................................................237

15.3.4 - Fonctions syslog..............................................................................................................................238

15.4 - Exemple de daemon inetd.................................................................................................................239

15.4.1 - Prsentation de inetd...................................................................................................................... 239

15.5 - Exemple de code serveur....................................................................................................................... 241

15.5.1 - Guide de lecture du source serv2prot.c..........................................................................................241

15.6 - Bibliographie............................................................................................................................................ 242

16 - Anatomie d'un serveur Web............................................................................................................................ 243

16.1 - Le protocole HTTP.................................................................................................................................. 243

16.1.1 - Exemple d'change avec HTTP......................................................................................................244

16.1.2 - Structure d'un change................................................................................................................... 245

16.2 - URI et URL.............................................................................................................................................. 246

16.2.1 - Scheme HTTP.................................................................................................................................247

-7-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

16.3 - Architecture interne du serveur Apache..................................................................................................248

16.3.1 - Environnement d'utilisation..............................................................................................................248

16.3.2 - Architecture interne......................................................................................................................... 250

16.3.2.1 - Gestion des processus........................................................................................................... 251

16.3.2.2 - Prise en main des requtes....................................................................................................254

16.3.2.3 - Deux types de CGI................................................................................................................. 255

16.4 - Principe de fonctionnement des CGI...................................................................................................... 257

16.4.1 - CGI - Mthode GET, sans argument.............................................................................................. 257

16.4.2 - CGI - Mthode GET, avec arguments............................................................................................ 258

16.4.3 - CGI - Mthode POST..................................................................................................................... 259

16.4.4 - criture d'une CGI en Perl..............................................................................................................260

16.5 - Conclusion - Bibliographie.......................................................................................................................260

17 - Annexes............................................................................................................................................................261

17.1 - Programme serv2prot.c........................................................................................................................... 261

17.2 - Remerciements Developpez....................................................................................................................265

-8-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

1 - Avant-propos

Les sources de ce document sont dveloppes, gres et conserves grce aux services de FreeBSD

remarquable systme d'exploitation Open Source !

(1)

Les divers fichiers qui composent la source sont dits l'aide de l'diteur de texte vi; l'historique des modifications

est confi aux bons soins de l'outil subversion (gestionnaire de versions). L'ensemble du processus de fabrication

est pilot par une poigne de fichiers Makefile (commande make).

A

La mise en forme s'effectue grce au logiciel L TEX. Les figures sont dessines sous X Window Systems (X11)

l'aide du logiciel xfig et intgres directement dans le document final sous la forme de PostScript encapsul. Les

listings des exemples de code C ont t fabriqus l'aide du logiciel a2ps et inclus dans le document final galement

en PostScript encapsul.

La sortie papier a t imprime en PostScript sur une imprimante de type laser, avec dvips. La version PDF est une

transformation du format PostScript l'aide du logiciel dvipdfm, enfin la version HTML est traduite directement en

A

HTML partir du format L TEX l'aide du logiciel latex2html.

Tous les outils ou formats utiliss sont en accs ou usage libre, c'est--dire sans versement de droit leurs auteurs

respectifs. Qu'ils en soient remercis pour leurs contributions inestimables au monde informatique libre et ouvert !

Je remercie galement Jean-Jacques Dhnin et les nombreux lecteurs que je ne connais qu'au travers de leurs

e-mails, d'avoir bien voulu prendre le temps de relire l'intgralit de ce cours et de me faire part des innombrables

erreurs et coquilles typographiques qu'il comporte, merci encore !

Ce support de cours est en consultation libre cette URL :

http://www.laissus.fr/cours/cours.html.

Ou tlcharger au format PDF :

D'autres formats (.ps, .dvi...) sont accessibles dans ce rpertoire :

Copyright1999 - 2009 -- $Rev: 131 $ -- Franois Laissus.

1.1 - Historique des principaux changements

ce jour (25/02/2009), ce document existe et est accessible sur l'Internet depuis le milieu des annes 90. De trs

nombreux internautes l'ont tlcharg et m'ont renvoy leurs commentaires. Il tait donc plus que temps de garder une

trace des principales modifications et restructurations afin que ces lecteurs fidles puissent suivre les modifications

et, peut tre, tlcharger une nouvelle version en connaissance de cause !

Version du 25 fvrier 2009 :

(1) http://www.freebsd.org/

-9-

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

restructuration de l'ensemble en quatre parties principales (A, B, C, D) et un index gnral. Ajout d'une partie

Rseaux IP avancs ;

ajout d'un chapitre sur SNMP et d'un chapitre sur le routage dynamique ;

ajout d'un changelog, cette page... ;

le .pdf est maintenant ractif, les URL, les renvois de pages, le sommaire, les listes de tableaux et figures ;

nombreuses corrections et mises jour de tous les chapitres depuis la version du 14 octobre 2007.

1.2 - Prface

Attention ! Ce document n'est qu'un support de cours, c'est--dire qu'il ne remplace pas les documents cits

dans la bibliographie qui termine chacun des chapitres qui le composent.

videmment imparfaites, pleines d'erreurs involontaires, et surtout incompltes, ces pages rclament avant tout votre

indulgence de lecteur bienveillant : Rien n'est constant, tout change comme le disait dj Lao Tseu, 400 ans av.

J.-C.. Que dirait-il alors aujourd'hui, concernant les rseaux !!

Ces cours s'accompagnent de travaux pratiques dont le texte ne figure pas ici, ils sont initialement conus pour les

tudiants du Mastre de Systmes d'Informations Ouverts

comprhension thorique et pratique des rseaux TCP/IP.

(2)

(SIO) de l'cole Centrale Paris, afin de les aider la

Ce support est en accs libre, c'est--dire mis la disposition de tous pour un usage personnel ou collectif,

sans but lucratif. Sa revente, s'il y a lieu, ne peut tre envisage que pour couvrir les frais induits par sa

reproduction. Enfin, sa redistribution sous quelque forme que ce soit ne peut se concevoir sans cette prface.

Ne pas hsiter me contacter en cas de doute sur l'usage :

Franois Laissus <fr.laissus@laissus.fr>

En aucun cas, l'auteur ne pourra tre tenu responsable des consquences de l'usage de ce document, qui est fourni

tel quel, et sans garantie d'aucune sorte. L'usage des informations contenues est donc plac sous la responsabilit

pleine et entire du lecteur.

Enfin, si vous pensez que la lecture de ce support vous a apport quelque chose, que vous avez une remarque me

faire, ou tout simplement me complimenter (a fait toujours plaisir quoi que l'on puisse en dire !:) sentez-vous libres

de m'envoyer un courrier lectronique, je suis toujours ravi d'apprendre que ce travail a pu servir !

Enfin merci de votre intrt pour ce document, j'espre que vous y trouverez ce que vous cherchez !

2 - Rseaux locaux

2.1 - Prambule

Ce cours n'est pas un cours gnral sur les rseaux, mais une prsentation minimale de cette technologie pour

pouvoir aborder le cours de concepts et programmation TCP/IP sous UNIX. TCP/IP est le protocole le plus rpandu

dans le monde grce l'Internet. En 1980 il ne comptait que quelques dizaines d'htes, en juin 1996 ce nombre tait

de 12 millions de machines, rparties en prs de 500 000 rseaux (par comparaison, en fvrier 1995, les mmes

chiffres taient 4 850 000 machines pour plus de 71 000 rseaux locaux).

(3)

(4)

En janvier 2003, le nombre de machines

directement accessibles sur le rseau tait de 180 000 000 selon l'ISC

. Depuis on ne compte plus tant la croissance est importante... Pour la France, l'AFNIC propose galement quelques

(2) http://www.mastere-sio.ecp.fr/

(3) Source http://www.isc.org/ds/

(4) Internet Software consortium

- 10 -

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

(5)

statistiques ... Il n'existe pas de bottin gnral du rseau, par contre Bill Cheswick des Bell labs l'a cartographi,

et le rsultat est fascinant :

2.2 - Gnralits - LAN

2.2.1 - Gnralits

Un rseau informatique met en relation des ordinateurs, comme un rseau tlphonique met en relation des

personnes.

Des ordinateurs sont dits en rseaux ds lors qu'ils partagent une technologie qui leur permet de communiquer

ensemble.

Le plus souvent cette technologie se matrialise physiquement par une liaison avec un cble conducteur. Sur ce type

de support, un signal lectrique vhicule les messages informatiques. Il existe d'autres types de supports en pleine

expansion comme les liaisons par ondes hertziennes, rayon laser, infrarouge...

Sans connaissance pralable concernant les rseaux informatiques, on peut imaginer quantit d'interrogations

partir de cette hypothse de raccordement :

Comment reconnatre un correspondant ?

Comment dialoguer avec ?

Comment diffuser l'information plusieurs correspondants ?

Comment viter la cacophonie ?

Y a-t-il une hirarchie des machines ?

Y a-t-il un chef d'orchestre ?

...

Toutes ces questions (et bien d'autres) trouveront une rponse dans ce cycle de cours. Ces rponses sont

gnralement formules dans un protocole , une sorte de mode d'emploi des rseaux. Il y a des centaines de

protocoles diffrents sur l'Internet, certains sont trs populaires, d'autres absolument pas.

2.2.2 - Modle de communication OSI

Le concept de base de tout ce cours est celui de la commutation de paquets , une vieille ide de l'informatique

contrairement l'approche par circuits virtuels plus utilise en tlphonie.

(6)

Les donnes transmettre d'une machine une autre sont fragmentes l'mission en petits blocs de quelques

centaines d'octets munis de l'adresse du destinataire, envoyes sur le rseau et rassembles la rception pour

reproduire les donnes d'origine.

Ce concept facilite le partage des possibilits physiques du rseau (bande passante) et est parfaitement adapt

pour une implmentation sur machines squentielles travaillant en temps partag (plusieurs communications peuvent

alors avoir lieu simultanment et sur une mme machine).

Partant de ce concept, un modle d'architecture pour les protocoles de communication a t dvelopp par l'ISO

(International Standards Organisation) entre 1977 et 1984. Ce modle sert souvent de rfrence pour dcrire la

structure et le fonctionnement des protocoles de communication, mais n'est pas une contrainte de spcification.

(5) http://www.nic.fr/statistiques/

(6) Conu par l'Amricain Paul Baran et publi en 1964

- 11 -

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

Ce modle se nomme OSI comme Open Systems Interconnection Reference Model . Les constituants de ce

modle sont si largement employs qu'il est difficile de parler de rseaux sans y faire rfrence.

Le modle OSI est constitu de sept couches. chaque couche est associe une fonction bien prcise, l'information

traverse ces couches, chacune y apporte sa particularit.

Cette forme d'organisation n'est pas due au hasard, c'est celle sur laquelle les informaticiens ont beaucoup travaill

dans les annes soixante pour dfinir les caractristiques des systmes d'exploitation.

Une couche ne dfinit pas un protocole, elle dlimite un service qui peut tre ralis par plusieurs protocoles

de diffrentes origines. Ainsi chaque couche peut contenir tous les protocoles que l'on veut, pourvu que ceux-ci

fournissent le service demand ce niveau du modle.

Un des intrts majeurs du modle en couches est de sparer la notion de communication, des problmes lis la

technologie employe pour vhiculer les donnes.

Pour mmoire (figure II.01) :

7 : La couche application (Application layer) est constitue des programmes d'applications ou services, qui se

servent du rseau. Ils ne sont pas forcment accessibles l'utilisateur, car ils peuvent tre rservs un usage

d'administration.

6 : La couche de prsentation (Prsentation layer) met en forme les donnes suivant les standards locaux ou

particuliers l'application. Comme, par exemple passer d'une reprsentation big endian ou une reprsentation

little endian ou encore plus complexe comme celle dcrite par les XdR (eXternal Data Representation) et qui

autorise la transmission de types abstraits de donnes (structures complexes, arbres, listes chanes, la liste n'est

pas limitative...). De nos jours c'est de plus en plus le XML

(7)

qui occupe cet espace finalement assez peu norm.

5 : La couche de session (Session layer) effectue l'aiguillage entre les divers services (7) qui communiquent

simultanment travers le mme ordinateur connect et le mme rseau. Deux utilisateurs d'une mme machine

peuvent utiliser la mme application sans risque d'interactions parasites.

4 : La couche de transport (Transport layer) garantit que le destinataire obtient exactement l'information qui lui a t

envoye. Cette couche met par exemple en uvre des rgles de renvoi de l'information en cas d'erreur de rception.

3 : La couche rseau (Network layer) isole les couches hautes du modle qui ne s'occupent que de l'utilisation du

rseau, des couches basses qui ne s'occupent que de la transmission de l'information.

2 : La couche de donnes (Data link layer) effectue le travail de transmission des donnes d'une machine une autre.

1 : La couche Physique (Physical layer) dfinit les caractristiques du matriel ncessaire pour mettre en uvre le

signal de transmission, comme des tensions, des frquences, la description d'une prise...

(7) http://www.w3.org/XML/

- 12 -

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

figure I.01 - Modle en 7 couches de l'OSI

Du niveau 7 de l'application, au niveau 4 du transport, l'information circule dans ce que l'on appelle un message ,

au niveau 3 elle se nomme packet , puis frame au niveau 2 et signal au niveau 1.

Chaque couche ne voit et ne sait communiquer qu'avec la couche qui la prcde et celle qui la suit, avec le cas

particulier des couches 1 et 7.

L'intrt de travailler en couches est que lorsque les modalits d'changes entre chacune d'entre elles sont

prcisment dcrites, on peut changer l'implmentation et les spcificits de la couche elle-mme sans que cela

affecte le reste de l'difice.

C'est sur ce principe qu'est btie la suite de protocoles dsigne par TCP/IP

Quand deux applications A et B discutent entre elles via le rseau, les informations circulent de la couche 7 vers la

couche 2 quand l'application A envoie de l'information sur le rseau, et de la couche 2 vers la couche 7 pour que

l'application B reoive l'information de A.

Le principe de base de cette discussion repose sur le fait que chaque couche du modle de la machine A est en

relation uniquement avec son homologue du mme niveau de la machine B.

Quand l'information descend de la couche 7 vers la couche 1, chaque couche encapsule les donnes reues avant

de les transmettre. Ainsi le volume d'informations s'est accru de quelques centaines d'octets arrivs la couche 1.

De manire symtrique, quand l'information remonte de la couche physique vers la couche Application, chaque

couche prlve les octets qui lui sont propres, ainsi l'application B ne voit-elle que les octets envoys par l'application

A, sans le dtail de l'acheminement.

2.3 - Rseaux locaux

Le problme intuitif et pratique qui se pose est de relier entre elles par un cble toutes les machines qui veulent

communiquer : c'est impossible d'abord pour des raisons techniques, le monde est vaste, puis de politique d'emploi

des ressources du rseau, tel rseau qui sert l'enseignement ne doit pas perturber le fonctionnement de tel

processus industriel.

La consquence est que les rseaux se dveloppent d'abord en local, autour d'un centre d'intrt commun, avant

de se tourner (parfois) vers l'extrieur.

- 13 -

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus

2.3.1 - Qu'est-ce qu'un LAN ?

Le terme rseau local n'est pas clairement dfini, cependant tout le monde s'accorde baptiser de la sorte un

rseau, ds lors qu'on lui reconnat les caractristiques suivantes :

cohabitation de plusieurs protocoles ;

un mme mdia (mme cble par exemple) qui raccorde de multiples machines, peut-tre de caractristiques

diffrentes ;

une bande passante leve, partage par tous les htes ;

la capacit de faire du broadcasting et du multicasting ;

une extension gographique de moins en moins limite ;

un nombre de machines raccordes limit ;

des relations entre les machines places sur un mode d'galit (et non par exemple sur un mode Matre/

Esclave comme dans un rseau dont la topologie serait en toile) ;

une mise en uvre qui reste du domaine priv, c'est--dire qui ne dpend pas d'un oprateur officiel de

tlcommunications.

Notez que les notions de bande passante et nombre limit (etc.) sont volontairement qualitatives. Elles

voluent rapidement avec le temps.

figure I.02 - Exemple de LAN

Exemple de types de technologies utilises dans les LAN :

Token ring ;

IEEE 802 LANs ;

Ethernet et Fast-Ethernet ;

FDDI (anneau en fibre optique) ;

ATM ;

802.11(a, b, g...) ;

...

2.3.2 - WAN - MAN

Un WAN (Wide Area Network) dsigne des ordinateurs connects entre diffrentes villes (Metropolitan Area Network)

ou pays. La technologie utilise est traditionnellement moins performante que celle d'un LAN, c'est par exemple une

ligne tlphonique loue fonctionnant 64 kbps, une liaison RNIS, ou encore une liaison transatlantique 1Mbits/

secondes.

- 14 -

Copyright 2009 Franois Laissus. Aucune reproduction, mme partielle, ne peut tre faite de ce site et de l'ensemble de son contenu : textes, documents,

images, etc. sans l'autorisation expresse de l'auteur. Sinon vous encourez selon la loi jusqu' trois ans de prison et jusqu' 300 000 de dommages et intrts.

http://laissus.developpez.com/tutoriels/cours-introduction-tcp-ip/

Cours d'introduction TCP/IP par Franois Laissus