Beruflich Dokumente

Kultur Dokumente

Cuestionario Actividad AA1-1

Hochgeladen von

Jhony A Gonzalez Cordoba0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

81 Ansichten11 SeitenEste documento contiene las respuestas a un cuestionario sobre conceptos relacionados con la infraestructura tecnológica de una organización. Se definen las funciones de un sistema operativo, los tipos de sistemas operativos disponibles, y sus clasificaciones. También se explican conceptos como el núcleo de un sistema operativo, tipos de servidores, sistemas de archivos, arquitecturas de red, y componentes de red utilizados para servicios de base de datos. Finalmente, se describen conceptos como almacenamiento SAN, NAS e IL

Originalbeschreibung:

Cuestionario Actividad AA1-1

Copyright

© © All Rights Reserved

Verfügbare Formate

DOCX, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenEste documento contiene las respuestas a un cuestionario sobre conceptos relacionados con la infraestructura tecnológica de una organización. Se definen las funciones de un sistema operativo, los tipos de sistemas operativos disponibles, y sus clasificaciones. También se explican conceptos como el núcleo de un sistema operativo, tipos de servidores, sistemas de archivos, arquitecturas de red, y componentes de red utilizados para servicios de base de datos. Finalmente, se describen conceptos como almacenamiento SAN, NAS e IL

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

81 Ansichten11 SeitenCuestionario Actividad AA1-1

Hochgeladen von

Jhony A Gonzalez CordobaEste documento contiene las respuestas a un cuestionario sobre conceptos relacionados con la infraestructura tecnológica de una organización. Se definen las funciones de un sistema operativo, los tipos de sistemas operativos disponibles, y sus clasificaciones. También se explican conceptos como el núcleo de un sistema operativo, tipos de servidores, sistemas de archivos, arquitecturas de red, y componentes de red utilizados para servicios de base de datos. Finalmente, se describen conceptos como almacenamiento SAN, NAS e IL

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 11

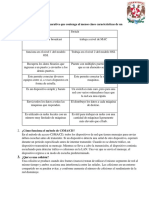

Cuestionario Actividad AA1-1: Realizar la fundamentacin sobre los

conceptos relacionados con la infraestructura tecnolgica de la

organizacin.

Nombre: JHONY ALEXANDER GONZALEZ CORDOBA

1. Cules son las funciones de un sistema operativo?

RTA:

Administracin del procesador.

Gestin de la memoria.

Gestin de entradas y salidas.

Gestin de recursos.

Gestin de ejecucin de aplicaciones.

Administracin de autorizaciones.

Gestin de comunicaciones.

Gestin de archivos.

Gestin de la informacin.

2. En el mercado de las tecnologas de la informacin y la comunicacin

encontramos diferentes opciones de sistemas operativos, cules son?

RTA:

Sistemas manejadores de bases de datos.

Sistemas de almacenamiento.

Sistemas operativos para servidores.

3. Cules son las clasificaciones de los sistemas operativos?

RTA:

Administracin de tareas.

Administracin de usuarios.

Manejo de recursos.

S.O. para dispositivos mviles.

Sistemas operativos de Red.

4. Que tarea realiza el ncleo de un sistema operativo?

RTA: Es el que representa las funciones bsicas del sistema operativo

como:

La gestin de las entradas y las salidas.

La gestin de la memoria.

La gestin de los procesos.

La gestin de los archivos.

La gestin de las funciones de comunicacin.

5. Que tipos de servidores encontramos en el mercado y mencione si ha

utilizado alguno?

RTA:

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

Servidores

de archivos.

web.

de correo.

de impresin.

de bases de datos.

de fax.

telnet.

de noticias.

de acceso remoto.

proxy.

ftp.

de aplicaciones.

de audio y video.

de listas.

De los servidores mencionados anteriormente he tenido la

oportunidad de utilizar servidor de archivos, de correo, web y de

impresin.

6. Escriba por lo menos 2 nombres de sistemas operativos de red?

RTA:

Windows server 2003, 2008, 2012.

Linux.

Novell Netware.

Unix.

7. Que Administracin de ficheros o sistemas de

encontramos en los diferentes sistemas operativos?

RTA:

archivos

FAT

HPFS

NTFS

EXT3 / EXT4

XFS

8. Qu tipo de arquitecturas de red encontramos para servicios de

base de datos?

RTA:

Arquitectura de Red - Segn su topologa

Tipo Bus - Cuando un computador enva un mensaje viaja a todo

el resto de computadores de la red para determinar el destinatario

del mensaje, entre las ventajas que podemos encontrar es la

facilidad de implementar, es muy econmica y requiere menos

cableado y es ideal para empresa pequea.

Tipo Estrella - Es similar a la topologa tipo bus pero con la

diferencia es que los computadores envan el mensaje hacia un

concentrador y este los reenva por todos los puertos hasta

encontrar el destinatario, el cual lo puede leer. Ventajas: Si un

computador se desconecta la red o su cable, la red mantiene su

funcionamiento.

Tipo Anillo o Anillo Doble - Es similar a la topologa en bus pero

con la diferencia es que los extremos de la red esta conectados

entre s, formando un anillo; tambin es conocida como Token

Ring (anillo de seales), este tipo de tipologa es poco usada en la

actualidad porque presenta los mismos problemas que la

topologa en bus, si se rompe el cable de conexin o un

computador se desconecta, se habre el circuito de red y se

interrumpe la comunicacin.

La red de doble anillo consta de dos anillos que aumentan la

fiabilidad y flexibilidad de la red, uno de los anillo es utilizado para

la transmisin y el otro para respaldo, garantizando que si un

cable de red se desconecta el otro anillo permite la transmisin.

Tipo Malla o Totalmente Conexa - Cada dispositivo se conecta

punto a punto con los dems miembros de la malla.

Tipo rbol - Conocida como topologa jerrquica, conformada por

un conjunto de redes de tipo estrella ordenadas jerrquicamente,

si falla se rompe su conexin, solo este nodo queda aislado y la

red sigue funcionando.

Tipo Mixta - Es la utilizacin de varias topologas dentro de una

misma red.

9. Escribir 2 tipos de arquitectura de red que sean ms utilizadas

en los servicios de base de datos y explique por qu?

RTA:

Tipo Estrella

Tipo rbol

Ambas topologas manejan un mayor desempeo en cuanto al trfico de

datos, en el tema de seguridad es mucho ms fcil de centralizar los

datos e implementacin de firewalls.

Es importante tener en cuenta la infraestructura fsica de la empresa

para poder ajustar la topologa optima que se requiera.

10.

Explique con sus palabras los tipos de almacenamiento

SAN, NAS y ILM?

RTA:

SAN: son sistemas dedicados de almacenamiento en red que acceden a

los recursos mediante conexiones entre el servidor y los dispositivos de

almacenamiento, no afectando el trafico ni los recursos de la red LAN,

teniendo as una alta disponibilidad y redundancia ante cualquier falla de

algn componente del sistema.

NAN: Son dispositivos dedicados de almacenamiento en red, que

utilizan recursos de la red LAN para prestar el servicio de

almacenamiento. Se integran por medio de un sistema operativo que

presta el servicio nico de alojar y compartir archivos dentro de una red

LAN.

ILM: Son los respectivos criterios de almacenamientos de acuerdo al

tipo, tiempo y oportunidad de la informacin de una organizacin.

11.

Que elementos de red se podran utilizar en los servicios

de base de datos?

RTA:

HUB (Concentrador): Dispositivo electrnico que une el

cableado de una red, dentro del modelo OSI, actual sobre la capa

fsica.

SWITCH (conmutador): Dispositivo electrnico que une redes

de computadores, funcionan como un filtro, mejorando el

rendimiento y la seguridad.

PUENTE DE RED (Bridge): Dispositivo electrnico que une dos

segmentos de red unindolas como si fuera una sola, y trabaja

sobre la capa 2 de modelo OSI, funcionando a travs de una tabla

de direcciones fsicas de tarjetas de red (MAC), detectadas en

cada segmento.

PUERTA DE ENLACE (GATEWAY): Dispositivo que permite

conectar redes con protocolos y arquitecturas diferentes

traduciendo la informacin del protocolo de las redes.

ENRUTADOR (Router): Dispositivo electrnico que une redes de

computadores y opera en la capa 3 del modelo OSI (Nivel de red),

permitiendo el enrutamiento de paquetes entre redes y

determinar la ruta que debe tomar el paquete.

REPETIDOR: Dispositivo electrnico que recibe una seal dbil y

la retransmite a una potencia ms alta.

12.

Que es un SMBD?

RTA: Es un software que tiene como objetivo facilitar la construccin y

manipulacin de bases de datos sirviendo como interfaz entre stas, los

usuarios y los distintos tipos de aplicaciones que las utilizan.

Tienen las siguientes caractersticas;

Establecen la organizacin de los datos de acuerdo con las

especificaciones dadas por los programas utilizados.

Tienen datos de naturaleza descriptiva para las bases de datos,

llamados metadatos.

Poseen soporte de mltiples vistas de datos y con capacidad para

compartirlo.

Utilizan procesos de transacciones de multiusuario.

Permiten el desarrollo de aplicaciones en un tiempo reducido.

Tienen disponibilidad de la informacin actualizada.

Manejan bases de datos de cualquier tamao, de acuerdo con el

sistema manejador elegido.

La base de datos que manipulan puede tener diferentes tipos de

complejidad de acuerdo con el objetivo especfico.

Acceso controlado a los datos mediante mecanismos de seguridad

13.En la arquitectura de una base de datos cuales son los diferentes

esquemas que encontramos en un SMBD y explique cada una de ellas?

RTA: Los esquemas son:

Nivel Externo: Programas de aplicacin/Queries.

Describe la base de datos de acuerdo a las necesidades del

usuario. Lo define el programador de datos.

Nivel conceptual: Software para procesar programas/ QueriesSoftware para accesar datos almacenados.

Describe la estructura de toda la base de datos. Definido

por el DBA. Se incluyen todas las entidades de la base de datos.

Nivel Interno: Definicin de la base de datos- Base de datos

almacenada.

Describe la estructura fsica del almacenamiento de la base

datos, incluye, almacenamiento de registros, mtodo de

representacin de los datos y acceso utilizado.

14.Que usuarios encontramos en los SMBD?

RTA: Un usuario es todo aquel que tenga contacto con el sistema de

bases de datos.

Se tienen 3 clases generales de usuarios:

1. Programador de aplicaciones: son aquellos profesionales en

informtica que interactan con el sistema a travs del DML (Lenguaje

de Manipulacin de Datos), los cuales se encuentran en un lenguaje de

programacin (Pascal, Cobol, etc.) Es el encargado de escribir programas

de aplicacin que usen Bases de Datos.

2. Usuario Final: accede a la base de datos desde un equipo en el cual

puede utilizar lenguaje de consulta generado como parte del sistema o

acude a un programa de aplicacin suministrado por un programador.

3. Administrador de Bases de Datos: es el encargado del control

general del sistema.

Todo usuario que ingrese o consulte una base de datos puede

clasificarse:

Programador de Aplicaciones.

a) Usuario sofisticado: interacta con el sistema sin escribir

programas. Generan consultas en un lenguaje de bases de datos.

b) Usuario Especializado: algunos usuarios sofisticados desarrollan

aplicaciones de bases de datos especializadas. Entre estas

aplicaciones se encuentran los sistemas de diseo asistido por

computador.

c) Usuarios ingenuos: es el usuario final que utiliza bases de datos sin

saberlo, para l es totalmente transparente como se generan las

consultas de la informacin. Quienes disean y participan en el

mantenimiento de un BD se les clasifica como Actores en el escenario

y Trabajadores tras bambalinas

d) Actores en el escenario: personas que su trabajo depende del uso

constante una base de datos.

e) DataBase Administrators(DBA): administran 2 recursos 1. la base

de datos y 2. es el SGBD y el software con el relacionado. El

Administrador de Base de Datos (DBA) es quien autoriza el acceso a

la base de datos, vigilar el uso y adquirir hardware y software

necesarios para su uso. Tambin es el responsable de velar por la

seguridad y lentitud en el sistema.

f) Diseador de Base de Datos: es el encargado de estructurar la

arquitectura para representar y almacenar los datos. l debe atender

a los usuarios de Bases de Datos para comprender sus necesidades

presentando un diseo que d respuesta a sus necesidades.

g) Usuarios Finales: son quienes requieren acceso a la base de datos

para generar consultas e informes. Hay varios usuarios finales como

son:

Usuarios finales espordicos: acceden de vez en cuando, pero

esto no significa que siempre requieran la misma informacin.

Usuarios finales simples o paramtricos: su funcin gira en torno a

consultas y actualizaciones de la base de datos. Todos estamos

acostumbrados a tratar con estos usuarios, como los cajeros

bancarios al revisar los saldos, al generar retiros y depsitos.

Usuarios finales avanzados: estos son ingenieros, analistas de

negocios, cientficos, son quienes conocen los recursos del SGBD

para satisfacer requerimientos complejos.

Usuarios Autnomos: utilizan bases de datos personalizadas

basadas en programas comerciales que cuentan con interfaces de

fcil uso.

Analista de sistemas y programadores de aplicaciones:

determinan los requerimientos de los usuarios finales.

Trabajadores tras bambalinas: estn para mantener el sistema de

base datos.

h) Diseadores e implementadores del SGBD: se encarga de

disear e implementar los mdulos e interfaces de SGBD. Un Sistema

de Gestin de Base de Datos consta de varios componentes y

mdulos.

15.Que normas ISO encontramos para el manejo de la seguridad de la

informacin explique con sus palabras cada una de ellas?

RTA:

Normas ISO IEC /27000: Esta norma brinda informacin general

de las normas que componen la serie 27000, indicando el alcance

y propsito de cada una de ellas. Explica l porque es importante

la implementacin de un SGSI, una introduccin a los Sistemas de

Gestin de Seguridad de la Informacin, una breve descripcin de

los pasos para el establecimiento, monitorizacin, mantenimiento

y mejora de un SGSI.

Normas ISO IEC /27001: Es la norma principal de la serie y

contiene los requisitos para implementar un sistema de gestin de

seguridad de la informacin. Tiene su origen en la BS 7799-2:2002

(que ya qued anulada), la cual debe ser certificada por auditores

externos los SGSI de las organizaciones. Se encuentran los

objetivos de control y controles que desarrolla la ISO 27002:2005,

para que sean seleccionados por las organizaciones en el

desarrollo de sus SGSI; no es obligacin implementar todos los

controles mencionados en la norma, pero la organizacin debe

argumentar por qu no aplica todos los controles enumerados en

la norma.

Normas ISO IEC /27002: Esta reemplaza la ISO 17799:2005,

manteniendo 2005 como ao de edicin. Describe los objetivos de

control y controles recomendables en cuanto a seguridad de la

informacin. No es certificable. Contiene 39 objetivos de control y

133 controles, agrupados en 11 dominios. Entre sus dominios

encontramos: Poltica de seguridad. Aspectos organizativos de la

seguridad de la informacin. Gestin de activos. Seguridad ligada

a los recursos humanos. Seguridad fsica y del entorno. Gestin de

comunicacin y operaciones. Control de acceso. Adquisicin,

desarrollo y mantenimiento de sistemas de informacin. Gestin

de incidentes en la seguridad de la informacin. Gestin de la

continuidad del negocio. Cumplimiento.

Normas ISO IEC /27003: Esta no es certificable, describe el

proceso de especificacin y diseo desde la concepcin hasta la

puesta en marcha de planes de implementacin, as como el

proceso de obtencin de aprobacin por la direccin para

implementar un SGSI. Encontramos los aspectos crticos

necesarios para el diseo e implementacin con xito de un SGSI

de acuerdo ISO/IEC 27001:2005. Tiene su origen en el anexo B de

la norma BS 7799-2 y en la serie de documentos publicados por

BSI a lo largo de los aos con recomendaciones y guas de

implantacin.

Normas ISO IEC /27004: Esta no es certificable. Habla sobre el

desarrollo y utilizacin de mtricas y tcnicas de medida

aplicables para determinar la eficacia de un SGSI y de los

controles o grupos de controles implementados segn ISO/IEC

27001.

Normas ISO IEC /27005: Establece las directrices para la gestin

del riesgo en la seguridad de la informacin. Apoya los conceptos

generales especificados en la norma ISO/IEC 27001 y est

diseada para ayudar a la aplicacin satisfactoria de la seguridad

de la informacin basada en un enfoque de gestin de riesgos. El

conocimiento de los conceptos, modelos, procesos y trminos

descritos en la norma ISO/IEC 27001 e ISO/IEC 27002 es

importante para un completo entendimiento de la norma ISO/IEC

27005:2008, que es aplicable a todo tipo de organizaciones (por

ejemplo, empresas comerciales, agencias gubernamentales,

organizaciones sin fines de lucro) que tienen la intencin de

gestionar los riesgos que puedan comprometer la organizacin de

la seguridad de la informacin. Su publicacin revisa y retira las

normas ISO/IEC TR 13335-3:1998 y ISO/IEC TR 13335-4:2000.

16.Cules son los principios de la seguridad informtica, explique cada una

de ellas?

RTA:

a) Confidencialidad: se refiere a la privacidad de los elementos de

informacin almacenados y procesados en un sistema informtico,

basndose en este principio, las herramientas de seguridad

informtica deben proteger el sistema de invasiones y accesos por

parte de personas o programas no autorizados. este principio es

particularmente importante en sistemas distribuidos, es decir,

aquellos en los que los usuarios, computadores y datos residen en

localidades

diferentes,

pero

estn

fsica

y

lgicamente

interconectados.

b) Integridad: se refiere a la validez y consistencia de los elementos de

informacin almacenados y procesados en un sistema informtico.

basndose en este principio, las herramientas de seguridad

informtica deben asegurar que los procesos de actualizacin estn

bien sincronizados y no se dupliquen, de forma que todos los

elementos del sistema manipulen adecuadamente los mismos datos.

este principio es importante en sistemas descentralizados, es decir,

aquellos en los que diferentes usuarios, computadores y procesos

comparten la misma informacin.

c) Disponibilidad: se refiere a la continuidad de acceso a los

elementos de informacin almacenados y procesados en un sistema

informtico. basndose en este principio, las herramientas de

seguridad informtica deber reforzar la permanencia del sistema

informtico, en condiciones de actividad adecuadas para que los

usuarios accedan a los datos con la frecuencia y dedicacin que

requieran, este principio es importante en sistemas informticos

cuyos compromisos con el usuario, es prestar servicio permanente.

17.Cules son las fuentes generales para fomentar la seguridad de la

informacin?

RTA: Existen tres fuentes generales para fomentar la seguridad de la

informacin

Evaluar los riesgos: Se toman de los objetivos y estrategias de

la organizacin, se evalan la vulnerabilidad y la probabilidad de

ocurrencia.

Requerimientos legales: Satisfacer a sus socios comerciales,

proveedores y contratistas.

Principios comerciales: Procesa la informacin de la

organizacin para sostener sus operaciones.

18.Explique que es la seguridad organizativa, seguridad lgica, seguridad

fsica, seguridad legal?

RTA:

a) Seguridad Organizativa: Dirigida a evitar o poner trmino a

cualquier tipo de amenaza, peligro o ataque deliberado, mediante la

disposicin, programacin o planificacin de contenidos, funciones,

tareas formalizadas o ejecutadas por personas; tales como la

creacin, existencia y funcionamiento de departamentos de

seguridad o elaboracin y planificacin de todo tipo de planes de

seguridad.

b) Seguridad Lgica: Consiste en la "aplicacin de barreras y

procedimientos que resguarden el acceso a los datos y slo se

permita acceder a ellos a las personas autorizadas para hacerlo."

Existe un viejo dicho en la seguridad informtica que dicta que "todo

lo que no est permitido debe estar prohibido" y esto es lo que debe

asegurar la Seguridad Lgica.

Los objetivos que se plantean sern:

Restringir el acceso a los programas y archivos.

Asegurar que los operadores puedan trabajar sin una

supervisin minuciosa y no puedan modificar los programas ni

los archivos que no correspondan.

Asegurar que se estn utilizando los datos, archivos y

programas correctos en y por el procedimiento correcto.

Que la informacin transmitida sea recibida slo por el

destinatario al cual ha sido enviada y no a otro.

Que la informacin recibida sea la misma que ha sido

transmitida.

Que existan sistemas alternativos secundarios de transmisin

entre diferentes puntos.

Que se disponga de pasos alternativos de emergencia para la

transmisin de informacin.

c) Seguridad Fsica: Consiste en la "aplicacin de barreras fsicas y

procedimientos de control, como medidas de prevencin y

contramedidas ante amenazas a los recursos e informacin

confidencial". Se refiere a los controles y mecanismos de seguridad

dentro y alrededor del Centro de Cmputo, as como los medios de

acceso remoto al y desde el mismo; implementados para proteger el

hardware y medios de almacenamiento de datos.

Este tipo de seguridad est enfocado a cubrir las amenazas

ocasionadas tanto por el hombre como por la naturaleza del medio

fsico en que se encuentra ubicado el centro.

d) Seguridad Legal:

El delito informtico implica actividades

criminales que los pases han tratado de encuadrar en figuras tpicas

de carcter tradicional, tales como robos, hurtos, fraudes,

falsificaciones, perjuicios, estafas, sabotajes. Sin embargo, debe

destacarse que el uso de las tcnicas informticas ha creado nuevas

posibilidades del uso indebido de las computadoras lo que ha creado

la necesidad de regulacin por parte del derecho.

Se considera que no existe una definicin formal y universal de delito

informtico pero se han formulado conceptos respondiendo a

realidades nacionales concretas: "no es labor fcil dar un concepto

sobre delitos informticos, en razn de que su misma denominacin

alude a una situacin muy especial, ya que para hablar de "delitos"

en el sentido de acciones tpicas, es decir tipificadas o contempladas

en textos jurdicos penales, se requiere que la expresin "delitos

informticos" est consignada en los cdigos penales, lo cual en

nuestro pas, al igual que en otros muchos no han sido objeto de

tipificacin an.

Das könnte Ihnen auch gefallen

- Fundamentos de Redes InformáticasVon EverandFundamentos de Redes InformáticasBewertung: 4.5 von 5 Sternen4.5/5 (9)

- Manual de Fundamentos de RedesDokument151 SeitenManual de Fundamentos de RedesYayis GuillenNoch keine Bewertungen

- Protocolos Del Modelo OsiDokument6 SeitenProtocolos Del Modelo OsiGueryDeLaBarraCervantesNoch keine Bewertungen

- Los 5 Venenos Blancos Que Comes Todos Los DiasDokument6 SeitenLos 5 Venenos Blancos Que Comes Todos Los DiasJorge SalvatierraNoch keine Bewertungen

- Previo4 Redes de Datos SegurasDokument6 SeitenPrevio4 Redes de Datos SegurasAngélica RosalesNoch keine Bewertungen

- CUESTIONARIO AP01 - AA01 - EV1 - Hernan Robles RoblesDokument7 SeitenCUESTIONARIO AP01 - AA01 - EV1 - Hernan Robles RobleshernanNoch keine Bewertungen

- Mantenimiento Redes LanDokument16 SeitenMantenimiento Redes LanGalo GomezcoelloNoch keine Bewertungen

- Dllo Del Cuestionario Infraestructura Tecnologica de La OrganizaciondocxDokument5 SeitenDllo Del Cuestionario Infraestructura Tecnologica de La OrganizaciondocxALEXIS CEBALLOSNoch keine Bewertungen

- Sod U1Dokument39 SeitenSod U1Araceli Gutierrez CampuzanoNoch keine Bewertungen

- Apuntes 2Dokument7 SeitenApuntes 2Angel CervantesNoch keine Bewertungen

- Componentes de Una Red Grado 9º PDFDokument5 SeitenComponentes de Una Red Grado 9º PDFSandoval Ojeda Jr.Noch keine Bewertungen

- Semana 2Dokument6 SeitenSemana 2juan100% (1)

- Elementos Que Intervienen en La Administración de Una RedDokument5 SeitenElementos Que Intervienen en La Administración de Una RedUbaldo Francisco Barrientos Lerma100% (1)

- Sin Título 1Dokument33 SeitenSin Título 1carlos87gonzalezNoch keine Bewertungen

- Unidad 3. Redes LocalesDokument78 SeitenUnidad 3. Redes Localesnomeacuerdo970Noch keine Bewertungen

- Unidades 5,6 y 7-Algoritmia, Redes y EntornosDokument11 SeitenUnidades 5,6 y 7-Algoritmia, Redes y Entornoskarlos pepelindoNoch keine Bewertungen

- SOD Tema1 IntroducciónDokument37 SeitenSOD Tema1 IntroducciónArgenis A Mujica ReyesNoch keine Bewertungen

- Cuestionario BDDokument3 SeitenCuestionario BDDianaNoch keine Bewertungen

- Arquitectura de RedesDokument10 SeitenArquitectura de RedesWesliR7Noch keine Bewertungen

- Protocolos y RedesDokument68 SeitenProtocolos y Redesismaelj73Noch keine Bewertungen

- Clase 2 - Modelos de Sistemas DistribuidosDokument40 SeitenClase 2 - Modelos de Sistemas DistribuidosEnzo BurgaNoch keine Bewertungen

- Computo Distribuido InvDokument25 SeitenComputo Distribuido InvLiz CobáNoch keine Bewertungen

- UntitledDokument10 SeitenUntitledJohathan EncarnacionNoch keine Bewertungen

- Modelo OSIDokument20 SeitenModelo OSIJosé MonkNoch keine Bewertungen

- Redes de DatosDokument15 SeitenRedes de DatosGonzaloZXNoch keine Bewertungen

- Modelos y Dispositivos de ComunicacionDokument11 SeitenModelos y Dispositivos de ComunicacionNancyArvizu67% (3)

- CUESTIONARIODokument11 SeitenCUESTIONARIOKevin RomeroNoch keine Bewertungen

- Introduccion Al Modelo OSIDokument19 SeitenIntroduccion Al Modelo OSIaldoml_10100% (1)

- Redes InformáticasDokument9 SeitenRedes InformáticasDennisseNoch keine Bewertungen

- Modelo OSIDokument18 SeitenModelo OSIFernanda ChávezNoch keine Bewertungen

- Taller Sistemas Distribuidos (Parcial I)Dokument8 SeitenTaller Sistemas Distribuidos (Parcial I)LUIGI davian patiño cardonaNoch keine Bewertungen

- Trabajo Practico de InformáticaDokument7 SeitenTrabajo Practico de InformáticaelrengodeflorestaNoch keine Bewertungen

- Actividad Fase 1 Evidencia 1 CuestionarioDokument4 SeitenActividad Fase 1 Evidencia 1 CuestionariogilvarsanNoch keine Bewertungen

- 09 Resumen III RedesDokument12 Seiten09 Resumen III RedesHoracio KarzonNoch keine Bewertungen

- AA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La OrganizacionDokument6 SeitenAA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La OrganizacionJuan Diego LozanoNoch keine Bewertungen

- Introduccion A Las Redes de DatosDokument12 SeitenIntroduccion A Las Redes de Datoshinata968Noch keine Bewertungen

- Análisis de Protocolos de Comunicación de La Red ProfinetDokument6 SeitenAnálisis de Protocolos de Comunicación de La Red ProfinetAndrée GarcíaNoch keine Bewertungen

- Carpeta Tecnología de La Información 3º ParteDokument16 SeitenCarpeta Tecnología de La Información 3º ParteFacuNoch keine Bewertungen

- Qdoc - Tips - Aa1 Ev1 Cuestionario Jorge ValenciaDokument13 SeitenQdoc - Tips - Aa1 Ev1 Cuestionario Jorge ValenciaALEXIS CEBALLOSNoch keine Bewertungen

- Software de Servidores de RedDokument9 SeitenSoftware de Servidores de RedSanta Cruz Diaz Edin JoselitoNoch keine Bewertungen

- Cuestionario Ap01 - Aa01 - Ev1Dokument4 SeitenCuestionario Ap01 - Aa01 - Ev1leidyNoch keine Bewertungen

- Actividad Unidad IIIDokument8 SeitenActividad Unidad IIIJose Antonio MonteroNoch keine Bewertungen

- Arquitecturas de Redes de ComputadorasDokument15 SeitenArquitecturas de Redes de Computadorasfacuidiomas100% (3)

- Redes de Información Automatizadas y Base de Datos PARCIAL IIDokument11 SeitenRedes de Información Automatizadas y Base de Datos PARCIAL IIGuillermo Hugo MontielNoch keine Bewertungen

- Capas OSIDokument2 SeitenCapas OSIcarlos tNoch keine Bewertungen

- Principales Componentes de Una REDDokument5 SeitenPrincipales Componentes de Una REDKathy GodinezNoch keine Bewertungen

- Tarea 1Dokument10 SeitenTarea 1Ricardo Alvizo RiosNoch keine Bewertungen

- Trabajo Sistemas Operativos de RedDokument4 SeitenTrabajo Sistemas Operativos de RedMilagros Itati MEDINA100% (1)

- Principales Elementos de Una REDDokument9 SeitenPrincipales Elementos de Una REDmueka94Noch keine Bewertungen

- Trabajo Individual Nº1 Auditopria de RedesDokument9 SeitenTrabajo Individual Nº1 Auditopria de RedesJuan Diego RocaNoch keine Bewertungen

- Modelo OsiDokument6 SeitenModelo OsiJaime FloresNoch keine Bewertungen

- Redes de ComputadorasDokument41 SeitenRedes de Computadorasjonathanescalante1885Noch keine Bewertungen

- Software de RedesDokument9 SeitenSoftware de Redeshannertarapuez79Noch keine Bewertungen

- Investigación Redes de Comunicación PDFDokument10 SeitenInvestigación Redes de Comunicación PDFdrackovalburNoch keine Bewertungen

- IRDST01 Tarea1Dokument5 SeitenIRDST01 Tarea1aitorzuniNoch keine Bewertungen

- Guía de Aprendizaje de REDES IDokument16 SeitenGuía de Aprendizaje de REDES ICesar Javier Barriga RodriguezNoch keine Bewertungen

- La Topología de Una Red Es El Patrón de Interconexión Entre Los Nodos y Un ServidorDokument8 SeitenLa Topología de Una Red Es El Patrón de Interconexión Entre Los Nodos y Un ServidorJames VelascoNoch keine Bewertungen

- KIZZYDokument9 SeitenKIZZYKizzy WagnerNoch keine Bewertungen

- Cap.2 Instalacion de RedesDokument31 SeitenCap.2 Instalacion de RedesJohamartin LopezNoch keine Bewertungen

- AA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La OrganizacionDokument5 SeitenAA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La OrganizacionNatalia Franco GuzmanNoch keine Bewertungen

- Tiposde Sistemas DistribuidosDokument5 SeitenTiposde Sistemas DistribuidosIsrael ZamoraNoch keine Bewertungen

- UIIX-Brochure Doctorado en Educacion e InnovacionDokument11 SeitenUIIX-Brochure Doctorado en Educacion e InnovacionLuz EcheverriaNoch keine Bewertungen

- Comidas Típicas Del Estado MirandaDokument9 SeitenComidas Típicas Del Estado MirandajjorNoch keine Bewertungen

- Guía de Aprendizaje 06 Tdimst-3 Comunicaciones DigitalesDokument8 SeitenGuía de Aprendizaje 06 Tdimst-3 Comunicaciones DigitalesjohanestevenNoch keine Bewertungen

- Sellador 415Dokument2 SeitenSellador 415Diego GallardoNoch keine Bewertungen

- Metodos Modernos de Extracción de Aceites EsencialesDokument4 SeitenMetodos Modernos de Extracción de Aceites EsencialeschemsitonNoch keine Bewertungen

- Resumen Ejecutivo Diciembre 2018Dokument65 SeitenResumen Ejecutivo Diciembre 2018Daniela Rodriguez CuartasNoch keine Bewertungen

- Metodos para Analisis de Datos CineticosDokument52 SeitenMetodos para Analisis de Datos Cineticoschkln_13100% (2)

- Osteología Del CráneoDokument89 SeitenOsteología Del CráneoJuan Daniel Flggr RamirezNoch keine Bewertungen

- Midas NFX 2017 R1Dokument3 SeitenMidas NFX 2017 R1Alberth HuamanNoch keine Bewertungen

- Modulo 2 OrientaciónDokument21 SeitenModulo 2 OrientaciónBerta SanjurNoch keine Bewertungen

- FondosaudacesDokument2 SeitenFondosaudacesCarlos Andres Aviles ValdiviaNoch keine Bewertungen

- Galletas Nutri HDokument13 SeitenGalletas Nutri Hmelissa ramos macedoNoch keine Bewertungen

- 371-Memoria-Cte-Pbe-Piscina CarrajolillaDokument22 Seiten371-Memoria-Cte-Pbe-Piscina CarrajolillaAmparo Ruiz ArquitectosNoch keine Bewertungen

- Tarea Termo 1 PDFDokument3 SeitenTarea Termo 1 PDFLucero CárdenasNoch keine Bewertungen

- Mol530 s1 Estrategia Competitiva PorterDokument30 SeitenMol530 s1 Estrategia Competitiva PorterJosselin Aguirre GarnicaNoch keine Bewertungen

- Instrumentos de Medición en ElectrónicaDokument6 SeitenInstrumentos de Medición en ElectrónicaOscar PeñaNoch keine Bewertungen

- Plan de Contingencia 2020 - GENERAL - EFIMAN SAC - TEMBLADERADokument27 SeitenPlan de Contingencia 2020 - GENERAL - EFIMAN SAC - TEMBLADERAVICTOR CHAVARRIA BURGOSNoch keine Bewertungen

- Cuaderno 2022 MEDICINA 3 CDokument34 SeitenCuaderno 2022 MEDICINA 3 CJesus ColinaNoch keine Bewertungen

- Procira V 10 05 17Dokument247 SeitenProcira V 10 05 17AlejandroNoch keine Bewertungen

- UruapánDokument14 SeitenUruapánMaría Camila Méndez HernándezNoch keine Bewertungen

- DECRETO 90 - 1993 Q Asigna Funciones A Organos Administrativos de La JADokument3 SeitenDECRETO 90 - 1993 Q Asigna Funciones A Organos Administrativos de La JAjoseNoch keine Bewertungen

- Teorema de BayesDokument5 SeitenTeorema de BayesRicardo SuarezNoch keine Bewertungen

- Desglose de Guión - Plantilla para DescargarDokument13 SeitenDesglose de Guión - Plantilla para DescargarJoseangel 580Noch keine Bewertungen

- Taller de Generacion de Las Computadoras Sexto I PeriodoDokument2 SeitenTaller de Generacion de Las Computadoras Sexto I PeriodoYennis OrozcoNoch keine Bewertungen

- 1 - Semana 06 - S1 - Integrales Impropias 1Dokument25 Seiten1 - Semana 06 - S1 - Integrales Impropias 1Andrés ChangNoch keine Bewertungen

- Folleto de Lesiones Mas Comunes en El Trabajo o Vida Cotidiana y La Importancia de LasDokument13 SeitenFolleto de Lesiones Mas Comunes en El Trabajo o Vida Cotidiana y La Importancia de LasLina Maria Saavedra MuñozNoch keine Bewertungen

- Quirofano de HemodinamiaDokument3 SeitenQuirofano de Hemodinamiaapi-446914421Noch keine Bewertungen

- Perfil de Tesis Giancarlo FinalDokument29 SeitenPerfil de Tesis Giancarlo FinalJasmany Amancay ToledoNoch keine Bewertungen

- Melaminorte 1Dokument51 SeitenMelaminorte 1Sheyla AmancioNoch keine Bewertungen