Beruflich Dokumente

Kultur Dokumente

Caso Ataque Rsa

Hochgeladen von

Jean Danel Guerra DlcCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Caso Ataque Rsa

Hochgeladen von

Jean Danel Guerra DlcCopyright:

Verfügbare Formate

CASO ATAQUE RSA

Asignatura : Seguridad Informtica

Docente : Gonzalo Martin Valdivia

Guerra De La Cruz, Jean

Alumnos : Limaylla Quispe, Josu

Romero Cndor, Kevin

1. Cmo sucedi el ataque?

Fue un ataque de tipo amenaza avanzada permanente que consiste en 3 pasos:

primero un ataque de ingeniera social, seguido de la bsqueda de la informacin y

lograr el acceso a la misma (utilizando tcnicas de hackeo comunes) y finalmente,

extraer la informacin. En este caso, el atacante inici un ataque de phishing durante

dos das por correo electrnico. Este correo, con el tema plan de reclutamiento 2011,

tuvo como objetivo a un grupo reducido de empleados sin privilegios.

Una de las vctimas abri un archivo Excel adjunto al correo y ste instal un backdoor

por medio de la explotacin de una vulnerabilidad desconocida ( zero-day exploit) en

el Adobe Flash (vulnerabilidad CVE-2011-0609).

Una vez instalado el backdoor, el prximo paso fue permitir el control remoto de la

computadora afectada. En este caso, el atacante instal una herramienta de

administracin remota que se conectaba en forma reversa, siendo difcil de detectar (la

conexin se realizaba desde adentro hacia afuera).

El atacante tom todas las credenciales de acceso de la computadora comprometida,

y luego desde ah ataco usuarios sin privilegios administrativos en sistemas crticos y

por medio de ataques de elevacin de privilegios obtuvo acceso a usuarios con los

privilegios necesarios para lograr los objetivos del ataque.

Finalmente, con las credenciales apropiadas, ingresaron a los servidores que

contenan la informacin deseada, la comprimieron, cifraron y la movieron a un

servidor interno para posteriormente ser extrada por medio de FTP a un servidor de

un proveedor de servicios de hosting (el cual haban hackeado con anterioridad).

2. Quines fueron los atacantes?

En marzo del 2011, piratas informticos violaron la red informtica de RSA, sucursal

de la empresa EMC, obteniendo informacin sobre la tecnologa SecurID que se utiliza

para proteger redes de ordenadores en el mundo entero.

3. Cul fue la vulnerabilidad?

La inclusin en sus sistemas se produjo haciendo uso del CVE-2011-0609, un fallo de

seguridad en Flash del que se saba que estaba siendo explotado de forma activa

mediante la incrustacin de ficheros en Excel. Para colarse se enviaron correos

electrnicos a empleados de no alto nivel en la escala de la RSA y uno de ellos lo

rescat de la junk folder con la curiosidad necesaria para abrir el fichero Excel adjunto.

Otra vulnerabilidad del RSA fue que no consideraba a estos usuarios particularmente

de perfil alto u objetivos valiosos, ya que, siendo una organizacin de alto calibre,

todos los usuarios con acceso a la red deberan ser considerados de alto riesgo y

protegidos por igual.

4. Cmo ingresaron?

El atacante inici un ataque de phishing durante dos das por correo

electrnico.

Este correo tuvo como objetivo a un grupo reducido de empleados sin

privilegios.

Una de las vctimas abri un archivo Excel adjunto al correo y ste instal un

backdoor.

Una vez instalado el backdoor, permiti el control remoto de la computadora

afectada.

El atacante instal una herramienta de administracin remota que se

conectaba en forma reversa, siendo difcil de detectar.

El atacante tom todas las credenciales de acceso de la computadora y ataco

a usuarios sin privilegios administrativos y por medio de ataques de elevacin

de privilegios obtuvo acceso a usuarios con los privilegios necesarios para

lograr los objetivos del ataque.

5. Cul era el objetivo de los atacantes?

No se sabe con exactitud cul fue el objetivo de los atacantes, pero s pudieron extraer

informacin confidencial que afecta a uno de los productos ms destacados de la

compaa como son los SecurID. La informacin robada permitira averiguar cmo

generan estos dispositivos estos nmeros de seis cifras, por lo que la mitad de este

esquema de seguridad se habra visto comprometida.

6. Qu productos de RSA fueron afectados?

Los ataques permitieron robar informacin de los productos de autenticacin de doble

factor SecurID.

7. Funcionaron las tecnologas de deteccin de ataques?

Si la RSA hubiera mantenido todo su software actualizado, el atacante hubiese

igualmente conseguido ejecutar cdigo. Lo que no funcion quizs fue su poltica ya

que una buena poltica de seguridad debera prohibir y entrenar expresamente a los

usuarios para no abrir archivos no solicitados, sin excusas.

8. Cul era el impacto del ataque de RSA?

Este hecho puede considerarse de una gravedad relativamente alta debido a que,

entre los clientes ms destacados de la compaa RSA se encuentran multitud de

grandes empresas y gobiernos, incluido el de los Estados Unidos.

9. Hubo repercusiones econmicas para RSA luego del ataque?

No hubo repercusiones econmicas, por no mencionar los costes de reemplazar los

tokens si hay que llegar a dicho extremo; pero con este ataque la RSA perdi mucha

credibilidad.

10. Cul es la relacin entre el ataque y lo revisado en las 4 sesiones de clase?

Este incidente en esta compaa de seguridad de reputada fama y experiencia

contrastada nos sirven para demostrar que nadie est a salvo de los

ciberdelincuentes. Con respecto al impacto que puedan tener estas incidencias sobre

el usuario comn, es difcil que la mayora de nosotros usemos el tipo de dispositivo

comprometido de la RSA, por lo que su alcance se limita a las grandes empresas y

gobiernos que los usan y los secretos que estos guardan.

Das könnte Ihnen auch gefallen

- Cuaderno de Ejercicios Seguridad InformaticaDokument5 SeitenCuaderno de Ejercicios Seguridad InformaticaJose MartinezNoch keine Bewertungen

- Introducción A CiberseguridadDokument43 SeitenIntroducción A CiberseguridadjavisnNoch keine Bewertungen

- Rider Técnico - Teatro SantanderDokument9 SeitenRider Técnico - Teatro SantanderArcoDanielNoch keine Bewertungen

- Lait303 U4 Ea Martinez ErikaDokument5 SeitenLait303 U4 Ea Martinez ErikaEri M MatusNoch keine Bewertungen

- Antecedentes Históricos de La TanatologíaDokument9 SeitenAntecedentes Históricos de La TanatologíaAlexandro Moreno Gutiérrez50% (2)

- Informe - Mediciones y Teoria de ErroresDokument20 SeitenInforme - Mediciones y Teoria de Erroresvladimiraguirre50% (6)

- Laboratorio Moldes de ArenaDokument7 SeitenLaboratorio Moldes de ArenaJuanEstebanAlzateLedesmaNoch keine Bewertungen

- Seguridad en RedesDokument67 SeitenSeguridad en RedesNelo Franno Beltran GuevaraNoch keine Bewertungen

- Caso de Estudio 5-WannaCryDokument5 SeitenCaso de Estudio 5-WannaCryRonald BritoNoch keine Bewertungen

- Tarea Virtual # 1 - GrupalDokument6 SeitenTarea Virtual # 1 - GrupalKIARA YULEX ZAMBRANO MONTIELNoch keine Bewertungen

- 09DF2005I0001Dokument353 Seiten09DF2005I0001InversionesRdjNoch keine Bewertungen

- Seguridad en Redes de Banda AnchaDokument18 SeitenSeguridad en Redes de Banda AnchaJOssy LOvesitaNoch keine Bewertungen

- Caso de Estudio - WannaCryDokument8 SeitenCaso de Estudio - WannaCryJulioS Antigua100% (1)

- Introducciòn A La Seguridad Informatica Actividad 1 VF-1Dokument13 SeitenIntroducciòn A La Seguridad Informatica Actividad 1 VF-1beto0629Noch keine Bewertungen

- Las Telecomunicaciones y La Seguridad de Información - Grupo 1 TodoDokument7 SeitenLas Telecomunicaciones y La Seguridad de Información - Grupo 1 TodoKlever Davalos HiidalgoNoch keine Bewertungen

- Ensayo de Seguridad InformaticaDokument11 SeitenEnsayo de Seguridad Informaticafiguerac21Noch keine Bewertungen

- Seguridad InformaticaDokument8 SeitenSeguridad InformaticaJeison Lerma DiazNoch keine Bewertungen

- Platzi - Curso Ethical HackingDokument50 SeitenPlatzi - Curso Ethical HackingSergio Florez SanchezNoch keine Bewertungen

- (AC-S02) Semana 02 - Tema 03 Práctica Calificada 1Dokument4 Seiten(AC-S02) Semana 02 - Tema 03 Práctica Calificada 1Luisa SalcedoNoch keine Bewertungen

- Gestión de Incidentes de Seguridad de La InformaciónDokument14 SeitenGestión de Incidentes de Seguridad de La InformaciónRonald ChesterNoch keine Bewertungen

- Seguridadparte 1Dokument14 SeitenSeguridadparte 1Camilo BinkowskyNoch keine Bewertungen

- Hacking ÉticoDokument10 SeitenHacking ÉticoIliana VargasNoch keine Bewertungen

- Hackeo de Tokens RSA en EMCDokument6 SeitenHackeo de Tokens RSA en EMCRaul Benitez MartinezNoch keine Bewertungen

- Tag Individual de InformaticaDokument8 SeitenTag Individual de InformaticaEdvin SotoNoch keine Bewertungen

- Tema 1.3 Herramientas de Los Actores de AmenazasDokument26 SeitenTema 1.3 Herramientas de Los Actores de AmenazasErlan MendozaNoch keine Bewertungen

- Punto 1 y 2 Del ForoDokument5 SeitenPunto 1 y 2 Del ForoXime Camero CoralNoch keine Bewertungen

- Tarea Pracitca Sombreros NegroDokument5 SeitenTarea Pracitca Sombreros Negroyandry0% (1)

- Wanna CryDokument5 SeitenWanna CryDennis FlowNoch keine Bewertungen

- TIC - Tema 4 Anaya - Einer EistrupDokument6 SeitenTIC - Tema 4 Anaya - Einer EistrupeerubioNoch keine Bewertungen

- Presentacion Final - Fundamentos de InformaticaDokument16 SeitenPresentacion Final - Fundamentos de InformaticaJulio Cesar PovedaNoch keine Bewertungen

- Dpso U3 A1 AlcaDokument11 SeitenDpso U3 A1 Alcaabarca78100% (1)

- Punto 1 y 2 Del Foro V1Dokument6 SeitenPunto 1 y 2 Del Foro V1Xime Camero CoralNoch keine Bewertungen

- Trabajo Final Analisis Forense PabloParedesDokument11 SeitenTrabajo Final Analisis Forense PabloParedespablo49761Noch keine Bewertungen

- Resumen Del Capitulo 1Dokument21 SeitenResumen Del Capitulo 1Michael CalvoNoch keine Bewertungen

- Ensayo 1er Corte Alejandro Rodriguez 26.203.600Dokument15 SeitenEnsayo 1er Corte Alejandro Rodriguez 26.203.600alejandroNoch keine Bewertungen

- Andrea - Luna Tarea - 1Dokument5 SeitenAndrea - Luna Tarea - 1Andrea LunaNoch keine Bewertungen

- 04 - Amenazas y Ataques ComunesDokument5 Seiten04 - Amenazas y Ataques ComunesbruyanNoch keine Bewertungen

- Leccion Teorica 3 Tercer ParcialDokument21 SeitenLeccion Teorica 3 Tercer ParcialEdwin O. LagosNoch keine Bewertungen

- Conocer - Caracteristicas - Amenazas - Colaborativo FinalDokument24 SeitenConocer - Caracteristicas - Amenazas - Colaborativo FinalAngie Nathaly Jaimes AyalaNoch keine Bewertungen

- Informe FinalDokument17 SeitenInforme FinaljaflorescNoch keine Bewertungen

- Seguridad Informatica Capitulo 3Dokument28 SeitenSeguridad Informatica Capitulo 3Jonathan CéspedesNoch keine Bewertungen

- Capitulo 3Dokument80 SeitenCapitulo 3asdfNoch keine Bewertungen

- Tarez Practica Sombreros Negro 8BDokument4 SeitenTarez Practica Sombreros Negro 8ByandryNoch keine Bewertungen

- Akamai Guardicore 5 Step Ransomware Defense EbookDokument9 SeitenAkamai Guardicore 5 Step Ransomware Defense EbookMauricio Arce BoladosNoch keine Bewertungen

- RAC1Dokument28 SeitenRAC1Nolberto MontufarNoch keine Bewertungen

- Conceptos de Hacking EticoDokument5 SeitenConceptos de Hacking EticoCarlos ApolayaNoch keine Bewertungen

- SEGRED - AA Resumen Módulo 14Dokument8 SeitenSEGRED - AA Resumen Módulo 14pepedelmezkiNoch keine Bewertungen

- Caso Rsa - Lockheed Martin BreDokument9 SeitenCaso Rsa - Lockheed Martin BreCarlos ErnestoNoch keine Bewertungen

- Como Evitar Ciberataques en Los Equipos de La CompañíaDokument7 SeitenComo Evitar Ciberataques en Los Equipos de La CompañíaAndrea Jaimes GuarinNoch keine Bewertungen

- 27 Controles CriticosDokument114 Seiten27 Controles CriticosPablo AntonNoch keine Bewertungen

- Modelo de Texto Expositivo TEOEDokument6 SeitenModelo de Texto Expositivo TEOEmaricielo.vicenteNoch keine Bewertungen

- VULNERABILIDADESDokument2 SeitenVULNERABILIDADESJEURY GIOVANNI MÉNDEZ MARTÍNEZNoch keine Bewertungen

- Eevidencia AA2-2 Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDokument6 SeitenEevidencia AA2-2 Plegable Determinar Las Políticas de Protección Contra Ataques Informáticosmartin acuñaNoch keine Bewertungen

- Ataques Informaticos - Hernandez Orozco JesusDokument10 SeitenAtaques Informaticos - Hernandez Orozco JesusJesús HernandezNoch keine Bewertungen

- 2 IdsDokument8 Seiten2 IdsFernando Andres Mendoza ColodroNoch keine Bewertungen

- Ransomware PDFDokument4 SeitenRansomware PDFjhon alarconNoch keine Bewertungen

- Ensayo 1Dokument7 SeitenEnsayo 1Pablo GómezNoch keine Bewertungen

- 2.01 - Seguridad Fisica y LogicaDokument122 Seiten2.01 - Seguridad Fisica y LogicadepositoNoch keine Bewertungen

- Seguridad Informatica Capitulo 2Dokument27 SeitenSeguridad Informatica Capitulo 2Jonathan CéspedesNoch keine Bewertungen

- 8 PUB Protecting Your Networks From Ransomware 508Dokument10 Seiten8 PUB Protecting Your Networks From Ransomware 508Matias LeitonNoch keine Bewertungen

- Unidad 2Dokument13 SeitenUnidad 2Oscar TeranNoch keine Bewertungen

- TerminologiaDokument10 SeitenTerminologiaDhanibel ReyesNoch keine Bewertungen

- Capítulo 8 Martinez E. Lowe Domínguez LañonDokument19 SeitenCapítulo 8 Martinez E. Lowe Domínguez LañonevericNoch keine Bewertungen

- 01 Sistema Experto AdelanteDokument2 Seiten01 Sistema Experto AdelanteJean Danel Guerra DlcNoch keine Bewertungen

- Documents - MX Inicia Proyecto Tienda VirtualDokument38 SeitenDocuments - MX Inicia Proyecto Tienda VirtualJean Danel Guerra DlcNoch keine Bewertungen

- App Taxis Acta de ConstitucionDokument3 SeitenApp Taxis Acta de ConstitucionJean Danel Guerra DlcNoch keine Bewertungen

- Ficha ÓpticaDokument1 SeiteFicha ÓpticaJean Danel Guerra DlcNoch keine Bewertungen

- Contaminacion AmbientalDokument6 SeitenContaminacion AmbientalJean Danel Guerra DlcNoch keine Bewertungen

- Trabajo Grupal 08Dokument2 SeitenTrabajo Grupal 08Jean Danel Guerra DlcNoch keine Bewertungen

- Ges TiempoDokument1 SeiteGes TiempoJean Danel Guerra DlcNoch keine Bewertungen

- Inventario FísicoDokument4 SeitenInventario FísicoJean Danel Guerra DlcNoch keine Bewertungen

- Capitulo 3 - CuestionarioDokument1 SeiteCapitulo 3 - CuestionarioJean Danel Guerra DlcNoch keine Bewertungen

- Inventario FísicoDokument4 SeitenInventario FísicoJean Danel Guerra DlcNoch keine Bewertungen

- Capitulo 3 - CuestionarioDokument1 SeiteCapitulo 3 - CuestionarioJean Danel Guerra DlcNoch keine Bewertungen

- Cardinalidad ProyectoDokument2 SeitenCardinalidad ProyectoMariano LnxNoch keine Bewertungen

- Inventario FísicoDokument5 SeitenInventario FísicoJean Danel Guerra DlcNoch keine Bewertungen

- Capitulo 3 - CuestionarioDokument1 SeiteCapitulo 3 - CuestionarioJean Danel Guerra DlcNoch keine Bewertungen

- Ges IntDokument1 SeiteGes IntJean Danel Guerra DlcNoch keine Bewertungen

- Guía de Laboratorio de Física II 2016Dokument12 SeitenGuía de Laboratorio de Física II 2016Jean Danel Guerra DlcNoch keine Bewertungen

- Material de Estudio N°6Dokument6 SeitenMaterial de Estudio N°6Jean Danel Guerra DlcNoch keine Bewertungen

- 2022 Semana 11sDokument4 Seiten2022 Semana 11sroxanaNoch keine Bewertungen

- Formato SIB 02Dokument4 SeitenFormato SIB 02Jhonny AlbertoNoch keine Bewertungen

- Acero Estructural PerfilesDokument8 SeitenAcero Estructural PerfilesMiguel Angel Diaz VargasNoch keine Bewertungen

- Ciudadanía EnsayoDokument26 SeitenCiudadanía EnsayosureadoNoch keine Bewertungen

- WP ContentuploadsMatematicas Academicas 3 ESO Anaya 14 Parametros Estadisticos PDFDokument35 SeitenWP ContentuploadsMatematicas Academicas 3 ESO Anaya 14 Parametros Estadisticos PDFLucía MGNoch keine Bewertungen

- Tipos de Servidores en SQLDokument11 SeitenTipos de Servidores en SQLPaus PachecoNoch keine Bewertungen

- Resumen SikaDokument4 SeitenResumen SikaJose DuarteNoch keine Bewertungen

- Cadenas de Markov y Teoría de ColasDokument8 SeitenCadenas de Markov y Teoría de ColasDavid CoelloNoch keine Bewertungen

- Memoria Descriptiva General Iei GrauDokument8 SeitenMemoria Descriptiva General Iei GrauJose SotoNoch keine Bewertungen

- Practica de LaboratorioDokument10 SeitenPractica de LaboratoriovalentinaNoch keine Bewertungen

- Silabo FotografiaDokument6 SeitenSilabo Fotografiajuan carlos CarrascoNoch keine Bewertungen

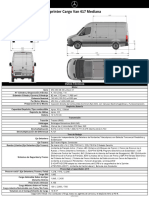

- Sprinter CargoVan 417 Mediana - 90764313-MXFDokument1 SeiteSprinter CargoVan 417 Mediana - 90764313-MXFManuel SalinasNoch keine Bewertungen

- Escrito de PPPDokument4 SeitenEscrito de PPPYuli ANoch keine Bewertungen

- Ensayo Semana 13 LENGUAJE EL MUNDO SIMBÓLICODokument1 SeiteEnsayo Semana 13 LENGUAJE EL MUNDO SIMBÓLICOJefferson Correa CortezNoch keine Bewertungen

- Anexo 5 - Matriz Informe FinalDokument13 SeitenAnexo 5 - Matriz Informe FinalMARIA DORANI SILVANoch keine Bewertungen

- U1 A2 Tipos Caracteristicas Investigacion CientificaDokument5 SeitenU1 A2 Tipos Caracteristicas Investigacion Cientificacheluis RenteriaNoch keine Bewertungen

- Amado Kryon - Carrol Lee - Atributos para La Ascensión y El Poder de La Conciencia Humana 06.02Dokument13 SeitenAmado Kryon - Carrol Lee - Atributos para La Ascensión y El Poder de La Conciencia Humana 06.02Heraclio LópezNoch keine Bewertungen

- El Rol Del Facilitador PDFDokument26 SeitenEl Rol Del Facilitador PDFJuan David RichauxNoch keine Bewertungen

- Esquema! 2Dokument7 SeitenEsquema! 2Alberto TitoNoch keine Bewertungen

- Volcanes de AndaguaDokument5 SeitenVolcanes de AndaguaRf CjulianNoch keine Bewertungen

- Escaras TDokument122 SeitenEscaras ThomecaresaludNoch keine Bewertungen

- Planificacion RosarioDokument2 SeitenPlanificacion RosarioTere RodríguezNoch keine Bewertungen

- Textos para Trabajar ComprensiónDokument14 SeitenTextos para Trabajar ComprensiónELPAPU-HACKER ooNoch keine Bewertungen

- El EnamoramientoDokument5 SeitenEl EnamoramientoSusi LoriNoch keine Bewertungen

- 5ta Lectura Apuntes Sobre El Derecho de Propiedad A Partir de Sus Contornos ConstitucionalesDokument2 Seiten5ta Lectura Apuntes Sobre El Derecho de Propiedad A Partir de Sus Contornos ConstitucionalesDaniela GuevaraNoch keine Bewertungen