Beruflich Dokumente

Kultur Dokumente

Iethical HackingCEH

Hochgeladen von

rosslovelady0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

5 Ansichten1 SeiteiEthical

Originaltitel

iEthical-HackingCEH

Copyright

© © All Rights Reserved

Verfügbare Formate

PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldeniEthical

Copyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

5 Ansichten1 SeiteIethical HackingCEH

Hochgeladen von

rossloveladyiEthical

Copyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 1

iEthical Hacking(CEH)

1. Introduction to Ethical Hacking

2. Footprinting and Reconnaissance

3. Scanning Networks

4. Enumeration

5. System Hacking

6. Trojans and Backdoors

7. Viruses and Worms

8. Sniffers

9. Social Engineering

10. Denial of Service

11. Session Hijacking

12. Hacking Webservers

13. Hacking Web Applications

14. SQL Injection

15. Hacking Wireless Networks

16. Evading IDS, Firewalls and Honeypots

17. Buffer Overflows

18. Cryptography

19. Penetration Testing

Das könnte Ihnen auch gefallen

- The Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeVon EverandThe Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeBewertung: 4 von 5 Sternen4/5 (5794)

- The Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreVon EverandThe Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreBewertung: 4 von 5 Sternen4/5 (1090)

- Never Split the Difference: Negotiating As If Your Life Depended On ItVon EverandNever Split the Difference: Negotiating As If Your Life Depended On ItBewertung: 4.5 von 5 Sternen4.5/5 (838)

- Hidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceVon EverandHidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceBewertung: 4 von 5 Sternen4/5 (890)

- Grit: The Power of Passion and PerseveranceVon EverandGrit: The Power of Passion and PerseveranceBewertung: 4 von 5 Sternen4/5 (587)

- Shoe Dog: A Memoir by the Creator of NikeVon EverandShoe Dog: A Memoir by the Creator of NikeBewertung: 4.5 von 5 Sternen4.5/5 (537)

- Elon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureVon EverandElon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureBewertung: 4.5 von 5 Sternen4.5/5 (474)

- The Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersVon EverandThe Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersBewertung: 4.5 von 5 Sternen4.5/5 (344)

- Her Body and Other Parties: StoriesVon EverandHer Body and Other Parties: StoriesBewertung: 4 von 5 Sternen4/5 (821)

- The Sympathizer: A Novel (Pulitzer Prize for Fiction)Von EverandThe Sympathizer: A Novel (Pulitzer Prize for Fiction)Bewertung: 4.5 von 5 Sternen4.5/5 (119)

- The Emperor of All Maladies: A Biography of CancerVon EverandThe Emperor of All Maladies: A Biography of CancerBewertung: 4.5 von 5 Sternen4.5/5 (271)

- The Little Book of Hygge: Danish Secrets to Happy LivingVon EverandThe Little Book of Hygge: Danish Secrets to Happy LivingBewertung: 3.5 von 5 Sternen3.5/5 (399)

- The World Is Flat 3.0: A Brief History of the Twenty-first CenturyVon EverandThe World Is Flat 3.0: A Brief History of the Twenty-first CenturyBewertung: 3.5 von 5 Sternen3.5/5 (2219)

- The Yellow House: A Memoir (2019 National Book Award Winner)Von EverandThe Yellow House: A Memoir (2019 National Book Award Winner)Bewertung: 4 von 5 Sternen4/5 (98)

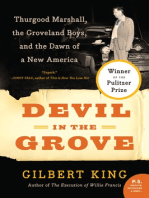

- Devil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaVon EverandDevil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaBewertung: 4.5 von 5 Sternen4.5/5 (265)

- A Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryVon EverandA Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryBewertung: 3.5 von 5 Sternen3.5/5 (231)

- Team of Rivals: The Political Genius of Abraham LincolnVon EverandTeam of Rivals: The Political Genius of Abraham LincolnBewertung: 4.5 von 5 Sternen4.5/5 (234)

- On Fire: The (Burning) Case for a Green New DealVon EverandOn Fire: The (Burning) Case for a Green New DealBewertung: 4 von 5 Sternen4/5 (73)

- AllData4HP22 Valve Body DiagramsDokument7 SeitenAllData4HP22 Valve Body Diagramsrosslovelady100% (4)

- The Unwinding: An Inner History of the New AmericaVon EverandThe Unwinding: An Inner History of the New AmericaBewertung: 4 von 5 Sternen4/5 (45)

- 1 Welcome To SigPloit SigPloiter - SigPloit Wiki GitHubDokument1 Seite1 Welcome To SigPloit SigPloiter - SigPloit Wiki GitHubrossloveladyNoch keine Bewertungen

- Good Work Business Plan PDFDokument34 SeitenGood Work Business Plan PDFACBNoch keine Bewertungen

- Configure Sflow Export On Dell Power Connect Switches - SolarWinds Worldwide, LLC. Help and SupportDokument1 SeiteConfigure Sflow Export On Dell Power Connect Switches - SolarWinds Worldwide, LLC. Help and SupportrossloveladyNoch keine Bewertungen

- Monitor Traffic On Specific PCs - THWACKDokument3 SeitenMonitor Traffic On Specific PCs - THWACKrossloveladyNoch keine Bewertungen

- EICON DIVA softSS7ReferenceGuideDokument56 SeitenEICON DIVA softSS7ReferenceGuiderossloveladyNoch keine Bewertungen

- How To Install Snort NIDS On Ubuntu LinuxDokument9 SeitenHow To Install Snort NIDS On Ubuntu LinuxrossloveladyNoch keine Bewertungen

- Gartner MQ Data Centre Outsourcing & Infrastructure Utility Services - EuropeDokument38 SeitenGartner MQ Data Centre Outsourcing & Infrastructure Utility Services - EuroperossloveladyNoch keine Bewertungen

- Ebook - SysAdmin Guide To Azure IaaSDokument85 SeitenEbook - SysAdmin Guide To Azure IaaSSrinivas ReddyNoch keine Bewertungen

- Ebook - SysAdmin Guide To Azure IaaSDokument85 SeitenEbook - SysAdmin Guide To Azure IaaSSrinivas ReddyNoch keine Bewertungen

- Gartner MQ Intrusion Detection & Prevention SystemsDokument46 SeitenGartner MQ Intrusion Detection & Prevention SystemsrossloveladyNoch keine Bewertungen

- How To Run VMware ESXI 7.0 On Hardware With Unsupported CPUs - Flemming's BlogDokument5 SeitenHow To Run VMware ESXI 7.0 On Hardware With Unsupported CPUs - Flemming's BlogrossloveladyNoch keine Bewertungen

- Building A Multi-Lingual OCR EngineDokument21 SeitenBuilding A Multi-Lingual OCR EnginerossloveladyNoch keine Bewertungen

- Cloud Security - A Primer by Yogesh Gupta, CISSP® CCSK CCSP - The Cloud, Services, Standards - PeerlystDokument8 SeitenCloud Security - A Primer by Yogesh Gupta, CISSP® CCSK CCSP - The Cloud, Services, Standards - PeerlystrossloveladyNoch keine Bewertungen

- 2016 Fee-Help BookletDokument33 Seiten2016 Fee-Help BookletrossloveladyNoch keine Bewertungen

- ANU Crawford Academic Skills Handbook Aug 2015Dokument89 SeitenANU Crawford Academic Skills Handbook Aug 2015rossloveladyNoch keine Bewertungen

- Simon Hackett Submission - Enquiry Into Australian Telco Networks Sub136dDokument34 SeitenSimon Hackett Submission - Enquiry Into Australian Telco Networks Sub136drossloveladyNoch keine Bewertungen

- (Ptsecurity, 2016) Positive Research 2016 EngDokument104 Seiten(Ptsecurity, 2016) Positive Research 2016 EngrossloveladyNoch keine Bewertungen

- 24 EthicalCaseStudiesDokument16 Seiten24 EthicalCaseStudiesrossloveladyNoch keine Bewertungen

- BIG-IP Systems Getting Started GuideDokument102 SeitenBIG-IP Systems Getting Started Guidesh_ashokNoch keine Bewertungen

- Maguire 2G1330 Mobile & Wireless Network Architectures P4-Lecture2-2002Dokument41 SeitenMaguire 2G1330 Mobile & Wireless Network Architectures P4-Lecture2-2002rossloveladyNoch keine Bewertungen

- Maguire IK2555 Lectures 20160108 HandoutsDokument591 SeitenMaguire IK2555 Lectures 20160108 HandoutsrossloveladyNoch keine Bewertungen

- Android Forensics - Simplifying Cell Phone Examinations - Lessard & Kessler (ECU) 2010.Dokument13 SeitenAndroid Forensics - Simplifying Cell Phone Examinations - Lessard & Kessler (ECU) 2010.rosslovelady100% (1)

- 2 Mobile Network Architecture SigPloiter - SigPloit Wiki GitHubDokument2 Seiten2 Mobile Network Architecture SigPloiter - SigPloit Wiki GitHubrossloveladyNoch keine Bewertungen

- OFFICE 365 PROXY GUIDEDokument4 SeitenOFFICE 365 PROXY GUIDErossloveladyNoch keine Bewertungen

- KS User ManualDokument36 SeitenKS User ManualrossloveladyNoch keine Bewertungen

- UniSA PHD Examiner FAQsDokument5 SeitenUniSA PHD Examiner FAQsrossloveladyNoch keine Bewertungen

- Critique of The CISSP Common Body of Knowledge of Cryptography - Neuhaus & GheorgheDokument3 SeitenCritique of The CISSP Common Body of Knowledge of Cryptography - Neuhaus & GheorgherossloveladyNoch keine Bewertungen

- IOS Forensics Where Are We Now Mattia Epifani Pasquale Stirparo (SANS) 2016Dokument64 SeitenIOS Forensics Where Are We Now Mattia Epifani Pasquale Stirparo (SANS) 2016rossloveladyNoch keine Bewertungen