Beruflich Dokumente

Kultur Dokumente

Políticas de Seguridad

Hochgeladen von

Santiago Andrés Medranda MorejónCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Políticas de Seguridad

Hochgeladen von

Santiago Andrés Medranda MorejónCopyright:

Verfügbare Formate

MÁSTER UNIVERSITARIO

SEGURIDAD DE TIC’S

SANTIAGO MEDRANDA

! 22 DE DICIEMBRE DE 2017

Políticas de Seguridad

Políticas de seguridad tecnológica para bancos

Información:

• Todos los datos de propiedad de la empresa se deben clasificar dentro de las siguientes

categorías para los datos sensibles: SECRETO, CONFIDENCIAL, PRIVADO, y para los datos no

sensibles la categoría es PÚBLICO.

• Cuando se consolide información con varias clasificaciones de sensibilidad, los controles usados

deben proteger la información más sensible y se debe clasificar con el máximo nivel de

restricción que contenga la misma.

• La eliminación de la información debe seguir procedimientos seguros y debidamente aprobados

por el responsable de la seguridad informática y de datos en la entidad.

• Toda información secreta debe estar encriptada, ya sea que se encuentre al interior de la

empresa o externamente, en cualquier medio de almacenamiento, transporte o transmisión.

• Toda información sensible debe tener un proceso periódico de respaldo, tener asignado un

período de retención determinado, la fecha de la última modificación y la fecha en que deja de

ser sensible o se degrada (considerando su eliminación).

• Toda la información contable, de impuestos y de tipo legal debe ser conservada de acuerdo con

las normas y leyes vigentes.

• La remisión de información sensible tanto por correo interno como externo debe cumplir con los

procedimientos establecidos de manera que se realice en forma segura.

• Todos los derechos de propiedad intelectual de los productos desarrollados o modificados por los

empleados de la institución, durante el tiempo que dure su relación laboral, son de propiedad

exclusiva de la empresa.

• La realización de copias adicionales de información sensible debe cumplir con los

procedimientos de seguridad establecidos para tal fin.

• Para reducir la probabilidad de ingreso erróneo de datos de alta sensibilidad, todos los

procedimientos de ingreso de información deben contener controles de validación.

• Todas las transacciones que ingresan a un sistema de producción computarizado, deben ser

sujetos a un chequeo razonable, chequeos de edición y/o validaciones de control.

Hardware

• Los equipos computacionales no deben ser alterados ni mejorados (cambios de procesador,

memoria o tarjetas) sin el consentimiento, evaluación técnica y autorización del área responsable

(Soporte Computacional).

POLÍTICAS DE SEGURIDAD UEM !1

MÁSTER UNIVERSITARIO

SEGURIDAD DE TIC’S

SANTIAGO MEDRANDA

! 22 DE DICIEMBRE DE 2017

• Los funcionarios deben reportar a los entes pertinentes sobre daños y pérdida del equipo que

tengan a su cuidado y sea propiedad de la empresa. La intervención directa para reparar el equipo

debe estar expresamente prohibida. El personal proporcionará personal interno o externo para la

solución del problema reportado.

• Todos los equipos de la entidad deben estar relacionados en un inventario que incluya la

información de sus características, configuración y ubicación.

• Todo el hardware que adquiera la universidad debe conseguirse a través de canales de compra

estándares.

• Todos los productos de hardware deben ser registrados por proveedor y contar con el respectivo

contrato de mantenimiento.

• Los equipos computacionales, sean estos PC, servidores, LAN, etc. no deben moverse o

reubicarse sin la aprobación previa del Administrador o Jefe del área involucrada.

• Antes de conectarlos a la red interna todos los servidores de Intranet de la empresa deben ser

autorizados por el área responsable del hardware.

Accesos Físicos y Lógicos

• Todos los computadores multi-usuario y los equipos de comunicaciones deben estar ubicados en

lugares asegurados para prevenir alteraciones y usos no autorizados.

• Los equipos de computación de la empresa deben ser protegidos por mecanismos de control

aprobados por el área de seguridad informática y de datos.

• Las direcciones internas, configuraciones e información relacionada con el diseño de los sistemas

de comunicación y cómputo de la empresa deben ser restringidas.

Respaldos y Continuidad de Negocio

• Los equipos del DataCenter se deben equipar con unidades suplementarias de energía eléctrica

(UPS).

• El diseño de la red de comunicaciones debe estar de tal forma que se evite tener un punto crítico

de falla, como un centro único que cause la caída de todos los servicios.

• A todo equipo de cómputo, comunicaciones y demás equipos de soporte debe realizársele un

mantenimiento preventivo y periódico, de tal forma que el riesgo a fallas se mantenga en una

probabilidad de ocurrencia baja.

• Los planes de contingencia y recuperación de equipos deben ser probados regularmente con el fin

de asegurar que el plan sea relevante, efectivo, práctico y factible de realizar. Cada prueba debe

documentarse y sus resultados y las acciones de corrección deben comunicarse a la alta dirección.

Prevención y Desastres

• Preparar, implementar y mantener el Plan de Contingencia y de Recuperación de desastres y

continuidad del negocio relacionados con tecnología informática.

POLÍTICAS DE SEGURIDAD UEM !2

MÁSTER UNIVERSITARIO

SEGURIDAD DE TIC’S

SANTIAGO MEDRANDA

! 22 DE DICIEMBRE DE 2017

• Liderar el proceso de pruebas que se debe ejecutar periódicamente a los Planes de Contingencia y

de Recuperación.

• Establecer y apoyar a las áreas encargadas en la ejecución de un plan de Capacitación continuo

que permita actualizar a los funcionarios en aspectos de seguridad informática fortaleciendo la

cultura sobre el tema.

• Dar un entrenamiento adecuado a los usuarios, custodios y usuarios dueños de la información en

cuanto a los requerimientos y responsabilidades sobre la seguridad de la información.

• Investigar, documentar e informar a los propietarios de la información los incidentes de seguridad

tanto lógica como física.

• Soportar las investigaciones sobre violaciones a la seguridad de los sistemas en apoyo al área de

Seguridad no Tecnológica (Física) y presentar los informes respectivos a la Dirección Superior.

• Garantizar que todos los mantenimientos a los sistemas de misión crítica y prioritaria estén

autorizados, probados e implementados de acuerdo con los requerimientos de los usuarios

previamente validados por un grupo especializado y que no comprometan la seguridad informática

de la organización.

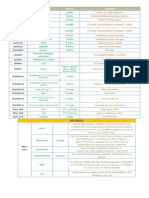

Desarrollo de Políticas

Primera Política

Política de Seguridad Código: SP-POL-1117

SP.SECDEV

Seguridad de Equipos Versión : 1.2

Revisión

Fecha Versión Descripción Responsable

1.1 Los equipos de computación de la

empresa deben ser protegidos

06-06-2017 Santiago Medranda

mecanismos elaborados por el

departamento de sistemas

1.2 Los equipos de computación de la

empresa deben ser protegidos por

12-12-2017 mecanismos de control aprobados por Santiago Medranda

el área de seguridad informática y de

datos.

Datos Generales

Fecha de Publicación Fecha Última Actualización Autor

07-07-2017 12-12-2017 Santiago Medranda

POLÍTICAS DE SEGURIDAD UEM !3

MÁSTER UNIVERSITARIO

SEGURIDAD DE TIC’S

SANTIAGO MEDRANDA

! 22 DE DICIEMBRE DE 2017

Segunda Política

Política de Seguridad Código: SP-POL-3017

SP.SECDEV

Propiedad Intelectual Software Versión : 1.2

Revisión

Fecha Versión Descripción Responsable

1.1 Todos los derechos de propiedad

intelectual de los productos

desarrollados o modificados por los

04-04-2017 Santiago Medranda

empleados de la institución, durante el

tiempo que dure su relación laboral,

podrán ser registrados por su creador.

1.2 Todos los derechos de propiedad

intelectual de los productos

desarrollados o modificados por los

10-10-2017 Santiago Medranda

empleados de la institución, durante el

tiempo que dure su relación laboral, son

de propiedad exclusiva de la empresa.

Datos Generales

Fecha de Publicación Fecha Última Actualización Autor

05-05-2017 10-10-2017 Santiago Medranda

POLÍTICAS DE SEGURIDAD UEM !4

Das könnte Ihnen auch gefallen

- Profesiones Digitales CiberseguridadDokument18 SeitenProfesiones Digitales CiberseguridadSantiago Andrés Medranda MorejónNoch keine Bewertungen

- Codec G.722Dokument6 SeitenCodec G.722Santiago Andrés Medranda MorejónNoch keine Bewertungen

- Contabilidad IntroduccionDokument21 SeitenContabilidad IntroduccionSantiago Andrés Medranda MorejónNoch keine Bewertungen

- RFIDDokument18 SeitenRFIDSantiago Andrés Medranda MorejónNoch keine Bewertungen

- Tipo DatosDokument2 SeitenTipo DatosSantiago Andrés Medranda MorejónNoch keine Bewertungen

- Telefonia Celular Parámetros de Transmisión PDFDokument1 SeiteTelefonia Celular Parámetros de Transmisión PDFSantiago Andrés Medranda MorejónNoch keine Bewertungen

- Examen de Redes (Practico)Dokument2 SeitenExamen de Redes (Practico)Santiago Andrés Medranda MorejónNoch keine Bewertungen

- Constitución PoliticaDokument10 SeitenConstitución PoliticaSantiago Andrés Medranda MorejónNoch keine Bewertungen

- Tarea 5Dokument1 SeiteTarea 5Santiago Andrés Medranda MorejónNoch keine Bewertungen

- Pasos para La Configuración Del Servidor Web en Raspberry PiDokument18 SeitenPasos para La Configuración Del Servidor Web en Raspberry PiFranklin Bustinza MacedoNoch keine Bewertungen

- S8 Tarea Set A Elect1302Dokument5 SeitenS8 Tarea Set A Elect1302daniel astorgaNoch keine Bewertungen

- Mini GUIA Estudio U3Dokument19 SeitenMini GUIA Estudio U3Matilde Inés CésaiNoch keine Bewertungen

- Foro, Informe Tecnico - Presentacion Del CronogramaDokument3 SeitenForo, Informe Tecnico - Presentacion Del CronogramaJAIRO HERNANDEZNoch keine Bewertungen

- Ccs 3Dokument9 SeitenCcs 3Jzus JmzNoch keine Bewertungen

- Planeacion Semana 2Dokument6 SeitenPlaneacion Semana 2Monik Gallegos MorenoNoch keine Bewertungen

- 1.3 Fuentes de ConsultaDokument13 Seiten1.3 Fuentes de ConsultaYekkaLSNoch keine Bewertungen

- CV Beatriz López PechDokument1 SeiteCV Beatriz López PechJessica RodriguezNoch keine Bewertungen

- ConclusionDokument1 SeiteConclusionRAMSES RODRIGUEZNoch keine Bewertungen

- Examen Informe FinalDokument6 SeitenExamen Informe FinalDIEGOKUANoch keine Bewertungen

- INTEGRACIÓN DE SISTEMAS ERP PARA MYPES EN HUANCAYO - ParcialDokument10 SeitenINTEGRACIÓN DE SISTEMAS ERP PARA MYPES EN HUANCAYO - ParcialErick Reginaldo Campodonico DelgadilloNoch keine Bewertungen

- Calculos de Tiempo LinuxDokument8 SeitenCalculos de Tiempo LinuxMicaela PazNoch keine Bewertungen

- Tesis Arreglada (No. D Tablas, Llamado Al Lector) 1diciembre2021Dokument139 SeitenTesis Arreglada (No. D Tablas, Llamado Al Lector) 1diciembre2021planificacionuasdsanjuan planificacionuasdsanjuanNoch keine Bewertungen

- Eduardo Fernando Miranda Rodriguez Act6Dokument3 SeitenEduardo Fernando Miranda Rodriguez Act6fmr5855Noch keine Bewertungen

- Partes Del Cpu-Alexanderlopezalejandro.Dokument2 SeitenPartes Del Cpu-Alexanderlopezalejandro.luis lopesNoch keine Bewertungen

- EJERC N3 Básico-M3-Cuaderno de EjerciciosDokument26 SeitenEJERC N3 Básico-M3-Cuaderno de EjerciciosJAndrea Vargas CumplidoNoch keine Bewertungen

- L15 SegmentaciónDokument7 SeitenL15 SegmentaciónMarisel UrbinaNoch keine Bewertungen

- Camara CuboDokument4 SeitenCamara CuboAndres Encalada PalaciosNoch keine Bewertungen

- Respaldos en ServidoresDokument6 SeitenRespaldos en ServidoresIsaac AlbertoNoch keine Bewertungen

- Documento de Requerimiento de Software Y - o Perfil LaboralDokument15 SeitenDocumento de Requerimiento de Software Y - o Perfil LaboralHenry Leonardo Diaz GutierrezNoch keine Bewertungen

- Principios de Enrutamiento Tarea 3 Unidad 2 CompletoDokument406 SeitenPrincipios de Enrutamiento Tarea 3 Unidad 2 CompletojohnNoch keine Bewertungen

- MyGica ISDB-T TV Hybrid USB User ManualDokument10 SeitenMyGica ISDB-T TV Hybrid USB User ManualLarryNoch keine Bewertungen

- sbt30 85 Pss LsppeDokument2 Seitensbt30 85 Pss LsppeMaribel CuentasNoch keine Bewertungen

- Elaboracion de Un Sistema de Informacion de Una Farmacia para HuanchiDokument10 SeitenElaboracion de Un Sistema de Informacion de Una Farmacia para HuanchiLuis Alberto Huanchi AycaNoch keine Bewertungen

- Cinta de OpcionesDokument2 SeitenCinta de OpcionesSteven MorochoNoch keine Bewertungen

- Manual de GeoreferenciaDokument26 SeitenManual de GeoreferenciaLuysyñño ChNoch keine Bewertungen

- Tema 2 2 Integridad Seguridad InformaticaDokument17 SeitenTema 2 2 Integridad Seguridad Informaticajesus barrionuevoNoch keine Bewertungen

- Unidad III. LINEAMIENTOS TECNOLÓGICOS PARA LA PROTECCIÓN DE DATOS E INFORMACIÓN EN LAS ORGANIZACIONES - Tarea1 - UNIDADIII - KARELINE - BURGOSDokument4 SeitenUnidad III. LINEAMIENTOS TECNOLÓGICOS PARA LA PROTECCIÓN DE DATOS E INFORMACIÓN EN LAS ORGANIZACIONES - Tarea1 - UNIDADIII - KARELINE - BURGOSKareline BurgosNoch keine Bewertungen

- Manifiesto AgilDokument7 SeitenManifiesto AgiluR MalNoch keine Bewertungen

- Módulo1 - Repaso IPv6 y Mecanismos de TransiciónDokument59 SeitenMódulo1 - Repaso IPv6 y Mecanismos de TransiciónArley LunaNoch keine Bewertungen