Beruflich Dokumente

Kultur Dokumente

2017 03 22 Tablas Dispersion Ejercitario Clase PDF

Hochgeladen von

Natalia CardozoOriginalbeschreibung:

Originaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

2017 03 22 Tablas Dispersion Ejercitario Clase PDF

Hochgeladen von

Natalia CardozoCopyright:

Verfügbare Formate

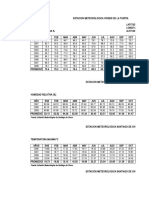

Algoritmos y ED III – 2017 – 1er Semestre - Tablas de dispersión.

Ejercicios de clase

Prof. Cristian Cappo – 22-marzo-2017

Preguntas de revisión sobre Tablas de Dispersión ( Capítulo 19 de Libro de Weiss )

CUESTIONARIO

1. ¿Por qué Weiss menciona que las tablas de dispersión se basan en propiedades estadísticas en lugar de esperar entradas aleatorias?

2. ¿Cuál es la consecuencia directa, en el rendimiento de una tabla de dispersión, cuando existe una elevada cantidad de colisiones?

3. ¿Qué se entiende por eliminación perezosa? ¿Por qué se aplicaría en una tabla de dispersión?

4. ¿Porqué la función de dispersión (Figura 19.3) mostrada en la página 531 no es buena o conveniente? Justifique su respuesta con un

sencillo ejemplo.

5. ¿Por qué el tamaño de una tabla de dispersión es preferible que sea un número primo?

6. Explique como el factor de carga tiene influencia en la inserción de elementos en una tabla de dispersión con exploración lineal.

7. Explique por que el costo de una búsqueda sin éxito es el mismo que el costo de una inserción.

8. ¿Qué es agrupación primaria en una tabla de dispersión con exploración lineal?

9. ¿Qué es rehashing? ¿Cuándo es necesario?

10. Indique los factores en pro y en contra del hashing enlazado.

11. ¿Porqué las tablas de dispersión suelen ser las estructuras de datos preferidas en la construcción de compiladores?

12. Si se inserta un valor X en una tabla de dispersión inicialmente vacía con exploración lineal, luego se insertan y se borran

consecutivamente varios otros elementos. Finalmente se intenta borrar el componente con valor X ¿Cuál es el costo esperado de

encontrar y borrar dicho elemento de la tabla?

EJERCICIOS

Doble hashing

Basado en exploración lineal pero utilizando como desplazamiento inicial una segunda función de dispersión. De esta forma

se prueba la secuencia: p(K,i) = i * h2(K).

Ejemplo de funcionamiento:

Asuma que tiene una tabla de M=101 y que tres claves k1, k2 y k3, con h(k1) = 30, h(k2) = 28, h(k3) = 30, h2(k1) = 2,

h2(k2) = 5 y h2(k3) = 5. La secuencia de prueba para k1 sería 30, 32, 34, 36 y así sucesivamente. La secuencia de prueba de

k2 sería 28, 33, 38, 43. La secuencia de prueba de k3 sería 30, 35,40,45.

EJERCICIO 1

Considere insertar las claves 10, 22, 31, 4, 15, 28, 17, 88, 59 en una tabla hash de M=11 utilizando dispersión cerrada (o de

direccionamiento abierto). Considerar h(k) = k % M

Grafique la inserción utilizando los siguientes métodos de resolución de colisión:

– Exploración lineal

– Exploración cuadrática

– Doble hashing utilizando la función h2(k) = 1 + ( k % ( m -1 ) ) . Recuerde que el doble hashing se aplica de la siguiente

forma:

h(k,i) = (h1 (k) + ih2(k) ) % M

Así para el primer valor k se tendría la posición h1(k)

EJERCICIO 2

Asuma que usted tiene una clave k que tiene que introducir en una tabla hash de n slots ( indexado de 0 a n -1 ). Por cada una

de las siguientes funciones hash ( h (k) ) indicar si es una función hash que funciona y luego comentar si es aceptable.

h(k) = k/n donde k y n son enteros

h(k) = 1

h(k) = ( k + random(n)) % n random(n) retorna un entero entre 0 y n-1 inclusive.

h(k) = k % n donde n es un número primo

EJERCICIO 3

Considerando los siguientes datos: {18, 58, 49, 89, 9, 12}, una tabla hash con M = 10 y una función de dispersión h(i) = i

mod M, muestre gráficamente las tablas resultantes para una:

a) tabla de dispersión cerrada con exploración lineal

b) tabla de dispersión cerrada con exploración cuadrática

c) tabla de dispersión cerrada con una segunda función de dispersión h2(k) = k mod 5

EJERCICIO 4

Proponga un método de transformar cada una de las siguientes claves en índices de 0 a M-1.

a) Entero positivo b) Número en punto flotante en el rango 0 a 1. c) Cadena d) Fecha (dd/mm/aaaa)

Das könnte Ihnen auch gefallen

- La ecuación general de segundo grado en dos y tres variablesVon EverandLa ecuación general de segundo grado en dos y tres variablesNoch keine Bewertungen

- 2017 03 22 Tablas Dispersion Ejercitario Clase PDFDokument1 Seite2017 03 22 Tablas Dispersion Ejercitario Clase PDFNatalia CardozoNoch keine Bewertungen

- Tablas HashDokument10 SeitenTablas HashJessica González0% (1)

- Guia 2Dokument19 SeitenGuia 2Nilsson Fernández RamosNoch keine Bewertungen

- Hash ColisionesDokument6 SeitenHash ColisionesAlexander Eduardo Hernandez RamosNoch keine Bewertungen

- Asignación 2Dokument10 SeitenAsignación 2Angel GarciaNoch keine Bewertungen

- Ejercicios UnidadIII PDFDokument7 SeitenEjercicios UnidadIII PDFMiguel BotelloNoch keine Bewertungen

- Función LinealDokument3 SeitenFunción LinealJeremias OssvaldNoch keine Bewertungen

- Metodos NumericosDokument4 SeitenMetodos NumericosLaura Maria Carranza CabraNoch keine Bewertungen

- Laboratorio N 01Dokument5 SeitenLaboratorio N 01bellodasandovalkevinNoch keine Bewertungen

- Practica 1Dokument5 SeitenPractica 1shauwnNoch keine Bewertungen

- Taller 4 - Metodos NumericosDokument4 SeitenTaller 4 - Metodos NumericosAlberto Lagos100% (1)

- Señales DiscretasDokument3 SeitenSeñales DiscretasAmilcar SánchezNoch keine Bewertungen

- Interpolación de Lagrange y diferencias divididas para aproximar funcionesDokument4 SeitenInterpolación de Lagrange y diferencias divididas para aproximar funcionesCarlosSanMiguelNoch keine Bewertungen

- LISP - Atomos y ListasDokument14 SeitenLISP - Atomos y ListasRobertoNoch keine Bewertungen

- Taller Algebra 9 Periodo 4Dokument9 SeitenTaller Algebra 9 Periodo 4JOSENoch keine Bewertungen

- Función cuadrática máxima áreaDokument8 SeitenFunción cuadrática máxima áreaClaudio WashintongNoch keine Bewertungen

- Ciclo17 ConsignasfinalesDokument29 SeitenCiclo17 ConsignasfinalesMatias BeneitezNoch keine Bewertungen

- Tarea N°4 de MatlabDokument30 SeitenTarea N°4 de MatlabFlavio Medina MNoch keine Bewertungen

- Ejercicios Voluntarios Funciones ElementalesDokument7 SeitenEjercicios Voluntarios Funciones ElementalesAMYNNXXXXNoch keine Bewertungen

- Examenes de Los 2 Ultimos CursosDokument27 SeitenExamenes de Los 2 Ultimos CursosAlejo Louro Noguera100% (1)

- Tablas de dispersión (hashingDokument32 SeitenTablas de dispersión (hashingUn-tal Luis Enrique S A100% (1)

- Guia 1 - 2023Dokument11 SeitenGuia 1 - 2023Jazmín VazquezNoch keine Bewertungen

- Guia Interpretacion de GraficosDokument2 SeitenGuia Interpretacion de GraficosOnnel AvilaNoch keine Bewertungen

- Funciones realesDokument14 SeitenFunciones realesnANDA GOLLNoch keine Bewertungen

- Cálculo vectorial en ingenieríaDokument31 SeitenCálculo vectorial en ingenieríaAndres LujanNoch keine Bewertungen

- 4° - Actividad 1Dokument8 Seiten4° - Actividad 1Iasd Chimbote B JA ChimboteNoch keine Bewertungen

- Trabajo Fisica 1 Lab 2Dokument37 SeitenTrabajo Fisica 1 Lab 2Alexander KuroSake GuevaraNoch keine Bewertungen

- Práctica N°1 Función CuadráticaDokument3 SeitenPráctica N°1 Función CuadráticaHeily GonzalezNoch keine Bewertungen

- Parábolas y funciones cuadráticasDokument4 SeitenParábolas y funciones cuadráticasleticia Adilen Bernal VillanuevaNoch keine Bewertungen

- 3° - ACTIVIDAD 3 Clases 2023 Colegio LimaDokument9 Seiten3° - ACTIVIDAD 3 Clases 2023 Colegio LimaHeindrich AZNoch keine Bewertungen

- 3eso3 2boletinfunciones PDFDokument10 Seiten3eso3 2boletinfunciones PDFAntonia Roldan AguileraNoch keine Bewertungen

- Matemática IIDokument3 SeitenMatemática IIGabrielFloresNoch keine Bewertungen

- 5° - Actividad 4 Estudiante Junio2Dokument5 Seiten5° - Actividad 4 Estudiante Junio2Wase Alejandro QuispeNoch keine Bewertungen

- Ficha de Repaso - 10Dokument3 SeitenFicha de Repaso - 10Nestor Sánchez LeónNoch keine Bewertungen

- 7 Funcion Lineal IIDokument6 Seiten7 Funcion Lineal IILuisa BallesterosNoch keine Bewertungen

- XDDokument5 SeitenXDzalazarbenjamin99Noch keine Bewertungen

- Laboratorio de Física Informe 2Dokument12 SeitenLaboratorio de Física Informe 2AngelUrpiSeguraNoch keine Bewertungen

- Mate 3 Act 6 Aplicaciones DerivadasDokument2 SeitenMate 3 Act 6 Aplicaciones Derivadasricardo perezNoch keine Bewertungen

- Práctica Análisis Matemático Exactas-Ingeniería CBCDokument88 SeitenPráctica Análisis Matemático Exactas-Ingeniería CBCuniversoexacto50% (2)

- Ejercicios Optativos para El Aula Virtual - Tema 4 FuncionesDokument3 SeitenEjercicios Optativos para El Aula Virtual - Tema 4 FuncionesCarliNoch keine Bewertungen

- Expo - Geocomp1Dokument7 SeitenExpo - Geocomp1Edson Herrera QuerevalúNoch keine Bewertungen

- Ejercicios Recomendados PDFDokument25 SeitenEjercicios Recomendados PDFJiayan ChenNoch keine Bewertungen

- Análisis Matemático Funciones ExponencialesDokument13 SeitenAnálisis Matemático Funciones ExponencialesEric Bar LamasNoch keine Bewertungen

- Guía PrácticaDokument12 SeitenGuía PrácticajulioNoch keine Bewertungen

- Fact LUDokument4 SeitenFact LUMichel BecerrilNoch keine Bewertungen

- FUNCIONESDokument4 SeitenFUNCIONESFranco Agustín PintosNoch keine Bewertungen

- Métodos Estadísticos Chi CuadradoDokument5 SeitenMétodos Estadísticos Chi CuadradoBryan ValdezNoch keine Bewertungen

- Función CuadraticaDokument11 SeitenFunción CuadraticaСистемаNoch keine Bewertungen

- Nivelacion para El SupletorioDokument3 SeitenNivelacion para El SupletorioCarlos Arte RiverNoch keine Bewertungen

- Hashing Lineal MultidimensionalDokument20 SeitenHashing Lineal MultidimensionalYehonell Mamani RojasNoch keine Bewertungen

- Métodos Matriciales para ingenieros con MATLABVon EverandMétodos Matriciales para ingenieros con MATLABBewertung: 5 von 5 Sternen5/5 (1)

- Geometric modeling in computer: Aided geometric designVon EverandGeometric modeling in computer: Aided geometric designNoch keine Bewertungen

- Razonamiento cuantitativo, 2ª edición: Notas de claseVon EverandRazonamiento cuantitativo, 2ª edición: Notas de claseBewertung: 5 von 5 Sternen5/5 (1)

- Circuitos IntegradosDokument7 SeitenCircuitos IntegradosNatalia CardozoNoch keine Bewertungen

- 2014 11 17 546a254a6ca16 PDFDokument4 Seiten2014 11 17 546a254a6ca16 PDFNatalia CardozoNoch keine Bewertungen

- Equipos Homologados PyDokument67 SeitenEquipos Homologados PyNatalia Cardozo0% (1)

- Adoración Eucaristica JuvenilDokument8 SeitenAdoración Eucaristica JuvenilAbisaid Jonathan Salinas MemijeNoch keine Bewertungen

- Trabajo Educacion VialDokument4 SeitenTrabajo Educacion VialNatalia CardozoNoch keine Bewertungen

- Vida Ideal PDFDokument9 SeitenVida Ideal PDFLORES14Noch keine Bewertungen

- Fundamentos de La Composición VisualDokument30 SeitenFundamentos de La Composición VisualNatalia CardozoNoch keine Bewertungen

- Examen IniciacionDokument2 SeitenExamen IniciacionNatalia Cardozo0% (1)

- Lab SocketsDokument2 SeitenLab SocketsNatalia CardozoNoch keine Bewertungen

- Libro Mayor PDFDokument1 SeiteLibro Mayor PDFNatalia CardozoNoch keine Bewertungen

- Conali 78Dokument9 SeitenConali 78venitez6052Noch keine Bewertungen

- Clasificacion de Las CargasDokument48 SeitenClasificacion de Las CargasBrilly Natalia Viña MenesesNoch keine Bewertungen

- CuadernilloHoraSanta PDFDokument9 SeitenCuadernilloHoraSanta PDFDiego DelgadoNoch keine Bewertungen

- Vida Ideal PDFDokument9 SeitenVida Ideal PDFLORES14Noch keine Bewertungen

- 716-Movilidad en IPv6Dokument4 Seiten716-Movilidad en IPv6Lesther Antonio Castro VanegasNoch keine Bewertungen

- Adoración Al Santísimo SacramentoDokument7 SeitenAdoración Al Santísimo Sacramentozonasur_for83% (6)

- 2010 Primer ParcialDokument3 Seiten2010 Primer ParcialNatalia CardozoNoch keine Bewertungen

- Adoracion Al Santisimo SacramentoDokument2 SeitenAdoracion Al Santisimo SacramentoNatalia CardozoNoch keine Bewertungen

- CuadernilloHoraSanta PDFDokument9 SeitenCuadernilloHoraSanta PDFDiego DelgadoNoch keine Bewertungen

- 2017 03 08 Analisis Algoritmos Diapositivas Recurrencia PDFDokument48 Seiten2017 03 08 Analisis Algoritmos Diapositivas Recurrencia PDFNatalia CardozoNoch keine Bewertungen

- Diapositiva 2Dokument16 SeitenDiapositiva 2Natalia CardozoNoch keine Bewertungen

- 2017 03 22 Tablas Dispersion Tarea5 1 PDFDokument1 Seite2017 03 22 Tablas Dispersion Tarea5 1 PDFNatalia CardozoNoch keine Bewertungen

- Fibre Channel - SAN-NASDokument21 SeitenFibre Channel - SAN-NASNatalia CardozoNoch keine Bewertungen

- Manual de UNIX CompletoDokument258 SeitenManual de UNIX Completoapi-3749884100% (1)

- Examen Historia de La Magia IDokument2 SeitenExamen Historia de La Magia INatalia CardozoNoch keine Bewertungen

- 2017 02 22 Clase1 Presentacion CursoDokument21 Seiten2017 02 22 Clase1 Presentacion CursoNatalia CardozoNoch keine Bewertungen

- Test de Star Excursion Balance Test (SebtDokument8 SeitenTest de Star Excursion Balance Test (SebtDeyvi Jair Sánchez GualterosNoch keine Bewertungen

- Final 3 Control y Automatizacion - MalcaDokument13 SeitenFinal 3 Control y Automatizacion - MalcaLuis Fernando Osorio SanchezNoch keine Bewertungen

- EVAPOTRANSPIRACIÓNDokument25 SeitenEVAPOTRANSPIRACIÓNKevin MorenoNoch keine Bewertungen

- Informe Fiesta de La LecturaDokument4 SeitenInforme Fiesta de La Lecturaelsa75% (8)

- Evaluación Módulo 1Dokument3 SeitenEvaluación Módulo 1serginho paulistaNoch keine Bewertungen

- Educación y ContrahegemoníaDokument17 SeitenEducación y ContrahegemoníaPancho Hernandhernandez Hernandez Diaz100% (1)

- Generación de vapor industrialDokument49 SeitenGeneración de vapor industrialErick SantiagoNoch keine Bewertungen

- Geografía Sem4Dokument17 SeitenGeografía Sem4cubjerhct1Noch keine Bewertungen

- Manual de Mantenimiento Motoniveladora 772gDokument86 SeitenManual de Mantenimiento Motoniveladora 772gNathalia RomeroNoch keine Bewertungen

- Actividad 1, Mapa Mental Estrategias de Sustentabilidad para El Manejo de Recursos NaturalesDokument4 SeitenActividad 1, Mapa Mental Estrategias de Sustentabilidad para El Manejo de Recursos NaturalesJonathan Flores100% (1)

- Situacion Significativa - 4to GradoDokument3 SeitenSituacion Significativa - 4to GradoJhonCharlesSaltachinAnglasNoch keine Bewertungen

- XXX Seguridad Industrial Tarea 3Dokument5 SeitenXXX Seguridad Industrial Tarea 3patricio caceresNoch keine Bewertungen

- Black Friday: A SoloDokument47 SeitenBlack Friday: A SolopauccaponcianoNoch keine Bewertungen

- Resumen Critico de Sus Dos ObrasDokument20 SeitenResumen Critico de Sus Dos ObrasThalia AlbitresNoch keine Bewertungen

- RSE normas ISO 26000Dokument2 SeitenRSE normas ISO 26000aurora0% (1)

- Enseñanza de Las Ciencias NaturalesDokument15 SeitenEnseñanza de Las Ciencias NaturalesRosa MartinezNoch keine Bewertungen

- Aporte Indicadores de GestiónDokument7 SeitenAporte Indicadores de GestiónDiana Marcela CastroNoch keine Bewertungen

- Fundamentos Python 1: Introducción a la programaciónDokument11 SeitenFundamentos Python 1: Introducción a la programaciónPablo NosedaNoch keine Bewertungen

- PhpMyAdmin SQL DumpDokument7 SeitenPhpMyAdmin SQL DumpRobert Jeyson Rivas Sinisterra100% (1)

- Capitulo 9 - Desarrollo de Nuevos ProductosDokument6 SeitenCapitulo 9 - Desarrollo de Nuevos ProductosKatty Mendoza SotomayorNoch keine Bewertungen

- ANÁLISIS DE EXPEDIENTE LABORALDokument14 SeitenANÁLISIS DE EXPEDIENTE LABORALkrizleeymoralesNoch keine Bewertungen

- Cuestionario Sobre Mi TrabajoDokument4 SeitenCuestionario Sobre Mi TrabajoJavier Alejandro Valdivé SánchezNoch keine Bewertungen

- Trabajo de InvestigaciónDokument16 SeitenTrabajo de Investigaciónpeterhernand45489494Noch keine Bewertungen

- Precipitacion PDFDokument51 SeitenPrecipitacion PDFElvs IchevarriaNoch keine Bewertungen

- Pe 13 Cargos Adicionales - PDF OkDokument38 SeitenPe 13 Cargos Adicionales - PDF OkFRANCISCO TRUJILLONoch keine Bewertungen

- Ph. BioquimicaDokument13 SeitenPh. BioquimicamilicorazonNoch keine Bewertungen

- Unidad Nivelacion y Reforzamiento - Guia N°2 Septimo BásicoDokument2 SeitenUnidad Nivelacion y Reforzamiento - Guia N°2 Septimo BásicoVanessa Katerin Castellón GuerraNoch keine Bewertungen

- Examen Sustitutorio 2022-IDokument3 SeitenExamen Sustitutorio 2022-IARTURO ALEJANDRO RISCO DIAZNoch keine Bewertungen

- INCUBADORAS Y HORNOS DE LABORATORIODokument1 SeiteINCUBADORAS Y HORNOS DE LABORATORIORoger Dante Ronceros SeguraNoch keine Bewertungen

- Guia 1. SOCIALES 2o.Dokument3 SeitenGuia 1. SOCIALES 2o.lizkatherine1981Noch keine Bewertungen