Beruflich Dokumente

Kultur Dokumente

Cuestionario para La Auditoria de Sistemas

Hochgeladen von

nanmar1230 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

102 Ansichten28 SeitenCuestionario Para La Auditoria de Sistemas

Originaltitel

Cuestionario Para La Auditoria de Sistemas

Copyright

© © All Rights Reserved

Verfügbare Formate

PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCuestionario Para La Auditoria de Sistemas

Copyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

102 Ansichten28 SeitenCuestionario para La Auditoria de Sistemas

Hochgeladen von

nanmar123Cuestionario Para La Auditoria de Sistemas

Copyright:

© All Rights Reserved

Verfügbare Formate

Als PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 28

UNIVERSIDAD FRANCISCO GAVIDIA

AUDITORIA DE SISTEMAS COMPUTACIONALES

CUESTIONARIO PARA REALIZACION DE AUDITORIA

CUESTIONARIO LA EVALUACION Y CONTROL DE PROYECTOS DE SISTEMAS

CUESTIONARIO PARA LA EVALUACION DEL DISEÑO DE Y PRUEBA DE LOS SISTEMAS

CUESTIONARIO AUDITORIA EN EVALUACION DE DATOS Y EQUIPOS DE CÓMPUTO

Cuestionario de control de salida en equipos en computo

Cuestionario sobre mantenimiento y control de fallas centro computo

Cuestionario de evaluación de mantenimiento centro de computo

cuestionario de orden en el centro de computo

Cuestionario para evaluar realizar cambios equipos de cómputo

Cuestionario evaluación eficiencia en equipos

Cuestionario para evaluar en cómputo en la seguridad física

Cuestionario de evaluación casos de desastres

CUESTIONARIO REDES

Preguntas para la auditoria en informática

Preguntas del área de redes

¿Cuentas con un servidor?

¿Qué versión es?

¿Con que capacidad de banda de ancha cuanta?

¿Con que tipo de topología de red cuenta?

¿Alguien más tiene acceso a su WIFI?

¿Qué compañía tiene usted contratada de internet?

¿Cuántos equipos están conectados a la red?

¿Cuál es la ip de cada computadora?

¿Cuenta con base de datos para tiempos de renta de los equipos?

¿Usted realizo toda la instalación de la red de sus equipos?

¿Conoce los nombres de los proveedores, la funcionalidad y la naturaleza del software en su

sistema que participa en cualquier actividad de la red? ¿Ha comprobado que no existan parches de

seguridad del software y recibe regularmente las actualizaciones de seguridad / vulnerabilidades

del software que utiliza en la red?

¿Ha probado a fondo cualquier servicio que funcione en la red para asegurarse de que por defecto

no proporcionan a algún usuario no autorizado información de seguridad que se podría utilizar

para atacar el sistema?

¿Se limitan las capacidades de los usuarios para que la información sensible sobre el sistema no

esté disponible en la red?

¿Se permite la ejecución de la consola del sistema (o línea de comandos) sólo a usuarios

autorizados?

¿Es consciente de los agujeros de seguridad creados por cierto software que interactúa con otros?

¿Mantiene suficientes registros (logs) de la actividad de red aprobada?

¿Conoce todo el software que puede interactuar con la red, los números de puerto que utilizan, el

tamaño y la ubicación de los ejecutables, etc?

¿Se cambian las contraseñas de las cuentas de usuario de la red con regularidad?

¿Se cifran los datos confidenciales que se transfieren a través de la red?

Das könnte Ihnen auch gefallen

- GM 1154 2020 06 Auditoria Remota PDFDokument24 SeitenGM 1154 2020 06 Auditoria Remota PDFJohn Jairo GonzalezNoch keine Bewertungen

- Au 101 2017Dokument2 SeitenAu 101 2017Ca MilaNoch keine Bewertungen

- Auditoria Basada en Cobit PDFDokument54 SeitenAuditoria Basada en Cobit PDFFalcon Peregrine100% (2)

- Planeación de Auditoría de SistemasDokument41 SeitenPlaneación de Auditoría de SistemasEdwin A. Monterroza100% (1)

- Trabajo Auditoria Informàtica UDLADokument13 SeitenTrabajo Auditoria Informàtica UDLAPatricio Francisco Navarro OrellanaNoch keine Bewertungen

- Cuestionario de Auditoría InformáticaDokument129 SeitenCuestionario de Auditoría InformáticaIsabel PerezNoch keine Bewertungen

- Objetivos Control Interno TI CobitDokument19 SeitenObjetivos Control Interno TI Cobitjagb7Noch keine Bewertungen

- Inteligencia Artifical en La AuditoríaDokument4 SeitenInteligencia Artifical en La AuditoríaManuel Calas0% (1)

- Cuestionario de Auditoria InformaticaDokument10 SeitenCuestionario de Auditoria InformaticaSusanaMayorgaNoch keine Bewertungen

- Libro Blanco Cierre Contable y Conciliacion Fiscal Ano Gravable 2020Dokument624 SeitenLibro Blanco Cierre Contable y Conciliacion Fiscal Ano Gravable 2020JUAN CAMILO MENDOZA MILLAN100% (1)

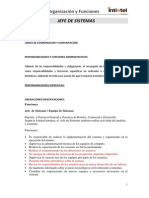

- 7 - Jefe de Sistemas 2014Dokument4 Seiten7 - Jefe de Sistemas 2014Miguel Díaz VidarteNoch keine Bewertungen

- Luces y sombras: En los informes contables sobre ambiente y culturaVon EverandLuces y sombras: En los informes contables sobre ambiente y culturaNoch keine Bewertungen

- RemotaDokument48 SeitenRemotaRuddy Callisaya RamírezNoch keine Bewertungen

- Manual de Buenas Practicas para La Gestion de SoftwareDokument4 SeitenManual de Buenas Practicas para La Gestion de SoftwareEdwin SpNoch keine Bewertungen

- Auditoria de Base de DatosDokument5 SeitenAuditoria de Base de DatosArmando Lios ProblemasNoch keine Bewertungen

- Auditoria ComputarizadaDokument25 SeitenAuditoria ComputarizadaJason Cañas100% (1)

- Normas Generales Auditoria Sistemas Informacion ISACADokument18 SeitenNormas Generales Auditoria Sistemas Informacion ISACAAlejandra OlayaNoch keine Bewertungen

- Codigo de Etica ISACADokument1 SeiteCodigo de Etica ISACAFrancisco Jose Rodriguez DiazNoch keine Bewertungen

- Auditoria Informatica de Agenda VirtualDokument24 SeitenAuditoria Informatica de Agenda VirtualOscar Emir Velarde100% (1)

- Encuesta Entrevista ObservaciónDokument4 SeitenEncuesta Entrevista ObservaciónFernando MendezNoch keine Bewertungen

- Informe Auditoría Lab 303 Latinred10Dokument74 SeitenInforme Auditoría Lab 303 Latinred10Fernando MéndezNoch keine Bewertungen

- Seguridad y Auditoria en InformaticaDokument38 SeitenSeguridad y Auditoria en InformaticaAlexandraBriceoNoch keine Bewertungen

- Caso de Auditoria de Hardware y Software en Estaciones de TrabajoDokument4 SeitenCaso de Auditoria de Hardware y Software en Estaciones de TrabajoAlguei AsNoch keine Bewertungen

- Auditoria de Base de Datos Re Formula DoDokument55 SeitenAuditoria de Base de Datos Re Formula DoMarina GraterolNoch keine Bewertungen

- Cuestionario Auditoria de SistemasDokument16 SeitenCuestionario Auditoria de SistemasGuy FawkesNoch keine Bewertungen

- Auditoria Seguridad Fisica y LogicaDokument18 SeitenAuditoria Seguridad Fisica y LogicaYushep Ayala100% (1)

- AUDITORIA. Unidad III. El AuditorDokument5 SeitenAUDITORIA. Unidad III. El AuditorRogelio GuerraNoch keine Bewertungen

- Norma Iso-31000Dokument18 SeitenNorma Iso-31000titicentNoch keine Bewertungen

- Auditoria PDFDokument33 SeitenAuditoria PDFValdr Nilsen StiglitzNoch keine Bewertungen

- Caso de Uso A B CDokument3 SeitenCaso de Uso A B Ceswin osbaldo gomez rosalesNoch keine Bewertungen

- Auditoria de SistemasDokument7 SeitenAuditoria de Sistemasjorge luisNoch keine Bewertungen

- BC Lista de Chequeo de COSODokument12 SeitenBC Lista de Chequeo de COSOslovera93Noch keine Bewertungen

- Cobit 1Dokument33 SeitenCobit 1liz maribel coronel quispeNoch keine Bewertungen

- Auditoria CompletaDokument32 SeitenAuditoria CompletaDavid DurangoNoch keine Bewertungen

- AUDITORIA INFORMATICA Tarea Cuestiones de Repaso Capitulos 13 y 14Dokument8 SeitenAUDITORIA INFORMATICA Tarea Cuestiones de Repaso Capitulos 13 y 14Jesus Elid CisnerosNoch keine Bewertungen

- AUDITORÍA INFORMÁTICA Capitulo 13Dokument4 SeitenAUDITORÍA INFORMÁTICA Capitulo 13Oscar Kcs0% (1)

- TAREA II #2 Papeles de Trabajo para Auditorias de Sistemas ComputacionalesDokument5 SeitenTAREA II #2 Papeles de Trabajo para Auditorias de Sistemas ComputacionalesGiss SanNoch keine Bewertungen

- Auditoría InformáticaDokument44 SeitenAuditoría Informáticamauricio_murillo_calderonNoch keine Bewertungen

- Informe de Diagrama de FlujoDokument10 SeitenInforme de Diagrama de FlujoEDSON JOSE ALDAIR TRELLES VALLADARES100% (1)

- Auditoria de Sistemas Al Colegio IED Alfonso LopezDokument28 SeitenAuditoria de Sistemas Al Colegio IED Alfonso LopezBreyner YanettNoch keine Bewertungen

- AUDITORIADokument6 SeitenAUDITORIAGaby florNoch keine Bewertungen

- ISACA ResumenDokument19 SeitenISACA ResumenDaniel Fermin Cardenas PacuaNoch keine Bewertungen

- Trabajo Auditoría de SistemasDokument21 SeitenTrabajo Auditoría de Sistemasjohnduarteh94Noch keine Bewertungen

- Auditoría Ofimática 1.0Dokument15 SeitenAuditoría Ofimática 1.0Alejandro NuvanNoch keine Bewertungen

- Norma Iso 12207Dokument3 SeitenNorma Iso 12207Aladinoom Garcia TorresNoch keine Bewertungen

- Informe Auditoria InformaticaDokument2 SeitenInforme Auditoria InformaticaAlfredoSalvadorVargasNoch keine Bewertungen

- Auditoria de Base de DatosDokument25 SeitenAuditoria de Base de DatosNaty UntecsNoch keine Bewertungen

- Auditoría Física y LógicaDokument37 SeitenAuditoría Física y LógicaLuis Fernando Delgado Burgos100% (1)

- Guía para Hacer Una Auditoría Informática en Tu EmpresaDokument7 SeitenGuía para Hacer Una Auditoría Informática en Tu EmpresatutyNoch keine Bewertungen

- Requerimientos Iniciales TICS para Auditoría de Sistemas No - 001Dokument3 SeitenRequerimientos Iniciales TICS para Auditoría de Sistemas No - 001Chris_AO11Noch keine Bewertungen

- 5 - Proceso de Auditoría InformáticaDokument29 Seiten5 - Proceso de Auditoría InformáticaMateo Melgarejo SanchezNoch keine Bewertungen

- Auditoria de Redes CyberDokument10 SeitenAuditoria de Redes CyberMarcos Antonio Boza SaldivarNoch keine Bewertungen

- Ensayo Perfil Del Auditor de Informatica y NormasDokument7 SeitenEnsayo Perfil Del Auditor de Informatica y NormasismelNoch keine Bewertungen

- AUDITORIA - OriginalDokument34 SeitenAUDITORIA - OriginalRommel JaredNoch keine Bewertungen

- Riesgo TecnologicoDokument2 SeitenRiesgo TecnologicoDarwin Apaza LazarteNoch keine Bewertungen

- Auditoria de Gobierno CorporativoDokument42 SeitenAuditoria de Gobierno CorporativoAlfonsoFernándezRomeroNoch keine Bewertungen

- Ensayo ISACADokument4 SeitenEnsayo ISACAand buNoch keine Bewertungen

- Plantilla Registro Pruebas Unitarias IntegracionDokument7 SeitenPlantilla Registro Pruebas Unitarias Integracionanon_738480420Noch keine Bewertungen

- Tarea 2 - Herramientas Tecnológicas de AuditoríaDokument23 SeitenTarea 2 - Herramientas Tecnológicas de AuditoríasauosorioNoch keine Bewertungen

- Ensayo Rol Del ContadorDokument13 SeitenEnsayo Rol Del Contadorfernel quinteroNoch keine Bewertungen

- Desarrollo Del Tema: Significados de Las Tic: Tecnología-Información-ComunicaciónDokument1 SeiteDesarrollo Del Tema: Significados de Las Tic: Tecnología-Información-Comunicaciónnanmar123Noch keine Bewertungen

- Informatica1 PDFDokument164 SeitenInformatica1 PDFronkoxxxNoch keine Bewertungen

- Informatica1 PDFDokument164 SeitenInformatica1 PDFronkoxxxNoch keine Bewertungen

- Guia Taller Iniciacion Cast PDFDokument258 SeitenGuia Taller Iniciacion Cast PDFJacqueline AvendañoNoch keine Bewertungen

- OfimaticaDokument83 SeitenOfimaticaNydia Esperanza Cely100% (1)

- 2º Año ABCyD Informatica Semana 3 Prof. Erik MendozaDokument2 Seiten2º Año ABCyD Informatica Semana 3 Prof. Erik Mendozananmar123Noch keine Bewertungen

- Guia Didactica Informatica PDFDokument71 SeitenGuia Didactica Informatica PDFRicardo CuevasNoch keine Bewertungen

- Asesoria TIC PDFDokument59 SeitenAsesoria TIC PDFLinda Espejel Sartillo100% (1)

- Hidratacion PDFDokument1 SeiteHidratacion PDFnanmar123Noch keine Bewertungen

- Deficit de AtencionDokument2 SeitenDeficit de Atencionnanmar123Noch keine Bewertungen

- Comunicado n2 Registro de Notas 2018Dokument4 SeitenComunicado n2 Registro de Notas 2018isaiasNoch keine Bewertungen

- 1041-Texto Del Artículo-3144-1-10-20181108 PDFDokument18 Seiten1041-Texto Del Artículo-3144-1-10-20181108 PDFValentinaNoch keine Bewertungen

- SENTIDOSDokument1 SeiteSENTIDOSnanmar123Noch keine Bewertungen

- SENTIDOSDokument1 SeiteSENTIDOSnanmar123Noch keine Bewertungen

- Plan FinancieroDokument8 SeitenPlan Financieronanmar123Noch keine Bewertungen

- BluetoothDokument2 SeitenBluetoothnanmar123Noch keine Bewertungen

- PresedenciaDokument1 SeitePresedenciananmar123Noch keine Bewertungen

- SENTIDOSDokument1 SeiteSENTIDOSnanmar123Noch keine Bewertungen

- CasoDokument1 SeiteCasonanmar123Noch keine Bewertungen

- Matriz de Análisis Industrial PDFDokument4 SeitenMatriz de Análisis Industrial PDFnanmar123Noch keine Bewertungen

- Amenazas y VulnerabilidadDokument16 SeitenAmenazas y Vulnerabilidadnanmar123Noch keine Bewertungen

- POBLACIONDokument2 SeitenPOBLACIONnanmar123Noch keine Bewertungen

- Redes InformaticasDokument1 SeiteRedes Informaticasnanmar123Noch keine Bewertungen

- Cuestionario Metodo SimplexDokument1 SeiteCuestionario Metodo Simplexnanmar12367% (3)

- Ejercicios PropuestosDokument5 SeitenEjercicios Propuestosnanmar123Noch keine Bewertungen

- Programacion LinealDokument21 SeitenProgramacion Linealnanmar123100% (1)

- SimplexDokument1 SeiteSimplexnanmar123Noch keine Bewertungen

- Hub y SwitchDokument2 SeitenHub y Switchnanmar123Noch keine Bewertungen

- Guia de ArmadurasDokument3 SeitenGuia de Armadurasnanmar123Noch keine Bewertungen

- Clase 7 Uso de Herramientas Informaticas Word y Excel - PDFDokument15 SeitenClase 7 Uso de Herramientas Informaticas Word y Excel - PDFNoemi Quispe vilcanquiNoch keine Bewertungen

- Examen Final CCNA1 v4 PDFDokument10 SeitenExamen Final CCNA1 v4 PDFcarlosvicunavNoch keine Bewertungen

- BD 2cap5Dokument36 SeitenBD 2cap5Kady Gisselle GomézNoch keine Bewertungen

- Laboratorio N 8 DZ - FC-FISC-1-8-2016Dokument3 SeitenLaboratorio N 8 DZ - FC-FISC-1-8-2016Héctor PhillipsNoch keine Bewertungen

- Tutoriales PIC - Control de Múltiples Servos Con Un Único TIMERDokument9 SeitenTutoriales PIC - Control de Múltiples Servos Con Un Único TIMERJaime Morera LuqueNoch keine Bewertungen

- Educación 2Dokument2 SeitenEducación 2Luis Alberto PachecoNoch keine Bewertungen

- Cuadro Sinoptico 10Dokument4 SeitenCuadro Sinoptico 10Sammi Abigail De Jesús DomínguezNoch keine Bewertungen

- Resumen Examen II ParcialDokument5 SeitenResumen Examen II ParcialJafet Alvarado NájeraNoch keine Bewertungen

- PR El Procesador de Textos 2 (Fuentes)Dokument1 SeitePR El Procesador de Textos 2 (Fuentes)Luis Daniel BermudezNoch keine Bewertungen

- Manual de Metasploit Unleashed de Offensive-Security OffcialDokument574 SeitenManual de Metasploit Unleashed de Offensive-Security OffcialFernando BarrantesNoch keine Bewertungen

- Procesos en SolarisDokument5 SeitenProcesos en SolarisAstrid LemusNoch keine Bewertungen

- Parcial 1Dokument5 SeitenParcial 1Joe DiazNoch keine Bewertungen

- DSM2Dokument11 SeitenDSM2Carlos Limay PrincipeNoch keine Bewertungen

- Foro - 2020 06 21 - Software de Puentes PDFDokument1 SeiteForo - 2020 06 21 - Software de Puentes PDFJohn VegaNoch keine Bewertungen

- Codigos de Barra y QRDokument4 SeitenCodigos de Barra y QRhenryNoch keine Bewertungen

- Zegel IpaeDokument21 SeitenZegel IpaeArisa Shimabukuro Nishima100% (1)

- Mapa Esparza PDFDokument1 SeiteMapa Esparza PDFChristopher Chacon ZamoraNoch keine Bewertungen

- Items de Excel AvanzadoDokument5 SeitenItems de Excel AvanzadoJosé MelaraNoch keine Bewertungen

- Instalar OpenERP en UbuntuDokument7 SeitenInstalar OpenERP en Ubuntuleomsd_882436920Noch keine Bewertungen

- Cisco Meraki Reference MXDokument14 SeitenCisco Meraki Reference MXFabian DaniloNoch keine Bewertungen

- Ficha Proceso de ConstruccionDokument24 SeitenFicha Proceso de Construccionwendy madrid100% (2)

- Business Intelligence E1 - Examen 1Dokument6 SeitenBusiness Intelligence E1 - Examen 1Federico López RodríguezNoch keine Bewertungen

- Mapa Conceptual de ExcepcionesDokument1 SeiteMapa Conceptual de ExcepcionesAntonio ZNoch keine Bewertungen

- Programacion Con Bases de Datos PLSQL BasicoDokument18 SeitenProgramacion Con Bases de Datos PLSQL BasicoenriqueNoch keine Bewertungen

- Mikrotik 3Dokument15 SeitenMikrotik 3Edgar CallisayaNoch keine Bewertungen

- Cobertura de Telefonía Movil Usando El SimuladorDokument19 SeitenCobertura de Telefonía Movil Usando El SimuladorAlvaro SeguraNoch keine Bewertungen

- WiFiSlax. El Tutorial Definitivo - ZoomInformatica BlogDokument27 SeitenWiFiSlax. El Tutorial Definitivo - ZoomInformatica BlogmartinNoch keine Bewertungen

- fx-ES PLUS Emulator PDFDokument5 Seitenfx-ES PLUS Emulator PDFhiugar0% (1)

- La Estetica y La Funcionalidad Aplicado Al Diseño Grafico de Paginas WebDokument5 SeitenLa Estetica y La Funcionalidad Aplicado Al Diseño Grafico de Paginas WebDanielSánchezNoch keine Bewertungen

- CLS9 Consultas SQLDokument18 SeitenCLS9 Consultas SQLFabrizzio SeclénNoch keine Bewertungen