Beruflich Dokumente

Kultur Dokumente

AUD LAB SQLinyection1

Hochgeladen von

Kevin ArroyoCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

AUD LAB SQLinyection1

Hochgeladen von

Kevin ArroyoCopyright:

Verfügbare Formate

INYECCIÓN SQL (Parte I)

Objetivo

➢ Aprender a utilizar Inyección SQL.

➢ Encontrar las debilidades y vulnerabilidades de seguridad que daría a los hackers la

oportunidad de hacer daño al sitio web.

➢ Identificar el impacto operacional por fallas en los sistemas de información y

comunicaciones de una organización.

Información básica

Inyección SQL es un método de infiltración de código intruso que se vale de una

vulnerabilidad informática presente en una aplicación en el nivel de validación de las

entradas para realizar operaciones sobre una base de datos.

El origen de la vulnerabilidad radica en el incorrecto chequeo y/o filtrado de las variables

utilizadas en un programa que contiene, o bien genera, código SQL. Es, de hecho, un error de

una clase más general de vulnerabilidades que puede ocurrir en cualquier lenguaje de

programación o script que esté embebido dentro de otro.

Se conoce como Inyección SQL, indistintamente, al tipo de vulnerabilidad, al método de

infiltración, al hecho de incrustar código SQL intruso y a la porción de código incrustado.

Se dice que existe o se produjo una inyección SQL cuando, de alguna manera, se inserta o

"inyecta" código SQL invasor dentro del código SQL programado, a fin de alterar el

funcionamiento normal del programa y lograr así que se ejecute la porción de código

"invasor" incrustado, en la base de datos.

Este tipo de intrusión normalmente es de carácter malicioso, dañino o espía, por tanto es un

problema de seguridad informática, y debe ser tomado en cuenta por el programador de la

aplicación para poder prevenirlo. Un programa elaborado con descuido, displicencia o con

ignorancia del problema, podrá resultar ser vulnerable, y la seguridad del sistema (base de

datos) podrá quedar eventualmente comprometida.

La intrusión ocurre durante la ejecución del programa vulnerable, ya sea, en computadores

de escritorio o bien en sitios Web, en éste último caso obviamente ejecutándose en el

servidor que los aloja.

La vulnerabilidad se puede producir automáticamente cuando un programa "arma

descuidadamente" una sentencia SQL en tiempo de ejecución, o bien durante la fase de

desarrollo, cuando el programador explicita la sentencia SQL a ejecutar en forma

desprotegida. En cualquier caso, siempre que el programador necesite y haga uso de

parámetros a ingresar por parte del usuario, a efectos de consultar una base de datos; ya

que, justamente, dentro de los parámetros es donde se puede incorporar el código SQL

intruso.

Al ejecutarse la consulta en la base de datos, el código SQL inyectado también se ejecutará y

podría hacer un sinnúmero de cosas, como insertar registros, modificar o eliminar datos,

autorizar accesos e, incluso, ejecutar otro tipo de código malicioso en el computador.

Blind SQL Inyección

AUDITORÍA DE SISTEMAS

Ataque a ciegas por inyección SQL, en inglés, Blind SQL injection, es una técnica de ataque

que utiliza la inyección SQL. Se evidencia cuando en una página web, por una falla de

seguridad, no se muestran mensajes de error al no producirse resultados correctos ante una

consulta a la base de datos, mostrándose siempre el mismo contenido (es decir, solo hay

respuesta si el resultado es correcto).

Sentencias condicionales con el tipo "Or 1=1" o "having 1=1" ofrecen respuestas siempre

correctas (true o verdadero) por lo cual suelen ser usadas por los programadores como

formas de comprobación. El problema para la seguridad de la página radica en que esta

técnica es utilizada en combinación con diccionarios o fuerza bruta para la búsqueda,

carácter por carácter, de una contraseña, un nombre de usuario, un número de teléfono o

cualquier otra información que albergue la base de datos atacada; para ello se utiliza código

SQL específico que "va probando" cada carácter consiguiendo un resultado positivo

acumulable cuando hay una coincidencia. De esta manera se puede saber, por ejemplo, que

una contraseña comienza por "F...", luego continúa con ".i...", y luego "..r...", etc (acumula

Fir...), hasta dar con la palabra completa.

TALLER III.

INYECCIÓN SQL (Parte I)

En grupos de 2 a 3 estudiantes se debe desarrollar una página web.

La página debe contemplar los siguientes aspectos:

➢ Debe trabajar con una base de datos.

➢ La base de datos debe contener 2 tablas como mínimo; y dos cuentas, una de

ellas debe ser: “admin” y el otro de usuario.

➢ Se debe realizar un registro básico de datos:

• Ingresar un nuevo usuario: (ci, nombre, apellidos, usuario y

contraseña).

• El usuario debe poder ingresar para observar solamente el contenido

de la página.

➢ El contenido de la página debe mostrar datos de las tablas de la BD

➢ Se podrá utilizar una plantilla prediseñada y se trabajará con el servidor

xamp o wamp.

AUDITORÍA DE SISTEMAS

Das könnte Ihnen auch gefallen

- Desarrollo Del Segundo Examen ET Jhon TuctoDokument7 SeitenDesarrollo Del Segundo Examen ET Jhon TuctoJhon Charles Tucto Quispe100% (1)

- Practica N2 PDFDokument2 SeitenPractica N2 PDFKevin Arroyo0% (1)

- Sistemas de NumeraciónDokument19 SeitenSistemas de NumeraciónRoss CabreraNoch keine Bewertungen

- Manual Corel Draw 11 OriginalDokument496 SeitenManual Corel Draw 11 Originaljefersonander100% (1)

- La Educación Virtual en BoliviaDokument2 SeitenLa Educación Virtual en BoliviaKevin ArroyoNoch keine Bewertungen

- Tarea 8 Kevin Arroyo MontañoDokument1 SeiteTarea 8 Kevin Arroyo MontañoKevin ArroyoNoch keine Bewertungen

- UcI2V-20210724100159 PCA CINEMA 4DDokument6 SeitenUcI2V-20210724100159 PCA CINEMA 4DKevin ArroyoNoch keine Bewertungen

- Sistema de Numeración BinarioDokument2 SeitenSistema de Numeración BinarioKevin ArroyoNoch keine Bewertungen

- Guia Plataforma Twitch para EstudiantesDokument10 SeitenGuia Plataforma Twitch para EstudiantesKevin ArroyoNoch keine Bewertungen

- Plan de Trabajo Tendencias Pedagogicas ContemporaneasDokument7 SeitenPlan de Trabajo Tendencias Pedagogicas ContemporaneasKevin ArroyoNoch keine Bewertungen

- La Educación Virtual en BoliviaDokument2 SeitenLa Educación Virtual en BoliviaKevin ArroyoNoch keine Bewertungen

- Practica3 2-2020Dokument1 SeitePractica3 2-2020Kevin ArroyoNoch keine Bewertungen

- Practica1 2-2020Dokument2 SeitenPractica1 2-2020Kevin ArroyoNoch keine Bewertungen

- Auxiliares 2-2020 Sis-InfDokument2 SeitenAuxiliares 2-2020 Sis-InfKevin ArroyoNoch keine Bewertungen

- Caso de Estudio AgroquimicosDokument1 SeiteCaso de Estudio AgroquimicosKevin ArroyoNoch keine Bewertungen

- Practica N-1 Sis-3630bDokument3 SeitenPractica N-1 Sis-3630bKevin Arroyo100% (1)

- Cuadro Comparativo de Las Diferentes Herramientas Que Proporciona InternetDokument6 SeitenCuadro Comparativo de Las Diferentes Herramientas Que Proporciona InternetVicky MottaNoch keine Bewertungen

- 0.0.1.10 Cisco Aspire - Networking AcademyDokument1 Seite0.0.1.10 Cisco Aspire - Networking AcademyHector Orobio ValenciaNoch keine Bewertungen

- Curp Nadk920623mvzvmr05Dokument1 SeiteCurp Nadk920623mvzvmr05Julio AcostaNoch keine Bewertungen

- Ecuaciones DiferencialesDokument6 SeitenEcuaciones DiferencialesCastañeda Lopez Eli SayesNoch keine Bewertungen

- Guía Java Clases 1Dokument26 SeitenGuía Java Clases 1EL RATA100% (1)

- Sistemas de Gestion de Base de DatosDokument5 SeitenSistemas de Gestion de Base de DatosHerverth Fernandez TarazonaNoch keine Bewertungen

- 3 ComputacionDokument64 Seiten3 ComputacionIvan Garcia AvalosNoch keine Bewertungen

- OBD2 Codigos Error Genericos DTCDokument37 SeitenOBD2 Codigos Error Genericos DTCCarlos Yoraco Romero ZucchiNoch keine Bewertungen

- Guía Rápida Del SDongleA-05 (WLAN-FE)Dokument4 SeitenGuía Rápida Del SDongleA-05 (WLAN-FE)Walter NoriegaNoch keine Bewertungen

- Potenciación y RadicaciónDokument8 SeitenPotenciación y Radicaciónjolucu12Noch keine Bewertungen

- Guía de Actividades y Rúbrica de Evaluación - Unidad 3 - Tarea 4 - Búsqueda Avanzada de Información y Gestión Del ConocimientoDokument9 SeitenGuía de Actividades y Rúbrica de Evaluación - Unidad 3 - Tarea 4 - Búsqueda Avanzada de Información y Gestión Del ConocimientoHelena AlemánNoch keine Bewertungen

- TALLER Direccionamiento IPDokument2 SeitenTALLER Direccionamiento IPBrayan TabaresNoch keine Bewertungen

- Rut ActualizadoDokument5 SeitenRut ActualizadoAngie Lorena Calderon GarzonNoch keine Bewertungen

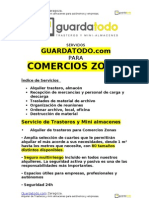

- Servicio de Alquiler de Trasteros para Comercios ZonasDokument6 SeitenServicio de Alquiler de Trasteros para Comercios ZonasTrasteros GuardatodoNoch keine Bewertungen

- Diplomado de Especialización de Postgrado en Estadística Aplicada A La Investigación CientíficaDokument3 SeitenDiplomado de Especialización de Postgrado en Estadística Aplicada A La Investigación CientíficaFloyd NelsonNoch keine Bewertungen

- Ficha Tecnica Micrometro Exterior Series 733-3732 - 436Dokument1 SeiteFicha Tecnica Micrometro Exterior Series 733-3732 - 436Renua spaNoch keine Bewertungen

- Tipos de Codificacion de TVDokument6 SeitenTipos de Codificacion de TVTeck IvanNoch keine Bewertungen

- Manual Google Forms-AlumnosDokument40 SeitenManual Google Forms-AlumnosJARA CASAS MAGALY ISABELNoch keine Bewertungen

- El Teorema de Pitágoras Demostracion Mediante El Teorema de HeronDokument3 SeitenEl Teorema de Pitágoras Demostracion Mediante El Teorema de HeronMario Peña TapiaNoch keine Bewertungen

- Ámbito LaboralDokument235 SeitenÁmbito LaboralEduardo BejaranoNoch keine Bewertungen

- Unidades Del Iv Bimestre - 2022Dokument6 SeitenUnidades Del Iv Bimestre - 2022Susan LinaresNoch keine Bewertungen

- Manual JCLs EVERIS v1.0Dokument28 SeitenManual JCLs EVERIS v1.0massigrasa0767% (3)

- Introduccion A PublisherDokument8 SeitenIntroduccion A PublisherSaul Martinez Villanueva100% (1)

- IEEE1058 PlanDokument2 SeitenIEEE1058 PlanChristianNoch keine Bewertungen

- Características Del Topcom Es-105Dokument7 SeitenCaracterísticas Del Topcom Es-105Uriel Cconislla CastilloNoch keine Bewertungen

- ATT Julio 19Dokument4 SeitenATT Julio 19Miguel Angel de la CruzNoch keine Bewertungen

- 2.configuraciones Redes y MultiplexadoDokument5 Seiten2.configuraciones Redes y MultiplexadoIkerGamer 051109Noch keine Bewertungen