Beruflich Dokumente

Kultur Dokumente

Carlos Martinez Caceres

Hochgeladen von

Edith LusinaCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Carlos Martinez Caceres

Hochgeladen von

Edith LusinaCopyright:

Verfügbare Formate

Asignatura Datos del alumno Fecha

Apellidos: Martínez Cáceres

Seguridad en Redes 25 de noviembre de 2018

Nombre: Carlos Fernando

Actividades

Trabajo: Redes inalámbricas

Preparación del entorno

Para facilitar la realización de esta actividad podéis hacer uso de la máquina virtual de

Kali Linux a la que podéis acceder a través del escritorio virtual y de las herramientas

de auditoría de la seguridad de redes inalámbricas en ella contenidas que se han visto

en clase.

Desarrollo y pautas de la actividad

La empresa para la que trabajas ha decidido contratar a una tercera empresa, Coherer,

para que despliegue una red inalámbrica segura dentro de sus instalaciones. Sin

embargo, antes del despliegue en producción, el responsable de seguridad de tu

empresa ha pedido que desplieguen un piloto para poder evaluarlo. Quiere asegurarse

antes de que la red es segura. Sabe que tú eres un experto en seguridad en redes

inalámbricas, has estudiado el Máster en Seguridad Informática de la UNIR, y ha

decidido encargarte que analices la seguridad de la misma.

Te reúnes con el responsable de seguridad que, tras facilitarte una captura de tráfico de

la red que debes analizar, te explica cual quiere que sea el alcance del análisis de

seguridad que debes llevar a cabo:

» Identificar cual es nombre de la red (SSID o ESSID).

» Identificar cual es el BSSID.

» Canal utilizado por la red.

» Identificar los clientes conectados de la red por su dirección MAC.

» Identificar el tipo de seguridad utilizado por la red (protocolo y modo).

» Obtener las credenciales de acceso a la red.

» Descifrar el tráfico e identificar la IP y recurso al que se accede en el paquete

74.

TEMA 1 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Martínez Cáceres

Seguridad en Redes 25 de noviembre de 2018

Nombre: Carlos Fernando

Ya has llevado a cabo el análisis de seguridad y crees que has terminado el trabajo…,

pero no es así. El responsable de seguridad de tu empresa es de la vieja escuela y quiere

toda la información que has obtenido documentada. Además, es muy quisquilloso y

solo aceptará la documentación si se la entregas en un formato concreto. Debes rellenar

la «Tabla 1» con los resultados de tu análisis de seguridad, generar un PDF y hacer

entrega de este a través de la plataforma facilitada dentro del plazo establecido…

¡Suerte!

Notas:

» La evaluación de la práctica se llevará a cabo únicamente evaluando la tabla de

reglas que entreguéis.

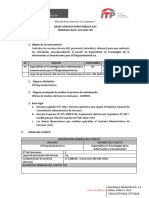

Acción Regla

1. Nombre de la red Coherer

2. BSSID 00:0C:41:82:B2:55

3. Canal utilizado 1

4 clientes asociados y 2 clientes no

4. Clientes conectados

asociados

5. Tipo de Seguridad WPA2/PSK

6. Credenciales de Acceso Induction

IP: 192.168.0.50

7. IP y recurso accedido en paquete

Recurso accedido en paquete: GET

74

/wiki/Landshark HTTP/1.1

Tabla 1. Seguridad Redes Inalámbricas.

TEMA 1 – Actividades © Universidad Internacional de La Rioja (UNIR)

Das könnte Ihnen auch gefallen

- Dominguez - Araiza - CesarOmar - Protocolos de Seguridad en Capa de Enlace de Red y TransporteDokument13 SeitenDominguez - Araiza - CesarOmar - Protocolos de Seguridad en Capa de Enlace de Red y TransporteANGELOTTI GPNoch keine Bewertungen

- Mexmasi 04 T 3 Trab 12Dokument10 SeitenMexmasi 04 T 3 Trab 12Jorge Lopez100% (2)

- Bonilla Restrepo Gustavo Adolfo FORTIFICACION DE UN SISTEMA LINUXDokument13 SeitenBonilla Restrepo Gustavo Adolfo FORTIFICACION DE UN SISTEMA LINUXGustavo Adolfo Bonilla RestrepoNoch keine Bewertungen

- Javier L Diaz - Actividad N2 - FirmadoDokument5 SeitenJavier L Diaz - Actividad N2 - FirmadoJavier L Díaz G100% (1)

- Zuniga Maria Protocolo IPSECDokument1 SeiteZuniga Maria Protocolo IPSECMajito Zúñiga SuárezNoch keine Bewertungen

- Actividad Metodologías de Modelado de Amenazas - Rafael PuentesDokument6 SeitenActividad Metodologías de Modelado de Amenazas - Rafael PuentesAlejandra PuentesNoch keine Bewertungen

- Revisión de Aviso de Privacidad Publicado Internet HZPA Alejandro Hernandez PeñaDokument12 SeitenRevisión de Aviso de Privacidad Publicado Internet HZPA Alejandro Hernandez PeñaAlejandro HernandezNoch keine Bewertungen

- Maeg Unir DiDokument10 SeitenMaeg Unir DiBruce NolanNoch keine Bewertungen

- Arlt 1 Trab Carlos Fernando Martinez CaceresDokument11 SeitenArlt 1 Trab Carlos Fernando Martinez CaceresTecSoft RiobambaNoch keine Bewertungen

- Guillen Sanchez Christian Vectores de AtaquesDokument7 SeitenGuillen Sanchez Christian Vectores de Ataquescristopher castroNoch keine Bewertungen

- Análisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoDokument11 SeitenAnálisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoANGELOTTI GPNoch keine Bewertungen

- Musi003 t4 ActDokument6 SeitenMusi003 t4 Actjohnny hernandez videsNoch keine Bewertungen

- Gestion Riesgo Organizacion Parte1Dokument18 SeitenGestion Riesgo Organizacion Parte1RAUL ALEJANDRO Gallegos HerreraNoch keine Bewertungen

- Actividad Snort - Iván Alexander CortésDokument1 SeiteActividad Snort - Iván Alexander CortésAlexander CortésNoch keine Bewertungen

- Mexingsof 05 T 3 TrabDokument29 SeitenMexingsof 05 T 3 TrabGabriel AllexNoch keine Bewertungen

- Musi02 - t2 - Act - Aplicación de La Norma ISO 27001Dokument10 SeitenMusi02 - t2 - Act - Aplicación de La Norma ISO 27001Jimmy PianchicheNoch keine Bewertungen

- Actividad 1. Trabajo. Seguridad en AJAXDokument19 SeitenActividad 1. Trabajo. Seguridad en AJAXamhuertaNoch keine Bewertungen

- SAWDB MSI Actividad SanchezCruzDamianAugustoDokument12 SeitenSAWDB MSI Actividad SanchezCruzDamianAugustoAugusto100% (1)

- Musi001 Aspec Legal Regu t6 TrabDokument2 SeitenMusi001 Aspec Legal Regu t6 TrabanypebuNoch keine Bewertungen

- Ayon Ayala CarlosRene ProtocolosdeSeguridadenCapadeEnlaceRedTransporteDokument16 SeitenAyon Ayala CarlosRene ProtocolosdeSeguridadenCapadeEnlaceRedTransporteCarlos AyónNoch keine Bewertungen

- Instrucciones Bad StoreDokument8 SeitenInstrucciones Bad StoreDavid ParkerNoch keine Bewertungen

- Actividad II: Análisis de Un Dispositivo MóvilDokument12 SeitenActividad II: Análisis de Un Dispositivo MóviladrianaNoch keine Bewertungen

- Musi001t3trabk PDFDokument15 SeitenMusi001t3trabk PDFJonjes CarranzaNoch keine Bewertungen

- Mexmasi01 Act1 GrupalDokument4 SeitenMexmasi01 Act1 GrupalYaz CortézNoch keine Bewertungen

- Musi 010 T 2 Trab 1Dokument3 SeitenMusi 010 T 2 Trab 1Edu50% (2)

- Laboratorio Auditoría de Código de Una AplicaciónDokument46 SeitenLaboratorio Auditoría de Código de Una AplicaciónXiamir Luquez100% (4)

- Test3 LegalesregDokument4 SeitenTest3 LegalesregMarco Antonio MartinezNoch keine Bewertungen

- Mexmasi10 Act3Dokument8 SeitenMexmasi10 Act3Cristian CanoNoch keine Bewertungen

- A005 Seguridad Redes Analisis Act2Dokument7 SeitenA005 Seguridad Redes Analisis Act2julio sanchez gomez0% (2)

- Actividad Grupal 3Dokument31 SeitenActividad Grupal 3CristhianGutierrezNoch keine Bewertungen

- Actividad 1 - Iván Alexander CortésDokument1 SeiteActividad 1 - Iván Alexander CortésAlexander CortésNoch keine Bewertungen

- Actividad No 3. Sistemas de Detension de Intrusos IDS PDFDokument6 SeitenActividad No 3. Sistemas de Detension de Intrusos IDS PDFKevin Azamar100% (1)

- A005 Seguridad Redes Analisis Act1Dokument16 SeitenA005 Seguridad Redes Analisis Act1ROBOTICA TECNOLOGIASNoch keine Bewertungen

- Delitos InformaticosDokument10 SeitenDelitos InformaticosVictor VelezNoch keine Bewertungen

- Rochina Manobanda Angel Sistema Detecion de IntrusosDokument1 SeiteRochina Manobanda Angel Sistema Detecion de IntrusosAngel RochinaNoch keine Bewertungen

- GALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedDokument11 SeitenGALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedRAUL ALEJANDRO Gallegos HerreraNoch keine Bewertungen

- Vector de AtaqueDokument22 SeitenVector de Ataquecybershop10Noch keine Bewertungen

- Briceño - Jiménez - Edgar - Favián - Estudio Del Marco Legal y Normativo FECDokument6 SeitenBriceño - Jiménez - Edgar - Favián - Estudio Del Marco Legal y Normativo FECFabian Briceño Jiménez100% (2)

- Herramientas Tecnol Gicas para La Prevenci N Del DelitoDokument31 SeitenHerramientas Tecnol Gicas para La Prevenci N Del DelitoIsrael100% (1)

- Criterios de Aceptaci N y Key Performance Indicators KPIs de Los Diferentes Requerimientos de VirtDokument7 SeitenCriterios de Aceptaci N y Key Performance Indicators KPIs de Los Diferentes Requerimientos de VirtJose Luis AlmanzaNoch keine Bewertungen

- Mexmasi 09 T 2 Trab 1Dokument11 SeitenMexmasi 09 T 2 Trab 1Luis Demetrio Martinez RuizNoch keine Bewertungen

- Musi010 Act2Dokument5 SeitenMusi010 Act2Carlos AyónNoch keine Bewertungen

- Fortificación LinuxDokument13 SeitenFortificación Linuxdrock7100% (3)

- Musi 009 T 4 TraDokument4 SeitenMusi 009 T 4 TraJuly m920% (1)

- Edoc - Pub - Test de Penetracion A La Aplicacion Badstore UtiliDokument10 SeitenEdoc - Pub - Test de Penetracion A La Aplicacion Badstore UtiliJorge Lobos0% (1)

- Actividad 1 GRUPAL 1Dokument11 SeitenActividad 1 GRUPAL 1Jorge Cedeno100% (1)

- Andres Sanchez Trabajo Metodologias Modelado AmenazasDokument5 SeitenAndres Sanchez Trabajo Metodologias Modelado AmenazasSalomon Sanchez NietoNoch keine Bewertungen

- Actividad-Analisis de VulnerabilidadesDokument14 SeitenActividad-Analisis de VulnerabilidadesCarlos Yauri Villegas100% (1)

- Análisis de Seguridad Por Capas Listado de Amenazas y AtaquesDokument8 SeitenAnálisis de Seguridad Por Capas Listado de Amenazas y AtaquesJose Adrian Alexander Alban Merino100% (1)

- Mexmasi 12 T 1 TraDokument1 SeiteMexmasi 12 T 1 TraYagami Ligth0% (1)

- TestDokument3 SeitenTestTareas ColegioNoch keine Bewertungen

- Angel Waldemar Astudillo Calle Configuracion Proxy SquidDokument17 SeitenAngel Waldemar Astudillo Calle Configuracion Proxy SquidASDDDNoch keine Bewertungen

- Ingsw 11 T 2 TrabDokument25 SeitenIngsw 11 T 2 TrabAndresAmaya50% (2)

- Analisis de Malware LUISDANIELRETANAREYNOSODokument18 SeitenAnalisis de Malware LUISDANIELRETANAREYNOSOSimon Vazquez100% (1)

- Mexmasi05 Act2Dokument12 SeitenMexmasi05 Act2Simon VazquezNoch keine Bewertungen

- Actividad 1 Adquisición de Evidencias DigitalesDokument15 SeitenActividad 1 Adquisición de Evidencias DigitalesROBOTICA TECNOLOGIAS100% (1)

- Briceño Jiménez Edgar Favián Atacando Máquinas Con MetasploitDokument7 SeitenBriceño Jiménez Edgar Favián Atacando Máquinas Con MetasploitFabian Briceño JiménezNoch keine Bewertungen

- Protocolos de Seguridad en Capa de Enlace Red y TransporteDokument7 SeitenProtocolos de Seguridad en Capa de Enlace Red y TransporteEmz FonzNoch keine Bewertungen

- A005 - Actividad - Grupal Tabla 3Dokument5 SeitenA005 - Actividad - Grupal Tabla 3Diego GordonNoch keine Bewertungen

- Ccna SecurityDokument2 SeitenCcna SecurityalvezhNoch keine Bewertungen

- 2.PUD 3 BGU Lectura Crítica 3 UnidadDokument8 Seiten2.PUD 3 BGU Lectura Crítica 3 UnidadEdith LusinaNoch keine Bewertungen

- Conclusión Lógica, Postulado y ConectoresDokument16 SeitenConclusión Lógica, Postulado y ConectoresEdith LusinaNoch keine Bewertungen

- Protocolo de Administracion Correcta de MedicamentosDokument43 SeitenProtocolo de Administracion Correcta de MedicamentosEdith LusinaNoch keine Bewertungen

- Sopa de Letras de Personajes Del PrincipitoDokument1 SeiteSopa de Letras de Personajes Del PrincipitoEdith Lusina100% (1)

- Vicerrectora de La Unidad Educativa Nuevo MundoDokument2 SeitenVicerrectora de La Unidad Educativa Nuevo MundoEdith LusinaNoch keine Bewertungen

- Plan Curricular Anual 2017 1ro BguDokument18 SeitenPlan Curricular Anual 2017 1ro BguEdith LusinaNoch keine Bewertungen

- Discurso Presidente Liga EstudiantilDokument2 SeitenDiscurso Presidente Liga EstudiantilEdith Lusina100% (2)

- Mario Eduardo Freire López TerminadoDokument2 SeitenMario Eduardo Freire López TerminadoEdith LusinaNoch keine Bewertungen

- Guía de Alumno REFERENCIAPIRDokument19 SeitenGuía de Alumno REFERENCIAPIRmiriamNoch keine Bewertungen

- Instrucciones para Descargar Un Certificado Digital INADokument4 SeitenInstrucciones para Descargar Un Certificado Digital INARamón EspinozaNoch keine Bewertungen

- El WhatsappDokument2 SeitenEl WhatsappEliane Guarachi correaNoch keine Bewertungen

- VPN de Mikrotik A MikrotikDokument17 SeitenVPN de Mikrotik A Mikrotikeosoriowifinetworks100% (2)

- Protocolos de SeñalizacionDokument30 SeitenProtocolos de SeñalizacionCarlos CarbajalNoch keine Bewertungen

- Modulo 1Dokument23 SeitenModulo 1SAN ANNoch keine Bewertungen

- Analisis Black MirrorDokument3 SeitenAnalisis Black MirrorChavo EtchevestNoch keine Bewertungen

- AutomatizadaDokument3 SeitenAutomatizadaIvi HernandezNoch keine Bewertungen

- Cómo Eliminar Advanced SystemCare de Tu ComputadoraDokument2 SeitenCómo Eliminar Advanced SystemCare de Tu ComputadoraGuerrero FenixNoch keine Bewertungen

- TOMZADokument22 SeitenTOMZAYorCh AceKasNoch keine Bewertungen

- Evidencia 3Dokument5 SeitenEvidencia 3Bike Tires100% (1)

- MODULO 0 - EmailDokument3 SeitenMODULO 0 - EmailFrancisca PintoNoch keine Bewertungen

- 9 - Tableros Gestion Termica y Elementos de ConexionDokument17 Seiten9 - Tableros Gestion Termica y Elementos de ConexionIvan Darío Puerta PaezNoch keine Bewertungen

- Desbloqueos de EquiposDokument4 SeitenDesbloqueos de EquiposMarco Antonio Gomez VilcaNoch keine Bewertungen

- Comercio ElectrónicoDokument18 SeitenComercio ElectrónicoEmeris Hernandez100% (1)

- Plan Social Media PDFDokument34 SeitenPlan Social Media PDFLuifer Villasmil100% (1)

- Cas - 123 2017 ItpDokument12 SeitenCas - 123 2017 ItpMelissa MontoyaNoch keine Bewertungen

- Como Saber Si Le Gustas A Una Mujer - Evan CidDokument11 SeitenComo Saber Si Le Gustas A Una Mujer - Evan CidEvanCid100% (1)

- EP C2 - VLSM-RIP v2Dokument25 SeitenEP C2 - VLSM-RIP v2Yomy ValdezNoch keine Bewertungen

- Guía de Estudio G Suite For EducationDokument42 SeitenGuía de Estudio G Suite For EducationCarlos SámanoNoch keine Bewertungen

- Departamental 2012Dokument9 SeitenDepartamental 2012José Stalin Reyes SantosNoch keine Bewertungen

- Pcs7 Hands On Pcs7 r8Dokument41 SeitenPcs7 Hands On Pcs7 r8Willy HernandezNoch keine Bewertungen

- Manual de Usuario para Manejo de Sitio WebDokument7 SeitenManual de Usuario para Manejo de Sitio Webkarla vazquezNoch keine Bewertungen

- Acta Capacitación NoDokument2 SeitenActa Capacitación Nowilmer beltranNoch keine Bewertungen

- Instrumentos InformáticosDokument4 SeitenInstrumentos InformáticosLAURA MELISA LOPEZ JOYARNoch keine Bewertungen

- Tutorial de Web Publishing Con LabVIEWDokument6 SeitenTutorial de Web Publishing Con LabVIEWMhos McNoch keine Bewertungen

- Nuevas Tecnologías en La EnseñanzaDokument57 SeitenNuevas Tecnologías en La Enseñanzamarthagabriela100% (3)

- Caso ConsolidadorDokument26 SeitenCaso ConsolidadorRENATA YAMILED HIDALGO MINGUELANoch keine Bewertungen

- Respuestas Examen Parcial de ComercioDokument2 SeitenRespuestas Examen Parcial de ComercioAlexei Mamani Coaquira71% (17)

- Oliveras (PW)Dokument10 SeitenOliveras (PW)Esteban Cano0% (1)