Beruflich Dokumente

Kultur Dokumente

SISTEMAS ARCHIVOS SO

Hochgeladen von

Carlos Julio Mesa GutierrezOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

SISTEMAS ARCHIVOS SO

Hochgeladen von

Carlos Julio Mesa GutierrezCopyright:

Verfügbare Formate

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS

FASE DE ANÁLISIS

AA1 – EVIDENCIA 1

Cuestionario “Establecer la Infraestructura tecnológica requerida por la

organización”

Presentado por: Carlos Julio Mesa G.

Instructor: Camilo Andrés Gutiérrez Oviedo

SERVICIO NACIONAL DE APRENDIZAJE

SENA

-2019-

CENTRO DE SERVICIOS FINANCIEROS

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

CUESTIONARIO

1. ¿Qué Administración de ficheros o sistemas de archivos encontramos

en los diferentes sistemas operativos?

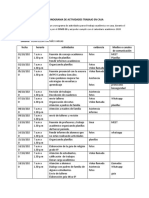

SISTEMAS DE ARCHIVOS EN LOS DIFERENTES SO

SIST. FILES WINDOWS MAC GNU/LINUX ANDROID IOS(11 en

adelante)

FAT32 Si Si Si Si No

NTFS Si Con App de Si-Necesita No No

terceros drivers

EXFAT Si Si Si-Necesita Si No

drivers

HFS+ Con App de Si Si No No

terceros

APFS Con App de Sí, con macOS No No Si

terceros 10.13 o

posterior

EXT4 Con App de Con App de Si Si No

terceros terceros

CAPACIDAD DE LOS DIFERENTES SISTEMAS DE ARCHIVOS

SISTEMAS DE ARCHIVOS TAMAÑO MÁX. DE VOLUMEN TAMAÑO MÁX. DE ARCHIVO

FAT32 4 GB 8 TB

NTFS 16 EiB (1,845^7 TB) 16 EiB (1,845^7 TB) teóricos

EXFAT 16 EiB (1,845^7 TB) 64 ZiB (6,4^10 TB)

HFS+ 8 EiB (9,223^6 TB) 8 EiB (9,223^6 TB)

APFS 8 EiB (9,223^6 TB) 16 EiB (1,845^7 TB)

EXT4 1 EiB (1,153^6 TB) 16 TiB (17,5921 TB)

Sería muy oportuno aclarar también algunos conceptos tales como:

ADMINISTRACIÓN DE SISTEMA DE FICHEROS

Desde el punto de vista del administrador, las operaciones a realizar con los

sistemas de ficheros incluyen:

-Creación

-Montado/Desmontado

-Copias de seguridad

-Comprobaciones/reparaciones

SERVICIO NACIONAL DE APRENDIZAJE - SENA 1

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

SISTEMAS DE ARCHIVOS EN UN SISTEMA OPERATIVO

Un sistema de archivos son los métodos y estructuras de datos que

un sistema operativo utiliza para seguir la pista de los archivos de un

disco o partición; es decir, es la manera en la que se organizan

los archivos en el disco.

TIPOS DE SISTEMAS DE ARCHIVOS

De disco:

Tienen por función guardar ficheros en un dispositivo de almacenamiento.

Algunos FS pueden soportar Journaling, una técnica que utiliza un diario

para guardar los datos necesarios para restablecer un estado consistente

del sistema de archivos tras un fallo.

Algunos FS de disco son: EXT, FAT, ISO9660, NTFS, JFS, ReiserFS y XFS.

De red:

Permiten compartir ficheros entre diferentes dispositivos conectados a una

red.

Algunos FS de red son: CIFS y NFS.

De base de datos:

En lugar de guardar los ficheros de forma jerárquica, se utiliza una base

de datos para guardar los ficheros indexados por su meta información

(nombre, permisos, tipo de fichero, etc...). Es posible realizar búsquedas

de ficheros en SQL o un lenguaje natural.

Algunos FS de base de datos son: BFS, Gnome VFS y WinFS.

De propósito específico:

Sistemas de ficheros que, por ejemplo, tienen por función mostrar ficheros

de dispositivo (Udev), permitir que el núcleo muestre los procesos que

controla (procfs) o permitir que núcleo utilice un espacio de

almacenamiento secundario para la gestión de la memoria virtual (swap).

2. En el mercado de las tecnologías de la información y la comunicación

encontramos diferentes opciones de sistemas operativos, ¿cuáles son?

En la actualidad existen muchas opciones a la hora de decidirnos por un

sistema operativo. Una primera distinción de los sistemas operativos

actuales puede hacerse en función de las necesidades de los usuarios, las

cuales incluyen factores como el nivel de dificultad, la velocidad de

navegación, las herramientas y aplicaciones disponibles, la adaptación a

determinadas labores, entre otros.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 2

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Haciendo un resumen de los sistemas operativos más empleados en la

actualidad, de sus características y del perfil de usuarios más adecuado

para cada uno de ellos podemos deducir que los que tienen mayor

demanda son:

1. Microsoft Windows

Windows es, quizá, el más genérico de todos los sistemas operativos

actuales. Creado en 1985, ofrece la mayor gama de aplicaciones para

software. Al mismo tiempo, es el que ofrece mayor flexibilidad para la

introducción de actualizaciones. Sin embargo, esto también le otorga una

alta dosis de inestabilidad y vulnerabilidad, sobre todo en lo que se refiere

a los virus que eventualmente pueden atacar el sistema. Es funcional para

cualquier tipo de usuario: novel, iniciado, medio, avanzado o experto.

Entre sus versiones más notables están:

-Windows 3.1

-Windows 3.11 para trabajo en grupo

-Windows 95

-Windows 98

-Windows Me

-Windows XP

-Windows Vista

-Windows 7 viene con una amplia suite

-Windows 10 Es la más actual y viene con una amplia suite

2. GNU/Linux

Es el sistema operativo «libre» por excelencia. Lleva varios años

desarrollándose a la par de las grandes marcas. Entre sus principales

ventajas destacan una mayor potencia, estabilidad, seguridad ante

amenazas externas y la posibilidad de modificar el sistema según las

preferencias individuales. De hecho, es el sistema ideal para aquellos

usuarios a los que les guste experimentar constantemente. Una de sus

variantes más conocidas es el sistema Android, empleado para teléfonos

móviles de alta gama. Android ofrece la posibilidad de programar una

amplia lista de aplicaciones a través de una herramienta de Java llamada

Dalvik, que a ojos de los usuarios resulta sencilla y hasta didáctica. Su

principal inconveniente es que, debido justamente a la rapidez con que

evolucionan los dispositivos móviles, las versiones de Android pierden

vigencia con rapidez.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 3

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Entre sus versiones más notables están:

-MX Linux

-Fedora

-Linux Mint

-Ubuntu

-Debian

-Responder

3. Mac OSX

Elegante, sencillo, estable. Aunque es exclusivo para los productos de la

casa Apple, en los últimos años ha ido ganando presencia entre los

consumidores, sobre todo tras el empleo masivo de dispositivos IPod,

IPhone e IPad. Es muy útil para aquellos usuarios que no deseen perder

tiempo reinsertando aplicaciones o actualizando permisos para su

desarrollo. Su principal inconveniente es el alto precio de los productos

Apple en el mercado. Eso sí, la calidad está garantizada de antemano.

Entre sus versiones más notables están:

-Mac OS X 10.0

-Mac OS X 10.1

-Mac OS X 10.2

-Mac OS X 10.3

-Mac OS X 10.4

-Mac OS X 10.5

-Mac OS X 10.6

-Mac OS X 10.7

4. Chrome OS

Ha sido uno de los últimos en llegar al mercado. Su principal característica

es que todo el trabajo se realiza desde el navegador, con lo cual los

dispositivos no requieren de un disco local grande ni de un hardware

demasiado sofisticado. Se destaca del resto por la velocidad de

navegación, la sencillez y el precio asequible. Es el ideal para usuarios que

pueden llevar a cabo la navegación sin necesidad de emplear dispositivos

complejos. En Estados Unidos ya es un claro competidor de Windows y

OSX.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 4

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Actualmente se acaba de lanzar una nueva versión de Chrome OS llamada

Chrome Enterprise. Esta no hace referencia a Google Chrome, sino que

está basado en Chrome OS, el sistema operativo de escritorio de Google.

Chrome Enterprise no es más que una versión de Chrome OS, el sistema

operativo de escritorio conocido, a la que le ha añadido varias

funcionalidades «Premium», bastante necesarias en empresas y usuarios

avanzados. Cabe aclarar que es una versión de pago.

3. ¿Cuáles son las clasificaciones de los sistemas operativos?

Un sistema operativo no es más que el software de todo dispositivo que

permite mantener el lazo virtual comunicativo entre el usuario y el propio

equipo, en un principio fue diseñado solo como software inicial, es decir,

que el mismo servía para determinar el arranque y la ejecución de las

demás funciones una vez que se enciende comienza a correr.

Con el trascurrir del tiempo, el sistema operativo vino a conformar todos y

cada uno de los sistemas existentes, con el fin de que el mismo sirva para

ejecutar, desarrollar y controlar todas y cada una de las aplicaciones y

programas que presenta el propio software.

CLASIFICACIÓN DE LOS SO

La prioridad de conocer la clasificación de los sistemas operativos presenta

una gran importancia para el campo de la electrónica y la informática, con

el fin de desarrollar la mejor de las aplicaciones y los sistemas operativos

que dispongan el mejor funcionamiento y que nos para permitir disfrutar

al máximo la experiencia virtual.

Los sistemas operativos se clasifican acorde a tres criterios que a saber

son, por el modo de administración de tareas, por el modo de

administración de usuarios y por la forma de manejo de recursos.

MODO DE ADMINISTRACIÓN DE TAREAS

Monotarea

Este funciona para la realización y ejecución de una sola tarea a la vez, de

modo tal que si un programa o bien aplicación está en ejecución, no

puede ser abierto otro, ya que se interrumpiría los procesos.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 5

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Multitarea

Es aquel que se produce cuando se puede ejecutar una o más

aplicaciones, y llevar a cabo varios programas, sin que el proceso de uno

interfiera con el otro.

MODO DE ADMINISTRACIÓN DE USUARIOS

Monousuario

Como su nombre bien lo indica son aquellos que permiten el uso del

ordenador de parte de un solo usuario, facilitando solo el desarrollo de las

actividades que este tiene a bien ejecutar.

Multiusuario

Son aquellos que permiten el desarrollo de varias actividades por parte de

diversos usuarios, es decir, se facilita el desarrollo de distintas

aplicaciones por parte de dos o más usuarios.

En ocasiones estos equipos pueden ser remotos a una unidad, de modo tal

que pueden ser manejados por varias personas, cada cual en sus tareas.

FORMA DE MANEJO DE RECURSOS

Centralizado

Aquel que facilita el desarrollo de las actividades en un solo ordenador,

siendo esto solamente factible en ordenadores simples y con un solo

sistema de aplicación de modo tal que este puede solo desarrollar

programas en un equipo determinado.

Descentralizado

Son aquellos sistemas que se realizan en diversos equipos o bien

ordenadores, estos por lo general se revisten en centrales operadoras, es

decir, un solo equipo mantiene el programa pero por medio de

extensiones este puede ser manejado en otros dispositivos.

Los sistemas descentralizados permiten manejar las aplicaciones y

programas en varios equipos.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 6

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

También dentro de la clasificación de los SO existen otras diversidades

tales como:

Sistemas Operativos por lotes

Con este sistema operativo procesan una gran cantidad de trabajos con

poca o ninguna interacción entre los usuarios y los programas en

ejecución. Se reúnen todos los trabajos comunes para realizarlos al mismo

tiempo, evitando la espera de dos o más trabajos como sucede en el

procesamiento en serie. Estos sistemas, pueden tener un tiempo de

ejecución muy alto, porque el procesador es mejor utilizado y los Sistemas

Operativos pueden ser simples, debido a la secuencialidad de la ejecución

de los trabajos. Los sistemas operativos que soportan por lotes son el

SCOPE, del DC6600, y el EXEC II para el UNIVAC 1107.

Sistemas Operativos de tiempo real

Este sistema operativo de tiempo real son aquellos en los cuales no tiene

importancia el usuario, sino los procesos. Por lo general, están

subutilizados sus recursos con la finalidad de prestar atención a los

procesos en el momento que lo requieran. se utilizan en entornos donde

son procesados un gran número de sucesos o eventos. Los sistemas

operativos que soportan el tiempo real son VxWorks, Solaris, Lyns OS y

Spectra.

Sistemas Operativos de tiempo compartido

Estos sistemas Permiten la simulación de que el sistema y sus recursos

son todos para cada usuario. El usuario hace una petición a la

computadora, ésta la procesa tan pronto como le es posible, y la

respuesta aparecerá en la terminal del usuario. Los principales recursos

del sistema, el procesador, la memoria, dispositivos de E/S, son

continuamente utilizados entre los diversos usuarios, dando a cada

usuario la ilusión de que tiene el sistema dedicado para sí mismo. Los

sistemas operativos que soportan el tiempo compartido son Multics,

OS/360 y DEC-10.

Sistemas Operativos distribuidos

Este sistema operativo permite distribuir trabajos, tareas o procesos entre

un conjunto de procesadores. Puede ser que este conjunto de

procesadores esté en un equipo o en diferentes, en este caso es

trasparente para el usuario. Existen dos esquemas básicos de éstos. Un

sistema fuertemente acoplado es a aquel que comparte la memoria y un

reloj global, cuyos tiempos de acceso son similares para todos los

procesadores. En un sistema débilmente acoplado los procesadores no

comparten ni memoria ni reloj, ya que cada uno cuenta con su memoria

local.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 7

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Sistemas Operativos de red

Los sistemas operativos de red son aquellos que mantienen a dos o más

computadoras unidas a través de algún medio de comunicación (físico o

no), con el objetivo primordial de poder compartir los diferentes recursos

y la información del sistema. El primer Sistema Operativo de red estaba

enfocado a equipos con un procesador Motorola 68000, pasando

posteriormente a procesadores Intel como Novell NetWare. Los sistemas

operativos más utilizados que soportan la red son Novell NetWare,

Personal NetWare, LAN Manager, Windows NT Server, UNIX, LANtastic.

Sistemas Operativos paralelos

En estos tipos de Sistemas Operativos se pretende que cuando existan

dos o más procesos que compitan por algún recurso se puedan realizar o

ejecutar al mismo tiempo. En UNIX existe también la posibilidad de

ejecutar programas sin tener que atenderlos en forma interactiva,

simulando paralelismo. Así, en lugar de esperar a que el proceso termine

de ejecutarse, regresa a atender al usuario inmediatamente. Los sistemas

operativos que soportan a los paralelos son Alpha, PVM, la serie AIX, que

es utilizado en los sistemas RS/6000 de IBM.

4. ¿Qué tarea realiza el núcleo de un sistema operativo?

DEFINICIÓN DE NÚCLEO O KERNEL

El núcleo, también llamado Kernel es un software que constituye una parte fundamental

del sistema operativo.

Es el principal responsable de facilitar a los distintos programas acceso seguro

al hardware de la computadora.

Es el encargado de gestionar recursos, a través de servicios de llamada al sistema.

También se encarga de decidir qué programa podrá hacer uso de un dispositivo de

hardware y durante cuánto tiempo, lo que se conoce como multiplexado.

FUNCIONES DEL NÚCLEO O KÉRNEL

-Administración de la memoria para todos los programas y procesos en ejecución.

-Administración del tiempo de procesador que los programas y procesos en ejecución

utilizan.

-La comunicación entre los programas que solicitan recursos y el hardware.

-Gestión de los distintos programas informáticos (tareas) de una máquina.

-Gestión del hardware (memoria, procesador, periférico, forma de almacenamiento,

etc.).

SERVICIO NACIONAL DE APRENDIZAJE - SENA 8

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

5. ¿Qué tipos de servidores encontramos en el mercado? mencione si ha

utilizado alguno

DEFINICIÓN DE SERVIDOR O SERVER

Un servidor o server, en el lenguaje informático, es un ordenador y sus

programas, que están al servicio de otros ordenadores.

El servidor atiende y responde a las peticiones que le hacen los otros

ordenadores. Los otros ordenadores, que le hacen peticiones, serán

los "clientes" del servidor.

Precisamente se llaman servidores porque sirven cosas y están al servicio

de otros ordenadores. Por ejemplo si tienes un correo electrónico, lo

recibes de un servidor de correo electrónico, si deseas ver una página

web, la recibes de un servidor web, si trabajas en una red de ordenadores

todos los servicios compartidos de la red estarán en un servidor de red y

así otros muchos servicios y tipos de servidores que veremos.

El modelo o arquitectura que siguen los servidores es el de cliente-

servidor, es decir el cliente/s pide y el servidor proporciona los recursos o

servicios.

TIPOS DE SERVIDORES

Servidores de aplicaciones

Un servidor de aplicaciones es un programa de servidor en un equipo en

una red distribuida que proporciona la lógica de negocio para un programa

de aplicación. El servidor de aplicaciones se ve frecuentemente como

parte de una aplicación de tres niveles, que consta de un servidor gráfico

de interfaz de usuario (GUI), un servidor de aplicaciones (lógica

empresarial) y un servidor de bases de datos y transacciones.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 9

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

De manera más descriptiva, se puede visualizar como la división de una

aplicación en:

1. Una interfaz gráfica de usuario de primer nivel, de front-end, basada en

el navegador web, normalmente en un equipo de cómputo personal o una

estación de trabajo.

2. Una aplicación de lógica de negocio de nivel medio o conjunto de

aplicaciones, posiblemente en una red de área local o un servidor de

intranet.

2. Un servidor de back-end, base de datos y transacciones de tercer

nivel, a veces en un mainframe o servidor grande.

Uso: continuo

Servidores de Audio/Video (Audio/Video Servers)

Los servidores de Audio/Video añaden capacidades multimedia a los sitios

web permitiéndoles mostrar contenido multimedia en forma de flujo

continuo (streaming) desde el servidor.

Uso: continuo

Servidores de Chat (Chat Servers)

Los servidores de chat permiten intercambiar información a una gran

cantidad de usuarios ofreciendo la posibilidad de llevar a cabo discusiones

en tiempo real.

Uso: continuo

Servidores de Fax (Fax Servers)

Un servidor de fax es una solución ideal para organizaciones que tratan de

reducir el uso del teléfono pero necesitan enviar documentos por fax.

Uso: continuo

Servidores FTP (FTP Servers)

Uno de los servicios más antiguos de Internet, File Transfer

Protocol permite mover uno o más archivos con seguridad entre distintos

ordenadores proporcionando seguridad y organización de los archivos así

como control de la transferencia.

Uso: continuo

SERVICIO NACIONAL DE APRENDIZAJE - SENA 10

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Servidores Groupware (Groupware Servers)

Un servidor groupware es un software diseñado para permitir colaborar a

los usuarios, sin importar la localización, vía Internet o vía Intranet

corporativo y trabajar juntos en una atmósfera virtual.

Uso: continuo

Servidores IRC (IRC Servers)

Otra opción para usuarios que buscan la discusión en tiempo real, Internet

Relay Chat consiste en varias redes de servidores separadas que permiten

que los usuarios conecten el uno al otro vía una red IRC.

Servidores de Listas (List Servers)

Los servidores de listas ofrecen una manera mejor de manejar listas

de correo electrónico, bien sean discusiones interactivas abiertas al

público o listas unidireccionales de anuncios, boletines de noticias o

publicidad.

Uso: continuo

Servidores de Correo (Mail Servers)

Casi tan ubicuos y cruciales como los servidores web, los servidores de

correo mueven y almacenan el correo electrónico a través de las redes

corporativas (vía LANs y WANs) y a través de Internet.

Uso: continuo

Servidores de Noticias (News Servers)

Los servidores de noticias actúan como fuente de distribución y entrega

para los millares de grupos de noticias públicos actualmente accesibles a

través de la red de noticias USENET.

Uso: continuo

Servidores Proxy (Proxy Servers)

Los servidores proxy se sitúan entre un programa del cliente (típicamente

un navegador) y un servidor externo (típicamente otro servidor web) para

filtrar peticiones, mejorar el funcionamiento y compartir conexiones.

Uso: continuo

Servidores Telnet (Telnet Servers)

SERVICIO NACIONAL DE APRENDIZAJE - SENA 11

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Un servidor telnet permite a los usuarios entrar en un ordenador huésped

y realizar tareas como si estuviera trabajando directamente en ese

ordenador.

Uso: continuo

Servidores Web (Web Servers)

Básicamente, un servidor web sirve contenido estático a un navegador,

carga un archivo y lo sirve a través de la red al navegador de un usuario.

Este intercambio es mediado por el navegador y el servidor que hablan el

uno con el otro mediante HTTP.

Uso: continuo

6. Escriba por lo menos 2 nombres de sistemas operativos de red

. Novell NetWare

. Personal NetWare

. LAN Manager

. Windows NT Server

. UNIX

. LANtastic

7. ¿Cuáles son las funciones de un sistema operativo?

DEFINICIÓN DE SISTEMA OPERATIVO

Un sistema operativo es el programa más importante de una

computadora. Actúa como un intermediario entre el software y el

hardware, siendo este último, administrado por el sistema operativo.

Establece una relación entre los recursos materiales (procesos, CPU, RAM,

HDD, etc.), el usuario, y las aplicaciones que son usadas por el usuario en

su diario vivir (procesador de texto, navegador, juegos, etc.). Al momento

de abrir un programa, no es necesario recurrir directamente a los

dispositivos necesarios para tal operación; es el sistema operativo el que

recibe el mensaje de abrir una aplicación, y luego envía la información

específica a los periféricos necesarios a través de un driver o controlador.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 12

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

FUNCIONES DEL SO

Gestionar la CPU

Se encarga de administrar la CPU que va a estar repartida entre todos los

procesos que se estén ejecutando.

Gestionar la RAM

Para asignar el espacio de memoria a cada aplicación y a cada usuario, en

caso de ser necesario. Cuando esta memoria se hace insuficiente, se crea

una memoria virtual, de mayor capacidad, pero como está en el

almacenamiento secundario (disco duro), es más lenta.

Gestionar el I/O

El sistema operativo crea un control unificado de los programas a los

dispositivos, a través de drivers.

Gestionar los procesos

Se encarga de que las aplicaciones se ejecuten sin ningún problema,

asignándoles los recursos que sean necesarios para que estas funcionen.

Si una de ellas no responde, se procede a matar el proceso.

Gestionar los permisos

Garantiza que los recursos sean solamente utilizados por programas y

usuarios que tengan las autorizaciones que les correspondan.

Gestionar los archivos

Lectura y escritura en el sistema de archivos, y los permisos de acceso a

ellos.

Gestionar información

El sistema operativo proporciona información, que posteriormente será

utilizada a modo de diagnóstico del funcionamiento correcto del

computador.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 13

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

8. ¿Qué tipo de arquitecturas de red encontramos para servicios de base

de datos?

Arquitectura de red en Bus

Red cuya topología se caracteriza por tener un único canal de

comunicaciones (denominado bus, troncal o backbone) al cual se conectan

los diferentes dispositivos. De esta forma todos los dispositivos comparten

el mismo canal para comunicarse entre sí.

La topología de bus tiene todos sus nodos conectados directamente a un

enlace y no tiene ninguna otra conexión entre sí. Físicamente cada

host está conectado a un cable común, por lo que se pueden comunicar

directamente. La ruptura del cable hace que los hosts queden

desconectados.

Ventajas

Facilidad de implementación y crecimiento.

Económica.

Simplicidad en la arquitectura.

Desventajas

Longitudes de canal limitadas.

Un problema en el canal usualmente degrada toda la red.

El desempeño se disminuye a medida que la red crece.

El canal requiere ser correctamente cerrado (caminos cerrados).

Altas pérdidas en la transmisión debido a colisiones entre mensajes

Arquitectura de Red en estrella

SERVICIO NACIONAL DE APRENDIZAJE - SENA 14

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Una red en estrella es una red en la cual las estaciones están conectadas

directamente a un punto central y todas las comunicaciones que han de

hacer necesariamente a través de este.

Dado su transmisión, una red en estrella activa tiene un nodo central

activo que normalmente tiene los medios para prevenir problemas

relacionados con el eco.

Se utiliza sobre todo para redes locales. La mayoría de las redes de área

local que tienen un enrutador (router), un conmutador (switch) o un

concentrador (hub) siguen esta topología. El nodo central en estas sería el

enrutador, el conmutador o el concentrador, por el que pasan todos los

paquetes.

Ventajas

Tiene dos medios para prevenir problemas.

Permite que todos los nodos se comuniquen entre sí de manera

conveniente.

Desventajas

Si el nodo central falla, toda la red se desconecta.

Es costosa, ya que requiere más cable que la topologia Bus y Ring .

El cable viaja por separado del hub a cada computadora

Arquitectura de red en Anillo

Topología de red en la que cada estación está conectada a la siguiente y la

última está conectada a la primera. Cada estación tiene un receptor y un

transmisor que hace la función de repetidor, pasando la señal a la

siguiente estación.

En este tipo de red la comunicación se da por el paso de un token o

testigo, que se puede conceptualizar como un cartero que pasa

recogiendo y entregando paquetes de información, de esta manera se

evitan eventuales pérdidas de información debidas a colisiones.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 15

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Cabe mencionar que si algún nodo de la red deja de funcionar, la

comunicación en todo el anillo se pierde.

En un anillo doble, dos anillos permiten que los datos se envíen en ambas

direcciones. Esta configuración crea redundancia (tolerancia a fallos), lo

que significa que si uno de los anillos falla, los datos pueden transmitirse

por el otro.

Ventajas

Simplicidad de arquitectura. Facilidad de crecimiento.

Desventajas

Longitudes de canales limitadas.

El canal usualmente degradará a medida que la red crece.

Arquitectura de Red en Doble Anillo

Como su nombre lo indica en vez de solo tener un anillo tiene dos

concéntricos para transmitir la información, donde cada host de la red

está concentrado a ambos anillos, aunque lo dos no están concentrados

directamente entre si.

La topología de anillo doble es que cada anillo trabaja por si mismo, para

que si alguno de los dos sufre algún tipo de daño el otro siga trabajando

normalmente sin ser afectado.

El cableado de la red en anillo es el más complejo, debido por una parte al

mayor coste del cable, así como a la necesidad de emplear unos

dispositivos denominados Unidades de Acceso Multiestación (MAU) para

implementar físicamente el anillo.

Características

Tiene un anillo primaria.

Tiene un anillo secundario.

Límite de 500 estaciones.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 16

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Ventaja principal

Es la redundancia porque si falla el primer anillo queda el segundo.

Incrementa la confiabilidad y flexibilidad de la red.

El sistema provee un acceso equitativo para todas las computadoras.

El rendimiento no decae cuando muchos usuarios utilizan la red.

Arquitectura muy sólida.

Facilidad para la fluidez de datos.

Sistema operativo caracterizado con un único canal

Desventajas

Tiene la topología de doble anillo es el costo ya que se duplica la

infraestructura necesaria.

Longitudes de canales (si una estación desea enviar a otra, los datos

tendrán que pasar por todas las estaciones intermedias antes de alcanzar

la estación de destino).

El canal usualmente se degradará a medida que la red crece.

Difícil de diagnosticar y reparar los problemas.

Si se encuentra enviando un archivo podrá ser visto por las estaciones

intermedias antes de alcanzar la estación de destino.

La transmisión de datos es más lenta que en las otras topologías (Estrella,

Malla, Bus, etc.), ya que la información debe pasar por todas las

estaciones intermedias antes de llegar al destino.

Arquitectura de Red en Malla

La topología en malla es una topología de red en la que cada nodo está

conectado a todos los nodos. De esta manera es posible llevar los

mensajes de un nodo a otro por diferentes caminos. Si la red de malla

está completamente conectada, no puede existir absolutamente ninguna

interrupción en las comunicaciones. Cada servidor tiene sus propias

conexiones con todos los demás servidores.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 17

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Arquitectura de Red en Árbol

Topología de red en la que los nodos están colocados en forma de árbol.

Desde una visión topológica, la conexión en árbol es parecida a una serie

de redes en estrella interconectadas salvo en que no tiene un nodo

central. En cambio, tiene un nodo de enlace troncal, generalmente

ocupado por un hub o switch, desde el que se ramifican los demás nodos.

Es una variación de la red en bus, la falla de un nodo no implica

interrupción en las comunicaciones. Se comparte el mismo canal de

comunicaciones.

La topología en árbol puede verse como una combinación de varias

topologías en estrella. Tanto la de árbol como la de estrella son similares a

la de bus cuando el nodo de interconexión trabaja en modo difusión, pues

la información se propaga hacia todas las estaciones, solo que en esta

topología las ramificaciones se extienden a partir de un punto raíz

(estrella), a tantas ramificaciones como sean posibles, según las

características del árbol.

Arquitectura de Red Mixta

Son redes heterogéneas en las que se unen para coexistir diversos medios

y tipos de transmisión (por ejemplo red cableada y red inalámbrica)

En la topología híbrida o topología mixta las redes pueden utilizar diversas

topologías para conectarse.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 18

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

La topología mixta es una de las más frecuentes y se deriva de la unión de

varios tipos de topologías de red, de aquí el nombre de “mixtas” o

“híbridas”.

Ejemplos de topologías mixtas: en árbol, estrella-estrella, bus-estrella,

etc.

Su implementación se debe a la complejidad de la solución de red, o bien

al aumento en el número de dispositivos, lo que hace necesario establecer

una topología de este tipo.

Las topologías mixtas tienen un costo muy elevado debido a su

administración y mantenimiento, ya que cuentan con segmentos de

diferentes tipos, lo que obliga a invertir en equipo adicional para lograr la

conectividad deseada.

9. Escriba 2 tipos de arquitectura de red que sean más utilizadas en los

servicios de base de datos y explique por qué

Arquitectura de red en Estrella

Porque es más seguro, ya que en caso de haber algún daño en el cableado

o se desconecta un equipo, el resto de la red sigue funcionando normal.

Arquitectura de red en Árbol

También es más seguro, ya que en caso de haber algún daño en el

cableado o se desconecta un equipo solo se para una parte de la red.

10. Explique que es la seguridad organizativa, seguridad lógica,

Seguridad física, seguridad legal

Seguridad organizativa

Es la coordinación del personal de sistemas y los empleados de las áreas

de negocios, siendo estos últimos los responsables de la información que

utilizan.

Mantener los estándares de la seguridad de la información

Definir metodologías y procesos que mantengan la seguridad de la

información

Desarrollar controles de las tecnologías que se utilizan

Realizar evaluaciones periódicas de vulnerabilidad de los sistemas que

intervienen en la red de datos

Seguridad lógica

Es lo concerniente al correcto uso de los software, la prevención de virus

gusanos, troyanos, que se hagan buen uso de las herramientas de

seguridad, etc.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 19

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Seguridad física

Dentro de la seguridad física, se puede apreciar cualquier daño de

hardware, discos duro, procesadores, funcionamiento de la memoria,

radiaciones que perpetren el mal funcionamiento.

11. ¿Qué elementos de red se podrían utilizar en los servicios de base de

datos?

Servidores Estaciones de trabajo S.O de Prot. de com.

Tarj. Interf. de red Cableado HUB o concentrador

Switch o conmutador Repetidor Puente o bridge

SERVICIO NACIONAL DE APRENDIZAJE - SENA 20

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Ruteador Gateway Modem

12. ¿Qué es un SMBD?

El Sistema Manejador de Bases de Datos (SMBD) es un Software que

permite la creación y manipulación de la información de bases de datos

para la toma de decisiones.

13. En la arquitectura de una base de datos ¿cuáles son los diferentes

esquemas que encontramos en un SMBD?, explique cada una de ellas.

Esquema de nivel externo

Aquí se presenta una base de datos que contiene la información necesaria

para los usuarios.

Esquema de nivel interno

Aquí se muestra la base de datos completa tal como se encuentra

estructurada inicialmente.

Esquema de nivel conceptual

Aquí se muestra la base de datos definida por un DBA.

Esquema de un DBMS

SERVICIO NACIONAL DE APRENDIZAJE - SENA 21

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

14. ¿Qué usuarios encontramos en los SMBD?

Se encuentran usuarios ocasionales, usuarios que utilizan información

muy específica, usuarios que usan toda la información de una base de

datos, operadores, desarrolladores y administradores de los mismos.

1. Casual end users

2. Parametric or native and users

3. Sophisticated end users

4. Stand alone users

15. ¿Qué normas ISO encontramos para el manejo de la seguridad de la

información? explique con sus palabras cada una de ellas.

Norma ISO 27000

Es un estándar para la seguridad de la información, especifica los

requisitos necesarios para establecer, implementar, mantener y mejorar la

seguridad.

Norma ISO ICE1799

Esta norma establece las recomendaciones de forma técnica mediante el

uso de software.

16. ¿Cuáles son los principios de la seguridad informática?, explique cada

una de ellas

La seguridad de la información se define como el conjunto de medidas que

previenen, corrigen, detectan para proteger la confidencialidad, la

integridad y la disponibilidad de la información de un sistema.

Se llega a tener un sistema seguro si se cumplen los siguientes principios

básicos de seguridad:

Confidencialidad de la información

Se necesita que la información sea solamente conocida por las personas

que estén autorizadas.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 22

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

Integridad de la información

La integridad es mantener con exactitud la información tal cual fue

generada, sin ser manipulada ni alterada por personas o procesos no

autorizados.

Disponibilidad de la información

La capacidad de permanecer accesible en el sitio, en el momento y en la

forma en que los usuarios que estén autorizados lo requieran. Es

fundamental que tanto el software como en hardware se mantengan en

funcionamiento de manera eficiente, ya que, si no es así, se pueden

ocasionar pérdidas económicas significativas, daños físicos, y en el peor

de los casos, amenazas para la vida humana.

17. ¿Cuáles son las fuentes generales para fomentar la seguridad de la

información?

Las organizaciones y los sistemas tecnológicos que permitan resguardar y

proteger la información buscando mantener y resguardar la

confidencialidad, la disponibilidad y la integridad de la misma.

18. Explique con sus palabras los tipos de almacenamiento SAN, NAS y

ILM

SAN (Storage Area Network o Red de Area de Almacenamiento)

Es una red de almacenamiento integral, se trata de una arquitectura que

agrupa los siguientes elementos:

1. Una red de alta velocidad de canal de fibra

2. Un equipo de interconexión dedicado

3. Elementos de almacenamiento

NAS (Network Attached Storage)

Es una tecnología de almacenamiento dedicada a compartir la capacidad

de almacenamiento de un servidor con servidores cliente atreves de una

red.

ILM

Es la administración de ciclo de vida de la información.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 23

ESPECIALIZACIÓN EN GESTIÓN Y SEGURIDAD DE BASES DE DATOS SENA 2019

BIBLIOGRAFIA

Dione, M. D. (s.f.). GrULiC. Recuperado el 11 de Abril de 2012, de Grupo

de Usuarios de Software Libre de Córdoba:

http://www.grulic.org.ar/~mdione/www-grulic/trunk/linux.html Microsoft.

(19 de Agosto de 2005). Soporte Microsoft. Recuperado el 11 de Abril de

2012, de Introducción a los sistemas de archivos FAT, HPFS y NTFS:

http://support.microsoft.com/kb/100108/es

Tanenbaum, A. S. (2009). Sistemas Operativos / Diseño E

Implementación (Tercera Edición ed.). Prentice Hall. Tanenbaum, A. S.

(2003). Sistemas Operativos Modernos. Prentice Hall.

Microsoft. (19 de Agosto de 2005). Soporte Microsoft. Recuperado el 11

de Abril de 2012, de Introducción a los sistemas de archivos FAT, HPFS y

NTFS: http://support.microsoft.com/kb/100108/es

Hancock, M. A. (2002). Arquitectura de red y el modelo de referencia OSI.

En M. A. Hancock, Comunicación entre las computadoras y tecnología de

redes (pág. Capítulo 2.7). Thomson editores S.A.

¿Solución de alta disponibilidad de base de datos por hardware o por

software? López, L. Edgar y Felipe Alejandro. (2005). Universidad de San

Carlos de Guatemala. Facultad de Ingeniería, Escuela de Ingeniería en

Ciencias y Sistemas.

Padique, S. (2008, Julio 3). La base de datos Ingres. Consultado el 16 de

Noviembre de 2011, de http://2008.rmll.info/La-base-de-

datosIngres.html?lang=es

Agustín, N.; Ruiz, J. (1 de Octubre del 2005).El Portal de ISO 27001 en

Español. Recuperado el 31 de Marzo del 2012, de http://iso27000.es/.

Estándar Internacional ISO/IEC. (15 de Junio del 2006). Estándar

Internacional ISO/IEC 17799 Segunda Edición.

SERVICIO NACIONAL DE APRENDIZAJE - SENA 24

Das könnte Ihnen auch gefallen

- Informe de Los Sistemas OperativosDokument11 SeitenInforme de Los Sistemas OperativosDíaz Alarcon Juan JoséNoch keine Bewertungen

- AA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La OrganizacionDokument9 SeitenAA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La OrganizacionErika Rodriguez GurerreroNoch keine Bewertungen

- AA1 Ev1 Respuestas Del Cuestionario Infraestructura Tecnologica de La OrganizacionDokument8 SeitenAA1 Ev1 Respuestas Del Cuestionario Infraestructura Tecnologica de La OrganizacionalejandroNoch keine Bewertungen

- CuestionarioDokument24 SeitenCuestionarioELKIN BARRERO RINCONNoch keine Bewertungen

- Inf 4º Unidad 1Dokument10 SeitenInf 4º Unidad 1alex acostaNoch keine Bewertungen

- Guia de Aprendizaje 4.3.1 - Ejecucion Shirly Andrea Gomez CarreñoDokument4 SeitenGuia de Aprendizaje 4.3.1 - Ejecucion Shirly Andrea Gomez CarreñoEduar JaimesNoch keine Bewertungen

- Trabajo Final Tr1 Tecnicas de La ComunicacionDokument15 SeitenTrabajo Final Tr1 Tecnicas de La ComunicacionKony RojasNoch keine Bewertungen

- ActividadesDokument2 SeitenActividadesMario GarvinNoch keine Bewertungen

- Sistemas Informaticos Tarea 2 DamDokument27 SeitenSistemas Informaticos Tarea 2 DamEliasNoch keine Bewertungen

- Grupo Nro1 CuestionarioDokument8 SeitenGrupo Nro1 CuestionarioJonathan SaulNoch keine Bewertungen

- Actividad1 - Cuestionario"infraestructura Tecnológica de La Organización"Dokument14 SeitenActividad1 - Cuestionario"infraestructura Tecnológica de La Organización"willNoch keine Bewertungen

- Actividad Fase 1 Evidencia 1 CuestionarioDokument18 SeitenActividad Fase 1 Evidencia 1 CuestionarioDaniel LugoNoch keine Bewertungen

- Historia de Los Sistemas OperativosDokument12 SeitenHistoria de Los Sistemas OperativosErick SaavedraNoch keine Bewertungen

- Ejercicios Sistemas Operativos 2 1Dokument5 SeitenEjercicios Sistemas Operativos 2 1albertozapataNoch keine Bewertungen

- TareaDokument14 SeitenTareaArianna CarvajalNoch keine Bewertungen

- Academia Naval JambeliDokument3 SeitenAcademia Naval JambeliSofía Soledispa PicoNoch keine Bewertungen

- Actividad Evidencia 1 - Especializacion SENADokument15 SeitenActividad Evidencia 1 - Especializacion SENAcyberomega2014Noch keine Bewertungen

- InformaticaDokument55 SeitenInformaticadeath killerNoch keine Bewertungen

- Taller#1Dokument9 SeitenTaller#1Juliam ZarriaNoch keine Bewertungen

- Análisis de las características y ventajas de Linux frente a WindowsDokument5 SeitenAnálisis de las características y ventajas de Linux frente a WindowsErika GNoch keine Bewertungen

- SOM UD01 ActividadesComplementariasDokument4 SeitenSOM UD01 ActividadesComplementariasLuis Arturo Bastardo BritoNoch keine Bewertungen

- Ejercicios Sistemas OperativosDokument6 SeitenEjercicios Sistemas OperativosMartaNoch keine Bewertungen

- Tarea 2. IntroduccionALosSistemasOpetaivosDokument8 SeitenTarea 2. IntroduccionALosSistemasOpetaivosRonnie GamerNoch keine Bewertungen

- Actividad AA1 Infraestructura Tecnologica de La OrganizacionDokument7 SeitenActividad AA1 Infraestructura Tecnologica de La OrganizacionJUAN ALBERTO MELENDEZ AVELLANoch keine Bewertungen

- Aumentar Las Capacidades Del Sistema Operativo Con Herramientas de SoftwareDokument8 SeitenAumentar Las Capacidades Del Sistema Operativo Con Herramientas de SoftwareDarwin SmithNoch keine Bewertungen

- AA1 Ev1 Cuestionario Juan Alberto MelendezDokument14 SeitenAA1 Ev1 Cuestionario Juan Alberto MelendezJUAN ALBERTO MELENDEZ AVELLANoch keine Bewertungen

- Actividad-AA1-Infraestructura Tecnologica de La Organizacion.Dokument8 SeitenActividad-AA1-Infraestructura Tecnologica de La Organizacion.jorge eliecerNoch keine Bewertungen

- El Sistema OperativoDokument8 SeitenEl Sistema Operativosandracallen16Noch keine Bewertungen

- AA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La OrganizacionDokument13 SeitenAA1 Ev1 Desarrollo Del Cuestionario Infraestructura Tecnologica de La Organizacionsonia lasso100% (1)

- Tema n6 Luis Alberto Silva Cabezas 5to DDokument25 SeitenTema n6 Luis Alberto Silva Cabezas 5to DLuis Alberto Silva CabezasNoch keine Bewertungen

- Actividades de RefuerzoDokument3 SeitenActividades de RefuerzoIsabel OdriozolaNoch keine Bewertungen

- Inf 4º Ejercicios Unidad 1Dokument8 SeitenInf 4º Ejercicios Unidad 1juanavesNoch keine Bewertungen

- Actividad 2 Arquitectura de Los Sistemas OperativosDokument5 SeitenActividad 2 Arquitectura de Los Sistemas OperativosYAHIR ISAI SANCHEZ PATRONNoch keine Bewertungen

- Software - Sistemas Operativos - Programacion - WebDokument10 SeitenSoftware - Sistemas Operativos - Programacion - WebMADE BLANCONoch keine Bewertungen

- Actividad de Aprendizaje 3. Análisis de Sistemas Operativos PDFDokument12 SeitenActividad de Aprendizaje 3. Análisis de Sistemas Operativos PDFMoises CallejasNoch keine Bewertungen

- PRÃ CTICA4.Arquitectura y Evoluciã N de Los Sistemas OperativosDokument3 SeitenPRÃ CTICA4.Arquitectura y Evoluciã N de Los Sistemas OperativoszammuerpraxdNoch keine Bewertungen

- Tarea 3 TerminadaDokument5 SeitenTarea 3 TerminadaNatalia Ruiz del ÁlamoNoch keine Bewertungen

- Practica N1Dokument6 SeitenPractica N1Johel Andrés SuárezNoch keine Bewertungen

- UNIDAD 2. Planeación e Instalación de Un Sistema OperativoDokument10 SeitenUNIDAD 2. Planeación e Instalación de Un Sistema OperativoSergio SáinzNoch keine Bewertungen

- Normas APADokument16 SeitenNormas APAjuliocesark_2009Noch keine Bewertungen

- Sistema OperativoDokument7 SeitenSistema OperativoBrad LeonNoch keine Bewertungen

- Informatica Basica Sistemas OperativosDokument4 SeitenInformatica Basica Sistemas Operativoselisa hernandoNoch keine Bewertungen

- Sistemas Operativos: Conceptos ClaveDokument6 SeitenSistemas Operativos: Conceptos ClaveMagui MoraNoch keine Bewertungen

- Cuestionario #1 ManuelaDokument3 SeitenCuestionario #1 ManuelaLaura HincapiéNoch keine Bewertungen

- Actividad 2 Instalacion de Sistemas OperativosDokument19 SeitenActividad 2 Instalacion de Sistemas Operativosnatasha8826Noch keine Bewertungen

- Sistemas Operativos Examen DiagnosticoDokument4 SeitenSistemas Operativos Examen DiagnosticoNelson Alvarez SalinasNoch keine Bewertungen

- TRABAJO DE SISTEMAS OPERATIVOS - VIRTUALIZACIÓNDokument12 SeitenTRABAJO DE SISTEMAS OPERATIVOS - VIRTUALIZACIÓNCarolina CuyaNoch keine Bewertungen

- Kaso U3 A1 SudlDokument6 SeitenKaso U3 A1 SudlEnoc ZirexNoch keine Bewertungen

- Sistemas Operativos CuestionarioDokument5 SeitenSistemas Operativos CuestionarioJULIO CESAR FERNANDEZNoch keine Bewertungen

- Sistemas OperativosDokument7 SeitenSistemas OperativosEliseo RequeNoch keine Bewertungen

- Análisis de Sistemas OperativosDokument13 SeitenAnálisis de Sistemas Operativosedward100% (2)

- Para Imprimir Sistemas OperativosDokument12 SeitenPara Imprimir Sistemas OperativosDorian Fajardo LeonNoch keine Bewertungen

- Proyecto Final HardwareDokument7 SeitenProyecto Final HardwareEnzoRicardoOrellanaNoch keine Bewertungen

- Instalar Sistemas OperativosDokument9 SeitenInstalar Sistemas Operativosjulian 2004 agarNoch keine Bewertungen

- Historia y tipos de sistemas operativosDokument26 SeitenHistoria y tipos de sistemas operativosLuis Alberto Silva CabezasNoch keine Bewertungen

- Guia de Estudio Computacion Basica GeomineriaDokument6 SeitenGuia de Estudio Computacion Basica GeomineriaJavier Suarez SepulvedaNoch keine Bewertungen

- Sistemas Operativos y Sus FuncionesDokument7 SeitenSistemas Operativos y Sus FuncionesMARCO AMED MARROQUIN QUIÑONEZNoch keine Bewertungen

- Examen Diagnostico Sistemas OperativosDokument6 SeitenExamen Diagnostico Sistemas OperativosErickNoch keine Bewertungen

- UF0853 - Explotación de las funcionalidades del sistema microinformáticoVon EverandUF0853 - Explotación de las funcionalidades del sistema microinformáticoNoch keine Bewertungen

- UF1271 - Instalación y configuración del software de servidor webVon EverandUF1271 - Instalación y configuración del software de servidor webNoch keine Bewertungen

- Gestión de seguridad de datos SENADokument28 SeitenGestión de seguridad de datos SENACarlos Julio Mesa GutierrezNoch keine Bewertungen

- Él Escribe El Comando Msinfo32 y Pulsa Aceptar paraDokument1 SeiteÉl Escribe El Comando Msinfo32 y Pulsa Aceptar paraCarlos Julio Mesa GutierrezNoch keine Bewertungen

- ArgentinaDokument2 SeitenArgentinaCarlos Julio Mesa GutierrezNoch keine Bewertungen

- ArabiaDokument1 SeiteArabiaCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Análisis de riesgos SENADokument17 SeitenAnálisis de riesgos SENACarlos Julio Mesa GutierrezNoch keine Bewertungen

- Regiones y Países de AsiaDokument1 SeiteRegiones y Países de AsiaCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Las Cordilleras en ColombiaDokument1 SeiteLas Cordilleras en ColombiaCarlos Julio Mesa GutierrezNoch keine Bewertungen

- PeruDokument1 SeitePeruCarlos Julio Mesa GutierrezNoch keine Bewertungen

- ChileDokument3 SeitenChileCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Sobre La AntártidaDokument3 SeitenSobre La AntártidaCarlos Julio Mesa GutierrezNoch keine Bewertungen

- GSBD-BaseDatosConocimientoDokument31 SeitenGSBD-BaseDatosConocimientoCarlos Julio Mesa GutierrezNoch keine Bewertungen

- AA11 - Ev2 Informe de Herramientas de Monitoreo de Bases de DatosDokument27 SeitenAA11 - Ev2 Informe de Herramientas de Monitoreo de Bases de DatosCarlos Julio Mesa Gutierrez100% (2)

- Africa Continente Del SurDokument2 SeitenAfrica Continente Del SurCarlos Julio Mesa GutierrezNoch keine Bewertungen

- AA12 - Ev2 Matriz de Análisis de RiesgosDokument17 SeitenAA12 - Ev2 Matriz de Análisis de RiesgosCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Cronograma 10 Gilma 2020Dokument9 SeitenCronograma 10 Gilma 2020Carlos Julio Mesa GutierrezNoch keine Bewertungen

- El Deshielo PolarDokument1 SeiteEl Deshielo PolarCarlos Julio Mesa GutierrezNoch keine Bewertungen

- AA10-Ev1-Cuestionario "Control de Concurrencia"Dokument4 SeitenAA10-Ev1-Cuestionario "Control de Concurrencia"Carlos Julio Mesa Gutierrez100% (1)

- AA9-Ev4-Técnicas para La Optimización de Bases de DatosDokument26 SeitenAA9-Ev4-Técnicas para La Optimización de Bases de DatosCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Cuestionario "Gestión de Desempeño". PDFDokument3 SeitenCuestionario "Gestión de Desempeño". PDFCarlos Julio Mesa Gutierrez100% (1)

- AA8-Ev4-Base de Datos de ConocimientoDokument31 SeitenAA8-Ev4-Base de Datos de ConocimientoCarlos Julio Mesa Gutierrez100% (1)

- AA9-Ev3-Normalización de Bases de Datos.Dokument27 SeitenAA9-Ev3-Normalización de Bases de Datos.Carlos Julio Mesa GutierrezNoch keine Bewertungen

- Definición de Los Niveles de ServicioDokument12 SeitenDefinición de Los Niveles de ServicioCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Backup Bases de DatosDokument22 SeitenBackup Bases de DatosCarlos Julio Mesa Gutierrez100% (2)

- AA9-Ev2-Supervisión A Los Parámetros de Gestión y Desempeño de La Base de Datos. PDFDokument19 SeitenAA9-Ev2-Supervisión A Los Parámetros de Gestión y Desempeño de La Base de Datos. PDFCarlos Julio Mesa GutierrezNoch keine Bewertungen

- AA6-Ev1-Plan de Respaldo para Las Secretarías de Gobierno y Hacienda de San Antonio Del SENA PDFDokument17 SeitenAA6-Ev1-Plan de Respaldo para Las Secretarías de Gobierno y Hacienda de San Antonio Del SENA PDFCarlos Julio Mesa GutierrezNoch keine Bewertungen

- AA9-Ev2-Supervisión A Los Parámetros de Gestión y Desempeño de La Base de Datos.Dokument19 SeitenAA9-Ev2-Supervisión A Los Parámetros de Gestión y Desempeño de La Base de Datos.Carlos Julio Mesa GutierrezNoch keine Bewertungen

- AA9 - Ev3 Normalización de Bases de Datos PDFDokument26 SeitenAA9 - Ev3 Normalización de Bases de Datos PDFCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Gestión transacciones, bloqueos y concurrencia BD SQLDokument21 SeitenGestión transacciones, bloqueos y concurrencia BD SQLCarlos Julio Mesa GutierrezNoch keine Bewertungen

- AA10-Ev2-Manejo de Transacciones, Bloqueos y Control de Concurrencia Ejecutando La Práctica Propuesta.Dokument15 SeitenAA10-Ev2-Manejo de Transacciones, Bloqueos y Control de Concurrencia Ejecutando La Práctica Propuesta.Carlos Julio Mesa Gutierrez100% (2)

- AA6-Ev1-Plan de Respaldo para Las Secretarías de Gobierno y Hacienda de San Antonio Del SENA PDFDokument17 SeitenAA6-Ev1-Plan de Respaldo para Las Secretarías de Gobierno y Hacienda de San Antonio Del SENA PDFCarlos Julio Mesa GutierrezNoch keine Bewertungen

- Topologías de RedDokument8 SeitenTopologías de RedOscar Macedo AvilaNoch keine Bewertungen

- SistemasDokument51 SeitenSistemasJoselyn Apaza FernándezNoch keine Bewertungen

- Topologías de red y sus componentesDokument13 SeitenTopologías de red y sus componentesAdrian Alejandro Galicia MoralesNoch keine Bewertungen

- WertyuDokument53 SeitenWertyumarielaNoch keine Bewertungen

- Topología Elianny Mejia SeverinoDokument3 SeitenTopología Elianny Mejia SeverinoXanny XyNoch keine Bewertungen

- Topologias Nicolas LeonDokument14 SeitenTopologias Nicolas LeonNicolas LeonNoch keine Bewertungen

- Tarea 4 ResueltaDokument15 SeitenTarea 4 ResueltaSarah FragosoNoch keine Bewertungen

- Topologias de Red TrabajoDokument23 SeitenTopologias de Red TrabajoRaymi CruzNoch keine Bewertungen

- 10 11sistemas DistribuidosDokument13 Seiten10 11sistemas Distribuidoschristian merchanNoch keine Bewertungen

- Taller Conceptos Iniciales Sistemas DistribuidosDokument37 SeitenTaller Conceptos Iniciales Sistemas DistribuidosHOVAR STEVEN RINCÓN VIANCHÁNoch keine Bewertungen

- Redes WDMDokument22 SeitenRedes WDMMarwils JiménezNoch keine Bewertungen

- Informe Técnico: Protocolo Zigbee (Ieee 802.15.4)Dokument36 SeitenInforme Técnico: Protocolo Zigbee (Ieee 802.15.4)Natalia BeldaNoch keine Bewertungen

- ResumenDokument14 SeitenResumenelias tolocaNoch keine Bewertungen

- Mapa MentalDokument9 SeitenMapa MentalJuan AparicioNoch keine Bewertungen

- Topologia MeshDokument16 SeitenTopologia Meshjuanito0% (1)

- Laboratorio 5Dokument16 SeitenLaboratorio 5KarenNoch keine Bewertungen

- Simbología y topologías de redesDokument35 SeitenSimbología y topologías de redesYeffer LoaizaNoch keine Bewertungen

- Tipos de Redes, TopologiasDokument11 SeitenTipos de Redes, TopologiasKevin Alberto Mata EncarnaciónNoch keine Bewertungen

- RedesDokument9 SeitenRedesElieNoch keine Bewertungen

- Culcay - J (Ensayo-Prueba Final)Dokument4 SeitenCulcay - J (Ensayo-Prueba Final)DavidNoch keine Bewertungen

- Tecnologias de Redes InalambricasDokument25 SeitenTecnologias de Redes InalambricasMaria LizethNoch keine Bewertungen

- Sumario RedesDokument68 SeitenSumario RedesCarlos Garcia RNoch keine Bewertungen

- Redes de Computo Guia de Informatica para Octavo GradoDokument11 SeitenRedes de Computo Guia de Informatica para Octavo GradosofiamariajoNoch keine Bewertungen

- Topología de RedDokument6 SeitenTopología de Redliza0% (1)

- Ventajas de La Topología BusDokument3 SeitenVentajas de La Topología BusruzufutamNoch keine Bewertungen

- Tarea 6.2 Identificar Las Topologías de RedesDokument6 SeitenTarea 6.2 Identificar Las Topologías de RedesAnnia C. MatiasNoch keine Bewertungen

- Topologia de RedesDokument32 SeitenTopologia de RedesYefri ObandoNoch keine Bewertungen

- Actividad de Aprendizaje1 Reddes JuanDokument4 SeitenActividad de Aprendizaje1 Reddes JuanJuan Pablo Suaza ÁlvarezNoch keine Bewertungen

- Sistemas de Voz y DatosDokument12 SeitenSistemas de Voz y Datosbrayan steven castañeda cifuentesNoch keine Bewertungen