Beruflich Dokumente

Kultur Dokumente

Seguridad Informática

Hochgeladen von

MarvinTashCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Seguridad Informática

Hochgeladen von

MarvinTashCopyright:

Verfügbare Formate

UNIVERSIDAD CENTRAL DEL ECUADOR

FACULTAD DE CIENCIAS ADMINISTRATIVAS

AUDITORÍA DE SISTEMAS INFORMÁTICOS II

BLACK MIRROR

CÁLLATE Y BAILA

Delitos

Informáticos

se

Producen de diferentes

maneras

una

De ella es por el

desconocimiento en

seguridad informática

Pago con Protección Consecuencias

Descarga de Ciberextorsón

Tarjetas de informática o Resultados

aplicaciones

Crédito

las es al las

varias

El uso de Víctimas

Personas No contar con

Personas, utilizan violencia o normalmente

cancelan por medios que

aplicativos intimidación acceden

informáticos a

mediante

gratuitos Bienes y Resguarden la

Las demandas

sin servicios en Medios información

de sus

línea informáticos personal

Conocer su extosionadores

fuente de sin esta

para Por ejemplo

origen Comprobar

Pueden ser Entregar

que tan Que la víctima alcanzada por dinero para no

confiable realice crackers difundir la

es información

un

El sitio web de Acto en

compra perjuicio

propio o ajeno Realizar tareas

para

entretenimiento

Cometer actos

vandálicos

Das könnte Ihnen auch gefallen

- Estructura Informe para Auditoría InformáticaDokument10 SeitenEstructura Informe para Auditoría InformáticaMarvinTashNoch keine Bewertungen

- Evaluación y Selección de ProyectosDokument2 SeitenEvaluación y Selección de ProyectosMarvinTashNoch keine Bewertungen

- Presupuesto de CapitalDokument7 SeitenPresupuesto de CapitalMarvinTashNoch keine Bewertungen

- Ejercicio 1-Inversión InicialDokument2 SeitenEjercicio 1-Inversión InicialMarvinTashNoch keine Bewertungen

- Hoja de HallazgosDokument1 SeiteHoja de HallazgosMarvinTashNoch keine Bewertungen

- Ejercicio 12-18 Charles HorngrenDokument1 SeiteEjercicio 12-18 Charles HorngrenMarvinTashNoch keine Bewertungen

- Cuestionarios - DiapositivasDokument26 SeitenCuestionarios - DiapositivasMarvinTashNoch keine Bewertungen

- Cuestionarios Auditoría AdministrativaDokument7 SeitenCuestionarios Auditoría AdministrativaMarvinTashNoch keine Bewertungen

- Normas Internacionales para El Ejercicio Profesional de La Auditoría InternaDokument12 SeitenNormas Internacionales para El Ejercicio Profesional de La Auditoría InternaMarvinTash100% (1)

- Cédulas y GráficosDokument28 SeitenCédulas y GráficosMarvinTash100% (1)

- Conclusiones y Recomendaciones - Dulce VenganzaDokument2 SeitenConclusiones y Recomendaciones - Dulce VenganzaMarvinTashNoch keine Bewertungen

- Antecedentes y Control InternoDokument19 SeitenAntecedentes y Control InternoMarvinTashNoch keine Bewertungen

- Representaciones de La AdministracionDokument9 SeitenRepresentaciones de La AdministracionMarvinTash100% (1)

- Carta de InvitaciónDokument1 SeiteCarta de InvitaciónMarvinTashNoch keine Bewertungen

- Estados Financieros Basicos Bajo NIC-NIIF 2ed Cp12 PDFDokument14 SeitenEstados Financieros Basicos Bajo NIC-NIIF 2ed Cp12 PDFmariayayitaNoch keine Bewertungen

- DevocionalesDokument63 SeitenDevocionalesDanna GomezNoch keine Bewertungen

- 14 PPT - Defectos en Piezas Fundidas-Remedios y ControlDokument14 Seiten14 PPT - Defectos en Piezas Fundidas-Remedios y ControlJuancarlosMercedesAguilar100% (1)

- Nota Informativa Subsidio ExtraordinarioDokument2 SeitenNota Informativa Subsidio ExtraordinarioYasinov DualNoch keine Bewertungen

- PlaceDokument50 SeitenPlacejemakar18Noch keine Bewertungen

- Tecnología. Complementos de Formación DisciplinarDokument20 SeitenTecnología. Complementos de Formación DisciplinarCOPYA2 Soluciones100% (1)

- Resumen de Reconstrucción DisciplinarDokument1 SeiteResumen de Reconstrucción DisciplinarSandra RiquelmeNoch keine Bewertungen

- Informe - Huachipa - Mecánica de SuelosDokument99 SeitenInforme - Huachipa - Mecánica de SuelosIrwin Cubas LlatasNoch keine Bewertungen

- 1 4997040276749943592Dokument11 Seiten1 4997040276749943592Conchi Uicab GongoraNoch keine Bewertungen

- Educación Vial y Cultura Tributaria-Fernando EstradaDokument9 SeitenEducación Vial y Cultura Tributaria-Fernando EstradaJuan Fernando Estrada Garcia100% (1)

- Unidad 1 - 2021Dokument19 SeitenUnidad 1 - 2021Manuel FalcónNoch keine Bewertungen

- Tema-2-1 La Cultura y Educación en La AntigüedadDokument36 SeitenTema-2-1 La Cultura y Educación en La AntigüedadGustavo Guesar60% (5)

- Sesión 1 Estadistica AplicadaDokument65 SeitenSesión 1 Estadistica AplicadaYOSSELIN ELENA MORENO LAZARONoch keine Bewertungen

- Prohibido EnamorarseDokument345 SeitenProhibido EnamorarseMarylin YureyneNoch keine Bewertungen

- Plagas y Enfermedades Del TOMATE de ARBOLDokument24 SeitenPlagas y Enfermedades Del TOMATE de ARBOLdopnip50% (4)

- Micosis SistémicaDokument23 SeitenMicosis Sistémicazgp5cg4t27Noch keine Bewertungen

- Manual de Uniformes - Escuelas Enfpp Al 28 Enero 2019Dokument134 SeitenManual de Uniformes - Escuelas Enfpp Al 28 Enero 2019CHRISTOFER100% (1)

- CV GustavomedinapomalogisticaDokument4 SeitenCV Gustavomedinapomalogisticagustavo medina pomaNoch keine Bewertungen

- Proyecto Final de Costo I Grupo RDokument14 SeitenProyecto Final de Costo I Grupo RMarc Anthony A. OrellanaNoch keine Bewertungen

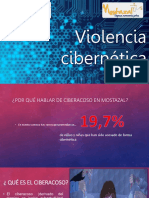

- Violencia CibernéticaDokument7 SeitenViolencia CibernéticavaleskaNoch keine Bewertungen

- Leccion 5Dokument2 SeitenLeccion 5Luis Alfredo SantibañezNoch keine Bewertungen

- En La Investigación Cuantitativa WordDokument2 SeitenEn La Investigación Cuantitativa WordNegrita GuevaraNoch keine Bewertungen

- Lesson S00C00Dokument13 SeitenLesson S00C00Marco SarmientoNoch keine Bewertungen

- Logística y La Cadena de FrioDokument10 SeitenLogística y La Cadena de FrioJosé JbusNoch keine Bewertungen

- Analisis y Descripcion de Puesto Tarea 7Dokument3 SeitenAnalisis y Descripcion de Puesto Tarea 7Nancy Diaz AquinoNoch keine Bewertungen

- REVISTA LULÚ - AntologiaDokument552 SeitenREVISTA LULÚ - Antologiaezedob100% (2)

- Guion Exposicion Feria de TurismoDokument2 SeitenGuion Exposicion Feria de Turismovictoria banquez guerreroNoch keine Bewertungen

- EjerciciosDokument5 SeitenEjerciciosLeonardo David Cartuche Cuvi91% (11)

- Diagnóstico Socioeducativo para La Planeación y Evaluación de La Gestión en Nuestra EscuelaDokument1 SeiteDiagnóstico Socioeducativo para La Planeación y Evaluación de La Gestión en Nuestra EscuelaMarcelino PoolNoch keine Bewertungen

- Ado Como Ventaja CompetitivaDokument7 SeitenAdo Como Ventaja CompetitivaPaula Ignacia Romero MatusNoch keine Bewertungen

- Caso Practico Unidad 3 INTRODUCCION FINANCIERADokument6 SeitenCaso Practico Unidad 3 INTRODUCCION FINANCIERARicardo Gonzalez GonzalezNoch keine Bewertungen