Beruflich Dokumente

Kultur Dokumente

CEH v10 Module 15 SQL Injection ES PDF

Hochgeladen von

Karen GarzaOriginalbeschreibung:

Originaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

CEH v10 Module 15 SQL Injection ES PDF

Hochgeladen von

Karen GarzaCopyright:

Verfügbare Formate

Suscríbete a DeepL Pro para poder editar este documento.

Entra en www.DeepL.com/pro para más información.

Certificado Ethical Hacker v10https://www.ethicalhackx.comfb.com/ethicalhackx

Certificado Ethical Hacker v10https://www.ethicalhackx.comfb.com/ethicalhackx

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Capítulo 15: Inyección SQL

Resumen de la tecnología

En este capítulo, se trata la inyección del lenguaje de consulta estructurado

(GQL). GQL Injection es un método popular y complejo de ataque a

servicios web, aplicaciones y bases de datos. Requiere un profundo

conocimiento de los procesos de las aplicaciones web y sus componentes,

como las bases de datos y GQL. GQL Injection es básicamente la inserción

de código o script malicioso mediante la explotación de vulnerabilidades para

lanzar un ataque alimentado por componentes de back-end. Este capítulo dará

información sobre conceptos o inyección GQL, tipos, metodología y técnicas

de defensa de la inyección GQL.

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Conceptos de inyección SQL

Inyección SQL

GQL Injection Attacks utiliza sitios web o aplicaciones web de GQL. Se basa

en la inyección estratégica de código o script malicioso en las consultas

existentes. Este código malicioso se redacta con la intención de revelar o

manipular los datos que se almacenan en las tablas de la base de datos.

La inyección GQL es un ataque poderoso y peligroso. Identifica los defectos

y vulnerabilidades de un sitio web o aplicación. El concepto fundamental de

la inyección GQL es inyectar comandos para revelar información sensible de

la base de datos. Por lo tanto, puede resultar en un ataque de alto perfil.

El alcance de la inyección SQL

GQL Injection puede ser una gran amenaza para un sitio web o una

aplicación. El impacto de la inyección GQL puede medirse observando los

siguientes parámetros que un atacante está destinado a superar: - -

Anulación de la autenticación

Revelación de información

confidencial Integridad de los

datos comprometidos Borrado

de la base de datos

Ejecución remota de código

Cómo funciona la consulta SQL

La inyección de la consulta GQL se ejecutará en el servidor y será respondida

por la respuesta. Por ejemplo, después de la consulta GQL se solicita al

GELECT * FROM[Ordenes]

servidor.

Estos comandos revelarán toda la información almacenada en la tabla

"Órdenes" de la base de datos. Si una organización mantiene registros de sus

órdenes en una base de datos, toda la información guardada en esta tabla de

base de datos será extraída por el comando.

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Figura 15-01 Funcionamiento de la consulta CQL

Consulta de

eliminación de

SQL

La instrucción DELETE se utiliza para borrar registros existentes en una

tabla. Para entenderlo, considere una tabla "Guctomerc" en una base de

datos. La siguiente información es la que contiene la tabla "Guctomerc".

ID de cliente Nombre del cliente Ciudad

1 María Anders Londres

Z Alfreds Futterkiste Praga

s Elizabeth Brown París

4 Ana Trujillo Nueva Vork

5 Thomas Hardy Boston

Tabla 15-01 Base de datos antes de borrar

la consulta

La ejecución del comando "delete" borrará el registro.

BORRAR DE Clientes

WHERE CustomerName='Alfreds Futterkiste';

Ahora la tabla de la base de datos será así: -

ID de cliente Nombre del cliente Ciudad

1 María Anders Londres

s Elizabeth Brown París

4 Ana Trujillo Nueva Vork

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10 5 Thomas Hardy Boston

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Tabla 15-0£ Base de datos después de

borrar la consulta

Hay muchos comandos de consulta de GQL que se pueden utilizar. Arriba se

encuentran algunos de los comandos más comunes y efectivos que se

utilizan para la inyección.

Consulta de actualización de SQL

La instrucción UPDATE se utiliza para modificar los registros existentes en

una tabla. Por ejemplo, considere el siguiente comando.

ACTUALIZAR Clientes

GET ContactName = 'IPGpecialist, City= 'Frankfurt' WHERE

CustomerID = 1;

Ahora la base de datos será: -

ID de cliente Nombre del cliente Ciudad

1 Especialista en IPG Fráncfort

s Elizabeth Brown París

4 Ana Trujillo Nueva Vork

5 Thomas Hardy Boston

Tabla 15-05 Base de datos después de la consulta de actualización

Herramientas de

inyección SQL

Hay varias herramientas disponibles para la inyección GQL,

tales como: - BGQL Hacker

Inyector de energía

GQL Marathon

Tool Havij

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Tipos de inyección SQL

La inyección GQL se puede clasificar en tres categorías principales.

1. GQLi en banda

Z. GQLi Inferencial

s. GQLi fuera de banda

Inyección SQL en banda

La inyección GQL en banda es una categoría que incluye técnicas de

inyección que utilizan el mismo canal de comunicación para lanzar el ataque

de inyección y recopilar información de la respuesta. Las técnicas de

inyección en banda incluyen: -

1. Inyección GQL basada en errores

Z. Inyección GQL basada en unión

Inyección de Error Baced SQL

La inyección GQL basada en errores es una de las técnicas de inyección GQL

en banda. Se basa en mensajes de error del servidor de base de datos para

revelar información sobre la estructura de la base de datos. La inyección

GQL basada en errores es muy efectiva para que un atacante enumere una

base de datos completa. Los mensajes de error son útiles durante la fase de

desarrollo para solucionar problemas. Estos mensajes deben desactivarse

cuando un sitio web de la aplicación está activo. La inyección de GQL

basada en errores se puede realizar mediante las siguientes técnicas: -

Gystem Gtored Procedure

Fin de línea Comentario

Ilegal / Lógicamente incorrecto

Tautología de consulta

Inyección Union SQL

La inyección GQL basada en unión es otra técnica de inyección GQL en

banda que involucra al operador UNION GQL para combinar los resultados

de dos o más sentencias GELECT en un solo resultado.

GELECT <nombre_columna(s)> FROM

<table_1> UNION

GELECT <nombre_columna(s)> FROM <table_Z>;

Inyección SQL Inferencial (Inyección Ciega)

En una inyección GQL inferencial, no se transfieren datos desde una Web

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

es decir, el atacante no puede ver el resultado de un ataque, por lo que se le

llama inyección ciega. El atacante acaba de observar el comportamiento del

servidor. Los dos tipos de inyección GQL inferencial son la inyección GQL

basada en BlindBoolean y la inyección GQL basada en Blind Time.

Técnica de explotación booleana

La inyección ciega de GQL es una técnica de envío de una solicitud a la base

de datos. La respuesta no contiene ningún dato de la base de datos, sin

embargo, el atacante observa la respuesta HTTP. Al evaluar las respuestas,

un atacante puede inferir si la inyección fue exitosa o no, ya que la respuesta

será verdadera o falsa, pero no contendrá ningún dato de la base de datos.

Inyección SQL fuera de banda

La inyección GQL fuera de banda es la técnica de inyección que utiliza

diferentes canales para lanzar la inyección y recoger las respuestas. Requiere

que algunas características estén habilitadas, como las peticiones DNG o

HTTP en el servidor de base de datos, por lo que no es muy común.

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Metodología de inyección SQL

Recopilación de información y detección de vulnerabilidades de inyección SQL

En la fase de recopilación de información, recopile la información sobre la

aplicación web, el sistema operativo, la base de datos y la estructura de los

componentes. La evaluación de la información extraída será útil para

identificar las vulnerabilidades a explotar. La información se puede recopilar

utilizando diferentes herramientas y técnicas, como la inyección de códigos

en los campos de entrada para observar la respuesta de los mensajes de error.

La evaluación del campo de entrada, los campos ocultos, las solicitudes de

obtención y publicación, las cookies, los valores de cadena y los mensajes de

error detallados pueden revelar información suficiente para un ataque inicial

de inyección.

Lanzar ataques de inyección SQL

Apropiado ataque de inyección GQL desde la cabina de la categoría se

iniciará justo después de recopilar la información sobre la estructura de la

base de datos y las vulnerabilidades encontradas. Al explotarlas, la inyección

puede tener éxito. Los ataques de inyección GQL como Union GQL

injection, Error-based GQL injection, Blind GQL injection y otros pueden

utilizarse para extraer información de la base de datos, como el nombre de la

base de datos, tablas, columnas, filas y campos. La inyección también puede

tener la intención de pasar por alto la autenticación.

Inyección avanzada de SQL

La inyección avanzada de GQL puede incluir una enumeración de bases de

datos como MyGQL, MGGQL, MGGQL, MG Access, Oracle, DBZ, o

Postgre GQL, tablas y columnas para identificar el nivel de privilegios de los

usuarios, la información de cuenta del administrador de la base de datos y la

divulgación de la estructura de la base de datos. también incluye la captura de

contraseñas y hash, y la transferencia de la base de datos al equipo remoto.

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Técnicas de Evasión

Evasión de la IDS

Para asegurar la base de datos, se recomienda la implementación aislada en

una ubicación de red segura con un sistema de detección de intrusos (IDG).

IDG monitoriza el tráfico de la red y del host, así como una aplicación de

base de datos. El atacante tiene que evadir IDG para acceder a la base de

datos, para ello, utiliza diferentes técnicas de evasión. Por ejemplo, IDG que

utiliza el sistema de detección basado en firmas compara las cadenas de

entrada con la firma para detectar intrusiones. Ahora todo lo que tiene que

hacer es evadir la detección basada en firmas.

Tipos de técnicas de evasión de firmas

Se utilizan diferentes técnicas para evadir: -

Insertar un comentario en línea entre palabras

clave Codificación de caracteres

Concatenación de Gtring

Códigos ofuscados

Manipulación de Gaces

blancos Codificación

hexadecimal Coincidencias

sofisticadas

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker Suscríbete a DeepL Pro para poder editar este documento.

https://www.ethicalhackx.com fb.com/ethicalhackx

v10 Entra en www.DeepL.com/pro para más información.

Contramedidas

Para mitigar los ataques de inyección GQL, existen varias herramientas de

detección disponibles que pueden ser utilizadas. Estas herramientas realizan

pruebas de sitios web y aplicaciones y reportan los datos, problemas y

acciones de corrección. Algunas de estas herramientas avanzadas también

ofrecen una descripción técnica como el problema.

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Laboratorio 15-1: Uso de IBM Security AppScan Standard

Procedimiento:

1. Descargue e instale IBM Gecurity AppGcan Gtandard.

Z. Abrir la aplicación

s. Gelect Crea Nuevo Escaneo

Figura 15-0£ IBM CEGURITY APPCGAN Ctandard

4. Gelect Gcan, el escaneado normal iniciará un nuevo escaneado. En

nuestro caso, estamos utilizando una plantilla predefinida

demo.testfire.net

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Figura 15-05 Nuevo CGAN

5. Haga clic en Siguiente

6. Si desea editar la configuración, haga clic en Configuración de escaneo

completa

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Figura 15-04 Asistente de configuración

7. Haga clic

en

Siguiente

Figura 15-05 Asistente de configuración

8. Método de inicio de

sesión de Gelect

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Figura 15-0ð Configuración del método de

inicio de sesión

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

P. Política de pruebas de Gelect

O. Haga clic en Siguiente

Figura 15-07 Configuración CGAN POLIGY

1. Gelect cómo desea iniciar el escaneo.

Z. Haga clic en Finalizar

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Figura 15-08 Asistente de configuración

s. Puede pedir que se guarde el archivo en el directorio.

4. Comenzar el escaneo

Figura 15-09 ACONDICIONAMIENTO

5. Panel de datos que muestra los datos escaneados durante el proceso.

6. En nuestro caso, estamos utilizando una prueba de demostración; no

encuentra ningún problema.

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Figura 15-10 Recultar - Ficha Datos

7. En caso de que encuentre el problema, la sección Problema mostrará la

lista de problemas detectados.

8. Para explorar, haga clic en el tema de seguridad, se mostrarán los detalles.

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Figura 15-11 Pestaña

Iccue

P. En caso de que haya detectado algún problema, la sección Tarea mostrará

las acciones de corrección recomendadas.

Figura 15-1£ Pestaña

Tack

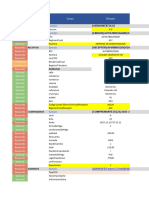

Mapa Mental

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Certificado Ethical Hacker https://www.ethicalhackx.com fb.com/ethicalhackx

v10

Das könnte Ihnen auch gefallen

- CEH v10 Module 12 - Evading IDS, Firewall and Honeypots Technology Brief ESDokument51 SeitenCEH v10 Module 12 - Evading IDS, Firewall and Honeypots Technology Brief ESKaren GarzaNoch keine Bewertungen

- CEH v10 Module 17 - Hacking Mobile Platforms ES PDFDokument30 SeitenCEH v10 Module 17 - Hacking Mobile Platforms ES PDFKaren GarzaNoch keine Bewertungen

- CEH v10 Module 11 - Session Hijacking ES PDFDokument22 SeitenCEH v10 Module 11 - Session Hijacking ES PDFKaren GarzaNoch keine Bewertungen

- Hacker, Cracker y LamerDokument3 SeitenHacker, Cracker y LamerLizeth CobacangoNoch keine Bewertungen

- CEH v10 Module 19 - Cloud Computing ESDokument25 SeitenCEH v10 Module 19 - Cloud Computing ESKaren GarzaNoch keine Bewertungen

- Creacion de Exploits 4 de Exploit A Metasploit Por Corelanc0d3r Traducido Por IvinsonDokument15 SeitenCreacion de Exploits 4 de Exploit A Metasploit Por Corelanc0d3r Traducido Por IvinsonOmar ChavezNoch keine Bewertungen

- ContraseñasDokument1 SeiteContraseñasRafael Abalde FandiñoNoch keine Bewertungen

- JUAN BERRIO Post-Explota-Password AttacksDokument74 SeitenJUAN BERRIO Post-Explota-Password AttacksMartin HMNoch keine Bewertungen

- SS7Dokument20 SeitenSS7WallNoch keine Bewertungen

- CEH v10 Module 13 Hacking Web Servers ES PDFDokument29 SeitenCEH v10 Module 13 Hacking Web Servers ES PDFKaren GarzaNoch keine Bewertungen

- Los Cuadernos de Hack X CrackDokument16 SeitenLos Cuadernos de Hack X CrackManuel Fernando Santofimio TovarNoch keine Bewertungen

- Hacking ÉticoDokument27 SeitenHacking ÉticoTocho VanegasNoch keine Bewertungen

- Generando Script Malicioso Con Metasploit FrameworkDokument30 SeitenGenerando Script Malicioso Con Metasploit FrameworkIván LassoNoch keine Bewertungen

- Build FireDokument9 SeitenBuild FireLaloo MoolinaNoch keine Bewertungen

- Ethical Hacking y Pentesting - S1 - C5Dokument78 SeitenEthical Hacking y Pentesting - S1 - C5Daniel CorreaNoch keine Bewertungen

- Coisphm2 PDFDokument488 SeitenCoisphm2 PDFJ Luis TapiaNoch keine Bewertungen

- Clases FORENSEDokument83 SeitenClases FORENSERoberto Carlos VillacrésNoch keine Bewertungen

- El Hackeo de La Innovacion Linkner Es 36974Dokument7 SeitenEl Hackeo de La Innovacion Linkner Es 36974Nico Romero RodriguezNoch keine Bewertungen

- HACKINGDokument28 SeitenHACKINGkaruros04Noch keine Bewertungen

- Pentesting Con FOCADokument2 SeitenPentesting Con FOCAANA ROSA ALBOR0% (1)

- Cracking Wifi Al Completo PDFDokument11 SeitenCracking Wifi Al Completo PDFcreepy3Noch keine Bewertungen

- Troyanos y Gusanos El Reinado Del MalwareDokument16 SeitenTroyanos y Gusanos El Reinado Del MalwareOscar DavilaNoch keine Bewertungen

- Usando HackbarDokument24 SeitenUsando HackbartheknuckerNoch keine Bewertungen

- Métodos de Ordenación en Menú PDFDokument4 SeitenMétodos de Ordenación en Menú PDFradutariNoch keine Bewertungen

- 01 Introduccion Al Hacking EticoDokument29 Seiten01 Introduccion Al Hacking EticoANGELOTTI GPNoch keine Bewertungen

- Hackin No 10Dokument84 SeitenHackin No 10zevahc1966Noch keine Bewertungen

- Informe Del Trabajo Final: Match BloodDokument7 SeitenInforme Del Trabajo Final: Match BloodPiero AndradeNoch keine Bewertungen

- Universidad Hacker en EspanolDokument296 SeitenUniversidad Hacker en EspanolIsmael Cely100% (1)

- Shodan Prohibido Traducido Español - CyberPunksHackersDokument31 SeitenShodan Prohibido Traducido Español - CyberPunksHackershilbert69Noch keine Bewertungen

- Cap 3 Virus Troyanos GusanosDokument62 SeitenCap 3 Virus Troyanos Gusanosapi-3749206100% (2)

- Actividades PythonDokument6 SeitenActividades PythonleticiaNoch keine Bewertungen

- Encontrando Vulnerabilidades XSSDokument12 SeitenEncontrando Vulnerabilidades XSSIvan Martin ValderasNoch keine Bewertungen

- Estudio de Caso: Malware en AndroidDokument21 SeitenEstudio de Caso: Malware en AndroidAndres DominicciNoch keine Bewertungen

- 7.3.2.4 Lab - Attacking A mySQL Database Leonardo TitoDokument17 Seiten7.3.2.4 Lab - Attacking A mySQL Database Leonardo TitoAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- Hacker InformáticoDokument7 SeitenHacker InformáticoAntonio M. CubaNoch keine Bewertungen

- Clase de MetasploitDokument14 SeitenClase de MetasploitClau RuizNoch keine Bewertungen

- Construyendo Un Paquete TCP en Binario y DesdeDokument68 SeitenConstruyendo Un Paquete TCP en Binario y Desdealastor901Noch keine Bewertungen

- Manual WifislaxDokument16 SeitenManual WifislaxJaime RusinqueNoch keine Bewertungen

- Guía para Todas Las Operaciones - Anonymous ColombiaDokument16 SeitenGuía para Todas Las Operaciones - Anonymous ColombiaAwesoumeness Guy100% (2)

- CEH v10 Module 18 - IoT Hacking ES PDFDokument22 SeitenCEH v10 Module 18 - IoT Hacking ES PDFKaren GarzaNoch keine Bewertungen

- CriptografíaDokument320 SeitenCriptografíafuckowskyNoch keine Bewertungen

- Cómo Rastrear Una Dirección IP y Averiguar Datos Sobre EllaDokument11 SeitenCómo Rastrear Una Dirección IP y Averiguar Datos Sobre EllaRodny Cedeño VarelaNoch keine Bewertungen

- Hack X Crack ScapyDokument15 SeitenHack X Crack Scapyrugal13100% (1)

- 150 LibrosDokument2 Seiten150 LibrosCosta AntonioNoch keine Bewertungen

- Curso de Hacking AvanzadoDokument4 SeitenCurso de Hacking AvanzadonestorNoch keine Bewertungen

- WIFITEDokument8 SeitenWIFITEWilson PérezNoch keine Bewertungen

- Chema AlonsoDokument7 SeitenChema AlonsoAlexander GarcíaNoch keine Bewertungen

- Caso LiverpoolDokument11 SeitenCaso LiverpoolRocioNoch keine Bewertungen

- AnálisisForense DefacementRansomwareDokument9 SeitenAnálisisForense DefacementRansomwarebetosecNoch keine Bewertungen

- DAOs Descentralización, seguridad y autonomía empresarialVon EverandDAOs Descentralización, seguridad y autonomía empresarialNoch keine Bewertungen

- Bitcoin Mining 101: La Guía de Principiantes de Bitcoin Para Ganar Dinero Con BitcoinsVon EverandBitcoin Mining 101: La Guía de Principiantes de Bitcoin Para Ganar Dinero Con BitcoinsNoch keine Bewertungen

- Satélite Atmosférico: El dron con energía solar para proporcionar acceso a Internet a áreas remotasVon EverandSatélite Atmosférico: El dron con energía solar para proporcionar acceso a Internet a áreas remotasNoch keine Bewertungen

- Amenazados: Seguridad e inseguridad en la webVon EverandAmenazados: Seguridad e inseguridad en la webNoch keine Bewertungen

- Protección de Identidad: Una guía simple para la seguridad en líneaVon EverandProtección de Identidad: Una guía simple para la seguridad en líneaNoch keine Bewertungen

- Introducción a los Algoritmos y las Estructuras de Datos 2: Introducción a los Algoritmos y las Estructuras de Datos, #2Von EverandIntroducción a los Algoritmos y las Estructuras de Datos 2: Introducción a los Algoritmos y las Estructuras de Datos, #2Noch keine Bewertungen

- Desarrollo Rápido de Aplicaciones Web. 2ª EdiciónVon EverandDesarrollo Rápido de Aplicaciones Web. 2ª EdiciónNoch keine Bewertungen

- Desarrollo de la aplicación Android: Guía turística para el municipio de CulleraVon EverandDesarrollo de la aplicación Android: Guía turística para el municipio de CulleraNoch keine Bewertungen

- CEH v10 Module 13 Hacking Web Servers ES PDFDokument29 SeitenCEH v10 Module 13 Hacking Web Servers ES PDFKaren GarzaNoch keine Bewertungen

- CEH v10 Module 09 - Social Engineering ES PDFDokument29 SeitenCEH v10 Module 09 - Social Engineering ES PDFKaren GarzaNoch keine Bewertungen

- CEH v10 Module 20 - Cryptography ES PDFDokument47 SeitenCEH v10 Module 20 - Cryptography ES PDFKaren Garza100% (1)

- Suscríbete A Deepl Pro para Poder Editar Este DocumentoDokument48 SeitenSuscríbete A Deepl Pro para Poder Editar Este DocumentoKaren GarzaNoch keine Bewertungen

- CEH v10 Module 18 - IoT Hacking ES PDFDokument22 SeitenCEH v10 Module 18 - IoT Hacking ES PDFKaren GarzaNoch keine Bewertungen

- 2.hebocon Reglas Oficiales - SPDokument5 Seiten2.hebocon Reglas Oficiales - SPKaren GarzaNoch keine Bewertungen

- Caligrafia Tecnica - Guillermo VergerDokument6 SeitenCaligrafia Tecnica - Guillermo VergerGuillermo Verger57% (7)

- Herramientas de Un Algoritmo ResolverDokument21 SeitenHerramientas de Un Algoritmo ResolverChristian Andrés Ruiz AlvaradoNoch keine Bewertungen

- Unidad 6Dokument10 SeitenUnidad 6gersonNoch keine Bewertungen

- Introduccion GraficacionDokument2 SeitenIntroduccion GraficacionMiguel CelestinoNoch keine Bewertungen

- Ept Educativo L .21ROADokument15 SeitenEpt Educativo L .21ROADaniela Ramos CardenasNoch keine Bewertungen

- Lista de Precios SiemensDokument237 SeitenLista de Precios SiemensCristian GermánNoch keine Bewertungen

- Guia de Aprendizaje Autocad 2d-01Dokument82 SeitenGuia de Aprendizaje Autocad 2d-01Julio Cesar Hurtado Osorio JuxeuNoch keine Bewertungen

- Funciones Hash Ó HashingDokument2 SeitenFunciones Hash Ó HashingYeraldine9007Noch keine Bewertungen

- Examen PasadosDokument9 SeitenExamen Pasadosjhon p100% (1)

- A3 SCM Penalizaciones Transportistas PDokument1 SeiteA3 SCM Penalizaciones Transportistas PJoeNoch keine Bewertungen

- DPRN1 U1 A1Dokument6 SeitenDPRN1 U1 A1Wasa WasaburaNoch keine Bewertungen

- Deber de InformaticaDokument2 SeitenDeber de InformaticaMaryuri Patricia Morocho SotoNoch keine Bewertungen

- Guia de Actualizacion de Software (Espanol)Dokument3 SeitenGuia de Actualizacion de Software (Espanol)eriecknNoch keine Bewertungen

- ZapateriaDokument18 SeitenZapateriaGianela Vergara FélixNoch keine Bewertungen

- Bola Disco TecaDokument11 SeitenBola Disco Tecajohn1975Noch keine Bewertungen

- Asiento de PlanillaDokument74 SeitenAsiento de PlanillaG Jimenez JuarezNoch keine Bewertungen

- Estacion Total GeneralDokument25 SeitenEstacion Total GeneralJhoelIgnacioMalcaNoch keine Bewertungen

- Manual de SAP2000 v14Dokument363 SeitenManual de SAP2000 v14David RomeroNoch keine Bewertungen

- Layout CFDI 4.0Dokument116 SeitenLayout CFDI 4.0Beetho GRNoch keine Bewertungen

- Levantamiento Catastral y Generación de La Información AlfanuméricaDokument160 SeitenLevantamiento Catastral y Generación de La Información AlfanuméricaCristian Huachohuillca Chilingano100% (1)

- TP N°1 Automatización AplicadaDokument6 SeitenTP N°1 Automatización AplicadaAngel BerriosNoch keine Bewertungen

- Proyecto 1Dokument8 SeitenProyecto 1YelsonD.FloresNoch keine Bewertungen

- Sistemas de Adquisición y Procesamiento de DatosDokument21 SeitenSistemas de Adquisición y Procesamiento de DatosSantiago Medina Torres100% (1)

- Cartilla Digital CVM3DDokument3 SeitenCartilla Digital CVM3DJuan david Requelme abrigoNoch keine Bewertungen

- Tema 5Dokument66 SeitenTema 5Elena HdezNoch keine Bewertungen

- Instalar IIS A Través de GUIDokument9 SeitenInstalar IIS A Través de GUILuis Mario Marin ReyesNoch keine Bewertungen

- FACTUSOL Manual de Instalacion y Puesta en MarchaDokument54 SeitenFACTUSOL Manual de Instalacion y Puesta en MarchawtmNoch keine Bewertungen

- Reparar USB - Puede Haber Cambiado de Modo Modo MSC A MTPDokument2 SeitenReparar USB - Puede Haber Cambiado de Modo Modo MSC A MTPOscar HunterNoch keine Bewertungen

- Practica de Laboratorio 6.2.4Dokument17 SeitenPractica de Laboratorio 6.2.4Ivan MolinaNoch keine Bewertungen

- Catalogo InterruptorDokument39 SeitenCatalogo InterruptorElisa TsanNoch keine Bewertungen