Beruflich Dokumente

Kultur Dokumente

Ex Capitulo 5 Completo

Hochgeladen von

Angelo Leonardo Tito Manrique0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

74 Ansichten9 SeitenEl documento contiene preguntas y respuestas sobre conceptos de redes. 1) Los cortafuegos se utilizan para hacer cumplir las políticas de control de acceso entre redes. 2) Los conmutadores Ethernet examinan las direcciones MAC para construir sus tablas de direcciones. 3) Los dispositivos intermedios como cortafuegos y enrutadores envían mensajes de red a destinos finales.

Originalbeschreibung:

examn chap 5 cyberops v1.1

Copyright

© © All Rights Reserved

Verfügbare Formate

DOCX, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenEl documento contiene preguntas y respuestas sobre conceptos de redes. 1) Los cortafuegos se utilizan para hacer cumplir las políticas de control de acceso entre redes. 2) Los conmutadores Ethernet examinan las direcciones MAC para construir sus tablas de direcciones. 3) Los dispositivos intermedios como cortafuegos y enrutadores envían mensajes de red a destinos finales.

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

74 Ansichten9 SeitenEx Capitulo 5 Completo

Hochgeladen von

Angelo Leonardo Tito ManriqueEl documento contiene preguntas y respuestas sobre conceptos de redes. 1) Los cortafuegos se utilizan para hacer cumplir las políticas de control de acceso entre redes. 2) Los conmutadores Ethernet examinan las direcciones MAC para construir sus tablas de direcciones. 3) Los dispositivos intermedios como cortafuegos y enrutadores envían mensajes de red a destinos finales.

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 9

1.

¿Qué dispositivo de red especializado es responsable de hacer cumplir las

políticas de control de acceso entre redes?

Puente

Cambiar

Cortafuegos *

IDS

C. Los firewalls se utilizan para permitir o bloquear el tráfico entre redes

de acuerdo con las políticas de control de acceso.

2. ¿Qué información examina y usa un conmutador Ethernet para construir

su tabla de direcciones?

Dirección IP origen

Dirección IP de destino

Dirección MAC de origen *

Dirección MAC de destino

C. Un conmutador Ethernet examina la dirección MAC de origen de una

trama entrante. Si la dirección MAC de origen no está en la tabla de

direcciones MAC, el conmutador la agregará a la tabla con el puerto

Ethernet de ingreso asociado.

3. ¿Qué dispositivo es un dispositivo intermediario?

Dispositivo inteligente

PC

Servidor

Cortafuegos *

D. Un dispositivo intermediario envía mensajes de red hacia un destino

final. Los ejemplos de dispositivos intermedios incluyen un firewall,

enrutador, conmutador, conmutador multicapa y enrutador inalámbrico.

4. ¿Qué enunciado describe una diferencia entre RADIUS y TACACS +?

RADIUS usa TCP, mientras que TACACS + usa UDP.

RADIUS es compatible con el software Cisco Secure ACS, mientras

que TACACS + no.

RADIUS cifra solo la contraseña, mientras que TACACS + cifra toda la

comunicación. * *

RADIUS separa la autenticación y la autorización, mientras que

TACACS + las combina como un solo proceso.

C. TACACS + utiliza TCP, cifra el paquete completo (no solo la

contraseña) y separa la autenticación y la autorización en dos procesos

distintos. Ambos protocolos son compatibles con el software Cisco

Secure ACS.

5. ¿Qué parámetro inalámbrico se refiere a las bandas de frecuencia

utilizadas para transmitir datos a un punto de acceso inalámbrico?

SSID

Modo de seguridad

Modo de escaneo

Configuraciones de canal *

D. Un punto de acceso se puede configurar manualmente en una banda

o canal de frecuencia específico para evitar interferencias con otros

dispositivos inalámbricos en el área.

6. ¿Qué dispositivo de red especializado utiliza firmas para detectar

patrones en el tráfico de red?

Puentes

Interruptores

IDS *

Cortafuegos

C. Los sistemas de detección de intrusos (IDS) utilizan un conjunto de

reglas, denominadas firmas, para identificar el tráfico malicioso en la red.

7. ¿Qué tipo de topología física se puede crear conectando todos los cables

Ethernet a un dispositivo central?

Estrella *

Autobús

anillo

Malla

A. Los dispositivos conectados a la topología en estrella Ethernet se

conectan a un concentrador o un conmutador.

8. ¿Qué servicio de red sincroniza la hora en todos los dispositivos de la red?

NetFlow

Syslog

NTP *

SNMP

C. Hay dos métodos que se pueden usar para establecer configuraciones

de fecha y hora en dispositivos de red. Configuración manual y

automática mediante el Protocolo de tiempo de red (NTP). NTP mantiene

la hora sincronizada en todos los dispositivos mediante el uso de un

sistema jerárquico de fuentes.

9. ¿Qué servicio de red permite a los administradores monitorear y

administrar dispositivos de red?

NTP

SNMP *

Syslog

NetFlow

B. SNMP es un protocolo de capa de aplicación que permite a los

administradores administrar y monitorear dispositivos en la red, como

enrutadores, conmutadores y servidores.

10. ¿Cuáles son los dos tipos de direcciones que se encuentran en los

dispositivos finales de la red? (Escoge dos.)

UDP

regreso

IP

TCP

MAC

Los dispositivos intermedios usan dos tipos de direcciones cuando

envían mensajes al dispositivo de destino final, las direcciones MAC e

IP. TCP y UDP son protocolos utilizados en la Capa 4 para identificar qué

números de puerto se utilizan en los dispositivos de origen y destino. Se

utiliza una dirección de devolución cuando se envía una carta, no en la

red.

11. ¿Qué encabezado de capa OSI se reescribe con nueva información de

direccionamiento por un enrutador cuando se reenvía entre segmentos

LAN?

Capa 2

Capa 3

Capa 4

Capa 7

Cuando un enrutador reenvía el tráfico entre segmentos LAN, encapsula

la trama de la capa 2 para determinar la ruta de la capa 3. Una vez que

se determina la ruta de Capa 3, el enrutador encapsula el paquete de

Capa 3 en una nueva trama de Capa 2 con una nueva información de

direccionamiento de Capa 2 para el segmento LAN de destino.

12. ¿Qué protocolo proporciona servicios de autenticación, integridad y

confidencialidad y es un tipo de VPN?

MD5

AES

ESP

IPsec

Los servicios de IPsec permiten autenticación, integridad, control de

acceso y confidencialidad. Con IPsec, la información intercambiada entre

sitios remotos se puede cifrar y verificar. Tanto las VPN de acceso

remoto como las de sitio a sitio se pueden implementar utilizando IPsec.

13. ¿Cuáles son los dos usos de una lista de control de acceso? (Escoge dos.)

Las ACL pueden controlar a qué áreas puede acceder un host en una red.

Las ACL proporcionan un nivel básico de seguridad para el acceso a la

red.

Las ACL estándar pueden restringir el acceso a aplicaciones y puertos

específicos.

Las ACL pueden permitir o denegar el tráfico en función de la dirección

MAC que se origina en el enrutador.

Las ACL ayudan al enrutador a determinar la mejor ruta hacia un

destino.

Las ACL se pueden usar para lo siguiente: Limitar el tráfico de red para

proporcionar un rendimiento de red adecuado

Restringir la entrega de actualizaciones de enrutamiento

Proporcionar un nivel básico de seguridad

Filtrar el tráfico según el tipo de tráfico que se envía

Filtrar el tráfico según el direccionamiento IP

14. ¿Qué protocolo o servicio se utiliza para sincronizar automáticamente

los relojes de software en los enrutadores Cisco?

SNMP

NTP

DHCP

DNS

El protocolo de tiempo de red (NTP) se usa para permitir que los

dispositivos de red sincronicen sus configuraciones de tiempo con un

servidor de tiempo centralizado. DHCP (Protocolo de configuración

dinámica de host) es un protocolo que asigna direcciones IP a los

hosts. DNS (Servicio de nombres de dominio) es un servicio que resuelve

los nombres de host en direcciones IP. SNMP (Simple Network

Management Protocol) es un protocolo que permite a los administradores

administrar nodos de red.

15. ¿Cuál es el único atributo utilizado por las listas de control de acceso

estándar para identificar el tráfico?

dirección MAC de origen

tipo de protocolo

Dirección IP origen

puerto TCP de origen

Las listas de control de acceso estándar solo pueden identificar el tráfico

en función de la dirección IPv4 de origen en el encabezado del protocolo.

16. ¿Qué parámetro inalámbrico utiliza un punto de acceso para transmitir

tramas que incluyen el SSID?

Modo pasivo

modo de seguridad

ajuste de canal

modo activo

Los dos modos de exploración o sondeo en los que se puede colocar un

punto de acceso son pasivos o activos. En modo pasivo, el AP anuncia el

SSID, los estándares admitidos y la configuración de seguridad en las

tramas de baliza de difusión. En modo activo, el cliente inalámbrico debe

configurarse manualmente para los mismos parámetros inalámbricos que

el AP ha configurado.

17. Un enrutador Cisco ejecuta IOS 15. ¿Cuáles son los dos tipos de entrada

de la tabla de enrutamiento que se agregarán cuando un administrador de

red active una interfaz y asigne una dirección IP a la interfaz? (Escoge dos.)

ruta que se aprende a través de OSPF

ruta que se aprende a través de EIGRP

ruta ingresada manualmente por un administrador de red

interfaz conectada directamente

interfaz de ruta local

Se encuentra una entrada de la tabla de enrutamiento de la interfaz de

ruta local cuando un enrutador ejecuta IOS 15 o superior o si el

enrutamiento IPv6 está habilitado. Siempre que se direcciona y habilita

una interfaz (se activa), se muestra automáticamente una interfaz

conectada directamente en la tabla de enrutamiento.

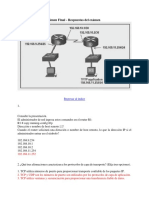

18. Consulte la exposición. La red "A" contiene varios servidores

corporativos a los que acceden los hosts desde Internet para obtener

información sobre la corporación. ¿Qué término se usa para describir la red

marcada como "A"?

límite de seguridad perimetral

red interna

DMZ

red no confiable

Una zona desmilitarizada o DMZ es un área de red protegida por uno o

más cortafuegos. La DMZ generalmente contiene servidores a los que

comúnmente acceden usuarios externos. Un servidor web está

comúnmente contenido en una DMZ.

19. ¿Cuál es el papel de un IPS?

para detectar patrones de tráfico malicioso mediante el uso de archivos de

firma

para filtrar el tráfico basado en reglas definidas y contexto de conexión

para filtrar el tráfico basado en la información de la Capa 7

para imponer políticas de control de acceso basadas en el contenido

del paquete

Para detectar actividad maliciosa, un IPS utiliza un conjunto de reglas

llamadas firmas para detectar patrones en el tráfico de red.

20. ¿Qué dos características están incluidas por los protocolos TACACS + y

RADIUS? (Escoge dos.)

Soporte SIP

cifrado de contraseña

Soporte 802.1X

procesos de autenticación y autorización separados

utilización de protocolos de capa de transporte

Tanto TACACS + como RADIUS admiten el cifrado de contraseña

(TACACS + cifra todas las comunicaciones) y usan el protocolo de Capa

4 (TACACS + usa TCP y RADIUS usa UDP). TACACS + admite la

separación de los procesos de autenticación y autorización, mientras que

RADIUS combina la autenticación y la autorización como un solo

proceso. RADIUS admite tecnología de acceso remoto, como 802.1xy

SIP; TACACS + no lo hace.

21. ¿Qué proporciona el protocolo TACACS + en una implementación

AAA?

Conectividad AAA a través de UDP

compatibilidad con protocolos TACACS anteriores

autorización por usuario o por grupo

cifrado de contraseña sin cifrar el paquete

TACACS + utiliza el puerto TCP 49, proporciona autorización por usuario

o por grupo, cifra el paquete completo y no proporciona compatibilidad

con protocolos TACACS anteriores.

22. ¿Qué parámetro se usa comúnmente para identificar el nombre de una

red inalámbrica cuando se configura un AP inalámbrico doméstico?

ESS

SSID

para

BESS

El SSID se usa para nombrar una red inalámbrica. Este parámetro es

necesario para que un cliente inalámbrico se conecte a un AP

inalámbrico.

23. ¿Qué información dentro de un paquete de datos utiliza un enrutador

para tomar decisiones de reenvío?

el servicio de destino solicitado

la dirección IP de destino

el nombre del host de destino

la dirección MAC de destino

Un dispositivo de Capa 3 como un enrutador utiliza una dirección IP de

destino de Capa 3 para tomar una decisión de reenvío.

24. ¿Qué protocolo crea una conexión virtual punto a punto para tunelizar

el tráfico no cifrado entre los enrutadores Cisco desde una variedad de

protocolos?

GRE

IPsec

OSPF

IKE

Generic Routing Encapsulation (GRE) es un protocolo de túnel

desarrollado por Cisco que encapsula el tráfico multiprotocolo entre

enrutadores remotos de Cisco. GRE no encripta los datos. OSPF es un

protocolo de enrutamiento de código abierto. IPsec es un conjunto de

protocolos que permiten el intercambio de información que se puede

cifrar y verificar. Internet Key Exchange (IKE) es un estándar de

administración de claves utilizado con IPsec.

25. ¿Qué dos afirmaciones son ciertas acerca de los servidores NTP en una

red empresarial? (Escoge dos.)

Los servidores NTP en el estrato 1 están directamente conectados a una

fuente de tiempo autorizada.

Los servidores NTP aseguran una marca de tiempo precisa en la

información de registro y depuración.

Solo puede haber un servidor NTP en una red empresarial.

Todos los servidores NTP se sincronizan directamente con una fuente

de tiempo de estrato 1.

Los servidores NTP controlan el tiempo medio entre fallas (MTBF) para

dispositivos de red clave.

El Protocolo de tiempo de red (NTP) se utiliza para sincronizar la hora en

todos los dispositivos de la red para garantizar una marca de tiempo

precisa en los dispositivos para la gestión, seguridad y resolución de

problemas. Las redes NTP utilizan un sistema jerárquico de fuentes de

tiempo. Cada nivel en este sistema jerárquico se llama estrato. Los

dispositivos del estrato 1 están conectados directamente a las fuentes de

tiempo autorizadas.

26. ¿Qué es cierto sobre las topologías físicas y lógicas?

Las topologías físicas muestran el esquema de direccionamiento IP de

cada red.

Las topologías lógicas se refieren a cómo una red transfiere datos entre

dispositivos.

La topología lógica es siempre la misma que la topología física.

Las topologías físicas se refieren a cómo una red transfiere tramas.

Las topologías físicas muestran la interconexión física de los

dispositivos. Las topologías lógicas muestran la forma en que la red

transferirá datos entre nodos conectados.

27. ¿Qué capa del modelo de diseño jerárquico es un límite de control entre

las otras capas?

acceso

red

distribución

núcleo

Las tres capas de diseño de menor a mayor son acceso, distribución y

núcleo. La capa de distribución comúnmente proporciona conectividad

basada en políticas que permite o niega el tráfico basado en parámetros

predefinidos. La capa de distribución también actúa como un límite de

control entre las capas de acceso y núcleo.

28. ¿Qué protocolo o servicio permite a los administradores de red recibir

mensajes del sistema que son provistos por los dispositivos de red?

NTP

NetFlow

SNMP

syslog

Cisco desarrolló NetFlow con el propósito de recopilar estadísticas sobre

los paquetes que fluyen a través de enrutadores y conmutadores

multicapa de Cisco. SNMP se puede utilizar para recopilar y almacenar

información sobre un dispositivo. Syslog se utiliza para acceder y

almacenar mensajes del sistema.

NTP se utiliza para permitir que los dispositivos de red sincronicen la

configuración de hora.

29. ¿Cuál es la función de un firewall proxy?

usa firmas para detectar patrones en el tráfico de red

se conecta a servidores remotos en nombre de clientes

elimina o reenvía el tráfico según la información del encabezado del

paquete

filtra el tráfico IP entre interfaces puenteadas

Los firewalls proxy filtran el tráfico a través de la capa de aplicación del

modelo TPC / IP y protegen la información del cliente conectándose a

servidores remotos en nombre de los clientes.

30. ¿Cuál es la función de la capa de distribución del modelo de diseño de

red de tres capas?

agregando conexiones de capa de acceso

proporcionando conexión de alta velocidad al borde de la red

Proporcionar acceso seguro a Internet

Proporcionar acceso directo a la red

La función de la capa de distribución es proporcionar conectividad a los

servicios y agregar las conexiones de la capa de acceso.

31. ¿Qué topología LAN requiere un dispositivo intermedio central para

conectar dispositivos finales?

estrella

anillo

autobús

malla

En una topología de red en estrella, los dispositivos finales están

conectados a un dispositivo intermedio central, como un concentrador o

un conmutador.

32. ¿Qué dispositivo puede controlar y administrar una gran cantidad de AP

corporativos?

cambiar

WLC

enrutador

LWAP

Un controlador de LAN inalámbrica (WLC) se puede configurar para

administrar múltiples puntos de acceso ligeros (LWAP). En el WLC, un

administrador de red puede configurar SSID, seguridad, direccionamiento

IP y otros parámetros de red inalámbrica en un entorno de administración

centralizado.

33. ¿Para qué modo de descubrimiento generará un AP la mayor cantidad

de tráfico en una WLAN?

modo activo

Modo mezclado

Modo pasivo

modo abierto

Los dos modos de descubrimiento son pasivos y activos. Cuando

funciona en modo pasivo, un AP generará más tráfico a medida que

transmite continuamente tramas de baliza a clientes potenciales. En

modo activo, el cliente inicia el proceso de descubrimiento en lugar del

AP. El modo mixto se refiere a la configuración del modo de red, y el

modo abierto se refiere a la configuración de los parámetros de

seguridad.

34. ¿Cuál es una característica del protocolo TACACS +?

Utiliza UDP para proporcionar una transferencia de paquetes más

eficiente.

Oculta las contraseñas durante la transmisión mediante PAP y envía el

resto del paquete en texto sin formato.

Cifra todo el cuerpo del paquete para comunicaciones más seguras.

Combina autenticación y autorización como un solo proceso.

TACACS + tiene las siguientes características: separa la autenticación y

la autorización

encripta todas las comunicaciones que

utilizan el puerto TCP 49

Das könnte Ihnen auch gefallen

- Una Dirección de Capa 3 A Una Dirección de Capa 2: Vlan 1Dokument6 SeitenUna Dirección de Capa 3 A Una Dirección de Capa 2: Vlan 1Briwiittiëë Piink CxNoch keine Bewertungen

- Cuestionario - ExamenDokument5 SeitenCuestionario - ExamenJOSE RUBEN CAIZA CAIZABUANONoch keine Bewertungen

- CuestionariosDokument6 SeitenCuestionariosalfredNoch keine Bewertungen

- Ccna1 FinalDokument24 SeitenCcna1 FinalPaulo SimunovicNoch keine Bewertungen

- CCNA 1 Examen Final v5Dokument25 SeitenCCNA 1 Examen Final v5Julio PumaNoch keine Bewertungen

- Examen Final de CiscoDokument19 SeitenExamen Final de CiscoAlan MtzNoch keine Bewertungen

- Examen InalDokument21 SeitenExamen InalLizSocaZevallosNoch keine Bewertungen

- Cuando Se Implementan Protocolos Sin Conexión en Las Capas Inferiores Del Modelo OSIDokument19 SeitenCuando Se Implementan Protocolos Sin Conexión en Las Capas Inferiores Del Modelo OSIOrlando Luis NavarroNoch keine Bewertungen

- CCNA PreguntasDokument38 SeitenCCNA PreguntasAlexander MartínezNoch keine Bewertungen

- Examen Cisco Final TraducidoDokument51 SeitenExamen Cisco Final TraducidoIrma Lisbeth Bautista RomeroNoch keine Bewertungen

- CCNA 4 Examen Final V6 EspañolDokument39 SeitenCCNA 4 Examen Final V6 EspañolCatherine Scarlet100% (2)

- CCNA3 v6 (ExPre+Capitulos) PDFDokument23 SeitenCCNA3 v6 (ExPre+Capitulos) PDFmschinito100% (1)

- Examen Final CiscoDokument35 SeitenExamen Final CiscoZeniaCastroNoch keine Bewertungen

- PresentaciónDokument18 SeitenPresentaciónAna Daniela MartínezNoch keine Bewertungen

- Cuestionario 1Dokument8 SeitenCuestionario 1JOSE RUBEN CAIZA CAIZABUANONoch keine Bewertungen

- IpconfigDokument92 SeitenIpconfiganghdzbauNoch keine Bewertungen

- CCNA1 v6 Capítulo 3 Examen EspañolDokument7 SeitenCCNA1 v6 Capítulo 3 Examen EspañolHenry GuayasaminNoch keine Bewertungen

- Examen Todos - BN PDFDokument63 SeitenExamen Todos - BN PDFIsaMar RusanNoch keine Bewertungen

- CCNA 1 Final Exam v5Dokument23 SeitenCCNA 1 Final Exam v5Djviik G R TiburonNoch keine Bewertungen

- CCNA3 v6 (ExPre+Capitulos)Dokument103 SeitenCCNA3 v6 (ExPre+Capitulos)mschinitoNoch keine Bewertungen

- Preguntas Redes 3Dokument12 SeitenPreguntas Redes 3carlitoshxtNoch keine Bewertungen

- VoucherDokument12 SeitenVoucherDarrell_fpmNoch keine Bewertungen

- Ejemplos ExamenDokument8 SeitenEjemplos ExamenFelix LucenaNoch keine Bewertungen

- Tcp-Ip Resolucion Del PDF ArquitecturaDokument32 SeitenTcp-Ip Resolucion Del PDF ArquitecturaAlíanLeltSwnMNoch keine Bewertungen

- Evaluación FinalDokument28 SeitenEvaluación FinalCarlos PadillaNoch keine Bewertungen

- Cuestionario 2 Redes 3Dokument8 SeitenCuestionario 2 Redes 3Christopher SorianoNoch keine Bewertungen

- Introduccion Final ExamenDokument8 SeitenIntroduccion Final Examenraul denisNoch keine Bewertungen

- Protocolos en Routers y SwitchesDokument4 SeitenProtocolos en Routers y SwitchesBryan AndersonNoch keine Bewertungen

- Tarea 3Dokument5 SeitenTarea 3Beatriz ColqueNoch keine Bewertungen

- Investigacion Acl - EnrutamientoDokument10 SeitenInvestigacion Acl - EnrutamientoBrandon MolinaNoch keine Bewertungen

- Configuración de Equipos de ComunicaciónDokument8 SeitenConfiguración de Equipos de ComunicaciónJesús DíazNoch keine Bewertungen

- CCNA 1 Capítulo 3 v5Dokument9 SeitenCCNA 1 Capítulo 3 v5Karin Janett Santisteban Bances100% (1)

- Fundametos de RedesDokument4 SeitenFundametos de Redesmtzhugo1543Noch keine Bewertungen

- Examen Cisco 172 PreguntasDokument19 SeitenExamen Cisco 172 PreguntasChris CAzNoch keine Bewertungen

- Diapositivas RoutersDokument40 SeitenDiapositivas RoutersGiancarLos JaraNoch keine Bewertungen

- CCNA 1 V 4.0 Exploration - Examen Final Modulo 1 (46 Preguntas)Dokument17 SeitenCCNA 1 V 4.0 Exploration - Examen Final Modulo 1 (46 Preguntas)nockx100% (32)

- Equipos de interconexión y servicios de red. IFCT0410Von EverandEquipos de interconexión y servicios de red. IFCT0410Noch keine Bewertungen

- UF1879 - Equipos de interconexión y servicios de redVon EverandUF1879 - Equipos de interconexión y servicios de redNoch keine Bewertungen

- UF1875 - Gestión de recursos, servicios y de la red de comunicacionesVon EverandUF1875 - Gestión de recursos, servicios y de la red de comunicacionesNoch keine Bewertungen

- UF1869 - Análisis del mercado de productos de comunicacionesVon EverandUF1869 - Análisis del mercado de productos de comunicacionesNoch keine Bewertungen

- Selección, instalación, configuración y administración de los servidores de transferencia de archivos. IFCT0509Von EverandSelección, instalación, configuración y administración de los servidores de transferencia de archivos. IFCT0509Noch keine Bewertungen

- UF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosVon EverandUF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosNoch keine Bewertungen

- Prácticas de redes de datos e industrialesVon EverandPrácticas de redes de datos e industrialesBewertung: 4 von 5 Sternen4/5 (5)

- UF1874 - Mantenimiento de la infraestructura de la red de comunicacionesVon EverandUF1874 - Mantenimiento de la infraestructura de la red de comunicacionesNoch keine Bewertungen

- Montaje de infraestructuras de redes locales de datos. ELES0209Von EverandMontaje de infraestructuras de redes locales de datos. ELES0209Noch keine Bewertungen

- GuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localVon EverandGuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localBewertung: 4 von 5 Sternen4/5 (4)

- Desarrollo del proyecto de la red telemática. IFCT0410Von EverandDesarrollo del proyecto de la red telemática. IFCT0410Noch keine Bewertungen

- Mantenimiento de infraestructuras de redes locales de datos. ELES0209Von EverandMantenimiento de infraestructuras de redes locales de datos. ELES0209Noch keine Bewertungen

- Fundamentos de Redes InformáticasVon EverandFundamentos de Redes InformáticasBewertung: 4.5 von 5 Sternen4.5/5 (9)

- Fundamentos de Redes Informáticas - 2ª EdiciónVon EverandFundamentos de Redes Informáticas - 2ª EdiciónBewertung: 3 von 5 Sternen3/5 (2)

- Análisis del mercado de productos de comunicaciones. IFCT0410Von EverandAnálisis del mercado de productos de comunicaciones. IFCT0410Noch keine Bewertungen

- UF1866 - Instalación y configuración de servicios en equipos de telefoníaVon EverandUF1866 - Instalación y configuración de servicios en equipos de telefoníaNoch keine Bewertungen

- Administración de servicios web: Anatomía del internetVon EverandAdministración de servicios web: Anatomía del internetNoch keine Bewertungen

- Administración de redes LAN. Ejercicios prácticos con GNS3Von EverandAdministración de redes LAN. Ejercicios prácticos con GNS3Noch keine Bewertungen

- UF1275 - Selección, instalación, configuración y administración de los servidores de transferencia de archivosVon EverandUF1275 - Selección, instalación, configuración y administración de los servidores de transferencia de archivosNoch keine Bewertungen

- Instalación y configuración del software de servidor web. IFCT0509Von EverandInstalación y configuración del software de servidor web. IFCT0509Noch keine Bewertungen

- UF1872 - Implantación y configuración de pasarelasVon EverandUF1872 - Implantación y configuración de pasarelasBewertung: 5 von 5 Sternen5/5 (1)

- 13.2.2.13 Lab - Incident Handling Leonardo TitoDokument3 Seiten13.2.2.13 Lab - Incident Handling Leonardo TitoAngelo Leonardo Tito Manrique50% (2)

- 12.2.1.5 Lab - Convert Data Into A Universal Format-Leonardo TitoDokument12 Seiten12.2.1.5 Lab - Convert Data Into A Universal Format-Leonardo TitoAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 12.2.2.10 Lab - Extract An Executable From A PCAP Leonardo TitoDokument8 Seiten12.2.2.10 Lab - Extract An Executable From A PCAP Leonardo TitoAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 7.1.2.7 Packet Tracer - Logging Network Activity Leonardo TitoDokument3 Seiten7.1.2.7 Packet Tracer - Logging Network Activity Leonardo TitoAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 7.3.2.4 Lab - Attacking A mySQL Database Leonardo TitoDokument17 Seiten7.3.2.4 Lab - Attacking A mySQL Database Leonardo TitoAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 1.3.1.1 Class Activity - Layered Network Design Simulation DsDokument9 Seiten1.3.1.1 Class Activity - Layered Network Design Simulation DsAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 11.3.1.1 Lab - Setup A Multi-VM Environment Leonardo TitoDokument7 Seiten11.3.1.1 Lab - Setup A Multi-VM Environment Leonardo TitoAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 3.1.2.12 Lab - Building A Switched Network With Redundant Links PDFDokument9 Seiten3.1.2.12 Lab - Building A Switched Network With Redundant Links PDFAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 1.3.1.1 Class Activity - Layered Network Design Simulation DsDokument9 Seiten1.3.1.1 Class Activity - Layered Network Design Simulation DsAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- 2.2.1.10 Lab - Create User Accounts SDDokument9 Seiten2.2.1.10 Lab - Create User Accounts SDAngelo Leonardo Tito ManriqueNoch keine Bewertungen

- Tarea 3.2Dokument5 SeitenTarea 3.2osvaldoterrones120Noch keine Bewertungen

- Aplicaciones para La Gestión de Almacen PDFDokument5 SeitenAplicaciones para La Gestión de Almacen PDFErnestoNoch keine Bewertungen

- Manual Yamaha SongBook - En.esDokument16 SeitenManual Yamaha SongBook - En.esLuis Miguel CorazonNoch keine Bewertungen

- Trabajo de RedesDokument5 SeitenTrabajo de Redesnancychifla5227Noch keine Bewertungen

- ¿Cómo Repartir Internet Inalámbrico - Crea Tu Propia Torre Wi-FiDokument20 Seiten¿Cómo Repartir Internet Inalámbrico - Crea Tu Propia Torre Wi-FijmariachiNoch keine Bewertungen

- Manual Usuario de Una ICTDokument17 SeitenManual Usuario de Una ICTLenerorNoch keine Bewertungen

- Hoja de Producto Eap1250Dokument5 SeitenHoja de Producto Eap1250Omar PerezNoch keine Bewertungen

- Presentacion Redes UnefaDokument20 SeitenPresentacion Redes UnefaPortgas D AceNoch keine Bewertungen

- Simbologia en Redes de Datos y Electricas FinalDokument29 SeitenSimbologia en Redes de Datos y Electricas FinalSirleym Lesaica100% (1)

- Enalces PTP, Wireless y Protocolo DANTE - Ultimo Avance-Grupo 1 SemifinalDokument43 SeitenEnalces PTP, Wireless y Protocolo DANTE - Ultimo Avance-Grupo 1 SemifinalCarlos AyalaNoch keine Bewertungen

- Dossier de La Clase 7-2Dokument22 SeitenDossier de La Clase 7-2LeticiaMardonesNoch keine Bewertungen

- Dispositivos de Anclaje de Clase C 843 UNE 795 WebDokument10 SeitenDispositivos de Anclaje de Clase C 843 UNE 795 WebnestorxpNoch keine Bewertungen

- Air Ranger AP4g Manual - En.esDokument121 SeitenAir Ranger AP4g Manual - En.esjdmarin19Noch keine Bewertungen

- Router TPLINK TL WR840NDokument2 SeitenRouter TPLINK TL WR840NDanny Javes PeredaNoch keine Bewertungen

- Memoria Descriptiva PDFDokument33 SeitenMemoria Descriptiva PDFManuel Aurelio Esparza MonroyNoch keine Bewertungen

- Medio Comunicación RPMA para La Eficiente Gestión de Soluciones - Yoel Camones-ProceDokument30 SeitenMedio Comunicación RPMA para La Eficiente Gestión de Soluciones - Yoel Camones-ProceEDINSON HERRERA VASQUEZNoch keine Bewertungen

- Propuesta de Cobertura Radioenlace TUCACAS Con El Uso de Radio MobileDokument31 SeitenPropuesta de Cobertura Radioenlace TUCACAS Con El Uso de Radio MobileJesus SerranoNoch keine Bewertungen

- Manual de Funcionamiento Del NetstumblerDokument6 SeitenManual de Funcionamiento Del NetstumblerManuel ManuNoch keine Bewertungen

- Serie HP Laserjet Enterprise M605Dokument4 SeitenSerie HP Laserjet Enterprise M605gabgom_19Noch keine Bewertungen

- 2.2.3 de Redes y NAPALM QuimicaDokument22 Seiten2.2.3 de Redes y NAPALM QuimicacxqnmhNoch keine Bewertungen

- SI03 TareaDokument2 SeitenSI03 TareaMaría RodríguezNoch keine Bewertungen

- Configuración de APDokument4 SeitenConfiguración de APJesus Alberto Chanta GallardoNoch keine Bewertungen

- Redes Inalambricas y Dispositivos InalambricosDokument47 SeitenRedes Inalambricas y Dispositivos InalambricosJoshuar Josue Ortiz GutiérrezNoch keine Bewertungen

- Nokia 6131Dokument3 SeitenNokia 6131David VacaNoch keine Bewertungen

- IT Essentials 1 6.1 EspañolDokument14 SeitenIT Essentials 1 6.1 EspañolClaudia Lopez AmarantoNoch keine Bewertungen

- Solemne 2 Computación e InformaticaDokument20 SeitenSolemne 2 Computación e InformaticaCOKE20082008Noch keine Bewertungen

- Manual de Comisionamiento - Access Point DLink DAP 2695 PDFDokument17 SeitenManual de Comisionamiento - Access Point DLink DAP 2695 PDFHumberto lloclle delgadoNoch keine Bewertungen

- Unidad 1 2 3 de TelematicaDokument207 SeitenUnidad 1 2 3 de Telematicacmgg19846351Noch keine Bewertungen

- LISTA Precios Catalogo Meruq 06-03-17Dokument187 SeitenLISTA Precios Catalogo Meruq 06-03-17Jose RodriguezNoch keine Bewertungen

- RouterDokument4 SeitenRouterAguedo HuamaniNoch keine Bewertungen