Beruflich Dokumente

Kultur Dokumente

Contenido Del Curso de Introducción A Ciberseguridad ISACA

Hochgeladen von

Oscar Guillermo Rojas Torres0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

77 Ansichten2 SeitenEl documento presenta una introducción y visión general de la ciberseguridad dividida en 6 secciones. Cada sección cubre varios temas clave relacionados con la ciberseguridad como conceptos, arquitectura de seguridad, seguridad de redes, sistemas y datos, respuesta a incidentes y las implicaciones de la adopción de nuevas tecnologías. Al final se incluyen 4 apéndices con una declaración de conocimientos, glosario, respuestas de evaluaciones y recursos adicionales.

Originalbeschreibung:

Contiene el temario del curso para que lleve el control de aprendizaje

Originaltitel

Contenido del Curso de Introducción a Ciberseguridad ISACA

Copyright

© © All Rights Reserved

Verfügbare Formate

ODS, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenEl documento presenta una introducción y visión general de la ciberseguridad dividida en 6 secciones. Cada sección cubre varios temas clave relacionados con la ciberseguridad como conceptos, arquitectura de seguridad, seguridad de redes, sistemas y datos, respuesta a incidentes y las implicaciones de la adopción de nuevas tecnologías. Al final se incluyen 4 apéndices con una declaración de conocimientos, glosario, respuestas de evaluaciones y recursos adicionales.

Copyright:

© All Rights Reserved

Verfügbare Formate

Als ODS, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

77 Ansichten2 SeitenContenido Del Curso de Introducción A Ciberseguridad ISACA

Hochgeladen von

Oscar Guillermo Rojas TorresEl documento presenta una introducción y visión general de la ciberseguridad dividida en 6 secciones. Cada sección cubre varios temas clave relacionados con la ciberseguridad como conceptos, arquitectura de seguridad, seguridad de redes, sistemas y datos, respuesta a incidentes y las implicaciones de la adopción de nuevas tecnologías. Al final se incluyen 4 apéndices con una declaración de conocimientos, glosario, respuestas de evaluaciones y recursos adicionales.

Copyright:

© All Rights Reserved

Verfügbare Formate

Als ODS, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 2

Ciberseguridad Fotocopear Libro

Ciberseguridad SECCIÓN 1: INTRODUCCIÓN Y VISIÓN GENERAL DE LA CIBERSEGURIDAD Fecha

Ciberseguridad Tema 1—Introducción a la ciberseguridad

Ciberseguridad Tema 2—Diferencia entre seguridad de información y ciberseguridad

Ciberseguridad Tema 3—Objetivos de ciberseguridad

Ciberseguridad Tema 4—Los roles en la ciberseguridad

Ciberseguridad Tema 5—Los dominios de la ciberseguridad

Ciberseguridad Sección 1—Evaluación de conocimientos

Ciberseguridad SECCIÓN 2: CONCEPTOS DE LA CIBERSEGURIDAD

Ciberseguridad Tema 1—Riesgo

Ciberseguridad Tema 2—Tipos y vectores comunes de ataque

Ciberseguridad Tema 3—Políticas y procedimientos

Ciberseguridad Tema 4—Controles de ciberseguridad

Ciberseguridad Sección 2—Evaluación de conocimientos

Ciberseguridad SECCIÓN 3: PRINCIPIOS DE ARQUITECTURA DE SEGURIDAD

Ciberseguridad Tema 1—Visión general de la arquitectura de seguridad

Ciberseguridad Tema 2—El modelo OSI

Ciberseguridad Tema 3—Defensa en profundidad

Ciberseguridad Tema 4—Firewalls

Ciberseguridad Tema 5—Asilamiento y segmentación

Ciberseguridad Tema 6—Monitoreo, detección y registro

Ciberseguridad Tema 7A— Fundamentos de cifrado

Ciberseguridad Tema 7B—Técnicas de cifrado

Ciberseguridad Tema 7C—Aplicaciones de cifrado

Ciberseguridad Sección 3—Evaluación de conocimientos

Ciberseguridad SECCIÓN 4: SEGURIDAD DE REDES, SISTEMAS, APLICACIONES Y DATOS

Ciberseguridad Tema 1—Controles de proceso—Evaluaciones del riesgo

Ciberseguridad Tema 2—Controles de proceso—Gestión de la vulnerabilidad

Ciberseguridad Tema 3—Controles de proceso—Pruebas de penetración

Ciberseguridad Tema 4—Seguridad de la red

Ciberseguridad Tema 5—Seguridad del sistema operativo

Ciberseguridad Tema 6—Seguridad de las aplicaciones

Ciberseguridad Tema 7—Seguridad de datos

Ciberseguridad Sección 4—Evaluación de conocimientos

Ciberseguridad SECCIÓN 5: RESPUESTA A INCIDENTES..

Ciberseguridad Tema 1—Evento vs. incidente

Ciberseguridad Tema 2—Respuesta a incidentes de seguridad

Ciberseguridad Tema 3—Investigaciones, retenciones legales y preservación

Ciberseguridad Tema 4—Análisis forense

Ciberseguridad Tema 5—Recuperación de desastres y planes de continuidad del negocio

Ciberseguridad Sección 5—Evaluación de conocimientos.

Ciberseguridad SECCIÓN 6: IMPLICACIONES DE SEGURIDAD Y ADOPCIÓN DE LA TECNOLOGIA

Ciberseguridad EVOLUCIONADA

Ciberseguridad Tema 1—Panorama actual de amenazas

Ciberseguridad Tema 2—Amenazas persistentes avanzadas

Ciberseguridad Tema 3—Tecnología móvil—Vulnerabilidades, amenazas y riesgos

Ciberseguridad Tema 4—Consumismo de TI y dispositivos móviles

Ciberseguridad Tema 5—La nube y la colaboración digital

Ciberseguridad Sección 6—Evaluación de conocimientos

Ciberseguridad APÉNDICES

Ciberseguridad Anexo A—Declaración de conocimientos

Ciberseguridad Anexo B—Glosario

Ciberseguridad Anexo C—Respuestas de las Revisiones de Conocimientos.

Ciberseguridad Anexo D—Recursos Adicionales

Das könnte Ihnen auch gefallen

- Curso de Ciberseguridad BasicaDokument10 SeitenCurso de Ciberseguridad BasicaMiguel ArevaloNoch keine Bewertungen

- Temario Del Curso Introductorio de Seguridad en RedesDokument3 SeitenTemario Del Curso Introductorio de Seguridad en RedesEdgar Ignacio García AvilésNoch keine Bewertungen

- Au004 Auditor Sistemas de Seguridad de La InformaciónDokument4 SeitenAu004 Auditor Sistemas de Seguridad de La InformaciónSHADOW_SERVERNoch keine Bewertungen

- Esi Cuadro TemasDokument9 SeitenEsi Cuadro TemasLuisNoch keine Bewertungen

- Tarea Semana 2Dokument6 SeitenTarea Semana 2Raúl BarriaNoch keine Bewertungen

- T0 Introducción RiesgosDokument14 SeitenT0 Introducción Riesgosjose antonio diaz rizoNoch keine Bewertungen

- Guia CiberseguridadDokument9 SeitenGuia CiberseguridadSantiago Acosta PinedaNoch keine Bewertungen

- Diploma de SuperacionDokument2 SeitenDiploma de SuperacionEdu Da RosaNoch keine Bewertungen

- Informacion Del Curso y Competencia Asociada PDFDokument14 SeitenInformacion Del Curso y Competencia Asociada PDFDtpilar PilarNoch keine Bewertungen

- Tema 2Dokument34 SeitenTema 2David Parker100% (1)

- Curso Online ENSDokument4 SeitenCurso Online ENSShumbla MolinaNoch keine Bewertungen

- Seguridad en Ti Competencias 2015Dokument18 SeitenSeguridad en Ti Competencias 2015crninformaticaNoch keine Bewertungen

- Seguridad InstitucionalDokument6 SeitenSeguridad InstitucionalClarita CauichNoch keine Bewertungen

- Presentaciones Tema 0.0 - UNIR - CiberseguridadDokument52 SeitenPresentaciones Tema 0.0 - UNIR - CiberseguridadJacobo Nuñez LopezNoch keine Bewertungen

- ITLA Diplomado en Ciberseguridad y AutodefensaDokument9 SeitenITLA Diplomado en Ciberseguridad y AutodefensaGreyssi Esther Vasquez0% (1)

- Program A Cur So Seg PrivDokument4 SeitenProgram A Cur So Seg PrivJose Luis Moreno ChacónNoch keine Bewertungen

- InformacionDokument207 SeitenInformacionmartin_rrNoch keine Bewertungen

- Tema 4.1 - UNIR - CiberseguridadDokument53 SeitenTema 4.1 - UNIR - CiberseguridadJosué PaladinesNoch keine Bewertungen

- Xid-6665972 1Dokument7 SeitenXid-6665972 1Ana Carolina Mesa MartinezNoch keine Bewertungen

- Seguridad Informatica IDokument8 SeitenSeguridad Informatica IAlexander BaldecNoch keine Bewertungen

- Parte 1 - Seguridad en Redes - UTPDokument26 SeitenParte 1 - Seguridad en Redes - UTPMartha Ladino Aricapa100% (1)

- Programa de Especializacion eDokument19 SeitenPrograma de Especializacion eDarwin CanalNoch keine Bewertungen

- Ciberseguridad EstudioDokument7 SeitenCiberseguridad Estudiosofia yatraNoch keine Bewertungen

- Seguridad Informatica TemarioDokument10 SeitenSeguridad Informatica Temarioiori_gaaraNoch keine Bewertungen

- Cibereguridad - 2021Dokument17 SeitenCibereguridad - 2021Gregory MorelNoch keine Bewertungen

- 1.0 Introducción A La Seguridad TI PDFDokument23 Seiten1.0 Introducción A La Seguridad TI PDFMonsalve Jaimes Arnold EnriqueNoch keine Bewertungen

- Seguridad de La InformaciónDokument49 SeitenSeguridad de La InformaciónRamon ChavezNoch keine Bewertungen

- Diplomado en Ciberseguridad - 230329 - 143200Dokument9 SeitenDiplomado en Ciberseguridad - 230329 - 143200Carolina NavarreteNoch keine Bewertungen

- Legislación y Normativa en Seguridad de La Información PDFDokument8 SeitenLegislación y Normativa en Seguridad de La Información PDFRodrigo MartinezNoch keine Bewertungen

- Diplomado en Ciberseguridad 2023Dokument8 SeitenDiplomado en Ciberseguridad 2023Javier AguilaNoch keine Bewertungen

- Antecedente 01Dokument6 SeitenAntecedente 01MarisolMontañezNoch keine Bewertungen

- Seguridad PerimetralDokument31 SeitenSeguridad PerimetralemesticaNoch keine Bewertungen

- T10-Objetivos de SeguridadDokument29 SeitenT10-Objetivos de SeguridadYhilary VerasteguiNoch keine Bewertungen

- Programa Seguridad Informática: (Libres, Equivalencias y Previos)Dokument5 SeitenPrograma Seguridad Informática: (Libres, Equivalencias y Previos)Enzo ValentinottiNoch keine Bewertungen

- Seguridad InformáticaDokument326 SeitenSeguridad InformáticaLuis Eduardo100% (1)

- Administracion y Seguridad en RedesDokument8 SeitenAdministracion y Seguridad en Redesmacabeo12Noch keine Bewertungen

- Temario Certiprof Lead Cybersecurity Professional Certificate LCSPC Certiprof PymitDokument6 SeitenTemario Certiprof Lead Cybersecurity Professional Certificate LCSPC Certiprof PymitgedpNoch keine Bewertungen

- DiploseguridadinfoDokument10 SeitenDiploseguridadinfoDanilo SantosNoch keine Bewertungen

- Seguridad InformáticaDokument5 SeitenSeguridad InformáticaMiguel Angel Bracho Medina100% (1)

- Introducción A La Seguridad Upiicsa 2022-2023Dokument326 SeitenIntroducción A La Seguridad Upiicsa 2022-2023GARETH IVAN LEZAMA NUÑEZNoch keine Bewertungen

- Fitc 22Dokument59 SeitenFitc 22Ines Melina Mera PalmaNoch keine Bewertungen

- Informe Tarea 2Dokument19 SeitenInforme Tarea 2lauracsz82Noch keine Bewertungen

- Fundamentos de CiberseguridadDokument65 SeitenFundamentos de CiberseguridadJohn DoeNoch keine Bewertungen

- 100000i45n Seguridadinformatica PDFDokument7 Seiten100000i45n Seguridadinformatica PDFMiguel catalanNoch keine Bewertungen

- Seguridad Informatica II ISCDokument9 SeitenSeguridad Informatica II ISCJack Mtz PachecoNoch keine Bewertungen

- Fundamentos de CiberseguridadDokument65 SeitenFundamentos de CiberseguridadGloria ColqueNoch keine Bewertungen

- Seguridad Informatica Advantage SolucionarioDokument8 SeitenSeguridad Informatica Advantage Solucionarioaura martinezNoch keine Bewertungen

- Plan de Estudio Seguridad Informatica.Dokument1 SeitePlan de Estudio Seguridad Informatica.LUIS MEJIANoch keine Bewertungen

- Aspectos Avanzados de Seguridad en Redes - UOCDokument3 SeitenAspectos Avanzados de Seguridad en Redes - UOCjjsezaNoch keine Bewertungen

- Temario - Seguridad de RedesDokument3 SeitenTemario - Seguridad de RedesLuis Enrique Rojas FernándezNoch keine Bewertungen

- GP t5 MageritDokument56 SeitenGP t5 MageritETNoch keine Bewertungen

- 02 Manual Aspectos Básicos de CiberseguridadDokument137 Seiten02 Manual Aspectos Básicos de CiberseguridadQueTeDenPolCulooNoch keine Bewertungen

- Material Didactico PDFDokument86 SeitenMaterial Didactico PDFschark3Noch keine Bewertungen

- CIBERSEGURIDADDokument9 SeitenCIBERSEGURIDADAngel Orejuela0% (4)

- Curso "SGSI ISO 27001 y LOPD"Dokument6 SeitenCurso "SGSI ISO 27001 y LOPD"Setival Elearning Consultoría0% (1)

- Capitulo 1 - Gobierno de Seguridad de La InformacionDokument55 SeitenCapitulo 1 - Gobierno de Seguridad de La InformacionAnastaciusWrightNoch keine Bewertungen

- Brochure Gestión en CiberseguridadDokument3 SeitenBrochure Gestión en CiberseguridadLeonardo CastilloNoch keine Bewertungen

- Proteccion Tema2 2012Dokument26 SeitenProteccion Tema2 2012MarNoch keine Bewertungen

- Enciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICAVon EverandEnciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICABewertung: 3.5 von 5 Sternen3.5/5 (6)

- PerlDokument26 SeitenPerlOscar Enrique Pereira PeraltaNoch keine Bewertungen

- Introducción A Servicios de Directorio Ligero de Active DirectoryDokument30 SeitenIntroducción A Servicios de Directorio Ligero de Active DirectoryElizabethNoch keine Bewertungen

- Requisitos Funcionales y No FuncionalesDokument21 SeitenRequisitos Funcionales y No FuncionalesFELIX LISANDRO DUARTE100% (2)

- Capitulo 11 Fundamentos de Seguridad en RedesDokument6 SeitenCapitulo 11 Fundamentos de Seguridad en Redescanario6Noch keine Bewertungen

- 02 ArquitecturaBásica PDFDokument56 Seiten02 ArquitecturaBásica PDFsebastian nasiNoch keine Bewertungen

- Manual de ZenossDokument22 SeitenManual de Zenossyurley14100% (4)

- Guia Programacion SocketsDokument92 SeitenGuia Programacion SocketsdemenNoch keine Bewertungen

- TI-SI-FO-05 Formato de Hardering ServidoresDokument1 SeiteTI-SI-FO-05 Formato de Hardering ServidoresGabriel Rodriguez MagnoNoch keine Bewertungen

- Seguridad InformáticaDokument17 SeitenSeguridad InformáticaTaniaNoch keine Bewertungen

- La Simulación Como Proceso Experimental: Experimentos y Utilizacion de ComputadorasDokument3 SeitenLa Simulación Como Proceso Experimental: Experimentos y Utilizacion de Computadorasdodoria34100% (1)

- Libreria StringDokument10 SeitenLibreria StringPablo PalaciosNoch keine Bewertungen

- Prácticas de Introducción Al Uso de ComputadoresDokument12 SeitenPrácticas de Introducción Al Uso de ComputadorespabloantoniopNoch keine Bewertungen

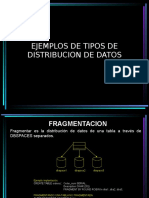

- 04 - Ejemplos FragmentacionDokument6 Seiten04 - Ejemplos Fragmentaciongon2479Noch keine Bewertungen

- Cómo Funcionan Los Bits en Las ComputadorasDokument2 SeitenCómo Funcionan Los Bits en Las ComputadorasLuisGutiNoch keine Bewertungen

- Apuntes de Redes Cisco-Unidad 1Dokument18 SeitenApuntes de Redes Cisco-Unidad 1pilimontielNoch keine Bewertungen

- Tarea No 2Dokument13 SeitenTarea No 2Dioss AntiiNegroos0% (1)

- Dabd U1 A2Dokument15 SeitenDabd U1 A2Luisa LuNoch keine Bewertungen

- Instrumentacion VirtualDokument14 SeitenInstrumentacion VirtualapazaoNoch keine Bewertungen

- Transformación de Modelo E R A Modelo Relacional Ejemplo y ReporteDokument8 SeitenTransformación de Modelo E R A Modelo Relacional Ejemplo y ReporteJaime Bermeo0% (1)

- 5 Herramientas para Hacer Copias de Seguridad Con LinuxDokument2 Seiten5 Herramientas para Hacer Copias de Seguridad Con LinuxvcfagundoNoch keine Bewertungen

- Subversion SpanishDokument35 SeitenSubversion Spanishinigomaringarcia100% (7)

- NDG Linux UnhatchedDokument66 SeitenNDG Linux UnhatchedOmar Ivan100% (1)

- Problemas de RedesDokument41 SeitenProblemas de RedesÓscar RVNoch keine Bewertungen

- Comandos Consola Linux - OdtDokument16 SeitenComandos Consola Linux - OdtAnonymous g4OycUJNoch keine Bewertungen

- TUTORIALBASICO Bitcoin PDFDokument24 SeitenTUTORIALBASICO Bitcoin PDFStiiven Rodriguez AlvarezNoch keine Bewertungen

- Manual de Usuario Basico Enervac Español Rev 2Dokument8 SeitenManual de Usuario Basico Enervac Español Rev 2David Adrián EsparzaNoch keine Bewertungen

- WPI Log 2019.10.29 11.33.57Dokument4 SeitenWPI Log 2019.10.29 11.33.57Jorge Donayre SalazarNoch keine Bewertungen

- Richtextbox VB 2008Dokument17 SeitenRichtextbox VB 2008Erik LizardoNoch keine Bewertungen

- Pablo Patricio Bogarín - TEXTSCAN FinalDokument15 SeitenPablo Patricio Bogarín - TEXTSCAN FinalivanNoch keine Bewertungen

- Etiquetas y Registros de Banderas FcochcDokument12 SeitenEtiquetas y Registros de Banderas FcochcFrancisco Chirino CarbajalNoch keine Bewertungen