Beruflich Dokumente

Kultur Dokumente

Tecnologia

Hochgeladen von

Andrés Mayorca0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

4 Ansichten14 Seitenoli

Originaltitel

tecnologia

Copyright

© © All Rights Reserved

Verfügbare Formate

DOCX, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenoli

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

4 Ansichten14 SeitenTecnologia

Hochgeladen von

Andrés Mayorcaoli

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 14

1¿Qué es seguridad informática?

Podemos definir qué es la seguridad informática como el proceso

de prevenir y detectar el uso no autorizado de un sistema

informático. Implica el proceso de proteger contra intrusos el uso

de nuestros recursos informáticos con intenciones maliciosas o con

intención de obtener ganancias, o incluso la posibilidad de acceder

a ellos por accidente. La seguridad informática es en realidad una

rama de un término más genérico que es la seguridad de la

información, aunque en la práctica se suelen utilizar de forma

indistinta ambos términos. La seguridad informática abarca una

serie de medidas de seguridad, tales como programas de software

de antivirus, firewalls, y otras medidas que dependen del usuario,

tales como la activación de la desactivación de ciertas funciones de

software, como scripts de Java, ActiveX, cuidar del uso adecuado de

la computadora, los recursos de de Internet.

2¿Cuál es la diferencia entre dato e información? Diferencia entre

datos e información: los datos son símbolos que describen hechos,

condiciones, valores o situaciones. Un dato puede ser una letra, un

número, un signo ortográfico o cualquier símbolo y que representa

una cantidad, una medida, una palabra o una descripción. Los datos

se caracterizan por no contener ninguna información.

Los datos pueden asociarse dentro de un contexto para convertirse

en información. Para ser útiles, los datos deben convertirse en

información y ofrecer así un significado, conocimiento, ideas o

conclusiones. Por sí mismos los datos no tienen capacidad de

comunicar un significado .En general, la información es un conjunto

organizado de datos, que constituyen un mensaje sobre un

determinado ente o fenómeno.

Los datos se perciben mediante los sentidos, éstos los integran y

generan la información necesaria para producir el conocimiento

que es el que finalmente permite tomar decisiones para realizar las

acciones cotidianas que aseguran la existencia social.

3¿Defina y establesca la diferencia entre :

Hacker : Un hacker es una persona que por sus avanzados

conocimientos en el área de informática tiene un

desempeño extraordinario en el tema y es capaz de realizar

muchas actividades desafiantes e ilícitas desde un

ordenador. Veremos en seguida cuales son los aspectos más

sobresalientes de este tipo de personas.

Craker: es el término que define a programadores

maliciosos y ciberpiratas que actúan con el objetivo de

violar ilegal o inmoralmente sistemas cibernéticos, siendo

un término creado en 1985 por hackers en defensa del uso

periodístico del término.

Hacker ético : es una forma de referirse al acto de una

persona usar sus conocimientos de informática y seguridad

para realizar pruebas en redes y encontrar vulnerabilidades,

para luego reportarlas y que se tomen medidas, sin hacer

daño.

La diferencia es que un hacker sabe sobre computadores y

claves y el craker maneja programas maliciososo piratas

para que las personas caigan solas y el hacker ético es

aquel que roba información pero no hace daño .

4¿Qué es delito informatico? El avance tecnológico constante que

se presenta en la actualidad, que además se da a pasos

agigantados, como la masificación del uso de la tecnología en el

mundo, es una realidad que permea todas las actividades que se

realizan en la sociedad de hoy día, cosas como la redes sociales, las

aplicaciones que gestionan información de los usuarios, el internet

de las cosas, entre otras, implican que quienes las utilizan se

expongan a diversos riesgos de sufrir ataques contra su

información, contra sus sistemas e incluso contra su propia

integridad.

Como consecuencia de esto, desde hace unos años, en varios países

(incluido Colombia) se ha comenzado a hablar de los delitos

informáticos, esto como una necesidad de proteger a los usuarios

de las diversas herramientas tecnológicas, principalmente Internet.

Para entender que es un delito informático, un importante

referente es el Convenio Sobre la Ciberdelincuencia del Consejo de

Europa, suscrito en Budapest el 23 de Noviembre de 2001, con el

objeto de establecer una política penal a nivel comunitario para

combatir la ciberdelincuencia, a través de la adopción de legislación

que regule el tema y fortalecer la cooperación internacional en

Europa al respecto.

Dentro del preámbulo de dicho Convenio, podemos encontrar una

definición de delito informático, como todo acto dirigido contra la

confidencialidad, la integridad y la disponibilidad de los sistemas

informáticos, redes y datos informáticos, así como el abuso de

dichos sistemas, redes y datos.En concordancia con lo anterior,

dicho Convenio establece varias conductas que se consideran como

un delito informático y que tiene una consecuencia desde el punto

de vista penal para quien las cometa.

5 ¿Qué amenazas pueden tener los datos por motivo de fuerza

mayor?

Amenazas a la Seguridad de la Información

Las amenazas surgen a partir de la existencia de vulnerabilidades,

es decir que una amenaza sólo puede existir si existe una

vulnerabilidad que pueda ser aprovechada, e independientemente

de que se comprometa o no la seguridad de un sistema de

información. Amenazas internas: un problema persistente y

extenso. ... Cuando se trata de cibercrimen, el foco se centra mucho

en las amenazas externas y en los individuos que activamente

tratan de causar daño, ya sea infectando un sistema con malware o

cifrando archivos para extorsionar a sus víctimas Cuando se habla

de los riesgos que corren las compañías, inmediatamente la

memoria recurre a la palabra “virus”, como se ha reconocido a

sistemas de ataque como troyanos, spyware y todo tipo de

programaciones malignas que buscan entre sus fines más comunes

hackear a las empresas para robar su información, o dejar sus

servidores inútiles.Sin embargo, los “virus”, o mejor nombrados

‘malwares’, no son la única amenaza de la que se deben cuidar las

organizaciones y por el contrario, configuran apenas uno de los

cinco problemas a los que se exponen sus portales.Miguel Ángel

Mendoza, security researcher de Eset Latinoamérica, explicó que

las amenazas que más atacan a las compañías en internet se

pueden dividir en dos: unas que buscan hacer un daño directo,

llamadas malware, las cuales actúan robando información o

dañando el sistema operativo básicamente; y otras que son

potencialmente no deseadas (PUA, por sus siglas en inglés), que no

generan un daño importante, pero actúan como intrusas y pueden

llegar significar un peligro.

6¿Cómo se puede evitar el aceso no autorizado a persona o

empresa?

Dentro de todas las amenazas y peligros cibernéticos a los que nos

enfrentamos, el robo de datos sin duda es de lo más peligroso y

preocupante. Afecta a la privacidad de los usuarios y puede

comprometer gravemente la seguridad. Es un problema importante

al que hacen frente los internautas. Hemos visto muchas

filtraciones de datos, malware diseñado para robar credenciales y

técnicas de los ciberdelincuentes para ello. Hoy vamos a dar

algunos consejos para evitar el robo de datos y qué hacer en caso

de que sea demasiado tarde. Ya vimos cómo protegernos al

comprar por Internet. Cómo evitar la filtración y robo de datos

Con el uso generalizado de Internet, las filtraciones de datos han

aumentado. Esto es una realidad. Hoy en día utilizamos la red para

acciones cotidianas que quizás hace solo unos años era impensable.

Un ejemplo es utilizar las cuentas bancarias desde el móvil u

ordenador. Fácilmente podemos entrar para consultar el saldo,

enviar una transferencia o programar un pago.

Todo esto hace que los ciberdelincuentes pongan sus miras en los

datos de los usuarios. Tienen un gran valor y por tanto hay que

protegerse. Cuidado con los documentos de identidad actuales y

antiguosHay que tener cuidado tanto de manera física como digital.

Es común que tengamos que escanear nuestro DNI, por ejemplo. En

ocasiones lo guardamos en diferentes equipos y podemos

olvidarnos de ello.Lo ideal es siempre desechar todo aquello que ya

no nos sirve. Registros de documentos, fotocopias que puedan

mostrar nuestros datos, etc.Pero esto hay que aplicarlo tanto de

manera onlineoffline,,como puede ser guardar documentos en

nuestro móvil o en el ordenador, como de manera online.

7¿Cuáles son las características básicas de seguridad?

Siempre que hablamos de una empresa, institución, organismo o

entidad entre otras organizaciones similares, es importante que la

información que se encuentre integrada en ellas esté resguardada

bajo unas buenas medidas de seguridad. Es ahí donde nace la

seguridad de la información para mantener a salvo todos los datos

importantes de la empresa, desde los que pertenecen a la propia

organización como los vinculados con trabajadores y clientes. A

veces confundimos este tipo de seguridad con la seguridad

informática, pero hay que tener en cuenta que esta última solo se

centra en salvaguardar los datos dentro de un sistema informático,

mientras que la información en general puede darse en otros

muchos contextos entre los usuarios.

¿Qué es la seguridad de la información?

Tal y como indicamos, la seguridad de la información engloba un

conjunto de técnicas y medidas para controlar todos los datos que

se manejan dentro de una institución y asegurar que no salgan de

ese sistema establecido por la empresa. Principalmente este tipo

de sistemas se basan en las nuevas tecnologías, por tanto la

seguridad de la información resguardará los datos que están

disponibles en dicho sistema y a los que solo tendrán acceso

usuarios autorizados. Por otro lado, tampoco se podrán hacer

modificaciones en la información a no ser que sea de la mano de los

usuarios que tengan los permisos correspondientes.Por un lado

debe ser crítica, ya que es una pieza fundamental para que la

empresa pueda llevar a cabo sus operaciones sin asumir

demasiados riesgos. También debe ser valiosa, puesto que los datos

que se manejan son esenciales para el devenir del negocio y

finalmente tiene que ser sensible, ya que al sistema solo

8Explique cada uno de los metodos de robo de identidad .

Busqueda de información : La Búsqueda y Recuperación de

Información, llamada en inglés Information Search and Retrieval

(ISR), es la ciencia de la búsqueda de información en documentos

electrónicos y cualquier tipo de colección documental digital,

encargada de la búsqueda dentro de éstos mismos, búsqueda de

metadatos que describan documentos, o también la búsqueda en

bases de datos relacionales, ya sea a través de internet, una

intranet, y como objetivo realiza la recuperación en textos,

imágenes, sonido o datos de otras características, de manera

pertinente y relevante.

Fraude: En el sentido más amplio, el fraude puede abarcar cualquier

delito para ganancia que utiliza el engaño como su principal modus

operandi. Más específicamente, el fraude se define por el Black´s

Law Dictionary como:

“Una declaración falsa a sabiendas de la verdad o la ocultación de

un hecho material para Esquema del fraudeinducir a otro a actuar a

en su detrimento”.

Clonación de tarjeta : Skimming (fraude) Se denomina Skimming al

robo de información de tarjetas de crédito utilizado en el momento

de la transacción, con la finalidad de reproducir o clonar la tarjeta

de crédito o débito para su posterior uso fraudulento. Consiste en

el copiado de la banda magnética de una tarjeta (crédito, débito,

etc).

9¿Qué es malware y su clasificación .?

El malware, en inglés, malicious software,1 programa

malicioso,2 o programa maligno (también llamado badware,

código maligno, software maligno, software dañino o

software malintencionado) hace referencia a cualquier tipo

de software maligno que trata de afectar a un ordenador, a

un teléfono celular u otro dispositivo.3 Se considera un tipo

dañino de software si es destinado a acceder a un

dispositivo sin el conocimiento del usuario. El término

malware es muy utilizado por profesionales de la

informática para referirse a una variedad de software hostil,

intrusivo o molesto.4Antes de que el término malware

fuera acuñado por Yisrael Radai en 1990,56 el software

maligno se agrupaba bajo el término «virus informático»

(un virus es en realidad un tipo de programa maligno).7

10 tipos de antivirus y causas y características.

Tipos de antivirus según su finalidad

Prevenir, identificar o eliminar son las tres posibilidades que se

presentan para acabar con un virus y, de acuerdo con ellas, existen

tres modelos de antivirus:Antivirus preventores: se caracterizan por

anticiparse a la infección para evitar la entrada de un programa

malicioso en el ordenador. Por tanto, su nombre hace referencia a

su capacidad de prevenir el ataque de los virus a los sistemas

informáticos. No obstante, al almacenarse en la memoria de la

computadora, no son los más utilizados, ya que pueden ralentizar el

funcionamiento del equipo.Antivirus identificadores: su función es,

como indica su nombre, identificar amenazas que pueden afectar al

rendimiento del sistema operativo. Para ello, exploran el sistema y

examinan las secuencias de bytes de los códigos que están

relacionados con los programas peligrosos.Antivirus

descontaminadores: su objetivo se centra en acabar con la

infección que ha dañado el ordenador, eliminación para ello los

virus. Asimismo, también trata de devolver al sistema el estado en

el que se hallaba antes de ser atacado por el programa malicioso.

Tipos de antivirus según su objetivo específico

Programas espía, apropiación de datos con fines fraudulentos en

determinados sitios web, ventanas emergentes, entrada en nuestra

dirección de correo electrónico de mensajes no solicitados… Estas

son algunas de las amenazas a las que se ven expuestos un

ordenador o su propietario. Para prevenir cada uno de ellas, existen

herramientas concretas que forman parte de los antivirus,

especialmente en sus versiones completas.

11 la importancia de la información según usted

. La información es un fenómeno que proporciona significado o

sentido a las cosas.En sentido general, la información es un

conjunto organizado de datos procesados, que constituyen un

mensaje sobre un determinado ente o fenómeno. Los datos se

perciben, se integran y generan la información necesaria para

producir el conocimiento que es el que finalmente permite tomar

decisiones para realizar las acciones cotidianas que aseguran la

existencia.

La información también procesa y genera el conocimiento humano.

Cuando tenemos que resolver un determinado problema o

tenemos que tomar una decisión, empleamos diversas fuentes de

información y construimos lo que en general se denomina

conocimiento o información organizada que permite la resolución

de problemas o la toma de decisiones.

La generación y/o obtención de información cumple estos

objetivos:

Aumentar el conocimiento del usuario.

Proporcionar a quien toma decisiones la materia prima

fundamental para el desarrollo de soluciones y la elección.

Proporcionar una serie de reglas de evaluación y reglas de decisión

para fines de control.

Tabla de contenidos

1¿Qué es seguridad informática?

2¿Cuál es la diferencia entre dato e información?

3¿Defina y establesca la diferencia entre :

Hacker

Cracker

Hacker ético

4¿Qué es delito informatico?

5 ¿Qué amenazas pueden tener los datos por motivo de fuerza

mayor?

6¿Cómo se puede evitar el acesso no autorizado a persona o

empresa?

7¿Cuáles son las características básicas de seguridad?

8Explique cada uno de los metodos de robo de identidad .

9¿Qué es malware y su clasificación .?

10 tipos de antivirus y causas y características.

11 la importancia de la información según usted

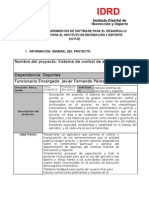

La información

Laura Liceth Mayorga Pimentel

Trabajo de tecnología e informática

Este trabajo es dirigido al profesor William sanchez

Profesor de tecnología e informática ,

Institución educativa barrios unidos

Tecnología

Grado clei :4-02 garzon huila

2019

Bibliografia

tecnologia&rlz=1C1CHBF_esCO802CO802&oq=tenolo&aqs=chrome

.1.69i57j0l5.4955j0j7&sourceid=chrome&ie=UTF-8

h?

rlz=1C1CHBF_esCO802CO802&ei=5pOnXeTUN8ns5gLpzojIDg&q=an

tivirus&oq=antivirus&gs_l=psy-

ab.3..0i67l2j0l8.28468.32808..1000109...0.1..0.843.

F_esCO802CO802&ei=0ZenXcvyD4KW5wLwjbn4AQ&q=robo+de+id

entidad&oq=robo+&gs_l=psy-ab.3.

1C1CHBF_esCO802CO802&ei=6ZenXffgA6b45gKBlouQCw

Das könnte Ihnen auch gefallen

- Sistema de Información Del Marketing EnsayoDokument3 SeitenSistema de Información Del Marketing EnsayoLee_liang789100% (3)

- Foro Act 7 ResoDokument5 SeitenForo Act 7 ResoAndrés MayorcaNoch keine Bewertungen

- Psicología Social Comunitaria AnglosajonaDokument13 SeitenPsicología Social Comunitaria AnglosajonaAndrés MayorcaNoch keine Bewertungen

- Cuadro SinopticoDokument6 SeitenCuadro SinopticoAndrés MayorcaNoch keine Bewertungen

- Actividad 6 ResoluciónDokument2 SeitenActividad 6 ResoluciónAndrés MayorcaNoch keine Bewertungen

- Mai Fakin PartDokument2 SeitenMai Fakin PartAndrés MayorcaNoch keine Bewertungen

- Recopilación de Hechos Históricos de Los Que Se Fundamenta El FilmDokument4 SeitenRecopilación de Hechos Históricos de Los Que Se Fundamenta El FilmAndrés MayorcaNoch keine Bewertungen

- Reseña DescriptivaDokument6 SeitenReseña DescriptivaAndrés MayorcaNoch keine Bewertungen

- Linea PC ColombiaDokument1 SeiteLinea PC ColombiaAndrés MayorcaNoch keine Bewertungen

- Contemporaneidad Del Pensamiento Dedurkheim, Weber y Marx PDFDokument14 SeitenContemporaneidad Del Pensamiento Dedurkheim, Weber y Marx PDFMarcela Gómez ChacónNoch keine Bewertungen

- Maya PsicologiaDokument1 SeiteMaya PsicologiaJavi Javi0% (1)

- Psicología Clínica Nivel MundialDokument6 SeitenPsicología Clínica Nivel MundialAndrés MayorcaNoch keine Bewertungen

- Información Líneas Del Tiempo. AstridDokument6 SeitenInformación Líneas Del Tiempo. AstridAndrés MayorcaNoch keine Bewertungen

- Pensamiento Lopez 1996Dokument10 SeitenPensamiento Lopez 1996RolandoHernandezNoch keine Bewertungen

- Psicologia Clinica Que EsDokument122 SeitenPsicologia Clinica Que Esdanitaster2871100% (1)

- CARDEXDokument6 SeitenCARDEXAndrés MayorcaNoch keine Bewertungen

- Política y Cultura 0188-7742: IssnDokument4 SeitenPolítica y Cultura 0188-7742: Issnmichael santiagoNoch keine Bewertungen

- Transversal - GarzonDokument9 SeitenTransversal - GarzonAndrés MayorcaNoch keine Bewertungen

- Uniminuto - Corporación Universitaria Minuto de Dios Recibo Pago de MatriculaDokument1 SeiteUniminuto - Corporación Universitaria Minuto de Dios Recibo Pago de MatriculaAndrés MayorcaNoch keine Bewertungen

- Ciencias Sociales y Humanas - GarzonDokument6 SeitenCiencias Sociales y Humanas - GarzonAndrés MayorcaNoch keine Bewertungen

- CARDEX2Dokument6 SeitenCARDEX2Andrés MayorcaNoch keine Bewertungen

- FORODokument1 SeiteFOROAndrés MayorcaNoch keine Bewertungen

- Planteamiento Del ProblemaDokument1 SeitePlanteamiento Del ProblemaAndrés MayorcaNoch keine Bewertungen

- Proceso Duelo Covid-19 en ColombiaDokument5 SeitenProceso Duelo Covid-19 en ColombiaAndrés MayorcaNoch keine Bewertungen

- FORODokument1 SeiteFOROAndrés MayorcaNoch keine Bewertungen

- Cortina or SDokument4 SeitenCortina or SDaniela MontesNoch keine Bewertungen

- Problema EticoDokument5 SeitenProblema EticoAndrés MayorcaNoch keine Bewertungen

- Problema EticoDokument5 SeitenProblema EticoAndrés MayorcaNoch keine Bewertungen

- Diapositiva 1. - Modelo Sistémico...Dokument15 SeitenDiapositiva 1. - Modelo Sistémico...Andrés MayorcaNoch keine Bewertungen

- Construccionismo SocialDokument7 SeitenConstruccionismo SocialRü FeliNoch keine Bewertungen

- MAPADokument5 SeitenMAPAAndrés MayorcaNoch keine Bewertungen

- Manual de Sistema de Seguridad InformaticaDokument6 SeitenManual de Sistema de Seguridad InformaticaADRIAN JAIMENoch keine Bewertungen

- DESCRIPTORES DE DESEMPEÑO - Sociales - 2019 - TerceroDokument4 SeitenDESCRIPTORES DE DESEMPEÑO - Sociales - 2019 - TerceroYimy YMNoch keine Bewertungen

- OrganizadoresDokument9 SeitenOrganizadoreslizyeliNoch keine Bewertungen

- Redacción de TextosDokument8 SeitenRedacción de TextosEmmanuel RodríguezNoch keine Bewertungen

- Desarrollo Sistema Automatizado Registro Alumnos Profesores Escuela Jose Vicente UndaDokument29 SeitenDesarrollo Sistema Automatizado Registro Alumnos Profesores Escuela Jose Vicente Undanatanael24Noch keine Bewertungen

- Guiadeinvestigacion 170212061718Dokument137 SeitenGuiadeinvestigacion 170212061718Karen Benites100% (1)

- Criterios de EvaluacionDokument11 SeitenCriterios de Evaluacionel blackyNoch keine Bewertungen

- Mapas Conceptuales - OdtDokument5 SeitenMapas Conceptuales - OdtmausabNoch keine Bewertungen

- Tarea Experimental. Grupo 3. NeuropsicologíaDokument7 SeitenTarea Experimental. Grupo 3. NeuropsicologíaCarmita PiureNoch keine Bewertungen

- Cronograma Seminario 70Dokument5 SeitenCronograma Seminario 70matiasbenitez1992Noch keine Bewertungen

- Sesion RimasDokument6 SeitenSesion Rimaskarina nieva jorgeNoch keine Bewertungen

- Los Planos en El Diseño Geometrico de ViasDokument6 SeitenLos Planos en El Diseño Geometrico de ViasKevin David Rojas CabreraNoch keine Bewertungen

- Unidad 4 de CaicerosDokument7 SeitenUnidad 4 de CaicerosNacho Sanchez BarojasNoch keine Bewertungen

- Sem3 Test Que Lo Motiva A UstedDokument2 SeitenSem3 Test Que Lo Motiva A UstedwalomNoch keine Bewertungen

- Tercer Grado Bloque 2 SEMANA 8Dokument8 SeitenTercer Grado Bloque 2 SEMANA 8Cesar SusanoNoch keine Bewertungen

- Formato Acuerdo de Confidencialidad y de No Divulgación Con Obligación de CesiónDokument2 SeitenFormato Acuerdo de Confidencialidad y de No Divulgación Con Obligación de CesiónJohan SuárezNoch keine Bewertungen

- Notas Orientadoras Condiciones InstitucionalesDokument29 SeitenNotas Orientadoras Condiciones InstitucionalesSandra MilenaNoch keine Bewertungen

- Pantoja 0000 Estilos CognitivosDokument13 SeitenPantoja 0000 Estilos CognitivosCarlos Andrés Franco PachónNoch keine Bewertungen

- Plantilla para La Evaluación InternaDokument2 SeitenPlantilla para La Evaluación InternaPepe GarridoNoch keine Bewertungen

- Word Papeles de TrabajoDokument3 SeitenWord Papeles de Trabajorodrigo_baldomero0% (1)

- Military Peacekeeping-Intelligence Handbook - SpanishDokument154 SeitenMilitary Peacekeeping-Intelligence Handbook - Spanishjose luis VelozoNoch keine Bewertungen

- LenguajeDokument13 SeitenLenguajeOscar Fernando BastidasNoch keine Bewertungen

- Exposicion Equipo 1 Capitulo 4Dokument57 SeitenExposicion Equipo 1 Capitulo 4Ninfa Ortiz PootNoch keine Bewertungen

- Herencia InterfacesDokument14 SeitenHerencia InterfacesRocio Canaviri OcapoNoch keine Bewertungen

- Programacion ApuntesDokument151 SeitenProgramacion ApuntesDenis MoralesNoch keine Bewertungen

- Proyecto de Señalización de Maestranza IiDokument13 SeitenProyecto de Señalización de Maestranza IiFidelísimoNoch keine Bewertungen

- Formato RequerimientosDokument17 SeitenFormato RequerimientosLuis MartinezNoch keine Bewertungen

- La SistematizacionDokument5 SeitenLa SistematizacionNahum RangelNoch keine Bewertungen

- Compilación Programas 3er Ciclo - Modalidad en AlternanciaDokument662 SeitenCompilación Programas 3er Ciclo - Modalidad en Alternancialuma.disenos.33Noch keine Bewertungen