Beruflich Dokumente

Kultur Dokumente

Indicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por Categoría

Hochgeladen von

Diego Montoya0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

748 Ansichten5 SeitenOriginaltitel

indicaciones cuadro Vulnerabilidades, Amenazas y Riesgos por categoría.docx

Copyright

© © All Rights Reserved

Verfügbare Formate

DOCX, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

748 Ansichten5 SeitenIndicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por Categoría

Hochgeladen von

Diego MontoyaCopyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 5

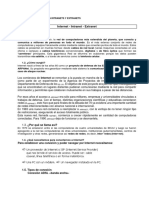

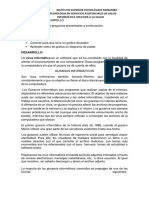

Lista de vulnerabilidades, amenazas y riesgos informáticos detectados en la

empresa propuesta agrupados por categorías (hardware, software, redes,

comunicaciones, seguridad física, seguridad lógica, personal del área, bases

de datos, sistemas operativos, entre otros).

N Vulnerabilidad Amenazas Riesgo Categoría

°

1 Uso de software no Difusión de software Falta de actualización de Software

licenciado en la dañino los antivirus, ya que son

empresa copias ilegales que no

permiten su

actualización.

2 Adquisición de Manipulación de la Falta de actualización del Software

software que no configuración sistema operativo de los

tiene soporte del Fallos en el sistema equipos de cómputo que

fabricante operativo tienen Windows XP, 7, 8

y 10

3 No existe proceso Accesos no No existe directivas de Seguridad

de revisión de autorizados contraseñas para las lógica

contraseñas cuentas de usuario

4 Falta de control de Suplantación de Se encuentran activas Seguridad

cuentas de usuario identidad cuentas de usuario de lógica

personal que ya no

labora en la empresa.

5 No existen Desastres naturales No existen planes de Seguridad

procedimientos para debido a movimiento contingencia en caso de lógica

la administración de telúricos pérdidas de información

la información y copias de seguridad.

6 Ausencia de planes Desastres naturales No se realizan copias de Seguridad

para recuperación seguridad de manera lógica

de información periódica de la

información sensible en

medios externos.

7 No existe control de Intercepción No se utiliza ningún Seguridad

acceso a la Modificación sistema de cifrado de lógica

información discos en el servidor o

en los equipos

8 La información Intercepción Los sistemas de Seguridad

transmitida no está Modificación información disponibles lógica

cifrada o hay no cifran los datos

pérdida de cuando se están

información almacenando o

transmitiendo

9 Falta de Errores de usuario El personal no cuenta Manejo y

conocimiento de los con programas de control de

usuarios en el tema capacitación y formación personal

de seguridad en seguridad informática

informática y de la y de la información.

información

10 No existe un Control Utilización de los No existe control de Redes

y monitoreo en el recursos del sistema acceso a direcciones de

acceso a Internet para fines no previstos internet por parte del

administrador, lo que

hace insegura a la red de

datos

11 Acceso no Acceso físico a los Los servidores y equipos Manejo y

autorizado al área recursos del sistema del área de sistemas no control de

de sistemas se encuentran bajo algún personal

armario cerrado o en

alguna oficina con

acceso restringido.

12 No existe control de Introducción de Alteración o pérdida de Hardware

los dispositivos de información falsa la información registrada

almacenamiento en base

(usb, cd, discos) de datos o equipos

13 Acceso no Entrada o Accesos no No se tiene Manejo y

autorizado a las autorizados implementado un control de

áreas restringidas sistema de identificación personal

de empleados, visitantes,

acompañantes y registro

de visitantes.

14 Ausencia de un No establecer políticas No existe un proceso de Manejo y

Sistema de Gestión y procedimientos de auditoría a la seguridad control de

de Seguridad de la seguridad de la informática y de la personal

Información información. información que

garantice el sistema de

control adecuado para la

implementación de

políticas y

procedimientos en el

Sistema de Seguridad.

15 Fuga de información Mal uso del correo Uso indebido del correo Seguridad

institucional, ya que no de electrónico para el lógica

se utiliza solo para envío de información a

comunicación laboral. personal externo

16 Robo de información Falta de control de Falta de controles y Seguridad

acceso en internet restricciones para el lógica

acceso a internet.

17 Fallas en el Bajas de voltaje y poca Solo existe una ups la Hardware

suministro de concientización por cual se tiene para el

energía parte del personal servidor Hp Proliant

administrativo. Ml110 G6, en caso de un

bajón de energía, no

alcanza a soportar con la

conectividad de todos los

computadores e

impresoras

multifuncionales de la

empresa

18 No existe sistema de Atentados a las El empleado o trabajador Manejo y

vigilancia y personal instalaciones de la puede ser una víctima control de

suficiente para empresa (vandalismo) directa o indirecta de una personal

vigilancia interna. agresión externa en

contra de la Empresa.

19 No se hace revisión Accesos No Al no contar con VPN, no Seguridad

de virus, troyanos y autorizados al sistema analiza el tráfico por VPN lógica

espías en la VPN a IPSec, L”TP, PPTP y

través del uso de SSL en busca de

sistema de usuario software

remoto (acceso malintencionado, correo

remoto) no deseado, contenidos

inapropiados e

intusiones.

20 No existe un firewall Accesos No La no aplicabilidad en Seguridad

activo. autorizados Firewall – saber qué lógica

puertos se deben

bloquear o permitir, la

forma de interactuar con

ella o es propietario de

ella, quien tiene acceso a

la consola de control.

21 Falta de Fallas en la Falta de actualización y Software

capacitación del configuración de los configuración adecuada

personal del área equipos del equipo por parte del

informática. personal del área de

sistemas

22 El cableado Daños de las Algunos de los Redes

estructurado no comunicaciones. segmentos de la red se

cumple con las encuentran a la

normas intemperie lo que puede

causar manipulación de

red, daños a la red,

rupturas y su transmisión

de datos presentan

caídas de paquetes de

información.

23 No hay seguimiento No existe Detección deEl Ingeniero encargado Seguridad

a los controles de intrusiones, contención

la administración de los lógica

seguridad del y/o eliminación. sistemas de la empresa,

sistema informático no cumple con las

funciones de

administración de la

seguridad del sistema y

tampoco tiene

implementados controles

de seguridad por lo que

se han presentado

ataques al sistema

24 No se controla los No existe perfiles de Modificación sin Seguridad

permisos y usuario en el sistema autorización de los lógica

privilegios de los datos, o de software

usuarios instalado en el sistema,

incluyendo borrado de

archivos.

25 Fallos en la red LAN Mala configuración de Existen fallas en la Redes

la seguridad de los seguridad y las

dispositivos de red comunicaciones

tales como routers, originadas por la

switches. inadecuada

configuración de los

dispositivos de la red.

26 Fallas en los Caídas de los Ausencia de parches de Software

sistemas operativos sistemas operativos seguridad y

instalados sin actualizaciones, pérdida

licencia de información.

27 Uso inadecuado de la Ingreso de usuarios sin Perdida de datos, eliminación Bases de

herramienta OneDrive autorización a la divulgación de archivos datos

información. privados.

28 Backup no sincronizado Perdida de información en No poder recuperar los Seguridad

al 100% equipos portátiles. archivos de los usuarios, ya Lógica.

sea de los portátiles o

carpetas compartidas.

29 Herramienta de Una mala actualización No poder decencriptar el Software.

encriptación puede dañar el sistema de disco y perder la información.

desactualizada McAfee encriptación.

30 No bloquear cuentas de Ingreso de personal no Robo de información y acceso Cuentas de

red a tiempo, de autorizado. no autorizado. red.

personas retiradas.

31 Usuarios que guardan Falla de sistema operativo Perdida de información. Base de

información crítica en o disco duro. datos.

los equipos.

32 Equipos conectados a Sobre voltaje de energía a Se pueden quemar los Hardware.

tomas de energía no los PC. equipos por no estar

regulada. conectados a una UPS.

33 Antivirus desactualizado, Virus en los equipos. Perdida de datos y fallas en el Software.

punto de venta sistema operativo.

minimarket.

34 Mal uso de cuenta de En caso de daños no se Con una mala manipulación, Base de

red (préstamo) podría saber que usuario pueden eliminar datos. datos.

fue.

35 Conexiones eléctricas no Corto circuito en el fluido Quema de equipo o incendio. Hardware.

certificadas eléctrico.

(extensiones).

36 Colombina es vulnerable La producción. Pérdida económica, no Producción.

a robos de camiones. entrega a los clientes.

37 Colombina es vulnerable Perdida de fluido eléctrico. Caída de red y se puede parar RED.

a fallas en alguno nodo. la producción.

38 Colombina es vulnerable Mala cobertura en zonas No llegar los perdidos al área Señal plan

en tener mala señal en lejos de la ciudad. de Logistica, para poder hacer de datos.

los Smartphone (TAT). la entrega.

39 Colombina es vulnerable En la ruta de entrega de Pérdida de mercancía, quema Seguridad

a un paro en carretera. mercancías. de camiones, incumplimiento física.

con los clientes.

40 Colombina es vulnerable Falla de fluido eléctrico. Descongelamiento de Materia

a perdida de materiales productos, pérdida de dinero Prima.

por falla de y mano de obra.

enfriamiento.

41 Colombina es vulnerable Una mala maniobra con el Caída de estiva y daño en Materia

a caídas de estivas en el monta carga o cal colocado productos. Prima.

almacén. la estiva.

Das könnte Ihnen auch gefallen

- Actividad 2Dokument2 SeitenActividad 2Boris Montoya75% (4)

- Plantilla BiaDokument3 SeitenPlantilla BiaHeber Ramos67% (3)

- Tarea No.1Dokument5 SeitenTarea No.1Alexander EscobarNoch keine Bewertungen

- Checklist Identificación de Vulnerabilidades y AmenazasDokument8 SeitenChecklist Identificación de Vulnerabilidades y AmenazasJulian Ospina Vergara0% (1)

- Matriz de Riesgo Tecnologico La CeibaDokument18 SeitenMatriz de Riesgo Tecnologico La CeibaGarcia Humberto50% (2)

- Indicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por CategoríaDokument4 SeitenIndicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por Categoríasergio rodriguez100% (1)

- SGSI - ISO 27001 Anexo A 2012-02Dokument5 SeitenSGSI - ISO 27001 Anexo A 2012-02Emerson AuccasiNoch keine Bewertungen

- Matriz Riesgos - DATACENTERDokument15 SeitenMatriz Riesgos - DATACENTERTatiana Sarmiento JuradoNoch keine Bewertungen

- Cuadro de Vulnerabilidades, Amenazas y RiesgosDokument1 SeiteCuadro de Vulnerabilidades, Amenazas y Riesgosluis norbey correa diazNoch keine Bewertungen

- Anexo 2 - Declaracion de AplicabilidadDokument13 SeitenAnexo 2 - Declaracion de AplicabilidadSILVIA CONSUELO HERNANDEZ, MANRIQUE100% (1)

- Listado de Amenazas y Vulnerabilidades en ISO 27001Dokument5 SeitenListado de Amenazas y Vulnerabilidades en ISO 27001Jennifer Lopez100% (1)

- Listado de Verificación de Auditoría de RedesDokument22 SeitenListado de Verificación de Auditoría de RedesNiyireth VILLABON MOLINANoch keine Bewertungen

- Actividad 2 - Realizando Una Preauditoría de SGSIDokument37 SeitenActividad 2 - Realizando Una Preauditoría de SGSIXiamir LuquezNoch keine Bewertungen

- Trabajo de InvestigacionDokument11 SeitenTrabajo de InvestigacionAna Paula Gaitan100% (1)

- Informe de Auditoria InformaticaDokument14 SeitenInforme de Auditoria InformaticaVerónica Nataly CórdovaNoch keine Bewertungen

- MTD Caida Del Servicioen La NubeDokument1 SeiteMTD Caida Del Servicioen La NubebrendadeleonNoch keine Bewertungen

- Check List Auditoria InformaticaDokument6 SeitenCheck List Auditoria InformaticaAlfredo Montero Coutiño0% (1)

- Anexo 2. Presentación Lienzo para La Construcción Del PETIDokument8 SeitenAnexo 2. Presentación Lienzo para La Construcción Del PETIAlguien OneNoch keine Bewertungen

- Herramientas de Soporte BYODDokument2 SeitenHerramientas de Soporte BYODRyback JefryNoch keine Bewertungen

- Procedimiento de Inicio de Sesion SeguroDokument6 SeitenProcedimiento de Inicio de Sesion SeguroAnonymous StEsCYNoch keine Bewertungen

- Organigrama Depto InformatikDokument1 SeiteOrganigrama Depto InformatikIvette Yahoska Gomez Perez50% (2)

- Cuestionario Tesis ISO 27001 - DominiosDokument200 SeitenCuestionario Tesis ISO 27001 - DominiosJeri GamioNoch keine Bewertungen

- Auditoría de Sistemas - Utp - Informe Final (Paper)Dokument6 SeitenAuditoría de Sistemas - Utp - Informe Final (Paper)Miguel Angel Mauricio OliveraNoch keine Bewertungen

- Análisis de Riesgos - Auditoria1 - EmarismaDokument1 SeiteAnálisis de Riesgos - Auditoria1 - EmarismaGio VaronNoch keine Bewertungen

- ISO 27005 - Norma Tecnica ColombianaDokument7 SeitenISO 27005 - Norma Tecnica ColombianaEmily J. PeredaNoch keine Bewertungen

- Examen Grupal de Módulos 1 - 5 de Gestión de Amenazas Cibernéticas (Cybertm)Dokument23 SeitenExamen Grupal de Módulos 1 - 5 de Gestión de Amenazas Cibernéticas (Cybertm)Luis cristobal mateoNoch keine Bewertungen

- 110 Check List+Por+Norma+y+ItilREDESDokument16 Seiten110 Check List+Por+Norma+y+ItilREDESAuritha RodriguezNoch keine Bewertungen

- Mexmasi01 Act1 GrupalDokument4 SeitenMexmasi01 Act1 GrupalYaz CortézNoch keine Bewertungen

- Actividades Del Personal de TIDokument5 SeitenActividades Del Personal de TIJim Kevin Zuñiga TorresNoch keine Bewertungen

- Vulnerabilidades, Amenazas y Riesgos Por CategoríaDokument3 SeitenVulnerabilidades, Amenazas y Riesgos Por CategoríaSthevan NlNoch keine Bewertungen

- Indicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por CategoríaDokument6 SeitenIndicaciones Cuadro Vulnerabilidades, Amenazas y Riesgos Por CategoríaWilton Calvo Barrios100% (1)

- Trabajo Final RIESGOS INFORMATICOS - FinalDokument11 SeitenTrabajo Final RIESGOS INFORMATICOS - FinalYvan CarranzaNoch keine Bewertungen

- Catalogo de AmenazasDokument17 SeitenCatalogo de AmenazasLothar LagosNoch keine Bewertungen

- C4 A HS Gestion RiesgosDokument25 SeitenC4 A HS Gestion RiesgosAngela Emma Solis RamirezNoch keine Bewertungen

- Lista ISO 27001Dokument3 SeitenLista ISO 27001Eduardo Roque100% (1)

- Lista de Chequeo Frente A La Norma ISO 27001Dokument42 SeitenLista de Chequeo Frente A La Norma ISO 27001Dilan Salamanca100% (2)

- Auditoria en Telecomunicaciones-GUIADokument14 SeitenAuditoria en Telecomunicaciones-GUIAAlexander Cardenas67% (3)

- Checklist Admin ServerDokument4 SeitenChecklist Admin Servereduardoandreslobos0% (1)

- Capítulo 3 Protección de Sus Datos y de Su SeguridadDokument3 SeitenCapítulo 3 Protección de Sus Datos y de Su SeguridadDavid JesusNoch keine Bewertungen

- Auditoria de Centros de CómputosDokument5 SeitenAuditoria de Centros de CómputosAuditoria sistemas8voNoch keine Bewertungen

- Checklist Redes - SeguridadDokument12 SeitenChecklist Redes - SeguridadMariasegoviaNoch keine Bewertungen

- Funciones de La Auditoria InformáticaDokument5 SeitenFunciones de La Auditoria Informáticaraquel montalbanNoch keine Bewertungen

- Checklist de Seguridad en RedesDokument3 SeitenChecklist de Seguridad en RedesCristianLavarredaNoch keine Bewertungen

- Informe de Auditoria InformaticaDokument26 SeitenInforme de Auditoria InformaticaEduardo Martín Pérez100% (3)

- Autoevaluación 2 - Sistemas OperativosDokument5 SeitenAutoevaluación 2 - Sistemas OperativosBRYAN VVS100% (1)

- Check - ListDokument1 SeiteCheck - ListMiguel Angel Rodriguez BautistaNoch keine Bewertungen

- Ejemplo Auditoria IsacaDokument18 SeitenEjemplo Auditoria IsacaVictor NavNoch keine Bewertungen

- Plan de Auditoria FisicaDokument7 SeitenPlan de Auditoria FisicaAbel Barrios MendezNoch keine Bewertungen

- Procedimientos de Monitoreo CCDokument40 SeitenProcedimientos de Monitoreo CCjosemrx55100% (1)

- Proyeccion de La EticaDokument15 SeitenProyeccion de La EticagabrielNoch keine Bewertungen

- Evidencia Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDokument1 SeiteEvidencia Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDiego Jimenez IbañezNoch keine Bewertungen

- Parcial de Seguridad InformaticaDokument24 SeitenParcial de Seguridad Informaticauniver100% (1)

- Actividad 1 Adquisición de Evidencias DigitalesDokument15 SeitenActividad 1 Adquisición de Evidencias DigitalesROBOTICA TECNOLOGIAS100% (1)

- Mapa Mental AuditoriaDokument1 SeiteMapa Mental AuditoriaMonik RGomezNoch keine Bewertungen

- Actividad 2 Amenazas y VulnerabilidadesDokument11 SeitenActividad 2 Amenazas y VulnerabilidadesjeisonNoch keine Bewertungen

- Elaborar El Plan de Auditoría Paso A PasoDokument9 SeitenElaborar El Plan de Auditoría Paso A PasoEriika IpiiaNoch keine Bewertungen

- Ndicaciones Cuadro Vulnerabilidades Amenazas y Riesgos Por CategoriaDokument2 SeitenNdicaciones Cuadro Vulnerabilidades Amenazas y Riesgos Por CategoriaDarwin JVNoch keine Bewertungen

- Vulnerabilidades, Amenazas y Riesgos Plan y Programa AuditoriaDokument14 SeitenVulnerabilidades, Amenazas y Riesgos Plan y Programa Auditoriaسيد حساب سيد حساب100% (1)

- Trabajo Colaborativo2 Grupo49Dokument17 SeitenTrabajo Colaborativo2 Grupo49ReneNoch keine Bewertungen

- PlanDeAuditoria - Individual - OSCAR ALEJANDRO OCAMPODokument10 SeitenPlanDeAuditoria - Individual - OSCAR ALEJANDRO OCAMPOLEONARDO ORTIZ VILLANoch keine Bewertungen

- Organigrama ColombinaDokument7 SeitenOrganigrama ColombinaDiego MontoyaNoch keine Bewertungen

- Grupo23 FaseInicialConocimiento-1Dokument19 SeitenGrupo23 FaseInicialConocimiento-1Diego MontoyaNoch keine Bewertungen

- Guía de Actividades y Rubrica de Evaluación - Fase 1 - InicialDokument9 SeitenGuía de Actividades y Rubrica de Evaluación - Fase 1 - InicialDiego MontoyaNoch keine Bewertungen

- Grupo23 FaseInicialConocimiento-1Dokument19 SeitenGrupo23 FaseInicialConocimiento-1Diego MontoyaNoch keine Bewertungen

- Manual Administrador AlfrescoDokument30 SeitenManual Administrador AlfrescoMario Navarro Madrid100% (1)

- Inicio de A360Dokument3 SeitenInicio de A360Edwin AguilarNoch keine Bewertungen

- Parte 2: Utilizar Wireshark para Capturar Consultas y Respuestas de DNSDokument7 SeitenParte 2: Utilizar Wireshark para Capturar Consultas y Respuestas de DNSMaria Alvarez CorreaNoch keine Bewertungen

- Lista Prac 9Dokument2 SeitenLista Prac 9YokoserNoch keine Bewertungen

- Prac 01 PDFDokument8 SeitenPrac 01 PDFbb_angelNoch keine Bewertungen

- Expo IntalioDokument16 SeitenExpo IntalioEsteban DiazNoch keine Bewertungen

- Qué Es Un Correo ElectrónicoDokument7 SeitenQué Es Un Correo ElectrónicoTatiana AgudeloNoch keine Bewertungen

- Examen Arquitectura 2 PDFDokument24 SeitenExamen Arquitectura 2 PDFByron AndrésNoch keine Bewertungen

- Desarrollo de Proyectos Informáticos Con Tecnología Java PDFDokument268 SeitenDesarrollo de Proyectos Informáticos Con Tecnología Java PDFEmerson VeronezNoch keine Bewertungen

- Arquitectura Sona Cisco FrameworkDokument11 SeitenArquitectura Sona Cisco FrameworkKarina Gaona Vasquez100% (1)

- Implementacion Central Telefonica Usando ElastixDokument24 SeitenImplementacion Central Telefonica Usando ElastixOscar Medianero ChisculNoch keine Bewertungen

- Como Instalar Linux Centos 7 Paso A PasoDokument13 SeitenComo Instalar Linux Centos 7 Paso A PasoAnonymous H9uMukWbrYNoch keine Bewertungen

- Paso A Paso Introduccion A WordDokument4 SeitenPaso A Paso Introduccion A WordC'sarim JulioNoch keine Bewertungen

- Cómo Configurar El Escritorio Remoto y El Terminal Services GatewayDokument5 SeitenCómo Configurar El Escritorio Remoto y El Terminal Services GatewayFelipe RuedaNoch keine Bewertungen

- Csi Bridge v15 CsiBridgeDokument3 SeitenCsi Bridge v15 CsiBridgeelbander0% (1)

- Partes de La ComputadoraDokument6 SeitenPartes de La ComputadoraGeovanní Culajay67% (3)

- Cómo Crear Una VPN Con OpenVPN en Windows. Parte 2 - Cliente - SmythSys IT ConsultingDokument21 SeitenCómo Crear Una VPN Con OpenVPN en Windows. Parte 2 - Cliente - SmythSys IT Consultingrebr88Noch keine Bewertungen

- Mejoras de ReaperDokument15 SeitenMejoras de ReaperJulio VelardeNoch keine Bewertungen

- Intranet Extranet EnsayoDokument9 SeitenIntranet Extranet EnsayoFranklin Montecé MosqueraNoch keine Bewertungen

- Final Sistemas de InformacionDokument13 SeitenFinal Sistemas de InformacionMarcela ArrietaNoch keine Bewertungen

- Practica 14 Ventajas y Desventajas de Compartir Recursos PDFDokument2 SeitenPractica 14 Ventajas y Desventajas de Compartir Recursos PDFmaholy zambranoNoch keine Bewertungen

- HP ProDesk 600 G3 SFF (Manual)Dokument54 SeitenHP ProDesk 600 G3 SFF (Manual)lozano herreraNoch keine Bewertungen

- Deber 5Dokument3 SeitenDeber 5Nataly CarrilloNoch keine Bewertungen

- Gua Rpida de Resolucin de ProblemasDokument8 SeitenGua Rpida de Resolucin de ProblemasluisvillacortabazanNoch keine Bewertungen

- Tipos de Nat y Configuración en CiscoDokument3 SeitenTipos de Nat y Configuración en CiscoSMAIKEL CAUSADONoch keine Bewertungen

- Condiciones de GarantíaDokument3 SeitenCondiciones de GarantíaAdcomNoch keine Bewertungen

- Contabilidad - I - InforñaticaDokument13 SeitenContabilidad - I - InforñaticaMáximo Romero AguilarNoch keine Bewertungen

- Modelos Secuenciales - DraDokument4 SeitenModelos Secuenciales - DraFranco Alain Quispe MamaniNoch keine Bewertungen

- Conmutacion y Enrutamiento de Redes de Datos 3611 14-01 Version 2.0Dokument7 SeitenConmutacion y Enrutamiento de Redes de Datos 3611 14-01 Version 2.0marceloalberto1962Noch keine Bewertungen

- Funcion Shift RegisterDokument5 SeitenFuncion Shift RegisteryenifferNoch keine Bewertungen