Beruflich Dokumente

Kultur Dokumente

Guía Tema 3

Hochgeladen von

José FloresCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Guía Tema 3

Hochgeladen von

José FloresCopyright:

Verfügbare Formate

GUÍA TEMA 3.

LEGISLACIÓN INFORMÁTICA

1 ¿Qué es la legislación informática?

R= La legislación informática en México reúne un conjunto de reglas jurídicas que son

establecidas para regular hechos y actos de la tecnología informática, como la

protección de los datos personales y la regulación que se realiza en internet en materia

de propiedad intelectual, delitos informáticos, comercio electrónico, etc.

2.- ¿Qué persigue la legislación informática?

R= La legislación informática pretende regular todo aquello que tiene que ver con la

Tecnología Informática y dar seguridad a sus usuarios y/o desarrolladores.

3.- ¿Quién debe garantizar el Derecho de información?

R= Las autoridades federales, estatales y municipales, en el ámbito de sus respectivas

competencias, adoptarán las medidas necesarias para garantizar estos derechos a

todas las niñas, niños y adolescentes sin discriminación de ningún tipo o condición.

4.- ¿Qué es la Libertad de expresión?

R= El Pacto Internacional de Derechos Civiles y Políticos (artículo 19º inciso 2º) señala:

"Toda persona tiene derecho a la libertad de expresión; este derecho comprende la

libertad de buscar, recibir y difundir informaciones e ideas de toda índole, sin

consideración de fronteras, ya sea oralmente, por escrito o en forma impresa o artística,

o por cualquier otro procedimiento de su elección."

5.- ¿Qué es el Derecho a la privacidad?

R= Es el derecho de intimidad y de autor como derechos fundamentales, con lo que su

vulneración o transgresión puede conllevar lesiones a la esfera más personal de un

individuo.

6.- ¿Cómo es la legislación actual de la firma electrónica?

R= En este momento la firma electrónica aún no es aprobada oficialmente para la

celebración de cualquier acto jurídico, de manera temporal está normada mediante la

Norma Oficial Mexicana (NOM), la cual es la responsable de regular técnicamente

información, requisitos, especificaciones, metodologías, etc., para establecer

parámetros evaluables según el sector

7.- ¿Quién utiliza actualmente la firma electrónica cómo procedimiento válido?

R= Por ahora sólo el SAT como organismo de la SHCP, la utiliza de manera válida.

8.- ¿Qué es la criptografía?

R= La criptografía es la manera de garantizar en Internet el derecho constitucional a la

inviolabilidad de la correspondencia, para transformar la información de tal forma que

solo las partes involucradas en ella entiendan el contenido.

9.- ¿Qué es el cripto análisis?

R= Ligado a la criptografía permite con metodología y técnicas recuperar la información

que ha sido previamente tratado por un procedimiento criptográfico a pesar de no

conocer la técnica utilizada al encriptar.

10.- ¿Qué incluye la protección de los datos personales?

R= Es la ramificación de derechos incorporados como el derecho al honor, a la propia

imagen, a la vida privada (en su acepción más amplia), a la protección de datos

personales, e incluso, para algunos a la libertad informática.

11.- ¿Existe el delito de Robos de datos?

R= Si, el delito de robo de datos, inclusive el de datos personales en específico está

penado por nuestras leyes, desafortunadamente es difícil documentar que se ha

realizado. Sin embargo los avances tecnológicos nos permiten que cada vez sea más

cercano contar con evidencias de las huellas que se dejan de manera electrónica para

que se logre castigar a quienes lucran con estos delitos.

12.- ¿Cómo cuidar en lo general el acceso no autorizado a nuestros datos?

R= Es ampliamente recomendable redundar en información y políticas en las empresas

e instituciones de siempre tener mucho cuidado con el uso de su equipo y contraseñas

de acceso, para no divulgarlas, cambiarlas constantemente y asegurarse siempre de

cerrar sus sesiones al separarse de su computadora aunque sea por unos minutos.

13.- ¿Se consideran delito las modificaciones de programas o datos

computarizados?

R= Si se considera como sabotaje informático el eliminar o modificar sin autorización

funciones o datos de una computadora con el objeto de obstaculizar el funcionamiento y

acceso no autorizado a servicios y sistemas informáticos (ya sea por curiosidad,

espionaje o por sabotaje).

14.- ¿Cómo suceden generalmente los accesos no autorizados a equipos de

cómputo y de telecomunicaciones?

R= Se ha comprobado que un número significativo de accesos no autorizados ocurren

cuando alguien se sienta ante la sesión abierta del ordenador de otro usuario. Los PCS

desatendidos facilitan -entre otras acciones- el acceso a datos sensibles y el envío de

correos falsos.

15.- ¿Cómo se sanciona el acceso no autorizado a equipos de cómputo y de

telecomunicaciones en México?

R= De acuerdo con el artículo 167 fr.VI del Código Penal Federal, que sanciona con

prisión y multa al que intencionalmente o con fines de lucro, interrumpa o interfiera

comunicaciones alámbricas, inalámbricas o de fibra óptica, sean telegráficas,

telefónicas o satelitales, por medio de las cuales se transmitan señales de audio, de

video o de datos.

16.- ¿También se considera acceso no autorizado a equipos de cómputo

apropiarse de software o datos en México?

R= Si, puede también suceder en estos casos la apropiación o hurto de software y

datos: en este caso el sujeto accede a un computador ajeno o a la sesión de otro

usuario, retirando archivos informáticos, guardando ese contenido en un soporte propio.

17.- ¿El equipo informático queda incluido dentro de la protección que se hace a

seguridad informática?

R= Si, el objetivo principal de la seguridad informática es proteger los recursos

informáticos del daño, la alteración, el robo y la pérdida. Esto incluye la información, los

equipos, el software, los medios de almacenamiento y los productos.

18.- ¿Qué políticas de seguridad física pueden tomarse en las empresas para

proteger tanto el equipo informático, software como los datos?

R= Definir procedimientos para inventario físico, firmas de resguardo para préstamos y

usos dedicados de equipos de tecnología de información.

El resguardo de los equipos de comunicaciones deberá quedar bajo el área o persona

que los usa, permitiendo conocer siempre la ubicación física de los equipos.

El centro de operaciones (o equivalente), así como las áreas que cuenten con equipos

de misión crítica deberán contar con vigilancia y/o algún tipo de sistema que ayude a

recabar evidencia de accesos físicos a las instalaciones.

Das könnte Ihnen auch gefallen

- Carta Solicitud TabletDokument1 SeiteCarta Solicitud TabletJosé Flores80% (5)

- Plan de Mantenimiento Preventivo y Correctivo de La Empresa Sli Pruinca PDFDokument62 SeitenPlan de Mantenimiento Preventivo y Correctivo de La Empresa Sli Pruinca PDFAndrea linaresNoch keine Bewertungen

- 1°3 Eval 2°parcial Texpresión IiDokument1 Seite1°3 Eval 2°parcial Texpresión IiJosé FloresNoch keine Bewertungen

- 1°5 Eval 2°parcial T. Expresión IiDokument1 Seite1°5 Eval 2°parcial T. Expresión IiJosé FloresNoch keine Bewertungen

- Formatos de VideoDokument16 SeitenFormatos de VideoJosé FloresNoch keine Bewertungen

- MARTHATEXPOYEIITVS1,2Dokument1 SeiteMARTHATEXPOYEIITVS1,2José FloresNoch keine Bewertungen

- Marthaderechotvs1 2Dokument1 SeiteMarthaderechotvs1 2José FloresNoch keine Bewertungen

- TUTORIAS Errores Comunes Que Se Cometen Al EstudiarDokument1 SeiteTUTORIAS Errores Comunes Que Se Cometen Al EstudiarJosé FloresNoch keine Bewertungen

- Protocolos y Fast EthernetDokument21 SeitenProtocolos y Fast EthernetJosé FloresNoch keine Bewertungen

- Comprobante Cita 29886 17062020Dokument1 SeiteComprobante Cita 29886 17062020José FloresNoch keine Bewertungen

- Ficha Tecnica Ds-Ruckus-R720-Es PDFDokument7 SeitenFicha Tecnica Ds-Ruckus-R720-Es PDFNoe FalconesNoch keine Bewertungen

- Brochure-Diseño Estructural de Pavimentos 06-07-2023Dokument10 SeitenBrochure-Diseño Estructural de Pavimentos 06-07-2023Anonymous RrPrC4FWkZNoch keine Bewertungen

- Práctica Calificada #3Dokument2 SeitenPráctica Calificada #3DICK REYNER FLORES LUCANANoch keine Bewertungen

- 5° Alg Cap1 TallerDokument1 Seite5° Alg Cap1 TallerMoises Lopez RojasNoch keine Bewertungen

- Lección 3Dokument25 SeitenLección 3Carlos Chavolla GómezNoch keine Bewertungen

- Reglamento Bazar NavideñoDokument8 SeitenReglamento Bazar NavideñoEdgar Maximiliano D Lopez FerratiNoch keine Bewertungen

- Estrategia de Transformación Digital CooperativaDokument2 SeitenEstrategia de Transformación Digital CooperativaJose Luis Rodriguez SibajaNoch keine Bewertungen

- Manual de UsuariosDokument6 SeitenManual de UsuariosJOSUE RAIDY OREJUELA CORNEJONoch keine Bewertungen

- Is-02-Casa PattyDokument1 SeiteIs-02-Casa PattyCarlos Enrique Cumpa VieyraNoch keine Bewertungen

- TPnº 1 - 2022Dokument14 SeitenTPnº 1 - 2022Pablo HollamnnNoch keine Bewertungen

- 3.1.2. Desarrolle La Sopa de Letras y Realice Con Las Palabras Encontradas Un Glosario Que Le Permita Conocer El Significado de Cada PalabraDokument4 Seiten3.1.2. Desarrolle La Sopa de Letras y Realice Con Las Palabras Encontradas Un Glosario Que Le Permita Conocer El Significado de Cada PalabraIngridNoch keine Bewertungen

- El Control Como Fase Del Proceso AdministrativoDokument7 SeitenEl Control Como Fase Del Proceso Administrativoviviana gimenezNoch keine Bewertungen

- Dynaflex 18Dokument2 SeitenDynaflex 18bendersurrenderNoch keine Bewertungen

- 5-Resistencias en Serie y ParaleloDokument4 Seiten5-Resistencias en Serie y ParaleloJuan DíazNoch keine Bewertungen

- Taller U4 Informatica IDokument2 SeitenTaller U4 Informatica ISantiago Montoya CastañoNoch keine Bewertungen

- NCCU - NCCU-216 - Informatica (Recuperado Automáticamente)Dokument14 SeitenNCCU - NCCU-216 - Informatica (Recuperado Automáticamente)MOTORA PASION2Noch keine Bewertungen

- Learning AppDokument17 SeitenLearning AppSherelyn Banchon GarciaNoch keine Bewertungen

- Analisis y Diseño de Sistemas.-Plantilla ProyectodocxDokument14 SeitenAnalisis y Diseño de Sistemas.-Plantilla ProyectodocxJHERSON ALEXANDER MORENO MORANoch keine Bewertungen

- S01.01 - Material - PuertasDokument26 SeitenS01.01 - Material - PuertasMartin HerreraNoch keine Bewertungen

- Protocolo de MantencionDokument4 SeitenProtocolo de MantencionJosé ManuelNoch keine Bewertungen

- Ejes Temáticos Grado Tercero-1er P.Dokument3 SeitenEjes Temáticos Grado Tercero-1er P.Zuley Delgado PinzónNoch keine Bewertungen

- Cuento Juven IlDokument10 SeitenCuento Juven IlChame PonceNoch keine Bewertungen

- TDA2.-Prueba PrácticaDokument10 SeitenTDA2.-Prueba Prácticamizor82Noch keine Bewertungen

- Transpaletas EléctricasDokument5 SeitenTranspaletas Eléctricasluis lagosNoch keine Bewertungen

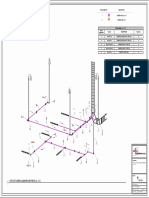

- Luminarias - Plano - l107 - Vista 3d Tuberia Luminaria Despiece (l3 - l2)Dokument1 SeiteLuminarias - Plano - l107 - Vista 3d Tuberia Luminaria Despiece (l3 - l2)alonso romeroNoch keine Bewertungen

- ImagenDestinoHuanuco19 PDFDokument5 SeitenImagenDestinoHuanuco19 PDFBianka RodriguezNoch keine Bewertungen

- Catalogo EFEDokument2 SeitenCatalogo EFEELIZABETHNoch keine Bewertungen

- Presupuesto 18Dokument1 SeitePresupuesto 18OscarNoch keine Bewertungen

- Producto Academico 1 Gestion LogisticaDokument6 SeitenProducto Academico 1 Gestion Logistica73940915Noch keine Bewertungen