Beruflich Dokumente

Kultur Dokumente

Analisis de Riesgo de Los Activos de La Empresa ABC1v2 Ultimo

Hochgeladen von

Samuel ZambranoOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Analisis de Riesgo de Los Activos de La Empresa ABC1v2 Ultimo

Hochgeladen von

Samuel ZambranoCopyright:

Verfügbare Formate

Aplicaciones

Activo MS Windows Server 2003 Std - Open MS Windows Server 2003 Std - OEM MS Windows Server 2003 Std - CAL MS Office XP Standard MS Office 2003 Profesional MS Windows XP Profesional ESP MS ISA Server 2004 Eng Panda Enterprise Security Ver 4.10 MS Exchange Server 2003 Std Esp MS Exchange Server 2003 Std - CAL Winzip 9.0 Sistema de contabilidad Sistema de ventas Sistema de almacen MS Exchange Server 2003 Std - CAL Winzip 9.0 Cantidad 4 1 500 50 100 300 2 500 1 1 50 1 1 1 1 50

Equipos Informaticos

Activo PC Compatibles P-IV 2 GB RAM HP Pavilion Slimline S5610LA IBM System x3500 MX3 Cantidad 50 300 6

Intangibles

Activo Procedimiento de backup Plan de contingencia Cantidad -

Formato de solicitud de acceso RR II

Equipamiento auxiliar

Activo APC Back-UPS 350, 230v Xerox WorkCenter 5020N Epson TX115 Cantidad 1 140 5

Instalaciones

Activo MS Windows XP Profesional - OEM Cantidad 300

Redes de comunicacin

Activo 3Com Switch 4500 3Com Switch 7700 Overview Cantidad 40 1

SRVPRD 01V Clasificacin de CodAct Nombre Servidor SRVPRD Activo Activo de 01V ACT-001 Dominio Servidor SRVPRD (IBM de S System ACT-002 03V Correos E Srv. x3500 (IBM SRVPRD R Firewall System ACT-003 M3) Srv. 04V V (IBM SRVPRD x3500 Antivirus System I 05V ACT-004 M3) Srv. (IBM x3500 D BD y System M3) App O ACT-005 x3500 SRVPRD (IBM R M3) Srv. 07V System E Pruebas x3500 S ACT-006 (IBM M3) System x3500 Servicio ACT-007 M3) de S dominio Servicio E ACT-008 de R correos Servicio V ACT-009 de Firewall Servicio I ACT-010 de C Antivirus Servicio I ACT-011 de BD y O App Servicio S ACT-012 de Pruebas

I N F O R

backup de

I N F O R M A C I O N

backup de ACT-013 servidor de dominio

H A R D W A R E

IBM System ACT-014 APC x3500 PC BackM3 ACT-015 Compati UPS bles P-IV 350, - 2GB ACT-016 230V RAM HP Pavilion ACT-017 Slimline MS s5610la Window s Server ACT-018 MS 2003 Window Std s Server ACT-019 MS Open 2003 Window Std s Server ACT-020 MSOEM 2003 Office Std ACT-021 XP CAL Standar d

S O F T

S O F T W A R E

S I S T ANTIVIRUS E M A S D E I N F O R M A C I

MSOffice ACT-022 2003 MS Profesio Window ACT-023 nal s XP MS Profesio Exchang nal Esp ACT-024 MS e Server Exchang 2003 e Server ACT-025 Std Esp 2003 Std WinZip ACT-026 CAL 9.0 - ISA MS Server ACT-027 2004 Acrobat Eng Reader ACT-028 09 MS Espaol Project ACT-029 2003 Panda Esp Entrepri

ACT-030 ce Security Sistema Ver.4.10 de ACT-031 Contabili Sistema dad ACT-032 de Ventas Sistema ACT-033 de Almacen

Sistema de ACT-034 Tesorer a

D E I N F O R M A PLANIFICACIO C N I O DISPOSITIVOS N DE REDES

Sistema de ACT-034 Tesorer a

Plan de ACT-035 Contige 3Com ncia Switch ACT-036 3COM 4500 Switch7 700Over ACT-037 Xerox view WorkCe nter ACT-038 5020N IMPRESORAS Epson ACT-039 TX115

TRABAJADORE ACT-040 S

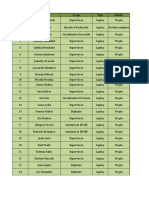

Personal de la empresa

AMENAZAS

Cdigo A001 A002 A003 A004 A005 A006 A007 A008 A009 A010 A011 A012 A013 A014 A015 A016 A017 A018 A019 A020 A021 A022 A023 A024 A025 A026 A027 A028 A029 A030 A031 A032 A033 A034 A035

A036 A037 A038 A039 A040 A041 A042 A043 A044 A045 A046 A047 A048 A049 A050 A051 A052 A053 A054 A055 A056 A057 A058 A059 A060 A061 A062 A063 A064 A065 A066 A067 A068 A069 A070 A071 A072 A073 A074

A075 A076 A077 A078 A079 A080 A081 A082 A083 A084 A085 A086 A087 A088 A089 A090

AMENAZAS causa potencial de un incidente no deseado, el cual puede causar el dao a un sistema o la organizacin. es un evento o accin no deseable que puede afectar negativamente a la organizacin para el logro de sus objetivos, metas, etc Descripcin Acceso a informacin estratgica de negocio Acceso de personal no autorizado Agravio y expansin de errores a la red y/o sistema Ataque de los Hackers Ataques a claves secretas de una ejecucin defectuosa del algoritmo RSA Ataques de personas externas a la red. Ausencia de identificacin de personas u otros que naveguen por la red Calentamiento de los servidores Comunicacin de hosts de confianza con hosts que no son de confianza Conexiones no autorizadas Dao o deterioro de los equipos Denegacin de acceso al sistema Descontento del rea usuaria Divulgacin de Informacin El personal temporal podria realizar actividad no autorizada Elevacin de privilegios Envenenamiento de DNS Errores en los sistemas operativos Exceso de trafico de RED Fallas constantes en los equipos Fallas en el procesamiento de transacciones en Global Falta de respuesta ante incidentes de seguridad Fluctuacin del suministro de Luz Fraude interno por manipulacin en la base de datos de clientes. Fuga de informacin confidencial de la empresa Imposibilidad de contar con recursos para recuperacin ante desastres Infiltro en la red (Ingreso a la red por terceros) Infraestructura incapaz de resistir a las manifestaciones de la naturaleza como terremotos, maremotos, huracanes etc Ingreso de archivos maliciosos, virus y spam Instalaciones inadecuadas del espacio de trabajo

Interrupcin de Corriente Electrica La denegacin de servicio (Ping de la Muerte y Bomba de Correo Electrnico) Mala administracion de equipos e informacin Manipulacin de la data Manipulacion de personas ajenas al usuario Perdida de eficiencia en el trabajo Prdida de evidencia (Journal) Perdida de informacin Perdida del control de actividades realizados a los determinados sistemas de informacin Perdidas de copias de respaldo Pharming (mayor detalle como resultado de vulnerabilidad) Phishing (mayor detalle como resultado de vulnerabilidad) Revelacin de informacin crtica de la red y el sistema Robo de equipos u otros accesorios de la empresa Robo de informacion por agentes extranos o internos de la empresa Saboteo de Red Salida de personal Saturacin SYN (Saturacin del trfico de la red, generando saturacin de servicios) Secuestro de sesin Sobrecarga de voltaje Spam (mayor detalle como resultado de vulnerabilidad) Suplantacin de identidad o "spoofing" Utilizacin maintencionada de cdigos de depuracin en produccin Procesos excepcionales de actualizacin masiva de datos pueden producir informacin errnea o inconsistente Los cambios realizados afectan la integridad de la informacin y continuidad de los sistemas en produccin Intrusin con intencin de fraude o manipulacin de datos en los servicios de Intercambio de Informacin con proveedores y Socios de Negocios Manipulacin de datos con intencin de fraude o corrupcin de informacin por ingreso de Cdigo no autorizado a travs de Redes Pblicas (virus, troyanos, etc.). Manipulacin de datos con intencin de fraude o corrupcin de informacin por ingreso de Cdigo no autorizado a travs de Redes Internas (virus, troyanos, etc.). Fraude a travs de los Servicios accesados por Redes Pblicas Fraude a travs de los Servicios accesados por la Red Interna. Robo de Informacin digital dentro de las Oficinas Centrales y Red de Tiendas Robo de Informacin no digital dentro de Tiendas y Oficinas Centrales. Ingreso de cdigo malicioso o no autorizado (fraude de programacin) Modificacin no autorizada de datos Mal uso de informacin confidencial o privilegiada Ingreso errado no intencional de Informacin Acceso lgico no autorizado

Hurto de equipo informtico Problemas por puesta en produccin de sistemas defectuosos desarrollados por terceros (nuevos desarrollos o modificaciones) Problemas por puesta en produccin de sistemas defectuosos desarrollados internamente (nuevos desarrollos o modificaciones) Cambios de Emergencia en produccin generan un desfase de versiones de programas Cambios en los sistemas en produccin no planificados y/o no autorizados Demoras en implementar los cambios a Sistemas en Produccin Dependencia de personal clave Modificacin no autorizada de programas y sistemas Demoras en implementar los cambios Problemas con la instalacin y entrega de los sistemas No finalice oportunamente el batch de sistemas crticos Dificultades para dar continuidad a la ejecucin de tareas de operacin Dificultades con el soporte a los usuarios en el uso de los sistemas UPS no soporte la cantidad de equipos conectados en la red elctrica Mala instalacion y configuracion de los sistemas Planes de accion no aplican a la situacion actual

VULNERABILIDADES Debilidad en la seguridad de la informacin de una organizacin que potencialmente permite que una amenaza afecte a un activo. Segn [ISO/IEC 13335-1:2004]: debilidad de un activo o conjunto de activos que puede ser explotado por una amenaza. Es una debilidad en un sistema, aplicacin o infraestructura que lo haga susceptible a la materializacin de una amenaza Cdigo Descripcin V001 Ausencia/Carencia de generador elctrico V002 Ausencia/Carencia de UPS V003 Falta de servidor de backup. V004 Cableado de data y electrica no certificados V005 Conservacin inadecuada de los equipos V006 Cuentas de usuario sin contrasea o con contrasea fcilmente identificable V007 Equipos en ambientes inadecuados V008 Errores (bugs) en software V009 Falta de actualizacion de antivirus V010 Falta de actualizacion de software V011 Falta de capacitacin al personal V012 Falta de control de acceso a servidores V013 Falta de control de seguridad de acceso fisico al Datacenter y equipos de computo V014 Falta de documentacion de procedimientos operativos V015 Falta de firewall V016 Falta de licencias de software V017 Falta de mantenimiento a los servidores V018 Falta de mantenimiento de hardware V019 Falta de mantenimiento de los equipos V020 Falta de mantenimiento de software V021 Falta de mecanismos de cifrado V022 Falta de metodologa para gestin de seguridad de la informacin V023 Falta de metodologas para desarrollo de software V024 Falta de monitoreo del trafico de red V025 Falta de politicas para el intercambio de informacion V026 Falta de polticas para traslado de equipos V027 Falta de soporte tcnico V028 Falta de un acuerdo de confidencialidad entre empleado y empleador V029 Frecuente saturacin de red (mas especifico) V030 Inadecuada distribucin de red V031 Inadecuado procedimientos para la eliminacion de archivos digitales V032 Inadecuadas Condiciones Ambientales V033 Inadecuadas polticas de servicios de comunicaciones (correo electrnico, comercio electrnico, etc.)

X X

V034 V035 V036 V037 V038 V039 V040 V041 V042 V043 V044 V045 V046 V047 V048 V049 V050 V051 V052 V053 V054 V055 V056 V057 V058 V059 V060 V061 V062 V063 V064 V065 V066 V067 V068 V069 V070 V071 V072

Infraestructura sin resistencia a los desastres naturales Carencia de inventario de RRII de la empresa Mal diseo e implementacin de sistemas de informacin Mala conexin en los equipos de comunicacin. Mala configuracin de equipos cliente Mala configuracin de servidores Mala configuracin del firewall Mala localizacin de los equipos Falta/Carencia de medidas de seguridad ante incendios o inundaciones No tener un control de cambio contraseas (trimestralmente, longitud de contrasea, caracteres permitidos) Obsolescencia de Hardware Obsolescencia de Software Carencias de politicas de claves de acceso a la empresa Politicas de encriptamiento debiles Estructura de seguridad de la red deficiente Facil acceso a la red inalambrica Software obsoletos de los equipos Contraseas dbiles y fciles de acertar por individuos sospechosos Fcil deteccin de la red inalambrica de la empresa Hardware y software no auditable o de difcil auditabilidad No contar con revision periodica de los perfiles y accesos de los usuarios Acceso no controlado a informacin confidencial Actualizacin masiva de datos sin control Ausencia o desactualizacin de procedimientos operativos Ausencia y/o insuficientes ambientes para pruebas Brechas en la seguridad de informacin (Procedimientos/Control y/o monitoreo) Carencia de un monitoreo de los Servicios de TI Contratos inadecuados/Inexistencia de contratos Desconocimiento de Polticas de Seguridad de informacin Documentacin de sistemas inexistentes o desactualizados Falla en la supervisin y coordinacin con proveedores Fallas en Migracin Fallas metodolgicas en ejecucin de pruebas usuarias (planificacin/procedimientos) Fallas/Carencia metodolgicas en pruebas Falta de control en el uso de dispositivos digitales (CD's, USB's) Inadecuada Inversin en Tecnologa Incompatibilidad y falta de Integracin de los Sistemas y/o Arquitectura Inapropiada Sobre asignacin de tareas al personal Falta de Backup

V073 V074 V075 V076 V077 V078 V079 V080 V081 V082 V083 V084

Mal dimensionamiento de la capacidad del equipo Falta de procedimientos de instalacion de software Falta de procedimientos de cambio o reemplazo de puestos

PROBABILIDAD Valor Caract Clasificacin % Prob Definicin La amenaza puede tenderse ciertaa suceder y hasta muy grave para la operatividad del sistema y el resguardo de la de informacion (Atacando la C, I y D) La amenaza puede darse por las vulnerabilidades y puede causar daos al sistema de informacin siendo blancos faciles para ataques contra la informacin. Descripcion Amenazas originadas por accidentes tecnolgicos procedimientos peligrosos, fallos de infraestructura o de ciertas actividades humanas, que pueden causar muerte o lesiones, daos materiales, interrupcin de la actividad social y econmica. Amenazas originadas por virus, hackers, spam, etc, ocacinando grandes perdidas de informacin afectando gravemente la economia de la empresa dejandola al borde de la quiebra

Casi Cierta

Muy Alta

80-99

Altamente Probable

Alta

60-80

Probable

Media

40-60

Amenazas ocacionadas por el personal informatico La amenaza se puede dar en un periodo quzias no tan corto pero con el tiempo puede ocacionando perdidas economicas, que afecten la estabilidad de la empresa surgir por falta de controles. La amenaza no es tan prospera a suceder, como tampoco a causa mucho dao sin emabrgo puede afectar algunos puntos del sistema de negocio que hagan lenta algunas transacciones.

Improbable

Baja

20-40

Perdida de informacin importante para la empresa afectando levemente su economia

Remota

Muy Baja

0-20

La amenaza es muy leve y poca exitosa a que se de; de darse no afectaria informacion Perdida de documentacin irrelevante valiosa para las operacioens de negocio.

Descripcion

35%, Ataques de virus y perdida de backups.

30%, Falta de mantenimiento a un servidor. 20%, Falta de confidencialidad(passwo rd) y seguridad, en la Red.

10%, perdida de hardware y software por un mal mantenimiento.

5%,daos irreversibles de la informacion a nivel software o hardware.

IMPACTO Categora Valor Descripcin Riesgo cuya materializacin influye directamente en el cumplimiento de la misin, prdida patrimonial o deterioro de la imagen, dejando adems sin funcionar totalmente o por un perodo importante de tiempo, los programas o servicios que entrega la institucin Riesgo cuya materializacin daara significativamente el patrimonio, imagen o logro de los objetivos sociales. Adems, se requerira una cantidad importante de tiempo de la alta direccin en investigar y corregir los daos Riesgo cuya materializacin causara ya sea una prdida importante en el patrimonio o un deterioro significativo de la imagen. Adems, se requerira una cantidad de tiempo importante de la alta direccin en investigar y corregir los daos Riesgo que causa un dao en el patrimonio o imagen, que se puede corregir en el corto tiempo y que no afecta el cumplimiento de los objetivos estratgicos

Catastrfico

Mayores

Moderado

Mejores

Insignificate

Riesgo que puede tener un pequeo o nulo efecto en la institucin

CONFIDENCIALIDAD Valor Clasificaci n Muy Alta Definicin Es la informacin o recurso que debe ser divulgada slo a fuentes autorizadas, controladas y debidamente identificadas. Debe ser modificada y leda por un grupo reducido de personas autorizadas y claramente identificadas mediante mecanismos complejos. Establecer medidas tcnicas que permitan la visualizacin o tratamiento de informacin confidencial (por ejemplo: uso de contraseas para el acceso a los documentos, criptografa, etc). Ya que la informacin o recurso debe ser solo divulgada a fuentes autorizadas. Es la informacin o recurso que se encuentra al alcance de un nmero mayor de fuentes autorizadas y controladas. Mantener y/o Almacenar los documentos confidenciales en soporte papel, en armarios que se encuentren cerrados bajo llave o cajas fuertes. Es la informacin o recurso que debe ser divulgada slo a fuentes autorizadas, ste recurso o informacin es poco confidencial, lo que indica que puede ser accesada o manipulada por cualquier persona sin necesidad de identificacin o autorizacin en particular. Es la informacin o recurso de carcter no confidencial. Se requiere identificacin de usuarios que permite el acceso a distinta informacin. Cada usuario puede manejar su informacin privada.

Alta

Media

Baja

Muy Baja

DENCIALIDAD Consecuencia La divulgacin no autorizada produce: - Prdida de la ventaja competitiva enormemente-Perdida de participacin en el mercado - Uso malicioso en contra de la organizacin - Prdidas financieras que no pueden ser absorbidas por la Organizacin La divulgacin no autorizada produce: - Robo de informacion - Eliminacion y actualizacion de datos - Difusion de informacion confidencial de la empresa La divulgacin no autorizada produce: - Prdidas financieras - Perdida de Informacion - Perdida de ventaja Competitiva -Perdida de Horas Laborales La divulgacin no autorizada produce: - Prdida de oportunidades de negocio - Clientes decepcionados - Reputacin perdida - Agravio y expansion de errores a la red y/o sistema - Saboteo de Red La divulgacin no autorizada produce: - No hay prdida de la ventaja competitiva ni disminuye la participacin en el mercado - No brinda ningn posible uso malicioso en contra de la organizacin - Prdida de informacin que atrase la ejecucin de procesos

DISPONIBILIDAD Valor Clasificacin Definicin Informacin relevante y activos primarios para la realizacin de las operaciones cotidianas. Deben estar dispuestas en todo momento teniendo la seguridad del acceso. La informacin debe tener respaldo y ste debe estar los ms actualizado posible. Informacin primaria y de apoyo necesaria para las actividades operaciones de la empresa. Tiene un respaldo que es elaborado periodicamente. Informacin de apoyo para ciertas operaciones del negocio. Se hacen respaldos y se mantiene en diversas fuentes para ternerlas en contacto Es informacin o activos de apoyo o secundarios para el negocio. La informacin se encuentra duplicada en varias fuentes. Si no est disponible no compromete procesos operativos importantes Es informacin o activos de dominio pblico. La informacin se encuentra accesible en muchas fuentes. No tiene restricciones de consulta.

Muy Alta

Alta

Media

Baja

Muy Baja

ONIBILIDAD Consecuencia La falta de disponiblidad a este nivel produce: - Procesos operativos inactivos (Inoperatividad) - Problemas administrativos y operativos signficativos - Perjuicios econmicos altamente significativos. La falta de disponiblidad a este nivel produce: - Operaciones con informacin incompleta. - Fallas y problemas con algunos procesos administrativos y operacionales. - Perjuicios econmicos altamente significativos. - Problemas sindicales. La falta de disponiblidad a este nivel produce: - Operaciones lentas (Baja velocidad en operativdad) - Perdidas econmicas pequeas pero importantes. - Perjuicios de adminsitracin. - Problemas administrativos y operativos afectados. La falta de disponibilidad produce: - Que los niveles de servicio acordados para los procesos operativos importantes, no se ven afectados. - Problemas administrativos y operativos no significativos. - Perjuicios econmicos que no son significativos. La falta de disponiblidad a este nivel produce: - No hay riesgo de cese de actividades. - No presenta perdidas econmicas. - No presenta daos a la data por su ausencia. - No hay Perjuicios econmicos. - No hay problemas sindicales ni perjuicios legales

INTEGRIDAD Valor 5 Clasificacin Muy Alta Definicin Es la informacin o recurso que al ser modificado, intencional o casualmente, por personas o procesos autorizados o no autorizados provoca daos de gran magnitud. Es la informacin o recurso que al ser modificado, intencional o casualmente, por personas o procesos autorizados o no autorizados provocan daos graves. Es la informacin o recurso que al ser modificado, intencional o casualmente, puede producir prdida de informacin posiblemente recuperable. No se da la posibilidad de que el dao alcance una gran envergadura, somos conscientes que son capaces de concret Es la informacin o recurso que al ser modificado, intencional o casualmente, por personas o procesos autorizados o no autorizados, produce prdida de informacin recuperable. Es la informacin o recurso que al ser modificado, intencional o casualmente, puede ser fcilmente producida por la empresa.

Alta

Media

Baja

Muy Baja

DAD Consecuencia La falta de integridad produce daos de gran magnitud los que se pueden expresar como: - Prdidas econmicas (prdida, incumplimiento de metas). - Falla de los procesos informticos (incapacidad de ejecutarlos por un perodo de tiempo ms all de lo estimado) La falta de integridad produce daos graves los que se pueden expresar como: - Prdidas de ventaja competitiva de la empresa. - Toma de decisiones erradas.

La falta de integridad produce daos de gran magnitud los que se pueden expresar como: - Prdidas econmicas mnimas. - Alteracin de la informacin. La falta de integridad produce daos de baja magnitud los que se pueden expresar como: - Prdidas econmicas que pueden ser recuperadas en corto plazo. La falta de integridad produce daos de poca magnitud los que se pueden expresar como: - No existe prdidas econmicas. - Normalidad en el rendimiento de los procesos informticos.

RIESGOS Posibilidad de que una amenaza concreta pueda explotar una vulnerabilidad para causar una prdida o dao en un activo de informacin. Segn [ISO Gua 73:2002]: combinacin de la probabilidad de un evento y sus consecuencias. Es una amenaza o accin que puede afectar positivo o negativamente a la organizacin en el cumplimiento de sus objetivos, metas, indicadores, etc Descripcin Daos, perdidas o robo de la informacion de la empresa Daos o perdidas en los servicios de la empresa Saturacion o perdida de la conexin de internet LAN / WAN Recursos no disponibles para recuperacin ante desastres Daos el el servicio de correo electronico de la empresa Sistema operativo no estable y sin funcionamiento

Cdigo R001 R002 R003 R004 R005 R006 R007 R008 R009 R010 R011 R012 R013 R014 R015

Proyectos que no se culminan en las fechas indicadas

Mal funcionamiento en las aplicaciones de la empresa Problemas electricos por insetabilidad, sobrecarga o corte Irrecuperacion de la informacion daada Dependencia de Personal

Clasificacin CodAct de Activo

Nombre Activo

Cod Amen

Amenaza

Cod Vulne r

SRVPRD01V - Servidor ACT-001 de Dominio (IBM System x3500 M3)

A030

Imposibilidad de contar con recursos para recuperacin ante desastres

V003

S E R V I D O R E S

SRVPRD01V - Servidor Imposibilidad de contar con recursos ACT-002 de Correos (IBM System A030 para recuperacin ante desastres x3500 M3) Instalaciones inadecuadas del espacio de trabajo

V003

ACT-004

A035

V007

ACT-005 SRVPRD07V Srv. ACT-006 Pruebas (IBM System x3500 M3)

Infraestructura incapaz de resistir a las manifestaciones de la naturaleza A032 como terremotos, maremotos, huracanes etc A012 Dao o deterioro de los equipos A008 Calentamiento de los servidores Robo de equipos u otros accesorios de la empresa Robo de equipos u otros accesorios de la empresa

V042 V017 V032

ACT-014IBM System x3500 M3

A051

V013

ACT-015

A051

V013

H A R D W A R E

A012 Dao o deterioro de los equipos ACT-016 PC Compatibles P-IV 2GB RAM A051 Robo de equipos u otros accesorios de la empresa

V019

V013

A012 Dao o deterioro de los equipos ACT-017 HP Pavilion Slimline s5610la A051 Robo de equipos u otros accesorios de la empresa

V019

V013

A023 Fallas constantes en los equipos Xerox WorkCenter ACT-038 5020N A030 Imposibilidad de contar con recursos para recuperacin ante desastres

V019

V027

IMPRESORAS

ACT-039Epson TX115 A030

A023 Fallas constantes en los equipos Imposibilidad de contar con recursos para recuperacin ante desastres

V019 V027

TRABAJADOR ACT-040Personal de la empresa A054 Salida de personal ES

V028

Vulnerabilidad

Prob

Impacto

Clas. C Impact o

D C.Rie C.Rie C.Rie C.Rie C.Rie C.Rie s1 s2 s3 s4 s5 s6

Falta de servidor de backup.

ALTA

Falta de servidor de backup.

MEDIA

Equipos en ambientes inadecuados Falta/Carencia de medidas de seguridad ante incendios o inundaciones Falta de mantenimiento a los servidores Inadecuadas Condiciones Ambientales Falta de control de seguridad de acceso fisico al Datacenter y equipos de computo Falta de control de seguridad de acceso fisico al Datacenter y equipos de computo

MEDIA

MEDIA MEDIA

Caida de los servicios y prdida de horas hombre en ALTA recuperar y usuarios sin poder usar los servicios Caida de los servicios y prdida de horas hombre en ALTA recuperar y usuarios sin poder usar los servicios No atender de imediato a los servidores ante una MEDIA emergencia y estos queden inservibles Caida de los servicios y prdida de horas hombre en ALTA recuperar y usuarios sin poder usar los servicios de Equipos Tener un parque MEDIA ALTA

R001 R002 1 2 5 R002 1 2 5

R004

R004 R005

R004 1 4 1 5 3 5 1 5 5 5 5 5 R002 5 1 5 R002 R003 R004 5 1 5 R002 R004 R004 R004

inservible y obsoletos Daos a corto plazo e MEDIA irreversibles en los equipos fisicos Perdida economica y de horas MEDIA hombre hasta la reposicion de equipos de computo robado Perdida economica y de horas MEDIA hombre hasta la reposicion de equipos de computo robado

MEDIA

R004

MEDIA

Falta de mantenimiento de los equipos Falta de control de seguridad de acceso fisico al Datacenter y equipos de computo Falta de mantenimiento de los equipos Falta de control de seguridad de acceso fisico al Datacenter y equipos de computo Falta de mantenimiento de los equipos Falta de soporte tcnico Falta de mantenimiento de los equipos Falta de soporte tcnico Falta de un acuerdo de confidencialidad entre empleado y empleador

Tener un parque de Equipos MEDIA inservible y obsoletos en el tiempo Perdida economica y de horas MEDIA hombre hasta la reposicion de equipos de computo robado Tener un parque de Equipos MEDIA inservible y obsoletos en el tiempo Perdida economica y de horas MEDIA hombre hasta la reposicion de equipos de computo robado MEDIA Recursos de impresin no disponible y retrasos en los traBAJAs de impresin Recursos de impresin no disponible y retrasos en los traBAJAs de impresin Recursos de impresin no disponible y retrasos en los traBAJAs de impresin Recursos de impresin no disponible y retrasos en los traBAJAs de impresin Desaatencion del area de TI, por lo que significa mal servicio de personal inexperto o nuevo

MEDIA 1 1 MEDIA 5 1 MEDIA 1 1 MEDIA 5 1 5 5 R002 5 5 R002

R004

R004

R004

R004

R004 MEDIA 1 1 3 R004 MEDIA 1 1 3 R004 MEDIA MEDIA 1 1 1 1 3 3 R002 ALTA 5 5 5 R004

MEDIA

MEDIA MEDIA

ALTA

R004

C.Rie C.Rie C.Rie C.Rie C.Rie s 7 s 8 s 9 s 10 s 11

R009 R010

R010

R009

R010

R009

R009

R010

Muy Alta

R001

X X

R001 R002 R003 R004 R005 R006

Alta

R009

R004 R007

R005 R002 R008

R010

Impacto

Media

R011

R003

Baja

R006

R007 R008

Muy Baja

R009 R010

Muy Baja

Baja

Media

Alta

Muy Alta

R011

Probabilidad

IMPACTO PROBABILIDAD Daos, perdidas o robo de la informacion de la empresa Daos o perdidas en los servicios de la empresa MUY ALTO ALTO ALTO ALTO MEDIO MEDIO MEDIO MEDIO MEDIO MEDIO BAJIO ALTO BAJO

Saturacion o perdida de la conexin de internet LAN / WAN MEDIO Recursos no disponibles para recuperacin ante desastres Daos el el servicio de correo electronico de la empresa Sistema operativo no estable y sin funcionamiento Proyectos que no se culminan en las fechas indicadas Mal funcionamiento en las aplicaciones de la empresa ALTO ALTO BAJO ALTO ALTO

Problemas electricos por inestabilidad, sobrecarga o corte de voltaje ALTO Irrecuperacion de la informacion daada Dependencia de Personal ALTO MEDIO

Cdigo

ACT-001

DESCRIPCI ON SRVPRD01 VServidor de Dominio (IBM System x3500 M3) SRVPRD03 V - Srv. Firewall (IBM System x3500 M3 SRVPRD04 V Srv. Antivirus (IBM System x3500 M3) Servicio de dominio Servicio de correos Servicio de Antivirus Servicio de BD y App Servicio de Pruebas

IMPACTO

PROBABILIDAD

ALTA

ALTO

ACT-003

ALTA

MEDIA

ACT-004

MEDIA ALTA

MEDIA ALTA

R001

Daos, perdidas o robo de la informacion de la empresa

ACT-008

ACT-009

MEDIA

ALTA

ACT-010 ACT-011 ACT-012

BAJA MEDIA BAJA

ALTA ALTA MEDIA

ACT-013

backup de servidor de dominio Plan de Contigenci a DESCRIPCI ON SRVPRD01 VServidor de Dominio (IBM System x3500 M3) SRVPRD01 VServidor de Correos (IBM System x3500 M3) SRVPRD03 V - Srv. Firewall (IBM System x3500 M3) SRVPRD05 V Srv. BD y App (IBM System x3500 M3)

MEDIA

ALTA

ACT-035

MEDIA

ALTA

Cdigo

IMPACTO

PROBABILIDAD

ACT-001

ALTA

ALTO

ACT-002

R002

Daos o perdidas en los servicios de la empresa

ACT-003

ALTA

MEDIA

ACT-005

MEDIA

ALTA

ACT-007 ACT-008 ACT-009 ACT-010

Servicio de dominio Servicio de correos Servicio de Firewall Servicio de Antivirus

MEDIA ALTA

MEDIA MEDIA

MEDIA BAJA

ALTA ALTA

Cdigo

ACT-001

DESCRIPCI ON SRVPRD01 VServidor de Dominio (IBM System x3500 M3) SRVPRD01 VServidor de Correos (IBM System x3500 M3) SRVPRD04 V Srv. Antivirus (IBM System x3500 M3)

IMPACTO

PROBABILIDAD

ALTA

ALTO

ACT-002

MEDIA

ALTA

ACT-004

MEDIA

MEDIA

R004

Recursos no disponibles para recuperacin ante desastres

R004

Recursos no disponibles para recuperacin ante desastres

ACT-005

ACT-006

ACT-014 ACT-015

ACT-016

ACT-017

ACT-038 ACT-039 ACT-040

SRVPRD05 V Srv. BD y App (IBM System x3500 M3) SRVPRD07 V Srv. Pruebas (IBM System x3500 M3) IBM System x3500 M3 APC BackUPS 350, 230V PC Compatibl es P-IV 2GB RAM HP Pavilion Slimline s5610la Xerox WorkCent er 5020N Epson TX115 Personal de la empresa

MEDIA

ALTA

MEDIA

MEDIA

MEDIA MEDIA

MEDIA MEDIA

MEDIA MEDIA

MEDIA MEDIA

MEDIA MEDIA ALTA

MEDIA MEDIA ALTA

Implementacion de un Sistema de Gestin de la Seguridad de la Informacin - SGSI Aplicable (S/N) Acciones a realizar en el control(es) a aplicar Riesgo

Dominios Objetivos Controles posibles de aplicar 05. Politicas de Seguridad 5.1. Poltica de seguridad de la informacin 5.1.1. Documento de poltica de seguridad de la informacin

Motivo si no es Responsable (*) aplicable

Crear documentacion que contenga politicas de seguridad de informacion

R001, R010

5.1.2. Revisin de la poltica de seguridad de la informacin

Realizar auditorias internas para revisar las politicas de seguridad de informacion

R001, R010

JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin

06. Organizacin 6.1. Estructura para la seguridad de la informacin 6.1.1. Comit de gestin de seguridad de la informacin S Capacitar constantemente al comite de gestion de seguridad de la informacion R001, R010, R011 JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin

6.1.2. Coordinacin de seguridad de la informacin

Mantener en comunicaion constante para la coordinacion de la seguridad de informacion

R001, R010, R011

6.1.3. Asignacin de responsabilidades para la seguridad de la informacin

Gestionar bien los recursos humanos destinados R001, R010, R011 a la seguridad de informacion

6.1.4. Proceso de autorizacin de recursos para el tratamiento de la informacin

Crear procesos para la autorizacion de recursos para el tratamiento de la informacion

R001, R010, R011

6.1.5. Acuerdos de confidencialidad

Establecer acuerdos de confidencialidad

R001, R010, R011

6.1.6. Contacto con las autoridades

Convocar a reuniones con las autoridades

R001, R010, R011

6.1.7. Contacto con organizaciones de especial inters

No aplica con la estructura de seguridad de informacion No aplica con la estructura de seguridad de informacion

6.1.8. Revisin independiente de la seguridad de la informacin

6.2. Terceros 6.2.1. Identificacin de los riesgos derivados del acceso de terceros

Establecer procedimientos para la identificacion de riesgos derivados del acceso de terceros

R001,R010

6.2.2. Tratamiento de la seguridad en la relacin con los clientes

Establecer politicas para el tratamiento de la seguridad en la relacion con los clientes

R001,R010

6.2.3. Tratamiento de la seguridad en contratos con terceros

Establecer politicas para el tratamiento de la seguridad en contratos con terceros

R010, R010, R011

JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin

07. Gestin de Activos 7.1. Responsabilidad sobre los activos. 7.1.1. Inventario de activos. 7.1.2. Responsable de los activos. 7.1.3. Acuerdos sobre el uso aceptable de los activos. 7.2. Clasificacin de la informacin 7.2.1. Directrices de clasificacin. 7.2.2. Marcado y tratamiento de la informacin. S S S Desarrolllar formatos de inventario de activos R002,R006, R008 JHD - Jefe de Help Desk JHD - Jefe de Help Desk JHD - Jefe de Help Desk JHD - Jefe de Help Desk No aplica

Crear politicas para la asignacion de responsable R002,R006, R008 de activos Desarrollar acuerdos sobre el uso aceptable de R002, R006, R007, los activos R008 Establecer directrices de clasificacion R001, R010

S N

08. Seguridad ligada a los Recursos Humanos 8.1. Seguridad en la definicin del trabajo y los recursos.

8.1.1. Inclusin de la seguridad en las responsabilidades laborales.

Establecer politicas para la inclusion de la seguridad en las responsabilidades laborales

R001, R002, R004, R010, R011

8.1.2. Seleccin y poltica de personal.

Establecer politicas para personal

R007

JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin No aplica

8.1.3. Trminos y condiciones de la relacin laboral.

8.2. Seguridad en el desempeo de las funciones del empleo. 8.2.1. Supervisin de las obligaciones. S

Crear formatos para la supervision de las obligaciones

R007, R001, R010

8.2.2. Formacin y capacitacin en seguridad de la informacin.

Promover capacitaciones en el area de rrhh acerca de seguridad de informacion

R004, R001, R002, R010

8.2.3. Procedimiento disciplinario.

Establecer procedimientos disciplinarios

R010, R001

JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin

8.3. Finalizacin o cambio del puesto de trabajo. 8.3.1. Cese de responsabilidades.

Crear politicas para el cese de responsabilidades R011

8.3.2. Restitucin de activos.

Crear procedimientos para la restitucion de activos

R002, R004

8.3.3. Cancelacin de permisos de acceso.

Crear politicas para la cancelacion de permisos de acceso

R011

09. Seguridad Fsica y del Entorno 9.1. reas seguras. 9.1.1. Permetro de seguridad fsica. S Crear guias para la configuracion de alcance del perimetro R009 JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin

9.1.2. Controles fsicos de entrada.

Crear procedimientos para controloes fisicos de entrada

R009

9.1.3. Seguridad de oficinas, despachos y recursos.

Contatar a terceros para la seguridad de oficinas, R011, R001, R002, despachos y recurso R005, R008, R009, R010, R011 Implementar utilitarios para la proteccion contra R001, R010 amenazas

9.1.4. Proteccin contra amenazas externas y del entorno.

9.1.5. El trabajo en reas seguras.

Implementar politicas para la organizacion

R001, R010

9.1.6. reas aisladas de carga y descarga.

Crear procesos de areas aisladas de carga y descarga

R009

JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JTE - Jefe de Telecomunic aciones JTE - Jefe de Telecomunic aciones JDC - Jefe de Data Center JHD - Jefe de Help Desk JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin

9.2. Seguridad de los equipos. 9.2.1. Instalacin y proteccin de equipos.

Instalacion de anivirus -firewall

R003,R008, R010

9.2.2. Suministro elctrico.

Compra e implementacion de UPS

R010, R001, R002, R004, R008 R003 R001, R003, R005, R006, R008, R009, R010 R003, R001, R010

9.2.3. Seguridad del cableado. 9.2.4. Mantenimiento de equipos.

S S

Instalacion de canaletas Crear procesos de mantenimiento de HW Y SW

9.2.5. Seguridad de equipos fuera de los locales de la Organizacin.

Instalacion de firewall

9.2.6. Seguridad en la reutilizacin o eliminacin de equipos.

Controlar inventario de equipos

R002

9.2.7. Traslado de activos.

Crear procesos de traslado de equipos

R002

10. Gestin de Comunicaciones y Operaciones 10.1. Procedimientos y responsabilidades de operacin. 10.1.1. Documentacin de procedimientos operativos. S Implementar procedimientos operativos R004, R002, R006 SDO Subdirector de Operaciones

10.1.2. Control de cambios operacionales.

Crear procedimientos para cambios operacionales

R004, R002, R006

10.1.3. Segregacin de tareas.

Asignacion de tareas

R007

10.1.4. Separacin de los recursos para desarrollo y produccin.

Crear guias para la separacion de recursos

R007, R011

SDO Subdirector de Operaciones JPMO - Jefe de la Oficina de la Direccin de Proyectos JPMO - Jefe de la Oficina de la Direccin de Proyectos JAN - Jefe de Aplicaciones de Negocio JAN - Jefe de Aplicaciones de Negocio JAN - Jefe de Aplicaciones de Negocio JCA - Jefe de Calidad JCA - Jefe de Calidad JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JHD - Jefe de Help Desk JHD - Jefe de Help Desk

10.2. Supervisin de los servicios contratados a terceros. 10.2.1. Prestacin de servicios. S

Verificacion de la prestacion de servicios

R002, R003, R004

10.2.2. Monitorizacin y revisin de los servicios contratados. 10.2.3. Gestin de los cambios en los servicios contratados. 10.3. Planificacin y aceptacin del sistema. 10.3.1. Planificacin de capacidades. 10.3.2. Aceptacin del sistema.

Implementar procedimientos para la monitorizacion y revision Creas guias para la gestion de cambios

R002, R003, R004

R002, R003, R004

S S

Establecer procedimientos para planificacion de capacidades Establecer procesos de aceptacion del sistema

R011 R008, R006, R004, R002 R001, R002, R010

10.4. Proteccin contra software malicioso y cdigo mvil. 10.4.1. Medidas y controles contra S software malicioso.

Establecer procedimientos para Identificar sw malicioso

10.4.2. Medidas y controles contra cdigo mvil.

Establecer procedimientos conta codigo movil

R001, R002, R010

10.5. Gestin interna de soportes y recuperacin. 10.5.1. Recuperacin de la informacin.

Establecer procedimientos para la recuperacion de informacion

R001, R002, R004, R010

10.6. Gestin de redes. 10.6.1. Controles de red. 10.6.2. Seguridad en los servicios de red.

S S

Verificar controles de red Implementa procedimientos para seguridad en los servicios

R003, R005 R002

10.7. Utilizacin y seguridad de los soportes de informacin. 10.7.1. Gestin de soportes extrables. S 10.7.2. Eliminacin de soportes. 10.7.3. Procedimientos de utilizacin de la informacin. S S

Desarrollar plan para la gestion de soportes extraibles Desarrollar procesos para la eliminacion de soportes Establecer procedimientos de utilizacion de la informacion

R001, R010 R001, R010 R001, R010

10.7.4. Seguridad de la documentacin de sistemas.

Realizar capacitaciones para la seguridad de la documentacion

R001, R010, R011

JHD - Jefe de Help Desk JHD - Jefe de Help Desk JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JAA - Jefe de Aplicaciones Administrativ as JSI - Jefe de Seguridad de la Informacin JTE - Jefe de Telecomunic aiones JTE - Jefe de Telecomunic aiones No aplica

10.8. Intercambio de informacin y software. 10.8.1. Acuerdos para intercambio de informacin y software.

Implementar acuerdos para intercambio de informacion de sw

R001, R010

10.8.2. Seguridad de soportes en trnsito.

Establecer procedimeintos para seguridad de soporte en transito

R003

10.8.3. Mensajera electrnica.

Implementar mensajeria electronica

R005

10.8.4. Interconexin de sistemas con informacin de negocio 10.8.5. Sistemas de informacin empresariales. 10.9. Servicios de comercio electrnico. 10.9.1. Seguridad en comercio electrnico.

Realizar interconexion de sistemas con informacion de negocio

R003, R002

Implementar seguridad en comercio electronico

R002, R003, R008

10.9.2. Seguridad en transacciones en lnea.

Implementar seguridad en transacciones de linea R001, R002, R003, R008

10.9.3. Seguridad en informacin pblica.

Implementar seguridad en informacion publica

R001, R002, R003, R008

JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JSI - Jefe de Seguridad de la Informacin JDC - Jefe de Data Center JDC - Jefe de Data Center

10.10. Monitorizacin 10.10.1. Registro de incidencias.

Crear formatos para el registro de incidencias

10.10.2. Seguimiento del uso de los sistemas.

Realizar seguimiento del uso de los sistemas

R001, R005, R009, R003, R002,

R002, R003, R006, R008, R010 R004, R001, R008

10.10.3. Proteccin de los registros de incidencias. 10.10.4. Diarios de operacin del administrador y operador. 10.10.5. Registro de fallos. 10.10.6. Sincronizacin de reloj.

S S S N

Desarrollar politicas de proteccion de los registros de incidencias Documentar diarios de operacion del administrador y operador Establecer formatos para el registro de fallas

R003, R002, R003, R002, R003, R002,

R004, R001, R008 R004, R001, R008 R004, R001, R008 No aplica

JDC - Jefe de Data Center JDC - Jefe de Data Center JDC - Jefe de Data Center

INTEGRANTES Joel Merida Omar Senosain Estela Vilcas Samuel Zambrano Janett Raza Christian Len

ANALISIS DE RIESGO DE LOS ACTIVOS DE LA EMPRESA ABC

Clasificacin de Activo CodAct Nombre Activo Cod.Ame Nombre Amenaza Cod.Vul ombre Vulnerabilidad C I D Cod.Riesgo N ProbImpacto Servidores Act.001Servidor de Dominio AME-001 blblb Vul-015 xblblbl 5 5 5 1 R1 Vul-019 ds 3 4 5 R2 AME-017 blblbl Vul-055 sdfs 2 3 4 5 R1 Vul-019 sfghd 3 4 R3 AME-017 blblbl Vul-019 fgh 3 5 1 1 1 R4 Vul-027 ff 1 2 2 3 4 R5 Act.002Servidor de Dominio AME-001 blblb Vul-015 xblblbl 5 5 5 1 R1 Vul-019 ds 3 4 5 R2 AME-017 blblbl Vul-055 sdfs 2 3 4 5 R5 Vul-019 sfghd 3 4 R6 AME-017 blblbl Vul-019 fgh 3 5 1 1 1 R3 Vul-027 ff 1 2 2 3 4 R7 Act.003Servidor de Dominio AME-001 blblb Vul-015 xblblbl 5 5 5 1 R1 Vul-019 ds 3 4 5 R7

Riesgo R1

Activos Act-001

R2 R3

Act-002 Act-003 Act-001 Act-002 Act-001 Act-002

Nombre de Riesgo Blb sdfs Blb sdd asd ad Blb sdfs Blb sdd asd ad Blb sdfs

Das könnte Ihnen auch gefallen

- Reglamento de Ingreso A La DocenciaDokument17 SeitenReglamento de Ingreso A La DocenciaSamuel ZambranoNoch keine Bewertungen

- Cree Una Pagina en Facebook para Su Empresa 3154 Mk9ymwDokument3 SeitenCree Una Pagina en Facebook para Su Empresa 3154 Mk9ymwSamuel ZambranoNoch keine Bewertungen

- Acerca de La Vigencia de Lo Nacional-Popular en La LiteraturDokument16 SeitenAcerca de La Vigencia de Lo Nacional-Popular en La LiteraturSamuel ZambranoNoch keine Bewertungen

- Esp Isa Server 2006 DsDokument2 SeitenEsp Isa Server 2006 DsferjuveloNoch keine Bewertungen

- Propuesta - de - Ndice - para - La - Tesis - v1 2 PDFDokument2 SeitenPropuesta - de - Ndice - para - La - Tesis - v1 2 PDFSamuel ZambranoNoch keine Bewertungen

- Costo Beneficio SITA FinalDokument19 SeitenCosto Beneficio SITA FinalSamuel ZambranoNoch keine Bewertungen

- Cisco Ccna1 Version 4 ExamenesDokument59 SeitenCisco Ccna1 Version 4 Exameneslafa490% (10)

- Documentación DiseñoDokument103 SeitenDocumentación DiseñoSamuel ZambranoNoch keine Bewertungen

- Sondeo Maquina RentingDokument7 SeitenSondeo Maquina RentingSamuel ZambranoNoch keine Bewertungen

- Requerimiento 29032012 Gestión SNDokument12 SeitenRequerimiento 29032012 Gestión SNSamuel ZambranoNoch keine Bewertungen

- Manual - Redes - WiFi InalambricasDokument33 SeitenManual - Redes - WiFi Inalambricasderones13Noch keine Bewertungen

- Enterprise 3 0 2Dokument4 SeitenEnterprise 3 0 2api-245231397Noch keine Bewertungen

- P.L.242-2018C (Pasarelas de Pago)Dokument11 SeitenP.L.242-2018C (Pasarelas de Pago)Camilo FonsecaNoch keine Bewertungen

- Documento Consolidado CEDIP 2023 6 15 v01Dokument13 SeitenDocumento Consolidado CEDIP 2023 6 15 v01Daniel Marquez100% (1)

- Tarea Caso5Dokument20 SeitenTarea Caso5Heber Ramos100% (2)

- PROGRAMA DE Auditoria - EjemploDokument19 SeitenPROGRAMA DE Auditoria - EjemploIsaac VelascoNoch keine Bewertungen

- A1 Gestión Seguridad de La Información PPM - SSI PDFDokument61 SeitenA1 Gestión Seguridad de La Información PPM - SSI PDFmathvilla100% (1)

- Manual Técnico TM2000AF PDFDokument186 SeitenManual Técnico TM2000AF PDFmarioalvaNoch keine Bewertungen

- Politicas AgrocompostDokument5 SeitenPoliticas AgrocompostJOSE LUIS PASOS VEGANoch keine Bewertungen

- Gestión de Riesgos SARO - SEARS - SARLAFT-SARitDokument22 SeitenGestión de Riesgos SARO - SEARS - SARLAFT-SARitElsa Yaneth AriasNoch keine Bewertungen

- Tarea Semana 6 Seguridad InformaticaDokument14 SeitenTarea Semana 6 Seguridad InformaticaMirko Chumbirayco CalderónNoch keine Bewertungen

- Taller de RiesgosDokument17 SeitenTaller de RiesgosAndrés Salazar (Estudiante)Noch keine Bewertungen

- Plan de Seguridad Cadena de HotelesDokument101 SeitenPlan de Seguridad Cadena de HotelesFlorencioNoch keine Bewertungen

- Iso 1911Dokument2 SeitenIso 1911Jhon Elvis Guerra RosasNoch keine Bewertungen

- Primera Entrega Matríz de RiesgosDokument7 SeitenPrimera Entrega Matríz de RiesgosWilder JefryNoch keine Bewertungen

- Procedimiento Gestion de Parches y ActualizacionesDokument6 SeitenProcedimiento Gestion de Parches y ActualizacionesEster GonzalezNoch keine Bewertungen

- F7.p2.abs Formato Compromiso de Confidencialidad Informacion Contratistas v3Dokument1 SeiteF7.p2.abs Formato Compromiso de Confidencialidad Informacion Contratistas v3josue antonio castillo urianaNoch keine Bewertungen

- Auditoria Centro Comercial MegaplazaDokument8 SeitenAuditoria Centro Comercial MegaplazaYANNICK PATRICK CARRASCO MERMA100% (1)

- Seguridad TICDokument226 SeitenSeguridad TICjorge rojasNoch keine Bewertungen

- Auditoria InformaticaDokument82 SeitenAuditoria InformaticaAlejita MoyanoNoch keine Bewertungen

- Caso Universidad El Sabio - Grupo 2Dokument8 SeitenCaso Universidad El Sabio - Grupo 2CopyrightFreMusicNoch keine Bewertungen

- HikvisionDokument3 SeitenHikvisionmm8843101Noch keine Bewertungen

- Comparativo Entre 27005 y La Iso 31000Dokument3 SeitenComparativo Entre 27005 y La Iso 31000juan urreaNoch keine Bewertungen

- Gestion Incidentes-Plan de RespuestaDokument9 SeitenGestion Incidentes-Plan de RespuestaJaner del RioNoch keine Bewertungen

- A S 2014.ethical Hacking CuestionarioDokument1 SeiteA S 2014.ethical Hacking CuestionarioSergio AlverniaNoch keine Bewertungen

- 1DT-FR-0004 Asignacion de Usuario y Terminos de UsoDokument2 Seiten1DT-FR-0004 Asignacion de Usuario y Terminos de UsoRICARDO VASQUEZNoch keine Bewertungen

- Actividad 1Dokument12 SeitenActividad 1Miguel A. CanoNoch keine Bewertungen

- Ficha Técnica de ST AD360Dokument5 SeitenFicha Técnica de ST AD360kjromero117Noch keine Bewertungen

- Universidad Fermin ToroDokument111 SeitenUniversidad Fermin ToroariannyNoch keine Bewertungen

- Funciones Del Revisor FiscalDokument30 SeitenFunciones Del Revisor FiscalPily Rincon100% (4)

- Evaluacion Final - Escenario 8 - Primer Bloque-Teorico - Practico - Virtual - Teoría de La Seguridad - (Grupo b02)Dokument12 SeitenEvaluacion Final - Escenario 8 - Primer Bloque-Teorico - Practico - Virtual - Teoría de La Seguridad - (Grupo b02)Junnior Stibens Florez Cruz100% (1)