Beruflich Dokumente

Kultur Dokumente

Les Menaces Informatiques

Hochgeladen von

Slim ABDELHEDIOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Les Menaces Informatiques

Hochgeladen von

Slim ABDELHEDICopyright:

Verfügbare Formate

Les menaces informatiques

Tout ordinateur connect un rseau informatique est potentiellement vulnrable une attaque. Une attaque est l'exploitation d'une faille d'un systme informatique (systme d'exploitation, logiciel ou bien mme de l'utilisateur) des fins non connues par l'exploitant du systme et gnralement prjudiciables. Sur internet des attaques ont lieu en permanence, raison de plusieurs attaques par minute sur chaque machine connecte. Ces attaques sont pour la plupart lances automatiquement partir de machines infectes (par des virus, chevaux de Troie, vers, etc.), l'insu de leur propritaire. Plus rarement il s'agit de l'action de pirates informatiques. Afin de contrer ces attaques il est indispensable de connatre les principaux types d'attaques afin de mettre en oeuvre des dispositions prventives.

Les menaces informatiques

Motivation des attaques

Les motivations des attaques peuvent tre de diffrentes sortes :

obtenir un accs au systme voler des informations, tels que des secrets industriels ou des proprits intellectuelles glaner des informations personnelles sur un utilisateur rcuprer des donnes bancaires ; s'informer sur l'organisation (entreprise de l'utilisateur, etc.) troubler le bon fonctionnement d'un service utiliser le systme de l'utilisateur comme rebond pour une attaque utiliser les ressources du systme de l'utilisateur, notamment lorsque le rseau sur lequel il est situ possde une bande passante leve

Les menaces informatiques

Motivation des attaques

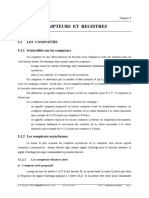

Les systmes informatiques mettent en uvre diffrentes composantes, allant de l'lectricit pour alimenter les machines au logiciel excut via le systme d'exploitation et utilisant le rseau. Les attaques peuvent intervenir chaque maillon de cette chane, pour peu qu'il existe une vulnrabilit exploitable. Le schma ci-dessous rappelle trs sommairement les diffrents niveaux pour lesquels un risque en matire de scurit existe :

Les menaces informatiques

Lattaque par rebond

Lors d'une attaque, le pirate garde toujours l'esprit le risque de se faire reprer, c'est la raison pour laquelle les pirates privilgient habituellement les attaques par rebond (par opposition aux attaques directes), consistant attaquer une machine par l'intermdiaire d'une autre machine, afin de masquer les traces permettant de remonter lui (telle que son adresse IP) et dans le but d'utiliser les ressources de la machine servant de rebond. Cela montre l'intrt de protger son rseau ou son ordinateur personnel, il est possible de se retrouver complice d'une attaque et en cas de plainte de la victime, la premire personne interroge sera le propritaire de la machine ayant servi de rebond. Avec le dveloppement des rseaux sans fils, ce type de scnario risque de devenir de plus en plus courant car lorsque le rseau sans fil est mal scuris, un pirate situ proximit peut l'utiliser pour lancer des attaques !

Les menaces informatiques

Les diffrentes attaques

Accs physique : il s'agit d'un cas o l'attaquant accs aux locaux, ventuellement mme aux machines : Coupure de l'lectricit Extinction manuelle de l'ordinateur Vandalisme Ouverture du botier de l'ordinateur et vol de disque dur Ecoute du trafic sur le rseau

Interception de communications : Vol de session (session hijacking) Usurpation d'identit Dtournement ou altration de messages

Les menaces informatiques

Les diffrentes attaques : Dni de service

Une attaque par dni de service (en anglais Denial of Service , abrg en DoS) est un type d'attaque visant rendre indisponible pendant un temps indtermin les services ou ressources d'une organisation. Il s'agit la plupart du temps d'attaques l'encontre des serveurs d'une entreprise, afin qu'ils ne puissent tre utiliss et consults. Les attaques par dni de service sont un flau pouvant toucher tout serveur d'entreprise ou tout particulier reli internet. Le but d'une telle attaque n'est pas de rcuprer ou d'altrer des donnes, mais de nuire la rputation de socits ayant une prsence sur internet et ventuellement de nuire leur fonctionnement si leur activit repose sur un systme d'information. La plupart des attaques par dni de service exploitent des failles lies l'implmentation d'un protocole du modle TCP/IP.

Les menaces informatiques

Les diffrentes attaques : Dni de service

On distingue habituellement deux types de dnis de service : Les dnis de service par saturation, consistant submerger une machine de requtes, afin qu'elle ne soit plus capable de rpondre aux requtes relles Les dnis de service par exploitation de vulnrabilits, consistant exploiter une faille du systme distant afin de le rendre inutilisable. Le principe des attaques par dni de service consiste envoyer des paquets IP afin de provoquer une saturation ou un tat instable des machines victimes et de les empcher ainsi d'assurer les services rseau qu'elles proposent. Lorsqu'un dni de service est provoqu par plusieurs machines, on parle alors de dni de service distribu (not DDOS pour Distributed Denial of Service). Les attaques par dni de service distribu les plus connues sont Tribal Flood Network (note TFN). Se protger d'un dni de service Pour se protger de ce type d'attaque, il est ncessaire de rcuprer sur internet des correctifs logiciels (patchs) http://windowsupdate.microsoft.com/

Les menaces informatiques

Les diffrentes attaques IP Spoofing

L'usurpation d'adresse IP L' usurpation d'adresse IP (galement appel mystification ou en anglais spoofing IP) est une technique consistant remplacer l'adresse IP de l'expditeur IP par l'adresse IP d'une autre machine. Cette technique permet ainsi un pirate d'envoyer des paquets anonymement. Il ne s'agit pas pour autant d'un changement d'adresse IP, mais d'une mascarade de l'adresse IP au niveau des paquets mis. En effet, un systme pare-feu (en anglais firewall) fonctionne la plupart du temps grce des rgles de filtrage indiquant les adresses IP autorises communiquer avec les machines internes au rseau. Lusurpation dIP permet de contourner le mur de feu.

Les menaces informatiques

Contre mesure Le firewall

Chaque ordinateur connect internet (et d'une manire plus gnrale n'importe quel rseau informatique) est susceptible d'tre victime d'une attaque d'un pirate informatique. La mthodologie gnralement employe par le pirate informatique consiste scruter le rseau (en envoyant des paquets de donnes de manire alatoire) la recherche d'une machine connecte, puis chercher une faille de scurit afin de l'exploiter et d'accder aux donnes s'y trouvant. Cette menace est d'autant plus grande que la machine est connecte en permanence internet pour plusieurs raisons : La machine cible est susceptible d'tre connecte sans pour autant tre surveille La machine cible est gnralement connecte avec une plus large bande passante La machine cible ne change pas (ou peu) d'adresse IP Ainsi, il est ncessaire, autant pour les rseaux d'entreprises que pour les internautes possdant une connexion de type cble ou ADSL, de se protger des intrusions rseaux en installant un dispositif de protection.

Les menaces informatiques

Contre mesure Le firewall

Un pare-feu (appel aussi coupe-feu, garde-barrire ou firewall en anglais), est un systme permettant de protger un ordinateur ou un rseau d'ordinateurs des intrusions provenant d'un rseau tiers (notamment internet). Le pare-feu est un systme permettant de filtrer les paquets de donnes changs avec le rseau, il s'agit ainsi d'une passerelle filtrante comportant au minimum les interfaces rseau suivante : une interface pour le rseau protger (rseau interne) ; une interface pour le rseau externe.

Le systme firewall est un systme logiciel

Les menaces informatiques

Contre mesure Le firewall

Un systme pare-feu contient un ensemble de rgles prdfinies permettant : D'autoriser la connexion (allow) ; De bloquer la connexion (deny) ; De rejeter la demande de connexion sans avertir l'metteur (drop). L'ensemble de ces rgles permet de mettre en oeuvre une mthode de filtrage dpendant de la politique de scurit adopte par l'entit. On distingue habituellement deux types de politiques de scurit permettant : soit d'autoriser uniquement les communications ayant t explicitement autorises :

"Tout ce qui n'est pas explicitement autoris est interdit".

soit d'empcher les changes qui ont t explicitement interdits. La premire mthode est sans nul doute la plus sre, mais elle impose toutefois une dfinition prcise et contraignante des besoins en communication.

Les menaces informatiques

Les diffrentes attaques IP Spoofing

Ainsi, un paquet spoof avec l'adresse IP d'une machine interne semblera provenir du rseau interne et sera relay la machine cible, tandis qu'un paquet

contenant une adresse IP externe sera automatiquement rejet par le pare-feu.

Les menaces informatiques

Les diffrentes attaques ARP Poisoning

Une des attaques les plus clbres consiste exploiter une faiblesse du protocole ARP (Address Resolution Protocol) dont l'objectif est de permettre de retrouver l'adresse IP d'une machine connaissant l'adresse physique (adresse MAC) de sa carte rseau. L'objectif de l'attaque consiste s'interposer entre deux machines du rseau et de transmettre chacune un paquet falsifi indiquant que l'adresse MAC de l'autre machine a chang, l'adresse ARP fournie tant celle de l'attaquant. De cette manire, chaque fois qu'une des deux machines souhaitera communiquer avec la machine distante, les paquets seront envoys l'attaquant, qui les transmettra de manire transparente la machine destinatrice.

Les menaces informatiques

Les diffrentes attaques Les analyseurs rseau (sniffer)

Un analyseur rseau (en anglais sniffer, traduisez renifleur ) est un dispositif permettant d' couter le trafic d'un rseau, c'est--dire de capturer les informations qui y circulent. En effet, dans un rseau non commut, les donnes sont envoyes toutes les machines du rseau. Toutefois, dans une utilisation normale les machines ignorent les paquets qui ne leur sont pas destins. Ainsi, en utilisant l'interface rseau dans un mode spcifiqueil est possible d'couter tout le trafic passant par un adaptateur rseau (une carte rseau ethernet, une carte rseau sans fil, etc.). Ex: coute du port spcifique de messenger ;) Parade: utilisation de protocole de cryptage des donnes (chiffrage) Utiliser un dtecteur de sniffer. Pour les rseaux sans fils il est conseill de rduire la puissance des matriels de telle faon ne couvrir que la surface ncessaire. Cela n'empche pas les ventuels pirates d'couter le rseau mais rduit le primtre gographique dans lequel ils ont la possibilit de le faire.

Les menaces informatiques

Les diffrentes attaques Balayage des ports

Un scanner de vulnrabilit (parfois appel analyseur de rseaux ) est un utilitaire permettant de raliser un audit de scurit d'un rseau en effectuant un balayage des ports ouverts (en anglais port scanning) sur une machine donne ou sur un rseau tout entier. Le balayage se fait grce des sondes (requtes) permettant de dterminer les services fonctionnant sur un hte distant. Un tel outil permet de dterminer les risques en matire de scurit. Il est gnralement possible avec ce type d'outil de lancer une analyse sur une plage ou une liste d'adresses IP afin de cartographier entirement un rseau. Un scanner de vulnrabilit est capable de dterminer les ports ouverts sur un systme en envoyant des requtes successives sur les diffrents ports et analyse les rponses afin de dterminer lesquels sont actifs. En analysant trs finement la structure des paquets TCP/IP reus, les scanners de scurit volus sont parfois capables de dterminer le systme d'exploitation de la machine distante ainsi que les versions des applications associes aux ports et, le cas chant, de conseiller les mises jour ncessaires, on parle ainsi de caractrisation de version.

Les menaces informatiques

Les diffrentes attaques Vulnrabilit des serveurs Web

Le protocole HTTP (ou HTTPS) est le standard permettant de vhiculer les pages web par un mcanisme de requtes et de rponses. Utilis essentiellement pour transporter des pages web informationnelles (pages web statiques), le web est rapidement devenu un support interactif permettant de fournir des services en ligne. Le terme d' application web dsigne ainsi toute application dont l'interface est accessible travers le web l'aide d'un simple navigateur. Devenu le support d'un certain nombre de technologies le protocole HTTP possde dsormais un rle stratgique certain dans la scurit des systmes d'information. Dans la mesure o les serveurs web sont de plus en plus scuriss, les attaques se sont progressivement dcales vers l'exploitation des failles des applications web. Ainsi, la scurit des services web doit tre un lment pris en compte ds leur conception et leur dveloppement.

Les menaces informatiques

Les diffrentes attaques Vulnrabilit des serveurs Web

Parade: Le principe de base retenir d'une manire gnrale lors de tout dveloppement informatique est qu'il ne faut pas faire confiance aux donnes envoyes par le client.

Utilisation de cookies

Consquences: Les attaques l'encontre des applications web sont toujours nuisibles car elles donnent une mauvaise image de l'entreprise. Les consquences d'une attaque russie peuvent notamment tre une des suivantes : Effacement de site web Vol d'informations Modification de donnes, notamment modification de donnes personnelles Intrusion sur le serveur web

Les menaces informatiques

Les cookies

Quels sont ces tranges gateaux qu'un site web vous a srement dj propos? La plupart du temps, lorsqu'un serveur web propose un cookie, les utilisateurs ignorent ce terme et cliquent sur OK; sans se proccuper de son devenir. Un cookie est en ralit un fichier stock sur le disque dur de l'utilisateur, afin de permettre au serveur web de le reconnatre d'une page web l'autre. Les cookies sont notamment utiliss par les sites de commerce lectronique afin de conserver les prfrence de l'utilisateur (par exemple les options qu'il a coch) afin de lui viter de les ressaisir. Le problme majeur des cookies relve des informations qu'ils contiennent. En effet, lorsqu'un utilisateur se connecte un site personnalisable, celui-ci va lui poser quelques questions afin de dresser son profil, puis stocker ces donnes dans un cookie. Selon le site, la manire de laquelle l'information est stock peut s'avrer nuisible l'utilisateur. En effet, un site de vente en ligne peut par exemple collecter des informations sur les prfrences des utilisateurs par le biais d'un questionnaire, afin de leur proposer ultrieurement des articles pouvant les intresser.

Les menaces informatiques

Les cookies

Un cookie est ainsi un mcanisme prvu pour crer une association entre la session de l'utilisateur (navigation entre des pages d'un mme site pendant une priode donne) et les donnes le concernant. Idalement, le cookie doit contenir une chane alatoire (identifiant de session) unique et difficilement devinable, valide uniquement pendant un temps donn. Seul le serveur doit pouvoir tre en mesure d'associer les prfrences de l'utilisateur cet identifiant. En aucun cas le cookie ne doit contenir directement les informations concernant l'utilisateur et sa dure de vie doit tre la plus proche possible de celle correspondant la session de l'utilisateur. D'autre part, les donnes stockes dans un cookie sont envoyes par le serveur, sur la base des donnes renseignes par l'utilisateur. Ainsi, le cookie ne peut en aucun cas contenir des informations sur l'utilisateur qu'il n'a pas donnes ou d'information sur le contenu de l'ordinateur, ou en d'autres termes: le cookie ne peut pas collecter d'informations sur le systme de l'utilisateur. Ainsi, refusez de cder des informations personnelles un site ne vous inspirant pas confiance car il n'a aucune raison de collecter des informations vous concernant. Un cookie n'a donc rien de dangereux en soi s'il est bien conu et si l'utilisateur ne donne pas d'informations personnelles.

Les menaces informatiques

Les diffrentes attaques Le Pishing

Le phishing (contraction des mots anglais fishing , en franais pche, et phreaking , dsignant le piratage de lignes tlphoniques), traduit parfois en hameonnage , est une technique frauduleuse utilise par les pirates informatiques pour rcuprer des informations (gnralement bancaires) auprs d'internautes. La technique du phishing est une technique d' ingnierie sociale c'est--dire consistant exploiter non pas une faille informatique mais la faille humaine en dupant les internautes par le biais d'un courrier lectronique semblant provenir d'une entreprise de confiance, typiquement une banque ou un site de commerce. Le mail envoy par ces pirates usurpe l'identit d'une entreprise (banque, site de commerce lectronique, etc.) et les invite se connecter en ligne par le biais d'un lien hypertexte et de mettre jour des informations les concernant dans un formulaire d'une page web factice, copie conforme du site original, en prtextant par exemple une mise jour du service, une intervention du support technique, etc.

Les menaces informatiques

Les diffrentes attaques Le Pishing

Dans la mesure o les adresses lectroniques sont collectes au hasard sur Internet, le message a gnralement peu de sens puisque l'internaute n'est pas client de la banque de laquelle le courrier semble provenir. Mais sur la quantit des messages envoys il arrive que le destinataire soit effectivement client de la banque. Ainsi, par le biais du formulaire, les pirates russissent obtenir les identifiants et mots de passe des internautes ou bien des donnes personnelles ou bancaires (numro de client, numro de compte en banque, etc.). Grce ces donnes les pirates sont capables de transfrer directement l'argent sur un autre compte ou bien d'obtenir ultrieurement les donnes ncessaires en utilisant intelligemment les donnes personnelles ainsi collectes.

Les menaces informatiques

Les diffrentes attaques Le Pishing

Parades:

Ne cliquez pas directement sur le lien contenu dans le mail, mais ouvrez votre navigateur et saisissez vous-mme l'URL d'accs au service. Assurez-vous, lorsque vous saisissez des informations sensibles, que le navigateur est en mode scuris, c'est--dire que l'adresse dans la barre du navigateur commence par https et qu'un petit cadenas est affich dans la barre d'tat au bas de votre navigateur, et que le domaine du site dans l'adresse correspond bien celui annonc (gare l'orthographe du domaine) !

Les menaces informatiques

Les diffrentes attaques Le Pishing

Les menaces informatiques

Les diffrentes attaques Les trappes

il s'agit d'une porte drobe (en anglais backdoor) dissimule dans un logiciel, permettant un accs ultrieur son concepteur.

Das könnte Ihnen auch gefallen

- PrefaceDokument1 SeitePrefaceMuta BarukaNoch keine Bewertungen

- FR Cybersecurity BrochurewebreadyDokument6 SeitenFR Cybersecurity BrochurewebreadyMuta BarukaNoch keine Bewertungen

- Intelligence TravailDokument141 SeitenIntelligence TravailArnaud Désiré Wilfried SeroyNoch keine Bewertungen

- Formula Ire Visa SchengenDokument3 SeitenFormula Ire Visa SchengenPermuda Neos100% (1)

- NessusDokument15 SeitenNessusMuta BarukaNoch keine Bewertungen

- Correspondance AdministrativeDokument19 SeitenCorrespondance AdministrativeALP69Noch keine Bewertungen

- Item 21189Dokument58 SeitenItem 21189Muta BarukaNoch keine Bewertungen

- Mémento Technique Du BâtimentDokument38 SeitenMémento Technique Du Bâtimentfouad abdelhamid100% (1)

- FR Cybersecurity BrochurewebreadyDokument6 SeitenFR Cybersecurity BrochurewebreadyMuta BarukaNoch keine Bewertungen

- Le Risque de ChangeDokument9 SeitenLe Risque de Changeand-oneNoch keine Bewertungen

- Le Risque de ChangeDokument9 SeitenLe Risque de Changeand-oneNoch keine Bewertungen

- Conseils Lettre AdministrativeDokument3 SeitenConseils Lettre AdministrativeMuta BarukaNoch keine Bewertungen

- ID SpaceDokument16 SeitenID SpaceMuta BarukaNoch keine Bewertungen

- CV Patrick ManzanzaDokument1 SeiteCV Patrick ManzanzaMuta BarukaNoch keine Bewertungen

- Agenda Formation MicrosoftDokument1 SeiteAgenda Formation MicrosoftMuta BarukaNoch keine Bewertungen

- Pa Book FrenchDokument62 SeitenPa Book FrenchMuta BarukaNoch keine Bewertungen

- Item 21188Dokument18 SeitenItem 21188Muta BarukaNoch keine Bewertungen

- La Check-List de Votre MariageDokument37 SeitenLa Check-List de Votre MariageMuta BarukaNoch keine Bewertungen

- HP Closed ExcelDokument10 SeitenHP Closed ExcelMuta BarukaNoch keine Bewertungen

- IAS 34 HDokument9 SeitenIAS 34 HMuta BarukaNoch keine Bewertungen

- Geometrie Avec CssDokument9 SeitenGeometrie Avec CssMuta BarukaNoch keine Bewertungen

- Formation GPSDokument10 SeitenFormation GPSMuta BarukaNoch keine Bewertungen

- Court Métrage - EXPLICATIONS.Dokument32 SeitenCourt Métrage - EXPLICATIONS.Réouven Zana IINoch keine Bewertungen

- Syndicat 7Dokument24 SeitenSyndicat 7Muta BarukaNoch keine Bewertungen

- My SponsoringDokument7 SeitenMy SponsoringMuta BarukaNoch keine Bewertungen

- Creation de Template JoomlaDokument21 SeitenCreation de Template JoomlaMuta BarukaNoch keine Bewertungen

- Coaching Animateurs PDFDokument6 SeitenCoaching Animateurs PDFMuta BarukaNoch keine Bewertungen

- Module 21 BouchaudyDokument26 SeitenModule 21 BouchaudyMuta Baruka100% (1)

- WSP With SharePointDokument16 SeitenWSP With SharePointMuta BarukaNoch keine Bewertungen

- Syndicat 7Dokument24 SeitenSyndicat 7Muta BarukaNoch keine Bewertungen

- CISCO ASA Tutoriel Configuration de Base Du PareDokument2 SeitenCISCO ASA Tutoriel Configuration de Base Du Parekamakom78Noch keine Bewertungen

- Cours 1-C2I Paris8-012-10-11Dokument25 SeitenCours 1-C2I Paris8-012-10-11DuyAnh NguyenNoch keine Bewertungen

- Chapitre 1 PDFDokument14 SeitenChapitre 1 PDFsifeddine doukhaneNoch keine Bewertungen

- ITSM IT Service ManagementDokument41 SeitenITSM IT Service Managementimed omdasNoch keine Bewertungen

- 1.2.4.5 Packet Tracer - Network RepresentationDokument4 Seiten1.2.4.5 Packet Tracer - Network RepresentationSA IDNoch keine Bewertungen

- TP OfdmDokument4 SeitenTP Ofdmwafa wafaNoch keine Bewertungen

- Electronique Numérique Niveau Licence 3Dokument235 SeitenElectronique Numérique Niveau Licence 3yayaNoch keine Bewertungen

- L'Internet Rapide Et Permanent - La Réalisation D'un Proxy Transparent PDFDokument11 SeitenL'Internet Rapide Et Permanent - La Réalisation D'un Proxy Transparent PDFAmari MalikNoch keine Bewertungen

- 93199240cours Initiation pl7 PDF 1 PDFDokument18 Seiten93199240cours Initiation pl7 PDF 1 PDFmath62210Noch keine Bewertungen

- Piloter Carte Reseau ACER Aspire 7530Dokument6 SeitenPiloter Carte Reseau ACER Aspire 7530TennonHirNoch keine Bewertungen

- FC - Cablage Filaire PDFDokument6 SeitenFC - Cablage Filaire PDFhourialaaNoch keine Bewertungen

- Ccna4. Chapitre 1Dokument13 SeitenCcna4. Chapitre 1m1chhNoch keine Bewertungen

- CPTR - Serveur RadiusDokument4 SeitenCPTR - Serveur Radiusapi-359420733Noch keine Bewertungen

- Chap1 Explorer Le RéseauDokument67 SeitenChap1 Explorer Le RéseauAman AderNoch keine Bewertungen

- Repartition Mat Par Groupe S1Dokument12 SeitenRepartition Mat Par Groupe S1cours c2iNoch keine Bewertungen

- CrackDokument7 SeitenCrackAnonymous OLKgVHNoch keine Bewertungen

- Correction TD1 MICRODokument3 SeitenCorrection TD1 MICROmarwenNoch keine Bewertungen

- Examen VHDL +correction 1ere Session 2009Dokument12 SeitenExamen VHDL +correction 1ere Session 2009Walid LELLOUCHINoch keine Bewertungen

- Généralités Sur Le Traitement D'imagesDokument52 SeitenGénéralités Sur Le Traitement D'imagesNadia Boumkheld50% (4)

- Comparatif Logiciel OpticiensDokument3 SeitenComparatif Logiciel Opticiensblog1700Noch keine Bewertungen

- Configuration Du VlanDokument16 SeitenConfiguration Du Vlanapi-19731153100% (1)

- Les Élements de MémorisationDokument34 SeitenLes Élements de MémorisationDjamal ZenaidiNoch keine Bewertungen

- TP Image 09 10Dokument7 SeitenTP Image 09 10anis_ben_aicha548375% (4)

- Projet SASDokument31 SeitenProjet SASMathieu JodarNoch keine Bewertungen

- LIVRE PA Nouveau ProgrammeDokument103 SeitenLIVRE PA Nouveau ProgrammeAmadi Manya100% (7)

- Dell D630Dokument176 SeitenDell D630NAH_WAHNoch keine Bewertungen

- SysLog1 05 CompteursRegistresDokument19 SeitenSysLog1 05 CompteursRegistresJunior DADJINNoch keine Bewertungen

- TP 5-1 Multimedia SmallDokument7 SeitenTP 5-1 Multimedia SmallAdhem NaijiNoch keine Bewertungen

- TD2: Synthèse VHDL: Exercice 1Dokument4 SeitenTD2: Synthèse VHDL: Exercice 1Dhouha BenzinaNoch keine Bewertungen

- AN96G Formation Ibm Systems Director Vmcontrol 2 4 For Cloud Computing Infrastructure PDFDokument1 SeiteAN96G Formation Ibm Systems Director Vmcontrol 2 4 For Cloud Computing Infrastructure PDFCertyouFormationNoch keine Bewertungen