Beruflich Dokumente

Kultur Dokumente

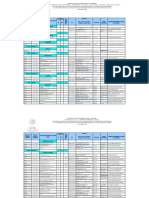

Borrador PSI

Hochgeladen von

manuel soteloCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Borrador PSI

Hochgeladen von

manuel soteloCopyright:

Verfügbare Formate

INTRODUCCION Proponer o identificar una poltica de seguridad requiere un alto compromiso con la organizacin, agudeza tcnica para establecer

fallas y debilidades, y constancia para renovar y actualizar dicha poltica en funcin del dinmico ambiente que rodea las organizaciones modernas. Est lejos de mi intencin y del alcance del presente proponer un documento estableciendo lo que debe hacer un usuario o una organizacin para lograr la mayor Seguridad Informtica posible El presente es el resultado de la investigacin, pero sobre todo de mi experiencia viendo como muchos documentos son ignorados por contener planes y polticas difciles de lograr, o peor an, de entender. Esto adquiere mayor importancia aun cuando el tema abordado por estas polticas es la Seguridad Informtica. Extensos manuales explicando cmo debe protegerse una computadora o una red con un simple Firewall, un programa antivirus o un monitor de sucesos. Falacias altamente remuneradas que ofrecen la mayor Proteccin. He intentado dejar en claro que la Seguridad Informtica no tiene una solucin definitiva aqu y ahora, sino que es y ser el resultado de la innovacin tecnolgica, a la par del avance tecnolgico, por parte de aquellos que son los responsables de nuestros sistemas.

PRIMERA PARTE MANUAL DE PROCEDIMIENTOS 1. CONCEPTOS DE SEGURIDAD

Antes de comenzar a estructurar el manual de procedimientos como trabajo final de este curso de Redes y Seguridad, har falta definir algunos conceptos aplicados en la definicin de una PSI: Decisin: eleccin de un curso de accin determinado entre varios posibles. Plan: conjunto de decisiones que definen cursos de accin futuros y los medios para conseguirlos. Consiste en disear un futuro deseado y la bsqueda del modo de conseguirlo. Estrategia: conjunto de decisiones que se toman para determinar polticas, metas y programas. Poltica: definiciones establecidas por la direccin, que determina criterios generales a adoptar en distintas funciones y actividades donde se conocen las alternativas ante circunstancias repetidas. Meta: objetivo cuantificado a valores predeterminados. Procedimiento: Definicin detallada de pasos a ejecutar para desarrollar una actividad determinada. Norma: forma en que realiza un procedimiento o proceso. Programa: Secuencia de acciones interrelacionadas y ordenadas en el tiempo que se utilizan para coordinar y controlar operaciones. Proyeccin: prediccin del comportamiento futuro, basndose en el pasado sin el agregado de apreciaciones subjetivas. Pronostico: prediccin del comportamiento futuro, con el agregado de hechos concretos y conocidos que se prev influirn en los acontecimientos futuros. Control: capacidad de ejercer o dirigir una influencia sobre una situacin dada o hecho. Es una accin tomada para hacer un hecho conforme a un plan. (2)

Riesgo: proximidad o posibilidad de un dao, peligro. Cada uno de los imprevistos, hechos desafortunados, etc., que puede tener un efecto adverso. Sinnimos: amenaza, contingencia, emergencia, urgencia, apuro.

Ahora, "una Poltica de Seguridad es un conjunto de requisitos definidos por los responsables de un sistema, que indica en trminos generales que est y que no est permitido en el rea de seguridad durante la operacin general del sistema." La RFC 1244 define Poltica de Seguridad como: "una declaracin de intenciones de alto nivel que cubre la seguridad de los sistemas informticos y que proporciona las bases para definir y delimitar responsabilidades para las diversas actuaciones tcnicas y organizativas que se requerirn." La poltica se refleja en una serie de normas, reglamentos y protocolos a seguir, donde se definen las medidas a tomar para proteger la seguridad del sistema; pero... ante todo, "(...) una poltica de seguridad es una forma de comunicarse con los usuarios... Siempre hay que tener en cuenta que la seguridad comienza y termina con personas." y debe:

Ser holstica (cubrir todos los aspectos relacionados con la misma). No tiene sentido proteger el acceso con una puerta blindada si a esta no se la ha cerrado con llave.

Adecuarse a las necesidades y recursos. No tiene sentido adquirir una caja fuerte para proteger un lpiz.

Ser atemporal. El tiempo en el que se aplica no debe influir en su eficacia y eficiencia.

Definir estrategias y criterios generales a adoptar en distintas funciones y actividades, donde se conocen las alternativas ante circunstancias repetidas.

Cualquier poltica de seguridad ha de contemplar los elementos claves de seguridad ya mencionados: la Integridad, Disponibilidad, Privacidad y, adicionalmente, Control, Autenticidad y Utilidad. No debe tratarse de una descripcin tcnica de mecanismos de seguridad, ni de una expresin legal que involucre sanciones a conductas de los empleados. Es ms bien una descripcin de los que deseamos proteger y el porqu de ello.

2.

POLTICAS GENERALES DE SEGURIDAD

2.1

Qu son las polticas de seguridad informtica (PSI)?

Una poltica de seguridad informtica es una forma de comunicarse con los usuarios y los gerentes [3, pg.382]. Las PSI establecen el canal formal de actuacin del personal, en relacin con los recursos y servicios informticos, importantes de la organizacin. No se trata de una descripcin tcnica de mecanismos de seguridad, ni de una expresin legal que involucre sanciones a conductas de los empleados. Es ms bien una descripcin de los que deseamos proteger y el porqu de ello. Cada PSI es consciente y vigilante del personal por el uso y limitaciones de los recursos y servicios informticos crticos de la compaa.

2.2

Elementos de una poltica de seguridad informtica

Como mencionbamos en el apartado anterior, una PSI debe orientar las decisiones que se toman en relacin con la seguridad. Por tanto, requiere de una disposicin por parte de cada uno de los miembros de la empresa para lograr una visin conjunta de lo que se considera importante. Las PSI deben considerar entre otros, los siguientes elementos: Alcance de las polticas, incluyendo facilidades, sistemas y personal sobre la cual aplica. Es una invitacin de la organizacin a cada uno de sus miembros a reconocer la informacin como uno de sus principales activos as como, un motor de intercambio y desarrollo en el mbito de sus negocios. Invitacin que debe concluir en una posicin. Objetivos de la poltica y descripcin clara de los elementos involucrados en su definicin. Responsabilidades por cada uno de los servicios y recursos informticos a todos los niveles de la organizacin. Requerimientos mnimos para configuracin de la seguridad de los sistemas que cobija el alcance de la poltica.

Definicin de violaciones y de las consecuencias del no cumplimiento de la poltica. Responsabilidades de los usuarios con respecto a la informacin a la que ella tiene acceso.

Las PSI deben ofrecer explicaciones comprensibles acerca de por qu deben tomarse ciertas decisiones, transmitir por qu son importantes estos u otros recursos o servicios. De igual forma, las PSI establecen las expectativas de la organizacin en relacin con la seguridad y lo que ella puede esperar de las acciones que la materializan en la compaa. Deben mantener un lenguaje comn libre de tecnicismos y trminos legales que impidan una comprensin clara de las mismas, sin sacrificar su precisin y formalidad dentro de la empresa. Por otra parte, la poltica debe especificar la autoridad que debe hacer que las cosas ocurran, el rango de los correctivos y sus actuaciones que permitan dar indicaciones sobre la clase de sanciones que se puedan imponer. No debe especificar con exactitud qu pasara o cundo algo suceder; no es una sentencia obligatoria de la ley. Finalmente, las PSI como documentos dinmicos de la organizacin, deben seguir un proceso de actualizacin peridica sujeto a los cambios organizacionales relevantes como el crecimiento de la planta de personal, cambio en la infraestructura computacional, alta rotacin de personal, desarrollo de nuevos servicios, cambio o diversificacin de negocios entre otros.

2.3

Algunos parmetros para establecer polticas de seguridad

Si bien las caractersticas de la PSI que hemos mencionado hasta el momento, nos muestran una perspectiva de las implicaciones en la formulacin de estas directrices, revisaremos a continuacin, algunos aspectos generales recomendados para la formulacin de las mismas. Considere efectuar un ejercicio de anlisis de riesgos informtico, a travs del cual valore sus activos, el cual le permitir afinar las PSI de su organizacin.

Involucre a las reas propietarias de los recursos o servicios, pues ellos poseen la experiencia y son fuente principal para establecer el alcance y las definiciones de violaciones a la PSI.

Comunique a todo el personal involucrado en el desarrollo de las PSI, los beneficios y riesgos relacionados con los recursos y bienes, y sus elementos de seguridad.

Recuerde que es necesario identificar quin tiene la autoridad para tomar decisiones, pues son ellos los responsables de salvaguardar los activos crticos de la funcionalidad de su rea u organizacin.

Desarrolle un proceso de monitoreo peridico de las directrices en el hacer de la organizacin, que permita una actualizacin oportuna de las mismas.

Un ltimo consejo: no d por hecho algo que es obvio. Haga explcito y concreto los alcances y propuestas de seguridad, con el propsito de evitar sorpresas y malos entendidos en el momento de establecer los mecanismos de seguridad que respondan a las PSI trazadas.

2.4 Por qu las polticas de seguridad informtica generalmente no consiguen implantarse?

Muchas veces, las organizaciones realizan grandes esfuerzos para definir sus directrices de seguridad y concretarlas en documentos que orienten las acciones de las mismas, con relativo xito. Segn algunos estudios [5] resulta una labor ardua convencer a los altos ejecutivos de la necesidad de buenas polticas y prcticas de seguridad informtica. Muchos de los inconvenientes se inician por los tecnicismos informticos y por la falta de una estrategia de mercadeo de los especialistas en seguridad que, llevan a los altos directivos a pensamientos como: "ms dinero para los juguetes de los ingenieros". Esta situacin ha llevado a que muchas empresas con activos muy importantes, se encuentren expuestas a graves problemas de seguridad que, en muchos de los casos, lleva a comprometer su informacin sensible y por ende su imagen corporativa. Ante esta encrucijada, los encargados de la seguridad deben asegurarse de que las personas relevantes entienden los asuntos importantes de la seguridad,

conocen sus alcances y estn de acuerdo con las decisiones tomadas en relacin con esos asuntos. En particular, la gente debe conocer las consecuencias de sus decisiones, incluyendo lo mejor y lo peor que podra ocurrir. [3, pg.394] Una intrusin o una travesura puede convertir a las personas que no entendieron, en blanco de las polticas o en seuelos de los verdaderos vndalos. Luego, para que las PSI logren abrirse espacio en el interior de una organizacin deben integrarse a las estrategias del negocio, a su misin y visin, con el propsito de que los que toman las decisiones reconozcan su importancia e incidencias en las proyecciones y utilidades de la compaa. De igual forma, las PSI deben ir acompaadas de una visin de negocio que promueva actividades que involucren a las personas en su hacer diario, donde se identifiquen las necesidades y acciones que materializan las polticas. En este contexto, entender la organizacin, sus elementos culturales y comportamientos nos debe llevar a reconocer las pautas de seguridad necesarias y suficientes que aseguren confiabilidad en las operaciones y funcionalidad de la compaa. A continuacin, mencionamos algunas recomendaciones para concientizar sobre la seguridad informtica: Desarrolle ejemplos organizacionales relacionados con fallas de seguridad que capten la atencin de sus interlocutores. Asocie el punto anterior a las estrategias de la organizacin y a la imagen que se tiene de la organizacin en el desarrollo de sus actividades. Articule las estrategias de seguridad informtica con el proceso de toma de decisiones y los principios de integridad, confidencialidad y disponibilidad de la informacin. Muestre una valoracin costo-beneficio, ante una falla de seguridad. Justifique la importancia de la seguridad informtica en funcin de hechos y preguntas concretas, que muestren el impacto, limitaciones y beneficios sobre los activos claves de la organizacin.

2.5 Las polticas de seguridad informtica como base de la administracin de la seguridad integral.

Las polticas de seguridad informtica conforman el conjunto de lineamientos que una organizacin debe seguir para asegurar la confiabilidad de sus sistemas. En

razn de lo anterior, son parte del engranaje del sistema de seguridad que la organizacin posee para salvaguardar sus activos. Las PSI constituyen las alarmas y compromisos compartidos en la organizacin, que le permiten actuar proactivamente ante situaciones que comprometan su integridad. Por tanto, deben constituir un proceso continuo y retroalimentado que observe la concientizacin, los mtodos de acceso a la informacin, el monitoreo de cumplimiento y la renovacin, aceptacin de las directrices y estrategia de implantacin, que lleven a una formulacin de directivas institucionales que logren aceptacin general. Las polticas por s mismas no constituyen una garanta para la seguridad de la organizacin. Ellas deben responder a intereses y necesidades organizacionales basadas en la visin de negocio, que lleven a un esfuerzo conjunto de sus actores por administrar sus recursos y a reconocer en los mecanismos de seguridad informtica factores que facilitan la normalizacin y materializacin de los compromisos adquiridos con la organizacin.

2.6

Riesgos

La autenticacin suele realizarse mediante una contrasea, an cuando sera ms lgico - si bien los costes resultan todava altos para la mayora de sistemas - que se pudiera combinar con caractersticas biomtricas del usuario para impedir la suplantacin. Entre stas pueden estar: la realizacin de la firma con reconocimiento automtico por ordenador, el anlisis del fondo de ojo, la huella digital u otras. Al margen de la seguridad, nos parece que el mayor riesgo, aun teniendo un entorno muy seguro, es que la Informtica y la Tecnologa de la Informacin en general no cubran las necesidades de la entidad; o que no estn alineadas con las finalidades de la organizacin. Limitndonos a la seguridad propiamente dicha, los riesgos pueden ser mltiples. El primer paso es conocerlos y el segundo es tomar decisiones al respecto; conocerlos y no tomar decisiones no tiene sentido y debiera crearnos una situacin de desasosiego. Dado que las medidas tienen un costo, a veces, los funcionarios se preguntan cul es el riesgo mximo que podra soportar su organizacin. La respuesta no es fcil porque depende de la criticidad del sector y de la entidad misma, de su dependencia respecto de la informacin, y del impacto que su no disponibilidad pudiera tener en la entidad. Si nos basamos en el impacto nunca debera

aceptarse un riesgo que pudiera llegar a poner en peligro la propia continuidad de la entidad, pero este listn es demasiado alto. Por debajo de ello hay daos de menores consecuencias, siendo los errores y omisiones la causa ms frecuente - normalmente de poco impacto pero frecuencia muy alta - y otros, como por ejemplo: El acceso indebido a los datos (a veces a travs de redes), La cesin no autorizada de soportes magnticos con informacin crtica (algunos dicen "sensible"), Los daos por fuego, por agua (del exterior como puede ser una inundacin, o por una tubera interior), La variacin no autorizada de programas, su copia indebida, y tantos otros, persiguiendo el propio beneficio o causar un dao, a veces por venganza.

Otra figura es la del hacker, que intenta acceder a los sistemas sobre todo para demostrar (a veces, para demostrarse a s mismo/a) qu es capaz de hacer, al superar las barreras de proteccin que se hayan establecido. Alguien podra preguntarse por qu no se citan los virus, cuando han tenido tanta incidencia. Afortunadamente, este riesgo es menor en la actualidad comparando con aos atrs. Existe, de todas maneras, un riesgo constante porque de forma continua aparecen nuevas modalidades, que no son detectadas por los programas antivirus hasta que las nuevas versiones los contemplan. Un riesgo adicional es que los virus pueden llegar a afectar a los grandes sistemas, sobre todo a travs de las redes, pero esto es realmente difcil - no nos atrevemos a decir que imposible- por las caractersticas y la complejidad de los grandes equipos y debido a las caractersticas de diseo de sus sistemas operativos. En definitiva, las amenazas hechas realidad pueden llegar a afectar los datos, en las personas, en los programas, en los equipos, en la red y algunas veces, simultneamente en varios de ellos, como puede ser un incendio. Podramos hacernos una pregunta realmente difcil: qu es lo ms crtico que debera protegerse? La respuesta de la mayora, probablemente, sera que las personas resultan el punto ms crtico y el valor de una vida humana no se puede comparar con las computadoras, las aplicaciones o los datos de cualquier entidad. Ahora bien, por otra parte, podemos determinar que los datos son an ms crticos si nos centramos en la continuidad de la entidad. Como consecuencia de cualquier incidencia, se pueden producir unas prdidas que pueden ser no slo directas (comnmente que son cubiertas por los seguros)

ms fcilmente, sino tambin indirectas, como la no recuperacin de deudas al perder los datos, o no poder tomar las decisiones adecuadas en el momento oportuno por carecer de informacin. Sabemos que se producen casos similares en gran parte de entidades, pero en general no conocemos a cules han afectado (o lo sabemos pero no podemos difundirlo), porque por imagen estos no se hacen pblicos y el hecho de que se conozcan muchos ms referidos a Estados Unidos y a otros puntos lejanos que respecto de nuestros pases no significa que estemos a salvo, sino que nuestro pudor es mayor y los ocultamos siempre que podemos.

3.

PROCEDIMIENTOS

3.1

Acerca de los procedimientos

Si se piensa certificar ISO, es indispensable tener un manual de procedimientos escrito y llevarlo a cabo al pie de la letra. De esta manera, cabra pensar que un manual de procedimientos es un paso adelante para poder llegar a tener un control sobre toda la plataforma tecnolgica que se tiene instalada en la compaa. A continuacin detallare cuales de los procedimientos propuestos en las guas de aprendizaje expuestas a lo largo de las tres primeras unidades de forma implcita son de vital importancia en el contenido de presente manual de PSI

3.2

Procedimiento de alta de cuenta de usuario

Cuando un elemento de la organizacin requiere una cuenta de operacin en el sistema, debe llenar un formulario que contenga, al menos los siguientes datos: Nombre y Apellido Puesto de trabajo Jefe inmediato superior que avale el pedido Descripcin de los trabajos que debe realizar en el sistema

Consentimiento de que sus actividades son susceptibles de ser auditadas en cualquier momento y de que conoce las normas de buen uso de los recursos (para lo cual, se le debe dar una copia de tales normas).

Explicaciones breves, pero claras de cmo elegir su password.

Asimismo, este formulario debe tener otros elementos que conciernen a la parte de ejecucin del rea encargada de dar de alta la cuenta, datos como: Tipo de cuenta Fecha de caducidad Fecha de expiracin Datos referentes a los permisos de acceso (por ejemplo, tipos de permisos a los diferentes directorios y/o archivos) Si tiene o no restricciones horarias para el uso de algunos recursos y/o para el ingreso al sistema.

3.3

Procedimiento de baja de cuenta de usuario

Este procedimiento es el que se lleva a cabo cuando se aleja un elemento de la organizacin o cuando alguien deja de trabajar por un determinado tiempo (licencia sin goce de sueldo, vacaciones, viajes prolongados, etc.). En base a la explicacin anterior hay, entonces, dos tipos de alejamientos: permanente y parcial. Aqu, es necesario definir un circuito administrativo a seguir, y que como todos los componentes de la poltica de seguridad, debe estar fuertemente apoyado por la parte gerencial de la organizacin. Un ejemplo de este circuito, podra ser: ante el alejamiento de un elemento de la organizacin, la gerencia de personal (o la seccin encargada de la administracin de los RRHH), debe informar en un formulario de Alejamiento de personal, todos los datos del individuo que ha dejado la organizacin, as como de la posicin que ste ocupaba y el tipo de alejamiento (permanente o no).Una vez llegada la informacin al departamento encargado de la administracin de sistemas, se utiliza para dar de baja o inhabilitar la cuenta del usuario.

La definicin de si se da de baja o se inhabilita es algo importante pues, si se da de baja, se deberan guardar y eliminar los archivos y directorios del usuario, mientras que si slo se inhabilita, no pasa de esa accin. Si el alejamiento del individuo no era permanente, al volver a la organizacin, la seccin que haba informado anteriormente de la ausencia, debe comunicar su regreso, por medio de un formulario dando cuenta de tal hecho para volver a habilitar la cuenta al individuo.

3.4

Procedimientos de verificacin de accesos

Debe explicar la forma de realizar las auditoras de los archivos logsticos de ingresos a fin de detectar actividades anmalas. Tambin debe detectar el tiempo entre la auditora y cmo actuar en caso de detectar desviaciones. Normalmente, este trabajo es realizado por programas a los que se les dan normativas de qu y cmo comparar. Escanean archivos de log con diferentes fechas tomando en cuenta las reglas que se le han dado. Ante la deteccin de un desvo, generan reportes informando el mismo. En el procedimiento debe quedar perfectamente indicado quin es el responsable del mantenimiento de estos programas y cmo se acta cuando se generan alarmas.

3.5

Procedimiento para el chequeo del trfico de la red

Permite conocer el comportamiento del trfico en la red, al detectar variaciones que pueden ser sntoma de mal uso de la misma. El procedimiento debe indicar el/los programas que se ejecuten, con qu intervalos, con qu reglas de trabajo, quin se encarga de procesar y/o monitorear los datos generados por ellos y cmo se acta en consecuencia.

3.6

Procedimiento para el monitoreo de los volmenes de correo

Este procedimiento permite conocer los volmenes del trfico de correo o la cantidad de mails en trnsito. Dicho procedimiento se encuentra realizado por programas que llevan las estadsticas, generando reportes con la informacin

pedida. El conocimiento de esta informacin permite conocer, entre otras cosas, el uso de los medios de comunicacin, y si el servidor est siendo objeto de un spam. Como en los casos anteriores, en el procedimiento debe estar explicitado quin es el encargado del mantenimiento y del anlisis de los datos generados, y qu hacer cuando se detectan variaciones.

3.7

Procedimientos para el monitoreo de conexiones activas

Este procedimiento se efecta con el objeto de prevenir que algn usuario deje su terminal abierta y sea posible que alguien use su cuenta. El procedimiento es ejecutado por medio de programas que monitorean la actividad de las conexiones de usuarios. Cuando detecta que una terminal tiene cierto tiempo inactiva, cierra la conexin y genera un log con el acontecimiento.

3.8

Procedimiento de modificacin de archivos

Este procedimiento sirve para detectar la modificacin no autorizada y la integridad de los archivos y, en muchos casos, permite la traza de las modificaciones realizadas. Al igual que en los casos anteriores, debe estar bien determinada la responsabilidad de quin es el encargado del seguimiento y de actuar en caso de alarmas.

3.9

Procedimientos para el resguardo de copias de seguridad

Este procedimiento debe indicar claramente dnde se deben guardar las copias de seguridad y los pasos a seguir en caso de problemas. Para lograr esto, deben estar identificados los roles de las personas que interactan con el rea, a fin de que cada uno sepa qu hacer ante la aparicin de problemas.

3.10

Procedimientos para la verificacin de las mquinas de los usuarios

Este procedimiento permitir encontrar programas que no deberan estar en las mquinas de los usuarios y que, por su carcter, pueden traer problemas de licencias y fuente potencial de virus. El procedimiento debe explicitar los mtodos que se van a utilizar para la verificacin, las acciones ante los desvos y quin/quines lo llevarn a cabo.

3.11

Procedimientos para el monitoreo de los puertos en la red

Este procedimiento permite saber qu puertos estn habilitados en la red, y, en algunos casos, chequear la seguridad de los mismos. El procedimiento deber describir qu programas se deben ejecutar, con qu reglas, quin estar a cargo de llevarlo a cabo y qu hacer ante las desviaciones detectadas.

3.12

Procedimientos de cmo dar a publicidad las nuevas normas de seguridad

Este tipo de procedimiento no siempre es tenido en cuenta. Sin embargo, en una organizacin es muy importante conocer las ltimas modificaciones realizadas a los procedimientos, de tal manera que nadie pueda poner cmo excusa que no conoca las modificaciones. En l, debe describirse la forma de realizar la publicidad de las modificaciones: puede ser mediante un mailing, por exposicin en transparencias, por notificacin expresa, etc.; quin estar a cargo de la tarea y las atribuciones que tiene. Es fundamental tener en cuenta este ltimo punto ya que un porcentaje de los problemas de seguridad, segn est demostrado en estudios de mercado, proviene del desconocimiento de las normas y/o modificaciones a ellas por parte de los usuarios.

3.13 Procedimientos para la determinacin de identificacin de usuario y grupo de pertenencia por defecto

Este procedimiento determina la forma de establecer las identificaciones y los grupos a los que pertenecern los usuarios por defecto en el momento de darlos de alta. En l deben explicarse, concisamente, los pasos a seguir para cambiar los derechos y las identificaciones de los usuarios dados de alta y la manera de documentar los mismos, as tambin como quin ser responsable de la tarea.

3.14

Procedimientos para recuperar informacin

Este procedimiento sirve para reconstruir todo el sistema o parte de l, a partir de las copias de seguridad. En l, deben explicarse todos los pasos a seguir para rearmar el sistema a partir de los back-up existentes, as como cada cunto tiempo habra que llevarlos a cabo y quines son los responsables de dicha tarea.

4.

CHECK-LISTS

Las check-lists, como su nombre lo indica, son listas con un conjunto de tems referentes a lo que habra que chequear en el funcionamiento del sistema. y a manera personal ms que un procedimiento ms considero que es una herramienta que me da un valor importante a la hora de verificar la implementacin de los procedimientos expuestos anteriormente toda vez que hace un chequeo de que se est haciendo o implementando y que cumple con los estndares propuestos por el manual de polticas de seguridad informtica de la corporacin a la cual se est protegiendo de todo tipo de ataques y vulnerabilidades en la red. Los controles propuestos seran los siguientes:

Asegurar el entorno. Qu es necesario proteger? Cules son los riesgos? Determinar prioridades para la seguridad y el uso de los recursos.

Crear planes avanzados sobre qu hacer en una emergencia. Trabajar para educar a los usuarios del sistema sobre las necesidades y las ventajas de la buena seguridad Estar atentos a los incidentes inusuales y comportamientos extraos. Asegurarse de que cada persona utilice su propia cuenta. Estn las copias de seguridad bien resguardadas? No almacenar las copias de seguridad en el mismo sitio donde se las realiza Los permisos bsicos son de slo lectura? Si se realizan copias de seguridad de directorios/archivos crticos, usar chequeo de comparacin para detectar modificaciones no autorizadas. Peridicamente rever todo los archivos de booteo de los sistemas y los archivos de configuracin para detectar modificaciones y/o cambios en ellos.

Tener sensores de humo y fuego en el cuarto de computadoras. Tener medios de extincin de fuego adecuados en el cuarto de computadoras. Entrenar a los usuarios sobre qu hacer cuando se disparan las alarmas. Instalar y limpiar regularmente filtros de aire en el cuarto de computadoras. Instalar UPS, filtros de lnea, protectores gaseosos al menos en el cuarto de computadoras. Tener planes de recuperacin de desastres. Considerar usar fibras pticas como medio de transporte de informacin en la red. Nunca usar teclas de funcin programables en una terminal para almacenar informacin de login o password. Considerar realizar auto log de cuentas de usuario. Concientizar a los usuarios de pulsar la tecla ESCAPE antes de ingresar su login y su password, a fin de prevenir los Caballos de Troya. Considerar la generacin automtica de password.

Asegurarse de que cada cuenta tenga un password. No crear cuentas por defecto o guest para alguien que est temporariamente en la organizacin. No permitir que una sola cuenta est compartida por un grupo de gente. Deshabilitar las cuentas de personas que se encuentren fuera de la organizacin por largo tiempo. Deshabilitar las cuentas dormidas por mucho tiempo. Deshabilitar o resguardar fsicamente las bocas de conexin de red no usadas. Limitar el acceso fsico a cables de red, routers, bocas, repetidores y terminadores. Los usuarios deben tener diferentes password sobre diferentes segmentos de la red. Monitorear regularmente la actividad sobre los Gateway.

SEGUNDA PARTE

DISEO DE LA RED PARA LA EMPRESA QUE SE PROPONE EN LA UNIDAD 1

CONCLUSIONES

BIOGRAFIA

http://www.arcert.gov.ar/webs/manual/manual_de_seguridad.pdf http://www.segu-info.com.ar/politicas/polseginf.htm http://www.wikipedia.com/PSI

Das könnte Ihnen auch gefallen

- 18-Negociación en La Escuela - Revisión Del IntentoDokument3 Seiten18-Negociación en La Escuela - Revisión Del Intentomarta89% (9)

- Guia Metodologica Final 02 03 21 VF Dane IgacDokument71 SeitenGuia Metodologica Final 02 03 21 VF Dane IgacJUAN CAMILO DELGADO GUZMANNoch keine Bewertungen

- Estatuto Resumen ADIFDokument5 SeitenEstatuto Resumen ADIFVanesa García JiménezNoch keine Bewertungen

- Resumen de Empowerment ADokument2 SeitenResumen de Empowerment ALudwingNoch keine Bewertungen

- Alta Magia BlancaDokument10 SeitenAlta Magia BlancaDavid Lozano0% (4)

- Taller Resolución 2115Dokument7 SeitenTaller Resolución 2115INGRY STEFANY MARTINEZ GALINDONoch keine Bewertungen

- Foro Wifi Que Son Los Canales NoDokument2 SeitenForo Wifi Que Son Los Canales Nomanuel soteloNoch keine Bewertungen

- Trámites para La Creación de Una EmpresaDokument10 SeitenTrámites para La Creación de Una EmpresaViky Alejandra Giraldo MoralesNoch keine Bewertungen

- 00-Codigo de EticaDokument50 Seiten00-Codigo de Eticamanuel soteloNoch keine Bewertungen

- Plantilla Taller4mañe2Dokument1 SeitePlantilla Taller4mañe2manuel soteloNoch keine Bewertungen

- Glosario - Tramites Legales para La Constitucion de Una ..Dokument3 SeitenGlosario - Tramites Legales para La Constitucion de Una ..manuel soteloNoch keine Bewertungen

- Evidencia de Conocimiento 2 S2Dokument3 SeitenEvidencia de Conocimiento 2 S2manuel soteloNoch keine Bewertungen

- AA76 E3 PlanteamientodeejerciciosDokument22 SeitenAA76 E3 Planteamientodeejerciciosmanuel soteloNoch keine Bewertungen

- Equipos de Trabajo PDFDokument10 SeitenEquipos de Trabajo PDFJoZger Luiizz Van Mno JrezNoch keine Bewertungen

- Bitácora de Herramientas TICDokument5 SeitenBitácora de Herramientas TICDiana Pat HenaoNoch keine Bewertungen

- Trabajo en Equipo IIDokument11 SeitenTrabajo en Equipo IIIris AvilésNoch keine Bewertungen

- Entrevista El AmorDokument4 SeitenEntrevista El Amormanuel soteloNoch keine Bewertungen

- Emmet FoxDokument45 SeitenEmmet Foxlaurakukito75% (4)

- Soluciones para Problemas Del MSNDokument6 SeitenSoluciones para Problemas Del MSNmanuel soteloNoch keine Bewertungen

- GUIA PARA LA ELABORACIÓN DE MAPAS DE PROCESO - Versión 0 - 10 Septiembre - Guia - ProcesosDokument4 SeitenGUIA PARA LA ELABORACIÓN DE MAPAS DE PROCESO - Versión 0 - 10 Septiembre - Guia - Procesosmanuel soteloNoch keine Bewertungen

- Recomendaciones PSIDokument60 SeitenRecomendaciones PSImanuel soteloNoch keine Bewertungen

- InstalacionDokument6 SeitenInstalacionpyrena19Noch keine Bewertungen

- Foro - Powers.cl Viewtopicrouter600configuracionespanolDokument22 SeitenForo - Powers.cl Viewtopicrouter600configuracionespanolmanuel soteloNoch keine Bewertungen

- Manual Deep FreezeDokument112 SeitenManual Deep FreezewisitoNoch keine Bewertungen

- CurpDokument1 SeiteCurpKike BarreraNoch keine Bewertungen

- Carta 000387 2023Dokument66 SeitenCarta 000387 2023Esau AtoNoch keine Bewertungen

- RD0005 - 2022EF5001 Directiva de Programación Multianual Formul PresupDokument4 SeitenRD0005 - 2022EF5001 Directiva de Programación Multianual Formul PresupJHONNY NICOLAS DE LA CRUZNoch keine Bewertungen

- La Credibilidad Del Testigo y Del Perito Al Momento de Valorar La Prueba en El Proceso Penal, en El Distrito Nacional en El Año 2019. PDFDokument108 SeitenLa Credibilidad Del Testigo y Del Perito Al Momento de Valorar La Prueba en El Proceso Penal, en El Distrito Nacional en El Año 2019. PDFbuscandoinfNoch keine Bewertungen

- Constancias Otorgadas A ENERO 2016 PDFDokument13 SeitenConstancias Otorgadas A ENERO 2016 PDFMario MoralesNoch keine Bewertungen

- Mundo Contemporaneo Modulo 2Dokument58 SeitenMundo Contemporaneo Modulo 2DexterBeNoch keine Bewertungen

- Investigacion de Accidentes de TransitoDokument104 SeitenInvestigacion de Accidentes de TransitoAntonio Flores ChoqueNoch keine Bewertungen

- Ejemplo de Habeas CorpusDokument4 SeitenEjemplo de Habeas Corpuscdnn 1225Noch keine Bewertungen

- Convocatoria Asamblea General Ordinaria ÁlamoDokument1 SeiteConvocatoria Asamblea General Ordinaria ÁlamoAngie HernandezNoch keine Bewertungen

- Elabora Un Cuadro ComparativoDokument4 SeitenElabora Un Cuadro ComparativoOscar DavidNoch keine Bewertungen

- Presentacion FoncodesDokument31 SeitenPresentacion FoncodesKlever Yonny Aranibar EscuderoNoch keine Bewertungen

- Material de Apoyo. Derecho Procesal Civil I. La DemandaDokument15 SeitenMaterial de Apoyo. Derecho Procesal Civil I. La DemandaFELIPE VILLATORONoch keine Bewertungen

- Liberalismo Pedagogico de 1837Dokument3 SeitenLiberalismo Pedagogico de 1837Romiglio AlejandroNoch keine Bewertungen

- Compra y Venta NuevoDokument3 SeitenCompra y Venta NuevoPool Meza QuispeNoch keine Bewertungen

- Tipicidad y Tipo PenalDokument12 SeitenTipicidad y Tipo PenalperitacionencriminalisticaNoch keine Bewertungen

- Ley No. 53-07 Sobre Crímenes y Delitos de Alta TecnologíaDokument4 SeitenLey No. 53-07 Sobre Crímenes y Delitos de Alta Tecnologíaalejandrorg1982Noch keine Bewertungen

- Carta de Presentación Fusion LCDokument10 SeitenCarta de Presentación Fusion LCErnesto RangelNoch keine Bewertungen

- 06 Historia Solucionario 09 Ceprunsa 2022 I Fase PDFDokument15 Seiten06 Historia Solucionario 09 Ceprunsa 2022 I Fase PDFJorge Said Paredes SucaNoch keine Bewertungen

- Instrumento Caracterización SociodemográficaDokument2 SeitenInstrumento Caracterización SociodemográficaOLGA LUCIA GAITANNoch keine Bewertungen

- Rofman, A Romero. L. 1972. Sistema Socio-Económico y Estructura Regional en La Argentina.Dokument10 SeitenRofman, A Romero. L. 1972. Sistema Socio-Económico y Estructura Regional en La Argentina.Maryu FormosoNoch keine Bewertungen

- Resolucion 13538 EXENTA - 13 SEP 2022Dokument2 SeitenResolucion 13538 EXENTA - 13 SEP 2022deniall4bNoch keine Bewertungen

- Actividad 3 - TecnocenterDokument22 SeitenActividad 3 - TecnocenterFranco Alexander CocaNoch keine Bewertungen

- SCTR Empleados - GRUPO ECOIDokument4 SeitenSCTR Empleados - GRUPO ECOIGonzalo Carpio VeraNoch keine Bewertungen

- Boletín Oficial Del Ministerio de Defensa: SumarioDokument81 SeitenBoletín Oficial Del Ministerio de Defensa: SumarioguillevallegarciaNoch keine Bewertungen