Beruflich Dokumente

Kultur Dokumente

SI Questinario

Hochgeladen von

Walber Da MattaOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

SI Questinario

Hochgeladen von

Walber Da MattaCopyright:

Verfügbare Formate

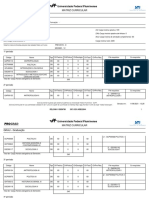

SISTEMAS DE INFORMAO SEGURANA DA INFORMAO ALUNO: ______________________________ DATA: 14/05/2012 PROF.

: CLEUDSON CAVALCANTE

QUESTIONRIO

1. 2. 3. 4. 5. 6. O que Esteganografia? Cite algumas formas de estaganografia. Uma informao esteganografada pode ser criptografada? A esteganografia tem a mesma funcionalidade da criptografia? Explique. Quais os passos da esteganografia digital? Segundo a BS7799, que controle reduz o risco de negligencia? a) Segregao de responsabilidades? b) Termo de no divulgao (non disclousure agreement) c) Campanha de concientizao d) Permetro de segurana Que clausula da BS799 visa a proteo de direitos autorais? a) Classificao de ativos b) Poltica de segurana c) Controle de acesso d) Conformidade Qual o primeiro passo efetivo para resolver qualquer esforo de segurana da informao? a) Analise de riscos b) Poltica de segurana c) Plano de continuidade de negcios d) Auditoria Na poltica de segurana, o documento que deve ser elaborado para casa ambiente existente e direcionado para dois pblicos quem cuida e quem usa, se denomina: a) Diretriz b) Carta do presidente c) Norma d) Procedimento Operacional A gesto de segurana deve focar fundamentalmente em: a) Aes preventivas, evitando os incidentes de segurana b) Aes detectivas, detectando os incidentes de segurana c) Aes corretivas, eliminando as vulnerabilidades e garantindo a continuidade das operaes de negocio. A organizao deve considerar o Security Officer como: a) A rea de avaliao dos riscos que afetam a empresa b) A rea que no autoriza as operaes de negocio que expem a organizao c) A rea que viabiliza as operaes de negocio, provendo a segurana d) A rea responsvel pelo desenvolvimento e aprovao da poltica de segurana da organizao e) A rea que implementa todos os controles de segurana da organizao A primeira atividade que o Security Officer deve executar numa organizao de: a) Execuo, implementando protees de segurana em pontos que foram determinados como crticos b) Planejamento, definindo o programa de segurana da organizao e as responsabilidades e processos da rea c) Definio das melhores prticas de tecnologia do mercado

7.

8.

9.

10.

11.

12.

13.

14.

15.

16.

17.

18.

19.

d) Estruturao da rea de auditoria de segurana, garantindo a descoberta de vulnerabilidades e o teste dos controles existentes e) Avaliao da segurana fsica do ambiente, tradicional fraqueza de uma organizao Ataques conhecidos como Denial of Service (Negao de Servio) so os que afetam diretamente qual dos princpios bsicos da segurana da informao abaixo relacionados? a) Confidencialidade b) Integridade c) Disponibilidade d) Autenticao e) No repudio O ataque que consistem em enviar um pacote ICMP maior que 65 kbytes para a mquina atacada conhecido como: a) Pingo f Death b) Packet Snnifing c) Session Hijacking d) Tear Drop e) Syn Flood Firewalls so componentes de uma poltica de segurana que visam restringir ou controlar o fluxo de informao entre (escolha a alternativa que melhor complete a sentena): a) A rede local e a internet b) Redes departamentais de uma empresa/organizao c) Duas ou mais redes quaisquer, com necessidades de segurana distintas d) Os servidores e as estaes clientes e) Maquinas de diferentes domnios da internet Em alguns firewalls podemos dizer que pacotes de determinados endereos s sero aceitos se vierem de determinada interface do firewall. Essa uma configurao que visa a proteo contra: a) Syn Flood b) Pacotes fragmentados c) IP Spoofing d) Quebra de senhas do firewall e) Varredura de portas Considere as informaes abaixo a respeito da DMZ (zona desmilitarizada): I) Utilizada para disponibilizar servios de menor confiabilidade II) Isola os servios privados dos pblicos III) As mquinas da DMZ costumam ficar no mesmo segmento da rede local a) Somente a alternativa I esta correta b) As alternativas I e II esto corretas c) As alternativas I, II e III esto corretas d) As alternativas II e III esto corretas e) Somente a alternativa III esta correta Quais as duas principais aplicaes de um scanner de vulnerabilidades? a) Acompanhamento da instalao de novos hosts e inventrio de recursos b) Auditoria e verificao final de configurao de hosts c) Auditoria e pesquisa de novos tipos de vrus d) Nenhuma da respostas A criptografia permite a transformao de uma mensagem para um formato incompreensvel, no entanto qual dos itens abaixo no possui suporte atravs da implementao de criptografia? a) Disponibilidade b) Integridade c) Autenticao d) Confidencialidade e) Irretratabilidade

20. O que Phishing? 21. Os _______________ so monitores de rede que procuram comportamentos suspeitos e permitem que algumas aes sejam tomadas. a) Antivrus b) Antispywares c) Sistemas de deteco de intrusos d) Roteadores e) Nra 22. O que engenharia social? 23. Em 1996 hackers atacaram um provedor de internet de Nova York. Eles mandaram 50 pacotes SYN por segundo para os computadores que no conseguiam processar essa quantidade de enorme de pacotes e simplesmente pararam de funcionar. O texto acima refere-se a um ataque de: a) DoS b) IP Spoofing c) Man-in-the-middle d) Syn Spoofing e) Worms 24. Um plano de continuidade de negcios um conjunto de aes estruturadas que so adotadas por organizaes para suportar problemas e situaes adversas durante a ocorrncia de um desastre. Diante deste contexto, e aps a analise das proposies abaixo, pode-se afirmar que as principais aes que envolvem a Continuidade de Negcios so (marque a sequencia de respostas correta): I) Analise dos riscos existentes II) Consulta aos diretores III) Analise do impacto dos negcios IV) Estratgia de recuperao V) Plano de continuidade a) V, V, V, F, V, F b) F, V, V, V, V, V c) V, V, V, V, V, V d) V, F, V, V, V, V e) F, V, V, F, F, F 25. Quais os princpios bsicos da segurana da informao, abaixo relacionados? a) Autenticidade, criticidade e confidencialidade b) Disponibilidade, autenticidade e integridade c) Confidencialidade, disponibilidade e integridade d) Autenticidade, no-repudio e integridade e) No-repudio, no-confidencialidade e autenticidade 26. Qual a origem da Norma NBR ISO/IEC 7799? 27. A Norma ISO/IEC 17799 a verso internacional da BS7799? Justifique. 28. A Norma BS7799 foi dividida em quantas partes e quais so elas? 29. O que segurana da informao? 30. Como avaliar riscos relacionados a segurana da informao de uma organizao? 31. Qual o objetivo das Polticas de Segurana da Informao, dentro de uma organizao? 32. O que COBIT e ITIL e como so aplicados em uma organizao? 33. Existe diferena entre governana corporativa e governana de TI? 34. Em que consiste o Ato Sabanes-Oxley? 35. Em que consiste um sistema de gesto ERP? 36. Caracterize sistemas de relacionamento com clienteS CRM. 37. Caracterize os modelos CMM, EVA, TCO e ROI.

Das könnte Ihnen auch gefallen

- Mapa Mental Adestramento Canino PDFDokument2 SeitenMapa Mental Adestramento Canino PDFFelipe EnsNoch keine Bewertungen

- Questões para EstudoDokument4 SeitenQuestões para EstudoSérgio SilasNoch keine Bewertungen

- Atividade Sobre A Geopolitica Do Pós-Guerra-Médio e TécnicosDokument3 SeitenAtividade Sobre A Geopolitica Do Pós-Guerra-Médio e TécnicosEmerson MartinsNoch keine Bewertungen

- Relação Escolas de SalvadorDokument26 SeitenRelação Escolas de SalvadorFernanda PazNoch keine Bewertungen

- Émille Durkheim - Estudo Dirigido PDFDokument3 SeitenÉmille Durkheim - Estudo Dirigido PDFDalilla CostaNoch keine Bewertungen

- Edital Preg 2016 010Dokument295 SeitenEdital Preg 2016 010Lucio Rodrigues NetoNoch keine Bewertungen

- FayolDokument39 SeitenFayolvandemberg1Noch keine Bewertungen

- Sim Next Cadastrar DispositivosDokument10 SeitenSim Next Cadastrar DispositivosCindapa MobileNoch keine Bewertungen

- Gelson ConteúdoDokument9 SeitenGelson ConteúdoFernando Oliveira ManaçaNoch keine Bewertungen

- 200.010.016 - Procedimento Cor Do MêsDokument4 Seiten200.010.016 - Procedimento Cor Do MêsosmarNoch keine Bewertungen

- Carteira Trabalho em AlturaDokument257 SeitenCarteira Trabalho em AlturaJean DantasNoch keine Bewertungen

- CORRIGIDA Dissertação CAO - Cap KatoDokument229 SeitenCORRIGIDA Dissertação CAO - Cap KatoRamiro AraújoNoch keine Bewertungen

- Odilon Chaves A Cura Da Maledicencia PDFDokument3 SeitenOdilon Chaves A Cura Da Maledicencia PDFDavi AlmeidaNoch keine Bewertungen

- Problemas Com As Quatro OperaçõesDokument1 SeiteProblemas Com As Quatro OperaçõesGilberto SilvaNoch keine Bewertungen

- O Conceito de Gênero e Suas Representações SociaisDokument11 SeitenO Conceito de Gênero e Suas Representações SociaisDelmax Maker BeatzNoch keine Bewertungen

- Belicor - Laudo Pericial Conta-CorrenteDokument22 SeitenBelicor - Laudo Pericial Conta-CorrenteCalculo Revisional De Juros Abusivos100% (1)

- MatrizCurricular2021 1623428916777Dokument64 SeitenMatrizCurricular2021 1623428916777Daniel KNoch keine Bewertungen

- Hemostasiaecoagulao 20220930085950Dokument92 SeitenHemostasiaecoagulao 20220930085950Vitoria CristinaNoch keine Bewertungen

- Projeto FinalDokument9 SeitenProjeto FinalSilas AndradeNoch keine Bewertungen

- Apresentação Weber, Max. Relações Comunitárias ÉtnicasDokument6 SeitenApresentação Weber, Max. Relações Comunitárias Étnicassucamattos2454100% (1)

- Apostila Magias Ifa PDF FreeDokument57 SeitenApostila Magias Ifa PDF FreeRaykka MoonNoch keine Bewertungen

- Conquista Da América Espanhola Foi o Nome Dado Ao Processo de Dominação Dos Espanhóis Sobre Os Nativos Encontrados Na América RecémDokument5 SeitenConquista Da América Espanhola Foi o Nome Dado Ao Processo de Dominação Dos Espanhóis Sobre Os Nativos Encontrados Na América RecémSimoneValadaresNoch keine Bewertungen

- Futebol Politica e Religiao Nao Se DiscuteDokument2 SeitenFutebol Politica e Religiao Nao Se DiscuteAurimar Bianchi JuniorNoch keine Bewertungen

- Niveis de PlanejamentoDokument6 SeitenNiveis de Planejamentoangelo jesusNoch keine Bewertungen

- Popula Cao Gerald 1Dokument325 SeitenPopula Cao Gerald 1Jesrael FonsecaNoch keine Bewertungen

- Teologia Negra Da Libertação EST PDFDokument24 SeitenTeologia Negra Da Libertação EST PDFSandro PereiraNoch keine Bewertungen

- Leitura para - PeregrinosDokument150 SeitenLeitura para - PeregrinosValtino AnselmoNoch keine Bewertungen

- Apostila de Ingles TecnicoDokument143 SeitenApostila de Ingles Tecnicorafaelmecatronic100% (1)

- Lucas 23Dokument5 SeitenLucas 23prsandromachadoNoch keine Bewertungen

- Relatorio Estatistico 2020 - IGREJADokument2 SeitenRelatorio Estatistico 2020 - IGREJAGeraldinho PereiraNoch keine Bewertungen