Beruflich Dokumente

Kultur Dokumente

MINICOMPUTADORAS-sist13 03

Hochgeladen von

Alan Gutierrez AltamiranoOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

MINICOMPUTADORAS-sist13 03

Hochgeladen von

Alan Gutierrez AltamiranoCopyright:

Verfügbare Formate

MSc. Elwyn Melndez C.

CONTENIDO:

CONCEPTOS DE SEGURIDAD DEL SISTEMA

DETERMINACIN DE PROBLEMAS.

Hoy en da no es descabellado catalogar a IBM como

uno de los sistemas operativos ms seguros de la

industria, debido, entre otras cosas, a que:

Es un sistema que requiere un conocimiento muy

especfico para ser administrado y operado, y por

tanto, tambin para ser atacado.

Es un sistema en el que la seguridad ha ido de la mano

de su desarrollo desde prcticamente sus orgenes,

otorgndole una ms que merecida relevancia.

Aunque es un sistema que atiende entornos complejos,

no deja de ser un sistema concebido desde la

simplicidad. Y la simplicidad es siempre un aliado de la

seguridad.

El sistema operativo tiene una comunin perfecta con

las caractersticas de seguridad que puede ofrecer el

hardware (por ejemplo, el cifrado de datos) y la

integracin con otras plataformas.

Aunque no tiene necesariamente que ser as, es

frecuente que los 400 estn en el back de una

instalacin. Esto implica que la relacin con el exterior

y sus ataques es muy limitada y est fuertemente

controlada, conviertiendo a los ataques internos en

principales candidatos.

La seguridad en IBM se basa en el concepto del diseo

basado en objetos. Esto abre la veda para poder

implementar la seguridad en diversas capas, como por

ejemplo, la utilizacin de perfiles de usuario, permisos

de los objetos, firma de los objetos y verificaciones de

integridad de los mismos.

Los objetos se empaquetan en contenedores que

agrupan objetos consistentes entre s, as como con el

contenedor. Los objetos estn siempre encapsulados

en estos contenedores, lo que tiene una implicacin

vital para la seguridad. Un objeto nunca puede ser

usado si el uso requiere que se pierda consistencia con

el tipo de objeto y su contenedor.

En sntesis, la seguridad estar principalmente basada

en relaciones entre usuarios y recursos:

Desde la ptica de los usuarios, en sentido creciente,

los perfiles de usuario, las descripciones de tareas, los

perfiles de grupo y los valores de sistema.

Desde la ptica de los recursos, tambin en sentido

creciente, los objetos individuales, las libreras y

directorios, las listas de autorizacin y los valores del

sistema.

Trabajar con los valores del sistema. Work with

System Values (WRKSYSVAL).

Para inspeccionar los valores del sistema, solicitaremos

la ejecucin de WRKSYSVAL, siendo preferente la

obtencin de un fichero que nos permita localizar

despus los parmetros:

WRKSYSVAL SYSVAL(*SEC) (mostrar los valores en

pantalla, slo es til para consultas especficas)

WRKSYSVAL SYSVAL(*SEC) OUTPUT (*PRINT)

(enviar al spool de impresin el resultado, puede ser

interesante para tener una copia en papel)

WRKSYSVAL SYSVAL(*SEC) OUTPUT (*FILE) fichero

(grabar la ejecucin en el fichero especificado, lo

recomendable.)

Siguiendo el mismo orden que aparece, aprenderemos

a interpretar los siguientes grupos de parmetros:

Nivel de Seguridad (QSECURITY)

Valores de sistema generales de seguridad

Valores de sistema relacionados con la seguridad

Valores de sistema de backup y restauracin

relacionados con la seguridad.

Valores de seguridad que aplican a las contraseas

Valores de sistema que controlan los parmetros de

auditora

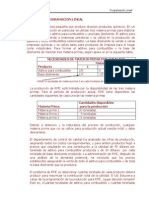

1. QSECURITY (Nivel de seguridad)

El nivel de seguridad es un valor numrico que

establece las condiciones de contorno generales del

nivel de seguridad. Es un nmero creciente, lo que

implica que valores ms elevados implican una

seguridad ms elevada. Los niveles estndares de

seguridad en un 400 son los siguientes:

Nivel 10 (Seguridad del sistema no obligatoria, no es

posible establecerlo) .

Nivel 20 (Seguridad sign-on)

Nivel 30 (Seguridad sign-on y de recursos)

Nivel 40 (Seguridad sign-on, de recursos y proteccin

de integridad).

Nivel 50 (Seguridad sign-on, de recursos y proteccin

de integridad mejorada).

2. Valores de sistema generales de seguridad

En este apartado estudiaremos algunos parmetros que

guardan relacin con aspectos generales de la

seguridad del sistema. Son los siguientes:

Allow User Domain Objects (QALWUSRDMN). Este

parmetro dicta qu libreras del sistema permitirn la

existencia de objetos de usuarios de los tipos

*USRSPC, *USRIDX, and *USRQ. El valor

recomendado es *ALL, aunque yo soy partidario de

permitir slo la presencia de estos objetos en la librera

de temporales QTEMP.

Authority for New Objects (QCRTAUT). Define la

autoridad pblica para un objeto de nueva creacin

cuando la autoridad de creacin de la libera en la que

estar ese nuevo objeto es *SYSVAL y el nuevo objeto

creado tiene la autoridad pblica *LIBCRTAUT. No es

excesivamente relevante, y se recomienda el valor

*CHANGE.

Display Sign-On Information (QDSPSGNINF). Define

si se mostrar informacin en el sign-on: fecha de

ltima conexin, nmero de intentos de conexin

invlidos y nmero de das que restan hasta la

expiracin de la clave. El valor recomendado es 1

(activo)

Inactive Job Time-Out Interval (QINACTITV).

Nmero de minutos que se permite antes de que se

tomen acciones sobre los jobs inactivos. Es usual que

este parmetro est a *NONE (no se realizan estas

verificaciones por parte del sistema), delegando la

monitorizacin en la supervisin manual de los

operadores.

Inactive Job Time-Out Message Queue

(QINACTMSGQ). Aplica slo si tenemos las

verificaciones de inactividad activas. Dicta qu accin

tomar si se produce un timeout. El valor recomendable

es *ENDJOB (finalizacin del job), si bien lo usual es

que estas tareas administrativas se realicen desde sala

por parte de los operadores.

Limit Device Sessions (QLMTDEVSSN). Establece si se

permite a los usuarios estar conectados a ms de un

dispositivo. Por motivos obvios (usuarios que

comparten contrasea) se recomienda que este valor

est a 1 (un nico dispositivo por usuario)

Limit Security Officer (QLMTSECOFR). Es ideal para

restrigir la capacidad de login de usuarios privilegiados

(aquellos con atribuciones *ALLOBJ o *SERVICE) a

slo algunas estaciones especialmente protegidas. Se

recomienda hacer uso de esta funcionalidad

(parmetro a 1), lo que impedir que en caso de

compromiso de los usuarios privilegiados, se pueda

ganar consola desde cualquier estacin.

Maximum Sign-On Attempts (QMAXSIGN). Nmero

mximo de intentos errneos de conexin. Un valor de

3 intentos es razonable.

Action When Sign-On Attempts Reached

(QMAXSGNACN). Qu hacer si se supera el nmero

mximo de intentos errneos de conexin. Lo

recomendable es poner este parmetro a 3, lo que

implicar deshabilitar el usuario y el dispositivo

asociado, frenando los intentos de acceso mediante

fuerza bruta.

Retain Server Security (QRETSVRSEC). Este

parmetro dictaminar si es factible conservar en el

sistema informacin descifrable relacionada con la

autenticacin de usuarios, o de listas de validacin

(*VLDL). Se recomienda dejar a 0, lo que implica que

no se rentendr esta informacin.

Remote Sign-On Control (QRMTSIGN). Empleado

para gestionar conexiones remotas, lo que incluye

conexiones Telnet (las ordinarias) y los pass-through

que existan entre particiones (prctica muy

extendida). El valor recomendado es *FRCSIGNON, lo

que har que las conexiones remotas tengan que pasar

por el servicio de sign-on ordinario.

Scan File Systems (QSCANFS). Permite construir

mecanismos para el escaneo de sistemas de ficheros en

busca de, por ejemplo, malware. Se recomienda el

valor *ROOTOPNUD, para que al menos se escanee el

sistema de ficheros del root. No perdamos de vista que

este parmetro requiere que se hayan definido las

listas de qu, dnde y cmo mirar.

Scan File Systems Control (QSCANFSCTL). Similar al

anterior. El valor *NONE es el recomendado.

Share Memory Control (QSHRMEMCTL). Define qu

usuarios tienen potestad para hacer uso de la memoria

compartida con capacidad de ser escrita. El valor

recomendado es 1, lo que permite hacer uso de la

memoria compartida.

Use Adopted Authority (QUSEADPAUT). Define qu

usuarios pueden crear programas con la autoridad

especial que permite la adopcin de autoridades

(*USEADPAUT(*YES). El valor recomendado es

*NONE, lo que provocar que todos los usuarios

pueden hacer uso de las autoridades adoptadas slo en

caso de que el perfilado de los programas y servicios lo

permita. Es preferible delegar en el correcto perfilado

antes que frenar la capacidad de desarrollo y

operacin.

3. Valores de sistema relacionados con la

seguridad

Automatic Device Configuration (QAUTOCFG).

Determina si los dispositivos aadidos al sistema

deben configurarse automticamente o no. El valor

recomendado es 0 (desactivado), con la idea de

prevenir la conexin sin supervisin de dispositivos

maliciosos.

Automatic Configuration of Virtual Devices

(QAUTOVRT). Determina si los dispositivos virtuales

procedentes de pass-through y/o va TELNET sern

configurados automticamente o no. El valor

recomendado es 0 (desactivado)

Device Recovery Action (QDEVRCYACN). Establece

las acciones a tomar cuando se producen errores I/O

en el tratamiento de tareas. El valor recomendable es

*DSCMSG (desconexin del job y posterior envo del

mensaje de error al usuario en el prximo sign-on)

Disconnected Job Time-Out Interval (QDSCJOBITV).

Guarda relacin con el anterior. Es el tiempo en

minutos para que el sistema termine los jobs

interrumpidos. Se recomiendan 240 minutos,

suficientes para tomar acciones y a la par, impedir la

presencia de tareas muertas en la cola.

Remote Service Attribute (QRMTSRVATR). Establece

si es posible analizar sistemas remotamente a travs de

las utilidades de servicio remoto. Se recomienda no

activar esta caracterstica (valor 0) por motivos ms

que obvios. Puntualmente puede habilitarse, siempre

que se tengan las mximas precauciones y que el

proceso est debidamente supervisado.

4. Valores de sistema de backup y restauracin

relacionados con la seguridad.

Debemos revisar los siguientes parmetros:

Verify Object on Restore (QVFYOBJRST). Este

parmetro determina si los objetos que han de ser

restaurados deben tener firmas digitales para verificar

su idoneidad y permitir su restauracin. Se

recomienda que est activo, con el valor 3, lo que har

que slo se restauren comandos firmados y objetos

firmados en caso de que las firmas sean vlidas. Por

desgracia, el uso de componentes firmados no es una

prctica muy extendida.

Force Conversion on Restore (QFRCCVNRST). Este

parmetro indicar si es preciso forzar la conversin de

determinados objetos en el momento de restaurar,

como por ejemplo, programas (*PGM) y programas de

servicio (*SRVPGM), as como paquetera SQL

(*SQLPKG) y mdulos (*MODULE). La idea es dotar

de mejor integridad al proceso de restauracin, ya que

los objetos que no puedan convertirse al no contener

suficiente informacin no sern restaurados. El valor

mnimo recomendado para el parmetro es 3, lo que

implica que los objetos en los que haya sospecha de

adulteracin o simplemente presencia de errores,

sern convertidos antes de ser empleados.

Allow Restoring of Security-Sensitive Objects

(QALWOBJRST). Establece si los objetos considerados

de alta sensibilidad son susceptibles de recuperacin.

El valor en operacin debe ser *NONE, es decir, no se

permite la recuperacin de objetos sensibles, pero por

necesidades obvias, en un evento de restauracin debe

estar a *ALL, lo que permitir ejecutar la restauracin

siempre y cuando se disponga de la autoridad

adecuada.

5. Valores de seguridad que aplican a las contraseas

Los parmetros a estudiar son los siguientes:

Password Expiration Interval (QPWDEXPITV).

Determina la vida til de la contrasea en das para

forzar su cambio. Se recomienda que sea de 30 a 90

das.

Password Level (QPWDLVL). El nivel de contrasea

permite a los administradores seleccionar entre claves

de 1 a 10 dgitos, o bien de 1 a 128 dgitos. El valor

adecuado debe discutirse con los administradores de

seguridad, ya que forzar hasta 128 dgitos puede tener

repercusiones en otros sistemas que beban del 400 y

que no admitan tales longitudes.

Minimum Length of Passwords (QPWDMINLEN).

Longitud mnima de las claves. Se recomienda un mnimo

de 6 caracteres para evitar claves sencillas.

Maximum Length of Passwords (QPWDMAXLEN).

Longitud mxima de las claves. El fabricante recomienda 8

caracteres, si bien esto puede ser modificado de acuerdo a

los administradores.

Required Difference in Passwords (QPWDRQDDIF). Este

parmetro nos dir si el sistema requiere que las claves que

usemos deban ser o no diferentes a las anteriores. El valor

recomendado es 5, lo que equivale a que el sistema

comprobar que la nueva contrasea no sea ninguna de las

escogidas en las 10 ltimas ocasiones. Este punto es

siempre fuente de controversia, ya que los administradores

lo querrn tener a 0 (se permite duplicidad) por facilitar la

operativa y por disminuir las quejas de los usuarios.

Restricted Characters for Passwords (QPWDLMTCHR).

Este parmetro indica si se limitar la presencia de ciertos

caracteres en las contraseas. El fabricante recomienda

limitar el uso de vocales para construir claves ms slidas

(impiden la construccin de palabras). Los caracteres #, $ y

@ suelen estar restringidos igualmente por compatibilidad

con otros sistemas.

Restriction of Consecutive Digits for Passwords

(QPWDLMTAJC). Este parmetro nos indica si se permite

la adyacencia numrica en las claves. Por ejemplo, si una

clave que sea 12345 o 12er45 se permite o no. La idea es

prevenir el uso de fechas, nmeros de DNI, etc. como

contraseas. Por defecto es una opcin que se permite, y no

suele estar restringida por asuntos de operatividad. Carne

de discusin con los administradores, y nunca fcil de

resolver.

Restriction of Repeated Characters for Passwords

(QPWDLMTREP). Similar al anterior, pero en vez de

dgitos, este parmetro dictamina si un caracter puede

estar repetido en una clave o no. Por ejemplo, la clave

ekgDf4e, que contiene dos veces el carcter "e". Por

defecto est a 0, luego se permiten. A discutir con los

administradores. Slo justificara su uso en

instalaciones de mxima seguridad, y cuando se

considere que aporta mejoras a la gestin de

contraseas.

Character Position Difference for Passwords (QPWDPOSDIF).

Controla la repeticin de los mismos caracteres en las mismas

posiciones respecto a claves anteriores. Es algo enrevesado, y

suele estar desactivado (valor a 0). Nunca lo he visto activo.

Requirement for Numeric Character in Passwords

(QPWDRQDDGT). Este parmetro indica si se requiere la

presencia de nmeros en la contrasea o no. La idea es prevenir

la existencia de claves dbiles con slo caracteres (palabras

sencillas como hola, root, usuario, etc.). Por defecto viene a 0, es

decir, no se exige, aunque yo lo veo una prctica recomendable.

Password Approval Program (QPWDVLDPGM). Determina si

existen medios de aceptacin adicionales de las claves elegidas

antes de ser incorporadas al sistema. No suele estar activo, ya que

el sistema slo acepta programas de aprobacin que residan en

pools de almacenamiento auxiliares (ASP, Auxiliary Pool

Storage), lo que implica costes adicionales. Por defecto viene a

*NONE, es decir, no se emplean programas de aceptacin

adicionales.

6. Valores de sistema que controlan los parmetros

de auditora

Esta coleccin de parmetros nos darn informacin

relevante sobre los mecanismos de auditora

intrnsecos de la plataforma, y es crucial tratarlos con

sumo cuidado. Son los siguientes:

Auditing Control (QAUDCTL). El el parmetro

primario. Este parmetro indicar si estn activas o

inactivas las medidas de auditora de los parmetros

QAUDLVL y QAUDLVL2, la auditora de cambios en

objetos objetos mediante Change Object Auditing

(CHGOBJAUD), los comandos de cambio de auditora

DLO (CHGDLOAUD) y la auditora a usuarios que se

efecte mediante (CHGUSRAUD). Por defecto est a

*NONE, lo que implica que esta auditora no se realiza.

Si no existen problemas de rendimiento, yo aconsejo

que est en los valores *OBJAUD (cambios en objeto

mediante los comandos CHGOBJAUD, CHGDLOAUD

y CHGAUD) y *AUDLVL (se auditan las funciones

definidas en QAUDLVL, QAUDLVL2, as como el

comando (CHGUSRAUD) Change User Audit. Es

aconsejable, mediante el parmetro *NOQTEMP, que

las acciones de auditora no se ejecuten en la librera

de temporales QTEMP, ya que no suele aportar nada

ms que consumo de recursos.

Auditing End Action (QAUDENDACN). Este

parmetro nos indica qu debe hacer el sistema si la

auditora est funcionando y por cualquier razn

(principalmente, disco lleno) no se pueden seguir

grabando entradas a la bitcora de auditora. Lo usual

es que est a *NOTIFY, lo que har que se enven

mensajes CPI2283 a las colas QSYSOPR y QSYSMSG

para que los operadores puedan tomar las acciones

establecidas en caso de falta de espacio.

Auditing Force Level (QAUDFRCLVL). Define cmo

articular el paso de la bitcora de auditora de memoria

a almacenamiento en disco. Se recomienda el valor

*SYS, lo que har que el sistema decida en base a

criterios de rendimiento cundo migrar los registros.

En algunas ocasiones son los operadores los que

realizan los trnsitos, aunque lo usual es que sea el

sistema el que se ocupe.

Auditing Level (QAUDLVL). Nivel primario de

auditora. Junto a QAUDLVL2 dictaminar que eventos

de seguridad sern grabados en el registro de

auditora. Este comando admite muchsimos valores, y

debe ser discutido con los administradores. Como

mnimo, deberan grabarse los eventos de fallo de

autoridad (*AUTFAIL), las operaciones de creacin de

objetos (*CREATE), de eliminacin (*DELETE), las

acciones que afectan a jobs (*JOBDTA) y las

relacionadas con seguridad (*SECURITY), pero en

funcin a la instalacin, pueden ser muchos ms.

Auditing Level Extension (QAUDLVL2). Se emplea

cuando son necesarios ms de 16 valores de auditora,

siendo una extensin del anterior.

Auditing for New Objects (QCRTOBJAUD).

Determina el valor de auditora para los objetos de

nueva creacin, siempre y cuando la librera donde

est ese nuevo objeto est puesta en *SYSVAL.

Tambin es el valor que controla los nuevos

documentos del sistema que no estn en contenedores.

Un buen valor es auditar los cambios, mediante

*CHANGE. Ojito porque, por defecto, est desactivada

(*NONE).

Resumen:

Estos son los principales valores del sistema que tienen

relacin con la seguridad. No son los nicos, y slo

deben tomarse como una gua de lo que usualmente se

suele comprobar para dictaminar si la parametrizacin

de seguridad de un AS/400 es razonable o no.

Das könnte Ihnen auch gefallen

- Trabajo SsDokument9 SeitenTrabajo SsAlan Gutierrez AltamiranoNoch keine Bewertungen

- 3088 8803 1 SMDokument14 Seiten3088 8803 1 SMAlan Gutierrez AltamiranoNoch keine Bewertungen

- Fabrica de CalzadoDokument1 SeiteFabrica de CalzadoAlan Gutierrez AltamiranoNoch keine Bewertungen

- PC4Dokument2 SeitenPC4Alan Gutierrez AltamiranoNoch keine Bewertungen

- Capítulo 5 Un Cambio de EnfoqueDokument5 SeitenCapítulo 5 Un Cambio de EnfoqueAlan Gutierrez AltamiranoNoch keine Bewertungen

- Lab 12 Cinematica Inversa 2009-1 15093Dokument5 SeitenLab 12 Cinematica Inversa 2009-1 15093Alan Gutierrez AltamiranoNoch keine Bewertungen

- ADS - Trabajo Inicial 20179Dokument7 SeitenADS - Trabajo Inicial 20179Alan Gutierrez AltamiranoNoch keine Bewertungen

- Libro 2Dokument1 SeiteLibro 2Alan Gutierrez AltamiranoNoch keine Bewertungen

- Libro Investigacion Operativa1Dokument186 SeitenLibro Investigacion Operativa1Pelayo Terrazas TrilloNoch keine Bewertungen

- Lab 11 Cinematica Directa 15093Dokument4 SeitenLab 11 Cinematica Directa 15093Alan Gutierrez AltamiranoNoch keine Bewertungen

- 6.3.1.10 Packet Tracer - Exploring Internetworking Devices InstructionsDokument5 Seiten6.3.1.10 Packet Tracer - Exploring Internetworking Devices InstructionsSoniaLilyCondoriQuispeNoch keine Bewertungen

- Casos de UsoDokument12 SeitenCasos de UsoIvan Marcos HerbasNoch keine Bewertungen

- C) Problemas de Programacion Lineal ResueltosDokument141 SeitenC) Problemas de Programacion Lineal ResueltosKaren Aduviri75% (12)

- EmocionesDokument3 SeitenEmocionesAlan Gutierrez AltamiranoNoch keine Bewertungen

- Lab 12 Cinemática Inversa 2009-1Dokument4 SeitenLab 12 Cinemática Inversa 2009-1JC InquillayNoch keine Bewertungen

- Lab 1 2009-1 15093Dokument3 SeitenLab 1 2009-1 15093Alan Gutierrez AltamiranoNoch keine Bewertungen

- Requerimientos Tecnicos Diseno Data CenterDokument11 SeitenRequerimientos Tecnicos Diseno Data CenterMiguel OrellanaNoch keine Bewertungen

- Lab #1Dokument5 SeitenLab #1Alan Gutierrez AltamiranoNoch keine Bewertungen

- Comomontarunapcdesdecero 100412212426 Phpapp01Dokument91 SeitenComomontarunapcdesdecero 100412212426 Phpapp01DeoneMcGonzalezGalleguillosNoch keine Bewertungen

- Semana 1-1 - LP1 PDFDokument37 SeitenSemana 1-1 - LP1 PDFAlan Gutierrez AltamiranoNoch keine Bewertungen

- Conclusion EsDokument1 SeiteConclusion EsAlan Gutierrez AltamiranoNoch keine Bewertungen

- Problema Copiados de LibrosDokument43 SeitenProblema Copiados de LibrosAlan Gutierrez AltamiranoNoch keine Bewertungen

- C# Users PDFDokument404 SeitenC# Users PDFjvlivs8100% (10)

- Codigo Fuente Vida Aleluya SalvameDokument10 SeitenCodigo Fuente Vida Aleluya SalvameAlan Gutierrez AltamiranoNoch keine Bewertungen

- Modelación - Práctica 1Dokument2 SeitenModelación - Práctica 1Alan Gutierrez AltamiranoNoch keine Bewertungen

- Buscando A MamáDokument1 SeiteBuscando A MamáAlan Gutierrez AltamiranoNoch keine Bewertungen

- Diseno de Menus As 400Dokument36 SeitenDiseno de Menus As 400Alan Gutierrez AltamiranoNoch keine Bewertungen

- Semana1 LP1 2014 IDokument38 SeitenSemana1 LP1 2014 IAlan Gutierrez AltamiranoNoch keine Bewertungen

- WPI1A Proyectosdeingenieriaindustrial1Dokument4 SeitenWPI1A Proyectosdeingenieriaindustrial1Alan Gutierrez AltamiranoNoch keine Bewertungen

- Ejercicios Propuestos LP1 Practica2Dokument4 SeitenEjercicios Propuestos LP1 Practica2Alan Gutierrez AltamiranoNoch keine Bewertungen

- Firmas y Certificados DigitalesDokument13 SeitenFirmas y Certificados DigitalesHernan CortezNoch keine Bewertungen

- Evaluación Del Capítulo 1 - Attempt ReviewDokument5 SeitenEvaluación Del Capítulo 1 - Attempt Reviewevaluuna1233Noch keine Bewertungen

- FeistelDokument2 SeitenFeistelYeison Hernan Rivera QuicenoNoch keine Bewertungen

- Cifrado de datos: qué es y tipos de criptografíaDokument11 SeitenCifrado de datos: qué es y tipos de criptografíaJoseph Osmar Sánchez NavarroNoch keine Bewertungen

- NUEVO Marco - Juridico - IDokument44 SeitenNUEVO Marco - Juridico - Ipattyandrade180295Noch keine Bewertungen

- Curvas ElípticasDokument12 SeitenCurvas ElípticasPaolin MartinoNoch keine Bewertungen

- 0xword - Ethical Hacking. Teoría y Práctica para La Realización de Un Pentesting. Pablo González PérezDokument214 Seiten0xword - Ethical Hacking. Teoría y Práctica para La Realización de Un Pentesting. Pablo González PérezRayNoch keine Bewertungen

- Proyecto1 CVK DVJC SVFDokument15 SeitenProyecto1 CVK DVJC SVFJuan Carlos D. V.Noch keine Bewertungen

- CriptografíaDokument11 SeitenCriptografíasergio4195855100% (2)

- CRUCIGRAMA NiñasDokument3 SeitenCRUCIGRAMA NiñasKarol MarianaNoch keine Bewertungen

- Manual de Políticas de Seguridad de La Información Américas Business Process ServicesDokument11 SeitenManual de Políticas de Seguridad de La Información Américas Business Process ServicesLorena Julieth PINILLA PAEZNoch keine Bewertungen

- Laravel Utilizando Eloquent ORM SQLDokument4 SeitenLaravel Utilizando Eloquent ORM SQLJuan Manuel Fernandez NovoaNoch keine Bewertungen

- White Hat: Hacking Ético: ResumenDokument9 SeitenWhite Hat: Hacking Ético: ResumenFelipeNoch keine Bewertungen

- Reglamento Ley Firmas Electronicas FinalDokument20 SeitenReglamento Ley Firmas Electronicas Finalvioleta0602Noch keine Bewertungen

- Actividad 1 - SeguridadDokument2 SeitenActividad 1 - SeguridadRaquelNoch keine Bewertungen

- Ups CT004754 PDFDokument298 SeitenUps CT004754 PDFluisNoch keine Bewertungen

- Fundamentos de CiberseguridadDokument88 SeitenFundamentos de CiberseguridadHenry Taipe Robles100% (3)

- 1º Actividad SEINDokument2 Seiten1º Actividad SEINedgatleticodemadridNoch keine Bewertungen

- Antologia Seguridad de La InformacionDokument43 SeitenAntologia Seguridad de La InformacionEragon Gro100% (1)

- IconoDokument42 SeitenIconoTania IncerNoch keine Bewertungen

- Example01 Annotations SDokument12 SeitenExample01 Annotations Shector ricoNoch keine Bewertungen

- Clave WPADokument32 SeitenClave WPAWaldirFernándezNoch keine Bewertungen

- HCK CfiDokument32 SeitenHCK CfialfredobslNoch keine Bewertungen

- Examen Parcial Critografía Informática - SiseDokument13 SeitenExamen Parcial Critografía Informática - SiseÁlvaro RocaNoch keine Bewertungen

- Cifrado AfínDokument15 SeitenCifrado AfínJennyVergara123100% (1)

- Especificaciones técnicas para Ethical Hacking en Banco del EstadoDokument5 SeitenEspecificaciones técnicas para Ethical Hacking en Banco del EstadoMaria Fernanda PintoNoch keine Bewertungen

- Ejercicios Seguridad Pablo 2 EvDokument4 SeitenEjercicios Seguridad Pablo 2 EvmanuelNoch keine Bewertungen

- Curso de Ethical Hacking y Test de Penetración Informática - APLICADO PDFDokument8 SeitenCurso de Ethical Hacking y Test de Penetración Informática - APLICADO PDFFelipe GualsaquiNoch keine Bewertungen

- Hacking Ético y CiberseguridadDokument13 SeitenHacking Ético y CiberseguridadKatherin OropezaNoch keine Bewertungen

- Controles CriptográficosDokument14 SeitenControles CriptográficosSara Alejandra Quiñonez CalvacheNoch keine Bewertungen