Beruflich Dokumente

Kultur Dokumente

Anexo Seguridad en Sistemas de Información

Hochgeladen von

Carolina Alvarado RoaOriginaltitel

Copyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

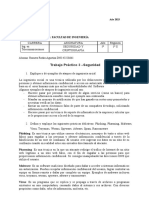

Anexo Seguridad en Sistemas de Información

Hochgeladen von

Carolina Alvarado RoaCopyright:

Verfügbare Formate

SEGURIDAD EN SISTEMAS DE

INFORMACIN

Introduccin

Con los Sistemas de Informacin (SI) cada

vez ms bajo amenazas de ataques se

comienza a tomar la seguridad de manera

ms seria.

En los ltimos aos ha aumentado

significativamente la cantidad de reportes de

incidentes por parte de las empresas

Introduccin

La seguridad en Sistemas Informticos es un

proceso cuyo objetivo es proteger la

informacin desde un amplio rango de

amenazas con el objeto de asegurar la

continuidad del negocio, minimizar el dao y

maximizar el retorno de inversiones y

oportunidades de negocio.

Es responsable de identificar los riesgos

asociados a la informacin y luego tomar las

medidas efectivas para administrar el riesgo

Informacin

Es un activo el cual, al igual que otros

activos importantes para el negocio, tiene un

valor para la organizacin y por lo tanto

requiere ser protegida en forma adecuada.

Tipos de informacin:

Gubernamental. Informacin de importancia

nacional.

Interna. Informacin que la organizacin no quiere

que sus competidores conozcan.

Clientes. Informacin que los clientes podran

querer que la organizacin no divulgue.

Informacin compartida con socios. Sujeta a

contrato o compromiso de no divulgacin.

Pblica. Informacin libremente disponible para

todos quienes quieran utilizarla

3 objetivos bsicos:

1. Confidencialidad

2. Integridad

3. Disponibilidad

1. Confidencialidad

Asegurar que la informacin es accesible

slo por aquellos que estn autorizados.

Un Sistema seguro no debe permitir que la

informacin sea conocida por alguien que no

est autorizado para acceder a ella.

2. Integridad

Resguardar la exactitud y completitud de la

informacin y mtodos de procesamiento.

La Integridad de Informacin significa que el

sistema no debe corromper la informacin o

permitir cambios maliciosos o accidentales

de ella.

3. Disponibilidad

Asegurar que los usuarios autorizados tienen

acceso a la informacin y recursos

asociados cuando lo requieran.

Lo opuesto a disponibilidad es la negacin

del servicio. Esto significa que los usuarios

del sistema no pueden acceder a la

informacin que necesitan y puede ser tan

destructiva como el robo de informacin.

3. Disponibilidad

De alguna manera, la disponibilidad es una

lnea base de seguridad que todos

necesitamos.

Si no se puede tener acceso a la

informacin, no se puede afirmar que la

confidencialidad e integridad se estn

cumpliendo.

Se debe comprender que mantener el

funcionamiento de los sistemas es un

aspecto importante dentro de la seguridad.

Categoras Generales de Ataques

a la Informacin

Categoras Generales de Ataques a la

Informacin

Las amenazas a la seguridad en una red

pueden caracterizarse modelando el sistema

como un flujo de informacin desde una

fuente a un destino.

Un ataque es la realizacin de una amenaza

facilitada por una vulnerabilidad

A. Interrupcin

Un recurso del sistema es destruido o

se vuelve no disponible. Este es un

ataque contra la disponibilidad.

Ejemplos de este ataque son la

destruccin de un elemento hardware,

como un disco duro o cortar una lnea

de comunicacin

B. Intercepcin

Una entidad no autorizada consigue acceso a un

recurso.

Este es un ataque contra la confidencialidad.

La entidad no autorizada podra ser una persona, un

programa o un PC.

Ejemplos: pinchar una lnea para apropiarse de datos

que circulen por la red, la copia ilcita de archivos o

programas (intercepcin de datos)

C. Modificacin

Una entidad no autorizada no slo consigue acceder

a un recurso, sino que es capaz de manipularlo.

Este es un ataque contra la integridad. Ejemplos de

este ataque son:

Cambio de valores en un archivo de datos

Alterar un programa para que funcione de forma diferente

Modificar el contenido de mensajes que estn siendo

transferidos por la red

D. Fabricacin

Una entidad no autorizada inserta objetos

falsificados en el sistema.

Este es un ataque contra la integridad.

Ejemplos de este ataque son:

Insercin de mensajes redundantes en una red

Aadir registros a un archivo

Otra Clasificacin de Ataques:

Ataques Pasivos

Ataques Activos

Ataques Pasivos

En los ataques pasivos el atacante no altera la

comunicacin, sino que nicamente la escucha o

monitorea para obtener informacin que est siendo

transmitida.

Sus objetivos son la intercepcin de datos y el

anlisis de trfico.

Originan problemas de confidencialidad.

Son muy difciles de detectar (ya que no provocan

ninguna alteracin de los datos).

Es posible evitar su xito mediante el cifrado de la

informacin.

Ataques Activos

Implican algn tipo de modificacin del flujo de datos

transmitido o la creacin de un flujo falso de datos

Categoras:

Suplantacin de identidad

Reactuacin (mensajes legtimos son capturados y

repetidos para producir un efecto no deseado, como por

ejemplo ingresar dinero repetidas veces en una cuenta

dada. )

Modificacin de mensajes

Degradacin fraudulenta del ser . Ej: negacin de

servicio

Conceptos Clave

Amenaza

Peligro posible para el sistema; este peligro

puede ser

una persona (cracker, espa o alguien que por

error o falta de capacitacin produce un dao),

una cosa (fallas en un equipo) o

un evento (fuego o inundacin) que puede sacar

provecho de una vulnerabilidad del sistema

Vulnerabilidad

Caracterstica de un recurso que lo hace

susceptible a la materializacin de una

amenaza.

Mientras ms vulnerabilidades y amenazas

se vean en un sistema, es ms necesario

considerar cuidadosamente cmo proteger

dicha informacin y sistemas

Contramedidas

Tcnicas para proteger sistemas.

Cmo cules?

La seguridad en SI

La seguridad en SI consiste en:

identificar las amenazas que posee un sistema

identificar las vulnerabilidades que facilitan la

materializacin de dichas amenazas, y

a partir de un anlisis de riesgos adoptar las

acciones que tiendan a disminuir el riesgo. De esta

manera, el riesgo puede ser representado segn la

siguiente ecuacin:

Riesgo = Amenaza * Vulnerabilidad

Donde :

Amenaza = evento que podra explotar en

vulnerabilidad

Vulnerabilidad = puntos potenciales a ataque.

Tipos de Amenazas

1. Amenazas Naturales y Fsicas

2. Amenazas Involuntarias

3. Amenazas Intencionales.

1. Amenazas Naturales y Fsicas

Amenazas que ponen en peligro cada

instalacin fsica o equipamiento; fuego,

inundaciones, fallas de energa y otros

desastres

2. Amenazas Involuntarias

Estos son peligros producidos por ignorancia

Ejemplos:

un usuario o administrador que no tiene los conocimientos

suficientes, que no ha ledo la documentacin o no

comprende la importancia de seguir adecuadamente los

procedimientos de seguridad.

Un usuario puede borrar un disco o puede intentar ejecutar

una simple actualizacin y de forma inadvertida, borrar un

archivo.

Un administrador puede cambiar la proteccin de un

archivo de passwords (contraseas) o un sistema de

software crtico.

Mucha informacin se corrompe ms por ignorancia

que por malicia.

3. Amenazas Intencionales

Los agresores se encuentran en dos grupos:

externos e internos.

Externos: Agentes de inteligencia externos,

terroristas, criminales, piratas corporativos, crackers

Aunque la mayora de los mecanismos de seguridad

protegen mejor contra intrusos externos, estudios

del FBI/CSI (Computer Security Institute), indican

que cerca del 70% de las penetraciones a los

sistemas son realizados por usuarios internos.

Dentro de las amenazas intencionales, la ms

importante es el denominado Cdigo Malicioso o

Amenaza Programada.

Tipos de cdigo Malicioso

1. Virus

2. Worms - Gusanos

3. Caballos de Troya

4. Bombas

5. Trampas

6. Spoofs - Engaos

1. Virus

Fragmento de cdigo que se autocopia dentro de

otro programa ms grande, modificndolo.

A diferencia de los gusanos, un virus no es un

programa independiente.

Un virus slo se ejecuta cuando su programa host

comienza a ejecutarse.

Luego, el virus se replica, infectando otros

programas. Un virus puede comenzar a reproducirse

inmediatamente o permanecer inactivo por algn

tiempo, hasta que es activado por un evento en

particular, por ejemplo, una fecha.

1. Virus

Un virus puede infectar la memoria, discos,

cintas o cualquier otro tipo de

almacenamiento. Degrada el rendimiento del

sistema adems de causar otros daos,

tales como borrado de datos.

Un virus puede extenderse, por ejemplo, a

travs de una red o a travs del uso de

software infectado en dispositivos de

almacenamiento

2. Worms - Gusanos

Es un programa independiente.

Se reproduce copindose de manera explosiva de

un PC a otro, generalmente sobre una red.

Un gusano se extiende rpidamente de un sitio a

otro, mantiene su independencia y generalmente no

modifica otros programas ni destruye datos.

Usualmente causa daos aprovechando los

recursos de la red, atndose a estos recursos y,

eventualmente, provocando el colapso de la red.

3. Caballos de Troya

Fragmento de cdigo que se esconde dentro de un

programa y ejecuta una funcin disfrazado y junto

con la funcin aparente, el programa ejecuta alguna

otra operacin no autorizada.

Amenudo se esconden en programas que son

atractivos para los usuarios, desplegando

informacin de nuevas caractersticas del sistema o

juegos novedosos.

Caballo de Troya clsico: password grabber

coleccionista de contraseas que simula el

proceso de autenticacin normal

4. Bombas

Es un tipo de caballo de Troya, usado para

liberar un virus, un gusano o algn otro

sistema de ataque.

Puede ser un programa independiente o un

trozo de cdigo que est siendo sembrado

por un programador.

Tcnicamente existen dos tipos:

De tiempo: se activa en una fecha en particular

Lgicas: se activa cuando ocurre un evento en

particular .

5. Trampas

Mecanismo construido dentro de un sistema

por su diseador.

Su funcin es dar al diseador una forma de

probar o monitorear la operacin del

sistema, evadiendo su proteccin normal.

Aunque tales trampas son removidas antes

liberar el programa a los clientes, algunas

veces son dejadas en el cdigo, ya sea

deliberada o accidentalmente.

6. Spoofs - Engaos

Es un nombre genrico para un programa

que engaa a un usuario confiado dndole

amplios privilegios.

A menudo, es un mecanismo Caballo de

Troya en el cual un usuario no autorizado es

engaado para ejecutar inadvertidamente un

programa no autorizado, como el password

grabber, descrito anteriormente.

Tipos de Vulnerabilidades

1. Vulnerabilidades Fsicas

2. Vulnerabilidades Naturales

3. Vulnerabilidades de Hardware y Software

4. Vulnerabilidades del Medio

5. Vulnerabilidades de Emanacin

6. Vulnerabilidades de las comunicaciones

7. Vulnerabilidades Humanas

1. Vulnerabilidades Fsicas

Los edificios y oficinas son vulnerables.

Los intrusos pueden ingresar en las

dependencias. Una vez dentro, pueden

sabotear y saquear los computadores,

pueden robar discos, cintas, etc.

2. Vulnerabilidades Naturales

Los computadores son muy vulnerables a

desastres naturales y amenazas

medioambientales.

Ejemplos: fuego, agua, terremotos y

prdidas de energa pueden destruir los

computadores y junto con ello, la

informacin.

3. Vulnerabilidades de Hardware y

Software

Ciertos tipos de fallas de hardware pueden

comprometer la seguridad de todo un SI.

Las fallas de software de cualquier tipo pueden

causar que el sistema falle, pueden abrir un sistema

para que sea penetrado, o simplemente puede hacer

que el sistema sea tan poco confiable que no d

confianza para trabajar adecuada y eficientemente.

Incluso si el hardware y el software son seguros

independientemente, el sistema completo puede

verse comprometido si los componentes de hardware

son mal conectados o si el software es instalado

incorrectamente.

4. Vulnerabilidades del Medio

Los paquetes de discos, cintas, e

impresiones pueden ser robados, o

daados por factores medioambientales

tales como polvo

la humedad y diferencias de

temperatura tambin pueden causar

daos

5. Vulnerabilidades de Emanacin

Todo el equipamiento electrnico emite

radiacin elctrica y electromagntica.

Curiosos electrnicos pueden

interceptar las seales emanadas

desde SI y redes, y pueden descifrarlas.

Entonces, la informacin almacenada y

transmitida por los sistemas y las redes

se vuelve vulnerable.

6. Vulnerabilidades de las

Comunicaciones

Si un computador es conectado a una red, se

incrementan exponencialmente los riesgos de que

alguien sea capaz de penetrar en dicho sistema.

Los mensajes pueden ser interceptados, cambiados

de destino o falsificados.

Las lneas de comunicacin que conectan los

computadores entre s, o terminales con

computadores centrales pueden ser daadas

fsicamente

7. Vulnerabilidades Humanas

Las personas que administran y usan los SI

representan la mayor vulnerabilidad de todas.

Los usuarios comunes, operadores y otras personas

del equipo de trabajo pueden ser sobornadas o

forzadas a proporcionar sus contraseas, abrir

puertas o poner en peligro la seguridad de los

sistemas.

Los ataques de esta naturaleza se conocen como de

Ingeniera Humana

Tipos de Contramedidas

1. Seguridad de la Informacin Almacenada

2. Seguridad en las Comunicaciones

3. Seguridad fsica

1. Seguridad de la Informacin

Almacenada

Se relaciona con el control de quin puede acceder

al sistema y a la informacin almacenada en l.

Algunas medidas de control de seguridad en acceso

incluyen contraseas, auditora y procedimientos

administrativos como backups (respaldos).

Las polticas de seguridad y los productos

comerciales pueden reducir la probabilidad de que

un ataque sea capaz de penetrar las defensas del

sistema.

1. Seguridad de la Informacin

Almacenada

Mecanismos ampliamente utilizados para

garantizar seguridad en este aspecto son

Autenticacin. medio por el cual se establece la

validez de la identidad de un usuario.

Control de Acceso. Est directamente ligado

con el mecanismo de Autenticacin. El sistema

controla y limita el acceso, protegindose frente a

usos no autorizados o manipulacin

Mirroring o duplicacin de servidores

Clustering

2. Seguridad en las Comunicaciones

Es la proteccin de informacin mientras sta est

siendo transmitida por un medio telefnico, cable,

microondas, satlites u otros medios.

La encriptacin es un mtodo altamente efectivo de

proteccin de informacin tanto para almacenaje

como durante la transmisin

Mecanismos conocidos:

Cifrado

Firma Digital

Cortafuego

3. Seguridad Fsica

Es la proteccin del equipamiento fsico contra

daos provocados por desastres naturales o

intrusos.

Los mtodos de seguridad fsica incluyen cerraduras

y llaves, as como tecnologas ms avanzadas como

tarjetas inteligentes o dispositivos biomtricos.

Tambin se pueden establecer polticas que

protejan contra este tipo de peligros y hacer

planificaciones en caso de desastres, como por

ejemplo, respaldando informacin crtica en otras

dependencias (ordenndola para su uso en casos

de emergencia).

Mtodos de encriptacin

Mtodos de encriptacin

SIMETRICA

ASIMETRICA

Poltica de Seguridad

Poltica de Seguridad

Una poltica de seguridad es uno de los mecanismos

bsicos dentro de la Seguridad en SI.

Consiste en una declaracin formal de reglas, las

cuales deben ser conocidas y acatadas por las

personas que acceden a la tecnologa y recursos de

informacin de una organizacin.

El propsito principal de una poltica de seguridad es

informar a los usuarios, personal y administradores

de sus requerimientos obligatorios para proteger la

tecnologa y recursos de informacin.

Poltica de Seguridad

La poltica debe especificar los mecanismos

a travs de los cuales sern cumplidos estos

requerimientos.

Otro propsito es proporcionar una base

desde la cual adquirir, configurar y auditar

sistemas y redes

Das könnte Ihnen auch gefallen

- T4 Seg Inf PreRes 201617Dokument17 SeitenT4 Seg Inf PreRes 201617BelNoch keine Bewertungen

- Introducción a la seguridad informáticaDokument6 SeitenIntroducción a la seguridad informáticaJoseNoch keine Bewertungen

- Seguridad Informatica TareaDokument11 SeitenSeguridad Informatica TareaJose Eduardo Rmamírez LópezNoch keine Bewertungen

- Seguridad Digital o Seguridad InformáticaDokument4 SeitenSeguridad Digital o Seguridad Informáticalaura velozaNoch keine Bewertungen

- Seguridad InformáticaDokument17 SeitenSeguridad InformáticaJose Fernando Toro CrovettoNoch keine Bewertungen

- Presentación CiberseguridadDokument27 SeitenPresentación CiberseguridadKing OreoNoch keine Bewertungen

- Seguridad Sistemas PDFDokument8 SeitenSeguridad Sistemas PDFDipe GoNoch keine Bewertungen

- Redes - SeguridadDokument16 SeitenRedes - SeguridadAngel T.R 225Noch keine Bewertungen

- Seguridad InformaticaDokument16 SeitenSeguridad Informaticaabraham choque100% (1)

- Ataques y Contramedidas en Sistemas PersonalesDokument63 SeitenAtaques y Contramedidas en Sistemas PersonalesByron GuamanNoch keine Bewertungen

- RAC1Dokument28 SeitenRAC1Nolberto MontufarNoch keine Bewertungen

- Seguridad InformaticaDokument9 SeitenSeguridad InformaticaSergio FiguerasNoch keine Bewertungen

- Amenazas A La Seguridad de La InformaciónDokument3 SeitenAmenazas A La Seguridad de La InformaciónjodavidquispeNoch keine Bewertungen

- Seguridad InformaticaDokument16 SeitenSeguridad InformaticamarioNoch keine Bewertungen

- Amenazas InformáticasDokument4 SeitenAmenazas Informáticastabyluv06Noch keine Bewertungen

- Seguridad Informatica 1Dokument3 SeitenSeguridad Informatica 1fran escuelaNoch keine Bewertungen

- Ensayo de Seguridad Informatica - Rachell LopezDokument6 SeitenEnsayo de Seguridad Informatica - Rachell LopezMega OneNoch keine Bewertungen

- Amenazas A La Seguridad de Sistemas OperativosDokument35 SeitenAmenazas A La Seguridad de Sistemas OperativosSamir MoralesNoch keine Bewertungen

- Sistemas de información y riesgosDokument24 SeitenSistemas de información y riesgosAlexander PerezNoch keine Bewertungen

- Seguridad InformáticaDokument12 SeitenSeguridad InformáticaIsrael FloresNoch keine Bewertungen

- Las Telecomunicaciones y La Seguridad de Información - Grupo 1 TodoDokument7 SeitenLas Telecomunicaciones y La Seguridad de Información - Grupo 1 TodoKlever Davalos HiidalgoNoch keine Bewertungen

- Seguridad informática: activa vs pasivaDokument55 SeitenSeguridad informática: activa vs pasivaAlonsoNoch keine Bewertungen

- Ensayo de Seguridad InformaticaDokument11 SeitenEnsayo de Seguridad Informaticafiguerac21Noch keine Bewertungen

- Seguridad informática en sistemas operativos y redesDokument27 SeitenSeguridad informática en sistemas operativos y redesJonathan CéspedesNoch keine Bewertungen

- Actividad Eje 2 SeguridadDokument12 SeitenActividad Eje 2 SeguridadDAVID STIVEN MORENO SICACHA100% (1)

- Fund. de Seguridad Informatica Eje2Dokument20 SeitenFund. de Seguridad Informatica Eje2Canmilo Ditta BelenhioNoch keine Bewertungen

- Seguridad InformaticaDokument8 SeitenSeguridad InformaticaAnonymous Jikp62YNoch keine Bewertungen

- Elementos de La Seguridad InformáticaDokument14 SeitenElementos de La Seguridad InformáticaAldo MendozaNoch keine Bewertungen

- Fundamentos de seguridad en redes: Vulnerabilidades, amenazas y malwareDokument7 SeitenFundamentos de seguridad en redes: Vulnerabilidades, amenazas y malwareRodolfo Maracallo AlcantaraNoch keine Bewertungen

- Seguridad informática protege activosDokument17 SeitenSeguridad informática protege activosblayarzNoch keine Bewertungen

- Tema 2, CiberseguridadDokument6 SeitenTema 2, Ciberseguridadhaztec2025Noch keine Bewertungen

- Eje 2 de Seguridad InformaticaDokument19 SeitenEje 2 de Seguridad Informaticaluisa mayeny fernandez florezNoch keine Bewertungen

- Análisis de Los Riesgos y Las Amenazas en Los Sistemas InformáticosDokument9 SeitenAnálisis de Los Riesgos y Las Amenazas en Los Sistemas InformáticosAlba Zugey BotelloNoch keine Bewertungen

- Introducción A CiberseguridadDokument43 SeitenIntroducción A CiberseguridadjavisnNoch keine Bewertungen

- M21 Jdi U1 S4 RoheDokument12 SeitenM21 Jdi U1 S4 Roherocio herreraNoch keine Bewertungen

- SESION13Dokument6 SeitenSESION13Leonardo SalirrosasNoch keine Bewertungen

- Unidad IvDokument14 SeitenUnidad IvRegnoi PadronNoch keine Bewertungen

- 04 - Amenazas y Ataques ComunesDokument8 Seiten04 - Amenazas y Ataques ComunesContabilidad LadrinorteNoch keine Bewertungen

- Ataques y ContramedidasDokument9 SeitenAtaques y ContramedidasKev PeraltaNoch keine Bewertungen

- 10 Amenazas InformáticasDokument2 Seiten10 Amenazas InformáticasmayNoch keine Bewertungen

- Tema 3. Seguridad InformáticaDokument100 SeitenTema 3. Seguridad InformáticaArturoNoch keine Bewertungen

- Caso 3Dokument10 SeitenCaso 3Marta Cecilia QuinteroNoch keine Bewertungen

- Tipos de Seguridad Informática ITQ3Dokument24 SeitenTipos de Seguridad Informática ITQ3javierchacha31Noch keine Bewertungen

- Resumen Conceptos Básicos Sobre Seguridad y Hacking ÉticoDokument12 SeitenResumen Conceptos Básicos Sobre Seguridad y Hacking Éticoedubayon8Noch keine Bewertungen

- Seguridad InformáticaDokument47 SeitenSeguridad InformáticaLuisAdolfoPerdomoRuanoNoch keine Bewertungen

- Samuel Munera Trabajo de TecnologiaDokument4 SeitenSamuel Munera Trabajo de TecnologiaSamuel MuneraaNoch keine Bewertungen

- Estudio de Caso Informatica EmpresarialDokument16 SeitenEstudio de Caso Informatica EmpresarialLisvania Miranda AMARISNoch keine Bewertungen

- T RedesDokument13 SeitenT Redesrenato fuentesNoch keine Bewertungen

- Actividad Semana 3 - Evidencia 2 - Manual de SeguridadDokument24 SeitenActividad Semana 3 - Evidencia 2 - Manual de SeguridadCarolinaNoch keine Bewertungen

- 2.01 - Seguridad Fisica y LogicaDokument122 Seiten2.01 - Seguridad Fisica y LogicadepositoNoch keine Bewertungen

- Actividad Evaluativa Eje2 Fundamentos SIDokument11 SeitenActividad Evaluativa Eje2 Fundamentos SITatiana Colorado DiazNoch keine Bewertungen

- GDFVDFDokument19 SeitenGDFVDFJavier MuñozNoch keine Bewertungen

- Seguridad Informatica Cesar Romero PDFDokument11 SeitenSeguridad Informatica Cesar Romero PDFcesar romeroNoch keine Bewertungen

- AmenazasDokument40 SeitenAmenazasgean cardonaNoch keine Bewertungen

- ROMERO - TP3 - Seguridad y CriptografiaDokument9 SeitenROMERO - TP3 - Seguridad y CriptografiaAgustina RomeroNoch keine Bewertungen

- Riesgos InformáticosDokument59 SeitenRiesgos Informáticosmonica patricia torres barriosNoch keine Bewertungen

- Si 2Dokument13 SeitenSi 2Victor Johanser Sirettt TorresNoch keine Bewertungen

- TerminologiaDokument10 SeitenTerminologiaDhanibel ReyesNoch keine Bewertungen

- Webminar Lean ITDokument28 SeitenWebminar Lean ITCarolina Alvarado RoaNoch keine Bewertungen

- 09 Base de DatosDokument33 Seiten09 Base de DatosCarolina Alvarado RoaNoch keine Bewertungen

- BPM Como Palanca de Productividad y CompetitividadDokument17 SeitenBPM Como Palanca de Productividad y CompetitividadCarolina Alvarado RoaNoch keine Bewertungen

- BPM Como Palanca de Productividad y CompetitividadDokument17 SeitenBPM Como Palanca de Productividad y CompetitividadCarolina Alvarado RoaNoch keine Bewertungen

- OlapDokument88 SeitenOlapCarolina Alvarado RoaNoch keine Bewertungen

- 01 ConceptosDokument13 Seiten01 ConceptosCarolina Alvarado RoaNoch keine Bewertungen

- 06 Ingeniería de RequerimientosDokument30 Seiten06 Ingeniería de RequerimientosCarolina Alvarado RoaNoch keine Bewertungen

- Cancato salmón Puerto MonttDokument3 SeitenCancato salmón Puerto MonttCarolina Alvarado RoaNoch keine Bewertungen

- 3 - GestiónDokument14 Seiten3 - GestiónCarolina Alvarado RoaNoch keine Bewertungen

- 04 El Ciclo de Vida Del SoftwareDokument20 Seiten04 El Ciclo de Vida Del SoftwareCarolina Alvarado Roa0% (1)

- 03 El Proyecto de SoftwareDokument19 Seiten03 El Proyecto de SoftwareCarolina Alvarado RoaNoch keine Bewertungen

- Informe de Minería de Datos 1Dokument9 SeitenInforme de Minería de Datos 1Carolina Alvarado RoaNoch keine Bewertungen

- 02 Sistemas de InformacionDokument21 Seiten02 Sistemas de InformacionCarolina Alvarado RoaNoch keine Bewertungen

- 05 Otros Ciclos de VidaDokument29 Seiten05 Otros Ciclos de VidaCarolina Alvarado RoaNoch keine Bewertungen

- 08 Diseño EstructuradoDokument41 Seiten08 Diseño EstructuradoCarolina Alvarado RoaNoch keine Bewertungen

- 07 Contenidos de La Especificación de RequerimientosDokument9 Seiten07 Contenidos de La Especificación de RequerimientosCarolina Alvarado RoaNoch keine Bewertungen

- WBS tareas entregables proyectos ITDokument27 SeitenWBS tareas entregables proyectos ITCarolina Alvarado RoaNoch keine Bewertungen

- 4 - El Proyecto de SoftwareDokument31 Seiten4 - El Proyecto de SoftwareCarolina Alvarado RoaNoch keine Bewertungen

- HipatiaDokument16 SeitenHipatiaCarolina Alvarado RoaNoch keine Bewertungen

- 11 - Asignacion de Recursos en Los ProyectosDokument46 Seiten11 - Asignacion de Recursos en Los ProyectosCarolina Alvarado RoaNoch keine Bewertungen

- Bussiness Intelligence y SQL Server 2008Dokument8 SeitenBussiness Intelligence y SQL Server 2008Carolina Alvarado RoaNoch keine Bewertungen

- 13 - Evaluación Económica de ProyectosDokument15 Seiten13 - Evaluación Económica de ProyectosCarolina Alvarado RoaNoch keine Bewertungen

- OlapDokument88 SeitenOlapCarolina Alvarado RoaNoch keine Bewertungen

- WBS tareas entregables proyectos ITDokument27 SeitenWBS tareas entregables proyectos ITCarolina Alvarado RoaNoch keine Bewertungen

- Resumen de Ventas OfficeDokument13 SeitenResumen de Ventas OfficeCarolina Alvarado RoaNoch keine Bewertungen

- Qué Relación Tiene La ISO 20000 Con Las Prácticas ITILDokument2 SeitenQué Relación Tiene La ISO 20000 Con Las Prácticas ITILCarolina Alvarado RoaNoch keine Bewertungen

- HipatiaDokument16 SeitenHipatiaCarolina Alvarado RoaNoch keine Bewertungen

- ITIL-Para Los Que No Tienen TiempoDokument42 SeitenITIL-Para Los Que No Tienen TiempoLeydi Gallardo CastañedaNoch keine Bewertungen

- HipatiaDokument16 SeitenHipatiaCarolina Alvarado RoaNoch keine Bewertungen

- Preparacion de CianuroDokument12 SeitenPreparacion de CianuroAldo Quispe100% (1)

- Medición de Tensión y Resistencia EléctricaDokument14 SeitenMedición de Tensión y Resistencia EléctricaErick Ruiz100% (1)

- Fallo Camara Nacional de Apelaciones Del Trabajo Sala 8 Elecciones Comercio 2018Dokument7 SeitenFallo Camara Nacional de Apelaciones Del Trabajo Sala 8 Elecciones Comercio 2018Anonymous 6qGEFdNoch keine Bewertungen

- La Voz de Huétor Vega - Octubre 2011Dokument24 SeitenLa Voz de Huétor Vega - Octubre 2011huetorvegaNoch keine Bewertungen

- Leader-Super-20w-50 AzoilDokument1 SeiteLeader-Super-20w-50 Azoilmohamed bellaliNoch keine Bewertungen

- Cómo Reducir Los Costos de La Seguridad en La ObraDokument3 SeitenCómo Reducir Los Costos de La Seguridad en La ObraJosé Antonio Esparza BlancoNoch keine Bewertungen

- Tutorial Code-BlocksDokument6 SeitenTutorial Code-BlocksGustavo GranadosNoch keine Bewertungen

- Examen Final - Gestion de ProcesosDokument4 SeitenExamen Final - Gestion de ProcesosKev SilNoch keine Bewertungen

- Calificacion de FaltaDokument7 SeitenCalificacion de FaltaODALY URBINANoch keine Bewertungen

- Tecnología en construcción: El salarioDokument41 SeitenTecnología en construcción: El salarioArist MartinNoch keine Bewertungen

- 410 Inyectores CTDokument4 Seiten410 Inyectores CTFranklin RamosNoch keine Bewertungen

- Los Toxicos Trabajo Final 3ra UnidadDokument16 SeitenLos Toxicos Trabajo Final 3ra UnidadJOSE RODRIGO JIMENEZ VALDIVIANoch keine Bewertungen

- Disipación de Rentas para ExponerDokument6 SeitenDisipación de Rentas para ExponerFabio Gamarra Mamani0% (1)

- Presaberes Gestion EmpresarialDokument8 SeitenPresaberes Gestion EmpresarialCarlos Espinosa VergaraNoch keine Bewertungen

- Unidad 2 FEDokument91 SeitenUnidad 2 FELuana GómezNoch keine Bewertungen

- Fármacos en KTR PDFDokument16 SeitenFármacos en KTR PDFAntonio SimoncelliNoch keine Bewertungen

- 2019 Libro Emprendimiento e Innovacion 1582231052Dokument79 Seiten2019 Libro Emprendimiento e Innovacion 1582231052api-600434890Noch keine Bewertungen

- Por Qué La Gente Cree o (No) en Sus LíderesDokument10 SeitenPor Qué La Gente Cree o (No) en Sus LíderesAdriana Patricia Correa RojasNoch keine Bewertungen

- Plan de prevención y mitigación de impactos ambientales durante la construcción de víaDokument16 SeitenPlan de prevención y mitigación de impactos ambientales durante la construcción de víaJuan Carlos100% (1)

- SLI-F-074 Formato Lista de Chequeo para Aprobación de Procedimientos (Plan de Rescate) TOCANCIPADokument1 SeiteSLI-F-074 Formato Lista de Chequeo para Aprobación de Procedimientos (Plan de Rescate) TOCANCIPALEIDY JOHANNA CAMPO VARGASNoch keine Bewertungen

- LEY DE INGRESOS 2022 Mpio QroDokument138 SeitenLEY DE INGRESOS 2022 Mpio QroGabriela MoralesNoch keine Bewertungen

- Matriz de StakeholdersDokument8 SeitenMatriz de StakeholdersJhon Cesar Paucar FigueroaNoch keine Bewertungen

- Estudio Topográfico y Diseño GeometricoDokument5 SeitenEstudio Topográfico y Diseño GeometricoAdolfo AguilarNoch keine Bewertungen

- Capitulo 2 PDFDokument38 SeitenCapitulo 2 PDFGerardo BarahonaNoch keine Bewertungen

- CELIMA-TREBOLacabado IMPRIDokument22 SeitenCELIMA-TREBOLacabado IMPRICaeel Reyes Olivares33% (3)

- MypesDokument17 SeitenMypesFlorMaricheli Guerrero CeballosNoch keine Bewertungen

- Cuaderno de Informe RUIDODokument9 SeitenCuaderno de Informe RUIDOgonzalo vasquezNoch keine Bewertungen

- Rotulado de vinos orgánicos en diferentes mercadosDokument17 SeitenRotulado de vinos orgánicos en diferentes mercadosMatias Leandro MerloNoch keine Bewertungen

- TUTELA Requerir Pago de LICENCIA DE MATERNIDADDokument8 SeitenTUTELA Requerir Pago de LICENCIA DE MATERNIDADSasha Sanchez G.Noch keine Bewertungen

- Tenso Teoria PDFDokument7 SeitenTenso Teoria PDFflorenciaNoch keine Bewertungen