Beruflich Dokumente

Kultur Dokumente

Guía Práctica Coordinador Cibercec

Hochgeladen von

Angel Julio0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

36 Ansichten13 SeitenEl documento describe los primeros pasos para definir una estrategia de ciberseguridad industrial. Explica cómo alinear la estrategia con los objetivos del negocio, identificar el alcance técnico y operativo, y los roles y responsabilidades clave. También cubre la gestión de riesgos, incluyendo la identificación de activos, amenazas, controles existentes y vulnerabilidades para evaluar y tratar los riesgos. El documento proporciona plantillas y anexos para guiar estos procesos.

Originalbeschreibung:

módulos de c

Copyright

© © All Rights Reserved

Verfügbare Formate

PPTX, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenEl documento describe los primeros pasos para definir una estrategia de ciberseguridad industrial. Explica cómo alinear la estrategia con los objetivos del negocio, identificar el alcance técnico y operativo, y los roles y responsabilidades clave. También cubre la gestión de riesgos, incluyendo la identificación de activos, amenazas, controles existentes y vulnerabilidades para evaluar y tratar los riesgos. El documento proporciona plantillas y anexos para guiar estos procesos.

Copyright:

© All Rights Reserved

Verfügbare Formate

Als PPTX, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

36 Ansichten13 SeitenGuía Práctica Coordinador Cibercec

Hochgeladen von

Angel JulioEl documento describe los primeros pasos para definir una estrategia de ciberseguridad industrial. Explica cómo alinear la estrategia con los objetivos del negocio, identificar el alcance técnico y operativo, y los roles y responsabilidades clave. También cubre la gestión de riesgos, incluyendo la identificación de activos, amenazas, controles existentes y vulnerabilidades para evaluar y tratar los riesgos. El documento proporciona plantillas y anexos para guiar estos procesos.

Copyright:

© All Rights Reserved

Verfügbare Formate

Als PPTX, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 13

Nivel del responsable de Ciberseguridad

Marco de Referencia del SGCI

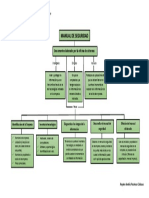

Dominio 1: Definición de Estrategia de

Ciberseguridad Industrial

1. Fundamentos del Negocio: Alinear el SGCI con los requisitos de

negocio

2. Alcance del SGCI: Identificar el ámbito de ampliación del SGCI. Cuáles

son los componentes de la organización que están afectados por el

SGCI

3. Política de seguridad que se aplicará sobre lo que se halla definido y

establecimiento de las responsabilidades para al consecución

4. Identificar los roles dentro de SGCI

Fundamentos del Negocio: Alinear el SGCI con los

requisitos de negocio I

a) Comprender la visión, misión, metas, valores y estrategias de la organización: Obtener una

perspectiva general de la organización, visión, misión, principales propósitos, valores, estrategia.

b) Analizar el entorno externo: Identificación y análisis de las amenazas. Utilización de herramientas

pasivas de reconocimiento (NOZOMI)

c) Analizar el entrono interno: Comprender la estructura organizativa y los principales actores en los

niveles organizativos

i. Estratégico: ¿Quién toma las decisiones?

ii. Táctico: ¿Quién coordina y gestiona las operaciones?

iii. Operacional: Quienes están implicados en la producción de las actividades y soporte de las mismas.

d) Identificar Procesos, servicios y recursos claves

i. Productos y servicios de la organización (NOZOMI)

ii. Procesos y servicios clave que permiten al business llevar a cabo la misión (NOZOMI)

iii. Cuales son los sistemas IT/OT/ICS que soportan estos servicios y procesos (NOZOMI)

iv. Proveedores claves que intervienen en el business

e) Identificación y análisis de las partes interesadas

i. Analizar las necesidad y expectativas, relativas a la seguridad

ii. Validar que partes de esas necesidades deben verse implicadas en el SGCI

iii. Identificar los responsables de los niveles requeridos en el SGCI para su futura participación

Fundamentos del Negocio: Alinear el SGCI con los

requisitos de negocio II

a) Identificación de los que es de carácter externo e interno, obligatorio y voluntario

i. Obligatorio de carácter externo: Leyes y regulaciones que se deben cumplir

ii. Obligatorio de carácter interno: Obligaciones contractuales.

iii. Voluntario de carácter externo: Normas internacionales y códigos de buenas practicas

iv. Voluntario de carácter interno: Políticas, códigos de buenas practicas…

b) Determinar los criterios de evaluación de aceptación de riesgo

i. La naturaleza y el tipo de amenaza

ii. Probabilidades de que ocurra

iii. Como se va a determinar el nivel de riesgo

iv. Cual es el nivel de riesgo que el business está dispuesto a asumir

• NOTA: El Anexo I describe en una platilla todo lo relacionado a los

fundamentos del negocio.

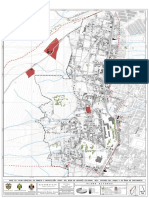

Alcance del SGCI I

o Alcance Técnico-operativo

a) Por proceso y servicio: Define el alcance del SGCI mediante la descripción de los

procesos y servicios que formarán parte del sistema a aplicar el SGCI. (NOZOMI)

b) Por componente: Será necesario desarrollar un inventario de componentes que

contenga, al menos, la siguiente información:

i. Identificador: Identificador único del componente (NOZOMI)

ii. Descripción: Descripción del componente incluyendo sus características hardware y

software (NOZOMI)

iii. Propietario: Propietario del componente

iv. Tipo: Tipo de componente (sistema físico, sistema lógico, personal, información, servicio,

proceso, etc.). (NOZOMI)

• NOTA: En el Anexo III se proporciona una plantilla para ayudar a la

descripción del alcance del SGCI.

Alcance del SGCI II

o Alcance de Roles de personal operativo

a) Describir para cada puesto las responsabilidades de:

b) Garantizar la seguridad de los sistemas

c) Garantizar al confidencialidad

d) Uso responsable

e) Utilización de buenas practicas

f) Seguridad de los activos

• NOTA: En el Anexo II proporciona una plantilla para ayudar a la

definición de roles y funcionalidades

Dominio 2: Gestión de los Riesgos

1. Identificación de activos

2. Identificación de amenazas

3. Identificación de controles existentes

4. Identificación de vulnerabilidades

5. Cálculo del riesgo

6. Tratamiento del Riesgo

Identificación de activos dentro de cada área

Identificación de activos dentro de cada área

Enterprise Zone(IT) Plant Zone(OT) Control Zone(ICS)

– Infrastructure – Production — BPCS (Basic Process Control Sytems)

Active Directory Server Application Servers PLCs

DHCP Server Database systems Engineering Workstation(s)

DNS Server Backup systems HMI

Local Antivirus Server (GUP) – Shop floor PDAs

File Server PC desktop; ― SIS (Safety Instrumented Systems)

NTP Server PC laptop; Instrument Asset Management

RADIUS/TACACS/RF Printers System

– Production VoIP Phone Terminal diagnosis

Front End application Server

― DMZ ― Process Equipment

Back End application Server

Pump Controlers

MES Third Party Devices

Transmitters

Database system Shared Sytems

Block & Control Valves

Backup system

― Control Center

– Office

SCADA

PC desktop;

Data Historian

PC laptop;

DCS Control Dsitribuido

Printer

― DMZ

VoIP Phones

Third Party Devices

― DMZ

Shared Sytems

Third Party Devices

Shared Sytems

Identificación de amenazas

NOZOMI

NOTA: En el Anexo II proporciona una plantilla para ayudar a la definición de

roles y funcionalidades

Identificación de amenazas

Das könnte Ihnen auch gefallen

- Activos de Informacion PDFDokument18 SeitenActivos de Informacion PDFAlbert MateoNoch keine Bewertungen

- Sig - FinalesDokument5 SeitenSig - FinalesManu LeonNoch keine Bewertungen

- Actividad 2 Solucion RedesDokument7 SeitenActividad 2 Solucion RedesAlejandro VelosaNoch keine Bewertungen

- Proyecto Final CRSDokument12 SeitenProyecto Final CRSRobinsonJavierNoch keine Bewertungen

- Mapa Conceptual Tipos de Auditoria InformaticaDokument3 SeitenMapa Conceptual Tipos de Auditoria InformaticaCarlos Innova ColombiaNoch keine Bewertungen

- ReactivosUnit 2Dokument5 SeitenReactivosUnit 2ositha BelénNoch keine Bewertungen

- Mapa Conceptual Tipos de Auditoria InformaticaDokument12 SeitenMapa Conceptual Tipos de Auditoria InformaticaJennifer ZamoraNoch keine Bewertungen

- Mapa Conceptual Tipos de Auditoria InformaticaDokument12 SeitenMapa Conceptual Tipos de Auditoria InformaticaJennifer ZamoraNoch keine Bewertungen

- MAPA CONCEPTUAL 2 BellA PDFDokument1 SeiteMAPA CONCEPTUAL 2 BellA PDFBella L. GaitánNoch keine Bewertungen

- Lidia Sarabia Espinace - TECNOLOGÍA APLICADA A RRHH Semana 1Dokument5 SeitenLidia Sarabia Espinace - TECNOLOGÍA APLICADA A RRHH Semana 1Lidia Sarabia EspinaceNoch keine Bewertungen

- Actividad 2 - Gestión Del Riesgo en Una OrganizaciónDokument17 SeitenActividad 2 - Gestión Del Riesgo en Una OrganizaciónYaz CortézNoch keine Bewertungen

- 1 PR-24-01-01 Tecnología de La Inf V.01Dokument6 Seiten1 PR-24-01-01 Tecnología de La Inf V.01miguel angelNoch keine Bewertungen

- Mapa Conceptual La Auditoría Informática.Dokument1 SeiteMapa Conceptual La Auditoría Informática.luis guillermo bernal diazNoch keine Bewertungen

- Informe de PcimDokument16 SeitenInforme de Pcimguillote_666Noch keine Bewertungen

- Cuadro Comparativo de Los Tipos de Software para AuditoriaDokument6 SeitenCuadro Comparativo de Los Tipos de Software para AuditoriaCheloDayitta50% (2)

- Practica Final (Auditoria)Dokument5 SeitenPractica Final (Auditoria)Annie MalcrosingNoch keine Bewertungen

- Servicios, Amenazas y AtaquesDokument5 SeitenServicios, Amenazas y AtaquesKmilo GuerreroNoch keine Bewertungen

- Mapa Conceptual Tpo de AuditoriaDokument1 SeiteMapa Conceptual Tpo de AuditoriaDORIS BOTELLONoch keine Bewertungen

- Mapa Conceptual Auditoria InformaticaDokument1 SeiteMapa Conceptual Auditoria Informaticakevinjosearroyo14Noch keine Bewertungen

- Auditoria InformaticaDokument1 SeiteAuditoria InformaticaLuis Guillermo Barraza VillalbaNoch keine Bewertungen

- Mapa Conceptual Auditoria InformaticaDokument1 SeiteMapa Conceptual Auditoria Informaticakevinjosearroyo14Noch keine Bewertungen

- Tec en Seguridad InformaticaDokument10 SeitenTec en Seguridad InformaticaSergio PastranaNoch keine Bewertungen

- Informe de AuditoriaDokument4 SeitenInforme de AuditoriaKike LópezNoch keine Bewertungen

- Libro 5Dokument160 SeitenLibro 5rebeca castro artaviaNoch keine Bewertungen

- Tema 1 HARD y SOFTDokument33 SeitenTema 1 HARD y SOFTMaria MoraNoch keine Bewertungen

- Capitulo Del Libro Tecnologias de La IonDokument21 SeitenCapitulo Del Libro Tecnologias de La IonAngel RodriguezNoch keine Bewertungen

- 02 - Plan de Contingencia de Sistemas de InformaciónDokument8 Seiten02 - Plan de Contingencia de Sistemas de InformaciónDaniel Marcas CcoriNoch keine Bewertungen

- Mapa Conceptual YesidDokument2 SeitenMapa Conceptual YesidYesid Sayago RNoch keine Bewertungen

- Actividad Final EnsambleDokument8 SeitenActividad Final Ensamblewilmer hernandez jimenezNoch keine Bewertungen

- Resumen SeguridadDokument4 SeitenResumen Seguridadtelefono celularNoch keine Bewertungen

- Entrega Previa 1 - Escenario 3Dokument5 SeitenEntrega Previa 1 - Escenario 3Juan Andres Diaz GomezNoch keine Bewertungen

- Tsmec MP5 2017Dokument147 SeitenTsmec MP5 2017tics041Noch keine Bewertungen

- 1.1. Inv. de Software, Hardware y Tipos de Redes - SEDEMIDokument32 Seiten1.1. Inv. de Software, Hardware y Tipos de Redes - SEDEMIAlex JuntaNoch keine Bewertungen

- Sistema de Contabilidad - Tarea VIDokument6 SeitenSistema de Contabilidad - Tarea VIarielNoch keine Bewertungen

- Informe 346 2017 Gti230 N PDFDokument9 SeitenInforme 346 2017 Gti230 N PDFDa ArchNoch keine Bewertungen

- Unidad 3 Saber HacerDokument10 SeitenUnidad 3 Saber HacerJosue Martinez HernandezNoch keine Bewertungen

- SISSA Herramientas Digitales 2020Dokument21 SeitenSISSA Herramientas Digitales 2020Jose Miguel RuizNoch keine Bewertungen

- Lab3 Software Scada SimplicityDokument16 SeitenLab3 Software Scada SimplicityMartin FernandezNoch keine Bewertungen

- Plataforma Biométrica HominiDokument25 SeitenPlataforma Biométrica HominimintgoNoch keine Bewertungen

- MAPA CONCEPTUAL Manual S.IDokument1 SeiteMAPA CONCEPTUAL Manual S.INelly PardoNoch keine Bewertungen

- (AC-S09) Semana 09 - Tema 01 Tarea - Caso 2 Implementación de Un Sistema de Seguridad Perimetral Como Estrategia de Seguridad de La InformaciónDokument5 Seiten(AC-S09) Semana 09 - Tema 01 Tarea - Caso 2 Implementación de Un Sistema de Seguridad Perimetral Como Estrategia de Seguridad de La InformaciónMelissaNoch keine Bewertungen

- Kain U1 A1 MapaDokument10 SeitenKain U1 A1 MapaOswaldo Gutierrez50% (2)

- Actividad 2 - CRS - Plan de Seguridad InformaticaDokument6 SeitenActividad 2 - CRS - Plan de Seguridad InformaticaDiego Omar GIl VargasNoch keine Bewertungen

- Mapa Conceptual-Tipos de Auditoria InformáticaDokument1 SeiteMapa Conceptual-Tipos de Auditoria InformáticaNelson Leal75% (4)

- Fase 2 - Trabajo GrupalDokument15 SeitenFase 2 - Trabajo GrupalbolonchomafiaNoch keine Bewertungen

- Gestion de RedesDokument29 SeitenGestion de RedesErnestoCabreraNoch keine Bewertungen

- Actividad 3-Inventario de Software y HardwareDokument13 SeitenActividad 3-Inventario de Software y HardwareMichel Astrid BELTRAN PINTONoch keine Bewertungen

- AS Sesión 02Dokument20 SeitenAS Sesión 02Ronal GerardoNoch keine Bewertungen

- AP02-AA3-EV02 Especificación Requerimientos SI Casos UsoDokument12 SeitenAP02-AA3-EV02 Especificación Requerimientos SI Casos UsoFOUR EVENT GROUP S.A.S.Noch keine Bewertungen

- SENA Redes y SEguridad Evidencias 3 Edgar Fernandez 12399171Dokument5 SeitenSENA Redes y SEguridad Evidencias 3 Edgar Fernandez 12399171Edgar FernandezNoch keine Bewertungen

- Ap02-Aa3-Ev02. Especificación de Requerimientos Con Casos de Uso 2282319Dokument12 SeitenAp02-Aa3-Ev02. Especificación de Requerimientos Con Casos de Uso 2282319Saith Eduardo Martinez TamaraNoch keine Bewertungen

- Actividad Semana 2. Mapa Conceptual Tipos de Auditoria InformáticaDokument2 SeitenActividad Semana 2. Mapa Conceptual Tipos de Auditoria Informáticacarolina0% (1)

- Evidencia-Mapa Conceptual Sobre Los Tipos de Auditoria InformáticaDokument2 SeitenEvidencia-Mapa Conceptual Sobre Los Tipos de Auditoria InformáticaManuel Enrique Guerra Tarrifa100% (1)

- BocmDokument3 SeitenBocmLuis Bueno TomilloNoch keine Bewertungen

- Informática StudocuDokument75 SeitenInformática StudocuJesús Rodríguez JiménezNoch keine Bewertungen

- Alienvault OSSIM v4.7.1Dokument60 SeitenAlienvault OSSIM v4.7.1Roger Orozco AguayoNoch keine Bewertungen

- Supervision Informe Modulo I Doig OriginalDokument24 SeitenSupervision Informe Modulo I Doig OriginalIngrid Rangel SiesquenNoch keine Bewertungen

- AP02 AA3 EV02 Espec RequerimienDokument8 SeitenAP02 AA3 EV02 Espec RequerimienKelly Johanna CelyNoch keine Bewertungen

- Dimensionar, instalar y optimizar el hardware. IFCT0510Von EverandDimensionar, instalar y optimizar el hardware. IFCT0510Noch keine Bewertungen

- Instalación y parametrización del software. IFCT0510Von EverandInstalación y parametrización del software. IFCT0510Noch keine Bewertungen

- Guía Catalinasss Plan Lector 5°básico PDFDokument11 SeitenGuía Catalinasss Plan Lector 5°básico PDFPaulina JimenezNoch keine Bewertungen

- Las Relaciones Entre España Y China, Una Larga HistoriaDokument13 SeitenLas Relaciones Entre España Y China, Una Larga HistoriaLaura AbrilNoch keine Bewertungen

- I. Diagrama de ParetoDokument3 SeitenI. Diagrama de ParetoJamirNoch keine Bewertungen

- U.F Crecimiento Y Desarrollo Integral Con Valores Sociocomunitarios IiiDokument8 SeitenU.F Crecimiento Y Desarrollo Integral Con Valores Sociocomunitarios IiiPriscila PardoNoch keine Bewertungen

- Cuadernillo para Repasar Las Figuras GeometricasDokument18 SeitenCuadernillo para Repasar Las Figuras GeometricasFabiola EscobarNoch keine Bewertungen

- Wa0038.Dokument1 SeiteWa0038.Willian Cruz YenqueNoch keine Bewertungen

- Nutricion e HigieneDokument4 SeitenNutricion e HigieneYazmilda DiazNoch keine Bewertungen

- Diario de Campo 2Dokument3 SeitenDiario de Campo 2Jose Millan100% (4)

- Tabla MedicamentosDokument5 SeitenTabla MedicamentosJesus Azael MartinezNoch keine Bewertungen

- Guía Fisica 2do - Caida LibreDokument2 SeitenGuía Fisica 2do - Caida LibreHéctor FuentesNoch keine Bewertungen

- Formato de Ficha de Observación Juez ExpertoDokument2 SeitenFormato de Ficha de Observación Juez ExpertoSebastián VarelaNoch keine Bewertungen

- MunchkinDokument2 SeitenMunchkinchopenNoch keine Bewertungen

- Ensayo Manejode CuencasDokument4 SeitenEnsayo Manejode CuencasCarlos CamachoNoch keine Bewertungen

- Plano AlturasDokument1 SeitePlano AlturasJeyson Duván López Castillo100% (1)

- SomosfitDokument10 SeitenSomosfitFa Denis0% (1)

- Taller Titulos Valores 6aDokument15 SeitenTaller Titulos Valores 6aBRAYAN STIVEN ARCOS ORT�ZNoch keine Bewertungen

- La Materia. Leyes Ponderales. El Mol.Dokument28 SeitenLa Materia. Leyes Ponderales. El Mol.Maria LopezNoch keine Bewertungen

- Capitulo 15 BioquimicaDokument8 SeitenCapitulo 15 BioquimicaElianeNoch keine Bewertungen

- Chirimoya CompuDokument16 SeitenChirimoya CompuREMIX CONDORNoch keine Bewertungen

- Tesis Web PDFDokument21 SeitenTesis Web PDFRead ReadNoch keine Bewertungen

- Biologia 3.Dokument11 SeitenBiologia 3.Yajaira SolisNoch keine Bewertungen

- Di Stefano, Mariana Representaciones Sociales de La Lectura.Dokument8 SeitenDi Stefano, Mariana Representaciones Sociales de La Lectura.Anonymous nXo1q9jXINoch keine Bewertungen

- Expansion AlemanaDokument9 SeitenExpansion AlemanaAlex Santiago SánchezNoch keine Bewertungen

- Diccionario Marítimo EspañolDokument859 SeitenDiccionario Marítimo EspañolnickolaNoch keine Bewertungen

- El Principe Ceniciento MejoradoDokument29 SeitenEl Principe Ceniciento MejoradoAnii Euu AguilaNoch keine Bewertungen

- GUÍA QUÍMICA 10 GUIA No 02Dokument11 SeitenGUÍA QUÍMICA 10 GUIA No 02Deyanirth Ibarra GuevaraNoch keine Bewertungen

- Sistemas OperativosDokument2 SeitenSistemas OperativosJesus Enrique Vazquez ReynaNoch keine Bewertungen

- Self Declaration EnelDokument7 SeitenSelf Declaration EnelCLAUDIANoch keine Bewertungen

- Acuerdo de Cancelación de Contrato Entre Las PartesDokument2 SeitenAcuerdo de Cancelación de Contrato Entre Las PartesFausto Alejandro NietoNoch keine Bewertungen

- Don Quijote Parte 2Dokument3 SeitenDon Quijote Parte 2juampediscordNoch keine Bewertungen