Beruflich Dokumente

Kultur Dokumente

So Bleibt Ihr Leben Privat

Hochgeladen von

Research GuyCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

So Bleibt Ihr Leben Privat

Hochgeladen von

Research GuyCopyright:

Verfügbare Formate

T i Tel

Die Sph-Affre schockiert die Deutschen und blamiert die Politik dabei geben Millionen Brger zahllose persnliche Informationen freiwillig preis. Ist der Schutz der eigenen daten in der digitalen Welt berhaupt noch mglich?

20

Focus 28/2013

F oto:GettyImages

Focus 28/2013

21

T I TEL

Der unheimliche Freund

W

enn Angela Merkel telefoniert, macht sie sich ber heimliche Mithrer keine Illusionen. Die Kanzlerin wei, dass ihre Telefongesprche mit anderen Staatschefs von stummen Zeugen verfolgt und intensiv ausgewertet werden. Merkel spricht deshalb stets so, dass sie spter nicht in Verlegenheit kommen kann. Freund hrt mit diese Erkenntnis teilen die Berliner Politiker seit Jahrzehnten. Dennoch rollt seit den Enthllungen des frheren Geheimdienst-Mitarbeiters Edward Snowden ber die Sph-Attacken des US-Nachrichtendienstes NSA eine Emprungswelle durch Europa und vor allem durch die Wahlkampfzone Deutschland. Die Vertraulichkeit des Wortes ist von unserer Verfassung geschtzt, und deshalb fordere ich die Bundesregierung auf, den permanenten Bruch dieses Grundrechts durch die Nachrichtendienste befreundeter Staaten sofort zu unterbinden, erklrt SPD-Generalsekretrin Andrea Nahles. Kanzlerin Merkel msse sich schtzend vor ihre Brger stel-

Die Politiker empren sich ber die Spionage der USA und denken dabei vor allem an den Wahlkampf. Die Bundesregierung kennt das Ausma der berwachung, ist aber machtlos gegen Big Brother Amerika

len, so die SPD-Managerin. Ein bisschen hicher Protest reicht da nicht. Der Regierung fehlt offenkundig die Courage, der dreisten Spionage der USA wie auch der Briten in Deutschland etwas entgegenzusetzen. Der Angriff sitzt, denn der Unmut der Brger ist inzwischen so gro, dass man auch in der traditionell amerikafreundlichen Union mit kritischen Tnen reagiert. Wenn befreundete Regierungen abgehrt und Unternehmen ausspioniert werden, hat das nichts mit

FOCUS 28/2013

22

Foto: Stef fen Kugler/Bundespresseamt/dpa

Schwieriger Termin Als US-Prsident Barack Obama im Juni Berlin besuchte, berschattete die Spionage-Affre die Gesprche mit Angela Merkel

Kampf gegen den Terror zu tun, rgert sich Michael Grosse-Brmer, Parlamentarischer Geschftsfhrer der CDU/CSUBundestagsfraktion, ber die US-Wanzen in der EU-Vertretung in Washington. Der CDU-Innenexperte Wolfgang Bosbach zweifelt gar, ob die politische Praxis der USA noch mit der politischen Rhetorik bereinstimmt. Es gebe in wesentlichen Fragen offenbar unterschiedliche Weltanschauungen, so Bosbach. Das gilt fr Datenschutz, aber auch fr den Umgang von politischen Freunden untereinander. Fr Befremden sorgte nicht zuletzt die Meldung, dass die USA nicht nur globale Internet-Knoten anzapfen, sondern auch den gesamten Briefverkehr mit den Adressen von Absender und Empfnger scannen berwachung total. Besonders geschockt ber den inzwischen unheimlichen Freund zeigt sich die CSU. Der EuropaAbgeordnete Markus Ferber kritisiert die USA heftig und zieht dabei eine historisch fragwrdige Parallele:

FOCUS 28/2013

Das ist nicht mehr mein Bild eines demokratischen Rechtsstaats, so der CSU-Politiker. Ich halte das, was die Stasi gemacht hat, im Vergleich zu dem, was die Amerikaner gemacht haben, fr harmlos. Inmitten dieser Aufregung agiert ausgerechnet Bundesinnenminister Hans-Peter Friedrich (CSU) besonders unglcklich. Zunchst ging USA-Freund Friedrich smtliche Kritiker in den eigenen Reihen hart an, musste dann aber auf Druck von CSU-Chef Horst Seehofer seine Nachsicht fr Amerika revidieren und eine radikale Kursnderung vornehmen. Die gipfelte am Montag vergangener Woche darin, dass nun auch Friedrich ffentlich eine Entschuldigung von den USA verlangte. Auerdem setzte sich der Innenminister auf Wunsch von Merkel und Seehofer hchstpersnlich an die Spitze einer deutschen Delegation, die Ende dieser Woche die USA bereisen soll. Wre es nach Friedrich gegangen, htte er nur Unterabteilungsleiter nach Washington geschickt, um Auskunft ber die Sammelwut der dortigen Dienste zu erbitten. Die Demontage seines Parteifreundes Friedrich nimmt Seehofer als Kollateralschaden in Kauf. Der bayerische Ministerprsident, der im September Landtagswahlen bestehen muss, hatte die vernderte Stimmung der Brger schneller ersprt als Friedrich und rasch reagiert. Die wachsende Skepsis drckt sich auch in einer FOCUS-Umfrage aus. Fast zwei Drittel

der Deutschen halten das deutsch-amerikanische Verhltnis durch die Spionage- und AbhrAffre fr belastet

Quelle: TNS Emnid fr FOCUS

63 %

der von TNS Emnid Befragten sehen das deutsch-amerikanische Verhltnis durch die Spionage-Affre der NSA als belastet an. Besonders gro fllt die Verrgerung bei Unionswhlern aus. Seehofer sieht deshalb keinen Sinn darin, die chendeckenden Ausforschungen der USA im Wahlkampf gegen den Unmut seiner Anhnger zu verteidigen. Vielmehr zeigte er sich demonstrativ entsetzt ber das Ausma der berwachung und betonte, die USA unterlgen einer dringenden Erklrungspicht. Und weil sich die allgemeine Stimmung gerade ohnehin gegen staatliche berwachung richtet, rumte Seehofer gleich noch die geplante Vorratsdatenspeicherung mit ab, die sein Bundesinnenminister so zh wie vergeblich gegen den Widerstand der liberalen Justizkollegin Sabine Leutheusser-Schnarrenberger durchzusetzen versucht hatte. Zwar wurde der negativ anmutende Begriff Vorratsdatenspeicherung schon vor lngerer Zeit aus dem Wahlprogramm der Union getilgt. Doch mit der Bemerkung, die geplante Speicherung aller elektronischen Kommunikationsdaten in Deutschland sei noch nicht zu Ende gedacht, stellte Seehofer sie zur Disposition. Allerdings war die abrupte Kehrtwende offenkundig nicht mit der groen Parteischwester CDU abgestimmt. Erkennbar verrgert hielt Hessens Ministerprsident Volker Boufer dagegen: Ich halte die Vorratsdatenspeicherung in angemessenem Umfang nach wie vor fr sinnvoll und erforderlich, betonte der CDU-Politiker. Ein Staat darf sich nicht vorstzlich blind machen. Boufer, der zeitgleich mit der Bundestagswahl am 22. September in Hessen um seine Wiederwahl kmpft, frchtet um das Law and Order-Image der CDU bei ihren Stammwhlern. Den Schwenk von Seehofer will der Hesse deshalb nicht nachvollziehen. Ohne Datenspeicherung kann man den Schutz der Brger vor Kriminalitt, Terror und Extremismus nicht angemessen gewhrleisten, bekrftigt er. Auch Unionsfraktionsvize Gnter Krings wehrt sich gegen die berraschende Kursnderung. Immerhin gehe es um geltendes EU-Recht, erinnert Jurist Krings. Das knne man nicht einfach aufheben. Die durch den NSA-Skandal neu aufgebrochene Debatte ber Spionage

23

T I TEL

Sympathie-Kundgebung Demonstranten in Berlin fordern, den Ex-Geheimdienstler Edward Snowden in Deutschland aufzunehmen

und Datensicherheit zeigt die Nervositt der deutschen Politik zu Beginn des Wahlkampfsommers. In Wahrheit gilt die inszenierte Emprung einem lngst bekannten Missstand. Die Bundesregierung wei von dem ganzen Ausma der auslndischen Spionage, und das gilt auch fr die deutschen Geheimdienste, ist Erich Schmidt-Eenboom vom Weilheimer Institut fr Friedensforschung berzeugt. Allein aus der Auswertung der Fachliteratur knnen die Experten die Strukturen der berwachung erkennen. Hinzu komme, dass sich die Dienste regelmig untereinander austauschen. Im Kanzleramt laufen alle diese Erkenntnisse und Informationen zusammen und werden dort koordiniert, erlutert Schmidt-Eenboom. Es kann deshalb niemand in der Bundesregierung so tun, als wre er berrascht. Zudem gab es in der Vergangenheit zahlreiche Enthllungen ber die zunehmenden Lauschangriffe der NSA. So erfuhren die Europer schon 2001 von dem umfassenden Abhrsystem Echelon. Wirklich zur Wehr setzte sich niemand weder in der deutschen noch in der europischen Politik. Zwar forderte die EU-Kommission Ende 2002 vlkerrechtliche Verhandlungen mit dem Ziel, die Spionage unter befreundeten Staaten zu unterbinden. Doch die entsprechende Resolution blieb ebenso folgenlos wie weitere Forderungen der Politik. Bis zum Fall der Mauer wurde die Duldung von US-Spionage im Bundesgebiet mit alliiertem Sonderrecht begrndet, dann mit dem Nato-Statut und nach dem 11. September 2001 mit dem Kampf gegen den Terror. Inzwischen versucht die Bundesregierung nur noch, bei Big

24

Brother Amerika nicht unntig aufzufallen. Die Kanzlerin kommuniziert immer umsichtig, fasst Regierungssprecher Steffen Seibert die deutsche Praxis des akzeptierten Abhrens zusammen. Merkel wei, dass die Amerikaner ihr Verhalten nicht ndern werden, solange auch Russen und Chinesen nach Krften spionieren und solange die deutschen Dienste vor allem bei der Terrorabwehr von den Erkenntnissen ihrer auslndischen Kollegen protieren. Im Grunde ist der Kanzlerin die aktuelle Aufregung ber die Spionage unter Freunden nur lstig sie strt ihre Kreise. Als kurz vor dem Berlin-Besuch des US-Prsidenten das berwachungsprogramm Prism

Die Speicherung der Vorratsdaten ist noch nicht zu Ende gedacht

Horst Seehofer

M. VAN ACKEREN / M. FIETZ / D. GOFFART / H.-J. MORITZ / K. VAN RANDENBORGH

FOCUS 28/2013

Fotos: Kay Nietfeld/dpa, Michaela Rehle/REUTERS

Kursnderung CSU-Chef Seehofer widerspricht offen Bundesinnenminister Friedrich

bekannt wurde, musste Merkel Barack Obama notgedrungen darauf ansprechen, obwohl ihr andere Themen wie das transatlantische Freihandelsabkommen oder die Regulierung des globalen Finanzsystems weitaus wichtiger sind. Entsprechend vorsichtig formulierte sie denn auch ihre Bedenken. Doch angesichts der Aufregung ber das gigantische Ausma der ganzen Bespitzelung blieb auch Merkel Anfang der vergangenen Woche keine andere Wahl mehr, als in den Chor der Kritiker einzustimmen. Spionage unter Freunden das geht gar nicht, lie sie ihren Sprecher ausrichten. Am vorigen Mittwochabend sprach sie erneut mit Obama ber seine Geheimdienste. Das Ergebnis el erwartungsgem dnn aus. Der Prsident habe in dem Telefonat Verstndnis fr die Sorgen der Deutschen geuert, hie es im Kanzleramt. Wichtiger war Merkel jedoch das Freihandelsabkommen zwischen Europa und Amerika. Diesen Verhandlungen komme absolute Prioritt zu. Die Forderungen von EU-Justizkommissarin Viviane Reding und SPDKanzlerkandidat Peer Steinbrck, die Verhandlungen als Reaktion auf die USBespitzelung auszusetzen, hatten Merkel alarmiert. Dagegen kann die deutsche Regierungschen gut mit der Entschlieung des EU-Parlaments leben, alle berwachungsprogramme einzustellen. Das klingt gut, beruhigt manchen Brger, aber wird ansonsten folgenlos bleiben.Ohnehin lsst die Aufregung der Europer Washington ziemlich kalt, nicht zuletzt, weil nach neuesten Berichten auch Franzosen und Briten gegen Deutschland spionieren. In Wahrheit ist die gegenseitige Ausforschung unter den Verbndeten stillschweigend akzeptiert. Dass es den USA und anderen Lndern dabei nicht nur um Terrorbekmpfung, sondern auch um Spionage gegen deutsche Top-Technologie geht, besttigt Schmidt-Eenboom. Eines der ofziellen Ziele der britischen Abhrbehrde ist die Frderung des wirtschaftlichen Wohles von Grobritannien, sagt der Geheimdienstexperte. Klarer kann man sich wohl kaum zur Wirtschaftsspionage bekennen. I

Wie kann man da cool bleiben?

Mit Klimaanlage und Audiosystem

Freuen Sie sich auch auf die Panorama-Schiebetr mit integrierter B-Sule und vieles mehr. Jetzt fehlen nur noch Sie. Alle Infos auf ford.de

DER FORD B-MAX

14.990,-*

Abbildung zeigt Wunschausstattung. Kraftstoffverbrauch (in l/100 km nach VO (EG) 715/2007 und VO (EG) 692/2008 in der jeweils geltenden Fassung): 7,9 (innerorts), 4,9 (auerorts), 6,0 (kombiniert). CO2 Emissionen: 139 g/km (kombiniert).

* UPE der Ford-Werke GmbH zzgl. berfhrungskosten, gilt fr einen Ford B-MAX Ambiente, 1,4 l Duratec-Motor, 66kW (90PS), inkl. Klimaanlage und Audiosystem, fr private Endkunden (nicht fr Werkangehrige). Details bei allen teilnehmenden Ford Partnern.

T I TEL

Jeder gegen jeden

Deutschlands Hauptstadt Berlin, zu Mauerzeiten ein Tummelplatz der Agenten, ist erneut das Zielobjekt der Geheimdienste. Ein Insider sagt: Behrden waren ber Lauschprogramme im Bilde

er Mann aus Deutschland, den Freund und Feind nur 008 nannten, sa im Chefzimmer des Spionage-Imperiums in Langley/Virginia. Durch die schusssicheren Fenster el der Blick auf Kirschbume in voller Blte. CIA-Boss James Woolsey nickte kurz schon servierte ein Assistent Tee in feinsten Porzellantassen. Bernd Schmidbauer, damals Staatsminister der Regierung Kohl, kam im Mai 1994 schnell zur Sache. Die deutsche Botschaft in Washington sei abgehrt worden, monierte der Geheimdienstkoordinator. Vermeintliche Telefontechniker htten sich wie Strauchdiebe eingeschlichen und Leitungen angezapft. Woolsey gelobte Besserung, auch als Schmidbauer weiter Klage fhrte: Die massiven Abhraktionen durch die National Security Agency (NSA) in Deutschland mssten gestoppt werden. Immerhin sei die Bundesrepublik ein Freund der USA, wahrlich kein Gegner. In dieser Woche, 19 Jahre nach der 008-Mission, reist erneut ein Spitzenpolitiker in die USA, um sich bei der NSA ber offenbar schamlose DatenSchnffeleien zu erkundigen. Bundesinnenminister Hans-Peter Friedrich (CSU), der von dem exzessiven Sphprogramm namens Prism nie hrte, will fragen: Hat der US-Abhrgeheimdienst tatschlich tglich circa 60 Millionen Kommunikationsverbindungen in Deutschland erfasst und gespeichert? In Wien sitzt in diesen Tagen ein Experte, der die deutsche Aufregung um die vermeintlich skrupellos ausgesphte Bundesrepublik nicht verstehen kann. Gert-Ren Polli, 52, bis 2007 Leiter des sterreichischen Bundesamts fr Verfassungsschutz und Terrorismusbekmpfung (BVT), erinnerte sich vergangenen Freitag an etliche Konferenzen mit deutschen Amtskollegen: Uns allen war stets klar, was da luft. Die deutschen Sicherheitsbehrden wussten, was die NSA macht. Fachbegriffe wie ,Prism waren sicherlich unbekannt, aber doch nicht die Methodik und die Taktik der NSA.

RISKANTER ZUGRIFF AUF NERVENZENTRALE

Zielobjekt DE-CIX in Frankfurt/Main: Der augenblicklich grte Internet-Knoten der Welt soll vom US-Geheimdienst NSA angezapft worden sein, so Spekulationen in der vergangenen Woche. Wenn das so wre, sagte Bundesinnenminister Hans-Peter Friedrich, wre das eine Verletzung unserer Souvernitt. Der Internet-Knotenpunkt DE-CIX ist ein Gebilde aus 18 Rechenzentren. Rund 500 Anbieter tauschen ber Tausende Leitungen den Internet-Trafc zwischen verschiedenen Netzbetreibern aus

26

Heiligtum des Internets Begehrte Verbindungen bei Spionen: Kabelstrnge im Internet-Knoten DE-CIX in Frankfurt/Main

Nur einmal, ganz kurz, bekannten sich Amerikas Chefagenten zu verdeckten Operationen gegen die Deutschen. ExCIA-Boss Woolsey schrieb im Jahr 2000 in einem Beitrag fr eine Wochenzeitung: Ja, meine kontinentaleuropischen Freunde, wir haben euch ausspioniert. Und es stimmt, wir benutzen Computer, um Daten nach Schlsselwrtern zu durchsuchen. Aber habt ihr euch auch nur einen Augenblick gefragt, wonach wir suchen? Der alte Spionagefuchs Woolsey war um eine Antwort nicht verlegen: Deutsche Unternehmen arbeiteten auf dem Weltmarkt ohne Skrupel mit Bestechung, deshalb mssten sie berwacht werden. Das politische Berlin zeigt sich in diesen Tagen schockiert ber die Enthllungen des NSA-Renegaten Edward Snowden. Vielleicht schickt Minister Friedrich seine Aufklrer mal in die Stasi-Unterlagenbehrde. Dort lagern aufschlussreiche US-Akten, die auf Grund ihrer Brisanz vor Jahren gesperrt wurden. Kiloweise NSA-Dossiers, von Stasi-Agenten im Kalten Krieg erbeutet, schildern detailliert Ziele fr elektronische Angriffe, Krypto-Verfahren und PersonenBerichte. Auch wenn die Verschlusspapiere aus den 80er-Jahren stammen, verdeutlichen sie doch grundstzlich die Vorgehensweise des womglich mchtigsten Geheimdienstes der Welt. Nach den Enthllungen ber die NSA und den teils noch gierigeren britischen Abhrdienst Government Communications Headquarters (GCHQ), der im Auftrag Ihrer Majestt Deutschland bevorzugt ausspht, sollte vergangene Woche auch der franzsische Geheimdienst Farbe bekennen. Die Agenten aus Paris gelten als ungemein ruppige Truppe: Das Team, das im Jahr 1985 in Neuseeland das Greenpeace-Schiff Rainbow Warrior versenkt hatte, wurde nach der Haftentlassung befrdert.

FOCUS 28/2013

Fotos: PAUL J. RICHARDS/AFP/Getty Images, Michael Danner/laif, Yuri Gripas/REUTERS

Ofziere im Sondereinsatz Ein seltener Blick in die Zentrale der NSA. Diese Spezialisten sind zustndig fr Operationen zur berwachung des Internets

Deutschland ist bevorzugtes Ziel. Alle elektromagnetischen Signale, die ber den Rhein nach Frankreich kommen, werden gesammelt. Smtliche Mails, Telefonate sowie Kontaktdaten von Facebook und Twitter landen in dem SuperRechner am Boulevard Mortier in Paris. Dort sind auch, so Insider, die Daten aus den elektronischen Angriffen gegen die deutsche Botschaft gespeichert. Fr Eric Denc, Direktor am Zentrum fr Geheimdienst-Forschung, sind die Abhraktionen gegen befreundete Staaten kein Skandal: Jeder belauscht einfach jeden. Der einzige Unterschied ist das unterschiedliche Budget der einzelnen Staaten. Staatliche Abhraktionen sollen sicherlich nicht den deutschen Normalbrger in die Bredouille bringen. Welches Interesse sollte der Geheimdienst an Liebesschwren per E-Mail haben? Und doch reicht oft schon ein aufgezeichneter Halbsatz, um illegale konspirative Verbindungen aufzudecken. Berlin, Unter den Linden, 2003. Eine Frau, total aufgekratzt, ruft einen DirektFOCUS 28/2013

Top-Spher General Keith Alexander, 61, ist Chef der National Security Agency (NSA)

Die Debatte um Brgerrechte und nationale Sicherheit ist gesund

KeIth Alexander

anschluss in der russischen Botschaft an. Spezialisten aus dem Referat 4B-5 des Bundesamts fr Verfassungsschutz (BfV) hren live mit. Karin H., in der DDR geboren und einst Studentin in Moskau, sagt: Ich bin drin. Ich habs also doch geschafft. Gemeint ist ihr neuer Job in der Potsdamer Staatskanzlei. Der angerufene Jurij B., ein getarnter Ofzier des russischen Auslandsgeheimdienstes SWR, lsst die Frau abblitzen. Er sagt: Nein, danke, Schluss, legt dann auf. Jurij ahnte wohl, dass Moskaus Botschaft berwacht wird. Putins Leute drehen in Berlin den Spie um. Mit ihren technischen Mglichkeiten der elektronischen Aufklrung kontrollieren die Russen offenbar das ganze Regierungsviertel, so Verfassungsschtzer. Kein Handy und kein Festanschluss ist vor ihnen sicher. Amerikaner und Briten sollen sogar in der Lage sein, die Krypto-Telefone von hohen deutschen Regierungsbeamten und Sicherheits27

T I TEL

AMERIKAS LAUSCHER IN OBERBAYERN

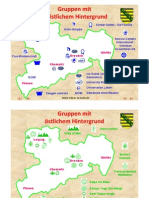

Rund 1000 Funk- und Abhrexperten der National Security Agency (NSA) arbeiteten auf der US-Lauschstation in Bad Aibling bei Rosenheim. Die Spezialantennen erfassten die Kommunikation ber Funk, Telefon, Internet und Satelliten. Der Verdacht, dass ber Bad Aibling auch Wirtschaftsspionage gegen die Bundesrepublik betrieben wurde, hielt sich bis zuletzt. Im Oktober 2004 schalteten die Amerikaner die Lauschstation ab. Dieses Geheimdokument (rechts) beschafften Agenten der DDR-Auslandsspionage aus den Bestnden der NSA. Die bersichtskarte veranschaulicht die Einsatzstrken und Zielgebiete der NSA-Aufklrung in ganz Europa. In der Berliner StasiBehrde liegen bis heute NSADossiers, die das riesige Ausma der US-Funkspionage darstellen.

Sensible Golfblle Stacheldraht und Wachposten schtzten den US-Lauschposten in Bad Aibling. 2004 wurde das 130 Hektar groe Areal an die Bundesrepublik bergeben

Stasi-Beute Geheimer Operationsplan der NSAFunkspionage. Ganz Europa war Einsatzgebiet

chefs zu knacken. Ob die Russen da mithalten knnen? Eine wichtige Werkstatt der russischen Fernmeldeaufklrung steht im Berliner Stadtteil Karlshorst dort betrieb einst schon der KGB seine nach Moskau wichtigste Residentur. Das fensterlose Gebude ist eingezunt und mit kurzen Spezialantennen bestckt, auf einem Schild steht: Materiallager der Russischen Fderation. Putins Lauscher knnen aus dem Vollen schpfen nicht nur in Berlin. Der staatliche Abhrdienst Fapsi, der jetzt zum Inlandsgeheimdienst FSB gehrt, hat 130 000 Mitarbeiter. Platz zwei auf der Agentenskala belegt die NSA mit geschtzt 55 000 Experten. Die Briten beschftigen circa 5300 Spezialisten, die Franzosen rund 5000. Die Fachabteilung des Bundesnachrichtendienstes hat rund 2000 Leute unter Vertrag. BND-Prsident Gerhard Schindler will jetzt aufrsten. Verrter sind fr jeden Nachrichtendienst eine Katastrophe nur so ist die Wut der US-Regierung auf Edward Snowden zu verstehen. Als vor Jahren

28

zwei in Deutschland stationierte Funkaufklrer von der Fahne gingen, schlug der US-Geheimdienst ohne Rcksicht auf deutsche Justiz- und Sicherheitsbehrden zu. Fall 1, Oktober 1998. David Boone, in Augsburg Analytiker der NSA, hat nachweislich Kontakt zum KGB. Das Bundeskriminalamt ermittelt gegen den damals 46-jhrigen Familienvater. Dies dauert den Amerikanern zu lange. Unter bewusster Missachtung der BKA-Untersuchung locken die Amerikaner Boone trickreich nach Washington. Er wird verhaftet, zu 24 Jahren Gefngnis verurteilt. Fall 2, April 1991: Ein Greifkommando des US-Geheimdienstes berwltigt den frheren Militr-Aufklrer Jeffrey Carney in Berlin-Friedrichshain auf offener Strae, zerrt ihn in einen Lieferwagen und iegt ihn direkt in die Vereinigten Staaten. Dort wird Carney zu 38 Jahren Haft verurteilt. Sergeant Carney, wegen seiner Homosexualitt gehnselt, war zu Mauerzeiten in die DDR bergelaufen und hatte sich dort von der Stasi verpichten lassen.

JOSEF HUFELSCHULTE / MANFRED WEBER

FOCUS 28/2013

Foto: Michaela Rehle/REUTERS

Im Frhjahr 1997 musste der in Deutschland als Diplomat getarnte USSpion Peyton Humphries nach Hause iegen. Der Agent hatte vergeblich versucht, einen Beamten des Wirtschaftsministeriums als Informanten anzuwerben. Auch im Auswrtigen Amt ging die CIA auf Beutezug. Ein Techniker aus der besonders fr die NSA attraktiven Chiffrierabteilung roch den Braten und alarmierte seinen Chef. Ende der Operation. NSA-Chef Keith Alexander fhlt sich in diesen Tagen keineswegs als Prgelknabe. Er kennt Deutschland bestens. Als der Sttzpunkt Bad Aibling 2004 geschlossen wurde, bergab er als ranghchster Ofzier die Schlssel an den damaligen BND-Prsidenten August Hanning und Geheimdienstkoordinator Ernst Uhrlau. Vor ein paar Tagen sagte General Alexander, kerzengerade und mit fester Stimme: Ich nehme eher ffentliche Kritik in Kauf, als die Sicherheit dieses Landes zu gefhrden. I

Auch in politischen Allianzen herrscht Konkurrenz, keine Freundschaft. Und Konkurrenten sphen sich nun mal gegenseitig aus

Wer sich nicht schtzt, ist naiv

VON HERFRIED MNKLER

ei der Affre um die Abhrpraktiken des amerikanischen Geheimdienstes muss zwischen berwachung und Spionage unterschieden werden. Ersteres zielt allgemein auf die Kommunikation in der Bevlkerung, und dabei spielen politische Freundschaften und Bndnisbeziehungen eigentlich keine Rolle, weil sich die, denen man auf die Spur kommen will, berall verbergen knnen: in Feindesland, in Freundesland, im eigenen Land. Politische Grenzen sind bei den globalen Aufsprpraktiken der Kommunikationsberwachung eher belanglos. Natrlich handelt es sich dabei um einen Eingriff in die Souvernitt anderer Staaten, aber welche Bedeutung hat die noch in den Zeiten globaler Kommunikation? Bezeichnenderweise ist in den kritischen Reaktionen auch nicht von Souvernitt, sondern von Brgerrechten die Rede. Wenn es ernst wird, zeigt sich freilich: Brgerrechte existieren nur in dem Mae, wie es einen Staat gibt, der sie zu schtzen und durchzusetzen vermag.

KENNER DER POLITIK

Mnkler, 61, lehrt Theorie der Politik an der Berliner Humboldt-Universitt. Zu seinen Publikationen gehren: Mitte und Ma. Der Kampf um die richtige Ordnung sowie Die Deutschen und ihre Mythen. Fr dieses Buch erhielt er 2009 den Preis der Leipziger Buchmesse.

Von diesen berwachungspraktiken zu unterscheiden ist die Spionage, das Verwanzen von Botschaften und das Entwenden industriellen und wissenschaftlichen Wissens. Das ist nicht neu; was sich hier gendert hat, sind nur die Methoden und Formen der Informationsbeschaffung. Es geht dabei um Vorteile in einer allgemeinen Konkurrenzsituation, und da ist der einen Zug voraus, der die Strategie der anderen kennt beziehungsweise billig auf das zugreift, was diese sich mit groen Kosten erarbeitet haben. Deswegen ist es auch seit jeher Praxis, dass man dieses Wissen schtzt und gegen Aussphung durch andere sichert. Wer hier keine Vorkehrungen trifft, ist leichtfertig; wer meint, in einer bestimmten Umgebung knne er darauf verzichten, ist naiv. Unter Freunden geht Aussphen gar nicht, hat Regierungssprecher Seibert erklrt. Offenbar glaubt er, bei Freundschaft knne man den Nennwert zum Realwert nehmen und obendrein die Gepogenheiten des Privaten aufs Politische bertragen. Man muss hof-

fen, dass der Regierungssprecher das nicht selber glaubt, sondern es ihm nur darum ging, die aufkochende Emprung der ffentlichkeit in Grenzen zu halten. Der groe Vorzug des Parteiwesens ist, dass angehende Politiker dort den Grundsatz zu beherzigen lernen, wonach niemandem weniger zu vertrauen ist als dem Parteifreund. Eine solche Sozialisation schtzt vor Leichtfertigkeit und Naivitt. Sie ist aber nicht nur parteiintern relevant.

uch in politisch-militrischen Allianzen bleiben die Mitglieder Konkurrenten, und dies umso mehr, je geringer die Bedrohung durch einen gemeinsamen Feind ist. Als Konkurrenten haben sie allen Grund, einander genau zu beobachten. Bndnisse sind Organisationen zur Begrenzung gegenseitigen Misstrauens aber eben blo zur Begrenzung, nicht zur Beseitigung. Hegemoniale Bndnisse, in denen unterschiedliche Grade der Leistungserbringung und der Nutznieung herrschen, sind dies erst recht. Darber sollte keine Freundschaftsrhetorik hinwegtuschen. I

29

FOCUS 28/2013

Foto: Werner Schuering/imagetrust

T I TEL

Schau mich an! Ist die freiwillige Selbstentblung ein Zugestndnis an den Zeitgeist? Oder wird aus dem digitalen Ego-Trip eine Horror-Show? Die radikale Offenheit des Persnlichen thematisiert der Knstler Evan Baden in Emily, 2010

30

FOCUS 28/2013

Zwischen Entblen und Verbergen die neue Privatheit

Daten-Sparsamkeit, Technik-Wissen und Ich-Intelligenz: Der richtige Umgang mit der digitalen Welt beginnt im Kopf

ktuell also bin ich Extrembergsteiger. Brennend interessiert an allem, was hher ist als 8000 Meter. Damit lsst es sich leben. Neulich hielt mich das Internet fr einen Single mit verzweifeltem Interesse an Ratgeber-Literatur, endlich einer Frau nher und nahe zu kommen. Dazu dann noch die Werbung fr Partner-Brsen und Angebote von Frauen aus Osteuropa: Das kann schon peinlich werden. Nur ein Anfnger kme auf die Idee, bei einem der groen Online-Versandhuser nach Bchern zu suchen, sagen wir, ber Genitalwarzen. Die einschlgigen Empfehlungen im Internet wrde er schwerer los als die Krankheit.

Quelle: TNS Emnid, 1011 Befragte, Befragungszeitraum: 3.7.4.7.2013

31

Foto: Evan Baden/Schirn Kunsthalle Frankfur t

der Deutschen haben Angst, dass Geheimdienste ihre Telefonate mithren oder ihre E-Mails mitlesen. 56 Prozent machen sich nach FOCUS-Umfrage keine Sorgen

40 %

Das Grab ist ein gar feiner und privater Ort. Doch niemand, so dcht ich, umarmt sich dort: So hat im 17. Jahrhundert der britische Lyriker Andrew Marvell gereimt. Heute ist zu sagen: Einzig und allein das Grab ist offensichtlich noch ein privater Ort. Fast berall sonst, wo Menschen ber das direkte Wort hinaus miteinander kommunizieren, hinterlassen sie Spuren. Sie zeichnen und verfeinern Prole. Sie schaffen bers Internet ein Bild von sich. Und wenn es das ist vom beziehungsgestrten Extrembergsteiger, der sich mit seinen Genitalwarzen auf ber 8000 Meter hochschleppt. 24,99 Millionen Menschen in Deutschland waren im April 2013 im sozialen Netzwerk Facebook Platz vier in Europa hinter der Trkei, hinter Grobritannien und Frankreich. Berufskontakte pegen wir auf Xing. Wir zahlen mit 27 Millionen Kreditkarten. Um Rabatte feilschen wir mit mehr als 100 Millionen Kundenkarten, und jeder Dritte von uns Deutschen belsst es nicht bei einer. bers Smartphone zeichnen wir unsere private Landkarte: Wann wir uns wohin bewegen, wie lange wir ruhen. Da jeder zweite HandyBesitzer als letzte Handlung des Tages sein Telefon ausschaltet und nach dem Aufwachen als Erstes wieder anmeldet, verrt er auch, ob und wie lange er geschlafen hat. Dass jeder Fnfte nach dem Sex sofort nach dem Handy greift, lsst noch viel intimere Einblicke zu. Diese WWWelt ist groartig. In Los Angeles rckt die Polizei neuerdings schon aus, bevor eine Straftat began-

Intranet fr Hacker Mitglieder des Chaos Computer Club kommunizieren international ber ein geheimes Netzwerk

Analog ist nur die Speisekarte Jeder kommuniziert nur nicht mehr persnlich. So sieht der Alltag im Berliner Caf St. Oberholz aus

Digitales Schattenreich

Im Darknet schtzen sich Hacker vor berwachung das knnte nun fr jeden Internet-Nutzer interessant sein

as sogenannte Darknet ist eine Parallelwelt im Internet, teils frei zugnglich, manchmal nur Eingeweihten geffnet. Das dunkle Netz entzieht sich der Kontrolle von Staat oder informationshungrigen InternetUnternehmen. Wege und Botschaften sind verschlsselt. Wer will, bleibt anonym. Bislang traf man hier vor allem Hacker und Internet-Aktivisten, chinesische Dissidenten oder Kinderpornograe-Hndler, die in der digitalen Unterwelt ihre Informationen absetzen oder Geschfte abwickeln. Nach den Abhrskandalen knnten die geheimen Datenwege aber jeden interessieren, der seine Privatsphre schtzen will: beim ganz normalen Surfen, Einkaufen oder Chatten vielleicht auch schlicht, weil nicht jeder auf Schritt und Klick verfolgt werden mchte.

Eine Methode, die allerding ein wenig Technikverstndnis voraussetzt: Der Benutzer klinkt sich in ein Virtual Private Network (VPN) ein. Dort baut eine Software einen geheimen Tunnel auf, der nach auen abgeschottet ist. ber diese Netzverbindung knnen Nutzer verschlsselt kommunizieren. Dieser Technologie bedienen sich auch Darknet-Betreiber. Eines der bekanntesten Netzwerke haben Mitglieder der Hacker-Vereinigung Chaos Computer Club (CCC) konstruiert. Ihr ChaosVPN reicht von Sydney ber Hamburg bis nach Rio de Janeiro und Seattle. Der Club verknpft damit seine internationalen Hacker-Bros. Schon 2003 setzten Aktivisten auf dieses dezentrale Intranet. Heute verschicken Mitglieder ber die verborgenen Leitungen geheime Dokumente oder Informationen ber knftige Projekte.

Foto: Georg Knoll/laif

Auch das Anonymisierungs-Netzwerk The Onion Router (TOR) wurde ursprnglich von Hackern errichtet. Heute rufen es Anwender weltweit auf. Die Zwiebel (engl.: onion) dient als Symbol der vielen Schichten von Verschleierungsebenen, die die Besucher sowie all ihre Aktivitten unkenntlich machen. Um der anonymen Gemeinschaft beizutreten, muss der Nutzer seinen Browser mit einem Plug-in fr das Anonymisierungsprotokoll des Netzwerks Tor (www.torproject.org) kongurieren. Tor verschleiert neben der Botschaft selbst auch den Absender. Das Zwiebelnetzwerk leitet jede Nachricht automatisch ber verschiedene, zufllig ausgewhlte Knotenpunkte. Seit Jahren versuchen sich Geheimdienste weltweit am Huten dieser Zwiebel. Bislang ohne Erfolg. I

BRITTA WEDDELING

FOCUS 28/2013

33

T I TEL

der Datensparsamkeit: Wo und wofr bin ich bereit, im Internet Spuren zu hinterlassen und den Preis mit Verlust an Privatheit zu bezahlen? Es sind diese vielen kleinen Entscheidungen, die sich summieren. Hole ich den FOCUS am Kiosk, wei nur der Besitzer, was ich kaufe, und nur ich, was ich lese. Nutze ich ihn elektronisch, verrate ich, wie lange ich bei welchem Artikel bleibe und zu welchem ich weiterspringe. Nutze ich eine Payback-Karte, die viele Daten von vielen meiner Einkufe zusammenfhrt? Beschrnke ich mich auf die einzelne Kundenkarte des einen Hndlers? Oder verhandle ich mit dem Verkufer direkt ber einen Rabatt? Den der hug gern gewhrt, wenn bar bezahlt wird und der dann vielleicht auch noch hher ausfllt als das eine Prozent ber die Kundenkarte. Ein gedrucktes Buch vom Hndler an der Ecke hinterlsst nur Spuren im Regal. Das E-Book oder das im Internet bestellte Buch zeichnet ein Prol der persnlichen Vorlieben. Steige ich von der Satellitenschssel auf Internet-Fernsehen um, gebe ich dem Anbieter alle Informationen, wann ich welches Programm angucke und ob mich die sexy Clips im Privaten vielleicht mehr reizen als die ffentlich-rechtlichen Sptnachrichten. Doch schafft neue Technik auch neue Privatheit. Das gute alte Telefon ist von Polizei und Nachrichtendiensten abhrbar. Skype-Telefonate dagegen sind verschlsselt. Am Handy ist die SMS gegenber der E-Mail ein vergleichsweise sicherer Kommunikationsweg. Sie ist schwerer mitzulesen und transportiert keine Schadsoftware. Beim Smartphone lohnt der Blick in die Bedienungsanleitung und auf die eigenen Bedrfnisse: Ortungsdienste lassen sich ausschalten. Und sind alle Apps, die im Zweifel Daten weitergeben, im Alltag tatschlich unverzichtbar? Die krzestmgliche Gebrauchsanweisung fr Facebook lautet: Posten Sie grundstzlich nur Dinge, fr die Sie sich auch auerhalb Ihres Freundeskreises nicht schmen. Mehr an Sicherheit macht mehr Arbeit. Mails lassen sich verschlsseln. Doch bentigt der Empfnger denselben Schlssel. Und wenn der Aufwand einer Ende-zu-Ende-Verschlsselung betrieben wird, mag das Geheimdienstler auf

34

Will transparent sein Jeff Jarvis ist Verfechter von mehr ffentlichkeit in unserer Gesellschaft. Der US-Blogger warnt aber vor der Gefahr, die von Staaten ausgeht

den Gedanken bringen, dass sich fr sie der Mehraufwand lohnen knnte, diese Schlssel wieder zu knacken. Ein Weg ist das Darknet, der nach der aktuellen Spionage-Diskussion auch fr Normalnutzer im Internet interessant werden knnte (s. Seite 32/33). So laut der Aufschrei gellt, wenn es um Datenspionage in Deutschland geht, so still wird es sehr schnell beim persnlichen Umgang mit Privatem. Es ist, als ob uns jemand eine Schmerzspritze gegeben htte, und wir sind pltzlich taub geworden, staunt Petra Bahr, Kulturbeauftragte des Rates der Evangelischen Kirche in Deutschland. Wenn das Bewusstsein fr den privaten Schutzraum verloren geht, dann sind wir am Ende der brgerlichen Kultur angelangt. Wir mssen immer wieder sagen: Das ist mein Privatleben. Das geht euch nichts an. Wir mssen das Lob der Gardine wieder anstimmen. Diese Gardinen-Predigt ndet Freunde. Weniger poetisch, aber im selben Sinn schimpft Anitra Eggler ber die Facebook-Inkontinenz vieler Netzwerker

und fordert einen Bullshit-Radar, um im Internet nicht alles zu nutzen, was als nutzbar angeboten wird. Die 40-Jhrige nennt sich Digital-Therapeutin. Sie hat Bcher mit lautstarken Titeln geschrieben: E-Mail macht dumm, krank und arm oder Facebook macht bld, blind und erfolglos. Auf die Gefahr der Erblindung und Verbldung hin ist sie freilich selbst bei Facebook. Und sie sagt: Ich bin mir sicher, dass nichts sicher ist, aber ich hole wenigstens das Maximale fr meine Privatsphre heraus. Ich-Intelligenz ist gefragt. Man sollte sich bewusst machen, rt die DigitalTherapeutin, dass man im Internet automatisch zur Ich-Marke wird. Und Marken muss man fhren. Anitra Eggler empehlt, deshalb stets zu hinterfragen: Wer ist dieses Internet-Ich? uert es sich ber Politik? Wozu sagt es besser nichts? Diese Form der Markenfhrung in eigener Sache schaffe die Sicherheit, dass auch ber lange Zeit vorzeigbar bleibt, was in die InternetEwigkeit geschickt wird. Wir mssen unser Privatleben professionalisieren,

FOCUS 28/2013

Kulturgeschichte der Pizza

US-Professor und Internet-Pionier Jeff Jarvis, 58, ber Aussph-Programme und das Phnomen Techno-Panik

Mr Jarvis, Sie leben ein sehr ffentliches und transparentes Leben auf Twitter oder Ihrem Blog Buzzmachine. Dort haben Sie sich zum Beispiel dazu bekannt, an Prostatakrebs zu leiden und infolgedessen impotent zu sein. Warum tun Sie das? Ich bin berzeugt davon, dass der Austausch von Informationen viele Vorteile bringt. Es ist meine persnliche Entscheidung, wem ich diese Informationen auch zugnglich mache, welchen Menschen, welchen Firmen. Das Teilen von Informationen ist ein sehr sozialer und grozgiger Akt. Was haben Sie denn davon, der ganzen Welt zu erzhlen, dass Sie keine Erektionen mehr bekommen knnen? Ich habe wahnsinnig viel Zuspruch und Untersttzung bekommen, dazu sehr viele wertvolle medizinische Ratschlge. Und ich habe eine Menge Mnner dazu bewegt, sich endlich auf Prostatakrebs testen zu lassen. Wenn Sie schon so grozgig mit Ihren privaten Informationen umgehen: Strt es Sie dann berhaupt, dass die US-Regierung mit ihrem Prism-Programm im groen Stil Daten sammelt und speichert?

Schon lange habe ich immer wieder gewarnt, dass die Regierung sich gern als grter Beschtzer unserer Privatsphre darstellt. Dabei ist sie das Gegenteil: die grte Gefahr. Wie niemand anderer kann sie heimlich Informationen ber uns sammeln und heimlich gegen uns verwenden. Ohne unsere Zustimmung, ohne unser Wissen. Ich bin deshalb extrem enttuscht von der Obama-Administration. Sammeln Google, Facebook und andere nicht auch stndig alles ber uns? So nster wrde ich das nicht formulieren. Ich wrde sagen, ich teile Informationen mit ihnen, weil ich persnlich etwas davon habe. Es ist eine Transaktion, die auf Gegenseitigkeit beruht. Ja, Google liest meine E-Mails aber sortiert dafr im Gegenzug die ganzen Spam-Mails aus meinem Postfach aus. Und wenn ich auf Google die nchste Pizzeria suche, dann verwendet die Suchmaschine meinen aktuellen Standort, den ich preisgebe. Schlielich will ich keine Ergebnisse ber die Kulturgeschichte der Pizza, sondern eine Adresse mglichst um die Ecke.

Fotos: Andreas Rentz/Getty Images fr Huber t Burda Media, Christian Postl

Welche Bedeutung hat Privatsphre heute eigentlich noch? Als ich mein letztes Buch Mehr Transparenz wagen geschrieben habe, ergab meine Recherche, dass in den USA erst 1890 ernsthaft ber das Recht auf Privatsphre diskutiert wurde. Warum? Weil eine neue Technologie die Kodak-Kamera auf den Markt kam. Anfangs wurden die Kodaker gar aus ffentlichen Parks verbannt. Und irgendwann hat sich der Umgang mit dem Fotograeren dann eingependelt. Ich nenne das Phnomen Techno-Panik. Was lernen wir also daraus? Dass es ein Fehler ist, Privatsphre ber eine bestimmte Technologie zu denieren. In den USA gibt es das Recht auf Briefgeheimnis. Die Regierung darf ohne richterliche Anordnung keine Briefe oder Pckchen ffnen. Fr Mails, SMS oder Skype gilt das nicht. Aber alle privaten Konversationen sollten privat sein. Egal, mit welcher Technologie sie gefhrt werden. Fr mich ist PrivatI sphre ein moralischer Grundsatz.

INTERVIEW: SUSANN REMKE

Bullshit-Radar aktivieren Anitra Eggler rt, im Netz nicht alles zu nutzen, was nutzbar erscheint

Im Internet wird man automatisch zur IchMarke. Die muss man fhren

Anitra Eggler, Digital-Therapeutin

sagt Eggler. Das ist durch das Internet so. Es ist nur noch nicht allen klar. Doch ist Privatheit berhaupt noch zeitgem? In der Kunst gilt die Faustregel: Je intimer die Zurschaustellung, desto grer der Beifall. Schon Pop-Artist Andy Warhol lie die Filmkamera stundenlang im Alltag laufen und zeigte Banales (Sleep) neben Intimem (Blow Job). Der 1976 geborene Knstler Leigh Ledare trieb den Exhibitionismus weiter. Er fotograerte die eigene Mutter, eine lngst verblhte Schnheit, beim Sex mit jngeren Liebhabern. Wer heute tatschlich noch ein Tabu brechen will, ist einfach nur ffentlich. So praktiziert es zumindest Christian Heller, Autor von Post-Privacy Prima leben ohne Privatsphre. Es gibt nahezu nichts, was der 28-Jhrige auf seiner Homepage nicht verrt. Wir erfahren, dass am vergangenen Freitag von 3.30 bis 9.45 Uhr Schlaf und Nichtschlaf dicht beieinander lagen. Dass er nach dem ofziellen Aufstehen geduscht hat und um 12.50 Uhr einen Dner holen ging.

Sein Kontostand lag Ende Juni bei 1218,56 Euro Sparkassen-Schulden. Dazu kamen 184,93 Euro Cash-Schulden. Alles ist ffentlich, na und. Na, und will das jemand wissen? I

J. SEITZ / G. CZPPAN / F. FLESCHNER / M. MATTING / S. RUZAS / N. WALDENMAIER

Die Leserdebatte von FOCUS Online

Werden Sie Ihr elektronisches Kommunikationsverhalten jetzt ndern?

In unserem Meinungsforum debattieren unsere Leser das Thema der Woche. Die besten Texte drucken wir auf der Leserdebatten-Seite. Bedingung: Sie schreiben unter Ihrem echten Namen. Beitrge unter: www.focus.de/magazin/debatte Mails an: debatte@focus-magazin.de

FOCUS 28/2013

35

T I TEL

Der glserne Mensch

Welche Daten Sie freiwillig oder unabsichtlich mit der Welt teilen. Und wie Sie erreichen, dass andere weniger ber Sie wissen

Telefon-/Internet-Anbieter

ie Torwchter des Netzes kontrollieren Ihre Daten.

MOBILFUNK-BETREIBER wie die Telekom kennen

Ihren Aufenthaltsort und erfahren, mit wem Sie wie lange sprechen und SMS austauschen.

ABHILFE: Keine. Daten drfen jedoch nur zu Abrechnungszwecken gespeichert werden.

INTERNET-PROVIDER wie 1&1 oder Kabel

Deutschland wissen, welche Web-Seiten Sie ansteuern.

ABHILFE: Sogenannte virtuelle private Netze (VPNs) verschleiern

Ihren Datenverkehr. Anbieter wie Hotspothield oder Steganos bieten die ntige, auch vom Einsteiger installierbare Software. Eine Alternative dazu ist das kostenlose Programm TOR (www. torproject.org), das Ihnen komplette Anonymitt verschafft. Dann mssen Sie aber auch auf manche Funktionen verzichten, etwa das Aufrufen von Flash-Seiten (oft in YouTube).

Ofine-Datensammler

sammelt, sollte eher Kundenkarten einzelner Hndler nutzen statt solche von bergreifenden Systemen wie Payback.

uch wer komplett auf Mobiltelefon und Internet verzichtet, wird erfasst von Unternehmen und vom Staat.

AUSKUNFTEIEN wie die Schufa beurteilen im Auftrag von

Handel und Banken die Kreditwrdigkeit von Kunden und sammeln dazu Daten von Vertragsabschlssen.

ABHILFE: Keine. Kunden mssen bei Geschften fast immer der Informationsbermittlung an die Schufa zustimmen. Sie knnen einmal pro Jahr ihren Datensatz einsehen, diese Auskunft ist kostenlos und wird Ihnen ausgedruckt zugeschickt. Fehler in Ihren Daten knnen Sie ebenfalls schriftlich korrigieren lassen.

EINWOHNERMELDEAMT nimmt die gesetzlich vorgeschriebene Wohnsitz-Anmeldung entgegen, gibt aber auch Daten weiter.

ABHILFE: In vielen Fllen ist Widerspruch gegen die Weitergabe von Daten mglich z. B. an Parteien, Adressbuchverlage, Religionsgemeinschaften und Werbetreibende. Der Widerspruch kann mndlich (direkt auf dem Amt) oder schriftlich per Formblatt erfolgen. Es ist keine Begrndung ntig.

ADRESSHNDLER versuchen, mglichst umfassende Datenstze

abzugreifen. Je genauer die Daten, desto teurer sind sie. Werbetreibende knnen fr ein bis zwei Euro pro Adresse Listen mit Skandinavien-Urlaubern kaufen oder zielgenau alle Pfeifenraucher anschreiben. Der Adresshndler Schober hat angeblich 50 Millionen Privatadressen im Programm.

ABHILFE: Lassen Sie sich in die Robinsonliste des DDV aufnehmen (www.ichhabediewahl.de) ihre Nutzung ist fr Unternehmen allerdings freiwillig. Nehmen Sie nicht an Preisausschreiben teil. Auf Bestellformularen streichen Sie die Genehmigung, Daten an Dritte weiterzugeben. Bei Werbeanrufen untersagen Sie die Nutzung Ihrer Nummer. Alle Adresshndler mssen kostenlos Auskunft geben, was ber Sie gespeichert ist.

FOCUS 28/2013

KUNDENKARTEN, KREDITKARTEN vermitteln den Herausgeber-Firmen unser Kaufverhalten und damit Vorlieben und Zahlungskraft. Diese Daten sind fr die Anbieter besonders wertvoll, wenn sie Ihr ganzes Shopping-Leben und nicht nur Teilbereiche umfassen.

ABHILFE: Am anonymsten leben Barzahler. Mit der Aussicht auf sofortiges Bargeld sind Hndler auch eher zu Rabatten bereit, da sie dann die Zahlungskosten von EC- oder Kreditkarte sparen. Wer gern Punkte 36

INTERNET-DIENSTE

er sich ins weltweite Netz begibt, hinterlsst unweigerlich Spuren. Wer soziale Netzwerke nutzt, gibt oft freiwillig viel Persnliches preis. Wer sind die grten Datensammler?

GOOGLE verzeichnet pro Sekunde mehr als eine Million Suchanfragen. Doch die Firma speichert nicht nur, wonach ihre Nutzer fahnden: Sie kombiniert diese Daten etwa mit Erkenntnissen aus dem sozialen Netzwerk Google+. Google wei, welche Videos Sie sich ansehen (YouTube), welche Musik und welche Bcher Sie mgen (Play Store), woran Sie arbeiten (die Online-Festplatte Drive) oder wo Sie Urlaub machen (Fotodienst Picasa).

ABHILFE: Sie knnen die Datensammelei erschweren, wenn Sie Alternativen nutzen: Dropbox statt Drive, Flickr statt Picasa, Bing- statt Google-Suche, Vimeo statt YouTube . . .

FACEBOOK ist mit 1,1 Milliarden Nutzern das grte soziale Netzwerk. 4,5 Milliarden Likes plus 350 Millionen Fotos posten seine Nutzer tglich. Facebook wei, wo Sie sich aufhalten, was Sie mgen, wer Ihre Freunde sind.

ABHILFE: Niemand zwingt Sie, persnliche Daten ins Netz zu stellen. berlegen Sie gut, was Sie wem ber sich preisgeben wollen. Nutzen Sie Facebooks Datenschutz-Funktionen.

Cyber-Kriminelle

ast jeder vierte Rechner in Deutschland ist laut Sicherheitsspezialist Panda Security mit Schadsoftware inziert. Betroffene merken meist nichts. Drei Viertel davon sind Programme, die ihren wahren Zweck verbergen, um Sie im Hintergrund auszuspionieren (Trojaner), der Rest Viren und andere Schdlinge, die Ihren Computer unbemerkt zum Werkzeug Dritter machen, etwa zum Versand von Werbe-E-Mails.

AMAZON & APPLE wissen viel ber Sie. Die Firmen kennen Ihre Gewohnheiten durch die Gerte, die sie Ihnen verkauft haben (Kindle, iPhone). Oder ber die Produkte und Inhalte, die Sie ber die Stores dieser Anbieter erwerben.

ABHILFE: E-Books fr den Kindle oder Musik fr den iPod gibt es auch bei Mitbewerbern. Daten, die sich in verschiedenen Hnden benden, lassen sich schlechter verknpfen und verraten dadurch weniger ber Ihre Konsumgewohnheiten.

TROJANER bermitteln Verbrechern jeden Maus- und Tastenklick auch Zahlungsdaten und Passwrter.

ABHILFE: Einen aktuellen (!) Virenscanner einsetzen. Aktualisierungen

ANZEIGEN-NETZWERKE vermitteln Werbung

auf vielen verschiedenen Internet-Seiten. Sobald ein Banner eines bestimmten Netzwerks auf Ihrem Bildschirm blinkt, wei der Anbieter, welche Web-Seite Sie gerade lesen. Wann immer Sie weiterklicken und wieder auf eine Werbung dieser Firma treffen, wird Ihr Weg durch das Web aufgezeichnet.

ABHILFE: Deaktivieren Sie im Web-Browser das Setzen von Cookies durch Drittanbieter (in der Regel unter Einstellungen Datenschutz). Nutzen Sie die Privates Surfen-Funktion Ihres Web-Browsers (meist prominent im Programm-Men zu nden). Gegen den digitalen Fingerabdruck Ihres Browsers (Test: panopticlick.eff.org) sind Sie allerdings machtlos.

fr Ihren Computer oder Ihr Smartphone regelmig installieren. Verdchtige E-Mail-Anhnge auch von bekannten Absendern nicht ffnen. Exotische Web-Seiten meiden; besonders halb- und illegale Seiten sind oft verseucht. Vorsicht beim Herunterladen von Programmen aus dem Netz, besser auf bekannt serise Quellen beschrnken.

PHISHING setzen Kriminelle ein, um Sie auf geflschte Websites

zu locken, auf denen sie Ihrer Kennwrter habhaft werden wollen.

ABHILFE: Gesundes Misstrauen bei allen E-Mails angeblich ofzieller Stellen. Keine Bank wird jemals per E-Mail nach Ihrem Kennwort fragen. Rufen Sie im Zweifelsfall bei der Firma an.

DATEN-DIEBSTAHL durch Kriminelle, die immer wieder

Kundendaten von Firmen stehlen. Groe Hacks, bei denen Hunderttausende Kundendaten gestohlen werden, kommen mehrmals im Jahr vor.

ABHILFE: Nur indirekt: Benutzen Sie keinesfalls bei jedem Anbieter dasselbe Passwort. Falls Firma A Ihre Daten verliert, sind sonst auch Ihre anderen Zugnge in Gefahr. Tatschlich setzen Online-Kriminelle oft mit Erfolg auf die Bequemlichkeit der Nutzer.

FOCUS 28/2013

APP-HERSTELLER genehmigen sich via Smartphone-App gern das Recht, auf Ihre Daten zuzugreifen.

ABHILFE: Bei Android knnen Sie mit Programmen wie AppGuard detailliert festlegen, welche Rechte eine App hat. iOS verwaltet die App-Rechte im Einstellungsmen unter Datenschutz. Wenn eine App Sie darum bittet, auf bestimmte Informationen zugreifen zu drfen, berlegen Sie, ob das an dieser Stelle wirklich ntig ist. 37

Das könnte Ihnen auch gefallen

- Koalitionsvertrag Zwischen CDU, CSU Und SPDDokument177 SeitenKoalitionsvertrag Zwischen CDU, CSU Und SPDIulianTudorPopNoch keine Bewertungen

- VS Sachsen - Internetatlas Naziaktivitäten Im Internet 2013Dokument54 SeitenVS Sachsen - Internetatlas Naziaktivitäten Im Internet 2013asozialeroutputNoch keine Bewertungen

- FragDenStaat: Vermerk - EU SperrklauselDokument5 SeitenFragDenStaat: Vermerk - EU SperrklauselResearch GuyNoch keine Bewertungen

- Marken KrakenDokument1 SeiteMarken KrakenResearch GuyNoch keine Bewertungen

- Beschlussempfehlung BDA SachsenDokument46 SeitenBeschlussempfehlung BDA SachsenResearch GuyNoch keine Bewertungen

- 메케인 슈피겔 인터뷰 PDFDokument3 Seiten메케인 슈피겔 인터뷰 PDFSECRETOFKOREANoch keine Bewertungen

- Gesetzesentwurf Änderung Polizeigesetz SachsenDokument20 SeitenGesetzesentwurf Änderung Polizeigesetz SachsenResearch GuyNoch keine Bewertungen

- Anfrage: Bestandsdatenabfragen in SachsenDokument5 SeitenAnfrage: Bestandsdatenabfragen in SachsenResearch GuyNoch keine Bewertungen

- Koalitionsvertrag 2013 EntwurfDokument171 SeitenKoalitionsvertrag 2013 EntwurfResearch GuyNoch keine Bewertungen

- Befreites MenschenmaterialDokument1 SeiteBefreites MenschenmaterialResearch GuyNoch keine Bewertungen

- Herbsttagung 2013 - Ziercke VortragDokument21 SeitenHerbsttagung 2013 - Ziercke VortragResearch GuyNoch keine Bewertungen

- Snowden Asylum deDokument6 SeitenSnowden Asylum deResearch GuyNoch keine Bewertungen

- Die Datenschleuder. #97 / 2013 - Letzter Ausstieg GewissenDokument11 SeitenDie Datenschleuder. #97 / 2013 - Letzter Ausstieg GewissenResearch GuyNoch keine Bewertungen

- FAQ Sicherheit Im InternetDokument25 SeitenFAQ Sicherheit Im InternetResearch GuyNoch keine Bewertungen

- ÜberwachungsgesetzeDokument3 SeitenÜberwachungsgesetzeResearch GuyNoch keine Bewertungen

- Sekten LandkarteDokument6 SeitenSekten LandkarteResearch GuyNoch keine Bewertungen

- Anfrage Zu Funkzellenabfragen + AntwortDokument29 SeitenAnfrage Zu Funkzellenabfragen + AntwortResearch GuyNoch keine Bewertungen

- Snowden Spiegel 13 0707 2Dokument4 SeitenSnowden Spiegel 13 0707 2Research GuyNoch keine Bewertungen

- Der Spiegel 13 0804Dokument3 SeitenDer Spiegel 13 0804Mossad NewsNoch keine Bewertungen

- Schnüffelsoftware "XKeyscore": Deutsche Geheimdienste Setzen US-Spähprogramm EinDokument6 SeitenSchnüffelsoftware "XKeyscore": Deutsche Geheimdienste Setzen US-Spähprogramm EinResearch GuyNoch keine Bewertungen

- BofhDokument31 SeitenBofhkotzbrocken2Noch keine Bewertungen

- Aufdeckung Des Extraordinary Rendition Program"Dokument98 SeitenAufdeckung Des Extraordinary Rendition Program"Research GuyNoch keine Bewertungen

- Snowden Spiegel 13 0707Dokument3 SeitenSnowden Spiegel 13 0707Research GuyNoch keine Bewertungen

- VS VerdachtskriterienDokument1 SeiteVS VerdachtskriterienResearch GuyNoch keine Bewertungen

- Öffentliche Sicherheit Und Ordnung: Umgang Mit Sog. ReichsbürgernDokument14 SeitenÖffentliche Sicherheit Und Ordnung: Umgang Mit Sog. ReichsbürgernResearch GuyNoch keine Bewertungen

- Der Geheimdienst Der Scientology OrganisationDokument81 SeitenDer Geheimdienst Der Scientology OrganisationResearch Guy100% (1)

- In Den Unterwelten Des Web 2.0. Ethnographie Eines ImageboardsDokument145 SeitenIn Den Unterwelten Des Web 2.0. Ethnographie Eines ImageboardsUnkn OwnNoch keine Bewertungen

- DPHWDokument3 SeitenDPHWResearch GuyNoch keine Bewertungen

- Datenschutzliste 03 2013Dokument9 SeitenDatenschutzliste 03 2013Research GuyNoch keine Bewertungen

- Mit VeriChip in Die Totale Überwachungsdiktatur - Strahlenfolter - CHDokument4 SeitenMit VeriChip in Die Totale Überwachungsdiktatur - Strahlenfolter - CHElectronic-StalkingNoch keine Bewertungen

- Uebungsblatt 7Dokument6 SeitenUebungsblatt 7nonalphabet0% (1)

- Farbmanagement Grundlagen PDFDokument22 SeitenFarbmanagement Grundlagen PDFSorinNoch keine Bewertungen

- Anleitung 2010 Word in Deutsche SpracheDokument123 SeitenAnleitung 2010 Word in Deutsche SprachefilfotovideoNoch keine Bewertungen

- BeginnersGuide PPEDokument88 SeitenBeginnersGuide PPEimre1Noch keine Bewertungen