Beruflich Dokumente

Kultur Dokumente

Projektbericht

Hochgeladen von

ScribdTranslationsCopyright

Verfügbare Formate

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenCopyright:

Verfügbare Formate

Projektbericht

Hochgeladen von

ScribdTranslationsCopyright:

Verfügbare Formate

Projektbericht

vom

DISA 3.0 Kurs

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 1

ZEUGNIS

Projektbericht des Kurses DISA 3.0

Hiermit wird bescheinigt, dass wir die im DLH-Portal vom 7. November 2020 bis 29.

November 2020 durchgeführte DISA 3.0-Kursschulung erfolgreich absolviert haben und über

die

erforderliche Anwesenheit verfügen. Wir reichen das Projekt mit dem Titel ein:-

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH

Hiermit bestätigen wir, dass wir die von DAAB, ICAI herausgegebenen Richtlinien für das

Projekt eingehalten haben. Wir bestätigen auch, dass dieser Projektbericht die ursprüngliche

Arbeit unserer Gruppe ist und

jeder von uns aktiv an der Vorbereitung dieses Projekts teilgenommen und dazu beigetragen

hat. Wir haben die Projektdetails nicht

mitgeteilt oder Hilfe bei der Erstellung des Projektberichts von niemandem außer

Mitgliedern unserer Gruppe erhalten.

1. Name CA VIKASH SHARMA DISA-Nr. 63671

2. Name CA NEELAM KOTHARI DISA-Nr. 63711

3. Name CA YASHESH GARG DISA-Nr. 63656

Ort: Delhi

Datum: 17. November 2020

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 2

Inhaltsverzeichnis

Anschreiben

Details der Fallstudie/des Projekts (Problem)

S. NR. Index Seite Nr.

1 Einleitung 6-7

2 Hintergrund 8

3 Geprüfte Umgebung 8

4 Auftragsbedingungen und - 9

umfang

5 Geprüfte Dokumente 9

6 Logistikarrangements 10

7 Methodik und Strategie 11-12

8 Referenzen 13

9 Finden und Empfehlen 14-16

10 Fazit 17

An,

Der Finanzvorstand,

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 3

Jupiter Capital Services Ltd

Betreff: Vorlage des Netzwerksicherheits-Auditberichts.

Sehr geehrter Herr,

In Bezug auf unser Mandatsschreiben vom 10. November 2020 hat VNY & Associates,

Chartered Accountants, eine unabhängige Sicherheitsüberprüfung des Netzwerks bei

Fernoperationen von Jupiter Capital Services Ltd. durchgeführt. Dieses Engagement

konzentrierte sich in erster Linie auf die Durchführung von Audits der Netzwerksicherheit,

um zu überprüfen, inwieweit das Netzwerk für den Betrieb an entfernten Standorten,

einschließlich des Betriebs von zu Hause aus, gesichert ist.

Wir haben die Prüfung gemäß Mandatsschreiben durchgeführt. Wir haben versucht, die

Ursache des Problems herauszufinden und dem Management auch eine Empfehlung zur

Nachverfolgung gegeben. Die hierin enthaltenen Informationen und unser Bericht sind

vertraulich. Sie ist nur für die alleinige Verwendung und Information der Gesellschaft und nur

im Zusammenhang mit dem Zweck bestimmt, für den die Prüfung durchgeführt wurde. Es ist

zu beachten, dass jede Vervielfältigung, Vervielfältigung oder sonstige Zitierung dieses

Berichts oder eines Teils davon nur mit unserer vorherigen schriftlichen Genehmigung

erfolgen kann.

Im folgenden Bericht haben wir die Prüfungsbemerkungen zusammen mit Empfehlungen

zusammengefasst, um die Kontrollschwächen und die damit verbundenen Risiken

anzugehen.

Vielen Dank,

Mit freundlichen Grüßen

Für M/S VNY & Associates

Wirtschaftsprüfer

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 4

A. Details der Fallstudie/des Projekts (Problem)

Der NBFC-Sektor (Non-Banking Financial Company) ist im Laufe der Jahre in Größe und

Komplexität gewachsen. Die Reserve Bank of India hat regelmäßige Richtlinien für

Systemaudits und -kontrollen für die NBFC herausgegeben. Netzwerksicherheits-Audit

wurde indirekt mit spezifischer Erwähnung im RBI-Audit verpflichtend gemacht In

Anbetracht der Notwendigkeit von Aufsichtsbehörden, Kunden und als

Marktunterscheidungsmerkmal hat Jupiter Capital Services Ltd beschlossen, proaktiv

Vorkehrungen für ein unabhängiges IS-Audit der Netzwerksicherheit des Remote-

Betriebs einschließlich der Arbeit von zu Hause aus zu treffen. Danach wurden vom

Unternehmensteam mit dem IS-Auditor eine Reihe von Diskussionen geführt, um die

verschiedenen Module, Modelle, Funktionen und Kontrollen zu verstehen, die unter

Berücksichtigung der Geschäftsregeln des Bankwesens und der regulatorischen

Anforderungen erstellt wurden.

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 5

B. Projektbericht (Lösung)

Titel: Netzwerksicherheitsaudit des Remote-Betriebs einschließlich

WFH

1. Einleitung

ÜBER DIE GEPRÜFTE STELLE

Jupiter Capital Services Ltd ist eine der führenden NBFC, die gemäß der RBI-Verordnung als

systemisch wichtige, nicht einlagenannehmende Kerninvestmentgesellschaft registriert ist. Es

hat Büros in jeder größeren Stadt des Landes.

Jupiter Capital Services Ltd bietet den Kunden verschiedene Arten von Darlehen an, aber die

wichtigsten Bereiche sind:-

• Gewerbliche Kredite

• Wohnungsbaudarlehen

• Fahrzeugdarlehen

Zusätzlich zu den oben genannten gibt es drei strategische Geschäftseinheiten (SBUs): -

• Technology Division für die Bereitstellung von End-to-End-Engineering-Lösungen

• Rechtsabteilung für Kredit- und Wertpapierfragen.

• International Business Division für die weltweite Erbringung von Dienstleistungen.

Jupiter Capital Services Ltd hat seinen Hauptsitz in Mumbai und 5 regionale Niederlassungen.

Als NBFC sollte jeder Geschäftsprozess auf hohem Niveau abgesichert sein.

ÜBER DEN WIRTSCHAFTSPRÜFER

Die Wirtschaftsprüfungsgesellschaft dieses Auftrags ist VNY & Associates. Die Firma wurde

2015 gegründet und verfügt über eine Erfahrung von 5 Jahren im Bereich

Wirtschaftsprüfung, Steuern, Systemprüfung usw.

Komponieren

Partner – 3

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 6

Anzahl der Mitarbeiter: 15

Anzahl der Artikel: 20

Standort: Saket, Delhi

In diesem Fall wird das Audit von einem Team unter der Leitung von CA Vikash Sharma mit 8

Mitgliedern durchgeführt, darunter 2 bezahlte Mitarbeiter und 6 Artikel.

Das Auditteam für diesen speziellen Auftrag besteht aus den folgenden qualifizierten

Mitgliedern, die wie folgt sind:

S.Nr. Name Qualifikation

1 Vikash Sharma CA, DISA Teamleiter

2 Neelam Kothari CA, DISA Mitglied

3 Yashesh Garg CA, DISA Mitglied

VNY & Associates Wirtschaftsprüfer sind eine der berühmten Wirtschaftsprüferfirmen in

Indien und bieten Wirtschaftsprüfungsdienstleistungen für Informationssysteme in ganz

Indien an. Wir sind auch als Anbieter von Informationssystem-Audit-Dienstleistungen

anerkannt und unsere Kernkompetenzen sind unten aufgeführt:

• SAP, Oracle & JDE Prozessreviews

• Überprüfung und Gestaltung von IS-Richtlinien, -Verfahren und -Praktiken

• Überprüfung der physischen und logischen Zugriffskontrollen

• Bewertungder Betriebssystemsteuerung

• Bewertungvon Application Systems Controls

• Bewertungvon Datenbankkontrollen

• Bewertungdes Netzwerkmanagements

• Überprüfung der Prozesse „Anwendungsunterstützung“ und „Systemwartung“

• Überprüfung der „Notfallwiederherstellungs- und Geschäftskontinuitätspläne“

• Überprüfung der IS-Umgebung

• Risikobewertung & Vorschläge

• Business Process Re-Engineering Bewertungen

• Überprüfungen von Geschäftsprozessen, -praktiken und -vorschlägen nach der

Implementierung

2. Hintergrund der geprüften Stelle

Jupiter Capital Services Ltd. hat die Informationstechnologie als Schlüsselfaktor für

die Erleichterung von Geschäftsprozessen und die Verbesserung der

Dienstleistungen für seine Kunden eingesetzt. Die Geschäftsleitung des

Unternehmens war sehr proaktiv bei der Leitung des Managements und des

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 7

Einsatzes von Informationstechnologie. Meistens wurden alle geschäftskritischen

Anwendungen im Unternehmen computerisiert und mit der richtigen Sicherheit

vernetzt.

Die Implementierung der Netzwerksicherheit hat es dem Unternehmen ermöglicht,

dass seine autorisierten Benutzer alle seine legitimen Anbieter, Kunden und Partner

nahtlos verbinden, um eine verbesserte Geschäftseffizienz und eine angemessene

Sicherheit zu erreichen, die ihm hilft, eine hervorragende Verbindungsqualität und

Geschäftssicherheit zu erreichen.

3. Geprüfte Umgebung

Die Vernetzung im Remote-Betrieb in Jupiter Capital Services Ltd stellt einzigartige

Herausforderungen dar, die sich aus der Notwendigkeit ergeben, die Vernetzung an

jedem Gerät ordnungsgemäß zu sichern. Jedem Mitarbeiter wurde ein separater

Laptop für seine Arbeit zur Verfügung gestellt, und er trägt die Geräte am Standort

des Kunden und lädt die Daten von dort hoch. Einige der Mitarbeiter arbeiten von zu

Hause aus, um Betriebskosten zu sparen.

Das Unternehmen hat die Netzwerksicherheitsrichtlinie bereits separat für die

Geräte implementiert, die am Remote-Standort verwendet werden, oder für

Mitarbeiter, die von ihrem Standort aus arbeiten.

Kommunikation der Kunden über ihre kreditrelevanten Geschäftseinblicke

sollten nur über gesicherte Netzwerke erfolgen, da diese Art von Informationen

sensibel und muss geschützt werden.

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 8

4. Auftragsbedingungen und -umfang

Das Informationssystem-Audit sollte gemäß der vom Unternehmen erstellten und von den

Abschlussprüfern vereinbarten Audit-Charta durchgeführt werden. Der Zweck, die Befugnis,

die Verantwortlichkeiten und die Rechenschaftspflicht sind in der Audit-Charta definiert.

Einhaltung der von der ICAI herausgegebenen relevanten Standards und der weltweit

anerkannten Standards für die Zwecke des Informationssystem-Audits und Einrichtung eines

Informationssicherheitsrahmens, um sicherzustellen, dass alle erforderlichen Aspekte der

Informationssicherheit abgedeckt sind.

Unser Anwendungsbereich umfasst folgende Bereiche:

• Überprüfung der Sicherheit und Kontrollen auf Netzwerkebene.

• Überprüfung aller wichtigen Funktionalitäten und der damit verbundenen Sicherheits-

und Zugriffskontrollen, wie sie auf Parameterebene entwickelt wurden.

• Überprüfen Sie, wie die Geschäftsregeln und regulatorischen Anforderungen für den

Bankprozess im Paket entworfen und integriert wurden.

• Überprüfung des Prozesses, der das Remote-Gerät über VPN mit dem Netzwerk

verbindet.

• Abbildung von Best Practices für Sicherheit und Kontrollen zur Bewertung der

Gestaltung und Integration von Sicherheit und Kontrolle

• Überprüfung der ausstehenden ungelösten Ausgaben des letzten Jahres und des

laufenden Jahres.

• Sicherstellen, dass Verstöße gegen das System und die Verfahren der Bank der

Geschäftsführung unverzüglich zur Kenntnis gebracht werden, damit rechtzeitig

Korrektur- und Abhilfemaßnahmen ergriffen werden können und Wiederholungen

vermieden werden.

5. Geprüfte Dokumente

• IT-Sicherheitsrichtlinie für mobile Geräte, die in einem Netzwerk verwendet werden

• Netzwerksicherheitsrichtlinie, in der die Rechte und Pflichten aller Mitarbeiter, Mitarbeiter und

Berater aufgeführt sind.

• Akzeptable Netzwerknutzungsrichtlinie.

• Unterzeichnete Sicherheitsvereinbarung mit Netzwerkanbietern.

• Notfallplan im Falle eines Netzwerkausfalls oder einer Sicherheitsverletzung.

6 Logistikabwicklung erforderlich

• Das Unternehmen wird die für den Einsatz erforderliche Computerzeit, Software-Ressourcen

und Support-Einrichtungen zur Verfügung stellen.

• Im Laufe des IS-Audits werden die Auditoren ACL, IDEA Software, SQL-Befehle, Baseline

Security Analyzer, Belarc Security Advisor, Free Port Scanner und Third Party Access Control

Software als Computer-Audit-Unterstützungstechniken (CAAT) für die Überprüfung des

Systems mit Windows 10-Computer, der mit dem Server mit abc-Betriebssystem verbunden ist,

unter Verwendung der Niederlassung in Mumbai und Ahmedabad eines der Kunden des

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 9

Unternehmens verwenden.

• Als Auditor werden wir die Integrated Test Facility (ITF) für die Prüfung der in die

Anwendungssoftware eingebetteten regulatorischen Anforderungen nutzen. Wir werden

sowohl korrekte als auch falsche Daten verwenden, um die Fehlerberichterstattungsfähigkeiten

der Netzwerksoftware zu überprüfen.

• Automatisierte Flussdiagrammprogramme würden verwendet, um den Quellcode der

Anwendungssoftware zu interpretieren und Flussdiagramme zu generieren, die den

Informationsfluss anzeigen.

• Es würde ein Mapping-Programm verwendet, das die nicht ausgeführten Codes in der

Codierung der Software identifiziert, was uns helfen wird, die Aufmerksamkeit des

Management- und Softwareentwicklungsteams auf sich zu ziehen.

Erforderliche Dokumentation:

• Benutzerhandbücher und technische Handbücher

• Quellcode der Software

• Regeln, Vorschriften, Richtlinien und Rundschreiben für das Unternehmen

• Sicherheitsrichtlinien des Unternehmens etc.

• Netzwerksicherheitsrichtlinie, in der die Rechte und Pflichten aller Mitarbeiter, Mitarbeiter und

Berater aufgeführt sind.

• Akzeptable Netzwerknutzungsrichtlinie.

7 Methodik und Strategie

Bei der Durchführung eines ersten Sicherheitsaudits ist es wichtig, die aktuellsten Compliance-

Anforderungen zu verwenden, um die Sicherheitsprotokolle einzuhalten. Dies definiert klar,

worauf CISOs achten sollten, und hilft bei der Gestaltung und Einrichtung der Zukunft Ihrer

automatisierten Sicherheitsüberwachung und -bewertung. Das Audit wird durchgeführt, um zu

überprüfen, ob die folgenden Schritte vorhanden und aktualisiert sind:-

Schritt 1: Der Umfang des Sicherheitsbereichs

Der Umfang des Auditprozesses ist klar zu definieren. Es sollte alle Zugriffsebenen umfassen:

kabelgebundene, drahtlose und VPN-Verbindungen. Auf diese Weise wird der Umfang des

Audits letztendlich alle Software und Geräte an allen Standorten umfassen, um letztendlich

den Sicherheitsbereich für das Unternehmen zu definieren.

Schritt 2: Definieren der Bedrohungen

Der nächste Schritt besteht darin, potenzielle Bedrohungen für den Sicherheitsbereich

aufzulisten. Häufige Bedrohungen, die in diesen Schritt einbezogen werden sollten, wären:

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 10

Malware – Würmer, Trojanische Pferde, Spyware und Ransomware – die beliebteste Form von

Bedrohungen für jedes Unternehmen in den letzten Jahren.

Exposition der Mitarbeiter – stellen Sie sicher, dass Mitarbeiter an allen Standorten ihre

Passwörter regelmäßig ändern und ein gewisses Maß an Raffinesse verwenden; (insbesondere

bei sensiblen Unternehmenskonten) sowie Schutz vor Phishing-Angriffen und Betrug.

Böswillige Insider – sobald das Onboarding stattgefunden hat - Mitarbeiter, Auftragnehmer

und Gäste – besteht die Gefahr des Diebstahls oder Missbrauchs sensibler Informationen.

DDoS-Angriffe – Verteilte Denial-of-Service-Angriffe treten auf, wenn mehrere Systeme ein

Zielsystem wie einen Webserver überfluten, überlasten und dessen Funktionalität zerstören.

BYOD, IoT – diese Geräte sind in der Regel etwas einfacher zu hacken und müssen daher im

Netzwerk vollständig sichtbar sein.

Körperliche Verletzungen, Naturkatastrophen – weniger häufig, aber extrem schädlich, wenn

sie auftreten.

Schritt 3: Priorisierung und Risikobewertung

Es gibt viele Faktoren, die bei der Erstellung der Prioritäten und der Risikobewertung eine Rolle

spielen.

Cybersicherheitstrends – die Arbeit mit einem Netzwerkzugangskontrollsystem, das die

häufigsten und aktuellen Bedrohungen zusammen mit den weniger häufigen berücksichtigt,

könnte Ihnen und Ihren CISOs viel Zeit und Kosten sparen und gleichzeitig die Organisation in

einem optimalen Rahmen schützen.

Compliance – umfasst die Art der Daten, die verarbeitet werden sollen, unabhängig davon, ob

das Unternehmen sensible finanzielle oder persönliche Informationen speichert/überträgt, wer

speziell Zugriff auf welche Systeme hat.

Unternehmensgeschichte – Wenn das Unternehmen in der Vergangenheit eine

Datenschutzverletzung oder einen Cyberangriff erlebt hat.

Branchentrends – Das Verständnis der Arten von Hosen, Hacks und Angriffen in Ihrer

spezifischen Branche sollte bei der Erstellung Ihres Bewertungssystems berücksichtigt werden.

Schritt 4: Beurteilung der aktuellen Sicherheitslage

An diesem Punkt sollten Sie beginnen, eine anfängliche Sicherheitslage für jedes Element zur

Verfügung zu haben, das in Ihrer anfänglichen Umfangsdefinition enthalten ist. Im Idealfall

wirken sich mit den richtigen Zugangskontrollsystemen keine internen Verzerrungen auf Ihr

erstes Audit oder eine später automatisch durchgeführte kontinuierliche Risikobewertung aus.

Wenn Sie außerdem sicherstellen, dass alle angeschlossenen Geräte über die neuesten

Sicherheitspatches verfügen, sorgen Firewall- und Malware-Schutz für mehr Genauigkeit bei

Ihren laufenden Bewertungen.

Schritt 5: Formulierung automatisierter Antworten und Abhilfemaßnahmen

Die Einrichtung eines entsprechenden Satzes von Prozessen zur Beseitigung der in Schritt 2

erörterten Risiken umfasst einige Lösungen, die in diesen Schritt einbezogen werden sollten:

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 11

Netzwerküberwachung – die Einrichtung einer kontinuierlichen automatisierten Überwachung

und die Erstellung automatisierter Risikobewertungen führen zu einem verbesserten

Risikomanagement. Cyberkriminelle arbeiten in der Regel daran, sich Zugang zu Netzwerken zu

verschaffen. Die Aktivierung von Software, die automatisch auf neue Geräte, Software-

Updates/-Änderungen, Sicherheitspatches, Firewall-Installationen und Malware-Schutz

aufmerksam macht, ist der beste Weg für jedes Unternehmen, sich selbst zu schützen.

Idealerweise sollten Ihre CISOs auf fragwürdige Geräte, Software, Aktivitäten, unbekannte

Zugriffsversuche und mehr aufmerksam gemacht werden, um schädlichen Aktivitäten einen

Schritt voraus zu sein, unabhängig davon, ob sie böswillig ausgeführt werden oder nicht.

Software-Updates – Stellen Sie sicher, dass jeder im Netzwerk über die neuesten Software-

Updates und Patches, Firewalls usw. verfügt. Es wird dringend empfohlen, diese integrierte

Funktion in der Network Access Control Software zu nutzen, die Sie benachrichtigt, wenn diese

benötigt werden.

Datensicherungen und Datensegmentierung – relativ einfache, aber entscheidende Schritte,

da offensichtlich konsistente und häufige Datensicherungen zusammen mit der Segmentierung

einen minimalen Schaden sicherstellen, sollte Ihr Unternehmen jemals von Malware oder

physischen Cyberangriffen betroffen sein.

Schulung und Sensibilisierung der Mitarbeiter – Schulung für neue Mitarbeiter und

kontinuierliche Sicherheitsupdates für alle Mitarbeiter, um sicherzustellen, dass Best Practices

unternehmensweit implementiert werden, z. B. Phishing-Kampagnen, zunehmende

Passwortkomplexität, Zwei-Faktor-Authentifizierung und mehr.

8 Referenzen

Im Rahmen des Netzwerksicherheitsaudits der NBFC haben die IS-Auditoren des Unternehmens

die folgenden Standards und Richtlinien eingehalten:

• Information Technology Act, 2000.

• Abschnitt 7(A) des Gesetzes - Prüfung von Dokumenten, d. h. elektronisches Formular.

• § 43A des Gesetzes – Körperschaftlicher Umgang mit sensiblen Daten.

• Abschnitt 72(A) des Gesetzes – Offenlegung der Informationen ohne Zustimmung des

betroffene Person Das Bankenregulierungsgesetz von 1949.

• ISO 27001- Informationssystem-

• COBIT 5

• Von ISACA herausgegebene IT-Audit- und Assurance-Standards und -Richtlinien

• ISO 1206 – Nutzung der Arbeit anderer Experten

• Rundschreiben der Reserve Bank of India vom 13.01.2016

• ISO 19600- Compliance

• ISO 31000- Risikobewertung

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 12

• ISO 22301- GeschäftskontinuitätPlanung

• DBOD-Rundschreiben zum Internet-Banking

• Leitfaden für Banken zu Risiken und Kontrollen in Computer und Telekommunikation

System

• Andere weltweit anerkannte Standards, die von den zuständigen Behörden herausgegeben

wurden

• www.isaca.org/cobit

• www.rbi.gov.in

• www.dbs.gov.in

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 13

9 Erkenntnisse und Empfehlungen

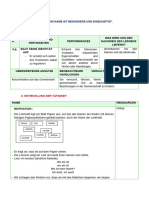

(i) Das IS-Auditprogramm ist wie folgt:-

Sr. Fragen Ja Nein Dokumentation

Nr.

1 Überprüfen Sie die Netzwerkdiagramme, um √ Fertig

die Netzwerkinfrastruktur zu verstehen.

2 Überprüfen Sie die physischen und logischen √ Fertig

Zugriffskontrollen auf das Netzwerk.

3 Überprüfen Sie die geltenden Richtlinien, √ Fertig

Standards, Verfahren und Anleitungen zum

Netzwerk.

4 Überprüfung des Maker-Checker-Konzepts, um √ Fertig

das Risiko von Fehlern und Missbrauch zu

reduzieren und die Zuverlässigkeit der

Daten/Informationen zu gewährleisten

5 Überprüfung der Informationssicherheit und √ Fertig

Cybersicherheit;

6 Überprüfung der Angemessenheit, √ Fertig

regulatorische Rückgaben an die RBI

einzureichen

7 Überprüfen Sie die vom Vorstand √ Fertig

ordnungsgemäß genehmigte BCP-Richtlinie, um

eine regelmäßige Überwachung des Vorstands

durch regelmäßige

8 Überprüfen Sie, ob die Anforderungen in Bezug √ Fertig

auf mobile Finanzdienstleistungen, Social Media

und digitale Signaturzertifikate ordnungsgemäß

erfüllt sind.

9 Anordnung zur Datensicherung mit √ Fertig

periodischen Tests.

10 Überprüfen, ob Internetverbindungen geschützt √ Fertig

sind durch industrie anerkannt

firewall.

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 14

(ii) Beobachtung und Empfehlungen:-

Nr. Kontrolle Beobachtung Empfehlung

1. Sicherheitsrichtli Ordnungsgemäß Es ist ratsam, dass jeder Mitarbeiter

nie dokumentation für die Sicherheitsrichtlinien kennt und

sicherheitsrichtlinien werden vom zum Zeitpunkt des Beitritts eine

Management erstellt und es ist an angemessene Schulung

der Zeit, aber sie werden nicht durchgeführt wird.

effektiv in der Software ausgeführt.

2. Katastrophe Es besteht die Möglichkeit eines Es ist ratsam, einen obligatorischen

Wiederherstellu Notfallwiederherstellungsplans für Notfallwiederherstellungsplan im

ngsplan den Kunden im Falle einer System zu haben.

Sicherheitsverletzung oder eines

Netzwerkausfalls.

3. Netzwerk Netzwerkdiagramme folgen nicht Diagramm sollte konform bis

Diagramm den Diagrammkonventionen. Es standard konventionen. Sie

werden nicht die herkömmlichen sollten aktualisiert werden, wenn

Gerätesymbole verwendet, um Änderungen am Netzwerk

Geräte wie Router, L-3-Switches auftreten.

usw. darzustellen.

4. Audit-Protokoll Die Audit-Protokollrichtlinie ist Eine konsistente

hinsichtlich der Auditprotokollrichtlinie sollte auf

Netzwerkprotokollierung, der allen Servern angewendet werden,

Größe der Protokolldatei und der und Protokolle sollten unverzüglich

Aufbewahrung auf allen Servern gesichert und manuell gelöscht

nicht konsistent zeitraum. Audit werden, um die bedarf für

protokolle überschreiben.

konfigurationen auf allen Servern Wo immer erforderlich, kann die

5. VPN-Zugang Neue Mitarbeiter erhalten VPN- VPN bietet zusätzliche Sicherheit,

Zugang, aber der alte Mitarbeiter indem es IP-Adressen versteckt, die

arbeitet um remote standort Daten verschlüsselt und den

bietet keinen VPN-Zugang und sie Standort des Benutzers maskiert.

arbeiten über ein normales Stellen Sie sicher, dass alle Ihre

öffentliches Netzwerk Remote-Mitarbeiter Zugriff auf den

VPN-Dienst haben. Halten Sie bei

Bedarf ein Meeting ab oder teilen

Sie Tutorials zur effizienten

Verwendung eines VPN zum Schutz

6. Dritte party Mitarbeiter nutzen den Remote- Das IT-Team sollte den RDS mit

fernzugriff Desktop-Service, um Bedacht auswählen, bevor ein

Besprechungen abzuhalten, ohne Austausch beginnt von

dass eine Anpassung der informationen

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 15

plattform netzwerkeignung durch IT-Team sitzungen abzuhalten.

7. Multi faktor Das Unternehmen verfügt nicht Das IT-Team sollte Multi-Faktor-

authentifizierung über eine Multi-Faktor- Authentifizierungssysteme für jeden

Authentifizierung, nur die Anmelde- Mitarbeiter einrichten, der sich bei

ID wird verwendet, um eine seinem unternehmen

Verbindung zum Netzwerk benutzer profil

herzustellen. aus der Ferne. Kombination von

Benutzer-ID mit einem

Einmalpasswort (OTP), das an die

persönliche registrierte Nummer

Weitere Empfehlungen für den Fernbetrieb:-

• 2FA (Zwei-Faktor-Authentifizierung) obligatorisch machen.

• Informieren Sie Ihre Mitarbeiter über Cybersicherheitsrisiken und deren

Schwachstellen, während sie von zu Hause aus arbeiten.

• Bringen Sie Ihren Mitarbeitern bei, wie sie Phishing erkennen und welche

Schritte sie unternehmen müssen, wenn sie Phishing erhalten.

• Stellen Sie einen Ansprechpartner und klare Richtlinien für den Fall einer

Sicherheitsverletzung zur Verfügung.

• Machen Sie die Verwendung einer Standard-Passwort-Manager-Lösung

obligatorisch.

• Führen Sie Phishing-Audits durch, um die Bereitschaft Ihrer Remote-

Mitarbeiter zu testen.

• Stellen Sie sicher, dass regelmäßige Backups durchgeführt werden.

•Dateifreigabeberechtigungen

Behalten Sie "schreibgeschützt" als Standard bei, wenn Sie

erteilen.

• Verwenden Sie eine E-Mail-Filterlösung, um eingehende und ausgehende

Nachrichten zu filtern.

• Schütze dich mit E-Mail-Filtern vor Spam, Malware und Phishing.

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 16

10 Schlussfolgerungen

Wir haben ein Netzwerksicherheitsaudit der Jupiter Capital Services Ltd durchgeführt, das

sich auf Remote-Operationen einschließlich der Arbeit von zu Hause aus gemäß den

zwischen dem Management und den Wirtschaftsprüfern vereinbarten Bedingungen und

dem vereinbarten Umfang konzentriert. Bei der Durchführung des Prüfungsauftrages

haben wir uns um die von der ISACA herausgegebenen internationalen Berichtsstandards

gekümmert. Wir haben die Software gründlich getestet, dann ist auch unser Bericht

anfällig für Prüfungsrisiken im Zusammenhang mit der Prüfung selbst.

Obwohl es dem Unternehmen gelungen ist, sein Netzwerk zu sichern, aber es gibt

Schlüsselbereiche, die wir identifiziert haben, die sich auf die Authentifizierung für die

Verbindung zum Netzwerk beziehen, sind sich die Mitarbeiter der Sicherheitsrichtlinien

des Unternehmens nicht bewusst, es gibt keine Notfall-Wiederherstellungspläne, die

Verwendung von RDS von Drittanbietern ohne Rücksprache mit dem IT-Team usw. Wir

haben Empfehlungen zu unseren Erkenntnissen abgegeben, die für die Geschäftsführung

hilfreich sein können.

Es gibt auch andere Erkenntnisse, die ebenfalls wichtig sind, um so schnell wie möglich

gelöst zu werden. Es gibt Richtlinien für den Fall einer Sicherheitsverletzung; es gibt keine

ordnungsgemäßen Berechtigungskontrollen für die Verbindung des Netzwerks usw.

Notwendige Empfehlungen werden von uns an die Geschäftsführung gegeben, um die

Erkenntnisse von uns zu überwinden.

Die von uns vorgeschlagenen Empfehlungen sind suggestiver Natur und nicht

obligatorisch. Das Management kann nach alternativen Lösungen für die Ergebnisse

suchen.

Netzwerksicherheitsaudit des Remote-Betriebs einschließlich WFH Seite 17

Das könnte Ihnen auch gefallen

- Identitätsmanagement mit Windows Server 2016: Original Microsoft Prüfungstraining 70-742Von EverandIdentitätsmanagement mit Windows Server 2016: Original Microsoft Prüfungstraining 70-742Noch keine Bewertungen

- Projektarbeit VPNDokument38 SeitenProjektarbeit VPNMichael SieblerNoch keine Bewertungen

- Extensions für TYPO3: So entwickeln Sie maßgeschneiderte TYPO3-ErweiterungenVon EverandExtensions für TYPO3: So entwickeln Sie maßgeschneiderte TYPO3-ErweiterungenNoch keine Bewertungen

- Nagios PROJEKTARBEIT FISIDokument27 SeitenNagios PROJEKTARBEIT FISIPhilippe ScheweNoch keine Bewertungen

- VMware vRealize Automation - Das Praxisbuch: Cloud-Management für den Enterprise-BereichVon EverandVMware vRealize Automation - Das Praxisbuch: Cloud-Management für den Enterprise-BereichNoch keine Bewertungen

- CDI - Dependency Injection in Java EE 7: Dependency Injection in Java EE 7Von EverandCDI - Dependency Injection in Java EE 7: Dependency Injection in Java EE 7Noch keine Bewertungen

- Aufwandsschätzungen in der agilen Softwareentwicklung: Einsatz von Methoden zur Messung des funktionalen UmfangsVon EverandAufwandsschätzungen in der agilen Softwareentwicklung: Einsatz von Methoden zur Messung des funktionalen UmfangsNoch keine Bewertungen

- Duoc UC Network Engineering-BerufspraxisberichtDokument13 SeitenDuoc UC Network Engineering-BerufspraxisberichtScribdTranslationsNoch keine Bewertungen

- IT-Aussichten für Verbände und Organisationen: In den nächsten zehn JahrenVon EverandIT-Aussichten für Verbände und Organisationen: In den nächsten zehn JahrenNoch keine Bewertungen

- Aktualisieren Ihrer Zertifizierung für MCSA: Windows Server 2016: Original Microsoft Prüfungstraining 70-743Von EverandAktualisieren Ihrer Zertifizierung für MCSA: Windows Server 2016: Original Microsoft Prüfungstraining 70-743Noch keine Bewertungen

- DL 181108 Orientierungshilfe Zu Auslagerungen An Cloud Anbieter BaDokument13 SeitenDL 181108 Orientierungshilfe Zu Auslagerungen An Cloud Anbieter BaManfred TauschNoch keine Bewertungen

- Remote-Audit - Virtuelle Fern-Audits: Von der Planung bis zur UmsetzungVon EverandRemote-Audit - Virtuelle Fern-Audits: Von der Planung bis zur UmsetzungBewertung: 5 von 5 Sternen5/5 (1)

- Prj3532 Call13 Zwischenbericht V01Dokument27 SeitenPrj3532 Call13 Zwischenbericht V01vecanoc954Noch keine Bewertungen

- WebGIS und WebMapping für Anfänger: Anforderungen an ein anwendungsfreundliches WebGIS-SystemVon EverandWebGIS und WebMapping für Anfänger: Anforderungen an ein anwendungsfreundliches WebGIS-SystemNoch keine Bewertungen

- ISO 21500 - Einführung in den Projektmanagement-Standard und seine Prozesse: Erfolgreiches Projektmanagement: klassisch - hybrid - agilVon EverandISO 21500 - Einführung in den Projektmanagement-Standard und seine Prozesse: Erfolgreiches Projektmanagement: klassisch - hybrid - agilNoch keine Bewertungen

- Funktionale Sicherheit in der Praxis: Anwendung von DIN EN 61508 und ISO/DIS 26262 bei der Entwicklung von SerienproduktenVon EverandFunktionale Sicherheit in der Praxis: Anwendung von DIN EN 61508 und ISO/DIS 26262 bei der Entwicklung von SerienproduktenNoch keine Bewertungen

- Lern Tage BuchDokument25 SeitenLern Tage Buchjonaskoch.homeNoch keine Bewertungen

- Server-Infrastrukturen mit Microsoft Windows Server Technologien: Alle Themen für das Microsoft Seminar und die Zertifizierungsprüfung MOC 20413Von EverandServer-Infrastrukturen mit Microsoft Windows Server Technologien: Alle Themen für das Microsoft Seminar und die Zertifizierungsprüfung MOC 20413Noch keine Bewertungen

- Nexus - Scrum für mehrere Teams: Das Nexus-Framework verstehen und anwenden - Erfolgsfaktor im Einsatz von skaliertem Scrum - eine Vorbereitung auf die NexusTM-(SPS)-ZertifizierungVon EverandNexus - Scrum für mehrere Teams: Das Nexus-Framework verstehen und anwenden - Erfolgsfaktor im Einsatz von skaliertem Scrum - eine Vorbereitung auf die NexusTM-(SPS)-ZertifizierungNoch keine Bewertungen

- ForeNovaMDR - POV - Brochure - 20240310 deDokument7 SeitenForeNovaMDR - POV - Brochure - 20240310 dekazzthedoggNoch keine Bewertungen

- Nintex Workflow: Konzepte und Strategien für leistungsfähige SharePoint-WorkflowsVon EverandNintex Workflow: Konzepte und Strategien für leistungsfähige SharePoint-WorkflowsNoch keine Bewertungen

- Eine Unternehmenskultur Für Sicherheit SchaffenDokument2 SeitenEine Unternehmenskultur Für Sicherheit SchaffenScribdTranslationsNoch keine Bewertungen

- Network Engineer - DeloitteDokument2 SeitenNetwork Engineer - DeloitteHungtx TranNoch keine Bewertungen

- Auswahl von Low-Code und No-Code Software: digital business guidesVon EverandAuswahl von Low-Code und No-Code Software: digital business guidesNoch keine Bewertungen

- Task Week2 QualityManagementDokument24 SeitenTask Week2 QualityManagementScribdTranslationsNoch keine Bewertungen

- ICT-Virtualisierung: Eine Einführung in die Virtualisierung von Informatik-InfrastrukturenVon EverandICT-Virtualisierung: Eine Einführung in die Virtualisierung von Informatik-InfrastrukturenNoch keine Bewertungen

- ITIL konformes Incident Management im Bereich der Software-Entwicklung: Chancen im Einsatz von Open Source SoftwareVon EverandITIL konformes Incident Management im Bereich der Software-Entwicklung: Chancen im Einsatz von Open Source SoftwareNoch keine Bewertungen

- Zertifizierung für Softwarearchitekten: Ihr Weg zur iSAQB-CPSA-F-PrüfungVon EverandZertifizierung für Softwarearchitekten: Ihr Weg zur iSAQB-CPSA-F-PrüfungNoch keine Bewertungen

- Analyse und Durchführung eines Benchmarks von fachspezifischer Software für FMEA: Masterarbeit an der Hochschule Ravensburg-WeingartenVon EverandAnalyse und Durchführung eines Benchmarks von fachspezifischer Software für FMEA: Masterarbeit an der Hochschule Ravensburg-WeingartenNoch keine Bewertungen

- Konfigurationsmanagement mit Subversion, Maven und Redmine: Grundlagen für Softwarearchitekten und EntwicklerVon EverandKonfigurationsmanagement mit Subversion, Maven und Redmine: Grundlagen für Softwarearchitekten und EntwicklerNoch keine Bewertungen

- Microsoft AJAX: AJAX Libary, ASP .NET 2.0 Extensions, AJAX Control ToolkitVon EverandMicrosoft AJAX: AJAX Libary, ASP .NET 2.0 Extensions, AJAX Control ToolkitNoch keine Bewertungen

- IT-Planung und Pflichtenheft: am Beispiel von Verbänden und Organisationen der WirtschaftVon EverandIT-Planung und Pflichtenheft: am Beispiel von Verbänden und Organisationen der WirtschaftNoch keine Bewertungen

- Fragen Über VirtualisierungDokument8 SeitenFragen Über Virtualisierungmansour hosseiniNoch keine Bewertungen

- Java-Web-Security: Sichere Webanwendungen mit Java entwickelnVon EverandJava-Web-Security: Sichere Webanwendungen mit Java entwickelnNoch keine Bewertungen

- Bitkom-Leitfaden-Open Source-3.0Dokument135 SeitenBitkom-Leitfaden-Open Source-3.0Arthur BuchholzNoch keine Bewertungen

- TQ-Sitzung - SicherheitDokument7 SeitenTQ-Sitzung - SicherheitScribdTranslationsNoch keine Bewertungen

- DOAG SIG Security Oracle Unified AuditDokument35 SeitenDOAG SIG Security Oracle Unified AuditAdriana EnacheNoch keine Bewertungen

- Datenbankentwicklung lernen mit SQL Server 2022: Der praxisorientierte Grundkurs – auch für SQL Server ExpressVon EverandDatenbankentwicklung lernen mit SQL Server 2022: Der praxisorientierte Grundkurs – auch für SQL Server ExpressNoch keine Bewertungen

- Virtualisierungstechniken: Grundlagen und Anwendung im ServerbetriebVon EverandVirtualisierungstechniken: Grundlagen und Anwendung im ServerbetriebNoch keine Bewertungen

- Konzeption eines lernfähigen Management-Unterstützungssystems: Neuartiger Ansatz mit Betrachtung der Randbedingungen und Anforderungen in HochtechnologieunternehmenVon EverandKonzeption eines lernfähigen Management-Unterstützungssystems: Neuartiger Ansatz mit Betrachtung der Randbedingungen und Anforderungen in HochtechnologieunternehmenBewertung: 5 von 5 Sternen5/5 (1)

- Agile E0 Course ID 56031Dokument8 SeitenAgile E0 Course ID 56031ScribdTranslationsNoch keine Bewertungen

- Neumann MEF MAFDokument91 SeitenNeumann MEF MAFapi-3821171Noch keine Bewertungen

- Daten- und Prozessmodellierung für Versicherer: Konzepte für moderne IT in Bestandsführung und SchadenmanagementVon EverandDaten- und Prozessmodellierung für Versicherer: Konzepte für moderne IT in Bestandsführung und SchadenmanagementNoch keine Bewertungen

- ITIL Cobit Mapping deDokument18 SeitenITIL Cobit Mapping de3menhimmNoch keine Bewertungen

- ProjektDokument2 SeitenProjektIvan TsvihunNoch keine Bewertungen

- BTP 23Dokument28 SeitenBTP 23sprasadn66Noch keine Bewertungen

- Spirituelle StagnationDokument4 SeitenSpirituelle StagnationScribdTranslationsNoch keine Bewertungen

- Fall 4 ASICS-FragenDokument1 SeiteFall 4 ASICS-FragenScribdTranslationsNoch keine Bewertungen

- Fallstudie - Lösung - Alternative FinanzierungDokument6 SeitenFallstudie - Lösung - Alternative FinanzierungScribdTranslationsNoch keine Bewertungen

- Bedeutung Der Führung in Der RegulierungswissenschaftDokument21 SeitenBedeutung Der Führung in Der RegulierungswissenschaftScribdTranslationsNoch keine Bewertungen

- DD124-Prüfung 2Dokument8 SeitenDD124-Prüfung 2ScribdTranslationsNoch keine Bewertungen

- Aktivität 2 - ZellzyklusDokument3 SeitenAktivität 2 - ZellzyklusScribdTranslationsNoch keine Bewertungen

- Aa-Bericht Über Vorbeugende Wartung - ItpDokument32 SeitenAa-Bericht Über Vorbeugende Wartung - ItpScribdTranslationsNoch keine Bewertungen

- IG2 SHAHID REHAN20191202-3236-11ekn05Dokument26 SeitenIG2 SHAHID REHAN20191202-3236-11ekn05ScribdTranslationsNoch keine Bewertungen

- Gehäuse Der Schwarzen PerleDokument5 SeitenGehäuse Der Schwarzen PerleScribdTranslationsNoch keine Bewertungen

- Lehrplan Für Die Rpas-Prüfung Gelöst - WortDokument9 SeitenLehrplan Für Die Rpas-Prüfung Gelöst - WortScribdTranslationsNoch keine Bewertungen

- Stressfragebogen Für LehrerDokument2 SeitenStressfragebogen Für LehrerScribdTranslationsNoch keine Bewertungen

- Schullöser - Grundlegendes EnglischDokument3 SeitenSchullöser - Grundlegendes EnglischScribdTranslationsNoch keine Bewertungen

- The Air Liquide Airgas Merger Case AnalysisDokument16 SeitenThe Air Liquide Airgas Merger Case AnalysisScribdTranslationsNoch keine Bewertungen

- Erklärung Der NetzwerkschichtenDokument4 SeitenErklärung Der NetzwerkschichtenScribdTranslationsNoch keine Bewertungen

- Sitzung Mein Name Ist Besonders Und EinzigartigDokument3 SeitenSitzung Mein Name Ist Besonders Und EinzigartigScribdTranslationsNoch keine Bewertungen

- Abschlussprüfung - Finanzverwaltung - Gruppe Nr. 11 - KopieDokument12 SeitenAbschlussprüfung - Finanzverwaltung - Gruppe Nr. 11 - KopieScribdTranslationsNoch keine Bewertungen

- M2 - TI - Skills Für Mündliche Und Schriftliche Kommunikation PDFDokument5 SeitenM2 - TI - Skills Für Mündliche Und Schriftliche Kommunikation PDFScribdTranslationsNoch keine Bewertungen

- Workshop 13 Situations Requirements HSEQDokument15 SeitenWorkshop 13 Situations Requirements HSEQScribdTranslationsNoch keine Bewertungen

- Menschliches Design - 384 ZeilenDokument7 SeitenMenschliches Design - 384 ZeilenScribdTranslationsNoch keine Bewertungen

- Colun MarktforschungDokument9 SeitenColun MarktforschungScribdTranslationsNoch keine Bewertungen

- PC3-Simulationstools Zur EntscheidungsfindungDokument9 SeitenPC3-Simulationstools Zur EntscheidungsfindungScribdTranslationsNoch keine Bewertungen

- Excel PraxisDokument10 SeitenExcel PraxisScribdTranslationsNoch keine Bewertungen

- Fragen Zur Überprüfung Der AltenpflegeDokument33 SeitenFragen Zur Überprüfung Der AltenpflegeScribdTranslationsNoch keine Bewertungen

- GerüstrechnerDokument14 SeitenGerüstrechnerScribdTranslationsNoch keine Bewertungen

- Geschäftsplan Für WettenDokument15 SeitenGeschäftsplan Für WettenScribdTranslationsNoch keine Bewertungen

- Risikomatrix: Auf Afrikanische Fotosafari GehenDokument15 SeitenRisikomatrix: Auf Afrikanische Fotosafari GehenScribdTranslationsNoch keine Bewertungen

- Bankfragen PC Virtuelle Einheit 2Dokument14 SeitenBankfragen PC Virtuelle Einheit 2ScribdTranslationsNoch keine Bewertungen

- Coca Cola LeistungsbewertungDokument2 SeitenCoca Cola LeistungsbewertungScribdTranslationsNoch keine Bewertungen

- Rosenkranz, Um Das Kind-Gott Zu HebenDokument17 SeitenRosenkranz, Um Das Kind-Gott Zu HebenScribdTranslationsNoch keine Bewertungen

- WorldcomDokument6 SeitenWorldcomScribdTranslationsNoch keine Bewertungen

- Fragenkatalog Mit AntwortenDokument8 SeitenFragenkatalog Mit AntwortenAnonymous LblPe92BvM100% (1)

- Imit01b N01Dokument72 SeitenImit01b N01devil77c122Noch keine Bewertungen

- (DE) Grundsätze Der Elektronischen Archivierung - Dr. Ulrich Kampffmeyer, Jörg Rogalla - VOI Kompendium 1997Dokument129 Seiten(DE) Grundsätze Der Elektronischen Archivierung - Dr. Ulrich Kampffmeyer, Jörg Rogalla - VOI Kompendium 1997Ulrich Kampffmeyer100% (1)

- Studiengangsdokumentation MSEI Teil A 201910Dokument20 SeitenStudiengangsdokumentation MSEI Teil A 201910lallanNoch keine Bewertungen

- Bausteine Vergleichen - ErgebnisseDokument53 SeitenBausteine Vergleichen - ErgebnisseGarog0201Noch keine Bewertungen

- Dirk Massat - Schlechte Bewertungen EntfernenDokument3 SeitenDirk Massat - Schlechte Bewertungen EntfernenDirk Karl MassatNoch keine Bewertungen

- Wichtige Tabellen Im SAP BW Stand: 29.03.07Dokument5 SeitenWichtige Tabellen Im SAP BW Stand: 29.03.07api-22399354Noch keine Bewertungen