Beruflich Dokumente

Kultur Dokumente

Internet Sicherheit

Hochgeladen von

ScribdTranslations0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

50 Ansichten6 SeitenArbeit an Cybersicherheitstools

Originaltitel

INTERNET-SICHERHEIT

Copyright

© © All Rights Reserved

Verfügbare Formate

DOCX, PDF, TXT oder online auf Scribd lesen

Dieses Dokument teilen

Dokument teilen oder einbetten

Stufen Sie dieses Dokument als nützlich ein?

Sind diese Inhalte unangemessen?

Dieses Dokument meldenArbeit an Cybersicherheitstools

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

0 Bewertungen0% fanden dieses Dokument nützlich (0 Abstimmungen)

50 Ansichten6 SeitenInternet Sicherheit

Hochgeladen von

ScribdTranslationsArbeit an Cybersicherheitstools

Copyright:

© All Rights Reserved

Verfügbare Formate

Als DOCX, PDF, TXT herunterladen oder online auf Scribd lesen

Sie sind auf Seite 1von 6

Fall I

Identifizieren, analysieren und beschreiben Sie den ersten Fall im Detail:

Wie konnte das passieren?

Durch einen Phishing-Angriff, bei dem Passwörter, Kreditkartennummern und andere

vertrauliche Daten in einer E-Mail oder einem Telefonanruf als vertrauenswürdige

Institution ausgegeben werden, werden Sie dazu verleitet, diese weiterzugeben.

Wohin werden die kompromittierten Daten gesendet?

Nach der Analyse des Index und der Datei post.php ist zu erkennen, dass die Daten an

ein E-Mail-Konto "ejercicio_modulo1@ciberinteligencia.es" geschickt werden, das

wiederum die Daten von :

$message .= "E-Mail: ".$_POST['username']."\n";

$message .= "Passwort : ".$_POST['password']."\n";

$message .= "IP: ".$ip."\n";

Welche Konten könnten kompromittiert worden sein?

Die kompromittierten Konten sind meist die des Unternehmens, da es sich um Firmen-

E-Mails handelt. In Fall 1 können wir nicht feststellen, welche Bereiche betroffen sind,

aber wir können sehen, dass die Firmenerweiterungen sowohl im Vereinigten

Königreich als auch in Spanien und einige der bösartigen E-Mails aus Deutschland nur

E-Mails sein könnten, die erstellt wurden, um die Aufmerksamkeit abzulenken.

Darin sind die Personen, die die Mails erhalten haben

Wie können wir sie identifizieren?

Für E-Mail-Erweiterungen für Unternehmen

j.roman.stelso@ficticy.co.uk

m.wils.keicher@ficticy.de

l.martin.fierre@ficticy.es

Fall II

Identifizieren, analysieren und erklären Sie den zweiten Fall im Detail:

Wie konnte das passieren?

Nachdem der erste Angriff durchgeführt und die notwendigen Daten für den Zugriff auf

die E-Mail-Konten des Unternehmens durch Phishing erlangt wurden, geht der

Angreifer dazu über, die Konten der Finanzabteilung zu öffnen, um die zu leistenden

Zahlungen zu überprüfen und die Informationen zu manipulieren.

Welche Methode könnte der Angreifer verwendet haben, um diese gezielte Lieferung

durchzuführen?

Social-Networking-Websites wurden zu einem bevorzugten Ziel für Phishing, da die

Angreifer über kostenlose Informationen verfügten, um die in der Finanzabteilung

tätigen Personen zu identifizieren.

Name: María Protector Fresco | E-Mail: m.protector.fresco@ficticy.es | Position:

Leiterin der Abteilung Lohnbuchhaltung | Genutzte soziale Netzwerke: Facebook,

Twitter, Linkedin, Instagram.

Name: Juan Philips Todobene | E-Mail: j.philips.todobene@ficticy.es | Position:

Zahlungs- und Transfermanager | Genutzte soziale Netzwerke: Facebook, Linkedin,

Infojobs.

Name: Sofía Labial Gast | E-Mail. s.labial.guest@ficticy.es | Position: Zahlungs- und

Transferassistent | Genutzte soziale Netzwerke: Facebook, Linkedin, Infojobs, Tuenti.

Wie der Fall zeigt, nutzen die meisten Beamten soziale Netzwerke, die Informationen

für die Angreifer liefern.

Wie könnte sie verwendet werden?

In den 2000er Jahren konzentrierte sich das Phishing auf die Ausnutzung von Online-

Zahlungssystemen. Es wurde üblich, dass Phisher es auf Kunden von Bank- und

Online-Zahlungsdiensten abgesehen hatten, von denen einige bei näherer Untersuchung

korrekt identifiziert und mit der Bank in Verbindung gebracht werden konnten, die sie

tatsächlich nutzten. In ähnlicher Weise wurden soziale Netzwerke zu einem Hauptziel

für Phishing, was für Betrüger attraktiv war, da die auf solchen Websites gespeicherten

persönlichen Daten für Identitätsdiebstahl nützlich sind.

Ein wichtiger Hinweis zu dieser Art von Angriffen lautet: "Im Jahr 2013 wurden 110

Millionen Kunden- und Kreditkartendaten von Target-Kunden gestohlen".

Und der Angriff, der verwendet wurde, war:

Speer-Phishing

Während die meisten Phishing-Kampagnen Massen-E-Mails an möglichst viele

Personen senden, ist Spear-Phishing ein gezielter Angriff. Spear-Phishing zielt auf eine

bestimmte Person oder Organisation ab, wobei der Inhalt oft auf das/die Opfer

zugeschnitten ist. Erfordert Aufklärung im Vorfeld eines Angriffs, um Namen,

Positionen, E-Mail-Adressen und Ähnliches zu ermitteln. Die Hacker durchsuchen das

Internet, um diese Informationen mit den Informationen zu verknüpfen, die sie über die

Berufskollegen der Zielperson herausgefunden haben, sowie mit den Namen und

beruflichen Beziehungen der wichtigsten Mitarbeiter in deren Unternehmen. Auf diese

Weise erstellt der Phisher eine glaubwürdige E-Mail.

Zusammenfassung des Falles

Das Unternehmen wird von einem der häufigsten Cyberangriffe wie Phishing

angegriffen, bei dem es darum geht, sich über eine E-Mail als eine Person oder ein

Unternehmen auszugeben, so dass das Opfer "anbeißt" und persönliche Informationen

wie Passwörter oder Bankdaten weitergibt; in diesem Fall wurden nach dem ersten

Angriff In diesem Fall wurden, nachdem der erste Angriff durchgeführt worden war,

weitere Schwachstellen durch Spear-Phishing geknackt. Durch diesen gezielten Angriff

gelang es, weitere E-Mail-Systeme des Unternehmens anzugreifen und so einen Angriff

auf die Finanzabteilung durchzuführen, wodurch wiederum Zahlungen oder

Überweisungen auf private Konten gefordert wurden, bevor die Angestellten erkennen

konnten, dass diese Zahlungen auf Konten erfolgten, die nicht zu ihren Lieferanten oder

Kunden gehörten.

Fall III

Identifizieren, analysieren und erläutern Sie den dritten Fall im Detail:

Welche Art von Bedrohung hat es gegeben?

Die Bedrohung durch WannaCrypt (auch bekannt als WannaCry, WanaCrypt0r,

WCrypt oder WCRY) nutzt in der Regel Social Engineering oder E-Mail als primären

Angriffsvektor und setzt darauf, dass Benutzer eine bösartige Nutzlast herunterladen

und ausführen.In diesem speziellen Fall haben die Ransomware-Autoren jedoch

öffentlich verfügbaren Exploit-Code für die Sicherheitslücke verwendet.

Wie konnte das passieren?

Die Bedrohung kommt als Dropper-Trojaner mit den folgenden zwei Komponenten:

Eine Komponente, die versucht, die SMB-Schwachstelle CVE-2017-0145 auf anderen

Computern auszunutzen

Die als WannaCrypt bekannte Ransomware

Der Dropper versucht, über die API InternetOpenUrlA() eine Verbindung zu den

folgenden Domänen herzustellen:

www [.] iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea [.] com

www [.] ifferfsodp9ifjaposdfjhgosurijfaewrwergwea [.] com

Wenn die Verbindung zu den Domänen erfolgreich ist, infiziert der Dropper das System

nicht mehr mit Ransomware oder versucht, andere Systeme auszunutzen, um sich zu

verbreiten; er stoppt einfach die Ausführung. Schlägt die Verbindung jedoch fehl, fährt

die Bedrohung fort, die Ransomware zu löschen, und erstellt einen Dienst auf dem

System.

Wie verbreitet sich Malware im internen Netzwerk?

Der Verbreitungsmechanismus von WannaCrypt basiert auf bekannten öffentlichen

SMB-Exploits, die diese reguläre Ransomware mit wurmähnlichen Funktionen

ausstatteten und so einen Eintrittsvektor für noch ungepatchte Rechner schufen, selbst

nachdem der Fix verfügbar war.

Welche Schwachstelle könnte ausgenutzt worden sein?

WannaCry verbreitete sich aggressiv über die Windows-Sicherheitslücke EternalBlue

(MS17-010). "EternalBlue ist ein kritischer Fehler im Windows-Code von Microsoft,

der mindestens so alt ist wie Windows XP. Die Schwachstelle ermöglicht es Angreifern,

Code aus der Ferne auszuführen, indem sie eine Anfrage für den Windows-Datei- und

Druckerfreigabedienst erstellen", erklärt Ondrej Vlcek, CTO von Avast, einem

Unternehmen, das Computersicherheitslösungen anbietet.

Abhilfemaßnahmen, die bei solchen Vorfällen ergriffen werden können.

Die meisten Internet-Browser verfügen über Möglichkeiten zur Überprüfung, ob ein

Link sicher ist, aber die erste Verteidigungslinie gegen Phishing ist Ihr

Urteilsvermögen. Lernen Sie, die Anzeichen von Phishing zu erkennen, und versuchen

Sie, sich beim Abrufen Ihrer E-Mails, beim Lesen von Facebook-Posts oder beim

Spielen Ihres Lieblingsspiels im Internet sicher zu verhalten.

Unser Adam Kujawa schlägt wieder einmal einige der wichtigsten Praktiken vor, um

sicher zu bleiben:

Öffnen Sie keine E-Mails von unbekannten Absendern.

Klicken Sie nicht auf einen Link in einer E-Mail, wenn Sie nicht genau wissen, wohin

er Sie führt.

Wenn Sie eine E-Mail von einer Quelle erhalten, der Sie nicht sicher sind, sollten Sie

manuell zu dem angegebenen Link navigieren, indem Sie die Adresse der legitimen

Website in Ihren Browser eingeben, um sich zu schützen.

Suchen Sie nach dem digitalen Zertifikat der Website.

Wenn Sie aufgefordert werden, vertrauliche Informationen anzugeben, achten Sie

darauf, dass die URL der Seite mit "HTTPS" und nicht einfach mit "HTTP" beginnt.

Das "S" steht für "sicher". Es ist keine Garantie dafür, dass eine Website seriös ist, aber

die meisten seriösen Websites verwenden HTTPS, weil es sicherer ist. HTTP-Websites,

auch seriöse, sind anfällig für Hacker.

Wenn Sie den Verdacht haben, dass eine E-Mail nicht legitim ist, wählen Sie einen

Namen oder einen Teil des Textes der Nachricht aus und lassen Sie ihn durch eine

Suchmaschine laufen, um zu sehen, ob es bekannte Phishing-Angriffe gibt, die

dieselben Methoden verwenden.

Fahren Sie mit der Maus über den Link, um zu sehen, ob er rechtmäßig ist.

Wie immer empfehlen wir die Verwendung einer Anti-Malware-Sicherheitssoftware.

Die meisten Computer-Sicherheitstools können erkennen, wenn ein Link oder Anhang

nicht das ist, was er zu sein scheint. Selbst wenn Sie also auf einen raffinierten

Phishing-Versuch hereinfallen, werden Sie Ihre Daten nicht an die falschen Leute

weitergeben.

Alle Malwarebytes Premium-Sicherheitsprodukte bieten zuverlässigen Schutz vor

Phishing. Sie können betrügerische Websites erkennen und verhindern, dass Sie diese

öffnen, selbst wenn Sie von deren Rechtmäßigkeit überzeugt sind.

Bleiben Sie also wachsam und halten Sie Ausschau nach verdächtigen Dingen.

Alle unsere Phishing-Berichte finden Sie auf Malwarebytes Labs.

Empfehlungen und Kontinuitätsplan, die vom Sicherheitsteam umzusetzen sind.

Sensibilisierung der Mitarbeiter, um sicherzustellen, dass das Risiko eines

Informationsverlusts durch E-Mails, Videokonferenzen, interne Memos usw. minimiert

wird.

Wöchentliche Erinnerung an alle Mitarbeiter, ihre Systeme zu aktualisieren, falls es eine

Aktualisierung gibt, und die Antiviren-Software auf den Computern zu überprüfen und

zu aktualisieren.

Überprüfen Sie alle zum Internet geöffneten Ports und stellen Sie sicher, dass es sich

nur um die notwendigen Ports handelt, und wenn möglich, dass die Mitarbeiter mit

VPN arbeiten, um die Kommunikation zu schützen. Es wäre daher gut, zumindest

Netzwerk-Schwachstellen-Scans durchzuführen und zu prüfen, ob es irgendwelche

Schwachstellen im System gibt.

Überprüfen Sie die Benutzerzugänge und beschränken Sie die Zugriffe auf die

unbedingt notwendigen.

Aktualisierung aller Systeme, um sie vor möglichen neuen Schwachstellen zu schützen.

ICH LIEBE DICH MEINE LIEBE, DU BIST MEINE

SCHÖNSTE CHANCE UND DAS BESTE MEINES

LEBENS.

Das könnte Ihnen auch gefallen

- Scene Guide PDFDokument77 SeitenScene Guide PDFJessica HarrisNoch keine Bewertungen

- Vorlage SensibilisierungDokument37 SeitenVorlage Sensibilisierunghpl123459111Noch keine Bewertungen

- Scene GuideDokument34 SeitenScene GuidePinkywesenNoch keine Bewertungen

- Kevin Mitnick - Die Kunst Der TaeuschnungDokument375 SeitenKevin Mitnick - Die Kunst Der TaeuschnungJoeNoch keine Bewertungen

- Konstruktiver Ingenieurbau IDokument263 SeitenKonstruktiver Ingenieurbau ILituGeorgia100% (3)

- Spear Phishing 101 - Wer Sie Diesen Scam-e-Mails Gesendet Wird Und Warum?Dokument5 SeitenSpear Phishing 101 - Wer Sie Diesen Scam-e-Mails Gesendet Wird Und Warum?aleenia23Noch keine Bewertungen

- BSI - Wie Erkenne Ich Phishing in E-Mails Und Auf WebseitenDokument1 SeiteBSI - Wie Erkenne Ich Phishing in E-Mails Und Auf Webseitenlost.rizon.hd7Noch keine Bewertungen

- Module Work DecemberDokument6 SeitenModule Work DecemberElizabethNoch keine Bewertungen

- Leitfaden für PC-Sicherheit: Ihr Info-Guide, um die Sicherheit Ihres Personal Computers vor bösartigen Bedrohungen zu erhöhenVon EverandLeitfaden für PC-Sicherheit: Ihr Info-Guide, um die Sicherheit Ihres Personal Computers vor bösartigen Bedrohungen zu erhöhenNoch keine Bewertungen

- Passwortsicherheit und Digitale Identität: Wie man die Passwortsicherheit erhöht!Von EverandPasswortsicherheit und Digitale Identität: Wie man die Passwortsicherheit erhöht!Noch keine Bewertungen

- Tatort-Internet RG BFDokument24 SeitenTatort-Internet RG BFvoice2skull17Noch keine Bewertungen

- Online Sicherheit meistern: Trainingsleitfaden für Sicherheit im Online BusinessVon EverandOnline Sicherheit meistern: Trainingsleitfaden für Sicherheit im Online BusinessNoch keine Bewertungen

- Wie Kann Man Facebook Account Von Anderen HackenDokument6 SeitenWie Kann Man Facebook Account Von Anderen HackenmiwanyzeNoch keine Bewertungen

- Leitfaden für die PC-Sicherheit: Ihr Info-Guide, um die Sicherheit Ihres Personal Computers vor bösartigen Bedrohungen zu erhöhenVon EverandLeitfaden für die PC-Sicherheit: Ihr Info-Guide, um die Sicherheit Ihres Personal Computers vor bösartigen Bedrohungen zu erhöhenNoch keine Bewertungen

- Fake-Profile Aky BFDokument10 SeitenFake-Profile Aky BFvoice2skull17Noch keine Bewertungen

- "Tablets, Smartphones und PCs – Eine Einführung und Leitfaden"Von Everand"Tablets, Smartphones und PCs – Eine Einführung und Leitfaden"Noch keine Bewertungen

- Schnelleinstieg: Sicher Surfen im Web: Zeigen Sie potenziellen Betrügern, wer auf Ihrem Rechner das Sagen hatVon EverandSchnelleinstieg: Sicher Surfen im Web: Zeigen Sie potenziellen Betrügern, wer auf Ihrem Rechner das Sagen hatNoch keine Bewertungen

- Infoblatt September 2022 Test2Dokument2 SeitenInfoblatt September 2022 Test2EDV-Service-WinterNoch keine Bewertungen

- Nichts ist sicher: Tricks und Techniken von Cyberkriminellen verstehen und sich schützenVon EverandNichts ist sicher: Tricks und Techniken von Cyberkriminellen verstehen und sich schützenBewertung: 4.5 von 5 Sternen4.5/5 (3)

- Im Visier der Unsichtbaren oder Datenklau durch den eigenen BriefkastenDokument1 SeiteIm Visier der Unsichtbaren oder Datenklau durch den eigenen Briefkastenpaper-fathers-08Noch keine Bewertungen

- Awareness Fuer InformationssicherheitDokument43 SeitenAwareness Fuer InformationssicherheitscribdJobANNoch keine Bewertungen

- Datenklau Im InternetDokument3 SeitenDatenklau Im InternetMaxi CenturiónNoch keine Bewertungen

- Crime Scene Internet: Ein Streifzug durch das Computer- und InternetstrafrechtVon EverandCrime Scene Internet: Ein Streifzug durch das Computer- und InternetstrafrechtNoch keine Bewertungen

- Darknet: Die Welt im Schatten der ComputerkriminalitätVon EverandDarknet: Die Welt im Schatten der ComputerkriminalitätNoch keine Bewertungen

- Herbsttagung 2013 - Ziercke VortragDokument21 SeitenHerbsttagung 2013 - Ziercke VortragResearch GuyNoch keine Bewertungen

- Quis custodiet custodes?: Wer bewacht die Wächter? Eine einfache, praxisorientierte Anleitung, wie Sie Emails und Dateien mit PGP oder S/MIME schützen können und warum es sich lohnt, dies zu machen. Ergänzt mit Tips für eine sichere Kommunikation und Internetnutzung.Von EverandQuis custodiet custodes?: Wer bewacht die Wächter? Eine einfache, praxisorientierte Anleitung, wie Sie Emails und Dateien mit PGP oder S/MIME schützen können und warum es sich lohnt, dies zu machen. Ergänzt mit Tips für eine sichere Kommunikation und Internetnutzung.Noch keine Bewertungen

- Hackear FacebookDokument2 SeitenHackear FacebookAndres RodriguezNoch keine Bewertungen

- Datenschutzhinweis Der Telekom Deutschland GMBH ( Telekom") Für Den Telekom LoginDokument5 SeitenDatenschutzhinweis Der Telekom Deutschland GMBH ( Telekom") Für Den Telekom Loginandreibortnicyahoo.comNoch keine Bewertungen

- Das Plus Für Mehr Datensicherheit.: Die Cyber-PoliceDokument6 SeitenDas Plus Für Mehr Datensicherheit.: Die Cyber-PoliceMichael FreudenbergNoch keine Bewertungen

- Polizei Warnt Unternehmen Vor Neuer Betrugsmasche: Täter Geben Sich Als Firmen-Chef Aus - Vorsicht Vor CEO FraudDokument2 SeitenPolizei Warnt Unternehmen Vor Neuer Betrugsmasche: Täter Geben Sich Als Firmen-Chef Aus - Vorsicht Vor CEO FraudCarsten HennigNoch keine Bewertungen

- Top-Thema Mit Vokabeln: © Deutsche WelleDokument3 SeitenTop-Thema Mit Vokabeln: © Deutsche WelleZakaria BedlouNoch keine Bewertungen

- Top Secret - Anonym im Netz: Anonyme Geschäfte im Internet / Firmengründung im AuslandVon EverandTop Secret - Anonym im Netz: Anonyme Geschäfte im Internet / Firmengründung im AuslandNoch keine Bewertungen

- Der Cyber Survival Guide: So wehren Sie sich erfolgreich gegen Hacker, Stalker und andere Cyber-GangsterVon EverandDer Cyber Survival Guide: So wehren Sie sich erfolgreich gegen Hacker, Stalker und andere Cyber-GangsterNoch keine Bewertungen

- Staatstrojaner Der Staat Gefährdet Die Sicherheit Seiner Eigenen Bürger ZEIT ONLINEDokument1 SeiteStaatstrojaner Der Staat Gefährdet Die Sicherheit Seiner Eigenen Bürger ZEIT ONLINEMellissa ReginaNoch keine Bewertungen

- Social HackingDokument18 SeitenSocial HackingNerd133Noch keine Bewertungen

- Antivirus ist sehr wichtig: 23 Tipps im Umgang mit Anti-VirusVon EverandAntivirus ist sehr wichtig: 23 Tipps im Umgang mit Anti-VirusNoch keine Bewertungen

- Auf der Spur der Hacker: Wie man die Täter hinter der Computer-Spionage enttarntVon EverandAuf der Spur der Hacker: Wie man die Täter hinter der Computer-Spionage enttarntNoch keine Bewertungen

- Verschlüsselung in der beruflichen und privaten Praxis: Schritt für Schritt zu verschlüsselten E-Mails und DatenVon EverandVerschlüsselung in der beruflichen und privaten Praxis: Schritt für Schritt zu verschlüsselten E-Mails und DatenNoch keine Bewertungen

- Anonymität Guide 2023Dokument27 SeitenAnonymität Guide 2023FillingtempelNoch keine Bewertungen

- Vorsicht Betrug UADokument9 SeitenVorsicht Betrug UAMilicaVristalicaNoch keine Bewertungen

- IT-Sicherheit für Internet- und Windows 10 Nutzer*innen: Hilfe, mein PC hat einen Virus eingefangen!Von EverandIT-Sicherheit für Internet- und Windows 10 Nutzer*innen: Hilfe, mein PC hat einen Virus eingefangen!Noch keine Bewertungen

- WERKSTATT Fake-NewsDokument2 SeitenWERKSTATT Fake-NewsTerezie HanzlováNoch keine Bewertungen

- Jugendliche Und Soziale Netzwerke (Omar)Dokument13 SeitenJugendliche Und Soziale Netzwerke (Omar)Gabriela Mendez HernandezNoch keine Bewertungen

- Hacking Beginner's To Intermediate How To Hack Guide To Computer Hacking, Penetration Testing and Basic SecurityDokument63 SeitenHacking Beginner's To Intermediate How To Hack Guide To Computer Hacking, Penetration Testing and Basic SecurityEric Gachet100% (1)

- Tracking Von Bitcoin-ZahlungenDokument20 SeitenTracking Von Bitcoin-ZahlungenD4R3 D3V1LNoch keine Bewertungen

- PräsentationDokument17 SeitenPräsentationcarolinchen-96100% (1)

- Cybersecurity: Ein Vollständiger Leitfaden FürDokument43 SeitenCybersecurity: Ein Vollständiger Leitfaden FürJonas MeierNoch keine Bewertungen

- Sicherheit und Vertrauen im Internet: Eine technische PerspektiveVon EverandSicherheit und Vertrauen im Internet: Eine technische PerspektiveNoch keine Bewertungen

- Fehlschläge (Hinweise): Hinweise und Hintergründe zur ErzählungVon EverandFehlschläge (Hinweise): Hinweise und Hintergründe zur ErzählungNoch keine Bewertungen

- INTERNET FortsetzungDokument41 SeitenINTERNET FortsetzungannaNoch keine Bewertungen

- eMail - aber sicher: Fälschungs- und abhörsichere Mail-Kommunikation mit S/MIME für private und gewerbliche NutzerVon EverandeMail - aber sicher: Fälschungs- und abhörsichere Mail-Kommunikation mit S/MIME für private und gewerbliche NutzerNoch keine Bewertungen

- Network - Hacking Professionelle - Angriffs .Und - Verteidigungstechniken.gegen - Hacker.und - Datendiebe.edition.2Dokument600 SeitenNetwork - Hacking Professionelle - Angriffs .Und - Verteidigungstechniken.gegen - Hacker.und - Datendiebe.edition.2dustySTAR67% (3)

- Sichere PasswörterDokument3 SeitenSichere Passwörterhalelujah brataNoch keine Bewertungen

- 2 Odgovori 2 Bratisalv SimonovicDokument6 Seiten2 Odgovori 2 Bratisalv SimonovicBratislav SimonovićNoch keine Bewertungen

- HA:Die Great Firewall:5035124Dokument8 SeitenHA:Die Great Firewall:5035124Quynh TranNoch keine Bewertungen

- SECURITY AWARENESS: Leitfaden zur IT-Sicherheit für AnwenderVon EverandSECURITY AWARENESS: Leitfaden zur IT-Sicherheit für AnwenderNoch keine Bewertungen

- Gefahren Am PCDokument1 SeiteGefahren Am PCLuc HedigerNoch keine Bewertungen

- Spirituelle StagnationDokument4 SeitenSpirituelle StagnationScribdTranslationsNoch keine Bewertungen

- Fall 4 ASICS-FragenDokument1 SeiteFall 4 ASICS-FragenScribdTranslationsNoch keine Bewertungen

- Fallstudie - Lösung - Alternative FinanzierungDokument6 SeitenFallstudie - Lösung - Alternative FinanzierungScribdTranslationsNoch keine Bewertungen

- Bedeutung Der Führung in Der RegulierungswissenschaftDokument21 SeitenBedeutung Der Führung in Der RegulierungswissenschaftScribdTranslationsNoch keine Bewertungen

- DD124-Prüfung 2Dokument8 SeitenDD124-Prüfung 2ScribdTranslationsNoch keine Bewertungen

- Aktivität 2 - ZellzyklusDokument3 SeitenAktivität 2 - ZellzyklusScribdTranslationsNoch keine Bewertungen

- Aa-Bericht Über Vorbeugende Wartung - ItpDokument32 SeitenAa-Bericht Über Vorbeugende Wartung - ItpScribdTranslationsNoch keine Bewertungen

- IG2 SHAHID REHAN20191202-3236-11ekn05Dokument26 SeitenIG2 SHAHID REHAN20191202-3236-11ekn05ScribdTranslationsNoch keine Bewertungen

- Gehäuse Der Schwarzen PerleDokument5 SeitenGehäuse Der Schwarzen PerleScribdTranslationsNoch keine Bewertungen

- Lehrplan Für Die Rpas-Prüfung Gelöst - WortDokument9 SeitenLehrplan Für Die Rpas-Prüfung Gelöst - WortScribdTranslationsNoch keine Bewertungen

- Stressfragebogen Für LehrerDokument2 SeitenStressfragebogen Für LehrerScribdTranslationsNoch keine Bewertungen

- Schullöser - Grundlegendes EnglischDokument3 SeitenSchullöser - Grundlegendes EnglischScribdTranslationsNoch keine Bewertungen

- The Air Liquide Airgas Merger Case AnalysisDokument16 SeitenThe Air Liquide Airgas Merger Case AnalysisScribdTranslationsNoch keine Bewertungen

- Erklärung Der NetzwerkschichtenDokument4 SeitenErklärung Der NetzwerkschichtenScribdTranslationsNoch keine Bewertungen

- Sitzung Mein Name Ist Besonders Und EinzigartigDokument3 SeitenSitzung Mein Name Ist Besonders Und EinzigartigScribdTranslationsNoch keine Bewertungen

- Abschlussprüfung - Finanzverwaltung - Gruppe Nr. 11 - KopieDokument12 SeitenAbschlussprüfung - Finanzverwaltung - Gruppe Nr. 11 - KopieScribdTranslationsNoch keine Bewertungen

- M2 - TI - Skills Für Mündliche Und Schriftliche Kommunikation PDFDokument5 SeitenM2 - TI - Skills Für Mündliche Und Schriftliche Kommunikation PDFScribdTranslationsNoch keine Bewertungen

- Workshop 13 Situations Requirements HSEQDokument15 SeitenWorkshop 13 Situations Requirements HSEQScribdTranslationsNoch keine Bewertungen

- Menschliches Design - 384 ZeilenDokument7 SeitenMenschliches Design - 384 ZeilenScribdTranslationsNoch keine Bewertungen

- Colun MarktforschungDokument9 SeitenColun MarktforschungScribdTranslationsNoch keine Bewertungen

- PC3-Simulationstools Zur EntscheidungsfindungDokument9 SeitenPC3-Simulationstools Zur EntscheidungsfindungScribdTranslationsNoch keine Bewertungen

- Excel PraxisDokument10 SeitenExcel PraxisScribdTranslationsNoch keine Bewertungen

- Fragen Zur Überprüfung Der AltenpflegeDokument33 SeitenFragen Zur Überprüfung Der AltenpflegeScribdTranslationsNoch keine Bewertungen

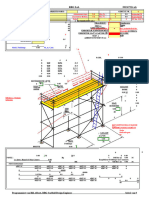

- GerüstrechnerDokument14 SeitenGerüstrechnerScribdTranslationsNoch keine Bewertungen

- Geschäftsplan Für WettenDokument15 SeitenGeschäftsplan Für WettenScribdTranslationsNoch keine Bewertungen

- Risikomatrix: Auf Afrikanische Fotosafari GehenDokument15 SeitenRisikomatrix: Auf Afrikanische Fotosafari GehenScribdTranslationsNoch keine Bewertungen

- Bankfragen PC Virtuelle Einheit 2Dokument14 SeitenBankfragen PC Virtuelle Einheit 2ScribdTranslationsNoch keine Bewertungen

- Coca Cola LeistungsbewertungDokument2 SeitenCoca Cola LeistungsbewertungScribdTranslationsNoch keine Bewertungen

- Rosenkranz, Um Das Kind-Gott Zu HebenDokument17 SeitenRosenkranz, Um Das Kind-Gott Zu HebenScribdTranslationsNoch keine Bewertungen

- WorldcomDokument6 SeitenWorldcomScribdTranslationsNoch keine Bewertungen

- Einführung in Energie Und Rohstoffe Kapitel 4 TransportDokument95 SeitenEinführung in Energie Und Rohstoffe Kapitel 4 TransportDavid AhouaNoch keine Bewertungen

- Leben Und Legende Des BuddhaDokument1 SeiteLeben Und Legende Des Buddhamy lulNoch keine Bewertungen

- BiegemomentenabschätzungDokument8 SeitenBiegemomentenabschätzungfdsa335Noch keine Bewertungen